Keine Lösung stoppt moderne Bedrohungen besser als Cortex XDR

- ML-gestützte Verhaltensanalyse anhand mehrerer Datenquellen

- Branchenführende Sandbox für die Malwareanalyse und zur Unterstützung der Bedrohungssuche

- Netzwerktransparenz, die nativ in eine einheitliche, cloudbasierte Konsole integriert ist

Wo bleibt Microsoft in Tests hinter Cortex XDR zurück?

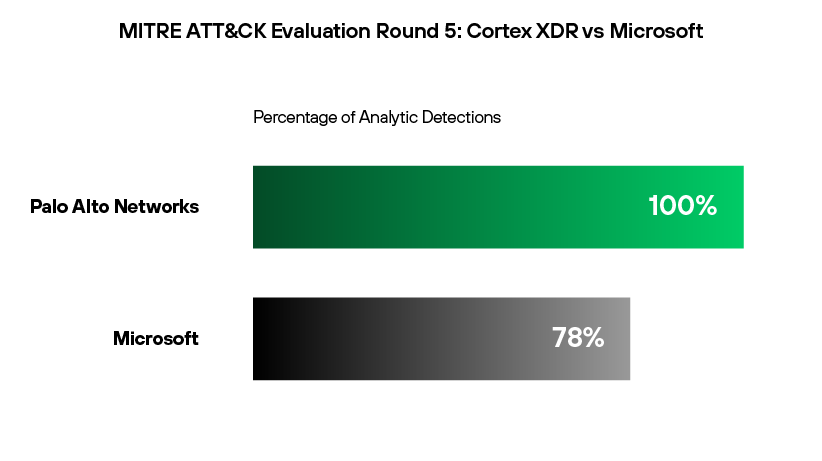

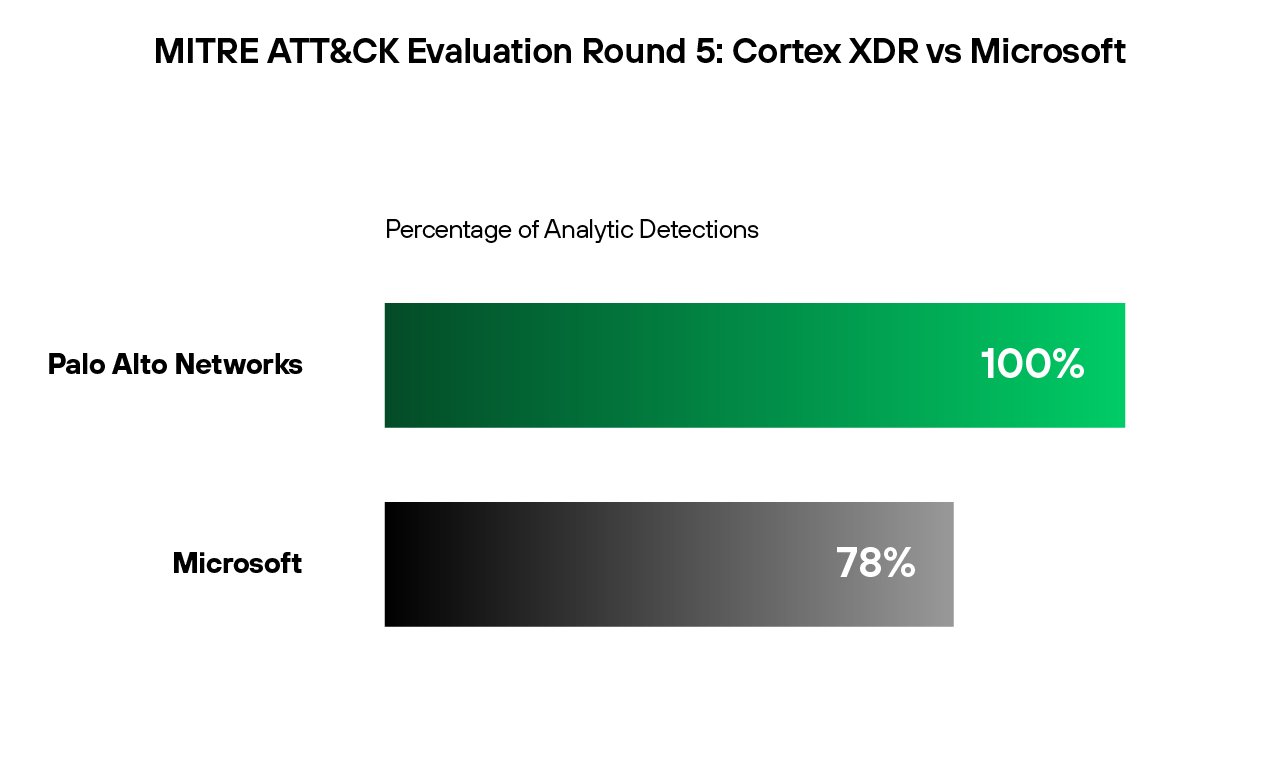

Heutzutage braucht es ein hohes Maß an Transparenz und eine ausgezeichnete Bedrohungserkennung, um auch im Auftrag ausländischer Geheimdienste durchgeführte Cyberspionageangriffe effektiv abzuwehren. Diese Anforderungen erfüllt Microsoft Defender XDR nicht. Im Rahmen der MITRE ATT&CK-Bewertungen 2023 (Turla) wurden EDR-Produkte mit vom Inlandsgeheimdienst der Russischen Föderation (FSB) genutzten Netzwerkimplantaten und Backdoors konfrontiert. Bei diesen Bewertungen erzielte Microsoft eine analysebasierte Erkennungsrate von 78,3 % im Vergleich zu 100,0 % bei Cortex XDR. Während Cortex XDR alle Teilschritte erkannte, blieb Microsoft in Bezug auf die Bedrohungserkennung am Endpunkt bei 21,7 % der Teilschritte erfolglos.

Die Geschwindigkeit, mit der sich Angreifer in kompromittierten Unternehmensnetzwerken ausbreiten, nimmt stetig zu. Dadurch bleibt Organisationen heutzutage wenig Zeit, um die Konfiguration ihrer XDR-Lösung für die Erkennung spezifischer Bedrohungen anzupassen. Bei den Bewertungen erzielte Cortex XDR seine Erkennungsrate von 100 % völlig ohne Konfigurationsänderungen, während die mit 78,3 % deutlich niedrigere Erkennungsrate von Microsoft 39 Erkennungen beinhaltet, die erst nach Konfigurationsänderungen möglich waren. Der Erfolg von Cortex XDR beruht auf den folgenden Maßnahmen:

- Integration in den WildFire®-Malwareschutz für die Erkennung unbekannter Bedrohungen in einer Cloud-Analyseumgebung

- Nutzung von Verhaltensanalysen zur Erstellung von Verhaltensprofilen mittels Überwachung von mehr als 1.000 verschiedenen Verhaltensaspekten

- Native Integration von Verhaltensanalyse, Forensik und Netzwerktransparenz in Cortex XDR

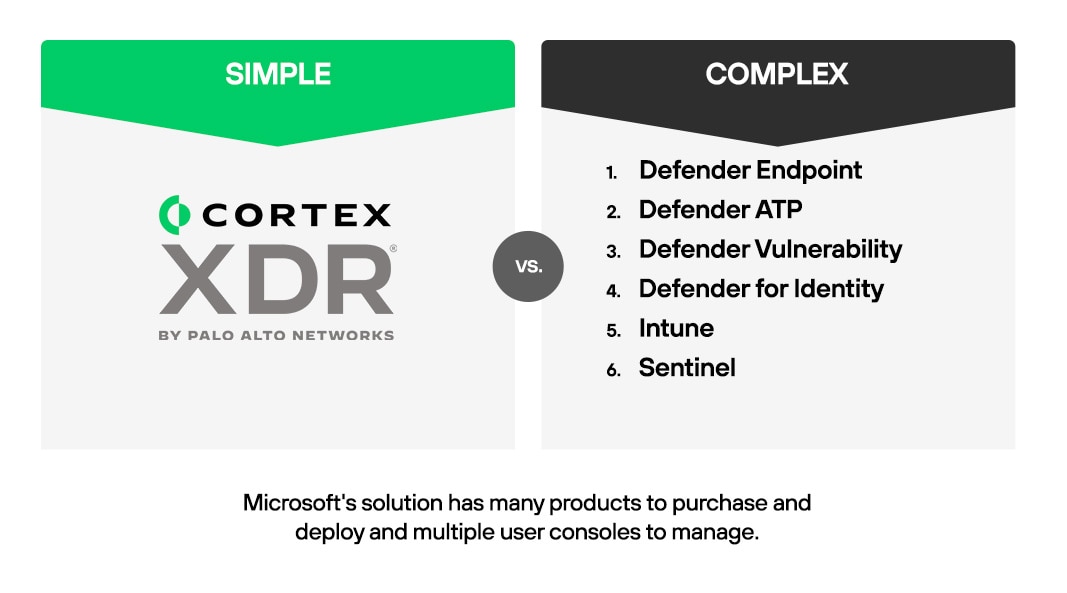

Für die Nutzung in Unternehmen ungeeignet: Integration von Drittanbieterlösungen in Microsoft Defender XDR zu kompliziert

Microsoft Defender XDR ist bei der Integration, Korrelation und Zusammenführung von Daten, Vorfällen und Alarmen aus Microsoft-Produkten sehr erfolgreich. Um jedoch auch Daten aus Firewalls, Protokolldateien von Webservern und Clouds oder IAM-Produkten vollständig in Microsoft Defender XDR zu integrieren, wird Kunden die Nutzung von Microsoft Sentinel angeraten. Microsoft Sentinel muss separat erworben werden und ist nicht in anderen Microsoft-Lizenzen wie 365, E5, E5 Security oder E5 Mobility + Security enthalten.

Außerdem kann Microsoft Defender XDR Identitätsdatenquellen oder Daten aus dem Netzwerk-Fabric von gängigen Identitätsplattformen wie Duo oder Okta nur teilweise einbinden. Zur Überwindung dieser Beschränkungen müssen Kunden zusätzliche Lösungen erwerben und Konfigurationsänderungen vornehmen.

Der Cortex XDR-Agent hingegen bietet Kunden umfassende und komplett integrierte XDR-Funktionen und deckt alle Endpunkte in Windows-, macOS-, Linux-, Chrome OS- und Android-Systemen sowie in privaten, öffentlichen, Hybrid- und Multi-Cloud-Umgebungen ab. Microsoft bietet nur begrenzte Funktionen für macOS, Linux und ältere Windows-Versionen. Dadurch kann unsere Drittanbieterintegration offener und flexibler auf die Bedürfnisse wachsender Organisationen reagieren. Dies geschieht durch:

- Aufnahme, Zuordnung und Nutzung von Daten aus einer beliebigen Anzahl von Quellen, die in Standardformaten wie Syslog oder HTTP bereitgestellt werden,

- automatisierte Zusammenführung von Daten aus jeglichen Quellen, um die Ursache von Alarmen aufzudecken, den Vorfallsverlauf zu rekonstruieren und Bedrohungen umgehend zu identifizieren und einzudämmen,

- Nutzung dieser Daten durch Cortex XDR, um XDR-Alarme zu Vorfällen zu generieren und das gesamte Team auf sie aufmerksam zu machen.

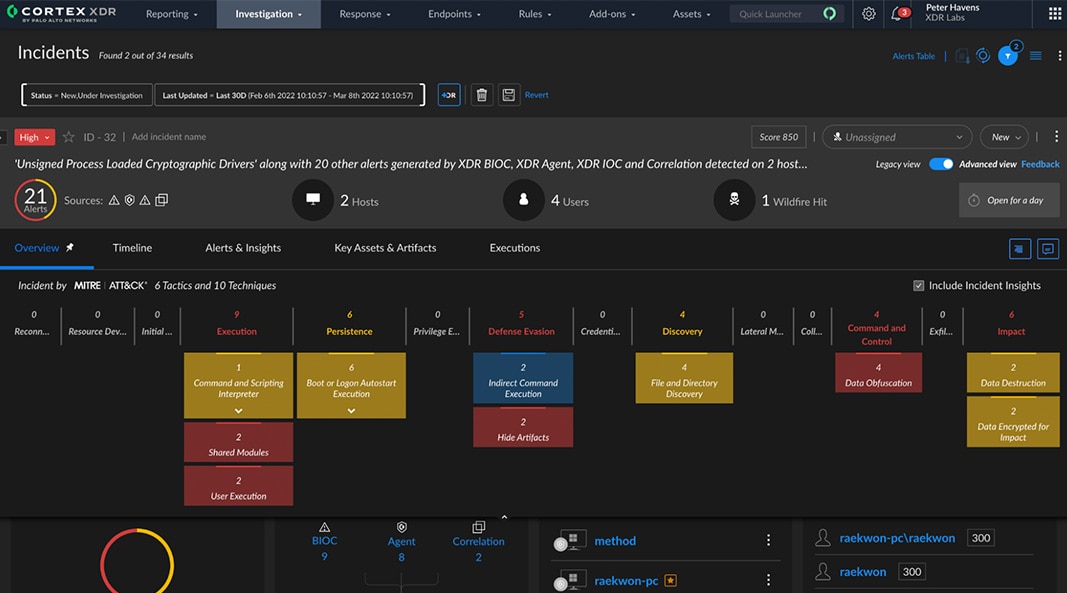

Umfassender Überblick über Bedrohungen in einer zentralen Konsole

Microsoft Defender XDR bietet nur in Kombination mit mehreren anderen Produkten (mit jeweils eigenen Managementkonsolen) eine mit Cortex XDR vergleichbare Funktionalität. Microsoft Defender XDR allein deckt verschiedene Betriebssysteme nur begrenzt ab, weswegen Kunden es durch mehrere zusätzliche Punktlösungen und die dazugehörigen Konsolen und Dashboards ergänzen müssen. Das führt zu einer längeren Untersuchungsdauer und erschwert die Verwaltung.

Cortex XDR strafft die SecOps-Prozesse, da für die Bedrohungserkennung und -abwehr nur eine Plattform notwendig ist und alle Alarme und Vorfälle an einer zentralen Stelle analysiert werden können. SOC-Analysten benötigen nur eine automatisierte, webbasierte Konsole, um Bedrohungen effizient abzuwehren, Sicherheitsvorfälle korrekt zu identifizieren und die Untersuchungen zu beschleunigen. Cortex XDR verfügt außerdem über Funktionen zur Verwaltung von Sicherheitslücken und zur Identitätsanalyse, die weder eine Partnerschaft noch ein spezielles Verbindungsmodul erfordern. Cortex XDR:

- bietet eine webbasierte Konsole zur Erkennung und Abwehr, mit der Alarme und Vorfälle in einer Gesamtübersicht zusammengefasst werden können,

- nutzt Host Insights, um Funktionen für das Schwachstellenmanagement und die Anwendungs- und Systemüberwachung mit maschinellem Lernen und „Search and Destroy“ zu kombinieren und so die Bedrohungsanalyse an allen Endpunkten zu erleichtern.

| Produkte | Microsoft Defender XDR | Cortex XDR |

|---|---|---|

| Bessere Erkennung und Transparenz | Mangelnde Transparenz und nicht erkannte Bedrohungen

| Analysebasierte Bedrohungserkennung für zuverlässige Ergebnisse

|

|

| |

| Unternehmensweite Abdeckung | Unzureichende Abdeckung

| Keine blinden Flecken

|

|

| |

| ||

| ||

| Umfassender Überblick über Bedrohungen in einer zentralen Konsole | Zu viele isolierte Tools

| Alle Aktivitäten in einer Konsole

|

|

| |

|

| |

| Unternehmenstauglichkeit | Komplex, kostspielig und nur begrenzter Funktionsumfang

| Genau an Ihr Unternehmen angepasst

|

|

|

Cortex XDR schneidet bei MITRE ATT&CK-Bewertungen durchgängig besser ab als Microsoft Defender XDR.

Cortex XDR hingegen überzeugte das zweite Jahr in Folge mit 100%igem Schutz vor Bedrohungen und 100%iger Erkennung aller Angriffsschritte. Für 99,3 % der simulierten Angriffsschritte konnten genug Details für die höchste Erkennungsstufe („Technik“) bereitgestellt werden, die Analysten eine schnelle und präzise Reaktion auf Sicherheitsvorfälle ermöglicht.