Schnell getarnte Bedrohungen finden

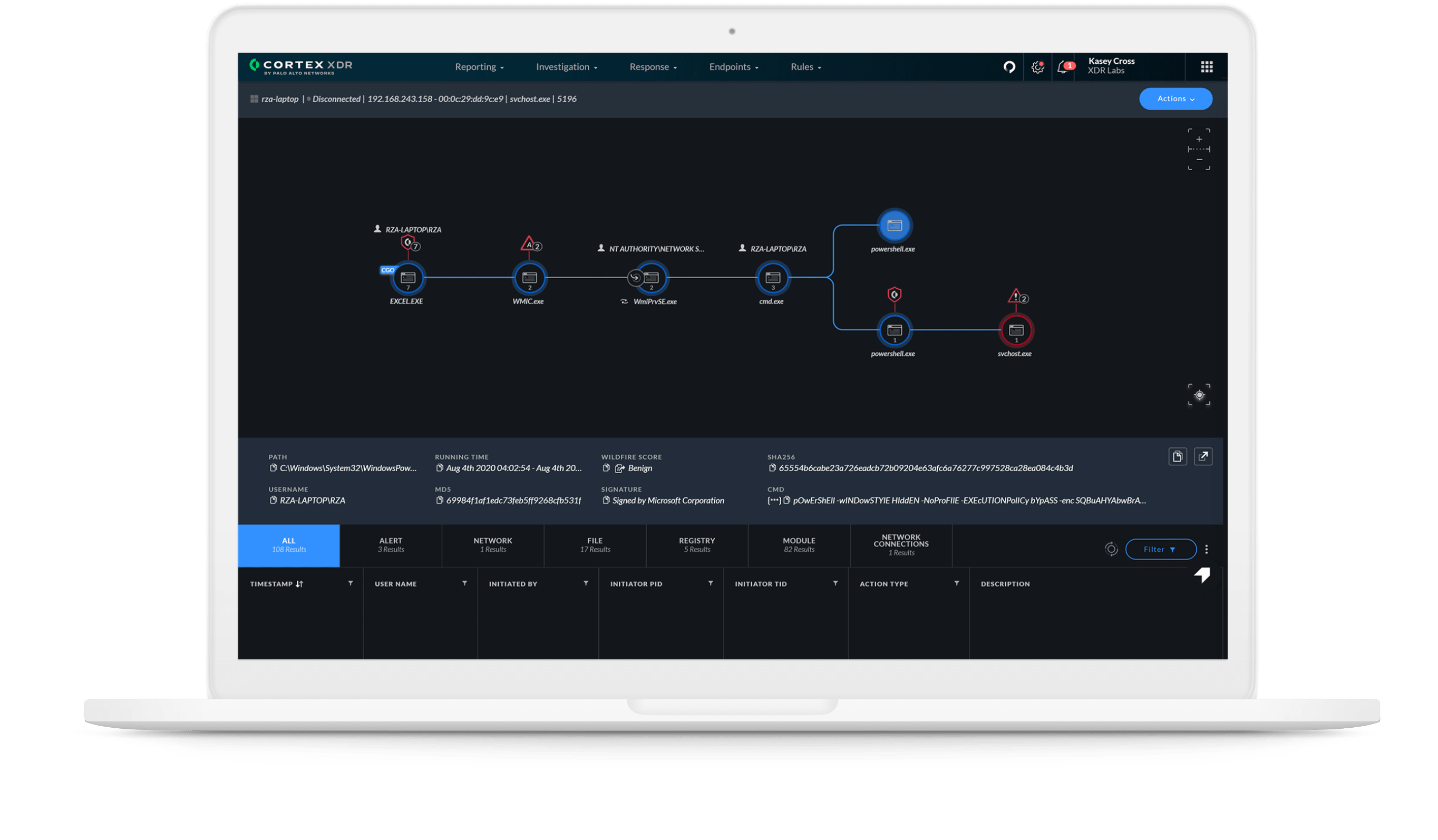

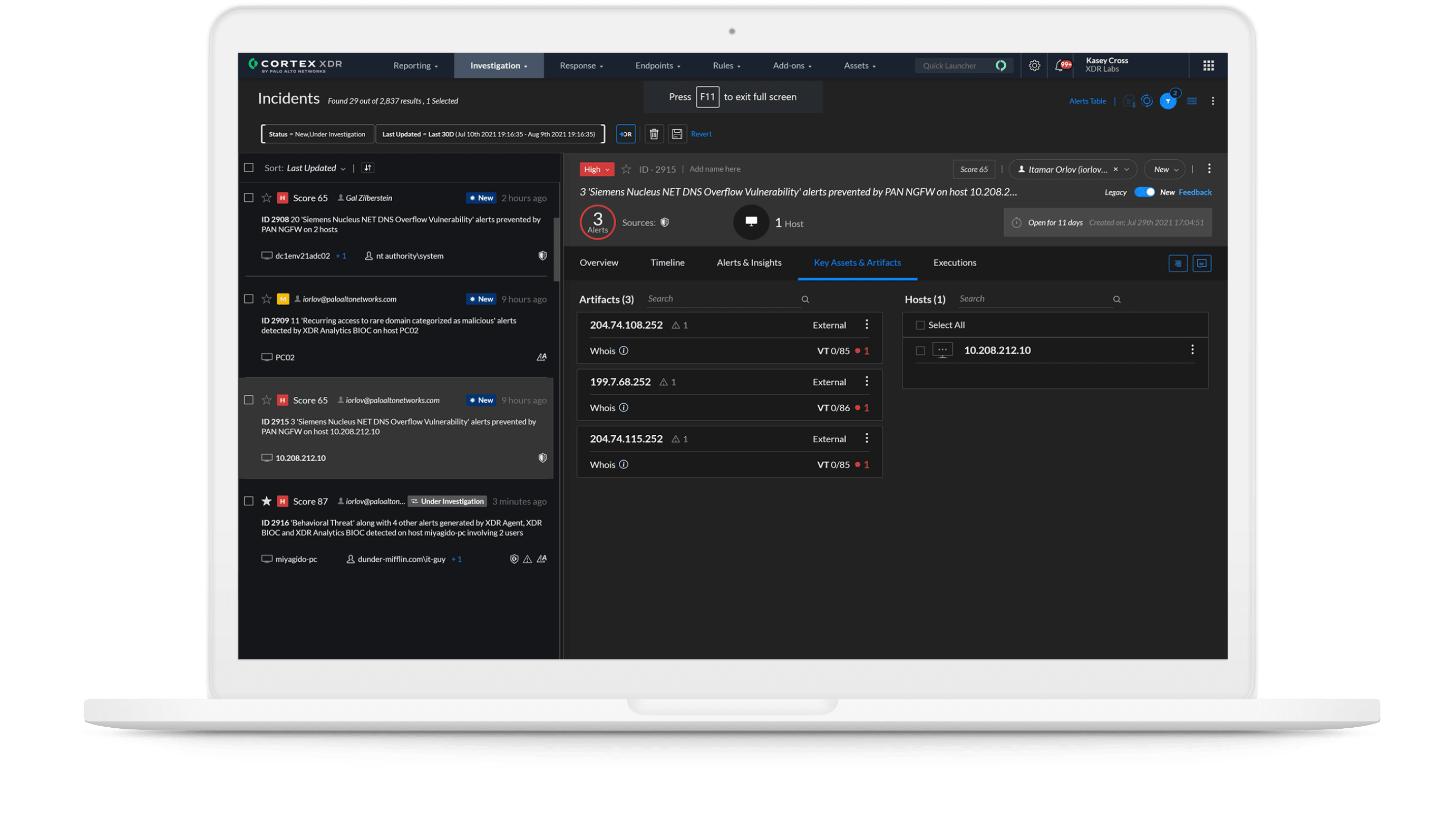

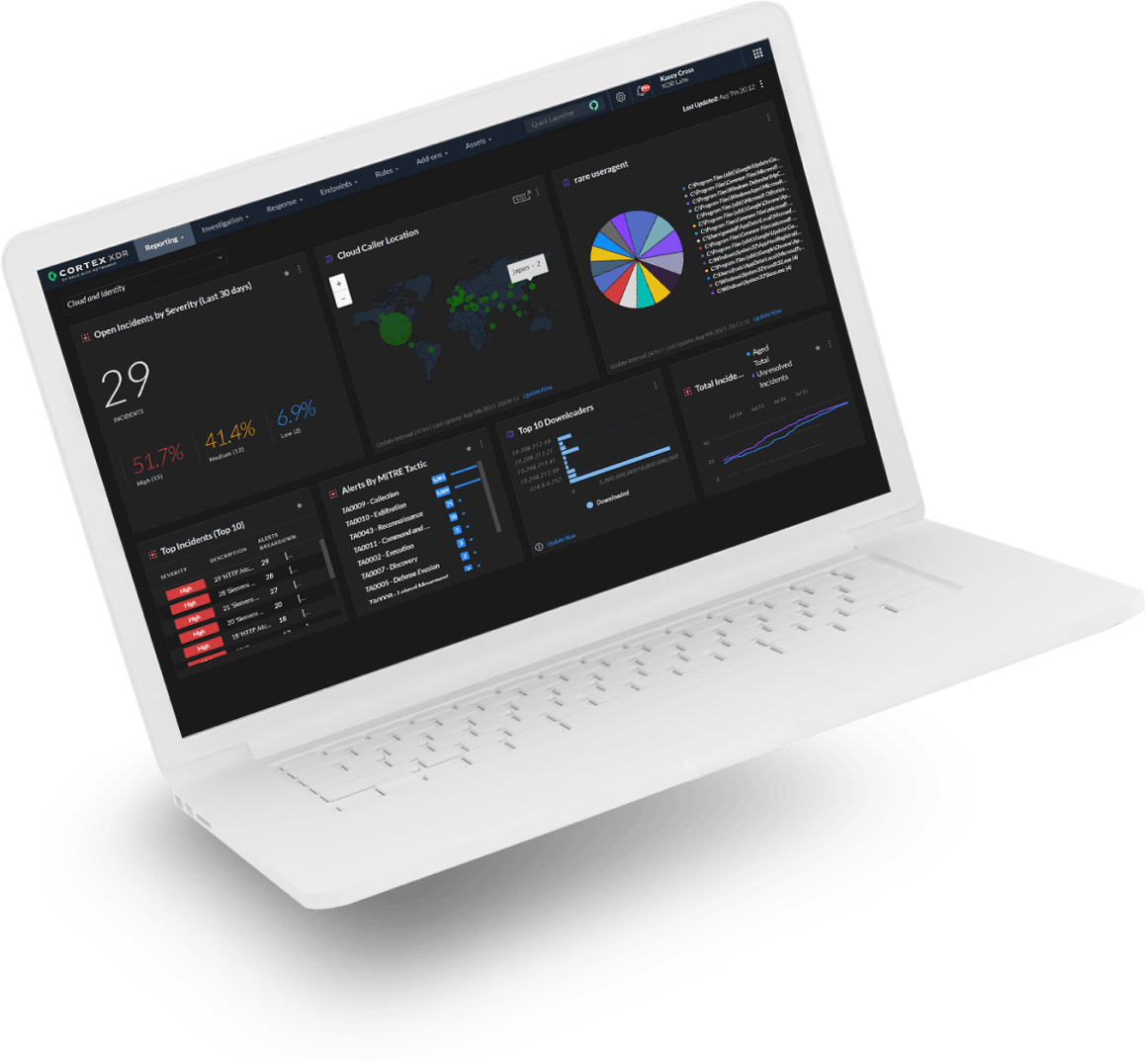

Wenn Sie eine Bedrohung nicht sehen, können Sie sie nicht bekämpfen. Erkennen Sie Angriffe überall in Ihrer Umgebung, indem Sie Analysen und maschinelles Lernen auf umfassende Daten aus Ihrer gesamten Organisation anwenden. Verhaltensanalysen erkennen Anomalien und lokalisieren getarnte und unbekannte Bedrohungen mit unübertroffener Genauigkeit.

ML-gesteuerte Analysen:

Erkennen Sie Malware, Command and Control, Ausbreitung im Netzwerk und Datendiebstahl, indem Sie Verhaltensprofile erstellen und Verhaltensänderungen aufdecken, die auf einen Angriff hindeuten.

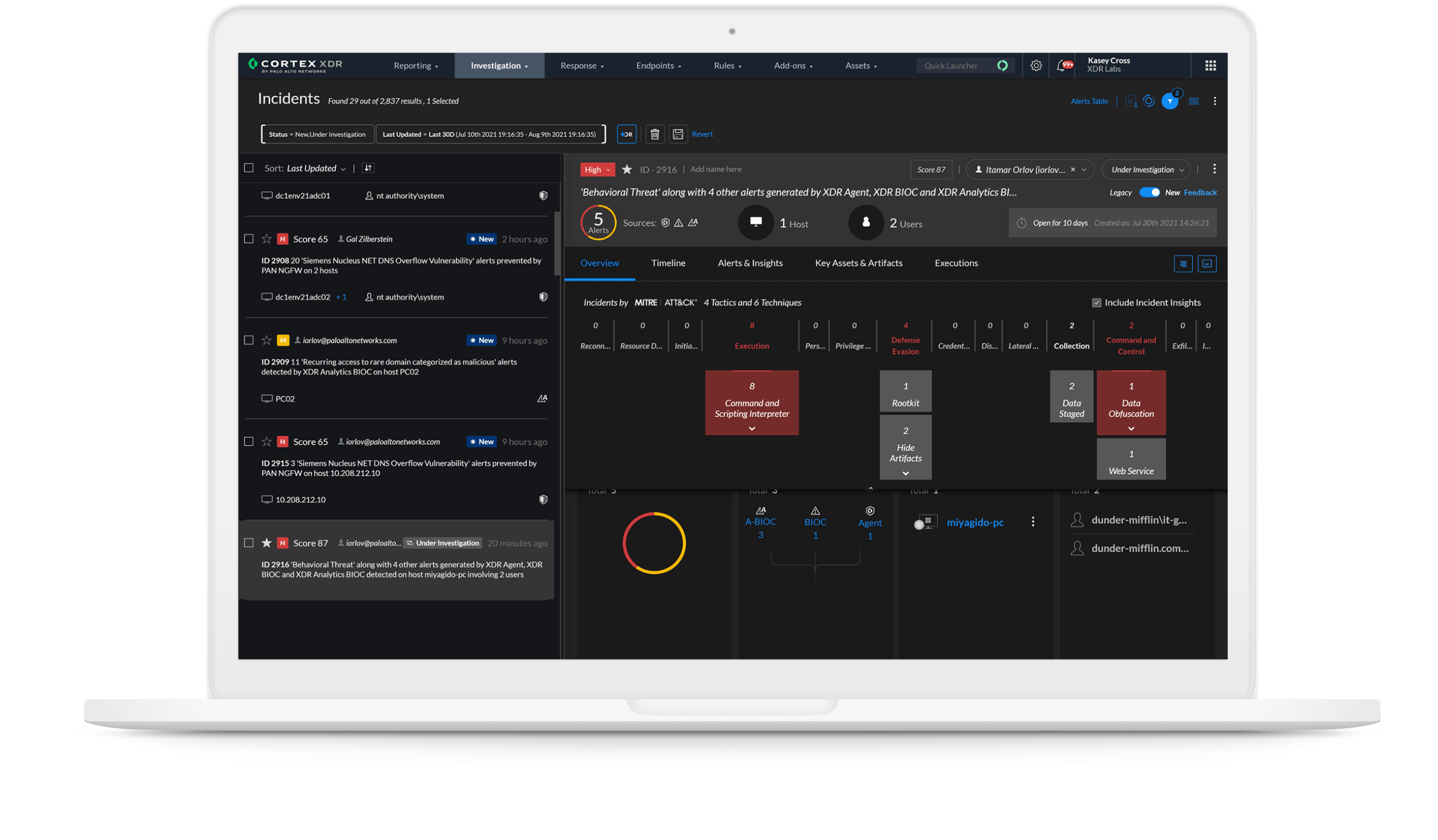

Vorkonfigurierte Regeln:

Beginnen Sie sofort mit der Erkennung von Angriffen mithilfe von über 400 vordefinierten Regeln. MITRE ATT&CK-Tags decken Angriffstechniken auf, während benutzerdefinierte Korrelationsregeln umfassende Erkennung für alle Datenquellen ermöglichen.

| 1 STD. VIRTUELL | 20. Februar

| 1 STD. VIRTUELL | 20. Februar