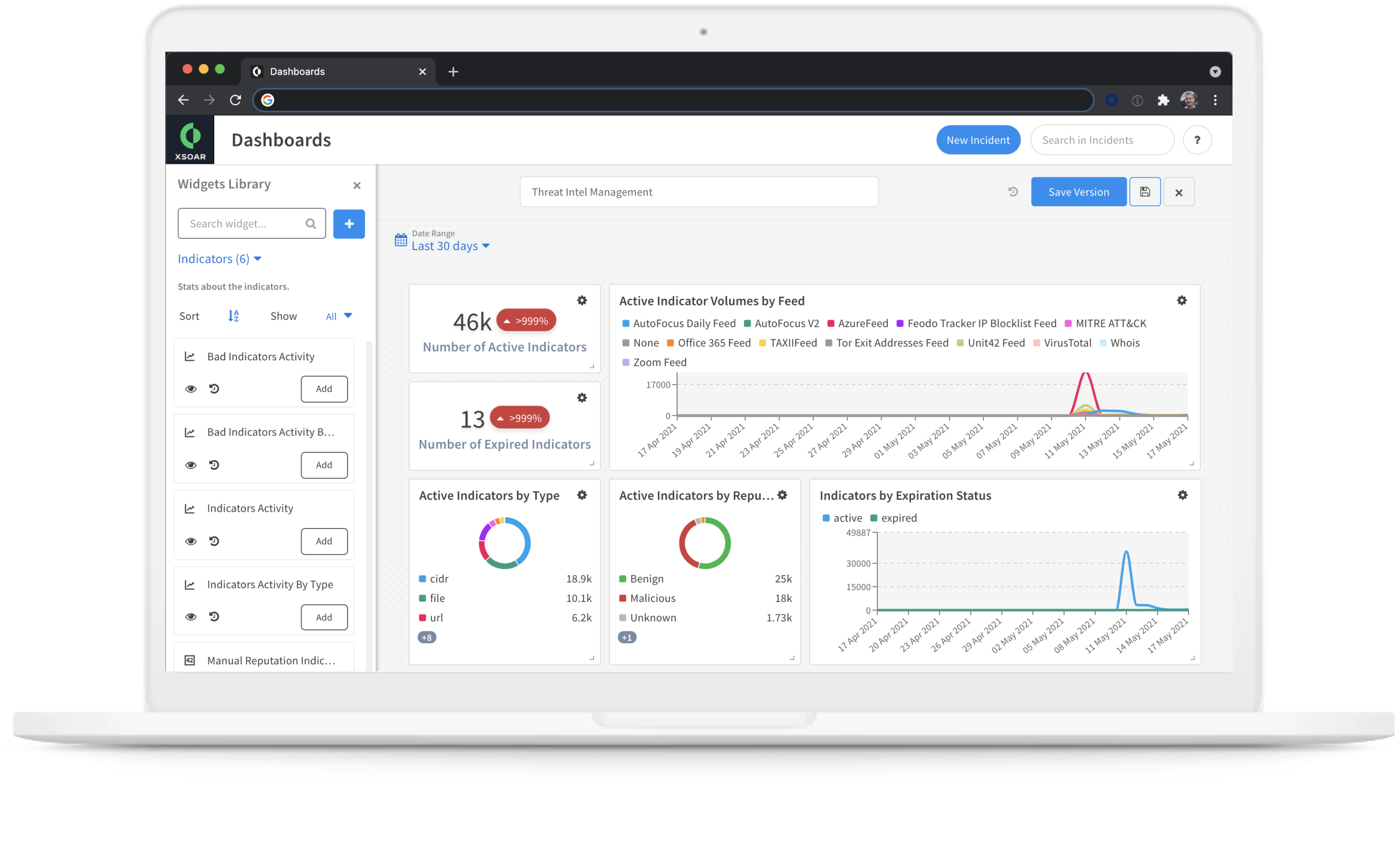

Alle Bedrohungsinformationen zentralisieren und verwalten

Nutzen Sie eine globale Bedrohungslandschaft mit nativem Zugriff auf das umfangreichen Threat Intelligence-Repository von Palo Alto Networks. Sie können auch jede Bedrohungsinformationsquelle von Drittanbietern verwalten, die einer zentralen TI-Bibliothek hinzugefügt werden kann.

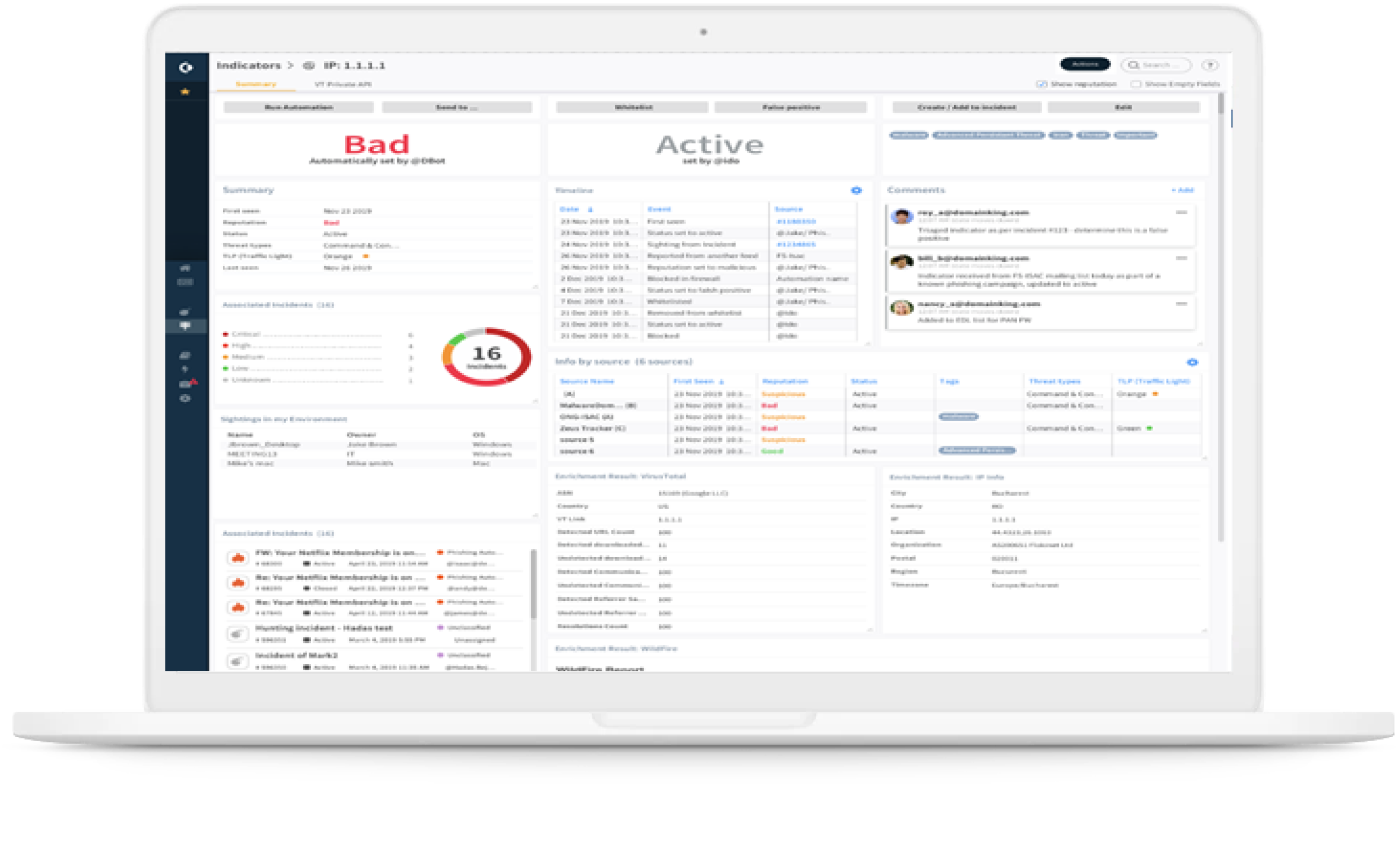

Proaktive Abwehr von Angriffen

Die Stärke von Threat Intelligence beruht darauf, dass Sie strategische Sicherheitsentscheidungen treffen, um Ihr Unternehmen zu schützen, bevor ein Vorfall eintritt. Umfangreiche Threat Intelligence-Ergebnisse der Bedrohungsforscher von Unit 42 werden automatisch in die vorhandenen Tools eines Analysten eingebettet. Für sofortigen, konkurrenzlosen Kontext und Verständnis aller Ereignisse und Bedrohungen.

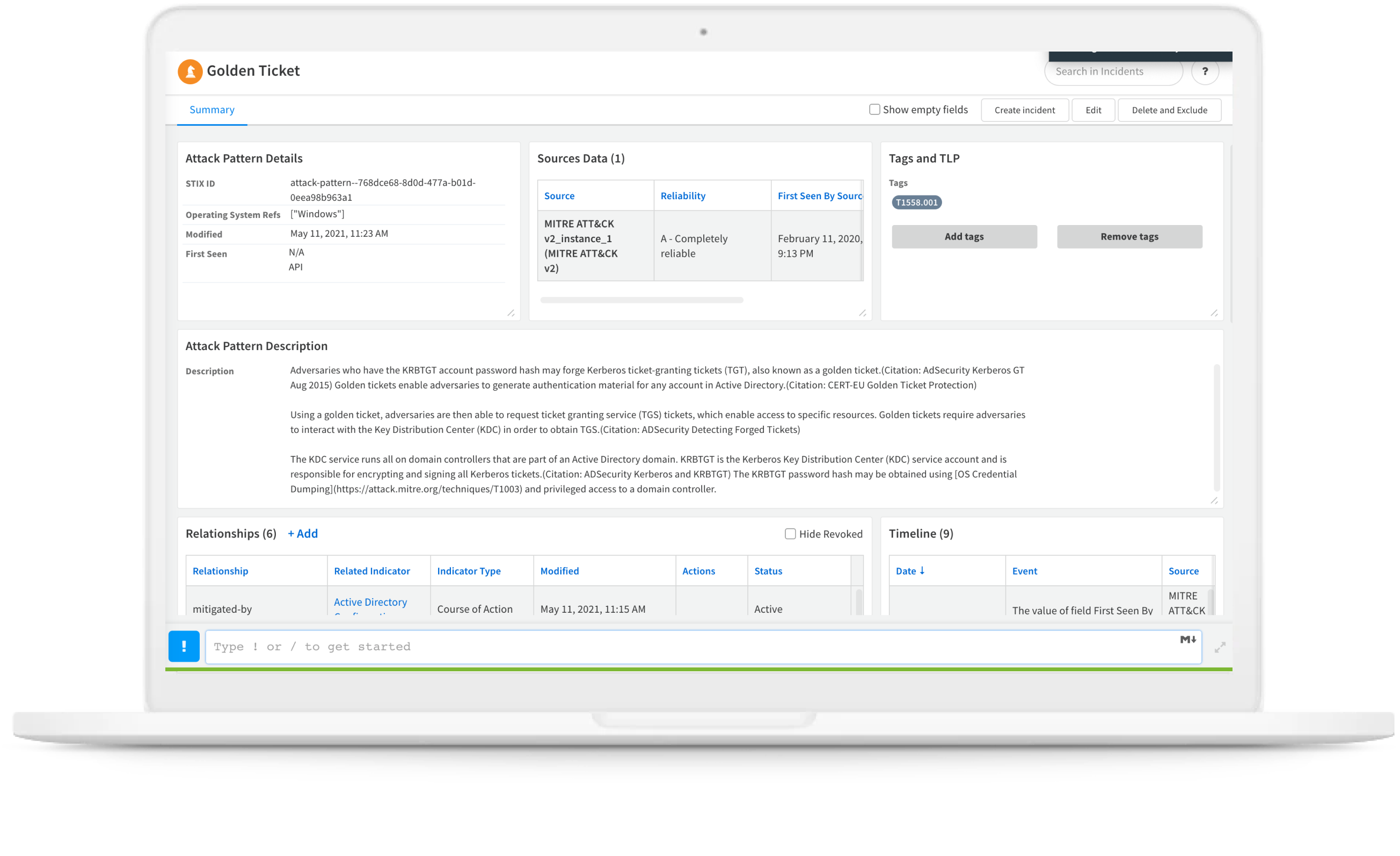

Detaillierte Suche mit unbegrenzten Kombinationen

Bewegen Sie sich schnell durch Milliarden von Beispielen und Billionen von Artefakten, indem Sie Hunderte von Dimensionen auf unbegrenzte Weise kombinieren. Teams können ohne das Fachwissen eines erfahrenen Bedrohungsfahnders schnell an die benötigten Informationen gelangen.