Fakt: Cortex XDR ist die intelligente Lösung der Wahl, um auch äußerst dynamischen Bedrohungen Einhalt zu gebieten

Cortex XDR bietet erweiterte Bedrohungserkennung und -abwehr in einer einzigen Anwendung, gemeinsam mit der Möglichkeit, einen separaten Data Lake für nicht endpunktbezogene Sicherheitstelemetrie und Alarme zu verwalten.

Die Vorteile:

- ML-gestützte Verhaltensanalyse anhand mehrerer Datenquellen

- Branchenführende Malwareanalyse-Sandbox

Die Folgen einer fehlenden Endpunktdatenverarbeitung

Warum bleibt CrowdStrike in Tests hinter Cortex XDR zurück?

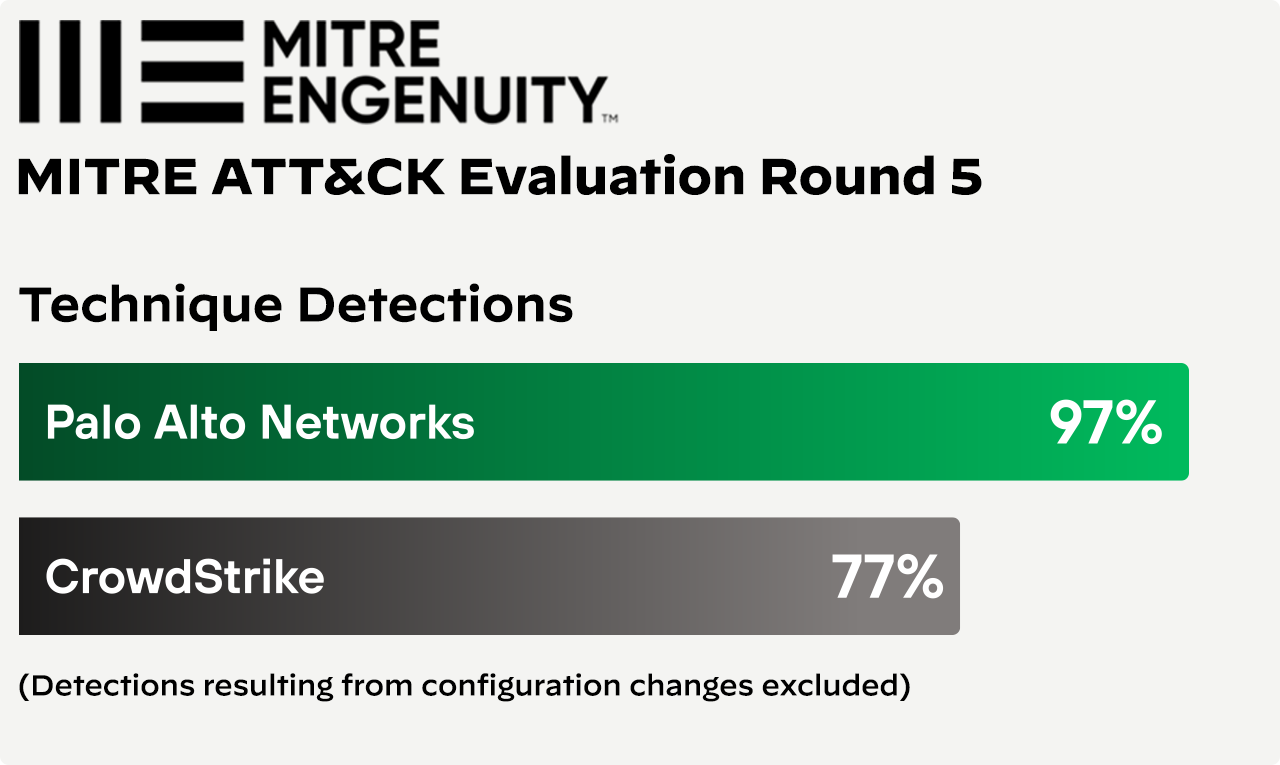

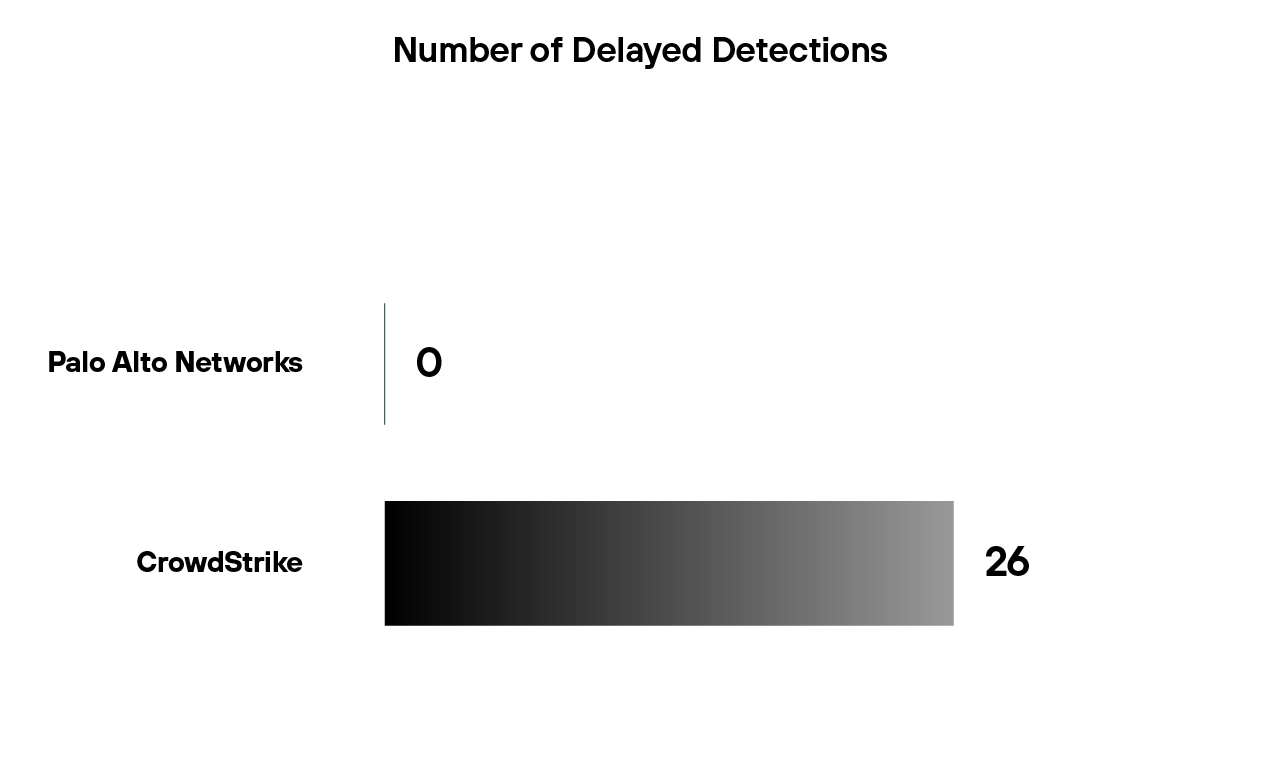

Sie erhalten folgenden Schutz: Cortex XDR® erzielt eine 20 % bessere Erkennung von Angriffstechniken – die bestmögliche Erkennungsqualität – als CrowdStrike, da es kontinuierlich ungefilterte Endpunktdaten an die Cloud senden kann. Dies erleichtert Cortex XDR die Erkennung komplexer Bedrohungen und die Anwendung von Analysen des Benutzer- und Objektverhaltens (UEBA) auf diesen Data Lake.

Auf diese Sicherheit müssen Sie verzichten: Da CrowdStrike nur hashbasierte Schutzfunktionen und Gefahrenindikatoren nutzt, kann es nur bekannte Bedrohungen und bereits erfolgte Angriffe erkennen. Dieser eingeschränkte Schutz wird durch eine Erkennungsrate von 87,4 % im Vergleich zu 100,0 % bei Cortex XDR in den MITRE ATT&CK®-Bewertungen von 2023 belegt.

Hier sind die Fakten: Cortex XDR bietet eine umfassendere Bedrohungserkennung und Analyse durch:

- Integration in den WildFire®-Malwareschutz für die Erkennung unbekannter Bedrohungen in einer Cloud-Analyseumgebung,

- Nutzung von Verhaltensanalysen zur Erstellung von Verhaltensprofilen mittels Überwachung von mehr als 1.000 verschiedenen Verhaltensaspekten,

- Native Integration von Verhaltensanalyse, Forensik und Netzwerktransparenz in Cortex XDR.

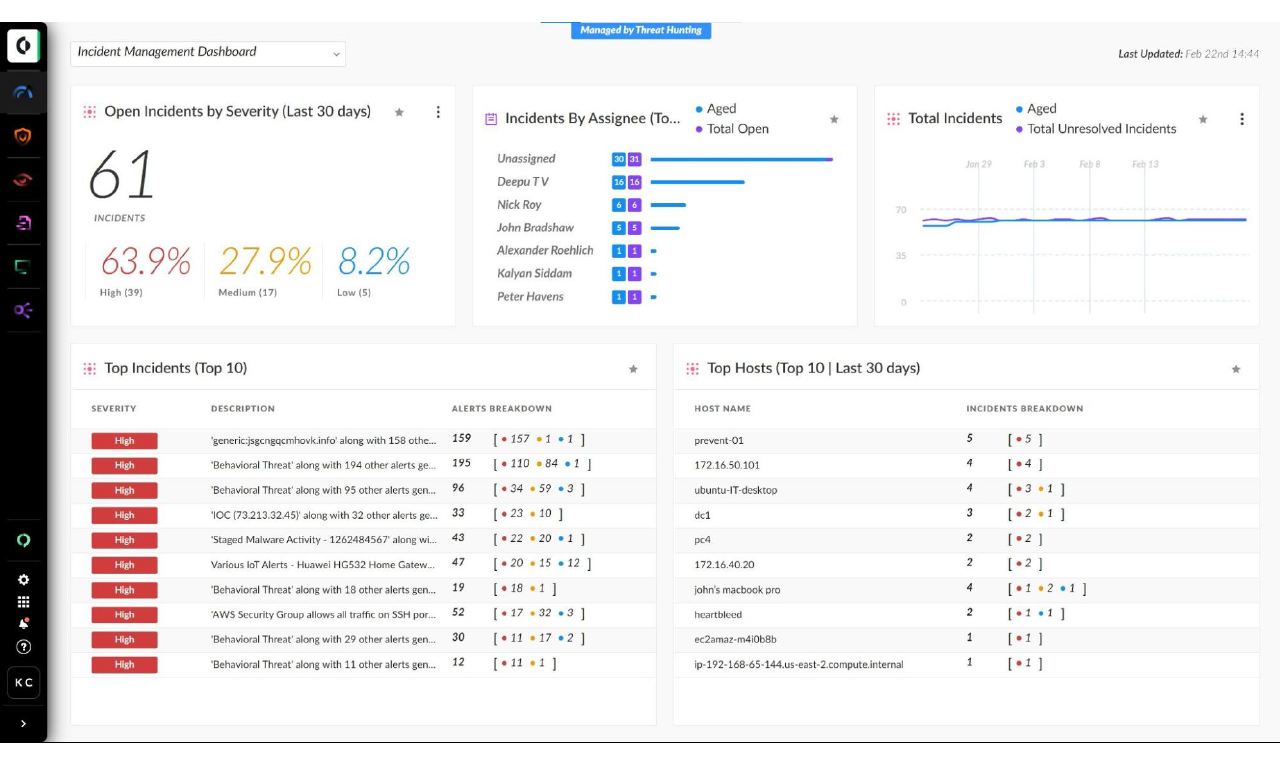

Umfassende automatisierte Untersuchungen bewirken schnellere Incident Response

Wie entsteht eine höhere Anfälligkeit für Bedrohungen? Durch Einschränkungen Ihrer Schutzmaßnahmen in Bezug auf Umfang und Dauer. Das Remote Live Terminal von Falcon Insight weist Einschränkungen auf, da es ausschließlich von CrowdStrike definierte Befehle unterstützt. Im Gegensatz dazu verfügt Cortex XDR über ein umfassendes Live Terminal, das ein breiteres Spektrum an Aktionen für einen bestimmten Endpunkt ermöglicht. Darüber hinaus kann Falcon Insight nur einige empfohlene Gegenmaßnahmen für Vorfälle automatisieren, während Cortex XDR automatisch verdächtige kausale Prozessketten und Vorfälle auf all Ihren Endpunkten untersucht, um dann eine Liste mit empfohlenen Behebungsmaßnahmen für Prozesse, Dateien und Registrierungsschlüssel auf dem ausgewählten Endpunkt anzuzeigen.

Für eine noch schnellere Incident Response gruppiert Cortex XDR Alarme nach Vorfallsart, bietet Bedrohungsmodellierung, erfasst aussagekräftige Kontextinformationen, erstellt eine Zeitleiste und rekonstruiert den Angriffsverlauf, um den Ausgangspunkt und die Auswirkungen eines Angriffs nachzuvollziehen. Kundenstudien zeigen, dass Cortex XDR Sicherheitsalarme um über 98 %* und die Untersuchungsdauer um 88 % reduzieren kann.** Cortex XDR ermöglicht eine schnellere Untersuchung und Reaktion durch:

* Basierend auf einer Analyse von Cortex XDR in Kundeninfrastrukturen.

** SOC-Analysen von Palo Alto Networks zeigen, dass die Untersuchungsdauer von 40 auf fünf Minuten reduziert wurde.

- Vorfallsmanagement, das Ereignisse korreliert und zusammenhängende Alarme zu Vorfällen zusammenfasst, was die Einstufung vereinfacht.

- Gegenmaßnahmen lassen sich mit einem Mausklick einleiten, wodurch sich die Wiederherstellungszeit erheblich beschleunigt.

Die isolierte Schnittstelle von CrowdStrike lässt Zweifel an der Eignung für Unternehmen aufkommen

Über den Endpunkt hinaus beschränkt sich die Datenaufnahme von CrowdStrike auf Zwei-Wege-Integrationen mit seinen CrowdXDR Alliance-Partnern. Falcon Insight XDR von CrowdStrike verfügt beispielsweise weder über ein zentrales Action Center, in dem Ihr SOC-Analyst alle verfügbaren Aktionen starten kann, noch bietet es die erforderliche unbegrenzte Datenspeicherung in der Cloud. Darüber hinaus unterstützt CrowdStrike keine On-Demand-Scans für Linux und macOS. Dadurch werden Organisationen, die sich auf Scans verlassen, um inaktive Malware zu ermitteln und ihre Angriffsfläche für Linux zu verkleinern, ausgeschlossen.

Im Gegensatz dazu verfügt Cortex XDR über Funktionen zur Bewertung von Sicherheitslücken und zur Identitätsanalyse, die weder eine Partnerschaft noch ein spezielles Verbindungsmodul erfordern. Dadurch kann unsere Drittanbieter-Integration offener und flexibler auf die Bedürfnisse wachsender Organisationen reagieren. Dies geschieht durch:

- Aufnahme, Zuordnung und Nutzung von Daten aus einer beliebigen Anzahl von Quellen, die in Standardformaten wie Syslog oder HTTP bereitgestellt werden,

- Nutzung dieser Daten durch Cortex XDR, um XDR-Alarme innerhalb unserer Vorfälle zu generieren und so die Transparenz in der gesamten Organisation schnell zu erhöhen,

- Durchführung vollständiger Festplattenscans durch Cortex XDR unter Linux und macOS.

| Produkte | CrowdStrike | Cortex XDR |

|---|---|---|

| Wer bietet den besten Schutz? Die Daten sprechen für sich. | Ist weniger als perfekt ausreichend?

| Klarer Sieger mit 100-prozentiger Bedrohungsabwehr

|

|

| |

|

| |

|

| |

|

| |

| ||

| Eindeutige, überlegene Bedrohungserkennung | Unzureichende Abdeckung

| Analysebasierte Bedrohungserkennung für zuverlässige Ergebnisse.

|

|

| |

|

| |

| ||

| Schnellere, umfassendere Untersuchung und Abwehr | Manuelle Maßnahmen kosten wertvolle Zeit.

| Automatisierung sorgt für schnellere Ergebnisse.

|

|

| |

|

| |

|

| |

| ||

| ||

| Passt sich an Unternehmensanforderungen an. Maßgeschneidert. Entwickelt sich ständig weiter. | Einheitsprodukt mit entsprechenden Mängeln

| Exakt auf Ihre Organisation zugeschnitten

|

|

| |

|

| |

|

|

Bietet Ihre Lösung effektiven Endpunktschutz?

Cortex XDR liegt bei MITRE ATT&CK®-Bewertungen durchgängig vor CrowdStrike

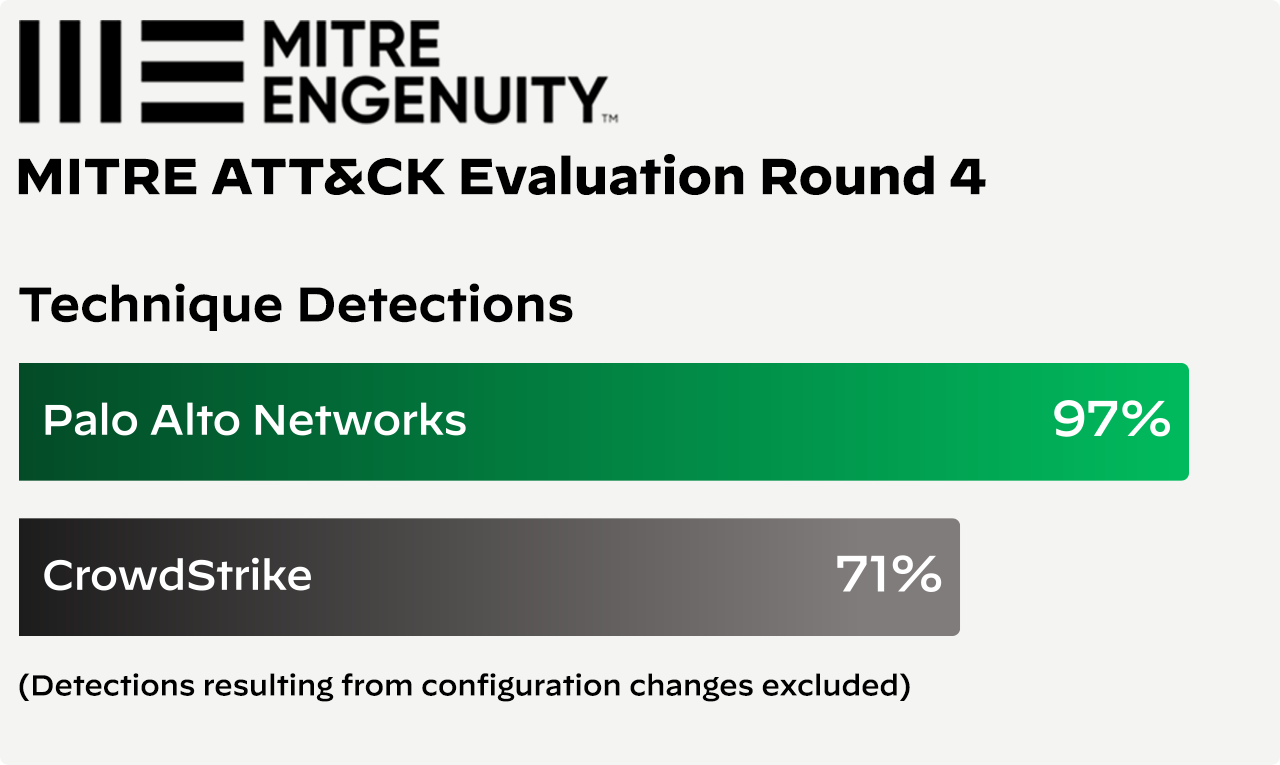

In der vierten Runde der MITRE ATT&CK®-Bewertungen identifizierte Cortex XDR 97 Prozent der untergeordneten Angriffsschritte über die methodenbasierte Erkennung – CrowdStrike hingegen nur 71 Prozent. Die methodenbasierte Erkennung ist der Goldstandard, da dieser Ansatz alle Details und Kontextinformationen bietet, die Analysten benötigen, um zu erkennen, was, warum und wie abgelaufen ist. Nur so können Sicherheitsexperten die erforderlichen Maßnahmen ergreifen und die Bedrohung beseitigen. Cortex XDR bietet Ihren Teams klar bessere Daten und Erkenntnisse, um Angriffe im frühestmöglichen Stadium zu unterbinden.

Bestehen Sie darauf, dass die eingesetzte Lösung für den Endpunktschutz alle Arten von Angriffstaktiken und -methoden abwehren kann. Ansonsten wird Ihr SOC-Team unnötig mit Alarmen, Vorfällen und möglichen Sicherheitsverletzungen überlastet.