Cortex XDR ist eine weitaus bessere Lösung zur Abwehr moderner Bedrohungen

SentinelOne Singularity™ nutzt eine Einheitslösung für XDR, die Infrastrukturen nicht zuverlässig vor komplexen Bedrohungen schützt. Das liegt unter anderem daran, dass es weder tiefgreifende Transparenz noch die Remoteausführung von Python-Skripten (der bevorzugten Programmiersprache für Incident-Response-Aufgaben) noch andere, für Unternehmen ebenso unverzichtbare Features bereitstellt.

Cortex XDR bietet weitaus mehr. Das geht zum Beispiel aus den Ergebnissen der MITRE Engenuity ATT&CK-Bewertungen 2023 (Turla)klar hervor. Bei diesen Tests haben wir übrigens auch alle anderen XDR-Anbieter geschlagen. Wie? Lesen Sie weiter.

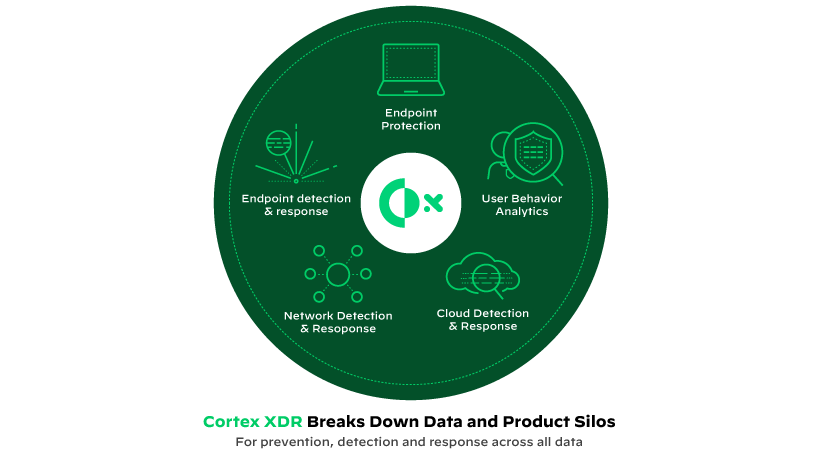

Umfassende XDR-Funktionalität

Cortex XDR erzielte bei der Erkennung von Angriffstechniken die höchstmögliche Erfolgsrate und übertraf SentinelOne in diesem Bereich um 15,3 %. Das liegt nicht zuletzt daran, dass Cortex XDR durch die kontinuierliche Verarbeitung von Bedrohungsdaten den erforderlichen Kontext bieten kann, der erkennen lässt, warum ein Angreifer einen bestimmten Schritt ausgeführt hat. Zudem schnitt Cortex XDR bei den MITRE ATT&CK-Bewertungen 2023 (Turla)– bei denen XDR-Produkte mit Netzwerkimplantaten und Backdoors konfrontiert wurden, die vom Inlandsgeheimdienst der Russischen Föderation (FSB)genutzt werden, – auch bei der analysebasierten Erkennung und beim Blockieren von Teilschritten besser ab als SentinelOne: Cortex XDR erzielte jeweils 100 %, SentinelOne hingegen nur 91,6 % bzw. 97,7 %.

Die XDR-Lösung von SentinelOne weist mehrere schwerwiegende Mängel auf. Insbesondere stützt sie sich zu sehr auf Endpunktagenten und ‑daten und bietet weder native Forensikfunktionen noch Einblicke in ungeschützte Endpunkte. Das kann dazu führen, dass Sicherheitsteams keine vollständige Übersicht über ihre Infrastruktur haben, womit eine effektive Bedrohungserkennung und ‑abwehr unmöglich wird.

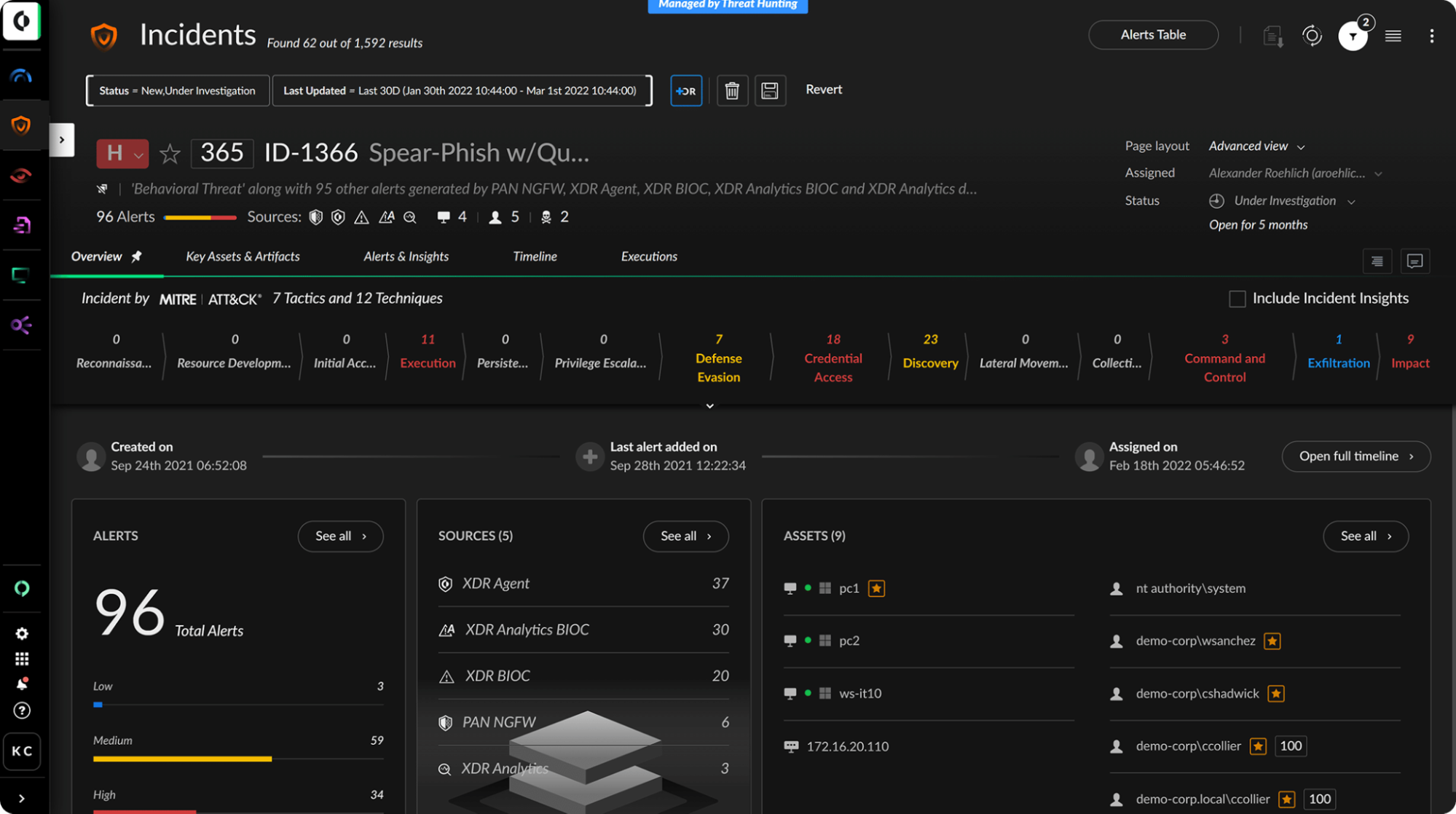

Cortex XDR automatisiert die Zusammenlegung und Korrelation von Alarmen unter Berücksichtigung ausdrucksstarker, anpassbarer Regeln, sodass Ereignisse effizient zusammengefasst, verwaltet und als ganze Vorfälle behoben werden können. Zudem integriert Cortex XDR Netzwerk-, Cloud-, Identitäts- und Drittanbieterdaten, um auch über viele komplexe Umgebungen hinweg für umfassende Sicherheit zu sorgen. Deshalb wird die branchenweit erste umfassende XDR von mehr als 6.000 Organisationen weltweit genutzt.

- Cortex XDR geht über den Endpunktschutz und die Erfassung von Daten hinaus und nutzt zusätzlich native Netzwerk-, Cloud-, Identitäts- und Drittanbieterdaten, um auch die neuesten Cyberangriffe zu blockieren.

- Die Daten aus all diesen Quellen werden automatisch zusammengefügt, um die Ursache von Alarmen aufzudecken, den Vorfallsverlauf zu rekonstruieren und Bedrohungen umgehend aufzudecken und einzudämmen.

SentinelOne lässt mehrere kritische Funktionen vermissen, was die Incident Response verlangsamt

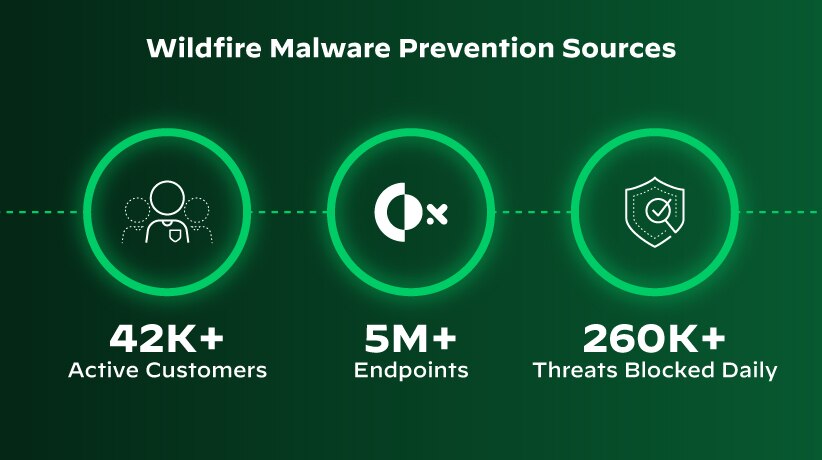

Zur zuverlässigen Erkennung ungewöhnlicher Verhaltensweisen und zur schnellen Untersuchung von Alarmen sind mehrere Funktionen erforderlich. Daher sind Kunden von SentinelOne beispielsweise nicht zuverlässig vor neuartiger Malware geschützt, weil die Lösung weder integriertes Cloud-Sandboxing noch Dateianalysen in Echtzeit bietet. Wenn sie versuchen, dies durch Sandboxing-Angebote anderer Anbieter auszugleichen, müssen sie höhere Kosten, Einschränkungen bezüglich der dynamischen Analysen und zusätzlichen Aufwand für das manuelle Hochladen der verdächtigen Dateien in die Cloud in Kauf nehmen.

Im Gegensatz dazu führt Cortex XDR seine Prozesse auf einem eigenen Data Lake aus, was die Erkennung komplexer Bedrohungen sowie die Analyse des Benutzer- und Objektverhaltens erheblich erleichtert. Außerdem haben wir WildFire®, die branchenführende Sandbox für die dynamische Malwareanalyse, nahtlos in Cortex XDR integriert. Das bedeutet, dass sowohl die Weiterleitung von Dateien zur Analyse als auch der Empfang der Ergebnisse automatisch erfolgen. Insgesamt verbessern die soliden Funktionen von Cortex XDR die Bedrohungserkennung, während unsere Threat Intelligence eine schnelle und effektive Incident Response ermöglicht.

- Zusätzlich bietet die Integration mit unserem Malwareschutzdienst WildFire Zugang zu einer cloudbasierten Umgebung zur Erkennung unbekannter Bedrohungen, die über herkömmliches Sandboxing hinausgeht.

- Verhaltensanalysen untersuchen über 1.000 Verhaltensmerkmale, um ein detailliertes Verhaltensprofil zu erstellen und bösartige Aktivitäten zuverlässig zu erkennen.

- Host Insights kombiniert Funktionen für das Schwachstellenmanagement und die Anwendungs- und Systemüberwachung mit dem leistungsstarken Feature „Search and Destroy“, um die Aufdeckung und Eindämmung von Bedrohungen auf allen Endpunkten zu unterstützen.

Fehlende Einstellungsoptionen schränken die Eignung von SentinelOne für Unternehmen ein

Verschiedene Betriebssysteme haben unterschiedliche Konfigurationen, Sicherheitsanforderungen und Schwachstellen. Aufgrund seiner starren, unflexiblen Struktur ist SentinelOne möglicherweise nicht in der Lage, die spezifischen Anforderungen jedes Betriebssystems – oder jedes SOCs – zu erfüllen. Hinzu kommt, dass SentinelOne kein nativ integriertes Forensikmodul für macOS-Geräte enthält. Das ist angesichts der steigenden Nutzung von macOS in professionellen Umgebungen und der einzigartigen Sicherheitsherausforderungen dieses Betriebssystems ein entscheidender Nachteil.

Cortex XDR zeichnet sich im Gegensatz dazu durch ein flexibles Managementsystem aus, das die Sicherheit erheblich stärkt. Dieses fasst zusammengehörende Alarme effektiv zu Vorfällen zusammen, die dann als eine Einheit verwaltet und behoben werden. Dadurch wird die Anzahl der zu bearbeitenden Alarme um erstaunliche 98 % reduziert.*

* Dies ging aus einer Analyse von Cortex XDR-Kundenumgebungen hervor.

- Analysten können sich mit einem Klick umfassende Informationen zu Ursache, Glaubwürdigkeit und Verlauf von Vorfällen anzeigen lassen, sodass weniger Erfahrung erforderlich ist, um zu prüfen, ob sie eine echte Bedrohung darstellen oder nicht.

- Analysten können vordefinierte Korrelationsregeln mithilfe Dutzender verschiedener Parameter an die Anforderungen ihrer Umgebung anpassen, um den Missbrauch von Systemen und Anwendungen zuverlässig aufzudecken und Umgehungstechniken auszuhebeln.

Cortex XDR und SentinelOne im Vergleich

| Produkte | SentinelOne | Cortex XDR |

|---|---|---|

| Umfassende XDR-Funktionalität | Es fehlen wichtige Daten und Funktionen

| Mehr Transparenz

|

|

| |

| ||

| Wichtige Produktmerkmale | Fragmentierte Lösung

| Flexible Funktionsvielfalt

|

|

| |

| ||

| Vorfallsmanagement | Unzusammenhängende Alarme

| Effiziente, leistungsstarke Automatisierung

|

|

| |

|

* Basierend auf einer Analyse von Cortex XDR-Kundenumgebungen.

** SOC-Analysen von Palo Alto Networks zeigen, dass die Untersuchungsdauer von 40 auf 5 Minuten reduziert wurde.