PA-SERIES

MILLIONEN VORTEILE REALISIERT

WENIGER SICHERHEITSVERLETZUNGEN

MILLIONEN PRODUKTIVITÄTSGEWINN FÜR ENDNUTZER

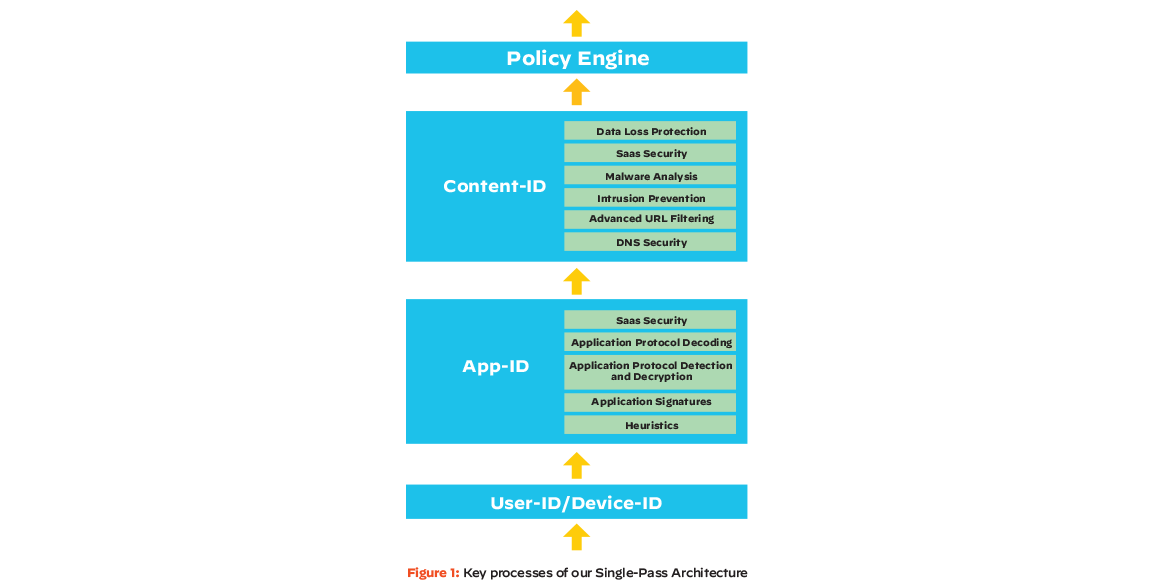

Die Single-Pass-Architektur von Palo Alto Networks sorgt mit ihrem einzigartigen Single-Pass-Ansatz der Paketverarbeitung für mehr Leistung und Sicherheit.

Ein umfassender Sicherheitsansatz für Layer 7 beginnt mit der Identifizierung sämtlicher Anwendungen – unabhängig von Port, Protokoll, Verschleierungstechniken oder Verschlüsselung (TLS/SSL).

Die Firewalls von Palo Alto Networks nutzen zur Klassifizierung des Netzwerkverkehrs die Anwendungsidentität, um Benutzern Zugriff zu gewähren und Administratoren Transparenz und Kontrolle für alle Arten von Anwendungen zu bieten, einschließlich Webanwendungen, SaaS (Software as a Service)-Anwendungen und Legacy-Anwendungen. In unserem Ansatz werden Sicherheitsrichtlinien für Anwendungen (und nicht für Ports) definiert und durchgesetzt, sodass Sie Datenverkehr auf Anwendungsbasis gestatten, verbieten, planen, analysieren und steuern können. Bei Bedarf können Sie benutzerdefinierte App-ID™-Kennzeichnungen für eigene Anwendungen erstellen oder die Entwicklung von App-IDs für neue Anwendungen anfordern.

Angreifer umgehen die herkömmliche signaturbasierte Sicherheit häufig, indem sie bestehende Bedrohungen abwandeln, sodass sie mit neuen, noch unbekannten Signaturen erscheinen. Sicherheitsverantwortliche sind also immer im Nachteil, da sie Signaturen manuell nicht schnell genug hinzufügen können, um Angriffe in Echtzeit zu unterbinden. Außerdem verursachen Lösungen, bei denen die Dateiprüfung offline erfolgen muss, Engpässe, drosseln die Produktivität und sind nicht skalierbar.

Unsere ML-gestützten NGFWs nutzen eingebettete ML-Algorithmen für die Klassifikation im Tempo der Datenübertragung. Sie prüfen Dateien beim Download und blockieren Schaddateien, bevor sie sich verheerend auswirken. Durch dieses Inline-Verfahren verhindert die PA-Series Erstinfektionen durch unbekannte Bedrohungen automatisch – bei der Mehrheit der Malwarevarianten ohne cloudbasierte Prüfung oder Offlineanalyse. So sinkt die für den Übergang von der Erkennung zur Eindämmung benötigte Zeit beinahe auf null.

Unser Deep-Learning-System analysiert den aktuellen Datenverkehr inline, um auch die raffiniertesten neuen Attacken zu erkennen und zu stoppen, darunter PE-Dateien (Portable Executables), Phishingmails, schädliche JavaScripts und dateilose Angriffe. Durch genau konfigurierte Modelle werden False Positives vermieden und eine einzigartige Feedbackschleife erlaubt eine schnelle und präzise Abwehr von Bedrohungen während des Angriffsverlaufs – ohne Abstriche bei der Leistung.

Ein effektives Identitätsmanagement ist integraler Bestandteil des Zero-Trust-Ansatzes zur Stärkung der Netzwerksicherheit. Allerdings wird die Vernetzung und Synchronisierung der Identitäten und Sicherheitskontrollen zunehmend zur Herausforderung, da immer mehr Unternehmen von On-Premises-Systemen auf cloudbasierte Lösungen umstellen und die Anzahl der mobilen Benutzer steigt. Erschwerend kommt hinzu, dass jedes Netzwerk über einen eigenen Identitätsspeicher verfügt, woraus sich schnell sicherheitstechnische Diskrepanzen zwischen Rechenzentren, Campusnetzwerken, öffentlichen Clouds und Hybridumgebungen ergeben.

Deshalb bietet Ihnen Palo Alto Networks mit der Cloud Identity Engine einen cloudbasierten Service zur Einrichtung von standortunabhängigen, identitätsbasierten Zugriffskontrollen, Authentifizierungsmechanismen und Autorisierungsprozessen in allen Umgebungen – unternehmensintern, in der Cloud und in Hybridinfrastrukturen. Damit können Ihre Sicherheitsteams sämtlichen Benutzern an jedem beliebigen Standort mühelos sicheren Zugriff auf die gewünschten Anwendungen und Daten bieten und zugleich die Umsetzung von Zero Trust vorantreiben.

Außerdem profitieren Sie von Echtzeit-Synchronisierungsprozessen und der Möglichkeit, Konfigurationen per Mausklick vorzunehmen. Auf diese Weise werden Bereitstellung und Management der identitätsbasierten Kontrollen in Ihrer Netzwerksicherheitsinfrastruktur gestrafft.

5G wird als digitales Rückgrat der zukünftigen Weltwirtschaft eine entscheidende Rolle spielen. Die Nutzung von 5G wird für Verbraucher, Unternehmen, Behörden und Kernindustrien gleichermaßen wichtig werden. Gleichzeitig werden die Frequenz und der Umfang von Bedrohungen für 5G-Netze steigen. Aus diesem Grund müssen Unternehmen bei der Umstellung auf 5G-Infastrukturen einen Sicherheitsansatz implementieren, der komplexen und gut getarnten Angriffen gewachsen ist.

Die 5G-native Sicherheit von Palo Alto Networks ermöglicht Serviceanbietern nicht nur den Schutz ihrer Netzwerke, Benutzer und Cloud-Umgebungen, sondern ermöglicht ihnen auch, ihre Kunden mit den Sicherheitsfunktionen der Enterpriseklasse zu unterstützen, die in der 5G-Welt von morgen unabdingbar sein werden. Damit können Unternehmen das Zero-Trust-Konzept auf ihre 5G-Umgebungen ausdehnen, um ihre geschäftskritischen 5G-Benutzer, -Geräte und -Anwendungen abzusichern. und bietet damit einen umfassenden Schutz für alle Aspekte eines 5G-Netzwerks.

Serviceanbieter können eine Zero-Trust-Architektur für ihre 5G-Netzwerkinfrastruktur und für den darauf basierenden, geschäftskritischen Datenverkehr durch Unternehmen, Behörden und Verbraucher bereitstellen. Unternehmen und Organisationen können ihre 5G-Benutzer, -Anwendungen und -Infrastruktur mit demselben Zero-Trust-Ansatz schützen, den sie auch in anderen Netzwerksegmenten verwenden.

In den letzten zwanzig Jahren sind Webproxys zu einem wichtigen Sicherheitsstandbein für Organisationen geworden. Je größer Unternehmensnetzwerke werden, desto stärker wird die Nachfrage nach konsistenten, standortunabhängigen Sicherheitsmaßnahmen. Daher wenden sich viele Organisationen konvergierten, cloudorientierten Architekturen zu. Allerdings haben sie bei der Umstellung von einer On-Premises- auf eine Cloud-Umgebung oft mit den umfassenden strukturellen Änderungen zu kämpfen, die nicht selten die Produktivität beeinträchtigen und die Bereitstellung von Services behindern.

Hier kommt Palo Alto Networks ins Spiel: Mit unserer Webproxy-Unterstützung für Next-Generation Firewalls vereinfachen wir die Sicherheit für alle Organisationen, die On-Premises-Proxys verwenden. So können Teams ganz ohne grundlegende Veränderungen an der Infrastruktur ihre Netzwerksicherheit auf den aktuellen Stand bringen.

Mit diesem Ansatz können Proxy- und Firewalladministratoren ihre Firewall über eine einheitliche, zentrale Benutzeroberfläche bereitstellen, verwalten und betreiben und sind in der Lage, konsistente Sicherheitsmaßnahmen und Richtlinien auf alle Bereitstellungen anzuwenden. Wir erleichtern Organisationen den Abschied von nicht skalierbaren Legacy-Lösungen und bieten ihnen die Möglichkeit, ihre Proxys vorübergehend weiter zu verwenden, während sie ihre Proxy-Architekturen modernisieren. So lässt sich branchenführende Sicherheit unternehmensweit umsetzen.

Diese Plattform bietet Organisationen folgende Vorteile:

Wenden Sie sich noch heute an unser Team aus erfahrenen NGFW-Experten. Wir freuen uns darauf, mit Ihnen gemeinsam zu planen, wie Sie Ihr Netzwerk absichern können.