Zusammenfassung der Situation

Dieser Unit 42-Blog enthält aktuelle Informationen hinsichtlich der Bedrohung, die durch die Ransomware „Petya“ besteht. Insbesondere betroffen sind Organisationen in der Ukraine und Russland sowie einige wenige in anderen Ländern.

Am 27. Juni 2017 wurden wir auf eine neue Variante der Petya-Malware aufmerksam, die sich unter Verwendung mehrerer lateraler Bewegungstechniken verbreitet. Zu diesen Techniken gehört auch das Exploit-Tool ETERNALBLUE. Dabei handelt es sich um denselben Exploit, mit dem sich die WanaCrypt0r/WannaCry-Malware im Mai 2017 verbreitete. Mindestens 50 Organisationen sind von der Malware betroffen, einschließlich Regierungseinrichtungen und wichtige Infrastrukturbetreiber. Die meisten der betroffenen Organisationen befinden sich in der Ukraine, doch auch global tätige Organisationen mit Niederlassungen in der Ukraine berichteten, dass sich die Malware innerhalb ihres Netzwerks über nationale Grenzen hinweg verbreitet hat.

Palo Alto Networks dokumentiert seine Schutzfunktionen in Bezug auf diese Bedrohung im Blogpost „Palo Alto Networks-Schutz vor der Petya-Ransomware“. Windows-Benutzern empfehlen wir, die folgenden Schritte durchzuführen, um ihre Systeme zu schützen:

- Durchführung der Sicherheitsupdates in MS17-010

- Blockierung der eingehenden Verbindungen über den TCP-Port 445

- Erstellung und Pflege verwertbarer Backups, damit die Daten im Falle einer Infektion wiederhergestellt werden können

Da sich die Situation stets weiterentwickelt, aktualisieren wir diesen Blog, sobald uns neue Informationen vorliegen. AutoFocus-Benutzer können Samples ansehen, und zwar mithilfe des Petya-Tags.

Angriffsübersicht

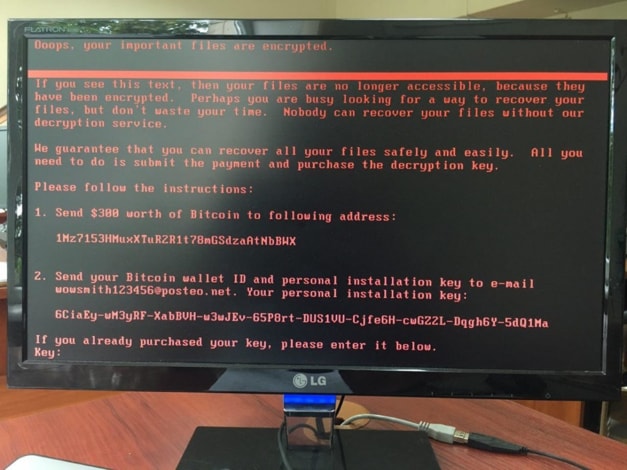

Bei Petya handelt es sich um eine Ransomware-Familie, die den Master Boot Record (MBR) von Windows-Systemen modifiziert und zu einem Systemabsturz führt. Startet der Benutzer den Computer neu, verhindert der modifizierte MBR das Laden von Windows. Es wird ein gefälschter CHKDISK-Bildschirm angezeigt, der vorgibt, dass die Computer-Festplatte repariert wird. Tatsächlich verschlüsselt aber die Malware die Daten des Benutzers. Nachdem dieser Prozess abgeschlossen ist, zeigt die Malware eine Lösegeldforderung im ASCII-Format an, in der Geld vom Betroffenen gefordert wird (Abbildung 1).

Abbildung 1: Aktuelle Petya-Lösegeldforderung, die auf dem Bildschirm eines kompromittierten Systems angezeigt wird.

Die aktuelle Version der Petya-Ransomware verbreitet sich über das Windows-SMB. Berichten zufolge wird das Exploit-Tool ETERNALBLUE verwendet, das Fehler in CVE-2017-0144 ausnutzt. Das Tool wurde ursprünglich von der Hackergruppe Shadow Brokers im April 2017 veröffentlich.

Wurde das System befallen, erhält der Betroffene eine Meldung, in der er aufgefordert wird, 300 US-Dollar in Bitcoins an eine bestimmte Bitcoin-Adresse zu überweisen. Dann soll eine E-Mail, die die ID der Bitcoin-Wallet des Betroffenen enthält, an wowsmith123456@posteo[.]net gesendet werden, um einen individuellen Entschlüsselungsschlüssel zu erhalten. Posteo (ein kostenloser E-Mail-Anbieter) hat diese E-Mail-Adresse bereits gesperrt, deshalb sollten Betroffene das Lösegeld auf gar keinen Fall bezahlen. Bis zum 28. Juni um 13:00 UTC wurden ungefähr 4 Bitcoins in die Wallet des Angreifers transferiert.

Unit 42 liegen keine Informationen darüber vor, dass ein Betroffener nach Zahlung des Lösegelds eine erfolgreiche Wiederherstellung durchführen konnte. Außerdem zeigen von der Branche durchgeführte, laufende Forschungen, dass bestimmte Prozesse der Malware eine Wiederherstellung der Daten technisch unmöglich machen.

Das bedeutet, dass, obwohl diese Malware eigentlich eine Ransomware ist, sie für die Bedrohungsbewertung eher als Wiper eingestuft werden sollte.

Angriffsverlauf

Nachfolgend haben wir die uns vorliegenden Informationen über den Petya-Angriffsverlauf zusammengetragen.

Übertragung/Ausnutzung

Es ist uns noch nicht gelungen, den ursprünglichen Infektionsvektor für diese neue Petya-Variante zu bestätigen. Frühere Varianten wurden per E-Mail verbreitet, doch das aktuelle Sample konnte in keiner E-Mail nachgewiesen werden, die in Bezug zu den Angriffen steht.

Obwohl wir die Quelle noch nicht sicher bestätigen können, gibt es Nachweise dafür, dass die Angreifer eine ukrainische Softwareanwendung namens MeDoc verwendet haben, um die Petya-DLL zu übertragen. Diese Software ist in der Ukraine weit verbreitet. Möglicherweise wurden die Organisationssysteme befallen und genutzt, um am 27. Juni morgens eine schädliche Aktualisierung auf Systeme aufzuspielen, die das Programm verwenden. Dieser Infektionsvektor könnte die hohe Konzentration der Infektionen in der Ukraine erklären.

Installation

Diese Petya-Variante wird als DLL-Datei verbreitet. Die Datei muss von einem anderen Prozess ausgeführt werden, bevor die Malware im System aktiv wird. Nach der Ausführung überschreibt Petya den Master Boot Record und erstellt einen geplanten Task für den Neustart des Systems. Wird das System neu gestartet, zeigt die Malware einen gefälschten CHKDISK-Scan an, der dem Betroffenen vorgaukelt, das Programm repariere die Festplatte. Tatsächlich verschlüsselt die Malware die NTFS-Master-Dateitabelle im Hintergrund. Nachdem der falsche CHKDISK-Vorgang abgeschlossen ist, zeigt die Malware eine Lösegeldforderung an, in der eine Zahlung von 300 US-Dollar in Bitcoins gefordert wird.

Command & Control (Betriebsablaufsteuerung)

Petya enthält unseres Wissens keine Command-and-Control-Mechanismen. Wurde ein Host infiziert, findet keine Kommunikation zwischen der Malware und dem Angreifer statt.

Laterale Bewegung

Petya verbreitet sich über drei Mechanismen auf weitere Hosts.

- Petya scannt das lokale System rund um die Uhr, um aufgelistete ADMIN$-Freigaben auf anderen Systemen zu entdecken. Dann kopiert sich das Programm selbst auf diese Hosts und führt die Malware mithilfe von PSEXEC aus. Dies ist nur möglich, wenn das infizierte System des Benutzer über Berechtigungen verfügt, mit denen er Dateien schreiben und auf dem System, auf dem die Freigabe gehostet wird, ausführen darf.

- Petya verwendet das Windows Management Instrumentation Command-line (WMIC)-Tool, um sich über das lokale Subnetz mit Hosts zu verbinden und versucht, sich remote selbst auf diesen Hosts auszuführen. Es kann Mimikatz verwenden, um Nutzerdaten aus dem infizierten System zu extrahieren, und führt sich selbst damit auf dem anvisierten Host aus.

- Schließlich versucht Petya, das Exploit-Tool ETERNALBLUE gegen Hosts im lokalen Subnetz zu verwenden. Diese Aktion ist jedoch nur erfolgreich, wenn der anvisierte Host den Patch „MS17-010“ nicht installiert hat.

Fazit

Angriffe mit Ransomware werden häufig durchgeführt. Allerdings werden sie selten mit einem Exploit kombiniert, der es der Malware ermöglicht, sich wie ein Netzwerkwurm zu verbreiten. Die WannaCry-Angriffe vom Mai 2017 zeigen, dass viele Windows-Systeme nicht mit einem Patch gegen diese Sicherheitslücke ausgestattet waren. Die Verbreitung von Petya mithilfe dieser Sicherheitslücke lässt erahnen, dass viele Organisationen immer noch anfällig für derartige Angriffe sind – obwohl WannaCry eine große mediale Aufmerksamkeit erzeugt hat.

Wie immer gilt: Sollten Sie weitere Fragen haben, können Sie diese gern im Diskussionsform „Threat & Vulnerability“ in unserer Live Community stellen.

Versionszusammenfassung

27. Juni 2017:

- Erste Veröffentlichung

27. Juni 2017 – 13:08 Uhr PST

- Aktualisierung des Abschnitts „Übertragung/Ausnutzung“, um Spekulationen bezüglich der Übertragung durch ein befallenes ukrainisches Steuersoftwarepaket hinzuzufügen.

- Aktualisierung des Abschnitts „Laterale Bewegung“, um weitere Verbreitungsmechanismen von Petya zu beschreiben.

28. Juni 2017 – 08:40 Uhr PST

- Aktualisierung der Zusammenfassung, um die Verbreitung über die Ukraine und Europa hinaus zu dokumentieren.

- Ergänzung weiterer Informationen zum Malware-Verschlüsselungsprozess.

- Aktualisierung des Infektionsmechanismus, um den Übertragungsvektor, also die MeDoc-Softwareaktualisierung, zu erläutern.

29. Juni 2017 – 17:00 Uhr PST

- Ergänzung weiterer Informationen zur Wiederherstellung und der Wiper-Charakteristik.