ECHTER LEAST-PRIVILEGE-ZUGRIFF

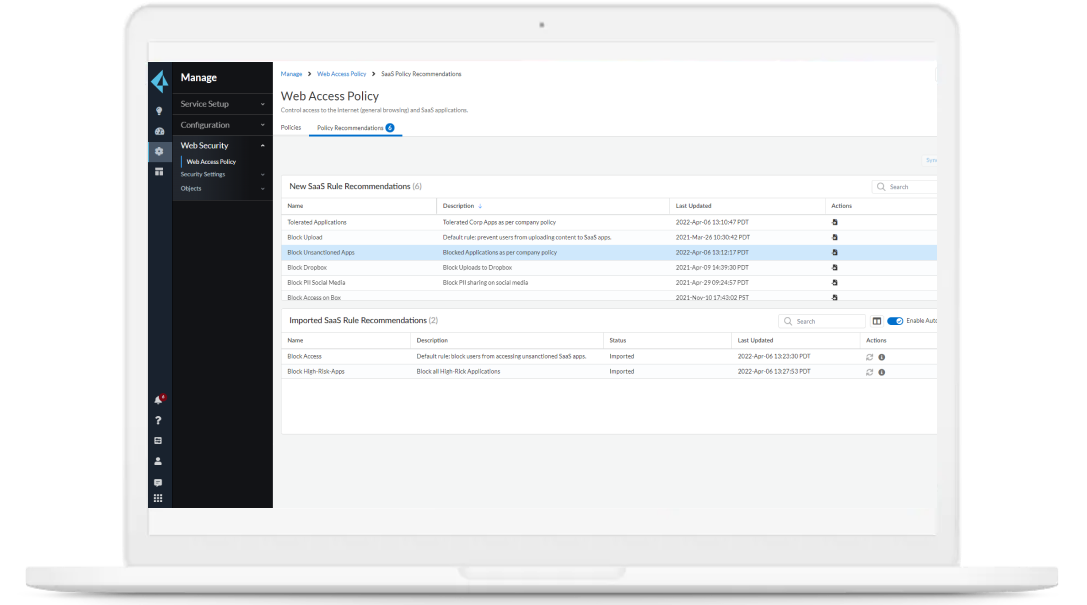

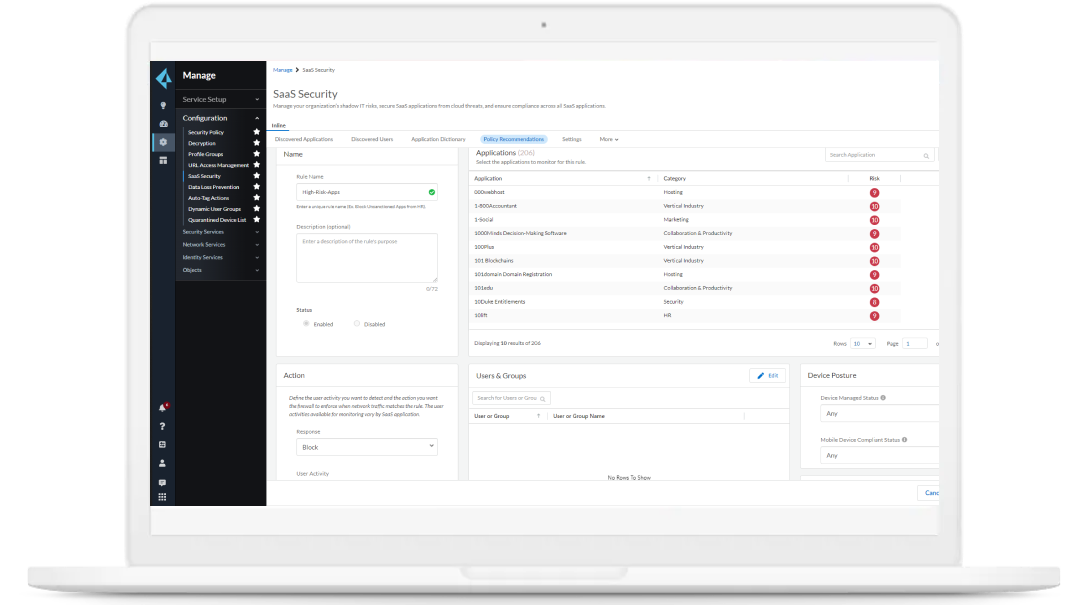

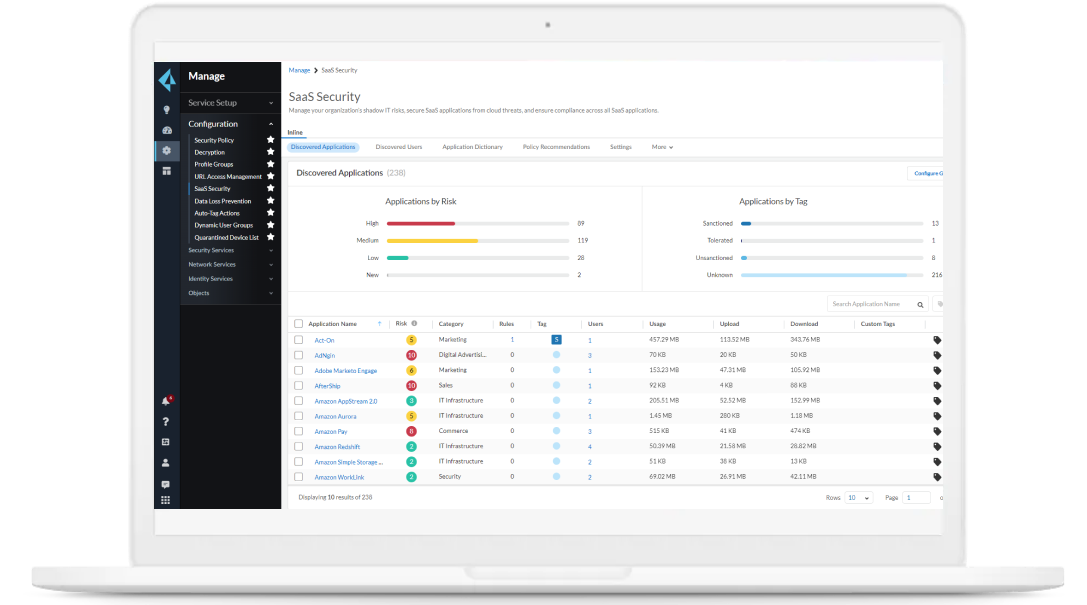

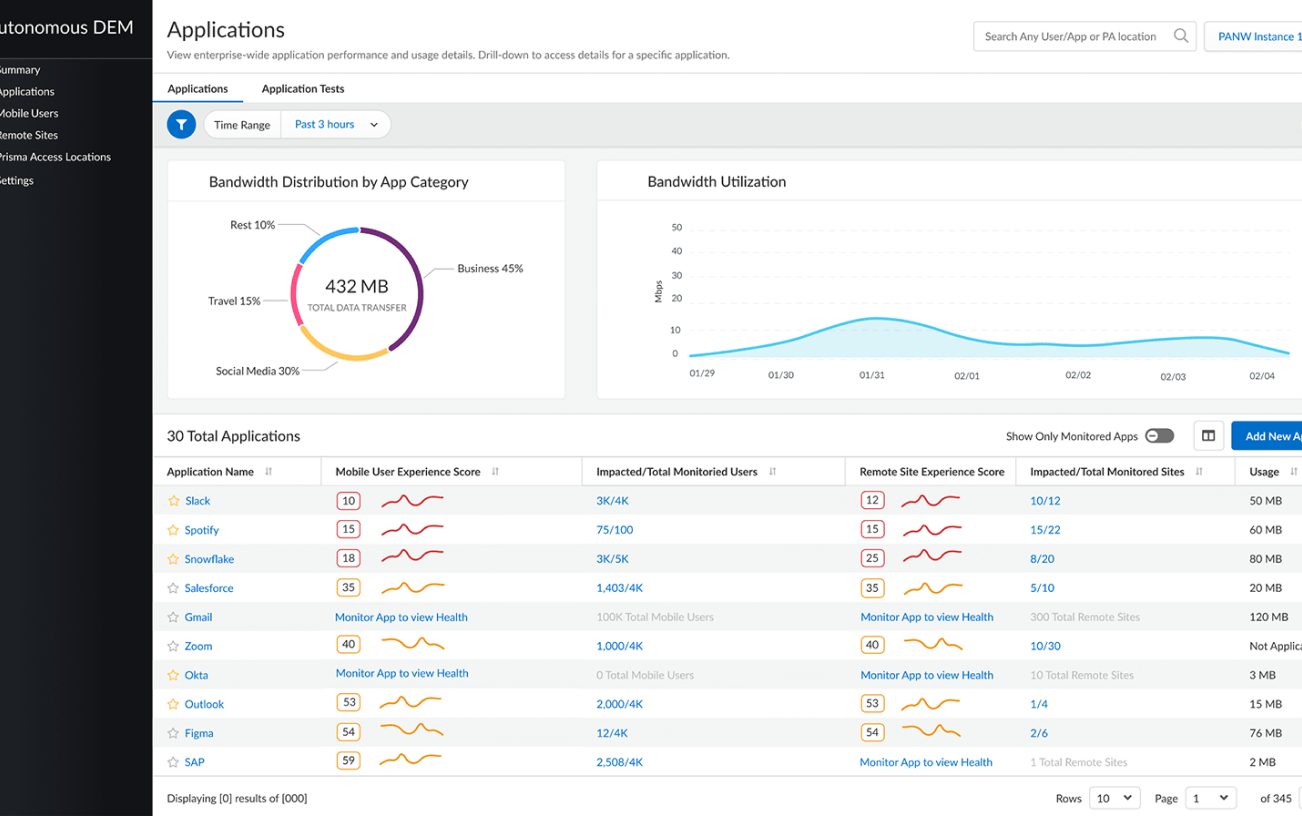

Deutliche Reduzierung der Angriffsfläche Nutzt nuancierte Zugriffskontrollen, um alle Benutzer und alle Anwendungen auf sichere Weise zu verbinden. Die patentierte Technologie App-ID™ bietet präzise Zugriffskontrollen auf der Anwendungsebene und auf niedrigeren Ebenen, auch beim Hoch- und Herunterladen.