![]()

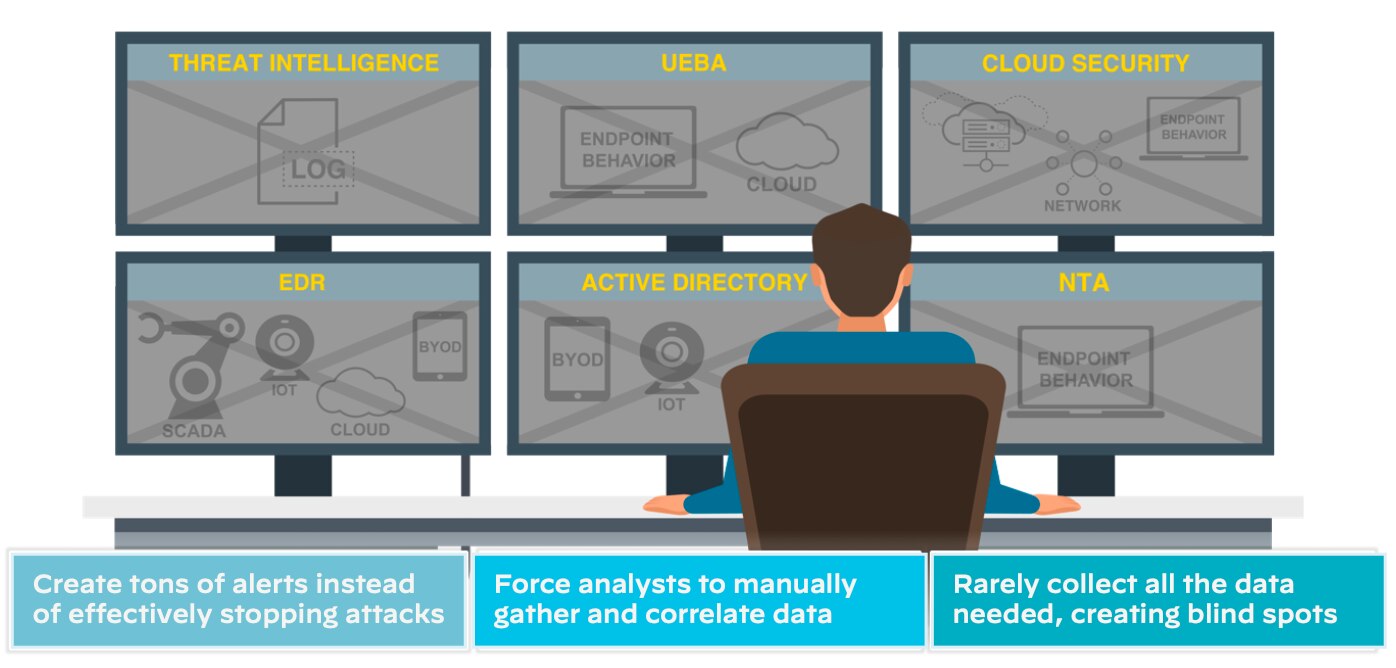

Abbildung 1: Das SOC muss sich über die alten SIEMs hinaus entwickeln

Der SIEM-Markt hat sich also nur langsam weiterentwickelt und bietet Anbietern nur begrenzte Anreize, in wesentliche Änderungen ihrer Produkte und Lösungen zu investieren. Diese technologische Trägheit hat mehrere Gründe, unter anderem:

- Veraltete Technologie: Viele SIEMs wurden vor mehr als einem Jahrzehnt entwickelt und basieren häufig auf veralteten Architekturen, was ihre Fähigkeit zur Anpassung an neue Sicherheitsherausforderungen einschränkt.

- Komplexität: SIEMs sind oft komplex zu implementieren und zu verwalten. Sie erfordern eine kontinuierliche Anpassung, um Probleme wie False Positives oder verpasste kritische Sicherheitsereignisse zu vermeiden. Infolgedessen zögern Anbieter möglicherweise, wesentliche Änderungen umzusetzen, die den Betrieb bei ihren Kunden stören könnten.

- Mangelnde Innovation: Der SIEM-Markt ist relativ ausgereift, sodass es nur einen begrenzten Anreiz für Anbieter gibt, in Innovationen zu investieren.

- Integrationsherausforderungen: SIEM-Lösungen sind häufig in andere Sicherheitstools integriert, zum Beispiel in EDR-Systeme, Intrusion-Detection-Systeme (IDS) und Tools zur Analyse des Netzwerkverkehrs (NTA). Wenn die zugrundeliegende Technologie einer SIEM-Lösung geändert wird, könnten diese Integrationen beeinträchtigt werden, was die Security Operations beim Kunden erschweren würde.

- Anpassungsanforderungen: Viele Unternehmen haben ihre SIEM-Lösungen an ihre speziellen Bedürfnisse angepasst. Wesentliche Änderungen an der zugrundeliegenden Technologie könnten dazu führen, dass Kunden ihre Systeme neu konfigurieren müssen, was meist zeit- und kostenaufwendig ist.

- Compliancevorschriften: Viele Organisationen setzen SIEM-Lösungen ein, um Compliancevorschriften einzuhalten. Wenn ein SIEM geändert wird, sind Kunden daher möglicherweise nicht mehr in der Lage, diese Anforderungen zu erfüllen.

„Die Anbieter von Sicherheitsanalyseplattformen können auf mehr als zehn Jahre Erfahrung in der Datenaggregation zurückgreifen. Das ist zwar auch in diesem Fall relevant, aber da die Lösungen noch immer keine effektiven IR-Funktionen für Unternehmen bieten, müssen sich diese Alternativen suchen.“

– Allie Mellen, Senior Analyst, Forrester

![]()

Abbildung 2: Isolierte Tools erschweren die Untersuchung und die Reaktion

Radikal neu durchdachte Cybersicherheit

Der Cybersicherheitsbranche macht das dringende Thema Bedrohungsabwehr zu schaffen. Durch die rasante Verbreitung von Anwendungen, Workloads, Microservices und Benutzern hat sich unsere kollektive digitale Angriffsfläche schneller vergrößert, als wir sie schützen können. Diese neue Realität führt auch dazu, dass die Erkennungs- und Präventionstools jeden Tag potenziell Tausende von Alarmen generieren – weit mehr, als die Sicherheitsteams effektiv bewältigen können. Hinzu kommt, dass diese Benachrichtigungen meist aus vielen separaten Quellen stammen, sodass Sicherheitsanalysten sie „von Hand“ zu einem Gesamtbild zusammensetzen müssen.

Zur Analyse einer potenziellen Bedrohung sind in der Regel mehrere Schritte erforderlich:

- Durchsuchung der verfügbaren Protokolldateien nach Hinweisen, die zur Rekonstruktion des Vorgangs nützlich sind.

- Manueller Vergleich dieser Hinweise mit Threat Intelligence aus einer oder mehreren Quellen, um zu ermitteln, ob es sich um Indikatoren für bekannte Bedrohungen handelt.

- Identifizierung von fehlenden Informationen und Suche nach verfügbaren Daten, die möglicherweise auf weitere Schritte im Angriffsverlauf hinweisen.

- Prüfung, ob diese neuen Hinweise bereits von anderen Teammitgliedern untersucht werden, und falls ja, Koordination der Arbeit.

- Beurteilung, ob der Alarm eskaliert werden muss, ignoriert werden kann oder ob der Analyst selbst Maßnahmen zur Schadensbehebung einleiten soll.

![]()

Diese Schritte sind in einem traditionellen SOC zeitaufwendig und erfordern die Nutzung mehrerer Tools. Dabei handelt es sich nur um die (auch als Triage bezeichnete) Ersteinschätzung. Infolgedessen haben Analysten meist nur Zeit, den gefundenen Alarmen mit der höchsten Priorität nachzugehen. Eine beunruhigende Anzahl von Benachrichtigungen mit niedrigerer Priorität bleibt also einfach liegen. Historische Untersuchungen von Vorfällen haben jedoch gezeigt, dass eine Reihe von Alarmen mit niedrigerer Priorität in Wirklichkeit Teil eines einzigen Angriffs sein können, der von herkömmlichen Plattformen zur Bedrohungserkennung nicht erkannt wird.

Zudem haben die mit der Ersteinschätzung betrauten Sicherheitsanalysten oftmals zu wenig Kontext, um das mit einem Angriff verbundene Risiko korrekt einzuschätzen. Also eskalieren sie Alarme im Zweifelsfall an eine übergeordnete Gruppe, die dann noch einmal Zeit, Arbeit und Ressourcen in sie investieren muss. Damit pflanzt die Ineffizienz sich auf allen Ebenen fort. Cyberkriminelle sind sich dessen bewusst und setzen auf unsere Unfähigkeit, schnell zu handeln. Dennoch benötigen die meisten Unternehmen weiterhin Stunden, Tage oder Monate, um Bedrohungen zu erkennen und zu beseitigen.

Unsere Schwäche ergibt sich vor allem dadurch, dass wir nicht in der Lage sind, unsere gewaltigen Datenmengen zu unserer Verteidigung zu nutzen. SIEM-Lösungen wurden entwickelt, um die Verwaltung von Sicherheitsalarmen und Ereignisprotokollen zu erleichtern. Die Erkennung und Behebung von Problemen erfolgt jedoch weitgehend manuell, und etwaige Analyse- und Prozessautomatisierungsfunktionen wurden erst im Nachhinein hinzugefügt. Der Kampf gegen moderne Cyberbedrohungen erfordert ein radikales Umdenken und den verstärkten Einsatz künstlicher Intelligenz.

Das moderne SOC muss auf einer neuen Architektur aufbauen, die den sich ständig ändernden Anforderungen moderner IT-Umgebungen gerecht wird. Diese Architektur sollte flexibel, skalierbar und anpassungsfähig sein und sich in ein breites Spektrum von Sicherheitstools und -technologien integrieren lassen. Insgesamt muss das Design Folgendes bereitstellen:

- Eine umfassende und automatisierte Integration, Analyse und Priorisierung von Daten

- einheitliche Abläufe, die den Analysten ein produktives Arbeiten ermöglichen

- Embedded Intelligence und automatisierte Maßnahmen zur Abwehr von Angriffen mit minimalen manuellen Eingriffen

Im Gegensatz zum herkömmlichen SecOps-Modell werden in einem modernen SOC gleich im ersten Schritt Data-Science-Methoden (und nicht menschliches Urteilsvermögen und zur Erkennung alter Bedrohungen entwickelte Regeln) auf die riesigen eingehenden Datenmengen angewendet.

Die Leistungsfähigkeit von XSIAM

Palo Alto Networks hat umfassend geforscht, um die oben genannten Einschränkungen aus aktuellen Sicherheitslösungen zu beseitigen. Unsere Branche muss ständig neue Innovationen hervorbringen, um Sicherheitsbedrohungen einen Schritt voraus zu bleiben. Cortex XSIAM (Extended Security Intelligence and Automation Management) setzt auf eine KI-basierte Architektur, die von Grund auf neu entwickelt wurde.

Sie bildet einen Wendepunkt in unserem Cybersicherheitsansatz und wendet KI in Bereichen an, in denen Maschinen einfach eine bessere Leistung erbringen können. Es ist das Ergebnis unserer Vision einer zukunftsweisenden, autonomen Sicherheitsplattform, die durch Erkennung und Abwehr nahezu in Echtzeit für eine deutlich bessere Sicherheit sorgt.

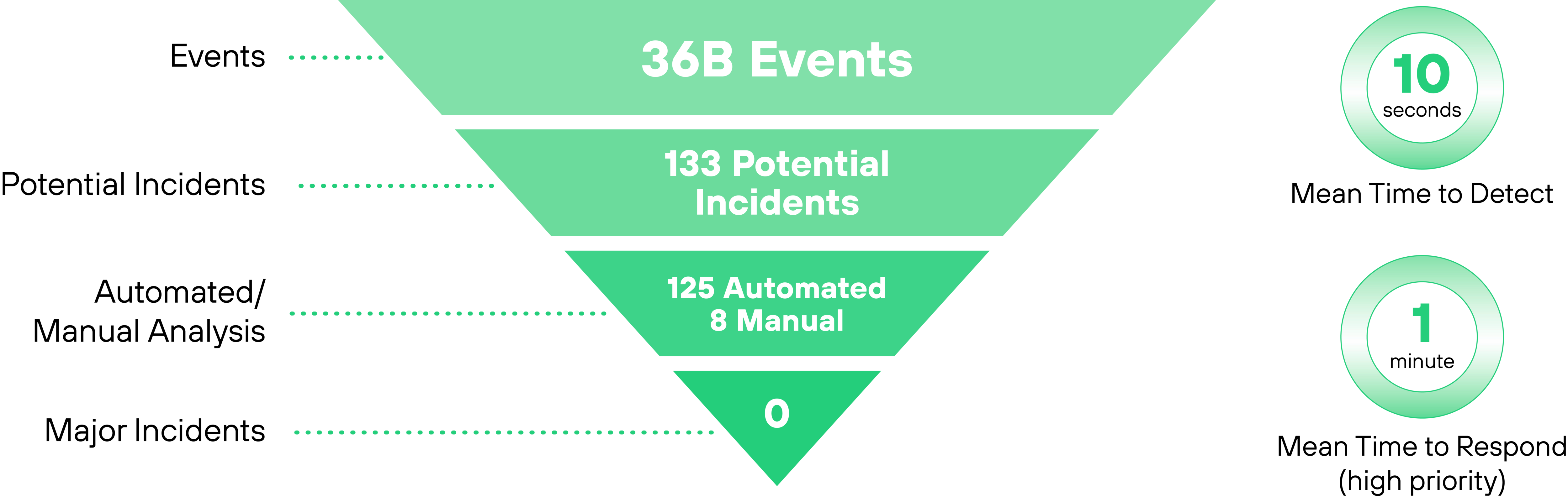

![]()

Abbildung 3: Bei Palo Alto Networks sind wir unser erster Kunde

XSIAM vereint branchenführende Funktionen für EDR, XDR, SOAR, CDR, ASM, UEBA, TIP und SIEM. Die Lösung basiert auf einem sicherheitsspezifischen Datenmodell und wird fortlaufend mit der Threat Intelligence von Palo Alto Networks aktualisiert, die weltweit bei Zehntausenden von Kunden erfasst wird. Mit dem ML-gestützten Design kann XSIAM riesige Mengen von Sicherheitsdaten integrieren. Anschließend werden die Alarme zu Vorfällen zusammengefasst, um sie automatisch zu analysieren und klassifizieren. Die Reaktion auf die meisten Vorfälle erfolgt automatisch, sodass Analysten sich auf die wenigen Bedrohungen konzentrieren können, die ein menschliches Eingreifen erfordern. XSIAM hat sich bereits in der Praxis bewährt, denn Palo Alto Networks nutzt es in seinem eigenen SOC, wo es über eine Billion Ereignisse pro Monat in eine Handvoll von Vorfällen pro Tag verwandelt, die von Analysten bearbeitet werden müssen.

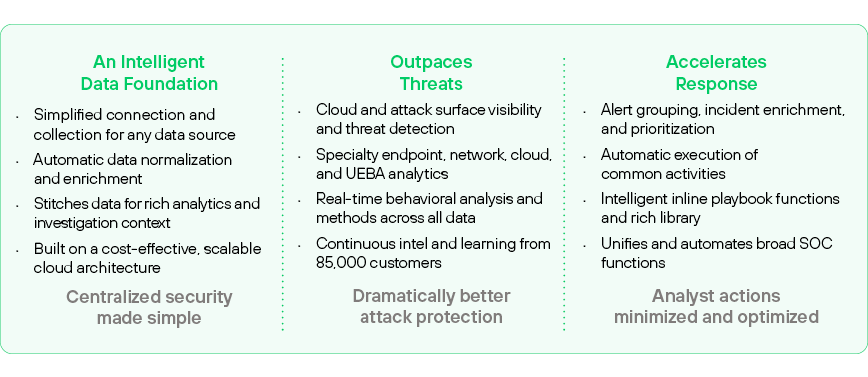

Ein neues Paradigma für das moderne SOC

Cortex XSIAM nutzt maschinelles Lernen und Automatisierung, um die Effizienz von Sicherheitsmaßnahmen erheblich zu steigern und das SecOps-Modell auf den Kopf zu stellen. XSIAM überlässt dem SOC die volle Kontrolle über die Unternehmenssicherheit – vom Endpunkt bis zur Cloud. Daten und Sicherheitsfunktionen werden zentralisiert, um Bedrohungen einen Schritt voraus zu bleiben, Reaktionen zu beschleunigen und die Aktivitäten von Analysten und SOC-Teams deutlich zu optimieren.

![]()

Abbildung 4: Highlights von Cortex XSIAM: eine zentrale Plattform für alles

In hybriden Unternehmen hat sich die Menge der generierten Sicherheitsdaten in wenigen Jahren vervielfacht. Dennoch gibt es in vielen SOCs noch immer Datensilos, zu wenig Überblick über die Cloud, veraltete SIEM-Technologien und manuelle Prozesse, die Cyberkriminelle regelrecht anlocken.

Die Einstellung neuer Analysten kann dem nicht entgegenwirken und durch zusätzliche Tools wird die ohnehin komplexe SOC-Architektur unüberschaubar. Zudem treiben sie die Kosten und den Wartungsaufwand in die Höhe. Das moderne SOC benötigt ein intelligentes maschinelles Modell für die unternehmensweite Bedrohungsabwehr bei minimalen Eingriffen durch Analysten und angemessenen technischen Betriebskosten.

Cortex XSIAM wurde entwickelt, um den Anforderungen des modernen SOC gerecht zu werden. Die Lösung nutzt maschinelles Lernen und Automatisierung, um die Effizienz von Sicherheitsmaßnahmen erheblich zu steigern und das manuelle SecOps-Modell auf den Kopf zu stellen. Dank dieses Modells kann das SOC proaktiv statt reaktiv eingreifen und die Vorteile von maschinell klassifizierten Daten auch wirklich nutzen, sodass Analysten sich auf ungewöhnliches Verhalten und Anomalien konzentrieren können.

Als konsolidierte Lösung für alle SOC-Prozesse ersetzt XSIAM Spezialprodukte und SIEM-Angebote. Es stellt ein breites Funktionsspektrum in einer umfassenden, aufgabenorientierten SecOps-Plattform bereit. XSIAM wurde speziell für die Bedrohungserkennung und -abwehr entwickelt und zentralisiert, automatisiert und skaliert Sicherheitsabläufe, die hybride Unternehmensumgebungen vollständig schützen können.

Der manuelle SecOps-Ansatz ist schon lange an seine Grenzen gestoßen. Das moderne SOC muss sich zu einem intelligenten, maschinengesteuerten und von Menschen betriebenen Sicherheitssystem entwickeln, das einen deutlich besseren Schutz in noch nie dagewesener Größe und Effizienz bietet.

Funktionsweise

XSIAM ist die zentrale Betriebsplattform für das moderne SOC und bietet EDR, XDR, SOAR, Attack Surface Management (ASM), Threat-Intelligence-Management (TIM), UEBA, SIEM und weitere branchenführende Funktionen. XSIAM ist jedoch keine Zusammenstellung isolierter Tools. Stattdessen vereint XSIAM Funktionen und Informationen für eine aufgabenorientierte Benutzererfahrung und zu einem umfassenden Vorfallsmanagement-Flow, der Aktivitäten und Kontextwechsel minimiert, um eine schnelle und präzise Reaktion auf Angriffe zu ermöglichen.

Die analystengesteuerte Funktionsweise der aktuell verbreiteten Sicherheitsprodukte gehört mit XSIAM und seiner intelligenten Automatisierung schon bald der Vergangenheit an. Von der Datenerfassung bis hin zum Vorfallsmanagement trägt XSIAM dazu bei, Analysten und SOC-Mitarbeiter zu entlasten, damit sie sich auf wertschöpfendere Aktivitäten konzentrieren können, die das System nicht leisten kann.

SOC-Kontrollen für die Cloud und hybride Unternehmensumgebungen

Heutzutage arbeiten die meisten SOC-Teams mit begrenzten und isolierten Daten, einschließlich eines völlig unzureichenden Einblicks in veränderliche Cloud- und Internet-Ressourcen, die bereits in mehr als ein Drittel der Fälle von Sicherheitsverletzungen involviert sind. Cloud-Sicherheitsprodukte bieten einen wesentlichen Schutz, werden aber in der Regel unabhängig und außerhalb des SOC betrieben. Dennoch muss das SOC-Team in der Lage sein, die komplette End-to-End-Sicherheit zentral zu überwachen und die zahlreichen Vorfälle im Zusammenhang mit Cloud-Assets zu untersuchen.

XSIAM bildet eine intelligente Datengrundlage für alle Sicherheitsquellen im Unternehmen – von Endpunkten bis hin zu speziellen Cloud-Feeds von Anbietern, dynamischen Workloads und Cloud-Sicherheitsprodukten. Das System erfasst kontinuierlich tiefgreifende Telemetriealarme und Ereignisse aus diesen Quellen, bereitet die Daten automatisch auf, reichert sie an und fügt sie auf einzigartige Weise zu Threat Intelligence zusammen. Diese perfekt abgestimmten Daten unterstützen umfangreiche maschinelle Lernanalysen, die sowohl auf bestimmte Quellen als auch auf die Erkennung von Verhaltensweisen in der gesamten Kill Chain spezialisiert sind.

SOC-Architektur neu erdacht

Aufgrund der veralteten Datenbankarchitektur, komplexen Verwaltung und begrenzten Entwicklungsmöglichkeiten von SIEM bleiben Innovationen spezialisierten Tools vorbehalten. So entsteht eine SOC-Architektur, die sich auf ein komplexes und anfälliges Labyrinth aus Datenpipelines, Produktintegrationen und ständigen Verwaltungsproblemen stützt.

XSIAM konsolidiert mehrere Tools und skaliert, zentralisiert und automatisiert die Datenerfassung, um die SOC-Infrastruktur zu rationalisieren und die Entwicklungs- und Betriebskosten erheblich zu senken.

Einblick: Ergänzung manueller Prozesse durch ML-Analysen

Eine Schlüsselkomponente der SOC-Transformation ist die Bereitstellung umfassender Funktionen für maschinelles Lernen, um die menschliche Arbeit im Bereich der IT-Sicherheit zu unterstützen und zu ergänzen. Moderne Analyseverfahren und KI können den Zeitaufwand für die Verarbeitung großer Datenmengen zur Gewinnung sicherheitsrelevanter Erkenntnisse erheblich reduzieren. Als Teilbereich der künstlichen Intelligenz verwendet maschinelles Lernen Trainingsdaten aus einer Kundenumgebung, über die Maschinen lernen, ihr Wissen über die Umgebung erweitern und ihre Leistung bei einer Aufgabe steigern können.

Durch die automatische Erkennung von Anomalien in verschiedenen Datenquellen und die Bereitstellung von Kontextinformationen zu Alarmen können ML-Funktionen dazu beitragen, notwendige Untersuchungen zu beschleunigen und etwaige Blind Spots im Unternehmen auszuleuchten.

Dazu werden ML-Modelle mit hochwertigen sicherheitsrelevanten Daten trainiert und zur Mustererkennung in großen Datenmengen eingesetzt. Anschließend werden diese Verfahren getestet und verfeinert. Mittels Anwendung von ML-Methoden werden Daten erfasst, integriert, analysiert und ausgewertet. Das spart Zeit und ermöglicht die Durchführung dieser Aufgaben ohne das sonst erforderliche Wissen einer entsprechend qualifizierten Person. Darüber hinaus erleichtert es die Suche nach Kontextinformationen und forensischen Beweisen in Daten, die durch mehrschichtige Sicherheitsfunktionen erfasst wurden.

Überwachtes maschinelles Lernen eignet sich beispielsweise zur Erstellung digitaler Fingerabdrücke von PCs, Mail- und Dateiservern oder anderen Geräten, um typische Verhaltensmuster und davon abweichende Anomalien zu erfassen und zu erkennen. Maschinelles Lernen ermöglicht kausale Rückschlüsse auf Aktivitäten innerhalb einer IT-Umgebung, wobei die Software ohne menschliche Interaktion die nächsten Schritte einleiten kann. Auf diese Weise können Aktivitäten anhand des Verhaltens und der Interaktion innerhalb der verknüpften Datensätze als „böswillig“ eingestuft und gekennzeichnet werden. Diese Entscheidung wird an das gesamte Netzwerk weitergeleitet, wobei explizite Anweisungen beispielsweise die Isolierung von Daten über Agenten oder die Unterbrechung von Datenverbindungen über Firewalls anfordern können.

Maschinelles Lernen in XSIAM bietet folgende Vorteile:

- Verhaltensanalyse: XSIAM nutzt KI- und ML-Algorithmen, um das Verhalten von Endpunkten zu analysieren und Anomalien zu erkennen, die auf vorhandene Bedrohungen hinweisen können.

- Threat Intelligence: Die Plattform wendet ML-Algorithmen an, um große Mengen an Threat-Intelligence-Daten zu analysieren und Muster sowie Trends zu erkennen, die auf neue Bedrohungen hinweisen können.

- Automatisierte Maßnahmen: XSIAM nutzt KI-gestützte Automatisierung, um Bedrohungen ohne menschliches Eingreifen in Echtzeit abzuwehren.

- Vorausschauende Analysen: Über ML-Algorithmen zur Analyse historischer Daten und zur Vorhersage potenzieller Bedrohungen hilft die Plattform Organisationen dabei, sich proaktiv vor künftigen Angriffen zu schützen.

- Kontinuierliches Lernen: Die ML-Algorithmen von XSIAM lernen kontinuierlich aus neuen Daten und passen ihre Modelle an, um die Genauigkeit und Effektivität der Plattform im Laufe der Zeit zu verbessern.

Entwickelt für die Bedrohungserkennung und -abwehr

Das Herzstück von XSIAM ist die Bedrohungserkennung und -abwehr, die sich durch eine einzigartige Automatisierung des Vorfallsmanagement-Flows auszeichnet. XSIAM-Analysen umfassen technikbasierte Daten, anhand derer Alarme zu Vorfällen gruppiert und mit relevantem Kontext ergänzt werden. Integrierte Automatisierung und Inline-Playbooks wenden analytische Ergebnisse für eine intelligente Ausführung an. So lassen sich Alarme oder Vorfälle verarbeiten und, wann immer möglich, vollständig schließen.

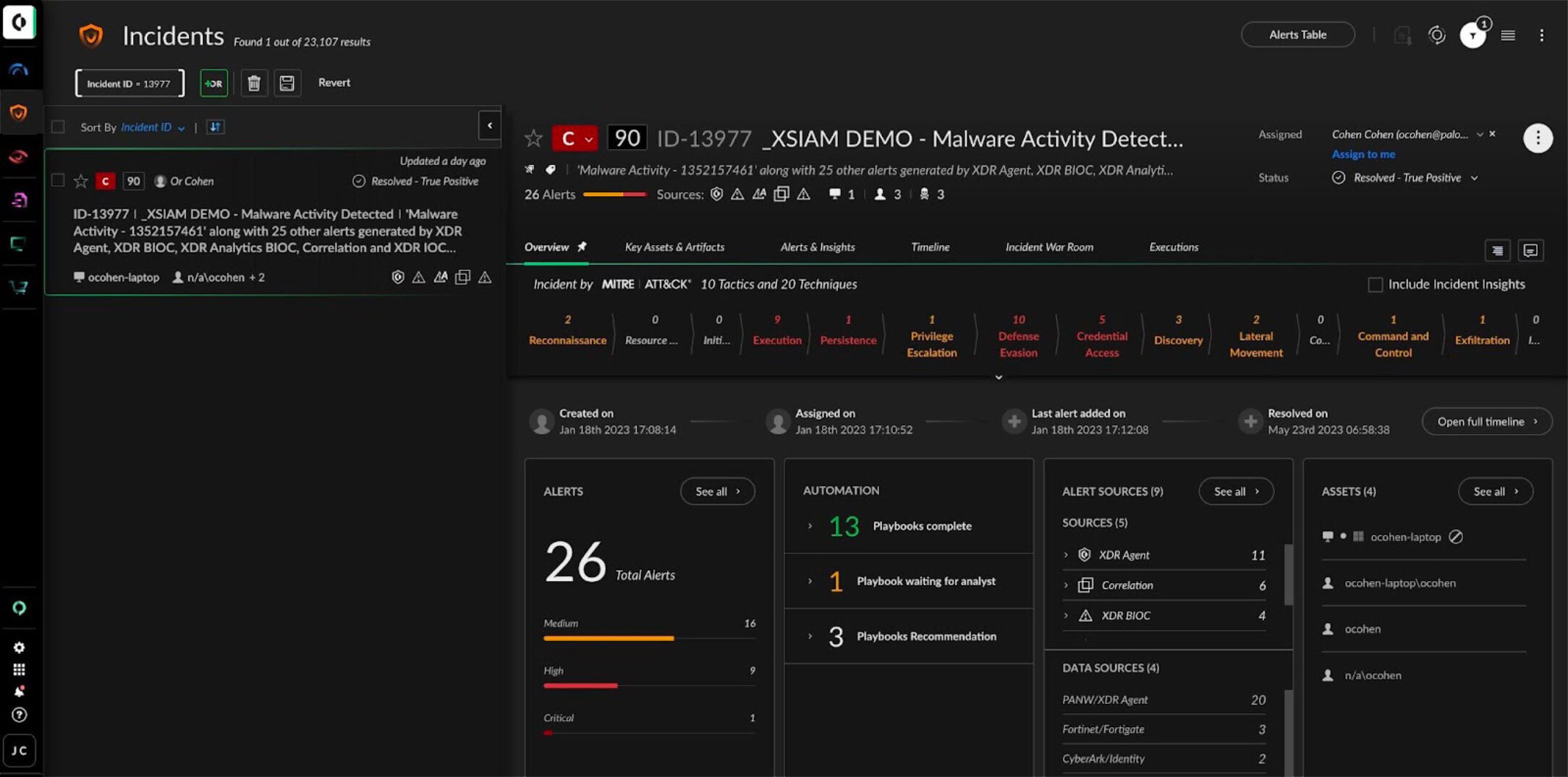

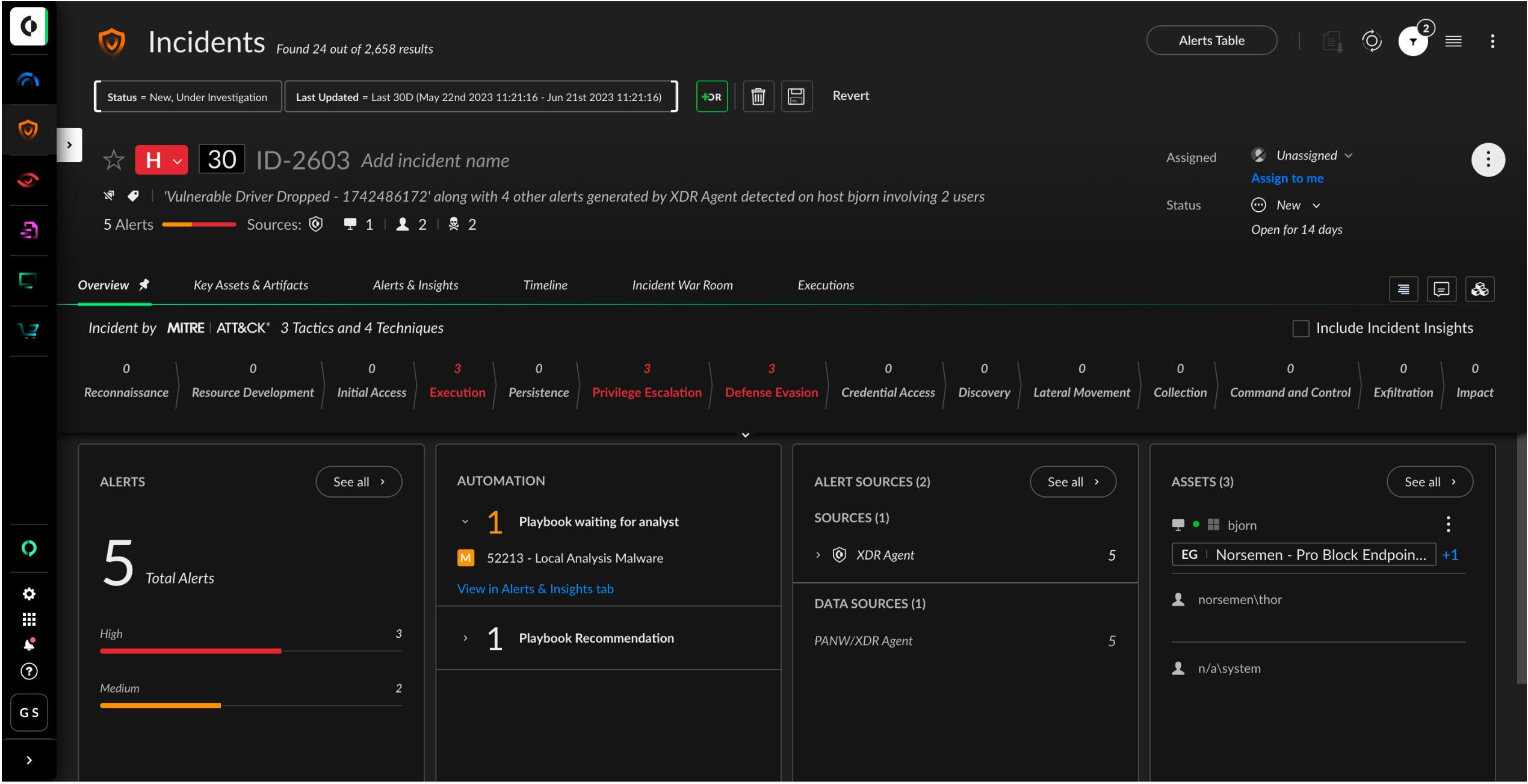

![]()

Figure 5: Analystenansicht für das Vorfallsmanagement

Die Analystenansicht für das Vorfallsmanagement bietet eine vollständige Zusammenfassung der automatisch durchgeführten Maßnahmen, der Ergebnisse und der empfohlenen weiterführenden Maßnahmen. Falls weitere Ermittlungen und Reaktionen erforderlich sind, werden dem Analysten eine detaillierte Zeitleiste des Vorfalls und umfassende XSIAM-Informationen aus allen Analysen und Funktionen angezeigt. Abhilfe- und Abwehrmaßnahmen können durch Inline-Playbooks unterstützt werden. Für verwaltete Endpunkte bietet XSIAM Optionen für Abhilfemaßnahmen mit einem Klick zusammen mit leistungsstarkem Live-Terminal-Zugriff und Forensiktools.

![]()

Abbildung 6: Mit MITRE ATT&CK-Schemata, zugehörigen Alarmen, Playbook-Status, Alarmquellen und Artefakten erhalten Sie einen tieferen Kontext zu Vorfällen

Einzigartige Vorteile von Cortex XSIAM

Cortex XSIAM ist eine echte SOC-Plattform, die das traditionelle, manuell gesteuerte SOC-Betriebsmodell mit mehreren Werkzeugen grundlegend verändert. Organisationen mit einem bestehenden SOC-Modell leiden fast alle unter ähnlichen Problemen innerhalb ihrer bestehenden Sicherheitsarchitektur und -verwaltung. Cortex XSIAM wurde von Sicherheitsexperten entwickelt, die diese Probleme selbst erlebt haben. Bei der Entwicklung dieser Lösung hat Palo Alto Networks das Feedback seiner Kunden berücksichtigt, die auf der Suche nach einer Lösung für ihre Sicherheitsherausforderungen waren.

![]()

Abbildung 7: Zentralisieren, automatisieren und skalieren Sie die Abläufe zum Schutz Ihrer Organisation

| Zusammenfassung der wichtigsten Funktionen |

Datenintegration

Die Cloud-Architektur vereinfacht die Integration, Überwachung und Berichterstellung mit Hunderten von vorgefertigten Datenpaketen, Standardverbindungsarten und einfachen, automatisierten Konfigurationsschritten.

|

Threat-Intelligence-Management

Verwalten Sie die Threat-Intelligence-Feeds von Palo Alto Networks und Drittanbietern und ordnen Sie sie automatisch Alarmen und Vorfällen zu.

|

Intelligente Datenbasis

Erfassen Sie kontinuierlich umfangreiche Telemetriedaten, Alarme und Ereignisse aus beliebigen Quellen, reichern Sie diese automatisch an und ordnen Sie sie einem einheitlichen Datenmodell zu. Setzen Sie die Ereignisse dann zu intelligenten Daten zusammen, die für ML-Analysen geeignet sind.

|

Endpunktschutz und Threat Intelligence

Konsolidieren Sie SIEM- und EPP/EDR-Ausgaben in einer einheitlichen und integrierten Lösung mit einem vollständigen Endpunktagenten und einem Cloud-Analyse-Backend, um Endpunktbedrohungen vorzubeugen, sie automatisch abzuwehren und detaillierte Telemetriedaten für jede Bedrohungsuntersuchung bereitzustellen.

|

Analysen zur Bedrohungserkennung

Wenden Sie spezielle Analysen und verhaltensbasierte Erkennung auf alle erfassten Daten mit technikbasierten Analysen an.

|

Transparenz und Maßnahmen für Angriffsflächen

Verschaffen Sie sich mithilfe eingebetteter ASM-Funktionen einen ganzheitlichen Überblick über Ihr Ressourcenverzeichnis, einschließlich interner Endpunkte und Schwachstellenalarmierung für erkannte Assets, die über das Internet zugänglich sind.

|

Automatisierte Untersuchung und Reaktion

Führen Sie viele Aufgaben automatisch aus und geben Sie Ihren Analysten die Daten und Anleitung an die Hand, um manuelle Aufgaben mit automatisierten Funktionen und intelligenten Inline-Playbooks abzuschließen.

|

Analyse des Anwender- und Objektverhaltens (UEBA)

Nutzen Sie maschinelles Lernen und Verhaltensanalysen, um Profile für Benutzer, Maschinen und Objekte zu erstellen und Verhaltensweisen, die auf gehackte Konten oder böswillige Insider schließen lassen, zu erkennen und zu melden.

|

Playbooks und Orchestrierung

Erstellen und orchestrieren Sie Playbooks zur Verwendung mit einem robusten SOAR-Modul (Security Orchestration, Automation and Response) und Marketplace.

|

Netzwerk- und Cloud-Analysen

Erkennen Sie Anomalien in Netzwerk- und Cloud-Daten, wie zum Beispiel in Firewallereignissen, Protokollen von Cloud-Dienstanbietern und Warnungen aus Cloud-Sicherheitsprodukten, und schlagen Sie mit speziellen Analysefunktionen Alarm.

|

Cortex Exposure Management

Reduzieren Sie Schwachstellen um bis zu 99 % mit KI-gestützter Priorisierung und automatischer Behebung – unternehmens- und cloudübergreifend.

|

Cortex Email Security

Erweitern Sie die branchenführende KI-gestützte Erkennung und Abwehr, um die fortschrittlichsten E-Mail-basierten Bedrohungen zu stoppen.

|

Verwaltung, Berichterstellung und Compliance

Zentralisierte Verwaltungsfunktionen vereinfachen den Betrieb. Leistungsstarke grafische Berichtsfunktionen unterstützen die Erstellung von Berichten zu Compliance, Dateneinspeisung, Vorfallstrends, SOC-Leistungskennzahlen und mehr.

|

![]()

Brückenschlag zwischen proaktiver und reaktiver Sicherheit mit XSIAM 3.0

Die neueste Entwicklung von Cortex XSIAM macht einen revolutionären Schritt nach vorne, indem sie die reaktive Bedrohungsabwehr mit der proaktiven Verwaltung des Sicherheitsniveaus vereint. XSIAM 3.0 erweitert seine Fähigkeiten, um zwei der kritischsten Risikobereiche anzugehen, von denen Unternehmen heute betroffen sind:

Cortex Exposure Management

Reduzieren Sie Schwachstellen um bis zu 99 % mit KI-gesteuerter Priorisierung und automatischer Behebung – unternehmens- und cloudübergreifend. Dieser disruptive Ansatz für das Schwachstellenmanagement konzentriert sich auf die Sicherheitslücken, für die es aktiv genutzte Exploits und keine ausgleichenden Kontrollen gibt, sodass Sie den 0,01 % der gefährlichsten Bedrohungen die höchste Priorität einräumen können.

Mit Cortex Exposure Management haben Sie folgende Möglichkeiten:

- Reduzierung der Schwachstellen im Unternehmen und in der Cloud um 99 % durch Priorisierung von Schwachstellen mit gefährlichen Exploits und ohne kompensierende Kontrollen

- Beschleunigen Sie die Schadensbehebung mit branchenführender Automatisierung durch KI-gestützte Klartext-Zusammenfassungen und native Playbook-Automatisierung

- Schließen Sie den Kreis, um zukünftige Angriffe zu verhindern, indem Sie nahtlos neue Schutzmaßnahmen für kritische Risiken direkt in den branchenführenden Sicherheitsplattformen von Palo Alto Networks erstellen

Cortex Email Security

Stoppen Sie komplexe Phishingversuche und E-Mail-basierte Bedrohungen mit einer Kombination aus LLM-gestützen Analysen und branchenführender Bedrohungserkennung und -abwehr. Da E-Mails nach wie vor das wichtigste Kommunikationsmittel sind – bis 2030 werden es voraussichtlich 5 Milliarden Nutzer sein – und ein Viertel aller Sicherheitsvorfälle verantwortlich sind, bietet diese Funktion folgende Möglichkeiten:

- Erkennung von Angreiferverhalten und fortschrittlicher Phishing-Schutz mit LLM-gestützter Analytik, die kontinuierlich aus neuen Bedrohungen lernt

- Automatische Entfernung schädlicher E-Mails, Deaktivierung kompromittierter Konten und Isolierung betroffener Endpunkte in Echtzeit

- Korrelation von E-Mail-, Identitäts-, Endpunkt- und Cloud-Daten für einen beispiellosen Einblick in den gesamten Angriffspfad und eine effektive Reaktion auf Vorfälle

XSIAM 3.0 bringt diese Funktionen in dieselbe einheitliche Daten-, KI- und Automatisierungsplattform ein, die bereits Hunderte der anspruchsvollsten SOC-Umgebungen weltweit erfolgreich geschützt hat, und verwandelt die Sicherheitsabläufe von der reaktiven Incident Response in eine proaktive Cyberabwehr, die in der Lage ist, alle aktuellen und zukünftigen Bedrohungsvektoren zu bewältigen.

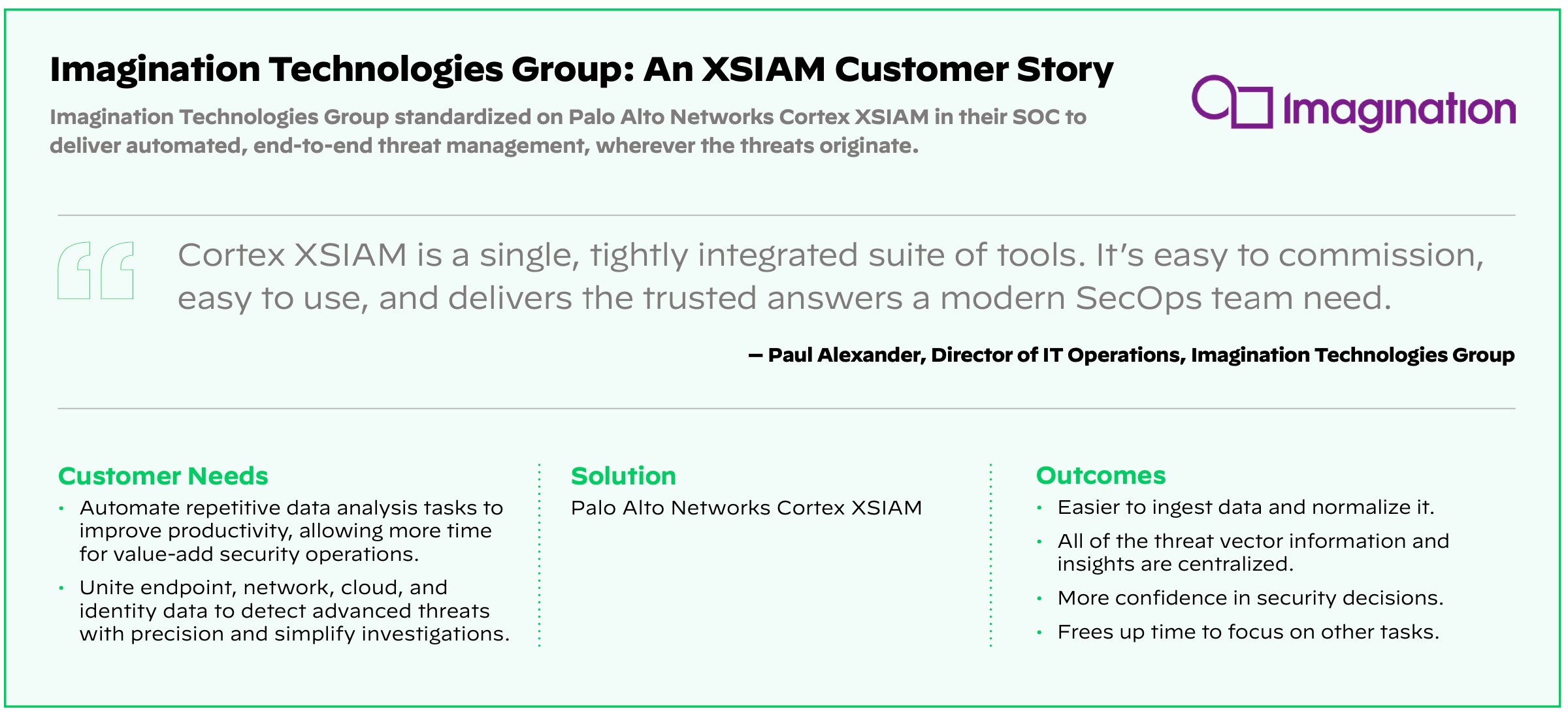

XSIAM-Services, auf die Sie sich verlassen können

Erfolgreiche XSIAM-Ergebnisse mit weltweitem Kundenservice

Unsere branchenführenden Cybersicherheitsexperten helfen Ihnen bei der Optimierung Ihrer Bereitstellungen. Mit technischem Fachwissen, Professional Services und betrieblichen Prozessen maximieren wir Ihre Sicherheitsinvestitionen.

![]()

Abbildung 8: Der weltweite Kundenservice bietet eine Reihe von Support- und Serviceoptionen für XSIAM

XSIAM-Bereitstellungsdienste beschleunigen die Akzeptanz der Cortex XSIAM-Funktionen für eine schnellere Amortisation.

Die wichtigsten Vorteile:

- Beschleunigen Sie den Schutz vor ausgeklügelten Bedrohungen über alle Sicherheitspunkte hinweg mit Abstimmung von Endpunktrichtlinien, Erstellung von Korrelationen, Best Practices für Security Operations, Methoden für das Vorfallsmanagement und der Erstellung von Playbooks.

- Verringern Sie Risiken bei der Bereitstellung mithilfe von Best Practices und der Unterstützung durch unsere Experten.

- Gewährleisten Sie kontinuierliche, effektive Betriebsprozesse, Verwaltung und Kontrolle mit Wissenstransfer an Ihr Team.

- Erzielen Sie deutlich schnellere, bessere und messbarere Sicherheitsergebnisse.

SOC-Transformationsservices bieten Organisationen einen Rahmen für den Aufbau und die Verbesserung von Security Operations Centern (SOCs), um schnell und effizient auf Sicherheitsvorfälle zu reagieren und Prozesse einfach zu automatisieren.

Die wichtigsten Vorteile:

- Entwickeln Sie eine maßgeschneiderte Strategie für den Einsatz von Cortex-Plattformen in Ihrer Umgebung.

- Definieren Sie modulare Prozesse und Verfahren, um die Möglichkeiten der Automatisierung voll auszuschöpfen.

- Belegen Sie den Erfolg Ihrer Security Operations über verlässliche Kennzahlen und Berichte.

- Ermöglichen Sie Analysten die effiziente Nutzung von Cortex XSIAM.

- Erstellen Sie fortschrittliche SOC-Funktionen für Bedrohungssuche und Threat Intelligence mit der Cortex-Plattform.

Premium Customer Success bietet Ihnen kontinuierliche Beratung, nahtlose Anpassung und erstklassigen technischen Support.

Die wichtigsten Vorteile:

- Profitieren Sie von der Unterstützung durch Kundenerfolgsexperten, die Sie während der gesamten Lebensdauer Ihrer Cortex XSIAM-Investition strategisch beraten.

- Nutzen Sie maßgeschneiderte Strategien für eine optimale Invesitionsrendite (ROI).

- Über den rund um die Uhr verfügbaren technischen Telefonsupport lösen Sie etwaige Probleme im Handumdrehen.

- Erhalten Sie durchgehend verfügbare digitale Unterstützung und Wissenstools.

Weitere Informationen zu diesen Services erhalten Sie von unserem Service-Vertriebsteam.

Entdecken Sie aktuelle XSIAM-Ressourcen:

Besuchen Sie die XSIAM-Produktseite

Was ist XSIAM?

Fordern Sie eine persönliche Demo von XSIAM an

Erleben Sie XSIAM in einem 15-minütigen Video in Aktion

Echte Ergebnisse von echten Cortex XSIAM-Benutzern