VORTEILE

Eine auf Ihre Organisation abgestimmte Securityroadmap

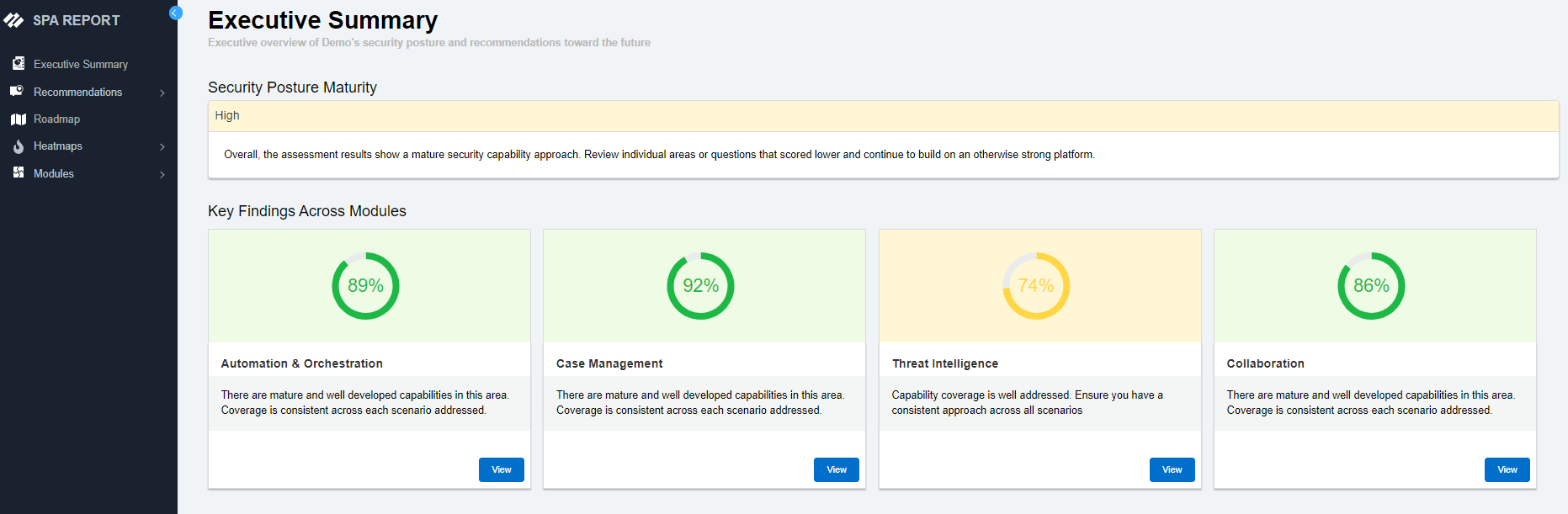

Sie wissen, wie Ihr Sicherheitsniveau aussehen sollte, und wollen konkret sehen, wie Sie damit Ihre Cyberresilienz und Ihr Geschäftswachstum stärken können? Oder vielleicht möchten Sie wissen, wie Palo Alto Networks Ihre aktuellen Sicherheitsmaßnahmen aufbessern kann?

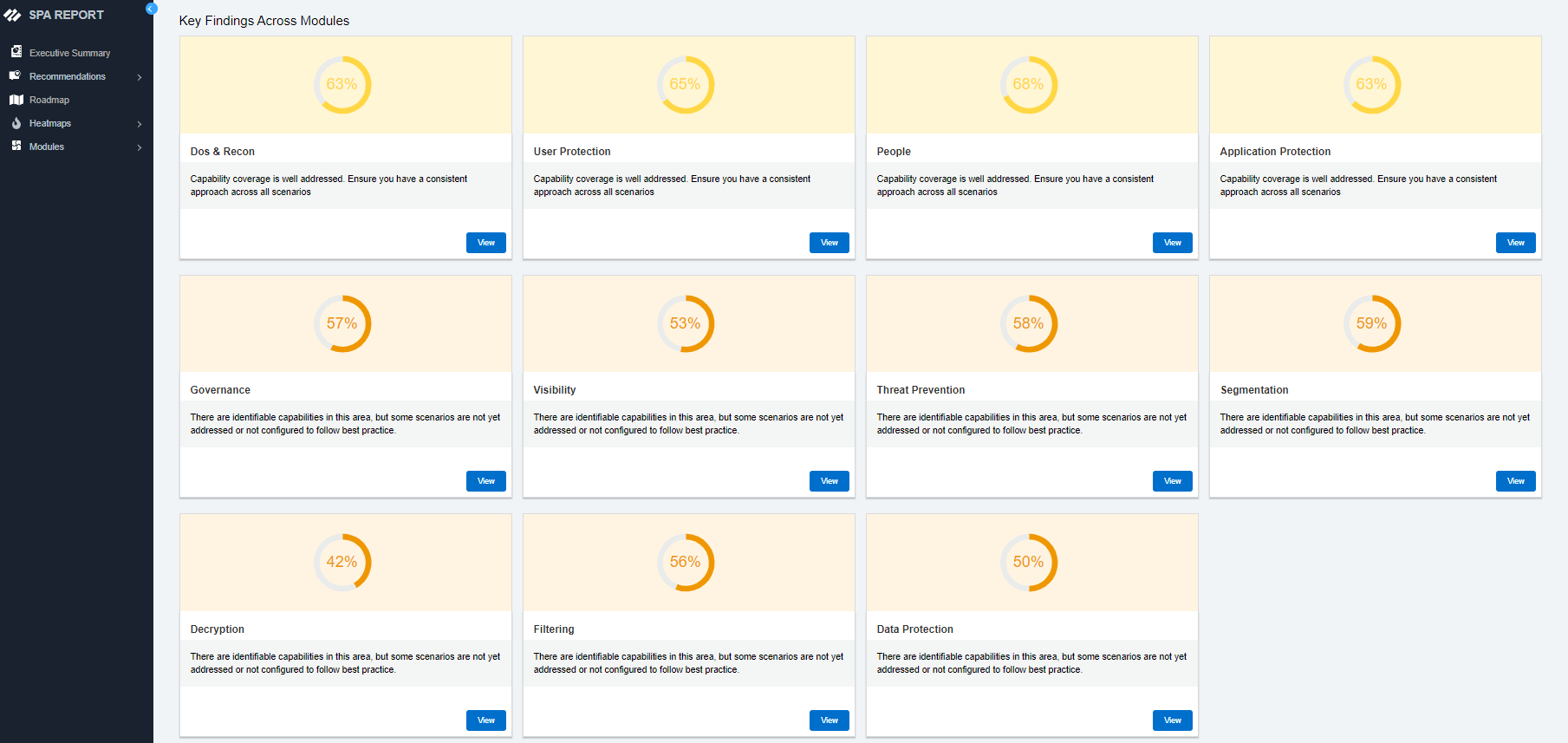

Unser Bewertungstool bietet Einblick in den Stand Ihres Sicherheitsniveaus und hilft Ihnen, Ihre Cybertransformation zu vereinfachen, Ihren ROI zu maximieren und Ihre Resilienz zu stärken. Das Tool analysiert Ihre vorhandene Sicherheitsinfrastruktur und stellt Ihnen am Ende ganz autonom eine Roadmap zum Erreichen Ihrer Ziele zur Verfügung.

Unser Bewertungstool bietet Einblick in den Stand Ihres Sicherheitsniveaus und hilft Ihnen, Ihre Cybertransformation zu vereinfachen, Ihren ROI zu maximieren und Ihre Resilienz zu stärken. Das Tool analysiert Ihre vorhandene Sicherheitsinfrastruktur und stellt Ihnen am Ende ganz autonom eine Roadmap zum Erreichen Ihrer Ziele zur Verfügung.

Welche Bewertung passt zu Ihnen?

Wählen Sie die Bewertung, die Ihre Sicherheits- und Geschäftsanforderungen am besten erfüllt. Unser Tool ist in der Lage, selbst hochkomplexe IT-Umgebungen zu kontextualisieren und innerhalb weniger Minuten zielgruppenspezifische Empfehlungen zu generieren.

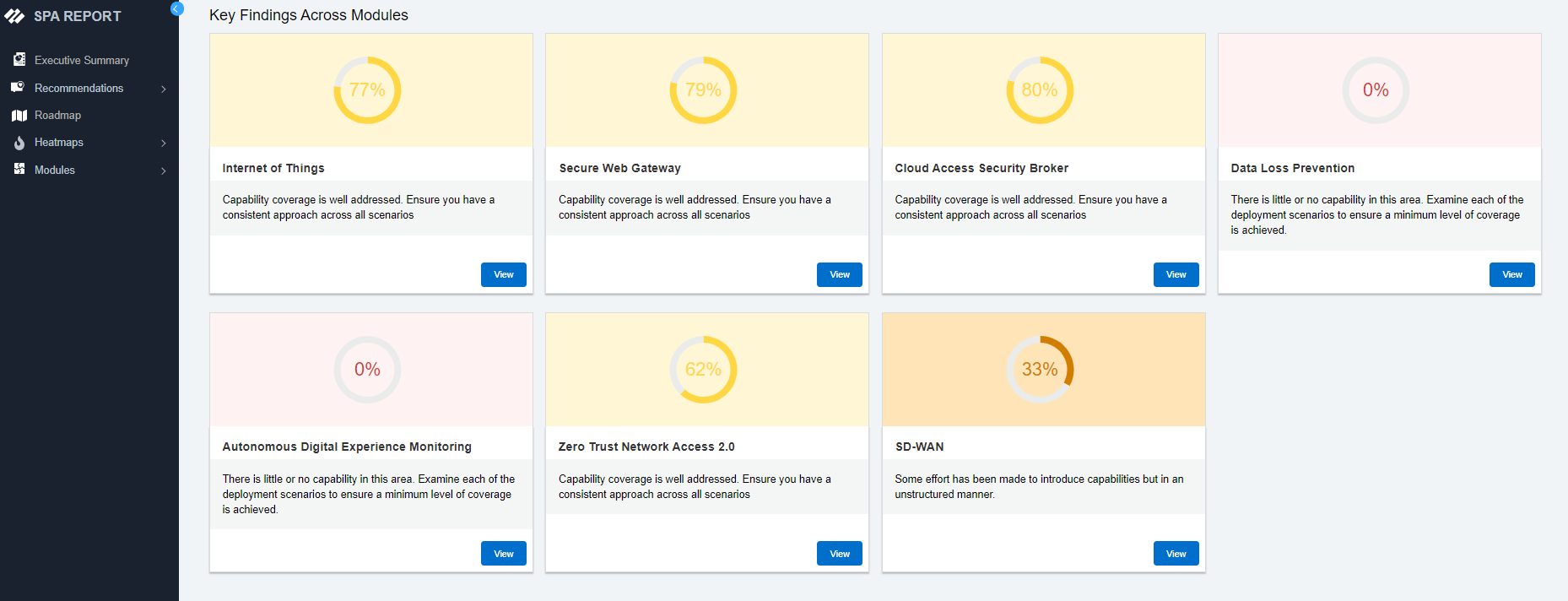

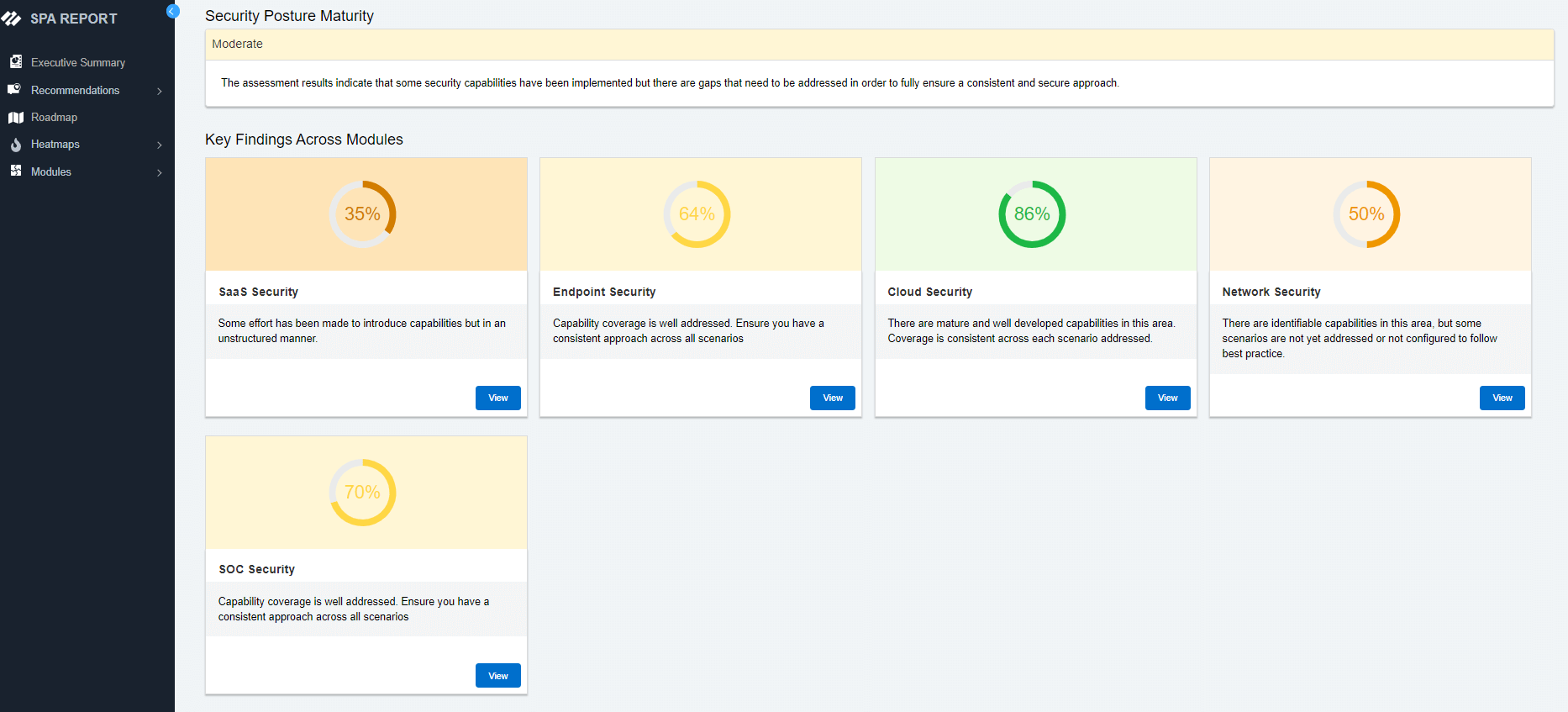

SASE/ZTNA 2.0-BEREITSTELLUNGEN

Aktualisierung/Verbesserung der Netzwerksicherheit

SOC-Modernisierung

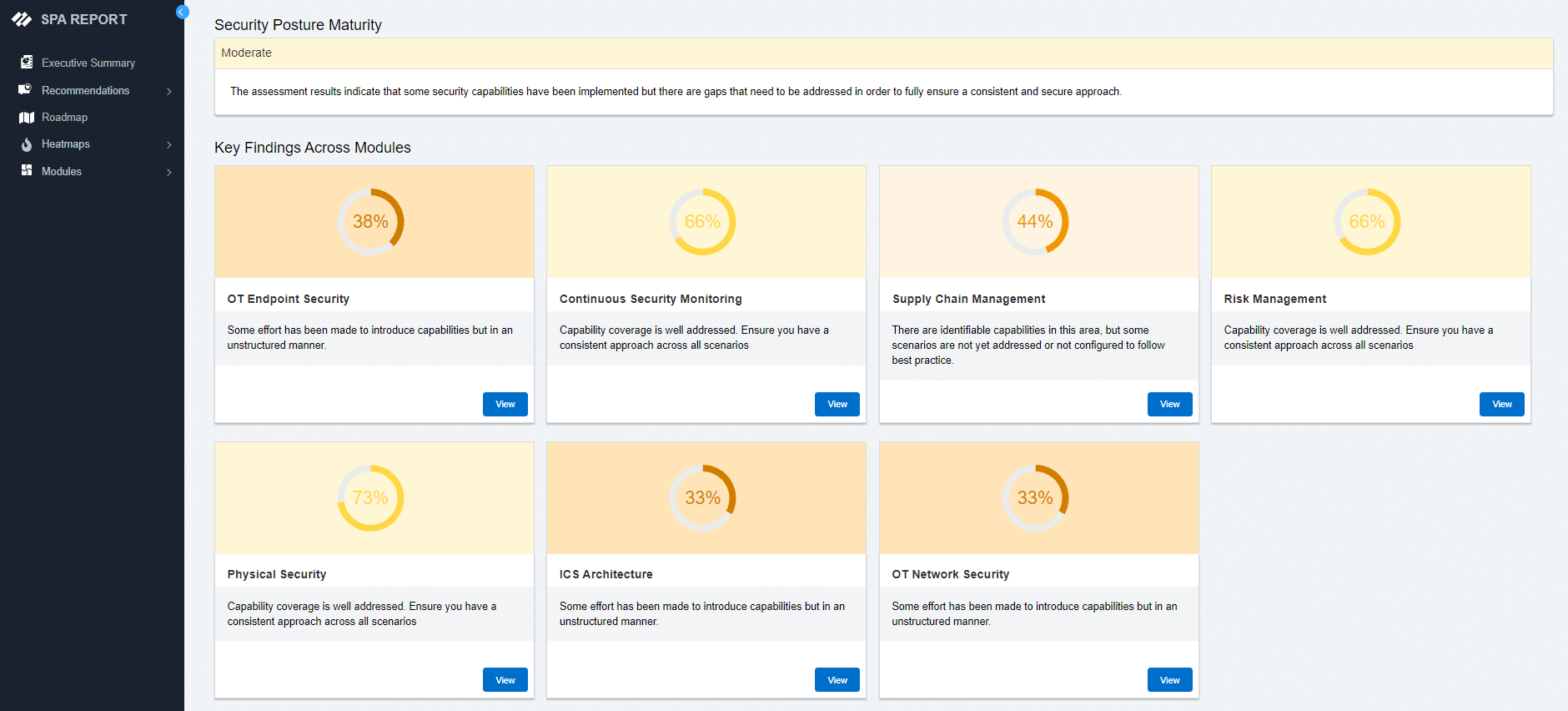

OT-Sicherheit (Operational Technology, Betriebstechnologie)

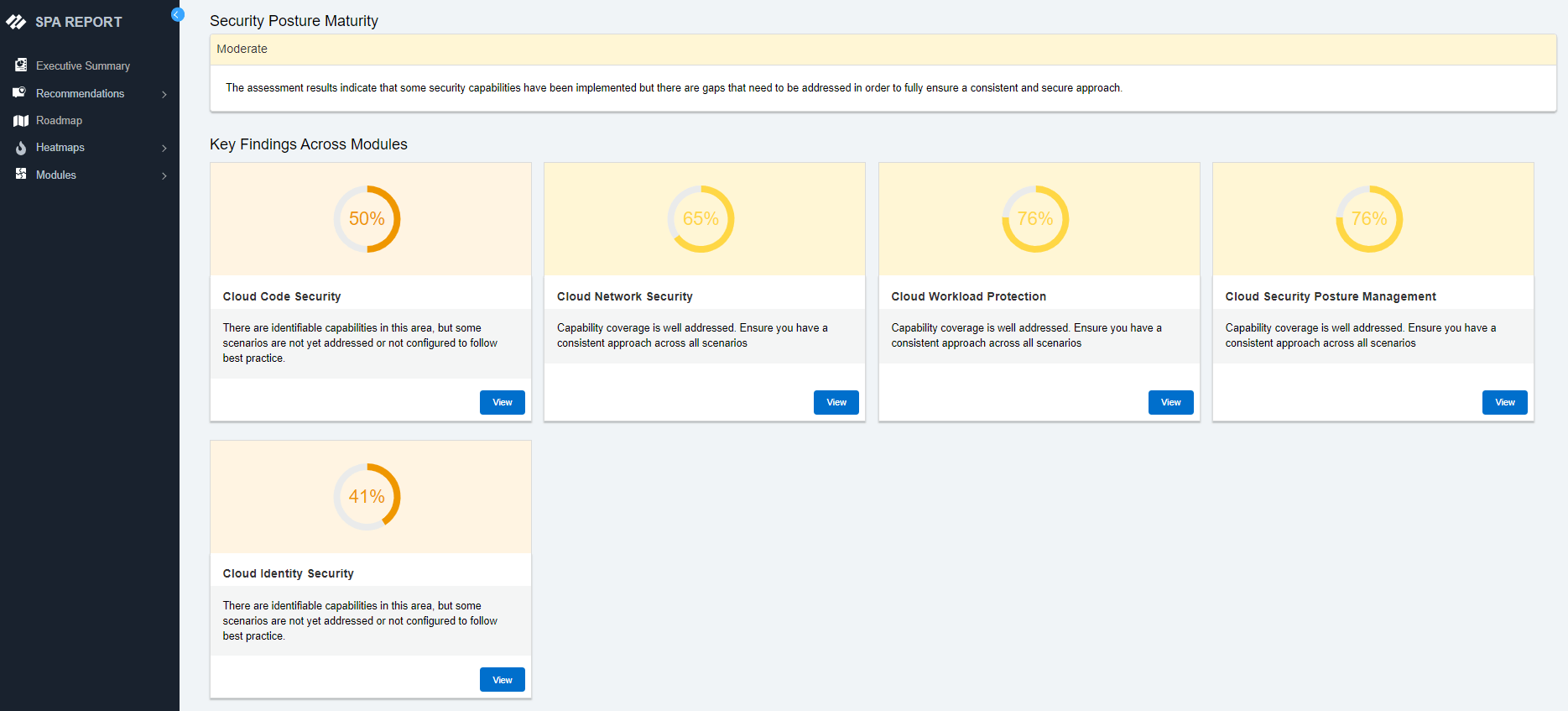

Cloud-Sicherheit und Codesicherheit in der Cloud

Kontrollen für die Endpunktsicherheit

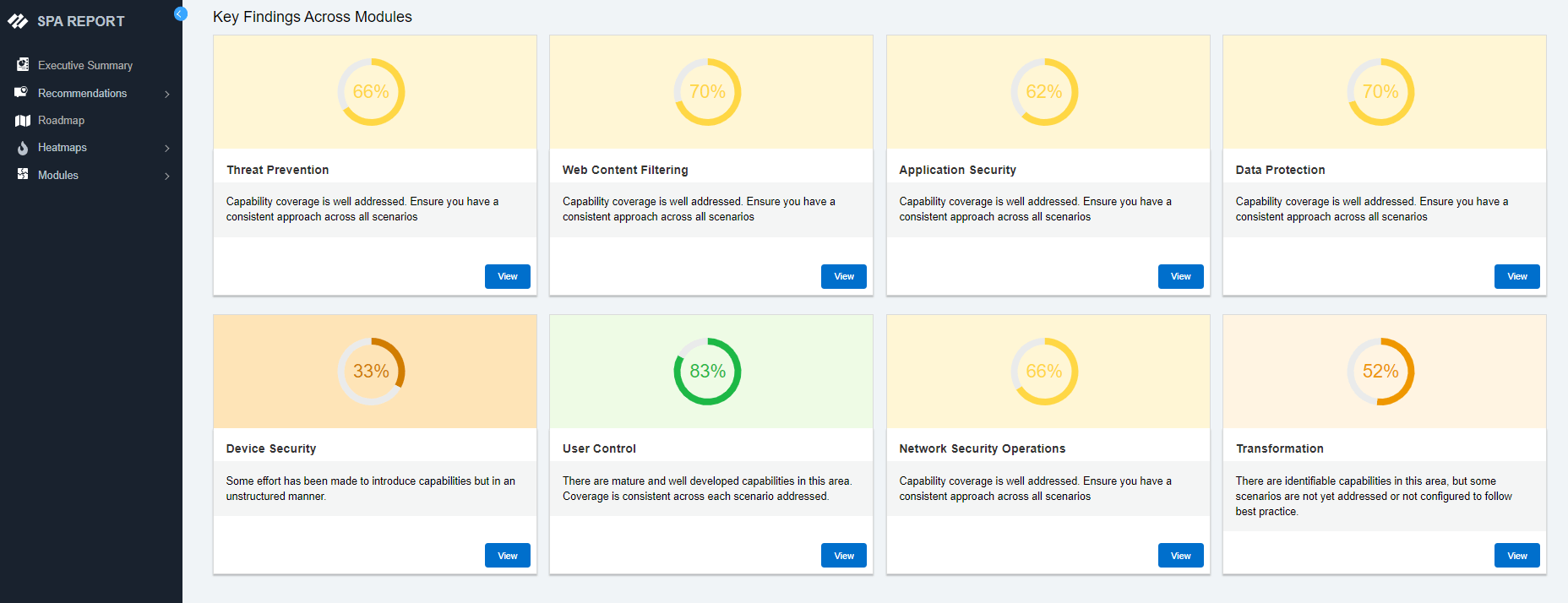

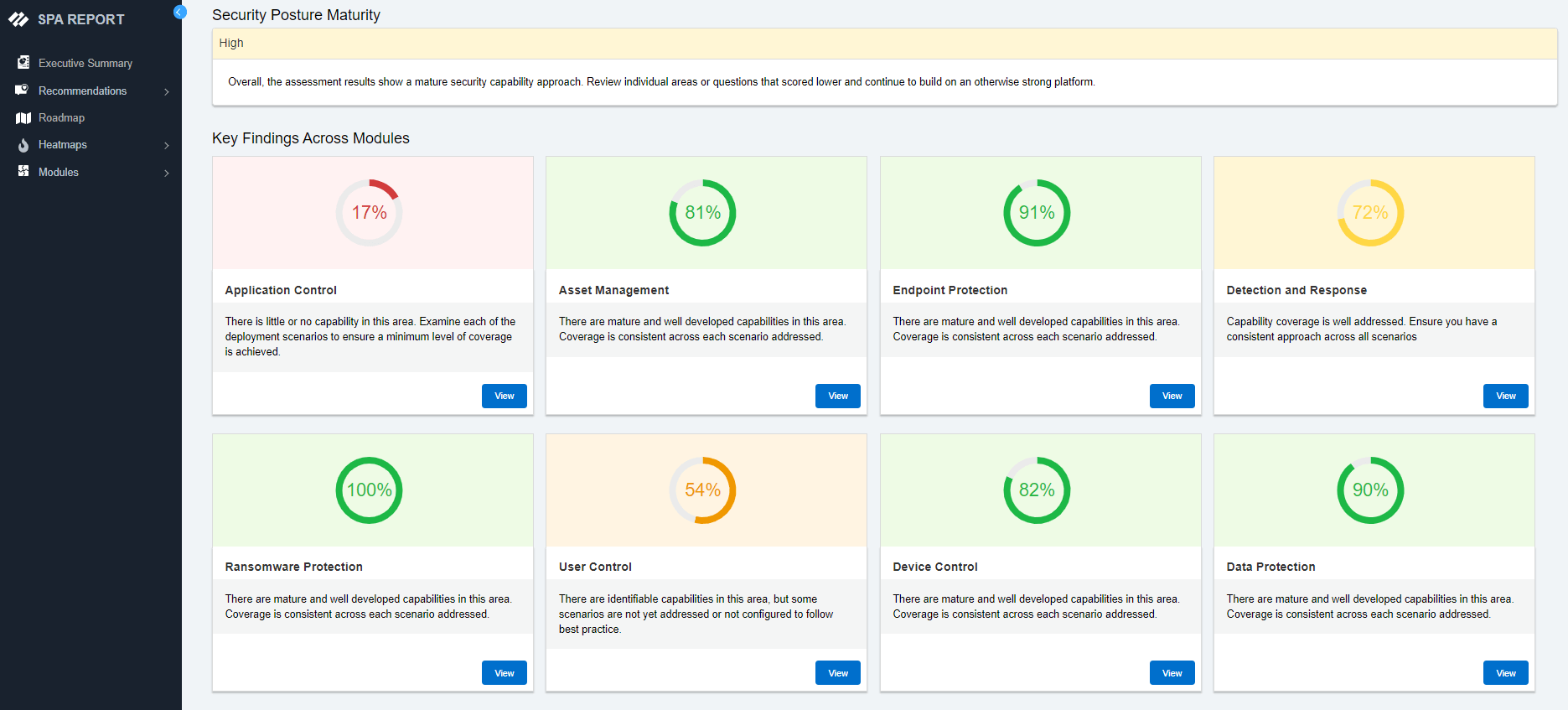

Deckt einen Querschnitt an Mitarbeitenden, Prozessen und Technologie ab, um Ihnen einen Überblick über Ihren SOC-Reifegrad zu bieten:- Ressourcenmanagement

- Endpunktschutz

- Bedrohungserkennung und -abwehr

- Schutz vor Ransomware

- Anwendungskontrollen

- Benutzerkontrollen

- Gerätekontrollen

- Datensicherheit

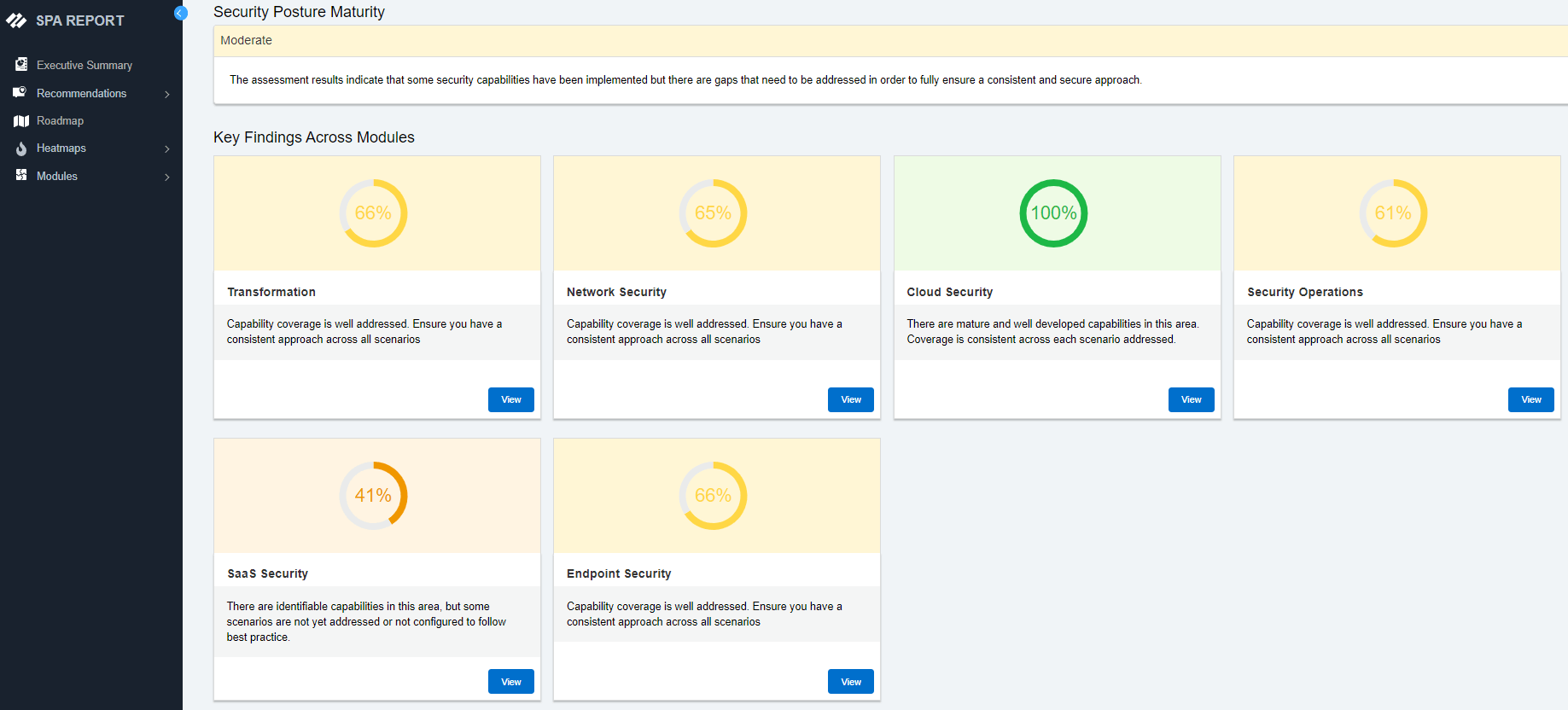

Cybersicherheit im Unternehmen – im Detail

Cybersicherheit im Unternehmen – Kurzfassung

5G-Funktionen und -Bereitschaft (Telco)