Suchen

Wir informieren Sie über die häufigsten Angriffe und Vorfälle des Jahres, die für Hackereinbrüche genutzten Schwachstellen und das Bedrohungsprofil Ihrer Branche.

01

RANSOMWARE

Angreifer stellen immer höhere Forderungen – und haben damit Erfolg

Im Juni 2022 erreichte die durchschnittlich gezahlte Lösegeldsumme bei Ransomwareangriffen den Wert von 925.162 US-Dollar. Das ist ein Anstieg von 71 % im Vergleich zum Vorjahr.

30 Mio.USD

Höchste Forderung

8,5 Mio.USD

Höchste Zahlung

Fallstudie:

BlackCat-Ransomware

Jetzt ansehen

Durch die Kombination verschiedener Erpressermethoden steigt der Zahlungsdruck.

Bei Ransomwareangriffen werden üblicherweise wichtige Dateien des betroffenen Unternehmens verschlüsselt. Doch seit einiger Zeit wird der Zahlungsdruck auf die Opfer oft noch dadurch erhöht, dass die Kriminellen mit der öffentlichen Bekanntmachung des Vorfalls drohen. Zu diesem Zweck unterhalten viele auf Ransomware spezialisierte Gruppen eigene Dark-Web-Seiten für die Offenlegung erbeuteter Daten.

Erpressung zählt seit jeher zu den beliebtesten Methoden der Angreifer – und wird aktuell sowohl einzeln als auch in Kombination mit anderen Taktiken eingesetzt.

4 %

der von Unit 42 untersuchten Fälle beinhalteten Lösegeldforderungen, denen keine Verschlüsselung vorausgegangen war. Dieser Anteil wird künftig weiter steigen.

RaaS-Angebote erleichtern Neulingen den Einstieg in die Cyberkriminalität.

Ransomware-as-a-Service (RaaS) ist ein überaus erfolgreiches Geschäftsmodell. Dabei stellen kriminelle Hacker anderen Kriminellen – gegen eine monatliche Gebühr oder eine Beteiligung an den erbeuteten Lösegeldern – einsatzfertige Tools und Plattformen für Ransomwareangriffe zur Verfügung. Das hat zur Folge, dass die Durchführung entsprechender Kampagnen einfacher, die Eintrittsschwelle für Neulinge gesenkt und die Popularität von Ransomware weiter gesteigert wird.

02

VORFÄLLE IN DER CLOUD

Fehlkonfigurationen sind die wichtigste Ursache für

Sicherheitsverletzungen in der Cloud

Knapp 65 % der dokumentierten Vorfälle sind hierauf zurückzuführen. Besonders häufig sind IAM-Systeme betroffen.

Um uns ein genaues Bild vom Ausmaß des Problems zu machen, haben wir über 680.000 Identitäten in 18.000 Cloud-Konten von 200 unterschiedlichen Unternehmen untersucht. Dabei zeigte sich, dass in fast allen Fällen Sicherheitslücken bestanden, weil IAM-Richtlinien nicht umfassend durchgesetzt wurden.

03

BEC-Angriffe

Gefälschte geschäftliche E-Mails sind weit mehr als nur ein lästiges Ärgernis.

Das FBI hat die bei BEC-Angriffen entstandenen Schäden unlängst auf 43 Milliarden US-Dollar beziffert – unter Bezugnahme auf Angaben des Internet Crime Complaint Center zu den erfassten Vorfälle der Jahre 2016-2021.

Zugleich haben von Unit 42 bereitgestellte Telemetriedaten die Festnahme zahlreicher BEC-Betrüger im Rahmen der Operationen Falcon II und Delilah ermöglicht.

Im Fokus

Wie Angreifer Zutritt erlangen

Die drei am häufigsten für das erste Eindringen in die Zielumgebung genutzten Vektoren sind Phishing, bekannte Softwareschwachstellen und Brute-Force-Angriffe.

77 %

der Hackereinbrüche werden durch Phishing, die Ausnutzung von Schwachstellen und Brute-Force-Angriffe möglich.

04

Angriffsvektoren

In 40 % der Fälle nutzen die Angreifer Phishing, um sich Zugang zur Zielumgebung zu verschaffen.

Kriminelle Hacker gehen meist den Weg des geringsten Widerstandes. Sie setzen auf Phishing, weil diese Methode ebenso kostengünstig wie effektiv ist. Aus diesem Grund finden Sie in unserem Bericht zehn empfohlene Maßnahmen zur Prävention von Phishingangriffen.

05

LOG4SHELL

Log4Shell: Kritische Sicherheitslücke mit langfristigen Folgen

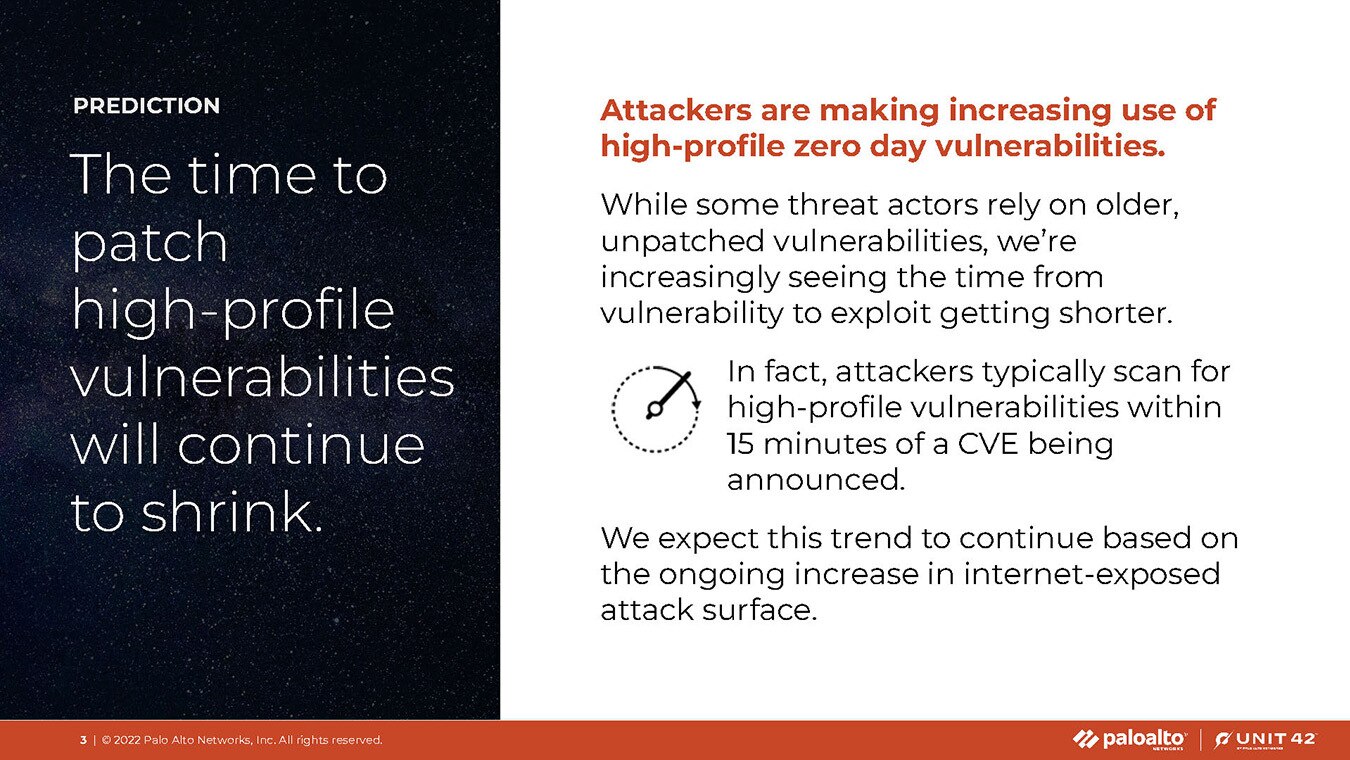

Am 9. Dezember 2021 wurde festgestellt, dass eine bis dahin unbekannte Sicherheitslücke in Apache Log4j 2 von Angreifern zur Remotecodeausführung missbraucht worden war. Die neue Zero-Day-Schwachstelle erhielt die Bezeichnung Log4Shell sowie eine CVSS-Einstufung von 10 – dem höchsten Schweregrad im Common Vulnerability Scoring System.

In der Folge registrierten unsere Systeme bis zum 2. Februar knapp 126 Millionen Mal die entsprechende Bedrohungssignatur, die zum Schutz vor Angriffen über die Log4j-Sicherheitslücke erstellt worden war. Damit vereinte Log4Shell fast 14 % aller exploitbasierten Angriffe des zurückliegenden Jahres auf sich, obwohl die Schwachstelle erst einige Monate vor Ende unseres Beobachtungszeitraums bekannt wurde.

Und auch heute scheint die Gefahr noch nicht gebannt: Am 23. Juni 2022 meldete die US-amerikanische Sicherheitsbehörde CISA, dass Log4Shell weiterhin von Angreifern ausgenutzt wird – namentlich zur Infiltration von VMware Horizon und darauf laufenden Systemen.

06

Zoho

Schwachstellen in Produkten der Zoho Corporation als Einfallstor für raffinierte, gut getarnte Angreifer

Am 16. September 2021 veröffentlichte die US-amerikanische Sicherheitsbehörde CISA eine Warnmeldung, die auf APT-Aktivitäten zur Ausnutzung neu entdeckter Schwachstellen in der Passwortmanagement- und Single-Sign-On-Lösung ADSelfService Plus des Zoho-Tochterunternehmens Manage Engine hinwies. Daran anknüpfend berichtete Unit 42 zu einem späteren Zeitpunkt über eine persistente, ausgeklügelte, gut getarnte und noch laufende Operation, deren Urheber die fraglichen Sicherheitslücken für ihre schädlichen Zwecke nutzten.

Zu den Opfern dieser sogenannten TiltedTemple-Kampagne zählten insgesamt 13 Unternehmen aus den Bereichen Technologie, Verteidigung, Gesundheitsfürsorge, Energie, Finanzen und Bildung. Dabei bestand das Ziel der Angreifer offenbar darin, sensible Dokumente zu stehlen. Basierend auf den Daten aus unseren Incident-Response-Einsätzen lässt sich davon ausgehen, dass die Hacker in circa 4 % der Fälle Schwachstellen in ADSelfService Plus nutzten, um sich ersten Zugriff auf ihre Zielumgebungen zu verschaffen.

Zugleich zeigt ein genauerer Blick auf die schwerwiegenden Folgen der von uns dokumentierten Angriffe, dass bei der Einschätzung von Schwachstellenrisiken nicht nur die Anzahl der erfassten Attacken berücksichtigt werden muss.

07

PROXYSHELL

Eine der derzeit am häufigsten für Hackereinbrüche missbrauchten Schwachstellen

Bei ProxyShell-Angriffen wird eine Kombination aus drei verschiedenen Schwachstellen in Microsoft Exchange ausgenutzt: CVE-2021-34473, CVE-2021-34523 und CVE-2021-31207. Dadurch erlangen die Angreifer auch ohne physischen Zugang die nötigen Rechte zur Remoteausführung von Schadprogrammen auf den infiltrierten Systemen.

Der Angriffswelle vorausgegangen war die dringende Warnung der US-amerikanischen Sicherheitsbehörde CISA vom 21. August 2021. Tatsächlich wurde ProxyShell fast unmittelbar nach der Offenlegung von zahlreichen Hackern ausgenutzt, sodass zeitweise über die Hälfte der von Unit 42 dokumentierten exploitbasierten Angriffe auf diese Schwachstelle zurückzuführen war.

Im Fokus

Branchen

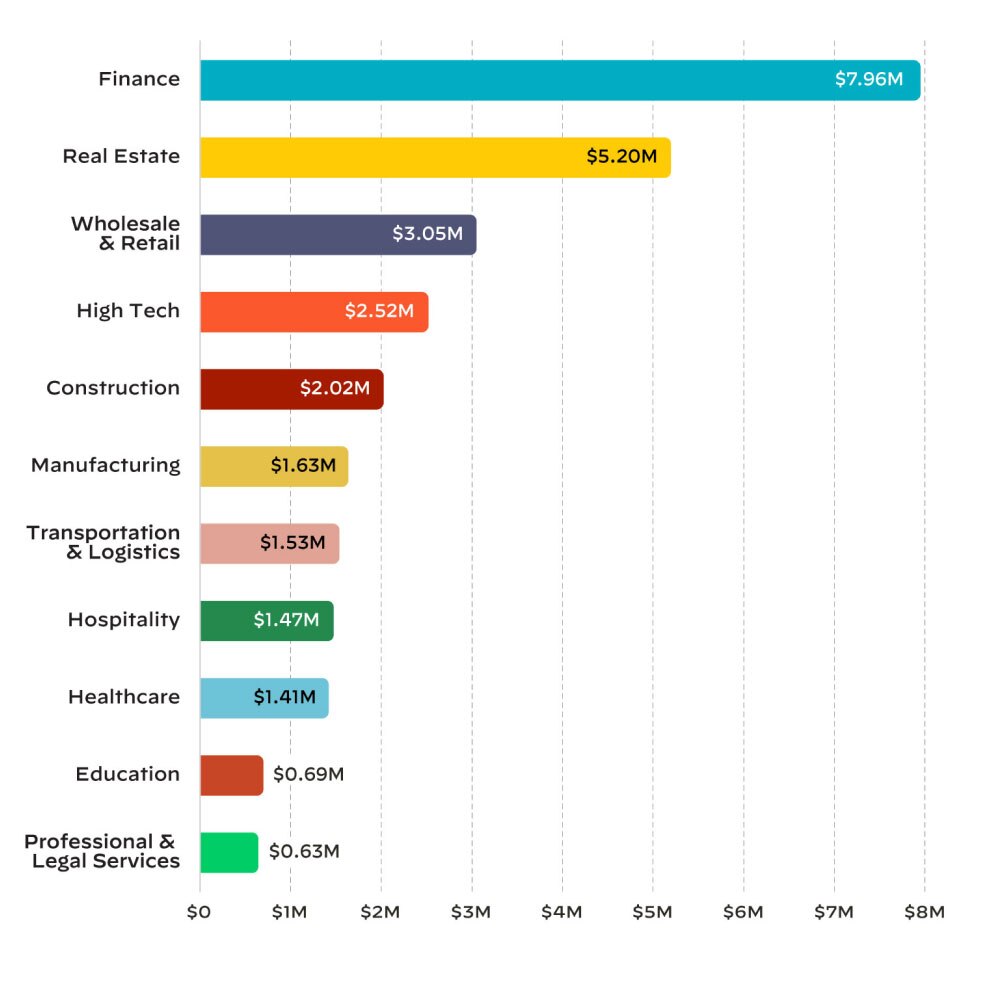

Zu den laut unseren Daten am stärksten von Cyberbedrohungen betroffenen Unternehmen zählen Finanzdienstleister, Anbieter für Professional Services und Rechtsberatung sowie Fertigungsunternehmen, Gesundheitsanbieter, Hightechkonzerne und Einzelhändler.

Zusammengenommen vereinen diese Branchen 63 % der von uns erfassten Vorfälle auf sich.

Dabei lockt manche Angreifer die Aussicht auf große Mengen sensibler Daten, die sich während der Speicherung, Übermittlung oder Verarbeitung abgreifen und dann gewinnbringend nutzen lassen.

Andere Hacker agieren dagegen eher opportunistisch – und nehmen bestimmte Branchen lediglich aus dem Grund ins Visier, weil ihnen bekannt ist, dass viele dort operierende Unternehmen Software mit bekannten Schwachstellen einsetzen.

08

Die am stärksten betroffenen Branchen des Jahres 2022

Finanzen

Im letzten Jahr lag die durchschnittlich von Erpressern geforderte Lösegeldsumme in der Finanzbranche bei knapp 8 Millionen US-Dollar. Allerdings betrug der Durchschnittswert gezahlter Lösegelder nur etwa 154.000 US-Dollar und deckte damit lediglich 2 % der erhobenen Forderungen – in den Fällen, in denen eine Zahlung erfolgte.

Gesundheitswesen

Im Gesundheitswesen stiegen die Lösegeldforderungen des letzten Jahres auf einen Durchschnittswert von über 1,4 Millionen US-Dollar. Zugleich erreichten die gezahlten Lösegelder (in den Fällen, in denen überhaupt eine Zahlung erfolgte) im Mittel die Schwelle von 1,2 Millionen US-Dollar. Das entspricht circa 90 % der geforderten Summen.

09

6 empfohlene Best Practices

Viele Unternehmen sind mit der Sicherung ihrer IT-Infrastrukturen überfordert und wissen nicht, wie sie sich vor neuartigen Angriffen und raffinierten Hackermethoden schützen sollen. Um hier Abhilfe zu schaffen und den Verantwortlichen Ansatzpunkte für die Bewältigung der aktuellen Herausforderungen zu bieten, haben unsere Sicherheitsberater die folgende Liste mit sechs empfohlenen Maßnahmen erstellt:

1

Führen Sie regelmäßige Sicherheitsschulungen durch, bei denen Mitarbeiter und Auftragsnehmer über wichtige Maßnahmen zur Abwehr von Phishingangriffen und andere sicherheitsrelevante Best Practices informiert werden.

2

Ersetzen Sie alle direkten, externen RDP-Zugänge durch ein VPN der Enterprise-Klasse mit MFA.

3

Patchen Sie Schwachstellen in über das Internet zugänglichen Systemen so schnell wie möglich, um exploitbasierte Angriffe zu verhindern.

4

Implementieren Sie Multifaktor-Authentifizierungsverfahren für alle Benutzer.

5

Gestatten Sie den Transfer von Finanzmitteln nur dann, wenn die betreffenden Zahlungen im Rahmen eines nicht auf E-Mails basierenden, mehrstufigen Prozesses verifiziert wurden.

6

Erwägen Sie die Anschaffung moderner Lösungen, mit denen Sie Diebstähle von Anmeldedaten aufdecken und/oder Ihre Angriffsfläche verwalten können. Das erleichtert Ihrem Team die Identifizierung anfälliger Systeme und potenzieller Sicherheitsverletzungen.

Lernen Sie von den Experten unserer Unit 42

Hauptsache gut gewappnet

Bei den Incident-Response-Einsätzen unserer Unit 42™ ging es im vergangen Jahr mehrheitlich um Ransomware und BEC-Angriffe. In unserem Expertenwebinar erfahren Sie alles über geeignete Präventions- und Abwehrmaßnahmen.

Der perfekte Pitch

Viele Kunden tun sich schwer, Risiken und Bedrohungen für Vorstand und Management greifbar zu machen. Dieses Webinar zeigt Ihnen, wie Sie Ihre Ausführungen mit Zahlen und Fakten aus dem Incident-Response-Bericht untermauern können.

Lernen Sie von den Experten unserer Unit 42

Hauptsache gut gewappnet

Der perfekte Pitch