CORTEX CLOUD

Sicherheit in serverlosen Architekturen

Sorgen Sie für die Erstellung, Bereitstellung und den Betrieb containerisierter Anwendungen ohne Risiken – vom Code bis zur Cloud

EMPFOHLEN

SZENARIEN

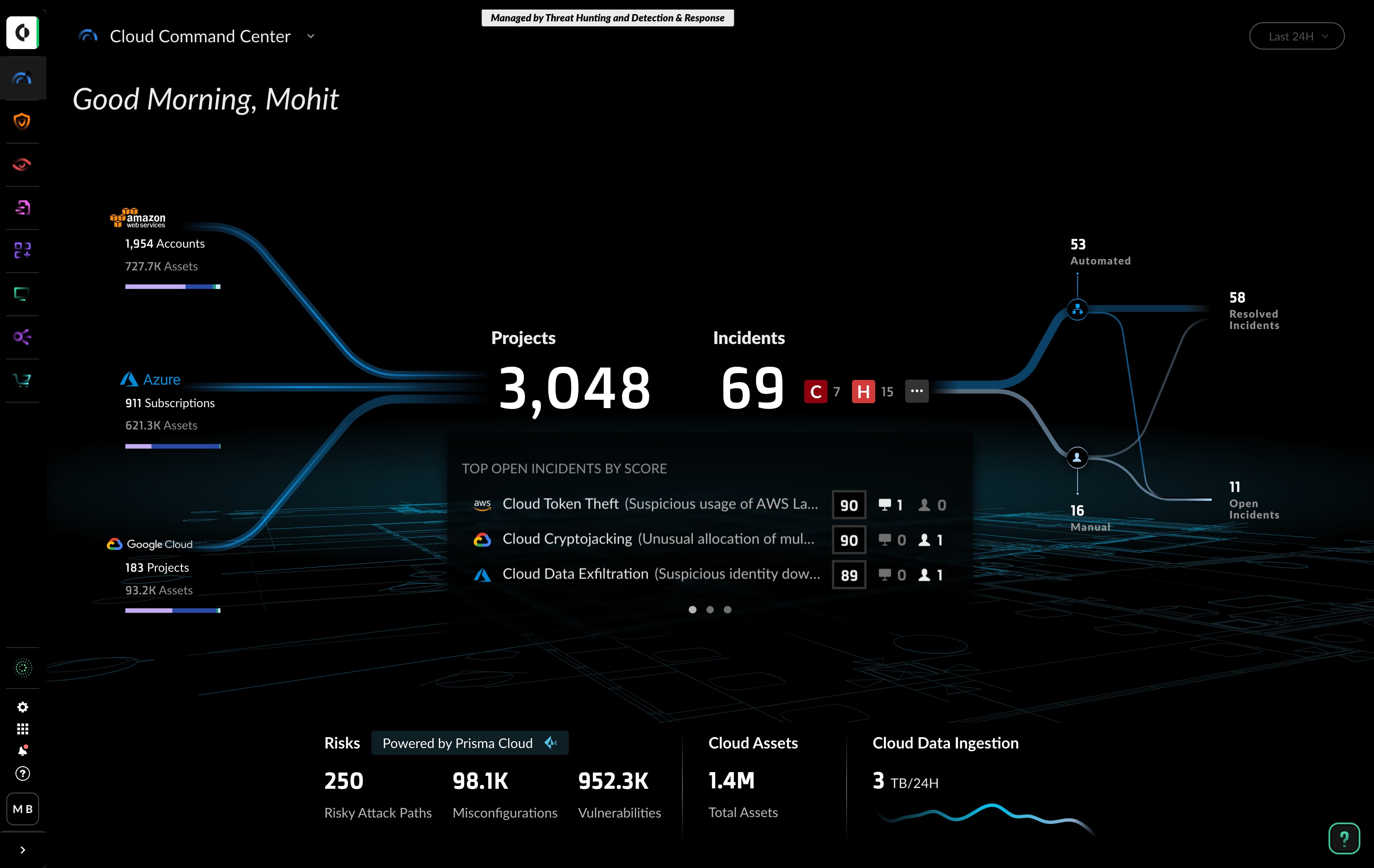

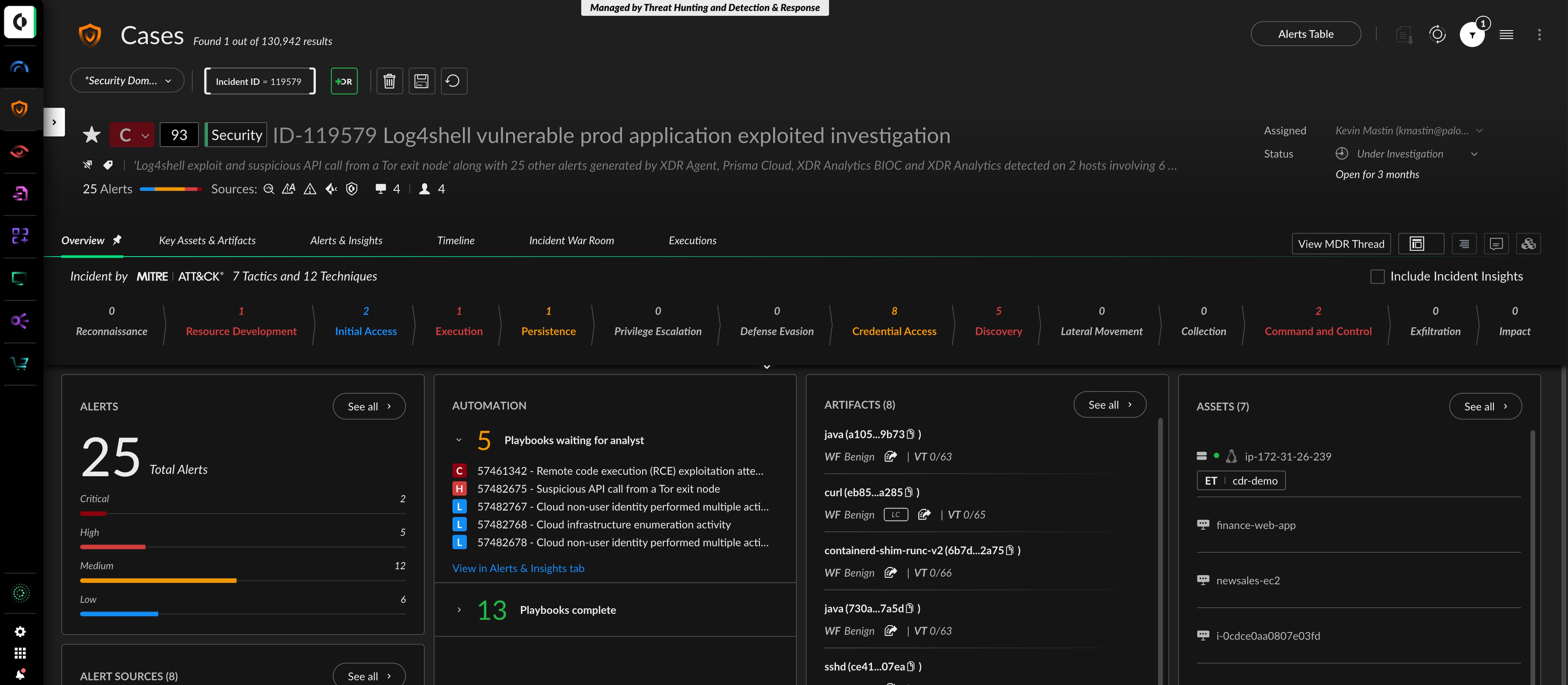

Sichere serverlose Funktionen mit Cortex Cloud

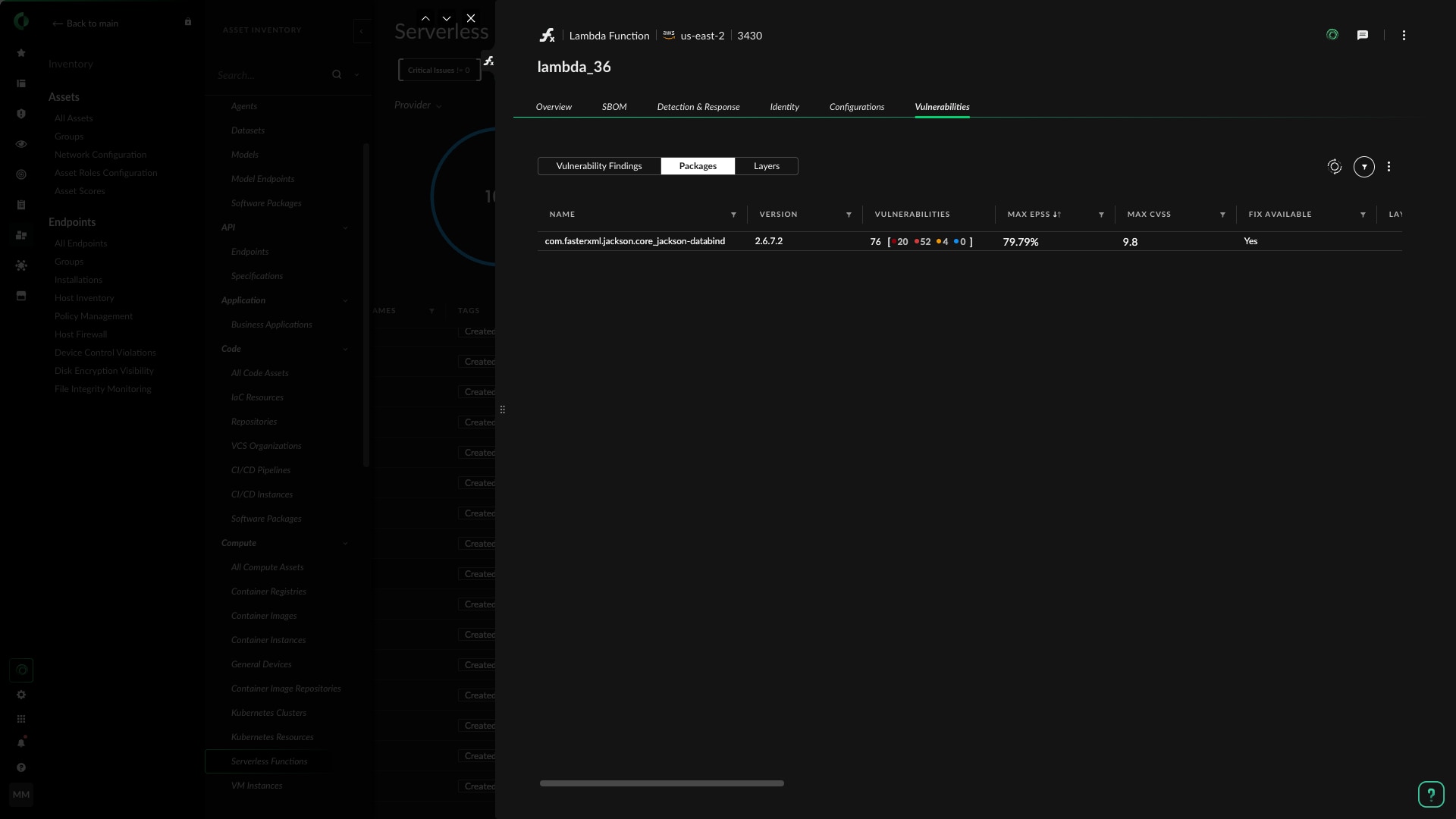

SCHWACHSTELLENMANAGEMENT

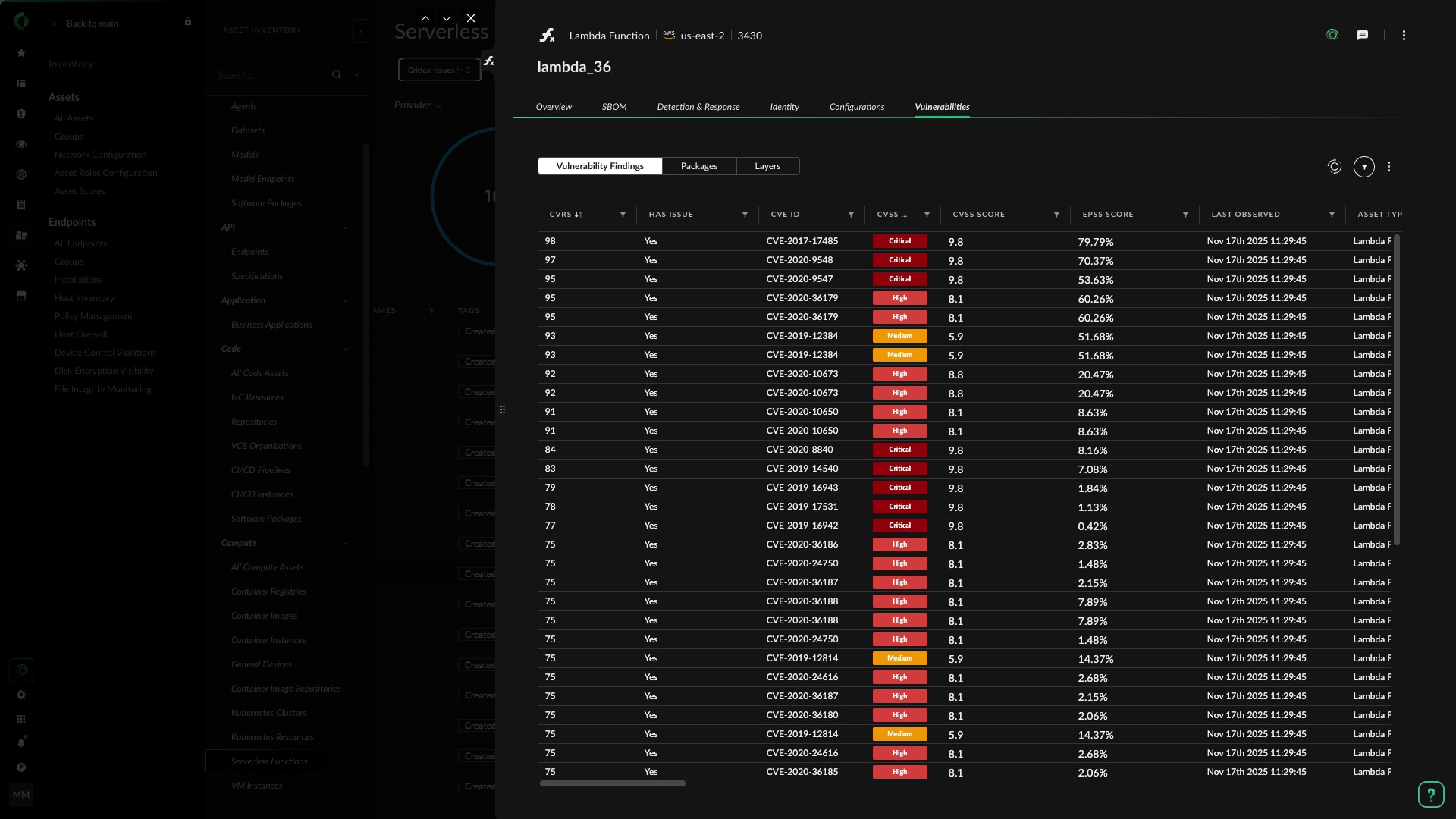

Identifizieren und Schließen von Funktionssicherheitslücken

Beheben Sie Schwachstellen mit hoher Priorität auf der Grundlage der Risikobewertung und der Gefährdung im Repository und während der Laufzeit. Kontinuierliche Bewertung der Risikolage und Blockierung anfälliger Builds und Bereitstellungen.

COMPLIANCE DER FUNKTIONEN

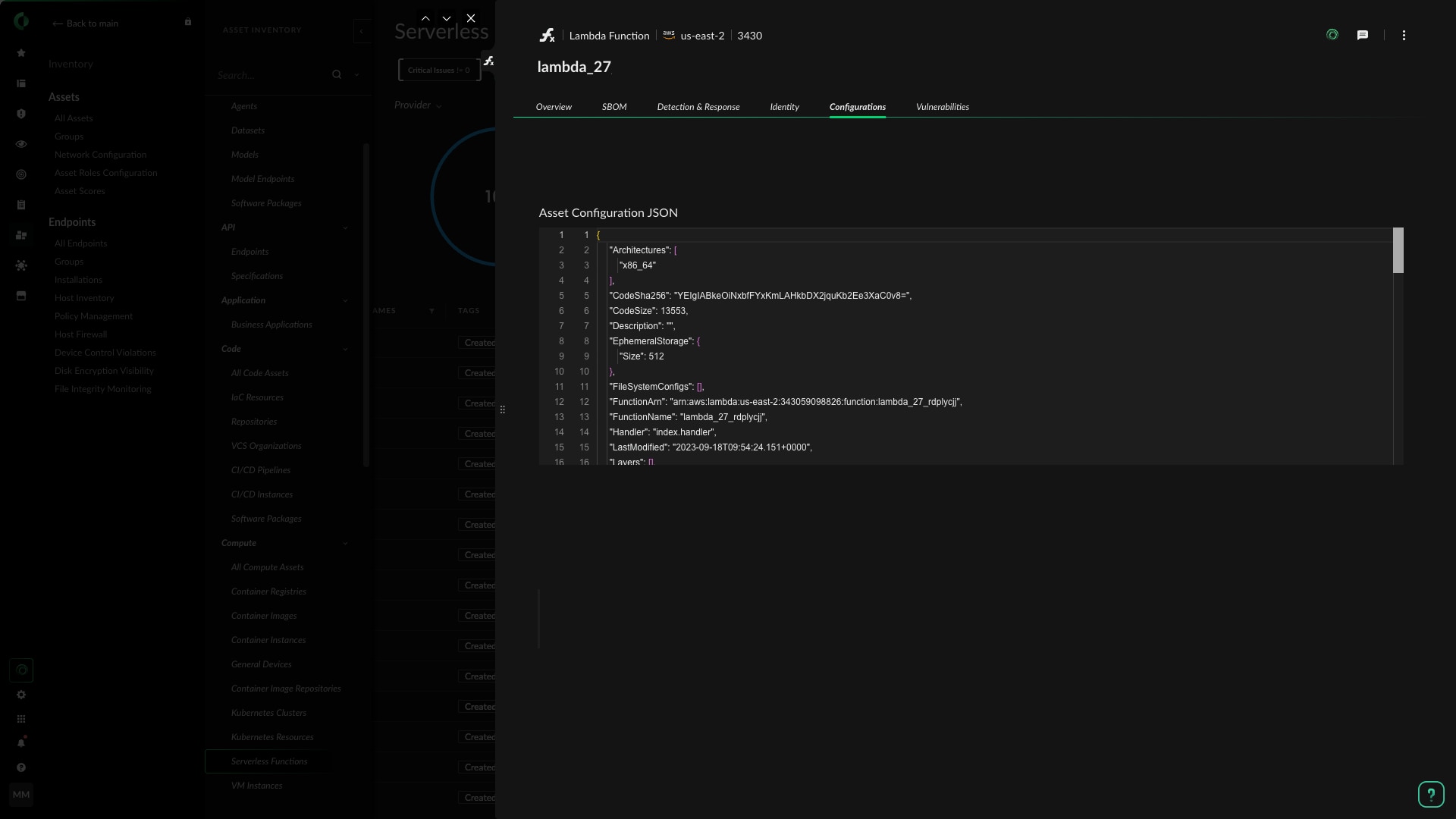

Durchsetzung der Compliance während des gesamten Lebenszyklus

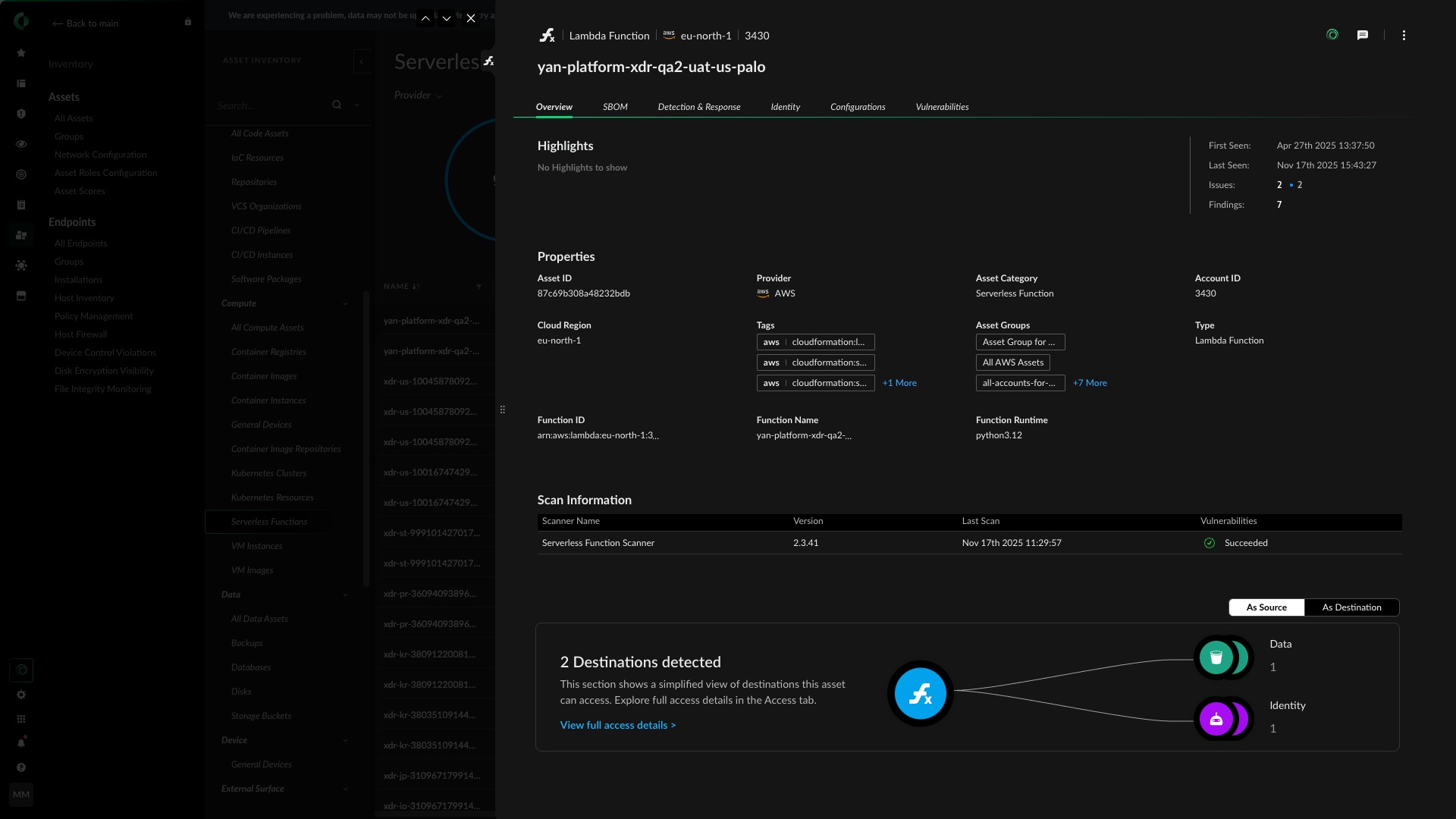

Verringern Sie Angriffsflächen zur Laufzeit und verhindern Sie die Bereitstellung nicht konformer Funktionen, indem Sie Fehlkonfigurationen, einschließlich in Funktionen gespeicherter privater Schlüssel oder Berechtigungsrisiken, erkennen und beheben.

CI/CD- UND REPOSITORY-SCANS

Frühzeitige und häufige Kennzeichnung von Risiken in serverlosen Anwendungen

Integration von Sicherheitsscans für CI-Tools und Repositorys. Informieren Sie Entwickler über Schwachstellen und Fehlkonfigurationen, einschließlich Anweisungen zu deren Behebung, um die Funktionen zu härten und zu schützen.