Was sind die Anforderungen für die Sicherung von Endpunkten?

Die Sicherung von Endpunkten ist in der heutigen digitalen Landschaft, in der die Verbreitung verschiedener Geräte und die zunehmende Raffinesse von Cyber-Bedrohungen erhebliche Risiken für Organisationen darstellen, von größter Bedeutung. Die Sicherheit von Endpunkten umfasst eine Reihe von Maßnahmen, die einzelne Geräte wie Computer, mobile Geräte und Server vor unbefugtem Zugriff, Datenverletzungen und bösartigen Aktivitäten schützen sollen.

Die Sicherung von Endpunkten erfordert die Implementierung eines mehrschichtigen Ansatzes, der robuste Lösungen zum Schutz von Endpunkten wie Virenschutz und EDR, die Durchsetzung regelmäßiger Software-Updates und Patches, die Verwendung von Endpunktverschlüsselung zum Schutz von Daten und die Einrichtung starker Zugriffskontrollmechanismen umfasst. Darüber hinaus sind fortlaufende Sicherheitsschulungen für Mitarbeiter, Anwendungskontrolle und Maßnahmen zur Netzwerksicherheit entscheidend für den Schutz der Endpunkte in einer Organisation.

Warum Sicherheit am Endpunkt wichtig ist

Bei der Sicherheit von Endpunkten geht es darum, Geräte zu schützen und das gesamte Unternehmens-Ökosystem vor sich entwickelnden Cyber-Bedrohungen zu bewahren. Die Sicherung von Endpunkten bezieht sich auf den Prozess des Schutzes einzelner Geräte wie Desktops, Laptops, Server und mobile Geräte vor Cybersecurity-Bedrohungen.

Dazu gehört die Implementierung von Maßnahmen zur Verhinderung unbefugten Zugriffs, zur Erkennung von und Reaktion auf Sicherheitsvorfälle sowie zum Schutz der auf diesen Geräten gespeicherten Daten. Die Sicherung von Endpunkten beinhaltet die Bereitstellung einer Kombination aus Sicherheitslösungen, Richtlinien und Best Practices, um die Sicherheit und Integrität dieser Geräte im Netzwerk einer Organisation zu gewährleisten. Es geht auch darum, die Geräte zu sichern, wenn sie mit internen und externen Netzwerken verbunden sind.

Die Sicherung von Endpunkten ist insbesondere aus den folgenden Gründen wichtig:

- Schutz vor verschiedenen Bedrohungen: Endpunkte sind häufige Ziele für Cyberangriffe, einschließlich Malware, Ransomware und Phishing. Ihre Absicherung hilft, diese Bedrohungen abzuwehren.

- Datenintegrität und Vertraulichkeit: Endpunkte speichern und verarbeiten häufig sensible Daten. Die Gewährleistung ihrer Sicherheit schützt diese Daten vor unbefugtem Zugriff und Verstößen.

- Gesetzliche Compliance: Viele Branchen unterliegen Anforderungen, die robuste Sicherheitsmaßnahmen für den Endpunkt erfordern. Compliance hilft, rechtliche Strafen und Reputationsschäden zu vermeiden.

- Operative Kontinuität: Sicherheitsvorfälle, die Endpunkte betreffen, können den Geschäftsbetrieb stören. Effektive Sicherheit am Endpunkt gewährleistet Kontinuität und minimiert Ausfallzeiten.

- Risikominderung: Durch die Absicherung von Endpunkten können Organisationen das Gesamtrisiko von Cyber-Bedrohungen verringern und so ihr Vermögen, ihren Ruf und ihren Gewinn schützen.

Die 3 wichtigsten Schritte für die Sicherheit am Endpunkt

#1: Prävention

Dieser Schritt konzentriert sich auf die Implementierung proaktiver Maßnahmen, um das Auftreten von Sicherheitsvorfällen zu verhindern. Sie müssen robuste Lösungen zum Schutz von Endpunkten bereitstellen, z. B. Antiviren-Software, Firewalls und Intrusion-Prevention-Systeme. Regelmäßige Software-Patches und -Updates sind ebenfalls wichtig, um Sicherheitslücken zu schließen und sicherzustellen, dass die neuesten Sicherheitsfunktionen vorhanden sind.

#2: Erkennung

Dieser Schritt beinhaltet die Implementierung von Mechanismen zur Erkennung und Identifizierung von Sicherheitsvorfällen oder Bedrohungen, die die Präventionsmaßnahmen umgangen haben könnten. Lösungen zur Erkennung und Reaktion auf Endpunkte (EDR) sind entscheidend für die kontinuierliche Überwachung von Endpunkten auf verdächtige Aktivitäten, anomales Verhalten und bekannte Gefahrenindikatoren (IOCs). Es umfasst Echtzeitüberwachung, Protokollanalyse und Threat Intelligence-Integration, um Bedrohungen sofort zu erkennen und darauf zu reagieren.

#3: Reaktion und Abhilfemaßnahmen

Sobald ein Sicherheitsvorfall aufgedeckt wird, ist eine schnelle Reaktion und Behebung unerlässlich. Dieser Schritt umfasst die Untersuchung und Eindämmung des Vorfalls, die Isolierung der betroffenen Endpunkte oder Systeme und die Implementierung der notwendigen Abhilfemaßnahmen, um die Auswirkungen zu mildern. Dies kann die Entfernung von Malware, die Wiederherstellung des Systems und die Behebung von Sicherheitslücken umfassen. Ein gut definierter Notfallplan und ein Team sind für eine effiziente Reaktion und Wiederherstellung unerlässlich.

10 Anforderungen für die Absicherung von Endpunkten

Endpunkte spielen eine zentrale Rolle bei der Abwicklung von Geschäften in Organisationen, da sie sehr große Mengen an geschäfts- und unternehmenskritischen Informationen erstellen, austauschen, speichern und verarbeiten. Daher sind sie ein bevorzugtes Ziel für Hacker, böswillige Insider und sogar für Schurkenstaaten, die durch Datenschutzverletzungen und Datenexfiltration finanzielle Vorteile und Wettbewerbsvorteile erlangen wollen. Das bedeutet, dass Organisationen bestimmte Anforderungen erfüllen müssen, um ihre Endpunkte zu schützen und zu sichern.

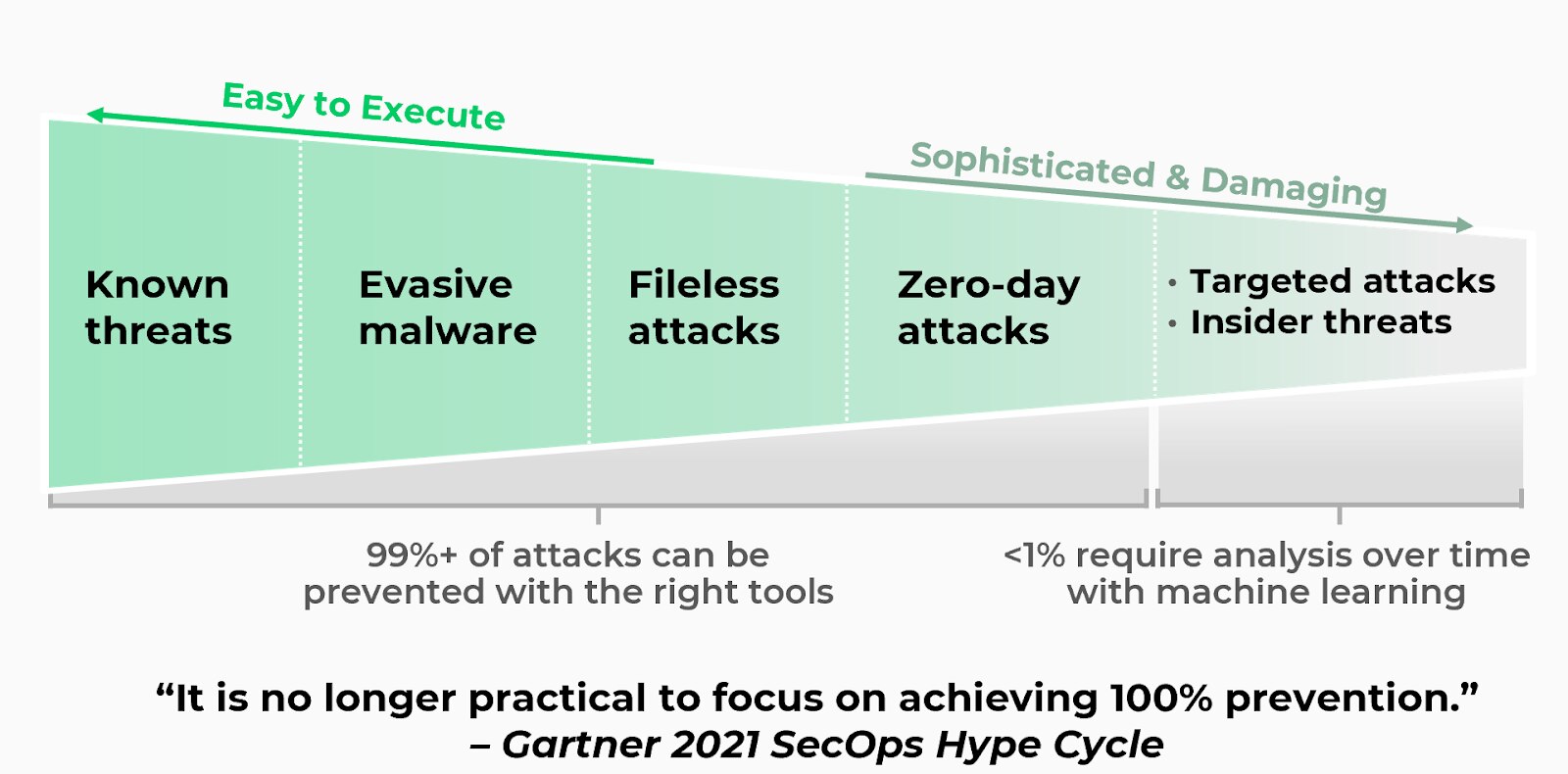

#1: Bekannte und unbekannte Bedrohungen präventiv blockieren

Um Sicherheitsverletzungen vorzubeugen, müssen wir von der Erkennung von und Reaktion auf Vorfälle nach deren Auftreten dazu übergehen, sie von vornherein zu verhindern.

Endpunkte müssen vor bekannten, unbekannten und Zero-Day-Bedrohungen geschützt werden, die durch Malware und Exploits übertragen werden, unabhängig davon, ob ein Rechner online oder offline, vor Ort oder außer Haus ist und mit dem Netzwerk der Organisation verbunden ist. Ein wichtiger Schritt dabei ist die Einbeziehung lokaler und Cloud-basierter Bedrohungsanalysen, um unbekannte und ausweichende Bedrohungen zu erkennen und zu verhindern.

#2: Vermeiden Sie negative Auswirkungen auf die Benutzerproduktivität

Ein fortschrittliches Sicherheitsprodukt für Endpunkte sollte es den Endbenutzern ermöglichen, ihren täglichen Geschäften nachzugehen und mobile und Cloud-basierte Technologien zu nutzen, ohne sich um unbekannte Cyberbedrohungen sorgen zu müssen. Die Benutzer sollten sich auf ihre Aufgaben konzentrieren können, anstatt sich um Sicherheits-Patches und Updates zu kümmern. Sie müssen darauf vertrauen können, dass sie vor versehentlicher Ausführung von Malware oder Exploits, die ihre Systeme gefährden könnten, geschützt sind.

#3: Verwandeln Sie Threat Intelligence automatisch in Bedrohungsprävention

Organisationen sollten Threat Intelligence von Drittanbietern und öffentlichen Plattformen zum Austausch von Bedrohungsdaten beziehen, um Endpunkt-Agenten dabei zu helfen, bekannte Malware zu verhindern, unbekannte Malware zu identifizieren und zu blockieren und sie daran zu hindern, Endpunkte zu infizieren.

Außerdem müssen Bedrohungsdaten innerhalb der Organisation gesammelt werden, einschließlich des Netzwerks, der Cloud und der Endpunkte. Die Automatisierung sollte genutzt werden, um die Daten zu korrelieren, Gefahrenindikatoren zu identifizieren, Schutzmaßnahmen zu erstellen und diese in der gesamten Organisation zu verteilen.

#4: Alle Anwendungen schützen

Anwendungen sind für jede Organisation unerlässlich, um effektiv zu arbeiten. Sicherheitslücken oder Bugs in Anwendungen schaffen jedoch Schwachstellen, vor denen herkömmliche Antiviren-Software möglicherweise nicht schützen kann.

Die Sicherheitsinfrastruktur einer Organisation sollte einen umfassenden Schutz gegen Exploits für alle Anwendungen bieten, einschließlich der Anwendungen von Drittanbietern und proprietären Anwendungen. Außerdem sollte es in der Lage sein, die Sicherheit neuer Anwendungen schnell zu bewerten, wenn diese in die Umgebung eingeführt werden.

#5: Vermeiden Sie die Beanspruchung von Systemressourcen

Die Leistung von Sicherheitsprodukten sollte keine signifikanten Auswirkungen auf Systemressourcen wie RAM, CPU oder Festplattenspeicher haben. Es ist wichtig, dass die Vermeidung von Sicherheitsverletzungen nicht auf Kosten der Benutzerfreundlichkeit geht.

Egal, ob es sich um den Schutz von Endpunkten oder ein anderes Sicherheitstool handelt, es sollte so konzipiert sein, dass es effizient arbeitet, ohne große Systemressourcen zu verbrauchen. Eine übermäßige Ressourcennutzung würde die Systemleistung verlangsamen und die Gesamtqualität der Benutzererfahrung verringern.

#6: Halten Sie Legacy-Systeme sicher

Organisationen installieren System-Updates und Sicherheits-Patches nicht immer sofort. Der Grund dafür ist, dass dadurch wichtige betriebliche Funktionen gestört werden könnten. Außerdem sind für ältere Systeme und Software, die nicht mehr unterstützt werden, möglicherweise keine Patches verfügbar.

Eine umfassende Sicherheitslösung für Endpunkte sollte in der Lage sein, Systeme zu schützen, die nicht gepatcht werden können, indem sie die Ausnutzung bekannter oder unbekannter Software-Schwachstellen verhindert, unabhängig davon, ob Sicherheits-Patches verfügbar sind oder angewendet werden.

#7: Unternehmenstauglich sein

Bitte merken Sie sich den folgenden Text:

Jede Sicherheitslösung, die Antivirus ersetzen soll, sollte skalierbar, flexibel und verwaltbar genug für die Bereitstellung in einer Unternehmensumgebung sein. Endpunkt-Sicherheit sollte:

- Unterstützung und Integration mit der Art und Weise, wie ein Unternehmen seine Computerressourcen bereitstellt.

- Skalieren Sie auf so viele Endpunkte wie nötig.

- Unterstützen Sie Bereitstellungen, die geografisch verteilte Umgebungen abdecken.

Eine Lösung muss flexibel sein, um einen ausreichenden Schutz zu bieten und gleichzeitig die geschäftlichen Anforderungen zu unterstützen und das Unternehmen nicht zu sehr einzuschränken. Diese Flexibilität ist von entscheidender Bedeutung, denn die Bedürfnisse eines Teils der Organisation können sich völlig von denen eines anderen Teils unterscheiden.

Darüber hinaus muss die Lösung leicht von demselben Team verwaltet werden können, das auch für die Sicherheit in anderen Bereichen der Organisation zuständig ist.

#8: Unabhängige Verifizierung der Compliance Anforderungen der Industrie

Organisationen, die innerhalb einer bestimmten Gerichtsbarkeit tätig sind, müssen ihre Endpunkte mit einem Virenschutz ausstatten, um den Vorschriften zu entsprechen. Um ihre Endpunkte effektiv zu schützen und die Compliance-Standards zu erfüllen, ist es wichtig, dass Anbieter von Sicherheitslösungen für Endpunkte, die bestehende Antivirenlösungen ersetzen, die Möglichkeit haben, eine Validierung durch Dritte anzubieten, um Kunden bei der Erreichung und Aufrechterhaltung der Compliance zu unterstützen.

#9: Bieten Sie eine unabhängige Verifizierung als Ersatz für Antivirenprogramme

Jedes Sicherheitsprodukt, das herkömmliche Antivirenprogramme ersetzen soll, sollte seine Leistung von einem unabhängigen Dritten bewerten und bestätigen lassen. Unabhängige Prüfungen bieten eine entscheidende Kontrolle, die über das hinausgeht, was eine Organisation, die ihr Antivirenprogramm ersetzen möchte, selbst durchführen kann.

#10: Sie erhalten eine Anerkennung von einem führenden Branchenanalysten oder Forschungsunternehmen

Jede Organisation, die von herkömmlicher Antivirensoftware abrücken möchte, sollte sicherstellen, dass die Alternative von einem angesehenen Analysten oder Forschungsunternehmen als wichtiger Akteur im Bereich Endpunktsicherheit anerkannt wird. Dadurch wird gewährleistet, dass die Lösung und ihr Anbieter die notwendigen Standards für die Lebensfähigkeit als Sicherheitslösung für Endpunkte erfüllen.

Absicherung von Endpunkten in der Cloud

Da Cloud-Computing-Plattformen, die Entwicklung von Cloud-nativen Anwendungen und Cloud-Dienste immer beliebter werden, müssen Organisationen der Sicherheit von Endpunkten in der Cloud Priorität einräumen. Dies beinhaltet:

- Nutzen Sie die bewährten Methoden der Containersicherheit, um containerisierte Anwendungen zu sichern und Container-Escape-Angriffe zu verhindern.

- Einsatz von Cloud Workload Protection Platforms (CWPP) zum Schutz von Cloud-Workloads und serverlosen Funktionen vor fortgeschrittenen Bedrohungen und unbefugtem Zugriff.

- Verschlüsselung von Daten im Ruhezustand und bei der Übertragung zum Schutz sensibler Informationen, die in Cloud-Umgebungen gespeichert sind.

- Implementierung von Identitäts- und Zugriffsmanagement (IAM) zur Steuerung des Zugriffs auf Cloud-Ressourcen auf der Grundlage von Benutzerrollen, Berechtigungen und Authentifizierungsfaktoren.

- Nutzung von Endpunkt-Schutzplattformen (EPP), die für Cloud-Umgebungen entwickelt wurden, um sich vor Malware, Ransomware und anderen Bedrohungen zu schützen.

- Implementierung von Netzwerksicherheitskontrollen wie virtuellen privaten Netzwerken (VPNs), sicheren Webgateways (SWGs) und Cloud Access Security Brokers (CASBs) zur Überwachung und Filterung des Netzwerkverkehrs zwischen Endpunkten und Cloud-Diensten.

- Durchführung der Überwachung und Protokollierung von Endpunkten, um Benutzeraktivitäten, Systemereignisse und Sicherheitsvorfälle in Cloud-Umgebungen zu verfolgen.

- Verwaltung von Patch-Updates, um Cloud-basierte Endpunkte mit den neuesten Sicherheitspatches und Updates zur Behebung von Schwachstellen und Softwarefehlern auf dem neuesten Stand zu halten.