Was ist Prävention von Datenverlusten in der Cloud (DLP)?

Die Verhinderung von Datenverlusten in der Cloud (DLP) ist eine Datensicherheitsstrategie , die proaktiv die Offenlegung oder Exfiltration sensibler Daten in Cloud-Umgebungen überwacht, erkennt und verhindert. Fortschrittliche DLP-Lösungen verwenden Techniken wie Datenklassifizierung, Mustervergleich und maschinelles Lernen, um kritische Informationen genau zu identifizieren und zu schützen. Durch die Durchsetzung kontextbezogener Richtlinien gewährleistet DLP die Compliance mit gesetzlichen Standards und mindert das Risiko von Datenschutzverletzungen in komplexen Cloud-basierten Infrastrukturen.

Prävention von Datenverlusten (DLP) in der Cloud erklärt

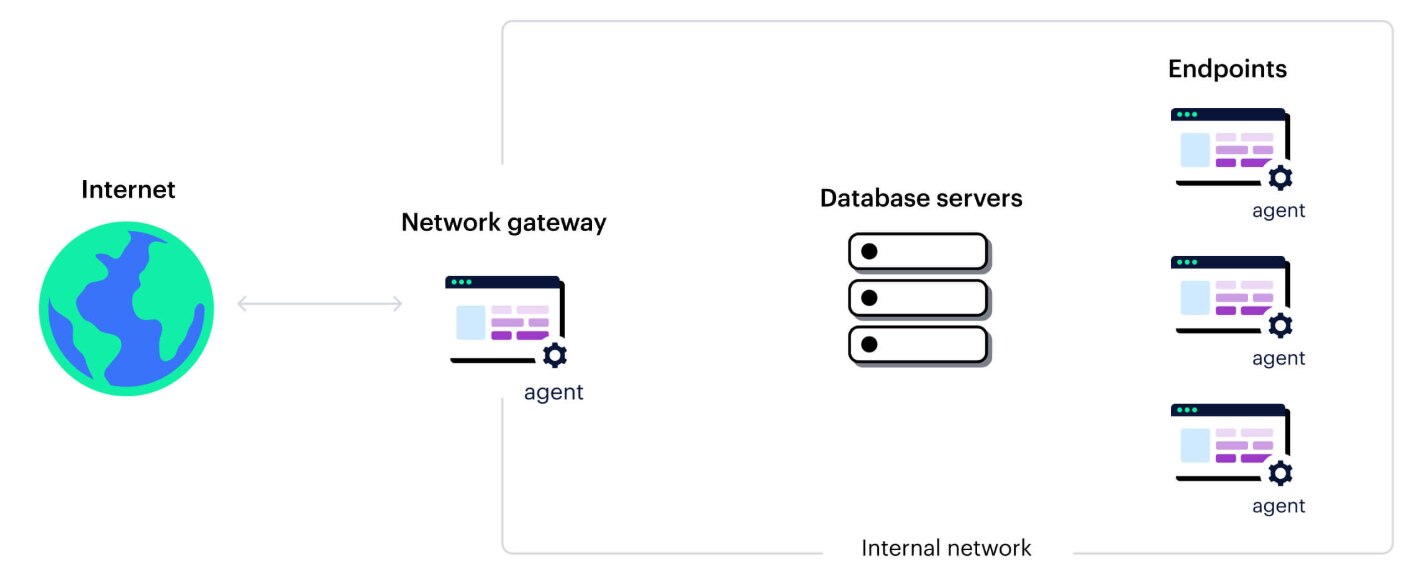

Data-Loss-Prevention (DLP) bezieht sich auf eine Reihe von Lösungen, die den Schutz von sensiblen Daten innerhalb des Cloud-Speichers einer Organisation vor Missbrauch oder Lecks gewährleisten. Herkömmliche Lösungen zum Schutz vor Datenverlusten unterscheiden sich dadurch, dass sie in der Regel vor Ort bereitgestellt werden und sich auf den Schutz der Endpunkte und der internen Netzwerkinfrastruktur einer Organisation konzentrieren.

Abbildung 1: Traditionelle DLP-Ansätze wurden für den alten Perimeter entwickelt - als Organisationen Daten auf ihrer physischen Serverinfrastruktur speicherten und der Datenverkehr auf interne Netzwerke beschränkt war.

Ein primärer Anwendungsfall für Cloud DLP-Lösungen wurde beschleunigt, als die Mitarbeiter zu einem hybriden WFH-Modell übergingen. Scheinbar über Nacht hat sich die Datennutzung von den traditionellen On-Premises-Systemen in die Cloud verlagert. Und es überrascht nicht, dass die rasche Verlagerung das Risiko von Datenschutzverletzungen erhöht hat, insbesondere aufgrund der starken Abhängigkeit von Cloud-basierten Kollaborationsplattformen, die neue Möglichkeiten für die Offenlegung von Daten eröffnen.

Sensible Daten in der Cloud

Sensible Daten, wie personenbezogene Daten (PII), Finanzunterlagen oder geistiges Eigentum, befinden sich in 66 % der Speicher-Buckets und in 63 % der öffentlich zugänglichen Speicher-Buckets, wie eine kürzlich durchgeführte Unit 42®-Studie ergab. Diese sensiblen Informationen sind sowohl durch Insider als auch durch externe Bedrohungen gefährdet. Der fehlende Einblick in die Art der in den einzelnen Datenobjekten gespeicherten Informationen, wie z.B. personenbezogene Daten oder Kreditkartennummern, erschwert den Schutz sensibler Informationen vor versehentlichem Bekanntwerden. Die Forschung aus dem 2023 Data Breach Investigations Report relativiert das Risiko mit 5.199 bestätigten Datenschutzverletzungen in 16.312 untersuchten Vorfällen.

Wie Cloud DLP funktioniert

Cloud DLP nutzt bewährte Praktiken und fortschrittliche Cloud-Datensicherheit -Techniken, um das Datenrisiko in Cloud-Umgebungen zu minimieren.

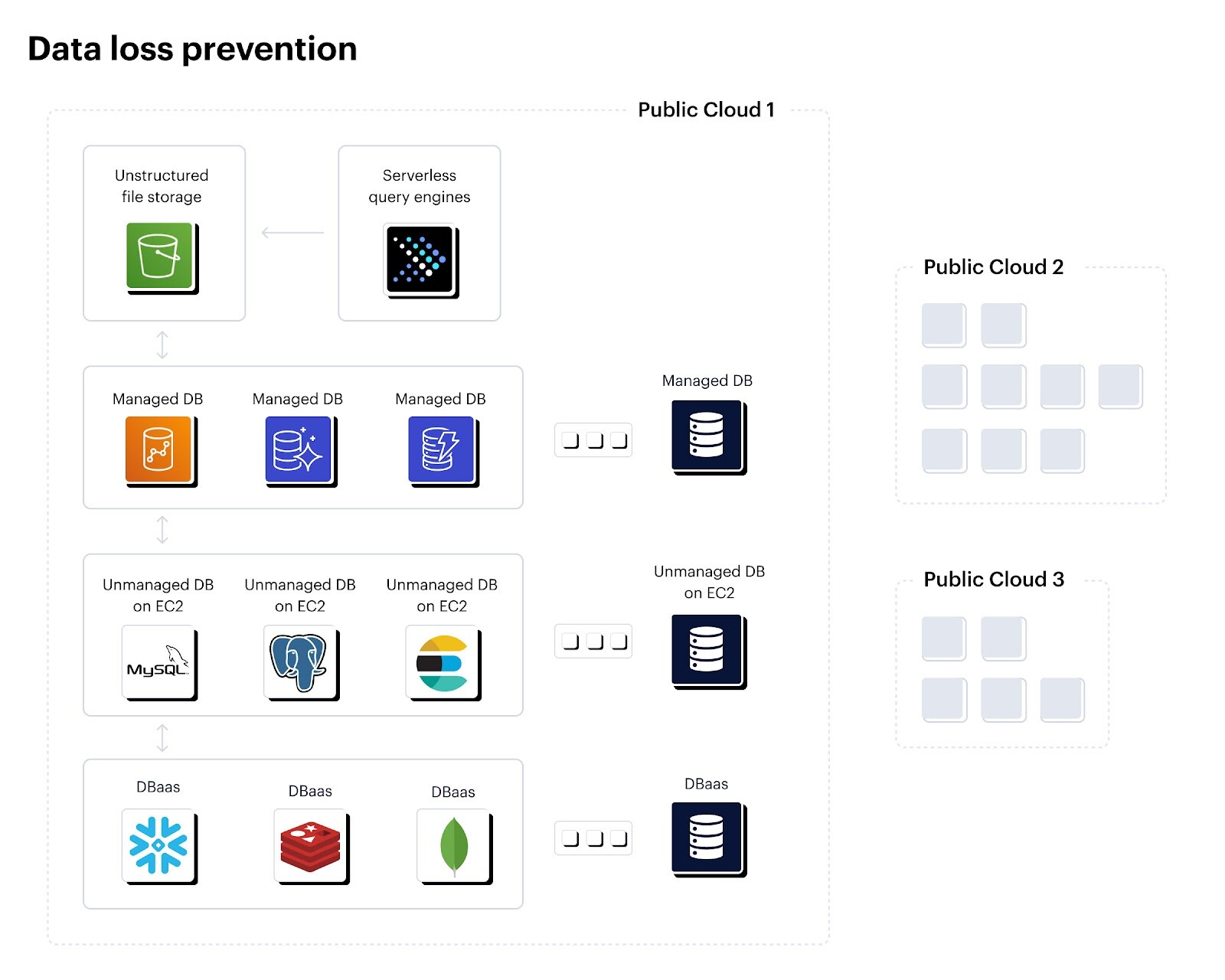

Abbildung 2: Skalierbarkeit und Agilität mit dem Schutz vor Datenverlusten in der Public Cloud in Einklang bringen

Datenentdeckung

Cloud DLP beginnt mit dem Scannen der Cloud-Infrastruktur der Organisation, einschließlich Cloud-Speicherdiensten, Datenbanken und Anwendungen. Es sucht nach sensiblen Daten wie persönlichen Informationen, Finanzdaten, geistigem Eigentum oder anderen Daten, die durch vordefinierte Richtlinien definiert sind und zu einem Verstoß führen können.

Daten Klassifizierung

Sobald sensible Daten entdeckt werden, werden sie anhand von vordefinierten Regeln und Richtlinien in verschiedene Kategorien eingeteilt. Die Datenklassifizierung gliedert die Daten weiter nach Typen wie öffentlich, intern, vertraulich und eingeschränkt, wobei es sich um die sensibelsten Daten handelt, die in der Regel Geschäftsgeheimnisse oder Finanztransaktionen beinhalten.

Durchsetzung von Richtlinien

Wird ein potenzieller Richtlinienverstoß entdeckt, ergreift die Cloud DLP-Lösung Maßnahmen auf der Grundlage vordefinierter Richtlinien. Diese Richtlinien können die Blockierung der Datenübertragung, die Verschlüsselung von Daten oder die Maskierung von Daten umfassen, um unbefugten Zugriff zu verhindern.

Kontinuierliche Überwachung und Erkennung

Und schließlich überwacht die Cloud-DLP kontinuierlich Daten, die sich in der Cloud-Umgebung befinden und dort ruhen. Außerdem wird nach Anomalien und verdächtigen Verhaltensweisen gesucht, die auf potenzielle Sicherheitsrisiken hinweisen, z. B. Versuche der Datenexfiltration oder ungewöhnliche Bewegungen.

Traditionelle DLP vs. Cloud DLP

Hier sehen Sie einen direkten Vergleich zwischen herkömmlichen DLP-Tools und ihrem Gegenstück in der Cloud.

| Traditionelle DLP (Der alte Weg) | Cloud DLP (Der neue Weg) |

| Schwierigkeiten bei der Bereitstellung umfassender Transparenz der Datenströme in Cloud-Umgebungen | Entwickelt für die nahtlose Integration mit verschiedenen Cloud-Plattformen, -Anwendungen und -Diensten mit verbesserter Transparenz |

| Erfordert komplexe und zeitaufwändige manuelle Konfigurationsarbeiten zur Implementierung und Pflege | Einfach bereitzustellen und mit vorkonfigurierten Richtlinien und Vorlagen ausgestattet, die auf gängige Cloud-Dienste zugeschnitten sind |

| Keine Einsicht in den Inhalt verschlüsselter Dateien möglich | Unterstützt die Verschlüsselung von Daten im Ruhezustand und bei der Übertragung |

| Keine effektive Erkennung von Insider-Bedrohungen oder versehentlicher Datenweitergabe | Sie können potenzielle Insider-Bedrohungen durch verdächtiges Benutzerverhalten und Anomalien-Erkennungsfunktionen früher erkennen. |

| Kann bei der Verarbeitung großer Datenmengen nicht skalieren | Entwickelt für die Skalierung und Bewältigung des erhöhten Datenvolumens |

| Bei der Anpassung an sich ändernde datenschutzrechtliche Bestimmungen versagt er | Einfache Aktualisierungen zur Anpassung an sich ändernde Datenschutzgesetze und Richtlinien |

Vorteile von Cloud DLP

Die Einführung strengerer Zugangskontrollen und Cloud DLP-Lösungen hat sich zu einem Eckpfeiler der Sicherheitsmaßnahmen für schnell skalierende Unternehmen entwickelt.

Entdeckung der Schatten-IT

Cloud DLP hilft dabei, nicht autorisierte oder nicht verwaltete Cloud-Anwendungen zu identifizieren. Dies ist besonders wichtig für Mitarbeiter, die die IT-Richtlinien einer Organisation nicht kennen oder wenn keine angemessenen Sicherheitskontrollen vorhanden sind.

Verbesserte Datensichtbarkeit

Cloud DLP verbessert die Fähigkeiten zur Datenerkennung und -klassifizierung, so dass IT-Teams wertvolle Einblicke in ihre Datenlandschaft gewinnen können. Dies geschieht durch die schnelle Identifizierung sensibler Daten, das Verstehen von Datenströmen und die Priorisierung von Datenschutzmaßnahmen auf der Grundlage von Risikofaktoren mit Schweregrad.

Rationalisieren Sie die gesetzliche Compliance

Geldbußen für die Einhaltung gesetzlicher Vorschriften sind teuer. Verstöße gegen die DSGVO können ein Unternehmen beispielsweise bis zu 20 Millionen Euro oder 4% des weltweiten Umsatzeskosten. Cloud DLP setzt Verschlüsselungsrichtlinien für sensible Daten im Ruhezustand und bei der Übertragung durch und bietet so eine zusätzliche Schutzebene zur Erfüllung der Compliance-Anforderungen. Außerdem hilft es bei der Identifizierung und Klassifizierung sensibler Daten, der Implementierung von Richtlinien für den Umgang mit Daten und der Erstellung von Prüfprotokollen.

Ein Sicherheitsschild gegen Fehlkonfigurationen in der Cloud bieten

DLP-Lösungen für die Cloud können die Sicherheitskonfigurationen von Cloud-Diensten und -Anwendungen fast augenblicklich bewerten. Es sucht nach häufigen Fehlkonfigurationen wie übermäßigen Berechtigungen, Deaktivierung von Protokollierungs- und Überwachungseinstellungen und offenem Speicherzugriff in öffentlichen Cloud-Containern wie S3-Buckets.

Cloud Datenverlust Prävention FAQ

Die Prävention von Datenschutzverletzungen umfasst die Strategien, Prozesse und Technologien, die eingesetzt werden, um sensible Informationen vor unbefugtem Zugriff, Offenlegung oder Diebstahl zu schützen. Eine wirksame Prävention von Datenschutzverletzungen erfordert einen mehrschichtigen Sicherheitsansatz, der Schutzmaßnahmen auf Netzwerk-, Anwendungs- und Datenebene umfasst.

Zu den wichtigsten Aspekten der Prävention von Datenschutzverletzungen gehören Zugangskontrollen, Datenverschlüsselung, Intrusion-Detection- und -Prevention-Systeme, kontinuierliche Überwachung und rechtzeitige Sicherheitsupdates.

Data Access Governance bezieht sich auf die systematische Verwaltung von Zugriffskontrollen, Berechtigungen und Richtlinien für sensible Daten innerhalb einer Organisation. Durch die Implementierung eines zentralisierten und granularen Ansatzes können Organisationen den Benutzerzugriff überwachen und regulieren und so sicherstellen, dass nur autorisierte Benutzer auf wichtige Informationen zugreifen, sie ändern oder weitergeben können.

Data Access Governance spielt eine entscheidende Rolle bei der Eindämmung von Insider-Bedrohungen, der Verbesserung der Datensicherheit und der Einhaltung gesetzlicher Compliance-Anforderungen. Zu den wichtigsten Komponenten der Data Access Governance gehören die Identitäts- und Zugriffsverwaltung, rollenbasierte Zugriffskontrollen sowie die kontinuierliche Prüfung und Überwachung der Benutzeraktivitäten.

Datenschutz Compliance bezieht sich auf die Einhaltung von Gesetzen, Vorschriften und Industriestandards durch eine Organisation, die die Erfassung, Speicherung, Verarbeitung und Weitergabe von persönlichen und sensiblen Daten regeln.

Die Compliance-Anforderungen variieren je nach Rechtsprechung, Branche und Art der betroffenen Daten. Beispiele hierfür sind die General Data Protection Regulation (GDPR), der Health Insurance Portability and Accountability Act (HIPAA) und der California Consumer Privacy Act (CCPA).

Um Compliance im Bereich des Datenschutzes zu erreichen, müssen Organisationen strenge Datenschutzmaßnahmen implementieren, die Rechte des Einzelnen auf Privatsphäre respektieren und Transparenz im Umgang mit ihren Daten wahren. Regelmäßige Audits, Mitarbeiterschulungen und Pläne zur Reaktion auf Vorfälle tragen dazu bei, Verstöße gegen die Compliance im Bereich des Datenschutzes zu verhindern und abzuschwächen.

Die Bewertung von Datensicherheitsrisiken ist ein systematischer Prozess zur Identifizierung, Bewertung und Priorisierung potenzieller Risiken für die sensiblen Daten einer Organisation. Die Bewertung zielt darauf ab, Schwachstellen und Schwachpunkte in der Datenschutzinfrastruktur aufzudecken, damit Organisationen geeignete Schutzmaßnahmen implementieren und Bedrohungen abmildern können.

Zu den Schritten einer Bewertung des Datensicherheitsrisikos gehören die Definition des Umfangs, die Identifizierung von Vermögenswerten, die Bestimmung von Bedrohungen und Schwachstellen, die Bewertung der Auswirkungen potenzieller Risiken und die Festlegung von Prioritäten für Abhilfemaßnahmen.