Wie funktioniert ein VPN?

Ein virtuelles privates Netzwerk (VPN) sichert Datenübertragungen über das Internet, indem es einen verschlüsselten Tunnel zwischen dem Gerät des Benutzers und einem entfernten Server herstellt.

Dazu gehören die Konfiguration eines sicheren Netzwerks, die Authentifizierung des Benutzerzugangs, der Aufbau eines geschützten Tunnels sowie die Aufrechterhaltung und Beendigung von Verbindungen. VPNs ermöglichen einen sicheren Fernzugriff auf Unternehmensressourcen, indem sie sicherstellen, dass die Daten verschlüsselt und für Unbefugte unzugänglich bleiben.

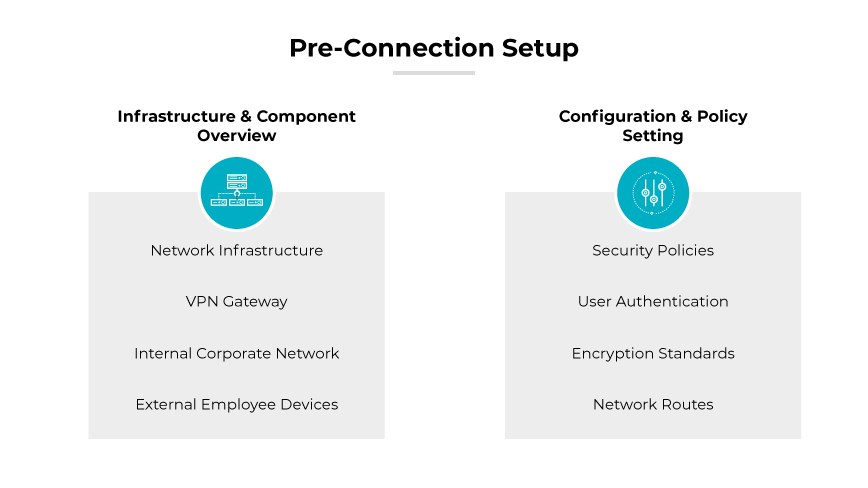

1. Einrichtung vor der Verbindung

Überblick über Infrastruktur und Komponenten

Virtuelle private Netzwerke (VPN) in Unternehmen beruhen auf der koordinierten Funktion des VPN-Servers oder Gateways, der Client-Software und der zugrunde liegenden Netzwerk-Infrastruktur.

Das VPN Gateway befindet sich am Rande des Netzwerks. Er fungiert als Brücke zwischen dem internen Unternehmensnetzwerk und externen Geräten und implementiert Sicherheitsmaßnahmen für den Datenverkehr. Die auf den Geräten der Mitarbeiter installierte Client-Software initiiert die VPN-Verbindung und übernimmt die laufende Kommunikation mit dem VPN Gateway. Zur Netzwerkinfrastruktur gehören Router, Switches und Firewalls, die die Integrität des Netzwerks aufrechterhalten und den Datenfluss erleichtern.

Konfiguration und Richtlinieneinstellung

Bevor Sie sich über ein VPN mit dem Internet verbinden können, müssen Sie eine Reihe von Schritten befolgen. Die erste VPN-Konfiguration erfordert eine sorgfältige Einrichtung.

Administratoren definieren Sicherheitsrichtlinien und Zugriffsregeln, um den Datenverkehr zu regeln und Benutzerrechte festzulegen. Dazu gehört die Einrichtung eines sicheren Kommunikationsprotokolls, die Auswahl starker Verschlüsselungsstandards und die Konfiguration der Netzwerkrouten, denen der verschlüsselte VPN-Verkehr folgen soll.

Die Zugriffsregeln legen fest, welche Benutzer auf welche Netzwerkressourcen zugreifen können, wenn sie über VPN verbunden sind. Dadurch wird sichergestellt, dass die Mitarbeiter über einen angemessenen Zugang zum Netzwerk verfügen und dass Unternehmensdaten und persönliche Informationen sicher bleiben.

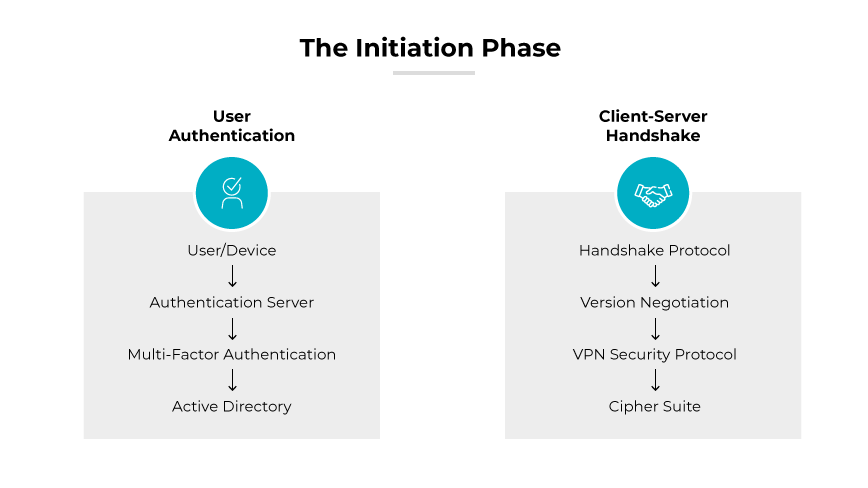

2. Die Einführungsphase

Benutzer-Authentifizierung

Die Benutzerauthentifizierung ist der Beginn der VPN-Initiierungsphase. Dieser Prozess überprüft die Identität des Benutzers, der versucht, auf das Netzwerk zuzugreifen. Zertifikate, die von einer vertrauenswürdigen Zertifizierungsstelle ausgestellt wurden, bestätigen die Legitimität des Geräts des Benutzers.

Die Multifaktor-Authentifizierung fügt eine zusätzliche Sicherheitsebene hinzu, indem sie den Benutzer auffordert, zwei oder mehr Verifizierungsfaktoren anzugeben. Dies kann ein Kennwort, ein physisches Token oder eine biometrische Verifizierung sein. Verzeichnisdienste wie Active Directory zentralisieren die Verwaltung von Anmeldeinformationen und setzen Zugriffsrichtlinien durch, um sicherzustellen, dass nur authentifizierte Benutzer Zugang zum Netzwerk erhalten.

Der Authentifizierungsprozess schützt vor unbefugtem Zugriff sowohl aus dem lokalen Netzwerk als auch aus dem weiteren Internet.

Client-Server Handshake

Nach erfolgreicher Authentifizierung beginnen der Client und der Server mit einem Handshake-Protokoll. Bei diesem Schritt handelt es sich um eine Versionsaushandlung, bei der sich der Client und der Server auf die zu verwendende Version des VPN-Sicherheitsprotokolls einigen. Sie wählen auch eine Cipher Suite, die den Verschlüsselungsalgorithmus und die Methode des Schlüsselaustauschs festlegt.

Der Handshake stellt sicher, dass sowohl der Client als auch der Server über die notwendigen Anmeldeinformationen und kryptografischen Fähigkeiten verfügen, um einen sicheren Kommunikationskanal aufzubauen. Sie ist die Grundlage für alle nachfolgenden Datenaustausche über die verschlüsselte Verbindung, vom Benutzer zum Internet Service Provider (ISP) - und zum VPN-Server.

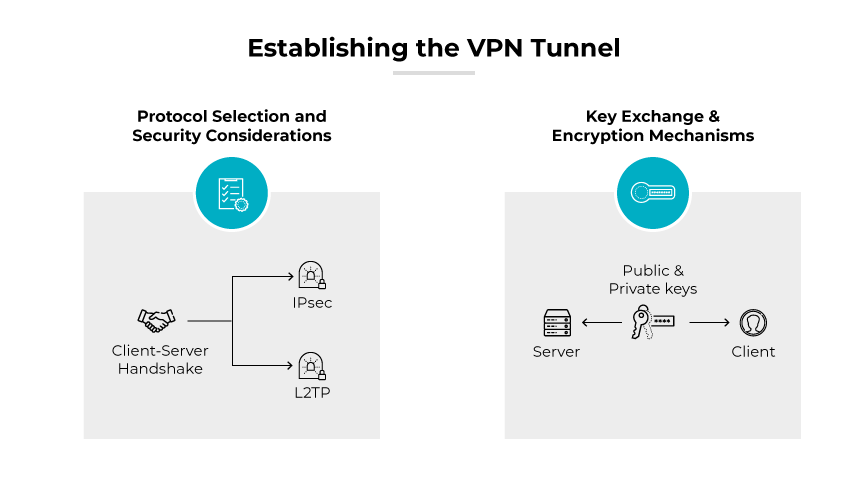

3. Die Einrichtung des Tunnels

Auswahl des Protokolls und Sicherheitsüberlegungen

Sobald der Handshake zwischen Client und Server abgeschlossen ist, liegt der Schwerpunkt auf der Einrichtung des VPN-Tunnels. Das Tunneling-Protokoll ist der Kern, der die sichere Datenübertragung unterstützt. Sowohl der Client als auch der Server einigen sich auf ein Tunneling-Protokoll (wie IPsec oder L2TP), das ihren Anforderungen an die Sicherheit und den Möglichkeiten des Netzwerks entspricht. Die Auswahl des Tunneling-Protokolls bestimmt den Grad der Sicherheit, die Kompatibilität mit der vorhandenen Infrastruktur und die Fähigkeit, Firewalls und Netzwerk-Adressübersetzer (NATs) zu überwinden.

Schlüsselaustausch und Verschlüsselungsmechanismen

Nach der Auswahl des Protokolls beginnt die Erstellung des sicheren Kanals mit einem Schlüsselaustausch. Der Diffie-Hellman (DH)-Algorithmus wird häufig für einen solchen Austausch verwendet. Auf diese Weise können die beiden Parteien auf sichere Weise einen Schlüssel erzeugen und austauschen, ohne dass der Schlüssel selbst über das Internet übertragen werden muss. Bei diesem Mechanismus erzeugen sowohl der Client als auch der Server temporäre Schlüsselpaare - private und öffentliche - und tauschen die öffentlichen Schlüssel untereinander aus. Jede Seite kombiniert dann den erhaltenen öffentlichen Schlüssel mit ihrem eigenen privaten Schlüssel, um ein gemeinsames Geheimnis zu erzeugen.

Weitere Sicherheit wird durch die Verwendung von fortgeschrittenen DH-Gruppen mit größeren Schlüsseln gewährleistet. Zusätzlich werden kryptographische Algorithmen wie AES verwendet, um das gemeinsame Geheimnis zu verschlüsseln, was eine weitere Sicherheitsebene darstellt. Einige Implementierungen verwenden Perfect Forward Secrecy (PFS), um sicherzustellen, dass die Kompromittierung eines Schlüssels nicht zur Kompromittierung aller nachfolgenden Schlüssel führt.

Der sichere Kanal ist von zentraler Bedeutung für die Wahrung der Vertraulichkeit und Integrität der Daten bei der gesamten Kommunikation zwischen dem Client und dem Netzwerk des Unternehmens. Sobald der sichere Kanal eingerichtet ist, dient er als Schutztunnel für den Datenverkehr. Dadurch wird sichergestellt, dass sensible Informationen, die durch den Tunnel gesendet werden, verschlüsselt bleiben und ohne den Entschlüsselungsschlüssel für niemanden zugänglich sind.

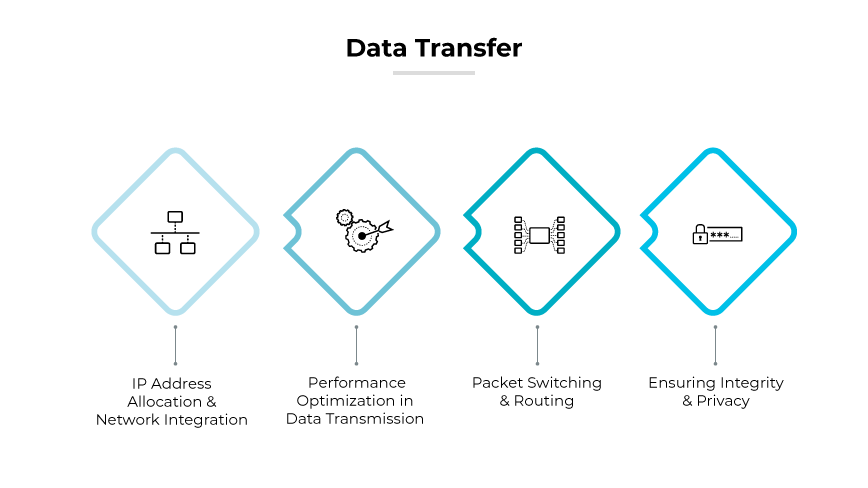

4. Datenübertragung

IP-Adresszuweisung und Netzwerk-Integration

Nachdem ein sicherer Kanal eingerichtet wurde, ist die Zuweisung von IP-Adressen von zentraler Bedeutung für die Integration des Clients in das Netzwerk. Jedem VPN-Client wird eine IP-Adresse aus einem bestimmten Pool zugewiesen, die für die Weiterleitung der Pakete an die richtigen Ziele entscheidend ist. Die Zuweisung von IP-Adressen ermöglicht es dem Client-Gerät, sich effektiv in das Netzwerk des Unternehmens einzuklinken. Dies ermöglicht dem Client den Zugriff auf Ressourcen im Einklang mit den festgelegten Berechtigungen und Richtlinien.

Optimierung der Leistung bei der Datenübertragung

In dieser Phase steht die Effizienz der Datenübertragung im Vordergrund. VPN-Protokolle können Mechanismen wie Komprimierung enthalten, um den Durchsatz zu verbessern und die Latenz zu verringern und so die Leistung des Netzwerks zu optimieren. Die Wahl des Tunneling-Protokolls kann sich auf die Geschwindigkeit und Zuverlässigkeit der Verbindung auswirken. Protokolle wie Point-to-Point Tunneling (PPTP) bieten höhere Geschwindigkeiten, aber geringere Sicherheit, während andere wie OpenVPN eine bessere Balance zwischen Geschwindigkeit und Sicherheit bieten.

Packet Switching und Routing

Die Methode, mit der die Datenpakete durch das VPN navigieren, ist entscheidend für die Aufrechterhaltung einer leistungsstarken Verbindung. Paketvermittlungstechniken ermöglichen ein dynamisches Routing von Paketen. Dadurch werden Faktoren wie Netzwerküberlastung und wechselnde Bedingungen in Echtzeit berücksichtigt. Ein dynamischer Ansatz sorgt dafür, dass das VPN auch bei wechselnden Anforderungen an das Netzwerk eine stabile und effiziente Verbindung aufrechterhalten kann.

Sicherstellung von Integrität und Datenschutz

Sobald die Datenpakete für die Übertragung vorbereitet sind, werden sie durch den sicheren Tunnel transportiert, der effektiv vor Störungen von außen geschützt ist. Bei dieser Privatsphäre geht es nicht nur darum, Daten vor potenziellen Abhörern zu verbergen. Außerdem wird die Integrität der Pakete gewahrt, d.h. es wird sichergestellt, dass keine Teile der Kommunikation während der Übertragung verändert werden.

Auf der Seite des Tunnels verarbeitet der VPN-Server die eingehenden Pakete. Es entschlüsselt die Daten und entfernt die Verkapselung, um die Originaldaten an das vorgesehene Ziel im Netzwerk des Unternehmens weiterzuleiten.

5. Netzwerk-Routing und Ressourcenzugriff

Methoden zur Verkehrslenkung: Geteiltes vs. vollständiges Tunneling

Die VPN-Technologie bietet zwei Hauptmethoden für die Weiterleitung des Client-Verkehrs an das Unternehmensnetzwerk: Split Tunneling und Full Tunneling.

Split-Tunneling ermöglicht den direkten Internetzugang durch das Gerät des Benutzers für unternehmensfremden Datenverkehr. Das spart Bandbreite im Netzwerk des Unternehmens. Dies kann jedoch Sicherheitsrisiken mit sich bringen, da der Datenverkehr nicht von Unternehmensfirewalls und anderen Sicherheitsmaßnahmen profitiert.

Bei der vollständigen Tunnelung wird der gesamte Client-Datenverkehr durch das VPN in das Netzwerk des Unternehmens geleitet, unabhängig von seinem Ziel. Dies gewährleistet, dass alle Daten den Sicherheitsrichtlinien des Unternehmens unterliegen, kann jedoch zu einer erhöhten Bandbreitennutzung und einer möglichen Überlastung des Netzwerks führen.

Zugriffskontrolle und Netzwerkrichtlinien

Der Zugriff auf Netzwerkressourcen über ein VPN wird durch Zugriffskontrolllisten (ACLs) und Netzwerkrichtlinien geregelt. ACLs sind eine Reihe von Regeln, die festlegen, welche Benutzer oder Systemprozesse Zugriff auf Objekte haben und welche Operationen mit bestimmten Objekten erlaubt sind. Jeder Eintrag in einer ACL legt ein Thema und eine Operation fest. So kann ein Benutzer beispielsweise eine Datei lesen, aber nicht ändern dürfen.

Netzwerkrichtlinien können darüber hinaus Bedingungen vorgeben, die auf Benutzerrollen, dem Compliance-Status von Geräten und anderen Faktoren basieren. Sie stellen sicher, dass nur autorisierte Benutzer auf sensible Unternehmensressourcen zugreifen können, und definieren die Bedingungen, unter denen der Zugriff auf diese Ressourcen möglich ist. Diese Maßnahmen sind von zentraler Bedeutung, um das Netzwerk des Unternehmens zu schützen und den unbefugten Zugriff auf sensible Daten zu verhindern.

Die strategische Konfiguration des Netzwerk-Routings und des Ressourcenzugriffs ist entscheidend für das Gleichgewicht zwischen betrieblicher Effizienz und Sicherheit in einer Unternehmens-VPN-Einrichtung. Durch geeignete Tunneling-Methoden und strenge Zugriffskontrollen können Unternehmen sowohl die Produktivität als auch den Schutz ihrer digitalen Ressourcen gewährleisten.

6. Laufendes Verbindungsmanagement

Integritätschecks und Datenschutzmechanismen

Das kontinuierliche Verbindungsmanagement in einem VPN sorgt für einen kontinuierlichen Schutz und die Stabilität der Netzwerkverbindung. Für die Datenintegrität enthalten VPN-Protokolle Mechanismen wie Prüfsummen und Sequenznummern.

Eine Prüfsumme ist ein Wert, der aus der Summe der Bytes eines Datenpakets abgeleitet wird und dazu dient, Fehler nach der Übertragung zu erkennen. Wenn die vom Empfänger berechnete Prüfsumme mit der des Absenders übereinstimmt, bestätigt dies, dass die Daten während der Übertragung nicht manipuliert wurden.

Sequenznummern helfen dabei, die richtige Reihenfolge der Pakete einzuhalten. Dies verhindert Wiederholungsangriffe, bei denen alte Nachrichten erneut gesendet werden, wodurch die Kommunikation gestört oder ein unbefugter Zugriff ermöglicht werden könnte.

Verbindungsstabilität und Kontrollnachrichten

Die VPN-Verbindung wird durch Heartbeats und Keepalive-Nachrichten am Leben erhalten und stabil gehalten.

Heartbeats sind regelmäßige Signale, die von einem Gerät zum anderen gesendet werden, um zu bestätigen, dass die Verbindung aktiv ist. Wenn kein Heartbeat zurückgegeben wird, signalisiert dies ein mögliches Problem mit der Verbindung und fordert zu Korrekturmaßnahmen auf.

Keepalive-Nachrichten dienen einem ähnlichen Zweck. Sie werden in vordefinierten Intervallen gesendet, um die Verbindung auch dann offen zu halten, wenn eigentlich keine Daten übertragen werden. Dies ist für VPNs von entscheidender Bedeutung, da Timeouts im Leerlauf andernfalls die Verbindung unterbrechen und den Zugriff auf das Netzwerk des Unternehmens unterbrechen könnten.

Diese Prüfungen und Meldungen ermöglichen eine dynamische Anpassung an sich ändernde Netzwerkbedingungen und gewährleisten gleichzeitig die Integrität und Vertraulichkeit der Daten. Sie tragen dazu bei, einen zuverlässigen und sicheren Kanal für die Unternehmenskommunikation über potenziell unsichere öffentliche Wi-Fi-Netzwerke zu schaffen.

7. Verbindungsabbruch

Abrissprozess und sichere Schließung

Die Beendigung der Verbindung ist eine kritische Phase, die die sichere Beendigung der Kommunikationssitzung gewährleistet.

Der Abbauprozess beginnt, wenn der VPN-Client des Benutzers dem Server signalisiert, die Sitzung zu beenden, oder wenn der Server selbst die Beendigung aufgrund von Inaktivität oder der Abmeldung des Benutzers initiiert. Dieses Signal startet eine Reihe von Nachrichten, die die Schließung des Tunnels bestätigen. Die VPN-Software baut den Tunnel dann ab, oft in einer kontrollierten Abfolge von Schritten. Zum Abbau gehört das Senden eines Terminierungspakets, das sicherstellt, dass beide Enden des VPN-Tunnels das Ende der Sitzung bestätigen.

Die Sitzungsbereinigung ist ein wichtiger Schritt nach der Beendigung der Sitzung. Der VPN-Server sorgt dafür, dass zugewiesene Ressourcen, wie z.B. IP-Adressen, freigegeben und temporäre Daten, die mit der Sitzung verbunden sind, gelöscht werden. Dadurch bleiben die Integrität und Sicherheit des VPN-Dienstes für zukünftige Verbindungen erhalten.

Die Sitzungsprotokollierung spielt eine entscheidende Rolle bei der Aufzeichnung für Audit- und Compliance-Zwecke. Protokolle können Details über Verbindungszeiten, Datenübertragungsvolumen und Benutzeraktivitäten liefern. Diese Aufzeichnungen werden oft für Sicherheitsaudits überprüft, um die Einhaltung der Unternehmensrichtlinien zu gewährleisten. Die Protokolle werden auch auf anomale Aktivitäten überwacht, die auf einen Verstoß hinweisen könnten.

Der Verbindungsabbruch schützt vor unbefugtem Zugriff und möglichen Datenlecks. Die Sitzungsbereinigung und -protokollierung ermöglicht eine fortlaufende Sicherheitsbewertung in der VPN-Umgebung des Unternehmens.

Wie funktioniert ein VPN? FAQs

- Einrichtung vor der Verbindung

- Einweihung

- Einrichten des Tunnels

- Datenübertragung

- Netzwerk-Routing und Ressourcenzugriff

- Laufende Verwaltung der Verbindungen

- Beendigung der Verbindung

So verwenden Sie ein VPN:

- Installieren Sie die VPN-Client-Software von Ihrem Anbieter.

- Geben Sie Ihre Anmeldedaten ein.

- Wählen Sie einen Serverstandort für Ihre gewünschte virtuelle Adresse.

- Verbinden. Ihr Internetverkehr ist jetzt verschlüsselt, so dass Ihre Online-Aktivitäten innerhalb eines privaten Netzwerks geschützt sind.

Dies ist eine vereinfachte Übersicht. Die genauen Nutzungsschritte variieren je nach VPN.