Ihre Roadmap zu AWS-Compliance

Amazon Web Services (AWS) ist nach ISO und SOC 2 zertifiziert, doch das bedeutet noch lange nicht, dass die Art und Weise, wie Ihre Daten in AWS gespeichert werden, ebenfalls diesen Standards entsprechen.

Mit der zunehmenden Nutzung der Cloud werden die Themen Datensicherheit und Einhaltung von Compliancevorgaben immer wichtiger. Da ist es hilfreich, dass die cloudbasierte On-demand-Plattform Amazon Web Services (AWS®) nach bestimmten Standards wie ISO, PCI DSS und SOC 2 zertifiziert ist. Diese Zertifizierungen bedeuten allerdings nicht zwangsläufig, dass Ihre Daten ebenfalls gemäß diesen Standards gespeichert werden. Ähnlich wie im Bereich Sicherheit gilt auch für Compliance das Modell der gemeinsamen Verantwortung. Im Klartext heißt das: Die Betreiber von AWS sind für die Compliance mit Vorschriften verantwortlich, die sich auf die Funktion als Hostplattform und die physische Infrastruktur beziehen, während die Kunden von AWS die Verantwortung für die Einhaltung von Vorschriften tragen, die sich auf die Nutzung der AWS-Services und -Anwendungen und auf die Art und Weise der Datenspeicherung in der Cloud beziehen.

Lassen Sie uns einmal einen Schritt zurücktreten und uns ansehen, wie Compliancemanagement in einer herkömmlichen IT-Infrastruktur aussieht: Zunächst führt das interne Complianceteam eine Bestandsaufnahme sämtlicher IT-Ressourcen des Unternehmens durch. Anschließend analysiert das Team sämtliche Ressourcen, die rechtlich geregelte Daten enthalten, und ordnet vorhandene Kontrollmechanismen den entsprechenden Datenschutzvorgaben zu, um Compliance nachzuweisen.

Diese Schritte des Compliancemanagements sind in AWS jedoch nicht immer möglich. Das liegt unter anderen daran, dass Entwickler die Möglichkeit haben, neue Ressourcen bereitzustellen und Änderungen an der Infrastruktur vorzunehmen, die nicht zwingend von Sicherheits- und Complianceteams geprüft werden. Das bedeutet, dass ein Compliancenachweis nach zwei Wochen – oder sogar 24 Stunden – bereits veraltet sein kann. Das Konzept der „Point in time“-Compliance ist in der Cloud also irrelevant.

Um Compliance in AWS sicherzustellen, muss ein neuer Ansatz her: Ähnlich wie die DevOps-Begriffe „Continuous Delivery“ und „kontinuierliche Innovation“ Eingang in das Alltagsvokabular von IT-Teams gefunden haben, sollten wir uns auch die Konzepte der „kontinuierlichen Sicherheit“ und der „kontinuierlichen Compliance“ zu eigen machen.

Die gute Nachricht: AWS bietet Vorteile gegenüber dem herkömmlichen Compliancemanagement im Rechenzentrum, da die zugrunde liegende Infrastruktur die Nutzung programmgesteuerter und automatisierter Sicherheits- und Compliancemaßnahmen erleichtert. Die innovativen APIs, die Cloud-Anbieter bereitstellen, läuten ein ganz neues Zeitalter der Sicherheitsautomatisierung ein. Die AWS Config-Konsole ermöglicht Unternehmen, mithilfe von AWS-APIs auf infrastrukturbezogene Metadaten zuzugreifen und durch kontinuierliche Überwachungsmaßnahmen Änderungen zu ermitteln und auf Complianceprobleme zu prüfen.

Kontinuierliche Compliance dank AWS Config

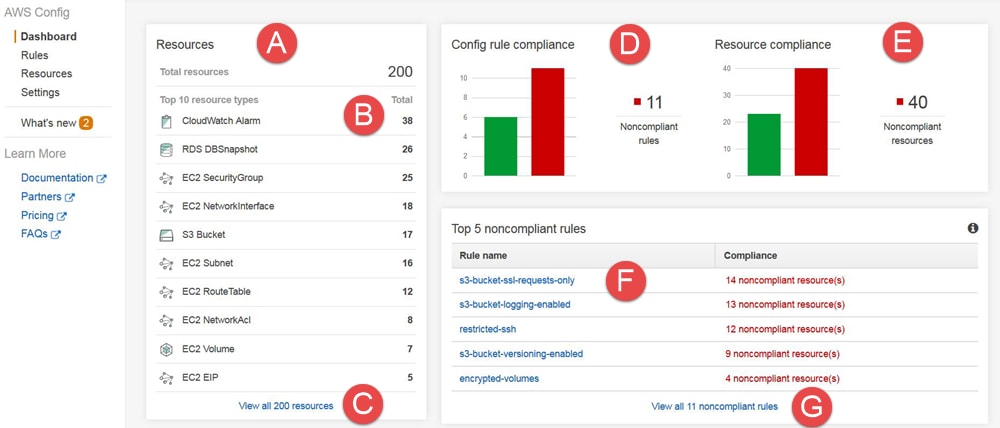

AWS Config unterstützt die kontinuierliche Überwachung einer Umgebung auf Konfigurationsänderungen und auf die Einhaltung kundenspezifischer Konfigurationsregeln. Zudem lassen sich über diese Konsole die Beziehungen zwischen Ressourcen in einem zentralen Dashboard übersichtlich anzeigen und verwalten (siehe Abb. 1).

Abbildung 1: Management-Dashboard in AWS

Es gibt zwei Möglichkeiten, AWS Config für die kontinuierliche Überwachung von Compliancevorgaben zu nutzen:

Option 1: Verwenden Sie den Simple Notification Service (SNS) für die manuelle Problembehebung. SNS löst eine Warnmeldung aus, wenn eine Änderung in der Systemumgebung dazu führt, dass Unternehmensregeln nicht mehr eingehalten werden. So können die verantwortlichen Teams das Problem zeitnah manuell beheben.

Option 2: Verwenden Sie AWS Lambda für die automatisierte Problembehebung. Wenn eine Änderung in der Systemumgebung Complianceprobleme verursacht, wird automatisch eine Lambda-Funktion für die automatisierte Problembehebung ausgelöst. Hier ein Beispiel: Eine Konfigurationsregel besagt, dass VPC-Flowprotokolle immer aktiviert sein müssen. Wenn ein Mitarbeiter die Flowprotokollierung deaktiviert, wird automatisch eine Lambda-Funktion aufgerufen, die die Protokollierung wieder aktiviert.

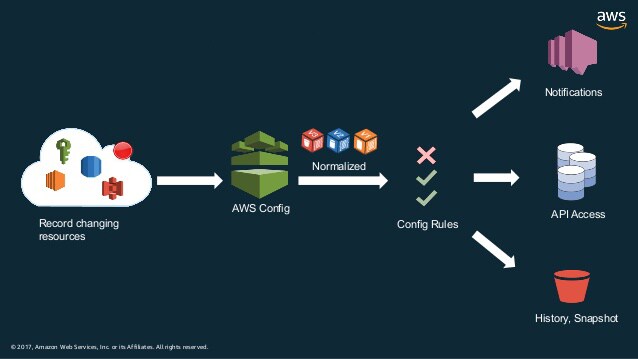

Abbildung 2: So funktioniert AWS

AWS Config stellt anpassbare, vorgegebene Regeln für eine API-basierte Implementierung bereit. Administratoren können zudem team- und unternehmensspezifische Konfigurationsregeln anlegen, um umfassendere Complianceberichte zu erstellen. Klicken Sie hier, um ein Communityrepository mit benutzerspezifischen Konfigurationsregeln für AWS aufzurufen.

Compliancemanagement mit den AWS-Services

Wie weiter oben beschrieben, muss AWS nach dem Modell der gemeinsamen Verantwortung für Sicherheit und Compliance in Bezug auf die Cloud-Infrastruktur sorgen, in der Workloads ausgeführt werden, während die Kunden für die Workloadcompliance verantwortlich sind. Erfreulicherweise bietet AWS verschiedene Mittel und Wege für die Einhaltung von Complianceanforderungen, darunter:

PCI DSS – Anforderung 8: Anwendungseigentümer müssen den Zugriff auf Systemkomponenten identifizieren und authentifizieren. Viele Unternehmen verwenden dafür AWS Cognito, einen Authentifizierungsservice zum Konfigurieren von Authentifizierungs- und Genehmigungsfunktionen für Benutzer und andere AWS-Services.

PCI DSS – Anforderung 11: Jeglicher Zugriff auf Netzwerkressourcen und Kreditkartendaten muss nachverfolgt und überwacht werden, zum Beispiel mit Überwachungstools wie CloudWatch und CloudTrail.

Differenziertere Complianceüberwachung

Je umfassender Ihre Cloud-Umgebung wird und je stärker Ihr Unternehmen reguliert ist, desto wichtiger werden detaillierte Complianceberichte. Vielleicht möchten Sie wissen, wie Ihre AWS-Umgebung in Bezug auf spezifische Complianceregelungen abschneidet, oder Sie planen, unterschiedliche Complianceansichten für einzelne Teams und AWS-Konten einzurichten.

Genau hier setzen API-basierte Drittanbietertools an. Mit diesen Compliancetools lassen sich Cloud-Konfigurationen kontinuierlich und in Echtzeit auf Änderungen überwachen und Konfigurationen vorgefertigten Compliancevorlagen zuordnen, um die Einhaltung von Standards und Vorschriften wie ISO, SOC 2, HIPAA, PCI DSS, NIST und DSGVO zu erleichtern. Mit dem richtigen Tool können Sie problemlos Complianceberichte erstellen, um Kunden, Prüfern und anderen Stakeholdern schnell einen Überblick über Ihren Compliancestatus zu geben. Tipps und Hinweise zur Auswahl des richtigen Tools für Ihr Unternehmen finden Sie in diesem Blogbeitrag.

Um sich ausführlicher über diese Themen zu informieren, empfehlen wir die Lektüre des E-Books Continuous Monitoring and Compliance in the Cloud.