Was sind die verschiedenen Arten von VPN-Protokollen?

Zu den Arten von VPN-Protokollen gehören:

- Sicherheit des Internetprotokolls (IPsec)

- Secure Socket Tunneling Protokoll (SSTP)

- WireGuard

- OpenVPN

- SoftEther

- Punkt-zu-Punkt-Tunneling-Protokoll (PPTP)

- Layer-2-Tunneling-Protokoll (L2TP)

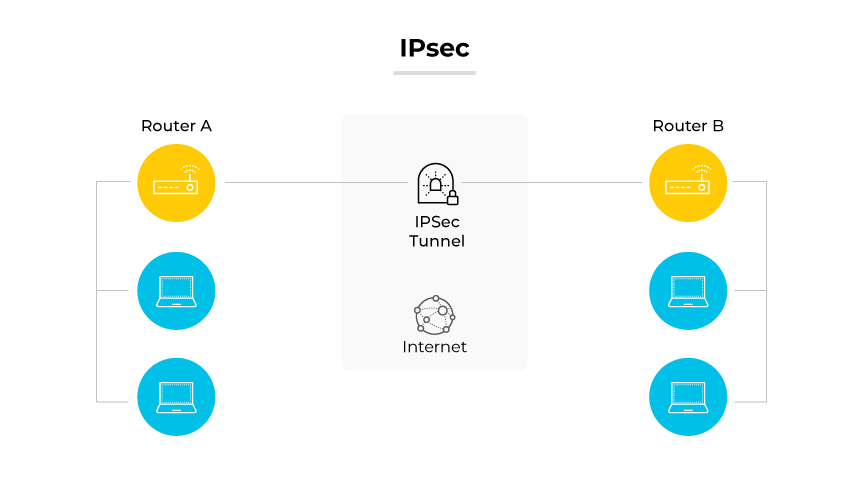

Sicherheit des Internetprotokolls (IPsec)

Internet Protocol Security (IPsec) ist eine Reihe von Protokollen, die eine sichere Kommunikation über Internet Protocol (IP)-Netzwerke durch Authentifizierung und Verschlüsselung unterstützen. Sein Hauptzweck besteht darin, die Integrität und Vertraulichkeit der Daten sowie die Authentifizierung der Datenherkunft zwischen zwei kommunizierenden Parteien zu gewährleisten.

IPsec arbeitet mit der Verschlüsselung und Authentifizierung aller IP-Paketübertragungen. Er funktioniert in zwei Hauptmodi: Transport und Tunnel. Im Transportmodus wird nur die Nachricht innerhalb des Datenpakets verschlüsselt, während im Tunnelmodus das gesamte Datenpaket verschlüsselt wird. Zwei primäre Protokolle innerhalb von IPsec, der Authentication Header (AH) und Encapsulating Security Payload (ESP), sorgen für die Authentifizierung des Datenursprungs, die verbindungslose Integrität und einen Anti-Replay-Dienst.

IPsec ist bei der Bildung von sicheren Tunneln, insbesondere für VPNs, weit verbreitet implementiert. Unternehmen nutzen IPsec für den sicheren Fernzugriff von Benutzern auf Unternehmensnetzwerke, für Site-to-Site-Verbindungen und für die Verschlüsselung auf Netzwerkebene.

Zu den Vorteilen von IPsec gehören seine hohe Sicherheit und seine Vielseitigkeit in Bezug auf verschiedene Protokolle der Netzwerkebene. Die Komplexität der Konfiguration kann ein Nachteil sein, denn sie erfordert Fachwissen für die richtige Einrichtung und Wartung. IPsec ist zwar protokollunabhängig und unterstützt eine breite Palette von Verschlüsselungsalgorithmen, aber die Verwaltung der Schlüssel und Zertifizierungen kann eine Herausforderung darstellen.

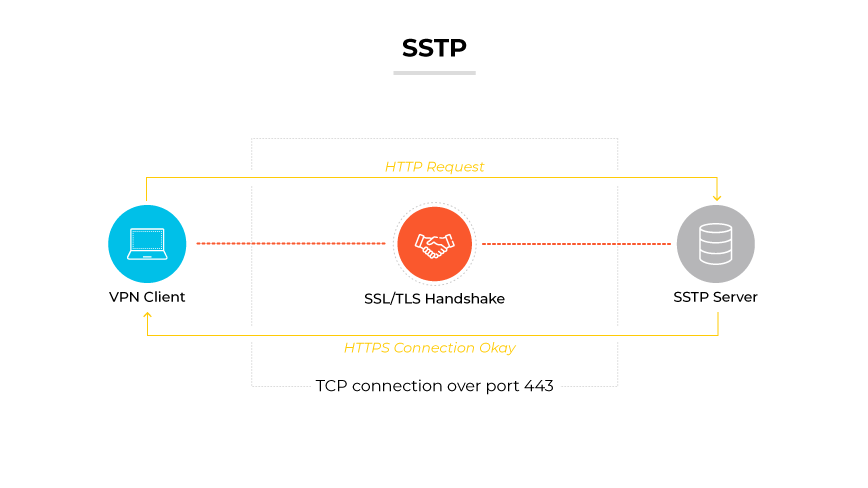

Secure Socket Tunneling Protokoll (SSTP)

Secure Socket Tunneling Protocol (SSTP) ist ein VPN-Kommunikationsprotokoll, das entwickelt wurde, um sichere, verschlüsselte Verbindungen über ein Netzwerk zu ermöglichen. SSTP verwendet die SSL/TLS-Verschlüsselung, dieselbe Technologie, die auch für sichere Internetverbindungen verwendet wird. Die SSL/TLS-Verschlüsselung gewährleistet den Datenschutz und die Sicherheit der Daten auf dem Weg durch das Internet.

SSTP funktioniert, indem der VPN-Verkehr über den SSL 3.0-Kanal geleitet wird. Das bedeutet, dass es von Funktionen wie der integrierten SSL-Verbindungsintegrität und den Verschlüsselungsmöglichkeiten profitieren kann. SSTP verwendet in der Regel den Standard-HTTPS-Port (TCP 443), wodurch die meisten Firewalls und Netzwerkbeschränkungen umgangen werden können. SSTP ist eine zuverlässige Wahl für Benutzer, die sicherstellen müssen, dass ihre VPN-Verbindungen nicht von lokalen Netzwerk-Management-Tools blockiert oder gedrosselt werden.

SSTP wird häufig in Szenarien verwendet, in denen andere VPN-Protokolle blockiert sein könnten. Da es über den HTTPS-Port arbeitet, ist es weniger wahrscheinlich, dass es entdeckt und gefiltert wird. Dies ist hilfreich in Umgebungen mit restriktiven Internetrichtlinien oder für diejenigen, die über ein öffentliches Wi-Fi Netzwerk auf potenziell sensible Informationen zugreifen müssen.

Zu den Vorteilen von SSTP gehören das hohe Sicherheitsniveau, die starken Verschlüsselungsmethoden und die Fähigkeit des Protokolls, Firewalls zu überwinden. SSTP ist ein proprietäres Protokoll, das von Microsoft entwickelt wurde, was seine Vertrauenswürdigkeit für einige Benutzer einschränken kann. SSTP wurde in erster Linie für Windows entwickelt, was seine Nutzbarkeit auf anderen Betriebssystemen einschränken kann.

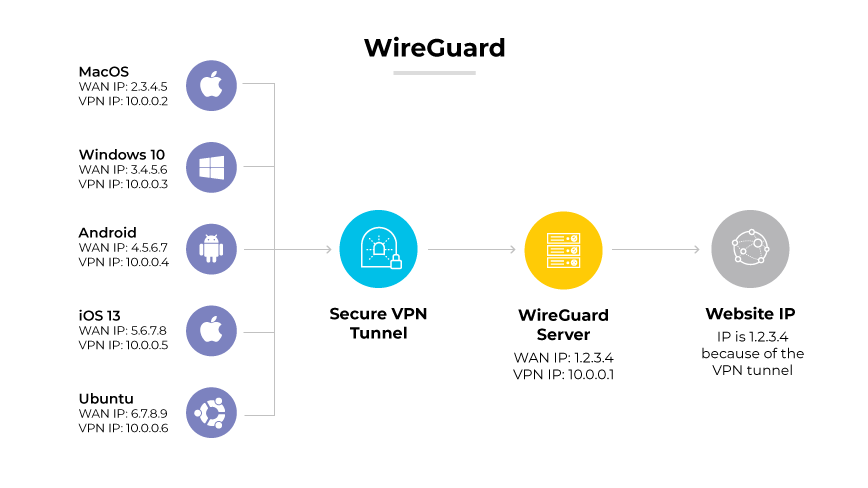

WireGuard

WireGuard ist ein hochmodernes VPN-Protokoll, das für seine Einfachheit und Hochgeschwindigkeitsleistung bekannt ist. WireGuard wurde so konzipiert, dass es viel einfacher und schneller ist als ältere Protokolle und modernste Verschlüsselungstechniken verwendet. Als Open-Source-Projekt sorgt der schlanke Ansatz von WireGuard für mehr Effizienz und Benutzerfreundlichkeit.

Durch einen einzigartigen Mechanismus, das so genannte Cryptokey-Routing, baut WireGuard sichere VPN-Verbindungen mit bemerkenswerter Geschwindigkeit und Agilität auf. Es funktioniert durch die Zuweisung statischer IP-Adressen an VPN-Clients und die Verwaltung des Datenverkehrs über kryptografische Schlüssel. Dieser Ansatz vereinfacht den Einrichtungsprozess, reduziert die Latenzzeit und erhöht die Leistung des Protokolls gegenüber herkömmlichen VPN-Protokollen.

WireGuard ist von Vorteil für Unternehmen mit mobilen Mitarbeitern oder Anforderungen an schnelle, zuverlässige Verbindungen für Cloud-Dienste. Da WireGuard leichtgewichtig ist, kann es auf verschiedenen Geräten (eingebetteten Systemen, vollwertigen Servern usw.) ausgeführt werden, was es vielseitig für verschiedene Szenarien von Unternehmensnetzwerken einsetzbar macht.

WireGuard hat seine Nachteile. Die Zuweisung einer statischen IP-Adresse kann Bedenken hinsichtlich des Datenschutzes aufwerfen, da sie möglicherweise Benutzeraktivitäten aufzeichnen könnte. WireGuard befindet sich noch in der Entwicklungsphase, was bedeutet, dass es möglicherweise nicht die umfangreichen Tests und das weitreichende Vertrauen hat, das ältere Protokolle bieten.

OpenVPN

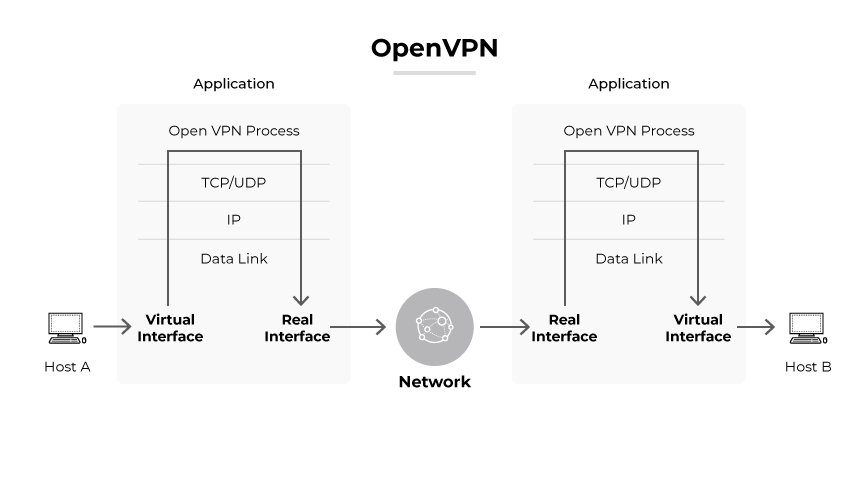

OpenVPN ist ein robustes, sicheres VPN-Protokoll, das in der Unternehmensumgebung wegen seiner starken Verschlüsselung und Konfigurierbarkeit beliebt ist. Mit diesem Protokoll werden sichere Punkt-zu-Punkt- oder Standort-zu-Standort-Verbindungen in gerouteten oder überbrückten Konfigurationen hergestellt. OpenVPN verwendet eigene Sicherheitsprotokolle, die SSL/TLS für den Schlüsselaustausch nutzen.

OpenVPN funktioniert, indem es Daten in SSL/TLS-verschlüsselte Pakete einkapselt, die dann über das Netzwerk übertragen werden. Dieses Protokoll kann entweder über die Internetprotokolle TCP (Transmission Control Protocol) oder UDP (User Datagram Protocol) laufen. TCP sorgt für die zuverlässige Zustellung von Datenpaketen, während UDP die Geschwindigkeit in den Vordergrund stellt. Damit ist OpenVPN vielseitig für unterschiedliche Anforderungen an die Netzwerkleistung einsetzbar.

Unternehmen nutzen OpenVPN wegen seiner Anpassungsfähigkeit an verschiedene Arten von Netzwerken und seiner Fähigkeit, eine sichere, zuverlässige Verbindung über Intranet und Internet herzustellen. OpenVPN ist nützlich für Organisationen mit entfernten Arbeitsplätzen und/oder hohen Sicherheitsanforderungen.

Zu den Vorteilen von OpenVPN gehören sein starkes Sicherheitsprofil, sein Open-Source-Charakter (der Peer-Reviews und Audits ermöglicht) und die Möglichkeit, Firewalls zu umgehen. OpenVPN ist nicht dafür bekannt, dass es einfach einzurichten und zu konfigurieren ist, insbesondere für diejenigen, die über keine umfassenden Netzwerkkenntnisse verfügen. Das Protokoll wird von den meisten Betriebssystemen nicht nativ unterstützt.

SoftEther

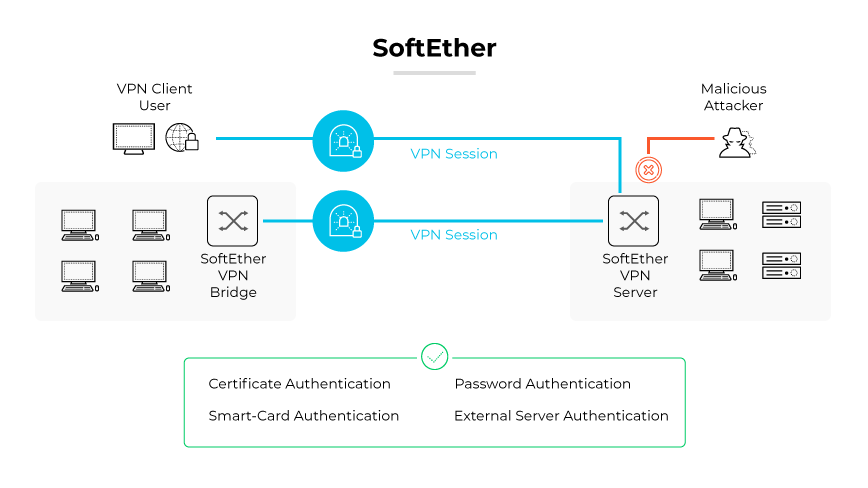

SoftEther (Software Ethernet), ist ein vielseitiges VPN-Protokoll, das für seine Leistung und Interoperabilität bekannt ist. SoftEther ist eine Open-Source-Multiprotokoll-VPN-Software, die SSL VPN, L2TP/IPsec, OpenVPN und SSTP unterstützt - und das alles auf einem einzigen VPN-Server.

Das Protokoll funktioniert durch den Aufbau einer sicheren Client-Server-Kommunikation über SSL-VPN Tunneling auf HTTPS. SoftEther umgeht Firewalls und NATs, so dass es für Benutzer in eingeschränkten Netzwerkumgebungen sehr effektiv ist. SoftEther ist auch eine umfassende VPN-Lösung, die Fernzugriff und Site-to-Site-VPN ermöglicht.

SoftEther eignet sich für verschiedene Szenarien, z. B. für den Fernzugriff von Einzelpersonen, für Unternehmensnetzwerke und für die sichere Verbindung mehrerer Standorte vor Ort. Seine Fähigkeit, verschiedene VPN-Protokolle zu unterstützen, macht es zu einem universellen Tool für die Erstellung von VPN-Tunneln.

SoftEther zeichnet sich durch starke Verschlüsselungsfunktionen, Widerstandsfähigkeit gegen Netzwerkbeschränkungen und Unterstützung für verschiedene Betriebssysteme aus. SoftEther ist im Vergleich zu etablierten Protokollen wie OpenVPN weniger bekannt, was die Akzeptanz einschränken kann. Für Netzwerkadministratoren ist die Lernkurve möglicherweise steiler.

Punkt-zu-Punkt-Tunneling-Protokoll (PPTP)

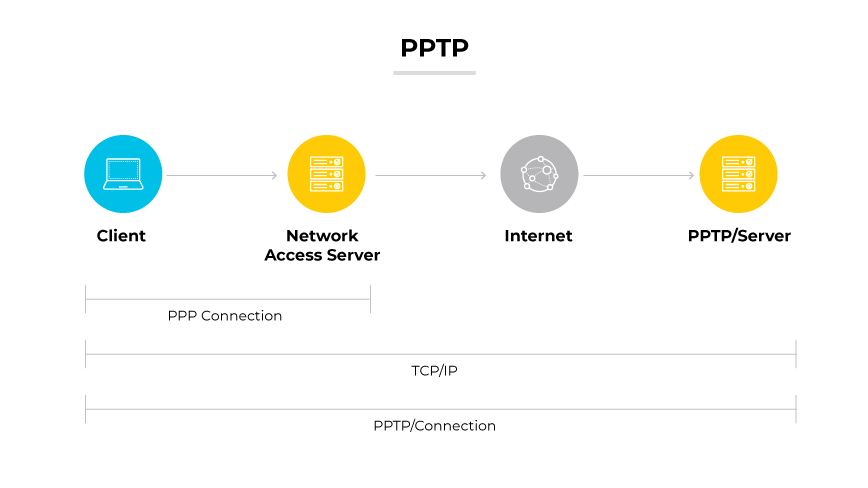

Das Point-to-Point Tunneling Protocol (PPTP) wurde von Microsoft entwickelt und ist eines der ältesten VPN-Protokolle. PPTP ermöglicht eine sichere Datenübertragung, indem es einen Tunnel für die Punkt-zu-Punkt-Kommunikation erstellt. Das Protokoll kapselt Datenpakete in einen IP-Umschlag ein, so dass sie über ein Netzwerk gesendet werden können.

PPTP arbeitet mit einem Kontrollkanal über TCP und einem GRE-Tunnel, der zur Verkapselung von PPP-Paketen dient. Die einfache Einrichtung macht es relativ schnell und weitgehend kompatibel mit verschiedenen Geräten und Netzwerkkonfigurationen. PPTP wird für sensible Kommunikation nicht empfohlen, da es schwächere Verschlüsselungsstandards verwendet.

Der primäre Anwendungsfall für PPTP sind Szenarien, in denen Legacy-Unterstützung erforderlich ist oder die Geschwindigkeit wichtiger ist als die Sicherheit. PPTP ist für die Übertragung vertraulicher Unternehmensdaten aufgrund der bekannten Sicherheitslücken nicht zu empfehlen.

Zu den Vorteilen von PPTP gehören Geschwindigkeit und einfache Einrichtung. Das Protokoll ist in die meisten Betriebssysteme integriert. Die Nachteile überwiegen die Vorteile, denn PPTP ist unsicher. Moderne Verschlüsselungsstandards haben PPTP überholt und machen es für Unternehmen, die sensible Daten schützen wollen, überflüssig.

Layer-2-Tunneling-Protokoll (L2TP)

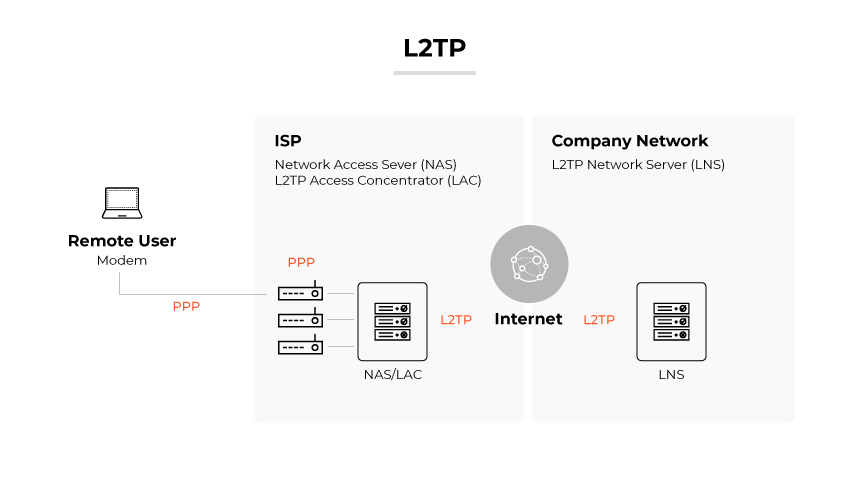

Layer 2 Tunneling Protocol (L2TP) ist ein Tunneling-Protokoll. Es bietet selbst keine Verschlüsselung oder Vertraulichkeit. L2TP verlässt sich auf ein Verschlüsselungsprotokoll, das es innerhalb des Tunnels weitergibt, um den Datenschutz zu gewährleisten. L2TP wird häufig mit IPsec gekoppelt, das für die Verschlüsselung und den sicheren Transport von Daten zwischen Endpunkten zuständig ist.

L2TP funktioniert durch die Verkapselung von Datenpaketen in L2TP-Rahmen, die über das Internet gesendet werden. In Kombination mit IPsec werden die Datenpakete verschlüsselt und authentifiziert und bieten so einen sicheren Kanal für die Übertragung sensibler Informationen. Diese Paarung wird gemeinhin als L2TP/IPsec bezeichnet. Das Protokoll wird häufig für den Aufbau von VPN-Verbindungen verwendet.

Typische Anwendungsfälle für L2TP sind die Anbindung von Zweigstellen an ein zentrales Unternehmensnetzwerk, der Zugang und die Verbesserung der Sicherheit bei der Datenübertragung über das Internet. L2TP ist nach wie vor eine bevorzugte Wahl für Unternehmen, da es nicht so komplex ist wie neuere Protokolle und Unterstützung für verschiedene Geräte und Plattformen bietet.

Zu den Vorteilen von L2TP gehören die Kompatibilität und die Fähigkeit, über mehrere Geräte hinweg zu arbeiten. L2TP hat mehrere Nachteile, darunter potenzielle Geschwindigkeitsengpässe (aufgrund der doppelten Verkapselung) und Schwierigkeiten beim Überwinden von Firewalls im Vergleich zu Protokollen, die Stealth-Techniken verwenden.

Welches VPN-Protokoll ist das Beste für Ihr Unternehmen?

Um das beste VPN-Protokoll für Ihr Unternehmen auszuwählen, sollten Sie die Anforderungen an Sicherheit, Geschwindigkeit und Netzwerkkompatibilität bewerten. Protokolle wie L2TP/IPsec werden weitgehend unterstützt und bieten ein ausgewogenes Verhältnis zwischen Geschwindigkeit und Sicherheit. Protokolle mit stärkerer Verschlüsselung und strengeren Authentifizierungsverfahren eignen sich möglicherweise besser für Organisationen, die erweiterte Sicherheitsmaßnahmen benötigen.

Jedes Protokoll bringt seine eigenen Vorteile mit sich. Einige legen den Schwerpunkt auf die Stärke der Verschlüsselung, andere sind auf Geschwindigkeit optimiert, um bandbreitenintensive Aufgaben zu unterstützen, und einige bieten eine überragende Stabilität für Remotebenutzer und mobile Geräte.

Die richtige Wahl richtet sich nach den spezifischen Anwendungsfällen, der Netzwerkarchitektur, den VPN-Diensten und den Leistungserwartungen Ihres Unternehmens. Eine sorgfältige Bewertung der Anforderungen wird Sie zu dem am besten geeigneten Protokoll für ein sicheres und effizientes VPN-Erlebnis führen. Arbeiten Sie mit Ihrem VPN-Anbieter zusammen, um die bestmögliche Entscheidung zu treffen.

| Vergleich von VPN-Protokollen | ||

|---|---|---|

| Protokoll | Vorteile | Benachteiligungen |

| IPsec | - Hohe Sicherheit - Vielseitig über alle Netzwerkprotokolle hinweg |

- Komplexe Konfiguration - Herausforderungen bei der Schlüssel- und Zertifikatsverwaltung |

| SSTP | - Starke Verschlüsselung - Umgeht Firewalls über den HTTPS-Port |

- Proprietär für Microsoft - Beschränkt auf Windows OS |

| WireGuard | - Einfach und schnell - Hochmoderne Kryptographie - Effizient und leicht zu bedienen |

- Statische IP-Zuweisungen können Datenschutzbedenken aufwerfen - Noch in Entwicklung |

| OpenVPN | - Starke Verschlüsselung und Sicherheit - Quelloffen und überprüfbar - Flexibel in verschiedenen Netzwerken |

- Schwierig einzurichten und zu konfigurieren - Erfordert Netzwerkkenntnisse |

| SoftEther | - Starke Verschlüsselung und Interoperabilität - Unterstützt verschiedene Protokolle - Wirksam in eingeschränkten Netzwerken |

- Weniger bekannt, was die Akzeptanz einschränken kann - Steilere Lernkurve |

| PPTP | - Schnell und einfach einzurichten - Weitgehend kompatibel mit Geräten |

- Bekannte Sicherheitsschwachstellen - Veraltete Verschlüsselungsstandards |

| L2TP/IPsec | - Weitgehend kompatibel und einfach zu benutzen - Funktioniert auf verschiedenen Geräten und Plattformen |

- Kann aufgrund der doppelten Verkapselung langsam sein - Schwierigkeiten bei der Durchquerung von Firewalls |