- 1. Der Nutzen einer Threat-Intelligence-Plattform

- 2. Wie Threat Intelligence funktioniert

- 3. Arten von und Beispiele für Threat Intelligence

- 4. Warum Organisationen eine Threat-Intelligence-Plattform (TIP) benötigen

- 5. Wichtige Merkmale einer Threat-Intelligence-Plattform

- 6. Arten von Threat-Intelligence-Daten

- 7. Implementierung einer Threat-Intelligence-Plattform

- 8. Threat-Intelligence-Plattformen – FAQ

- Der Nutzen einer Threat-Intelligence-Plattform

- Wie Threat Intelligence funktioniert

- Arten von und Beispiele für Threat Intelligence

- Warum Organisationen eine Threat-Intelligence-Plattform (TIP) benötigen

- Wichtige Merkmale einer Threat-Intelligence-Plattform

- Arten von Threat-Intelligence-Daten

- Implementierung einer Threat-Intelligence-Plattform

- Threat-Intelligence-Plattformen – FAQ

Was ist eine Threat-Intelligence-Plattform (TIP)?

- Der Nutzen einer Threat-Intelligence-Plattform

- Wie Threat Intelligence funktioniert

- Arten von und Beispiele für Threat Intelligence

- Warum Organisationen eine Threat-Intelligence-Plattform (TIP) benötigen

- Wichtige Merkmale einer Threat-Intelligence-Plattform

- Arten von Threat-Intelligence-Daten

- Implementierung einer Threat-Intelligence-Plattform

- Threat-Intelligence-Plattformen – FAQ

Eine Threat-Intelligence-Plattform (TIP) ist ein unverzichtbares Cybersicherheitstool für moderne Organisationen, das auf schnelle und effektive Weise wichtige Funktionen zur Interpretation, Vorhersage und Abwehr von Cyberbedrohungen bereitstellt. TIPs sind aufgrund der sich stets wandelnden Cybersicherheitslandschaft zu essenziellen Tools für Organisationen geworden.

Sie stellen Sicherheitsteams die Informationen über bekannte Malware und andere Bedrohungen zur Verfügung, die für deren effiziente und präzise Identifizierung, Untersuchung und Abwehr erforderlich sind. Das versetzt Bedrohungsanalysten in die Lage, sich auf die Analyse von Daten und die Untersuchung von potenziellen Bedrohungen zu konzentrieren, anstatt sich zusätzlich mit der Erfassung und Verwaltung von Daten beschäftigen zu müssen.

Darüber hinaus unterstützt eine TIP Sicherheits- und Threat-Intelligence-Teams dabei, Threat-Intelligence-Daten ganz einfach mit anderen Stakeholdern und Sicherheitssystemen zu teilen. Eine TIP kann als Software-as-a-Service(Saas)- oder On-Premises-Lösung bereitgestellt werden.

Der Nutzen einer Threat-Intelligence-Plattform

Threat-Intelligence-Plattformen sind insbesondere zur Unterstützung der Arbeit von Security Operations Centers (SOCs) nützlich. Sie führen Daten aus verschiedenen Quellen zusammen und gewinnen praxisrelevante Einblicke daraus.

Ein TIP unterstützt Threat-Intelligence-Teams zudem dabei,

- die Prozesse zur Auffindung, Erfassung, Zusammenführung und Organisation von Threat-Intelligence-Daten zu automatisieren, zu straffen sowie zu vereinfachen und diese Daten zu normalisieren, zu deduplizieren und anzureichern;

- potenzielle Bedrohungen in Echtzeit zu überwachen und sie schnell zu erkennen, zu validieren sowie abzuwehren;

- kritische Informationen wie Hintergründe und Details zu aktuellen und zukünftigen Sicherheitsrisiken, Bedrohungen, Angriffen und Sicherheitslücken sowie Informationen zu Angreifern und deren Taktiken, Techniken und Prozessen (TTPs) zu erhalten;

- Prozesse für die Vorfallseskalation und ‑behebung einzurichten;

- Threat-Intelligence-Daten über Dashboards, Alarme, Berichte, usw. mit anderen Stakeholdern zu teilen;

- aktuelle Threat-Intelligence-Daten in Sicherheitssysteme wie SIEM-Lösungen, Firewalls, APIs (Application Programming Interfaces) und Intrusion-Prevention-Systeme (IPS) einzuspeisen sowie an Endpunkte weiterzuleiten.

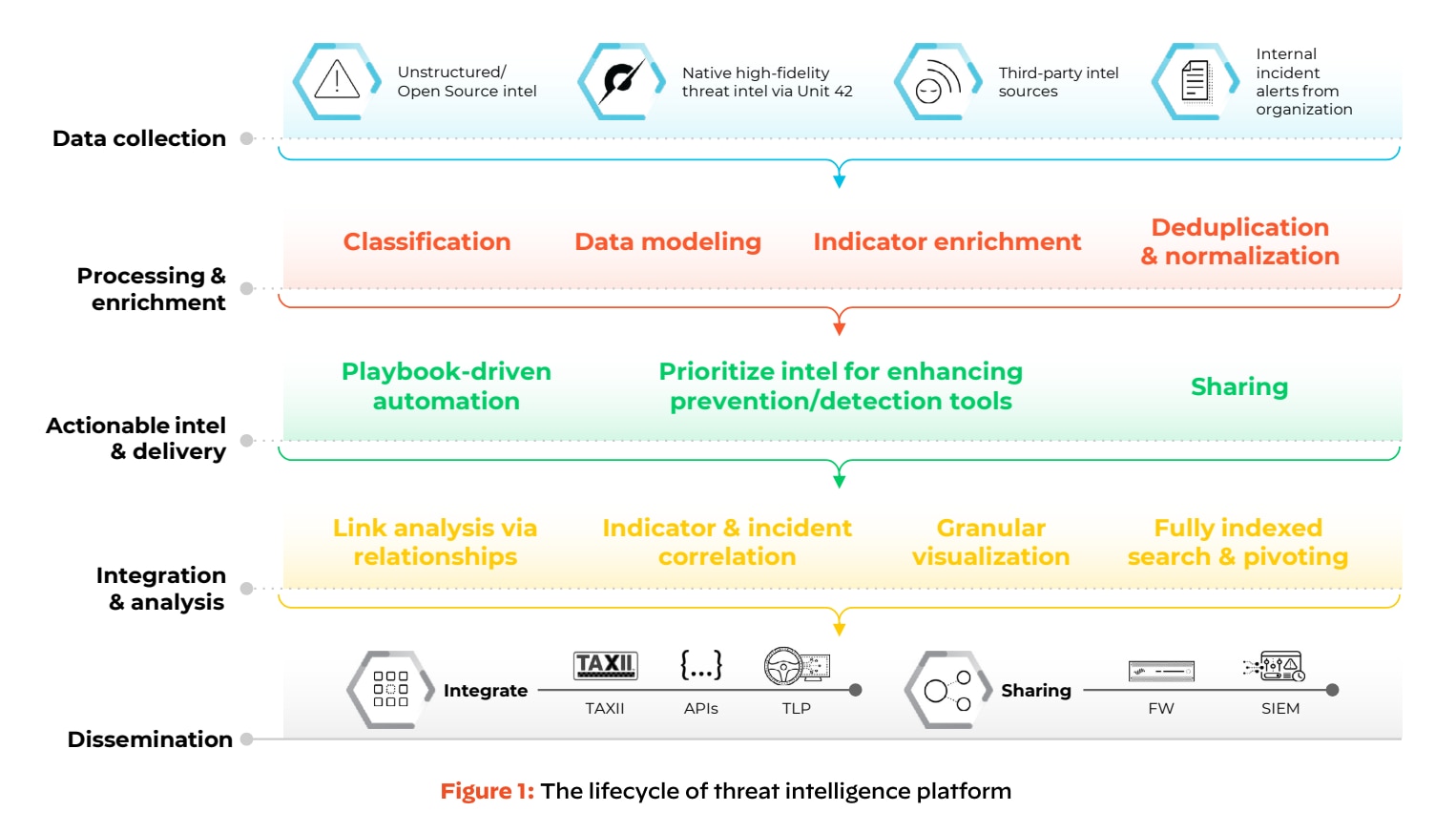

Wie Threat Intelligence funktioniert

Threat Intelligence in der Cybersicherheit beschreibt eine umfassende und dynamische Methode aus mehreren Schritten, die alle notwendig sind, um einen effektiven Schutzmechanismus gegen Cyberbedrohungen aufzubauen. Der Prozess beginnt mit der Erfassung von Daten und reicht bis zur Einleitung angemessener Behebungsmaßnahmen und wirkt sich somit direkt auf die SOC-Prozesse aus.

Datenerfassung

Threat Intelligence beginnt mit der Erfassung von Daten aus vielen verschiedenen Quellen, wie zum Beispiel OSINT (Open-Source Intelligence), d. h. öffentlich verfügbare Informationen aus dem Internet, Foren und sozialen Medien sowie aus speziellen Cybersicherheitsberichten. Ebenso wichtig sind interne Quellen wie Protokolldateien, Informationen zum Netzwerkdatenverkehr und alte Vorfallsberichte.

Abonnementbasierte Threat-Intelligence-Feeds bieten eine weitere Datenebene mit Einblicken von Branchenexperten, Forschungsorganisationen und Regierungsbehörden.

Datenanalyse

Die gesammelten Daten werden dann analysiert, um etwaige Muster zu identifizieren (Mustererkennung). Dabei wird nach Gemeinsamkeiten mit Cyberangriffen gesucht, beispielsweise nach Ähnlichkeiten mit von Angreifern genutzten Methoden oder nach wiederkehrenden Systemschwachstellen.

Die Identifizierung von Anomalien ist besonders wichtig, da Anomalien wie unüblicher Netzwerkdatenverkehr oder andere Abweichungen vom Normalzustand Anzeichen für einen Sicherheitsvorfall sein können. Der Kontext der Daten muss korrekt interpretiert werden, um zwischen False Positives und echten Bedrohungen unterscheiden und die potenziellen Auswirkungen einer Bedrohung in der eigenen Infrastruktur einschätzen zu können.

Gewinnung praxistauglicher Einblicke

Die analysierten Daten werden dann in praxistaugliche Informationen umgewandelt, indem die großen Datenmengen destilliert und Rückschlüsse aus ihnen gezogen werden, die für das Sicherheitsniveau der Organisation relevant sind. Diese Informationen können dann bei der strategischen Planung eingesetzt werden und helfen Organisationen dabei, die für sie relevanten Bedrohungen zu verstehen und sich entsprechend vorzubereiten.

Verarbeitung und Abwehr in Echtzeit

Die Echtzeitverarbeitung von Bedrohungsdaten gibt SOCs die Möglichkeit, potenzielle Bedrohungen schnell zu identifizieren. Je schneller eine Bedrohung definiert wird, desto schneller kann die Abwehr erfolgen.

Automatisierte Abwehr

Viele Threat-Intelligence-Plattformen unterstützen die automatisierte Abwehr bestimmter Bedrohungen – zum Beispiel durch die Isolation betroffener Systeme oder durch die Aktualisierung von Firewalls, sodass sie schädliche IP-Adressen blockieren. Threat Intelligence kann auch zur Auswahl der richtigen Incident-Response-Strategien und als Anleitung zur Abwehr von und Wiederherstellung nach Angriffen genutzt werden.

Kontinuierliche Verbesserung

Der Einsatz von Threat Intelligence sollte keine einmalige Aktivität sein, sondern ein kontinuierlicher Prozess. Die durch die Bedrohungsanalyse gewonnenen Einblicke optimieren Sicherheitsstrategien und verbessern Abwehrmechanismen.

Threat-Intelligence-Prozesse sind zyklisch, entwickeln sich immer weiter und sind für das Sicherheitsökosystem von großer Bedeutung. Bedrohungsdaten sind ein Grundpfeiler proaktiver Cyberabwehrstrategien, da sie SOCs in die Lage versetzen, Cyberbedrohungen vorherzusehen, zu identifizieren und umgehend zu beheben.

Arten von und Beispiele für Threat Intelligence

Threat Intelligence ist sehr vielseitig und umfasst mehrere Arten, die für unterschiedliche Cybersicherheitsanforderungen relevant sind. Jede Art trägt auf einzigartige Weise dazu bei, ein Gesamtbild der Cyberbedrohungslandschaft zu erstellen.

Strategische Threat Intelligence

Strategische Threat Intelligence bietet eine allgemein gehaltene Übersicht über die Cybersicherheitslandschaft, die in erster Linie über langfristige Trends und Erkenntnisse informieren soll. Diese Art von Information ist sehr wichtig für Entscheidungsträger und Gesetzgeber, da sie ihnen ein umfassenderes Verständnis der Bedrohungen, potenziellen Risiken und Auswirkungen auf ihr Geschäft bzw. die nationale Sicherheit vermittelt. Einige Beispiele:

- Globale Cyberbedrohungsberichte mit Details zu Trends bezüglich Cyberkriminalität, Aktivitäten von staatlich gesponserten Angreifern sowie neuen IT-Funktionen und Technologien

- Analyse von Änderungen in Cybersicherheitsgesetzen und -richtlinien sowie deren Auswirkungen

- Langfristige Risikobewertungen für Branchen oder Organisationen

Taktische Threat Intelligence

Taktische Threat Intelligence gibt detaillierte Einblicke in die Taktiken, Techniken und Prozesse (TTP) von Angreifern. Sie hilft Analysten in Security Operations Centers (SOCs) und Incident-Response-Experten, die Vorgehensweisen und Strategien von Angreifern zu verstehen. Einige Beispiele:

- Detaillierte Analyse der in aktuellen Cyberangriffen eingesetzten Angriffsmuster und ‑methoden

- Informationen zu spezifischen Hackergruppen und ihren bevorzugten Methoden, wie bestimmten Arten von Phishingangriffen oder Exploits

- Best Practices und Abwehrstrategien hinsichtlich spezifischer TTPs

Operative Threat Intelligence

Operative Threat Intelligence informiert über spezifische, akute oder als unmittelbar drohend betrachtete Angriffe und Bedrohungen. Diese Art der Threat Intelligence ist unmittelbar anwendbar, oft zeitkritisch und darauf ausgelegt, SOC-Teams bei der Abwehr von aktiven Bedrohungen zu unterstützen. Einige Beispiele:

- Echtzeitalarme bezüglich laufender Cyberangriffe

- Informationen zu neu erkannten Sicherheitslücken, die in der Praxis aktiv ausgenutzt werden

- Vorfallsberichte und Erläuterungen zu aktuellen Datenlecks oder Sicherheitsvorfällen

Technische Threat Intelligence

Technische Threat Intelligence konzentriert sich auf die technischen Details von Bedrohungen, wie beispielsweise Gefahrenindikatoren, Malwaresignaturen und IP-Adressen. IT- und Sicherheitsteams können diese Einblicke nutzen, um Abwehrmaßnahmen einzurichten und auf spezifische technische Bedrohungen zu reagieren. Einige Beispiele:

- Hash-Werte von Malwaredateien, schädliche Domainnamen oder IP-Adressen, die mit Angreifern in Verbindung stehen

- Analyse von Malwareverhalten, Angriffsvektoren und geeigneten Gegenmaßnahmen

- Updates und Signaturen für Antivirus- und Intrusion-Prevention-Systeme, um bekannte Bedrohungen zu erkennen und zu blockieren

Anwendung in der Praxis

- Während taktische Threat Intelligence Details zu einer neuen Phishingtechnik enthalten kann, stellt technische Threat Intelligence spezifische Gefahrenindikatoren (wie bei einer Angriffskampagne eingesetzte schädliche URLs oder E-Mail-Adressen) bereit.

- Malwareanalyse: Berichte zu neuen Malwarevarianten mit Details bezüglich dem Verhalten, den Angriffsvektoren und den Auswirkungen fallen in die Kategorie der technischen Threat Intelligence. Operative Threat Intelligence hingegen befasst sich mit laufenden aktiven Kampagnen, die diese Malware nutzen.

- Sich abzeichnende Hackertrends: Strategische Threat Intelligence informiert Organisationen über die weitreichenden und langfristigen Auswirkungen dieser Trends auf ihr Sicherheitsniveau. Aus taktischer Threat Intelligence können sie hingegen entnehmen, auf welche Art von Angriffen sie sich aufgrund dieser Trends vorbereiten sollten.

Durch die gemeinsame Nutzung der verschiedenen Arten von Threat Intelligence können Sicherheitsprofis Cyberbedrohungen auf mehreren Ebenen verstehen und abwehren. Strategische Threat Intelligence unterstützt die langfristige Planung und Richtlinienentwicklung, taktische und operative Threat Intelligence spielen im tagtäglichen Sicherheitsbetrieb eine wichtige Rolle und technische Threat Intelligence informiert über spezifische Bedrohungen und Angriffe.

Warum Organisationen eine Threat-Intelligence-Plattform (TIP) benötigen

Da Threat-Intelligence-Daten oft aus Hunderten von Quellen stammen, ist die ausschließlich manuelle Zusammenführung dieser Informationen sehr zeitaufwendig. Sicherheitsteams benötigen daher eine technische Plattform, die dies auf automatisierte und intelligente Weise erledigt.

In der Vergangenheit mussten Sicherheits- und Threat-Intelligence-Teams mehrere Tools und Prozesse nutzen, um Threat-Intelligence-Daten aus einer Reihe an Quellen manuell zusammenzufassen und zu prüfen, potenzielle Bedrohungen zu erkennen und abzuwehren und die Threat Intelligence mit anderen Stakeholdern zu teilen (üblicherweise über E-Mails, Tabellen oder ein Onlineportal).

Dieser Ansatz ist aus mehreren Gründen unzureichend:

- Unternehmen erfassen riesige Mengen an Daten in verschiedenen Formaten, wie z. B. STIX/TAXII, JSON, XML, PDF, CSV und E-Mail.

- Die Anzahl, Vielfalt und Komplexität sowie das Ausmaß von Bedrohungen (durch Cyberkriminelle, Malware, Phishing, Denial-of-Service(DoS)-Angriffe, Ransomware, usw.) nehmen Jahr für Jahr zu.

- Jeden Tag werden Millionen von potenziellen Gefahrenindikatoren gemeldet.

- Unternehmen müssen viel schneller auf potenzielle Bedrohungen reagieren als früher, um schwerwiegende Folgen zu vermeiden.

Sicherheits- und Threat-Intelligence-Teams empfangen oft so viele Meldungen und False Positives, dass es zur Herausforderung wird, die relevantesten und nützlichsten Informationen zu finden. Mitunter ist es auch schwierig, zwischen echten und gefälschten Cyberbedrohungen zu unterscheiden,

was dazu führen kann, dass die Identifizierung der tatsächlichen Risiken für ihre Organisation wesentlich mehr Zeit und Aufwand erfordert, als sie es sollte.

Wichtige Merkmale einer Threat-Intelligence-Plattform

Threat-Intelligence-Plattformen (TIPs) unterstützen einen mehrschichtigen Ansatz für die Interpretation und Abwehr von Cyberbedrohungen. Sie analysieren Bedrohungsinformationen, setzen sie in Kontext und integrieren sie in Security Operations Centers (SOCs), um Cyberrisken effektiv zu erkennen und zu beheben.

Die Automatisierungs- und Abwehrfunktionen dieser Plattformen straffen den Prozess und ermöglichen eine robustere Abwehr potenzieller Cyberangriffe.

Wichtige Merkmale von TIPs sind unter anderem:

- Datenaggregation und ‑integration: TIPs erfassen Daten aus mehreren Quellen, darunter Open-Source Intelligence, Feeds von privaten Anbietern, Branchenberichte, Protokolldateien und viele weitere. Diese Zusammenführung ist unerlässlich, um einen umfassenden Überblick über die Bedrohungslandschaft zu bieten.

- Datenanalyse: TIPs sammeln diese Daten nicht nur, sondern analysieren sie auch, um Muster, Anomalien und Gefahrenindikatoren zu identifizieren. Durch diesen Prozess werden Daten zu praxistauglichen Einblicken.

- Echtzeitüberwachung und ‑alarme: Zu den wichtigsten Funktionen von TIPs gehören die Echtzeitüberwachung und die umgehende Meldung potenzieller Sicherheitsverstöße, die eine rasche Reaktion ermöglichen.

- Kontext für Bedrohungsdaten: TIPs können die Bedrohungsdaten in Kontext setzen und so Sicherheitsteam dabei unterstützen, die Relevanz jeder Information für ihre spezielle Umgebung zu beurteilen.

- Austausch und Verteilung: Effektive TIPs ermöglichen den Austausch von Threat Intelligence über verschiedene Abteilungen innerhalb einer Organisation hinweg und, in manchen Fällen, die Weiterleitung an externe Organisationen oder Personen, um für eine koordinierte Bedrohungsabwehr zu sorgen.

- Integration mit Security Operations Center (SOC): TIPs können in den meisten Fällen mit dem SOC einer Organisation integriert werden und bieten Sicherheitsanalysten kritische Informationen, die sie bei der Entscheidungsfindung unterstützen.

- Automatisierung und Reaktion: Die Automatisierungsfunktionen moderner TIPs fördern die schnelle Reaktion auf identifizierte Bedrohungen und reduzieren den manuellen Arbeitsaufwand von Sicherheitsteams.

Arten von Threat-Intelligence-Daten

Die im Folgenden beschriebenen Arten von Daten sind ein wichtiger Bestandteil von Threat-Intelligence-Plattformen, da sie sicherstellen, dass Organisationen auf laufende Angriffe reagieren und potenzielle zukünftige Bedrohungen proaktiv vorhersehen und sich auf sie vorbereiten können. Dieser umfassende Ansatz ist für ein robustes Cybersicherheitsniveau unabdingbar, besonders hinsichtlich der sich stets verändernden digitalen Landschaft.

Durch den Einsatz dieser Datentypen versetzen Threat-Intelligence-Plattformen Organisationen in die Lage, Bedrohungen einen Schritt voraus zu bleiben und ihre digitale Umgebung sicherer und resilienter zu gestalten.

- Gefahrenindikatoren:

- Definition: Gefahrenindikatoren sind Datenpunkte, die darauf hinweisen, dass ein Netzwerk oder System möglicherweise kompromittiert wurde. Sprich, es sind Warnsignale oder Spuren, die Angreifer in einer Umgebung hinterlassen.

- Beispiele: Gängige Gefahrenindikatoren sind ungewöhnlicher ausgehender Netzwerkdatenverkehr, Anomalien im Verhalten privilegierter Benutzer, Diskrepanzen in den Standortinformationen von Benutzern sowie verdächtige Änderungen in Registrys oder Systemdateien oder an IP-Adressen, URLs oder Malware-Hashes.

- Einsatz: Gefahrenindikatoren werden von Sicherheitsteams genutzt, um Sicherheitsverletzungen schnell zu erkennen und zu untersuchen – zum Beispiel, indem Protokolldateien oder andere Datenquellen gescannt werden, um verdächtige Aktivitäten zu identifizieren.

- Taktische Daten:

- Definition: Diese Art von Threat Intelligence konzentriert sich auf die spezifischen Methoden von Angreifern, also die von ihnen genutzten Angriffsvektoren, Tools, Techniken und Prozesse.

- Bedeutung: Ein gutes Verständnis von taktischen Daten unterstützt die Konfiguration von Sicherheitssystemen (wie Firewalls und Intrusion-Detection-Systemen) zur Abwehr spezifischer Angriffsmethoden.

- Anwendung: Sicherheitsprofis nutzen taktische Daten, um die Techniken von Angreifern zu verstehen, vorherzusehen und ihre Sicherheitsmaßnahmen gezielt zu stärken, um sie abwehren zu können.

- Strategische Threat Intelligence:

- Überblick: Strategische Threat Intelligence zeichnet ein Gesamtbild der globalen Cybersicherheitslandschaft und analysiert langfristige Trends, Motive und Auswirkungen von Cyberbedrohungen.

- Inhalt: Sie kann Einblicke in die geopolitischen Aspekte von Cyberbedrohungen, neue oder aktualisierte Cybersicherheitsvorschriften sowie sich abzeichnende Cyberbedrohungstrends oder Angriffstaktiken bieten.

- Zweck: Diese Daten helfen Entscheidungsträgern dabei, nachhaltige Sicherheitsstrategien und ‑richtlinien zu entwickeln. Wenn Organisationen die übergreifenden Trends überblicken, können sie zukünftige Bedrohungen vorhersehen und sich entsprechend wappnen.

Implementierung einer Threat-Intelligence-Plattform

Die Implementierung einer Threat-Intelligence-Plattform ist ein aus mehreren Schritten bestehender strategischer Prozess. Jeder dieser Schritte trägt maßgeblich dazu bei, dass die Plattform effektiv und auf die individuellen Sicherheitsanforderungen der Organisation abgestimmt ist.

- Beurteilung spezifischer Datenanforderungen: Als Erstes müssen Organisationen sich eine Übersicht über ihre individuelle Bedrohungslandschaft verschaffen und ihre spezifischen Sicherheitsziele definieren. Dazu müssen sie die für sie relevantesten Bedrohungen, die am stärksten gefährdeten Assets und die potenziellen Auswirkungen verschiedener Bedrohungsszenarien ermitteln. Der Fokus sollte hier auf der Erkennung, Identifizierung und Untersuchung potenzieller Bedrohungen, Angriffe und Angreifer liegen.

- Auswahl der richtigen Plattform: Die Wahl einer Threat-Intelligence-Plattform, die die bestehende Sicherheitsinfrastruktur ergänzt und sich mit ihr integrieren lässt, ist von zentraler Bedeutung. Die Plattform sollte Daten in Formaten aggregieren und analysieren können, die mit den bestehenden Systemen der jeweiligen Organisation kompatibel sind. Sie muss also in der Lage sein, eine Reihe an verschiedenen Datenformaten zu verarbeiten und mit bestehenden Systemen – wie SIEM, Firewalls und Intrusion-Prevention-Systeme – auszutauschen.

- Personalschulung: Organisationen müssen ihre Sicherheitsteams hinsichtlich der technischen Aspekte der Plattform schulen und ihnen vermitteln, wie sie die bereitgestellte Threat Intelligence interpretieren und dann angemessen auf die Informationen reagieren. Das beinhaltet ein umfassendes Verständnis des Kontexts von Bedrohungen und wie sie am besten zu priorisieren sind. Es ist wichtig, einen multidisziplinären Threat-Intelligence-Ansatz zu verfolgen und den verschiedenen Teams einer Organisation regelmäßig aktuelle Informationen zu Bedrohungen an die Hand zu geben.

- Integration der Plattform: Die Threat-Intelligence-Plattform sollte mit bestehenden Sicherheitstools und ‑protokollen integriert werden, was die Einrichtung von Workflows für die automatisierte Abwehr umfasst. Außerdem muss sichergestellt werden, dass die Plattform den bestehenden Sicherheitsbetrieb ergänzt und nicht verkompliziert. Eine der Best Practices hierzu ist beispielsweise die Integration der Threat-Intelligence-Plattform in den weiteren Sicherheitsbetrieb, d. h. in die Planungs-, Überwachungs-, Feedback-, Abwehr- und Behebungsprozesse. Diese Integration sollte auch das automatisierte Einleiten von Maßnahmen und den Austausch von Threat Intelligence zwischen Teams unterstützen.

- Kontinuierliche Bewertung und Verbesserung: Da die Bedrohungslandschaft sich kontinuierlich verändert, sollte der für die Arbeit mit Threat Intelligence genutzte Ansatz regelmäßig aktualisiert werden, um dies zu reflektieren. Das bedeutet, dass die Threat-Intelligence-Plattform regelmäßig bewertet und aktualisiert werden muss, um sicherzustellen, dass sie auch neuen und aufstrebenden Bedrohungen gewachsen ist. Es kann nicht genug betont werden, wie wichtig es ist, Angreifern durch die Modernisierung von Sicherheitssystemen und die Automatisierung von Sicherheitsprozessen immer einen Schritt voraus zu bleiben.