Was ist Cloud Infrastructure Entitlement Management (CIEM)?

Cloud Infrastructure Entitlement Management (CIEM) umfasst die Verwaltung von Identitäten und Zugriffsprivilegien in Cloud-Umgebungen. CIEM dient dazu, einen klaren Überblick über existierende Berechtigungen in Cloud‑ und Multi-Cloud-Umgebungen zu erlangen. Anhand eines solchen Gesamtbilds können Risiken, die durch zu großzügig bemessene Zugriffsrechte entstehen, identifiziert und behoben werden.

Mit CIEM-Lösungen können Sicherheitsteams Cloud-Identitäten und Berechtigungen verwalten sowie das Least-Privilege-Prinzip für Cloud-Infrastrukturen und ‑Ressourcen umsetzen. Damit helfen CIEM-Lösungen Unternehmen bei der Reduzierung der Cloud-Angriffsfläche sowie bei der Risikominderung.

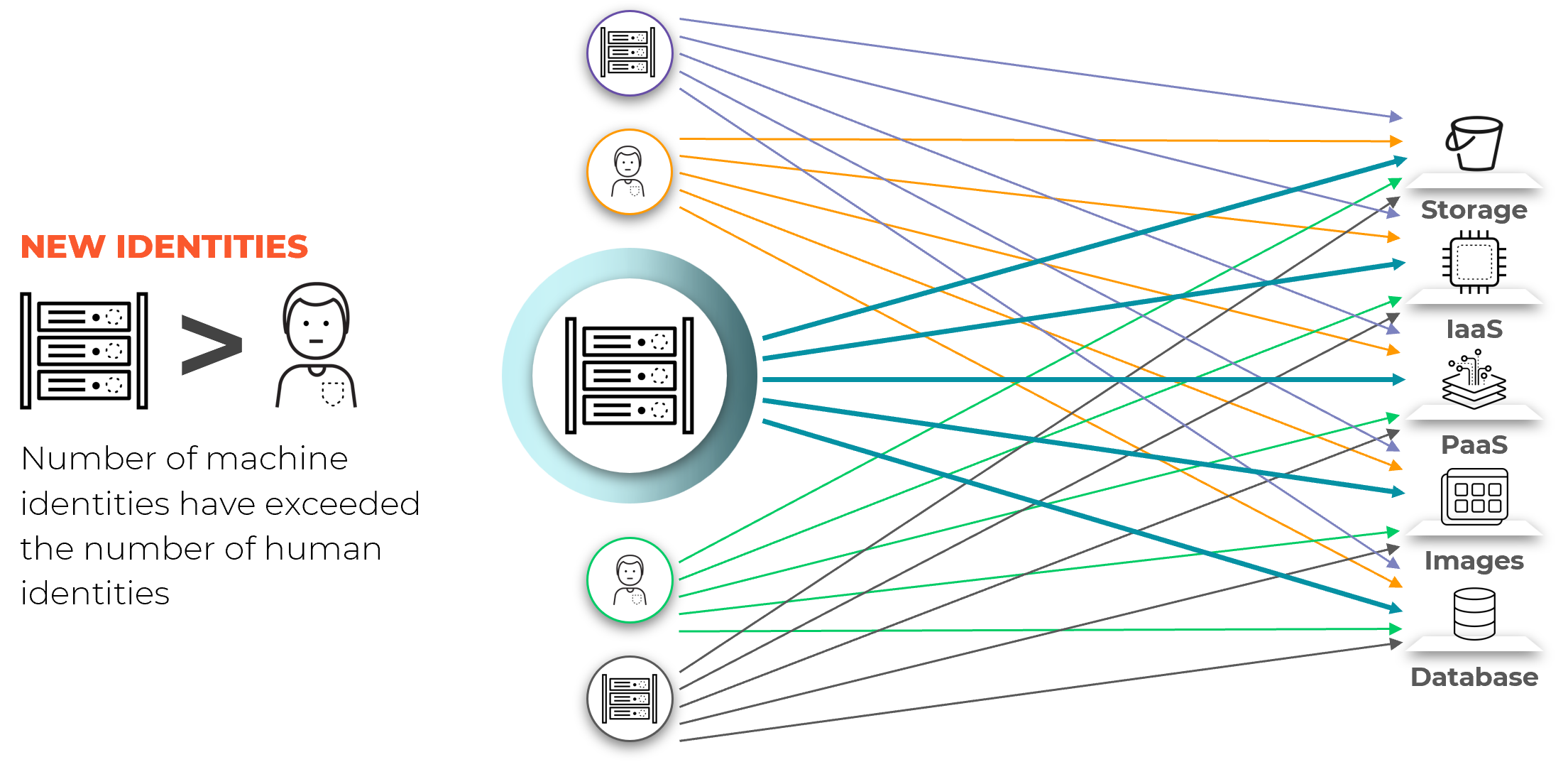

Abbildung 1: Multipliziert man die Anzahl der Identitäten in einem Cloud-Konto mit der Anzahl der Berechtigungen der jeweiligen Identitäten, ergibt sich daraus eine erschreckend große Angriffsfläche.

Mit dem Least-Privilege-Prinzip soll die Anzahl an Berechtigungen jeder einzelnen Identität in der Cloud so gering wie möglich gehalten werden.

CIEM: ein wichtiger Teil jeder Cloud-Sicherheitsstrategie

In statischen, selbstverwalteten Infrastrukturen oder On-Premises-Infrastrukturen werden typischerweise Tools für das Identitäts- und Zugriffsmanagement (IAM) eingesetzt, um Zugriffskontrollen durchzuführen. Da Organisationen ihren Betrieb jedoch zunehmend in die Cloud migrieren, werden die Cloud-Infrastruktur sowie genutzte Dienste und Anwendungen immer dynamischer.

Video: Einsatz von CIEM zur Verwaltung von Zugriffsrechten, Identitäten und Berechtigungen in Cloud-Umgebungen

Cloud-Serviceanbieter wie Amazon Web Services (AWS), Microsoft Azure und Google Cloud stellen Benutzern zweckbestimmte, native Kontrollfunktionen zur Umsetzung granularer IAM-Richtlinien direkt in der Cloud zur Verfügung.

Jedoch geben laut Gartner 81 % der Organisationen an, Dienste von zwei oder mehreren öffentlichen Cloud-Anbietern zu nutzen. Da die unterschiedlichen Cloud-Umgebungen nicht nativ ineinandergreifen, wird die einheitliche Verwaltung von Berechtigungen in Organisationen mit einer Multi-Cloud-Strategie schnell zum Hürdenlauf. Mit einer CIEM-Lösung können Sicherheitsteams die durch ausufernde Zugriffsrechte entstehenden Risiken einschätzen und Berechtigungen über die gesamte Multi-Cloud-Umgebung hinweg verwalten.

Der Forschungsbericht „Managing Privileged Access in Cloud Infrastructure“ ist eine gute Orientierungshilfe für Verantwortliche im Sicherheits‑ und Risikomanagementbereich bei der Bereitstellung von Tools für eine effektive Verwaltung von Zugriffsrechten in Cloud-Infrastrukturen. Dieses und ähnliche Dokumente enthalten wichtige Informationen zur Bedeutung von CIEM und zur Identifizierung sowie Priorisierung von mit der Zugriffskontrolle verbundenen Risiken in öffentlichen Clouds und anderen Infrastrukturressourcen.

Was sind die Komponenten von CIEM?

CIEM-Lösungen sollten in erster Linie eine Übersicht über bestehende Berechtigungen schaffen, die Anpassung von Zugriffsrechten ermöglichen, komplexe Analysen durchführen und Compliance gewährleisten. Für die Verwaltung von Zugriffsrechten und die Reduzierung von Risiken benötigen Sie zuerst einen klaren Überblick über alle vorhandenen Berechtigungen in Ihrer Umgebung. CIEM-Tools scannen dafür automatisch Richtlinien, Regeln und Konfigurationen für die Zugangskontrolle und ermitteln:

- welche Berechtigungen bestehen,

- welche Aktivitäten Personen oder Geräte damit durchführen können und

- auf welche Cloud-Ressourcen Personen oder Geräte damit zugreifen können.

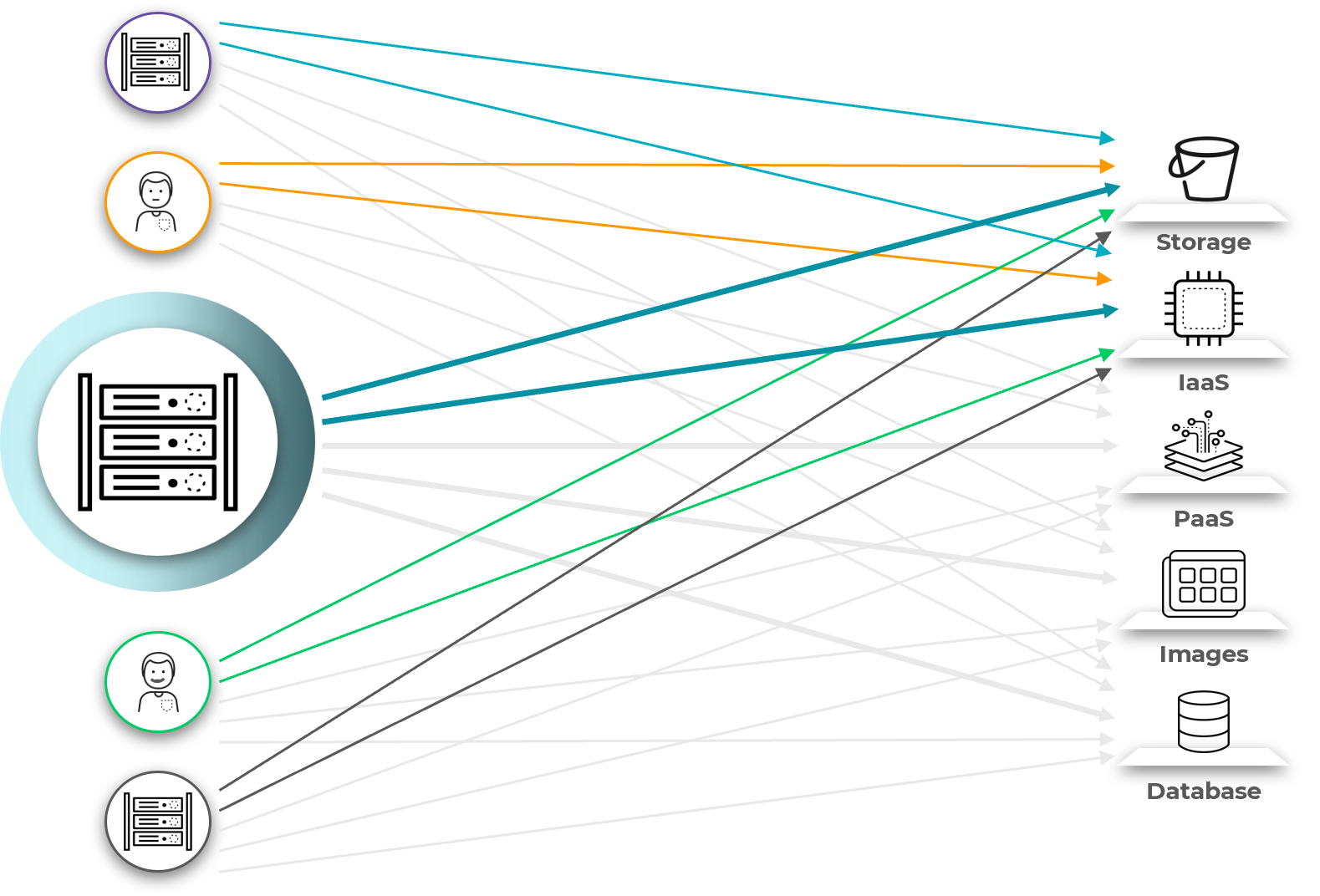

Abbildung 2: Mit dem Least-Privilege-Prinzip lässt sich die Angriffsfläche maßgeblich reduzieren.

Nachdem die Berechtigungen identifiziert wurden, bewerten CIEM-Tools, ob diese dem Least-Privilege-Prinzip entsprechen, d. h., ob sich die Zugriffsrechte auf die Ressourcen beschränken, die Benutzer (oder Geräte) wirklich benötigen. Sind die Berechtigungen zu weit gefasst, senden CIEM-Tools Alarme an die Administratoren. Diese können das Problem dann manuell beheben. Die Lösungen können Berechtigungen jedoch auch automatisch anpassen – eine Funktion, die besonders in größeren Umgebungen von Vorteil ist.

Anstatt vorgefertigte Regeln und Bedingungen zu nutzen, bewerten CIEM-Tools Berechtigungen mithilfe komplexer ML‑ und UEBA-Analysen. Zudem unterstützen CIEM-Tools die Compliance, indem automatisch festgestellt wird, ob Berechtigungen Complianceanforderungen entsprechen. Dabei werden auch mögliche Abweichungen erkannt; dazu zählen Berechtigungen, die einst zulässig waren und nun aufgrund von Konfigurationsänderungen nicht mehr konform sind. Insgesamt dienen CIEM-Tools dazu, das Least-Privilege-Prinzip über alle Cloud-Ressourcen und ‑Plattformen hinweg durchzusetzen.

Wie wird CIEM genutzt?

CIEM gibt Organisationen innovative Techniken wie maschinelles Lernen (ML) an die Hand, mit denen das Least-Privilege-Prinzip gezielt umgesetzt werden kann.

Ein Beispiel: Eine Benutzerin benötigt SSH-Zugriff auf eine Produktionsmaschine. Vermutlich möchte sie einen Konfigurationsparameter überprüfen oder eine Umgebungsvariable einsehen. Die Benutzerin kann ein temporäres SSH-Schlüsselpaar anfordern, um zeitlich begrenzten Zugang zu erhalten und diese Aufgaben zu erledigen. Das Sicherheitsteam bestätigt die Anfrage und leitet die Benutzerin an, die Schlüssel über einen SSO-Anbieter abzurufen. Wenn die Benutzerin alle nötigen Aufgaben erledigt hat, wird ihr der Zugang zur Ressource entzogen und sie kann mit dem Schlüsselpaar nicht mehr auf die Maschine zugreifen. Das Sicherheitsteam ist über die effektiven Zugriffsrechte aller Benutzer zeitpunktgenau informiert und kann diese mit dem für die jeweilige Aufgabe nötigen Minimum abgleichen.

Ein weniger stark kontrollierter Ansatz für die Verwaltung von Berechtigungen – wie beispielsweise die großflächige Nutzung von Schlüsseln für einen unbegrenzten Zeitraum – würde das Sicherheitsrisiko wesentlich erhöhen. Denn ausufernde Berechtigungen machen die Umgebung anfällig für böswillige Benutzeraktivitäten wie Insiderbedrohungen und den Missbrauch von Zugriffsschlüsseln.

CIEM und Cloud-Sicherheit

Bei Berechtigungen handelt es sich um effektive Zugriffsrechte die Benutzern,Workloads und Daten über den Cloud-Anbieter im Rahmen von IAM-Richtlinien zugewiesen werden, um eine bestimmte Aufgabe zu erledigen. Im Idealfall geschieht das anhand des Least-Privilege-Prinzips, denn ohne eine klare Überwachung und Durchsetzung von Sicherheitsmaßnahmen verlieren Teams leicht den Überblick über zugewiesene Benutzer und Workloads. Das Resultat: Die bestehenden Zugriffsrechte sind zu weit gefasst.

Stärkung des Cloud-Sicherheitsniveaus

Um das Sicherheitsniveau in der Cloud zu stärken, sollten Sie eine CIEM-Lösung wählen, die Ihnen folgende Vorteile bietet:

- Klare Übersicht über alle effektiven Zugriffsrechte für Ressourcen in Cloud-Konten

- Governance zur Überwachung zu umfangreicher und ungenutzter Privilegien

- Dynamisches Framework, das IAM-Richtlinien automatisch anpasst und Abweichungen bei Bedarf korrigiert

Video: Mehr über die Durchsetzung von Least-Privilege-Richtlinien sowie die Funktionen und Vorteile von CIEM

Sicherheitsvorteile von CIEM

Die wichtigsten Vorteile einer Lösung für das Management der Infrastrukturzugriffsrechte in der Cloud sind:

- Überblick über Berechtigungen in Multi-Cloud-Umgebungen: Sie erhalten eine klare Übersicht über die Identitäten, effektiven Zugriffsrechte, Richtlinien und potenziellen Risiken in Ihren Multi-Cloud-Umgebungen.

- Verbessertes Identitäts- und Zugriffsmanagement: Laut Gartner verwenden 95 % der Benutzer von IaaS-Diensten weniger als 3 % der ihnen erteilten Berechtigungen. Viele Unternehmen haben inaktive Identitäten, die für ehemalige Mitarbeitende oder Proof-of-Concept-Umgebungen genutzt wurden. CIEM-Lösungen überwachen zugriffsbezogene Aktivitäten kontinuierlich, um nicht mehr genutzte Identitäten zu identifizieren und Zugriffsrechte entsprechend anzupassen.

- Automatische Erkennung und Behebung: CIEM ermittelt das Normalverhalten und kann – davon ausgehend – Kontomanipulationen, Insiderbedrohungen, den Missbrauch gestohlener Zugriffsschlüssel und andere potenziell schädliche Vorgänge erkennen.

- Unterstützung bei Audits: Die Überwachung und der Schutz von Berechtigungen auf Ihren Cloud-Plattformen unterstützen Sie bei der Erfüllung von Complianceanforderungen und Branchenstandards für den Benutzerzugriff.

CIEM mit Prisma Cloud

Entdecken Sie, wie Sie das Least-Privilege-Prinzip für Workloads und in Clouds mit der CIEM-Funktion von Prisma Cloud durchsetzen können.