- 1. Warum ein Cloud SIEM verwenden?

- 2. Wie SIEM mit Cloud-Umgebungen und SaaS-Anwendungen interagiert

- 3. Kernfunktionen und -fähigkeiten von Cloud SIEM

- 4. Cloud SIEM-Bereitstellungsmodelle

- 5. Bereitstellung von On-Premise vs. Cloud SIEM

- 6. Wichtige Schritte für die Implementierung von Cloud SIEM

- 7. Cloud SIEM Herausforderungen

- 8. Überlegungen zu einer cloudnativen SIEM-Lösung

- 9. Cloud SIEM FAQs

- Warum ein Cloud SIEM verwenden?

- Wie SIEM mit Cloud-Umgebungen und SaaS-Anwendungen interagiert

- Kernfunktionen und -fähigkeiten von Cloud SIEM

- Cloud SIEM-Bereitstellungsmodelle

- Bereitstellung von On-Premise vs. Cloud SIEM

- Wichtige Schritte für die Implementierung von Cloud SIEM

- Cloud SIEM Herausforderungen

- Überlegungen zu einer cloudnativen SIEM-Lösung

- Cloud SIEM FAQs

Was ist Cloud SIEM?

- Warum ein Cloud SIEM verwenden?

- Wie SIEM mit Cloud-Umgebungen und SaaS-Anwendungen interagiert

- Kernfunktionen und -fähigkeiten von Cloud SIEM

- Cloud SIEM-Bereitstellungsmodelle

- Bereitstellung von On-Premise vs. Cloud SIEM

- Wichtige Schritte für die Implementierung von Cloud SIEM

- Cloud SIEM Herausforderungen

- Überlegungen zu einer cloudnativen SIEM-Lösung

- Cloud SIEM FAQs

Cloud SIEM (Security Information and Event Management), auch SIEM-as-a-Service oder SIEM SaaS genannt, ist eine Lösung, die Einblick in Workloads in verteilten Umgebungen bietet und die Überwachung, Analyse und Alarmierung bei Anomalien in Echtzeit ermöglicht, um Bedrohungen zu erkennen und die Reaktion auf Vorfälle zu beschleunigen.

Eine Cloud SIEM Lösung kann Protokolldaten aus verschiedenen Quellen, wie Endpunkten und Netzwerken, über ein einheitliches, cloudbasiertes Dashboard überwachen. Cloud SIEM-Lösungen bieten gegenüber herkömmlichen SIEM-Tools mehrere Vorteile für die Cybersicherheit, wenn es um die Bedrohungserkennung und das Sammeln von in unterschiedlichen Umgebungen geht.

Warum ein Cloud SIEM verwenden?

Cloud SIEM unterstützt interne Sicherheitsteams bei der Automatisierung der Sammlung, Überwachung und Analyse von Daten von jedem Standort aus. Es unterstützt Sicherheitsteams bei der Abwehr von Cyberangriffen, einschließlich bekannter Bedrohungen, die im MITRE ATT&CK Frameworkidentifiziert wurden.

Diese Fähigkeit ist heute von entscheidender Bedeutung, da die meisten Organisationen über Mitarbeiter und kritische Arbeitslasten außerhalb der traditionellen Grenzen vor Ort verfügen. Cloud SIEM unterstützt auch die Integration mit anderen Sicherheitstools, so dass diese mehr Daten für eine breitere Beobachtbarkeit aufnehmen können. Die inhärente Skalierbarkeit von Cloud SIEM ermöglicht es diesen Systemen, riesige Datenmengen zu sammeln und zu korrelieren, um potenzielle Sicherheitsvorfälle zu identifizieren.

Weitere Vorteile von Cloud SIEM sind:

- Elastizität: Cloud SIEM Lösungen ermöglichen es Organisationen, die Kapazität dynamisch anzupassen, anstatt den zukünftigen Ressourcenbedarf abzuschätzen, was oft zu einer Unter- oder Überversorgung führt.

- Weniger Fachwissen und Personal erforderlich: Cloud-basierte SIEM-Lösungen sind so konzipiert, dass sie einfach zu implementieren, zu nutzen und zu warten sind, so dass weniger Fachwissen und weniger Personal für den Support erforderlich sind.

- Kosten-Nutzen-Verhältnis: Mit Cloud SIEM entfällt die Notwendigkeit einer komplexen, ressourcenintensiven und kostspieligen Wartung, so dass die mit der Bereitstellung von SIEM vor Ort verbundenen Investitionsausgaben vermieden werden.

- Schnelle Bereitstellung: Sicherheitsteams können Cloud SIEM-Lösungen schneller anpassen und bereitstellen als herkömmliche On-Premise-Systeme.

- Widerstandsfähigkeit: Cloud SIEM arbeitet in verwalteten Umgebungen mit automatischen Sicherungs- und Wiederherstellungsfunktionen und wird häufig zur Redundanz über mehrere Standorte hinweg bereitgestellt.

- Einheitliches System mit allen Sicherheits- und Ereignisprotokolldaten: Sicherheitsteams können alle physischen und virtuellen Systeme von einem einheitlichen System aus überwachen, das Echtzeitwarnungen, Aktualisierungen von Erkennungsregeln, Risikobewertungen und Compliance-Auditberichte ermöglicht.

Wie SIEM mit Cloud-Umgebungen und SaaS-Anwendungen interagiert

SIEM-Systeme verbessern die Sicherheit in Cloud-Umgebungen und SaaS-Anwendungen, indem sie Protokolle über API-Integrationen mit Cloud-Dienstanbietern und SaaS-Plattformen sammeln und normalisieren. Sie nutzen fortschrittliche Analysen und Threat Intelligence, um Anomalien und potenzielle Bedrohungen zu erkennen und Ereignisse aus verschiedenen Quellen zu korrelieren.

Automatisierte Reaktionen auf Vorfälle und Integrationen mit SOAR-Plattformen ermöglichen eine schnelle Bedrohungsabwehr. SIEMs bieten außerdem detaillierte Berichte und Prüfprotokolle, um die Compliance mit gesetzlichen Anforderungen zu gewährleisten, und bieten einen einheitlichen Überblick über die Sicherheit der gesamten IT-Landschaft einer Organisation.

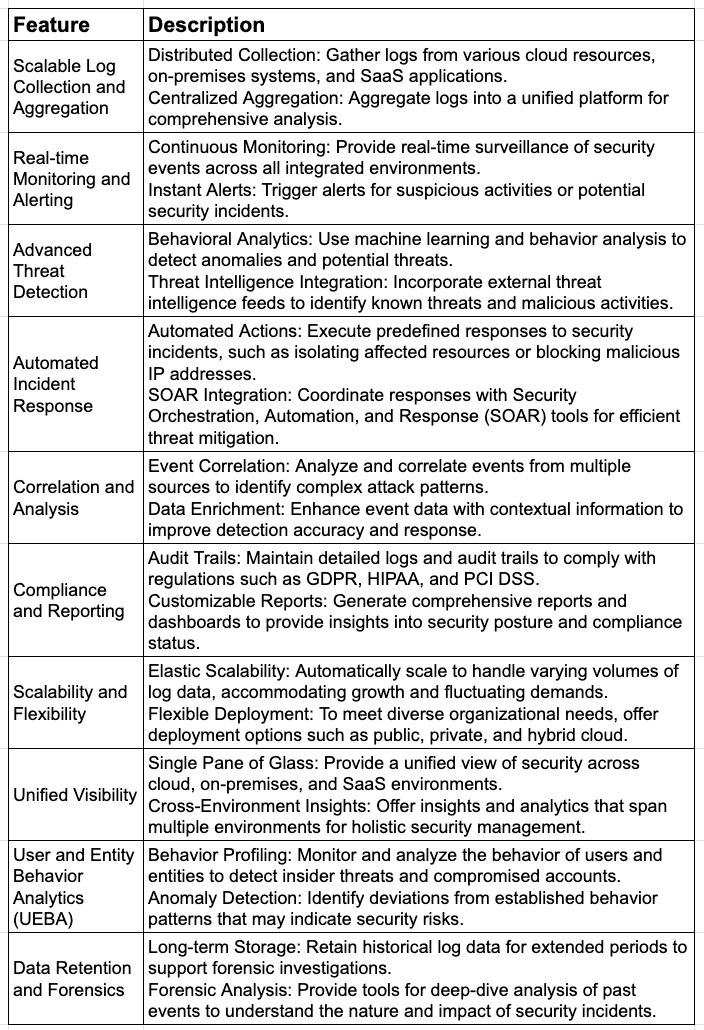

Kernfunktionen und -fähigkeiten von Cloud SIEM

Cloud SIEM-Bereitstellungsmodelle

Für die Bereitstellung von Cloud SIEM stehen mehrere Modelle zur Verfügung, wobei die optimale Wahl von den Fähigkeiten, Anforderungen, Ressourcen und Präferenzen der Sicherheitsteams in Bezug auf Verantwortung, Kapitalaufwand und Datenkontrolle abhängt. Prüfen Sie die folgenden Optionen, um die beste Lösung zu finden.

Vom Kunden bereitgestelltes Cloud SIEM-Modell

Das vom Kunden bereitgestellte Modell, das unter die Kategorie Infrastructure-as-a-Service fällt, wird häufig als Zwischenschritt verwendet, bevor eine vollständig Cloud-basierte Lösung eingeführt wird. Sie wird von Organisationen genutzt, die ein hohes Maß an Datenkontrolle wünschen und über die Ressourcen verfügen, um die Kosten und die Verantwortung für die Infrastruktur über die Virtualisierung hinaus zu tragen.

Cloud-gehostetes SIEM-Modell

Dieses Single-Tenant-Modell erfordert weniger Kapitalaufwand und Unterstützung durch das Sicherheitsteam. Der Anbieter stellt die Hard- und Software über die Cloud bereit und verwaltet sie. Dies bietet einen Großteil der Kontrolle und Sicherheit einer vom Kunden bereitgestellten Lösung, allerdings zu relativ hohen Kosten, da keine Skaleneffekte erzielt werden können.

Cloudnatives SIEM-Modell

Ein mandantenfähiges Modell, das eine vollständige SaaS-Lösung bietet. Dieses Modell bietet alle Vorteile einer Cloud SIEM Implementierung, wobei die Anbieter die gesamte Hardware, Software und unterstützenden Architekturen bereitstellen. Organisationen haben ihre eigenen Dashboards und Benutzeroberflächen, aber die Backend-Komponenten werden gemeinsam genutzt, was die Kosten niedrig hält. Cloud-native SIEM-Anbieter bauen Kernfunktionen mit wichtigen Tools ein, die bereits vorkonfiguriert sind.

Cloud SIEM als Managed Service

Cloud SIEM ist auch eine Full-Service-Lösung, bei der Managed Service Provider alle Aspekte des Systembetriebs übernehmen. Dieses Modell macht es für Organisationen überflüssig, selbst ein Security Operations Center (SOC) zu betreiben und die Sicherheitsabläufe per Fernzugriff oder intern zu verwalten.

Bereitstellung von On-Premise vs. Cloud SIEM

Wie bei allen Technologien hängt das richtige Modell für die Bereitstellung von den Anforderungen der Organisation, dem Budget sowie den Kapazitäten und Fähigkeiten des Sicherheitsteams ab.

Merkmale von Organisationen, die sich für ein On-Premise SIEM entscheiden

- Die Organisation benötigt ein hohes Maß an Autonomie, Kontrolle und Flexibilität bei ihrer Cybersicherheit.

- Priorisieren Sie den Datenschutz, um strenge Compliance- und gesetzliche Anforderungen zu erfüllen.

- Sie möchten die Möglichkeit haben, ihr SIEM anzupassen und fein abzustimmen

Merkmale von Organisationen, die sich für ein Cloud SIEM entscheiden

- Setzen Sie stark auf Cloud-basierte Operationen

- Sie möchten die Möglichkeit haben, sich nahtlos in andere Cloud-Systeme zu integrieren

- Sie benötigen ein hohes Maß an Skalierbarkeit und Zugänglichkeit

- Suchen Sie die einfache Bereitstellung und Verwaltung eines Cloud SIEM

Wichtige Schritte für die Implementierung von Cloud SIEM

Die erfolgreiche Bereitstellung von Cloud SIEM erfordert eine sorgfältige Planung und Ausführung. Für die Implementierung von Cloud SIEM müssen wichtige Schritte unternommen werden, um sicherzustellen, dass Ihre Organisation die Fähigkeiten des Systems effektiv nutzen und gleichzeitig mögliche Herausforderungen bewältigen kann. Mit diesen Schritten schaffen Sie eine leistungsstarke, skalierbare und effiziente Cloud SIEM-Lösung, die auf Ihre Sicherheitsanforderungen zugeschnitten ist.

#1: Verstehen Sie das aktuelle Umfeld

Beginnen Sie damit, Informationen über alle (Cloud und On-Premise), die aktuelle Abdeckung durch Sicherheitsanalysen und die verfügbaren technischen Ressourcen (d.h. Systeme und Mitarbeiter) zur Unterstützung des Projekts zu sammeln. Beurteilen Sie die Fähigkeiten der Mitarbeiter im Hinblick auf die Anforderungen für die Bereitstellung und die laufende Verwaltung des Cloud SIEM sowie die technischen Ressourcen, wie z.B. die Bandbreite.

#2: Bestimmen und priorisieren Sie Anwendungsfälle

Identifizieren Sie die aktuellen Anwendungsfälle, die von dem alten SIEM oder anderen Sicherheitstools abgedeckt werden. Dann sollten zusätzliche Anwendungsfälle in Betracht gezogen werden.

#3: Bewerten Sie Cloud SIEM Lösungen

Prüfen Sie die verfügbaren Cloud SIEM Lösungen und Bereitstellungsmodelle. Ordnen Sie die Funktionalität jeder Lösung den spezifischen Anforderungen und Fähigkeiten der Organisation zu. Achten Sie darauf, wie das Cloud SIEM mit den übereinstimmt.

#4: Definieren Sie Ziele

Definieren Sie Metriken, um die Ergebnisse der spezifischen Ziele für jede Phase der Implementierung quantifizierbar zu machen. Dies ist entscheidend für die Einhaltung des Zeitplans der Implementierung, die Identifizierung von Problemen und die Optimierung von Systemen und Prozessen.

#5: Operative Prozesse und Rollen einrichten

Bevor Sie mit der Bereitstellung eines Cloud SIEM beginnen, sollten Prozesse und Rollen festgelegt werden. Dies sollte die Funktionen zur Unterstützung der Implementierung und die laufenden Support-Rollen und -Prozesse umfassen, die für die Verwaltung und Wartung der Cloud SIEM-Lösung erforderlich sind. Richtlinien und Erkennungsregeln sollten während dieses Schritts aktualisiert und erstellt werden.

#6: Trainieren Sie das Team

Planen Sie formelle Schulungen für das Sicherheitsteam, das das Cloud SIEM nutzt. Bieten Sie Schulungen in verschiedenen Formaten an, um sie ansprechend zu gestalten und jeden einzelnen Teilnehmer optimal zu erreichen. Dies kann praktische Laborarbeit, Lesematerialien, Videos und Fragesitzungen mit Experten beinhalten.

#7: Bereitstellen und Testen des Cloud SIEM

Die einzelnen Schritte für die Bereitstellung hängen von dem gewählten Modell ab, aber der Prozess sollte dem Sicherheitsteam vor Beginn mitgeteilt werden. Sobald das System in Betrieb ist, sollten die wichtigsten Anwendungsfälle getestet werden, um proaktiv Fehler zu erkennen und eine optimale Leistung sicherzustellen.

Die Testverfahren sollten die Validierung der wichtigsten Funktionen sowie die Wirksamkeit und Genauigkeit der Bedrohungserkennung, die Generierung von Warnmeldungen und die Kontextualisierung von Warnmeldungen umfassen, um die Reaktion auf Vorfälle zu beschleunigen.

#8: Erstellen Sie Prozesse für Überprüfungen und Aktualisierungen

Nach der Implementierung sollten regelmäßige Überprüfungen der Leistungskennzahlen und der operativen Funktionen durchgeführt werden, um die Richtlinien und Regeln zu aktualisieren und zu optimieren. Auch die Leistung sollte genau überwacht werden, da sie sich mit wachsendem Datenvolumen im Laufe der Zeit verschlechtern kann. Darüber hinaus sollten neue oder verbesserte Threat Intelligence von Drittanbietern eingesetzt werden, um die Erkennung von Sicherheitsvorfällen zu verbessern.

Cloud SIEM Herausforderungen

Obwohl Cloud SIEM zahlreiche Vorteile bietet, wie z.B. Skalierbarkeit und Bedrohungserkennung in Echtzeit, könnten Organisationen auf einige Herausforderungen stoßen. Mit der richtigen Planung und den richtigen Strategien lassen sich diese Herausforderungen jedoch effektiv bewältigen.

Bedenken bezüglich der Datensicherheit

Organisationen könnten sich Sorgen um die Sicherheit sensibler Daten in der Cloud machen. Deshalb implementieren seriöse Cloud SIEM-Anbieter robuste Verschlüsselungsprotokolle und halten strenge Sicherheitsstandards ein, um die Daten zu schützen.

Komplexität der Integration

Die Integration von Cloud SIEM in bestehende Systeme kann komplex sein. Die Wahl einer Lösung mit umfassendem Support und klaren Integrationsrichtlinien kann diesen Prozess vereinfachen und eine nahtlose Bereitstellung gewährleisten.

Sich entwickelnde Bedrohungslandschaft

Die sich ständig weiterentwickelnde Bedrohungslandschaft kann für Cloud SIEM Lösungen eine Herausforderung darstellen. Durch den Einsatz von maschinellem Lernen und regelmäßigen Updates aus Threat Intelligence-Feeds kann das System jedoch neuen Bedrohungen immer einen Schritt voraus sein.

Kostenmanagement

Einige Organisationen machen sich möglicherweise Sorgen über die Kosten für die Bereitstellung. Wenn Sie sich für ein skalierbares Pay-as-you-go-Modell entscheiden, können Sie die Kosten effektiv verwalten und sicherstellen, dass Sie nur für die Ressourcen zahlen, die Sie auch nutzen.

Trotz potenzieller Herausforderungen werden diese Probleme durch die kontinuierliche Weiterentwicklung der Cloud SIEM-Technologie und die Einhaltung der branchenüblichen Best Practices deutlich gemildert. Es gibt zwar einige anfängliche Hürden, aber die langfristigen Vorteile von Cloud SIEM überwiegen diese Herausforderungen bei weitem. Organisationen, die Cloud SIEM einsetzen, profitieren von einer verbesserten Sicherheitstransparenz, kürzeren Reaktionszeiten auf Vorfälle und einer besseren Compliance-Stellung, was letztlich zu einer sichereren und widerstandsfähigeren IT-Umgebung führt.

Überlegungen zu einer cloudnativen SIEM-Lösung

Wenn Sie ein Cloud-natives SIEM implementieren, sollten Sie diese Faktoren für den Erfolg berücksichtigen:

- Bandbreite: Stellen Sie sicher, dass Ihre Organisation über genügend Bandbreite verfügt, um das Volumen der Protokolle und Schnittstellen zu bewältigen.

- Kosten: Verstehen Sie die anfänglichen Preise und die zukünftigen Kosten bei wachsendem Datenvolumen.

- Datenkontrolle: Beurteilen Sie den Grad der Kontrolle über Ihre Daten auf der Grundlage des Bereitstellungsmodells.

- Zuverlässigkeit des Netzwerks: Sorgen Sie für eine stabile und zuverlässige Netzwerkkonnektivität zwischen den Datenquellen und dem Cloud SIEM.

- Gesetzliche und rechtliche Compliance: Halten Sie die verschiedenen Vorschriften und Gesetze in Bezug auf sensible Daten ein, einschließlich der Vorschriften zur Datensouveränität, zum Datenschutz und zur Privatsphäre.

Cloud SIEM FAQs

CISOs und Sicherheitsteams ersetzen traditionelle und Cloud SIEM-Systeme durch Extended Security Intelligence and Automation Management (XSIAM). Dieser Ansatz vereinheitlicht und automatisiert SIEM-Funktionen und andere SOC-Funktionen, so dass sich die Analysten auf Aufgaben konzentrieren können, die menschliche Intelligenz erfordern.

Zu den wichtigsten integrierten Funktionen von XSIAM gehören herkömmliche SIEM- und Cloud-SIEM-Funktionen, Endpunktschutz, Identitätsbedrohungserkennung und -reaktion (ITDR), Angriffsflächenmanagement (ASM), Sicherheitsorchestrierung, -automatisierung und -reaktion (SOAR), Cloud-Erkennung und -Reaktion (CDR) sowie Compliance-Management und Berichtsunterstützung.