-

Was ist Data Detection and Response (DDR)?

- Datenerfassung und Reaktion erklärt

- Warum ist DDR wichtig?

- Verbesserung von DSPM-Lösungen durch dynamische Überwachung

- Ein genauerer Blick auf Data Detection and Response (DDR)

- Wie DDR Lösungen funktionieren

- Wie passt DDR in die Landschaft der Cloud-Datensicherheit?

- Braucht die CISO-Agenda ein zusätzliches Cybersecurity-Tool?

- Innovation unterstützen, ohne die Sicherheit zu opfern

- Häufig gestellte Fragen zu DSPM und Data Detection and Response

- Was ist Cloud-Datenschutz?

- Was ist Datenklassifizierung?

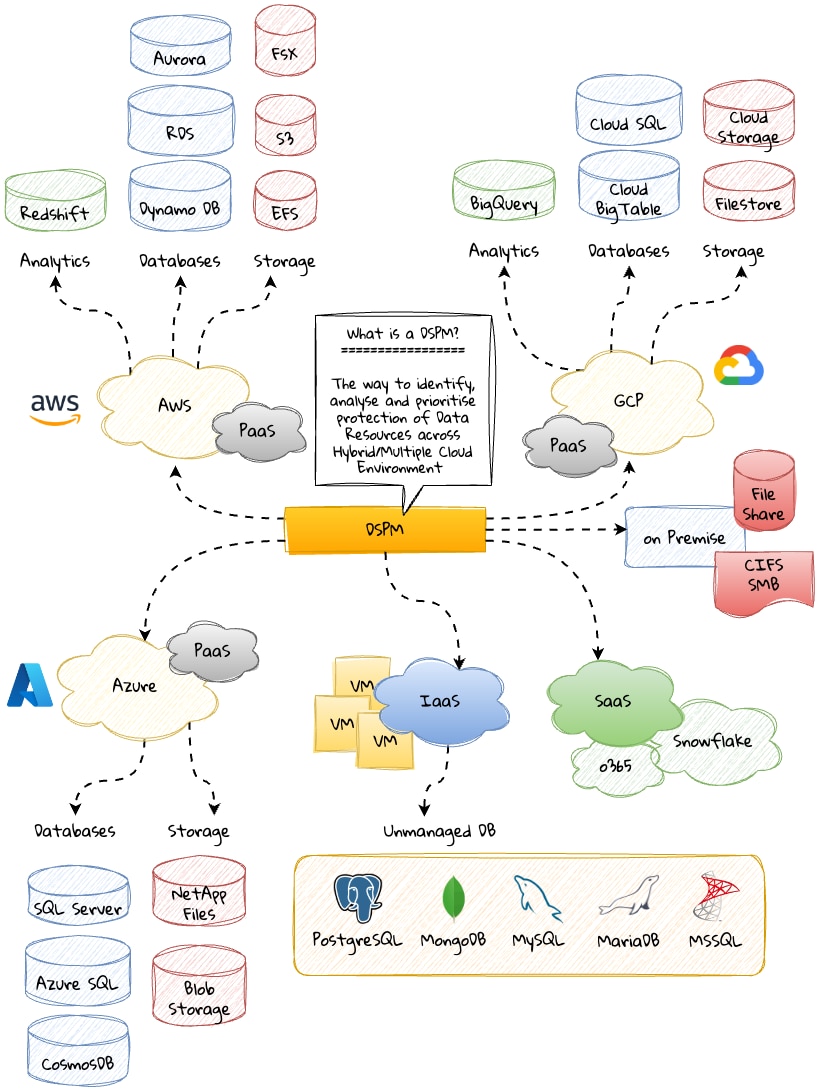

Was ist Data Security Posture Management (DSPM)?

Data Security Posture Management (DSPM) ist ein umfassender Ansatz zum Schutz sensibler Daten in Unternehmen vor nicht autorisiertem Zugriff, Offenlegung, Modifizierung oder Löschung. DSPM umfasst verschiedene Sicherheitsfunktionen, einschließlich Datenklassifizierung, Datenverschlüsselung, Zugriffskontrolle, Data Loss Prevention (DLP) und Überwachung. Mithilfe dieser Maßnahmen können Unternehmen für ein hohes Maß an Datensicherheit sorgen und dadurch die Datenschutz- und Sicherheitsvorgaben erfüllen, Datenschutzverletzungen vermeiden sowie das Markenimage und den Ruf des Unternehmens schützen.

Überblick über DSPM

Data Security Posture Management (DSPM) umfasst verschiedene Sicherheitsprozesse und -technologien zur Bewältigung der Herausforderungen, die sich aus der zunehmenden Verbreitung sensibler Daten in diversen Umgebungen ergeben. DSPM ist eine wichtige Komponente jeder Datensicherheitsstrategie, und bietet Unternehmen einen neuen Ansatz für den Schutz von Cloud-Daten Dabei wird sichergestellt, dass sensible und regulierte Daten immer angemessen geschützt sind, unabhängig vom Speicherort oder Ziel der Übertragung.

Als reglementierter, datenzentrierter Ansatz zum Schutz der Assets in Cloud- und On-Premises-Umgebungen priorisiert DSPM die Sicherheit der Daten selbst – und nicht der Systeme, in denen sich die Daten befinden. Daher spielt DSPM eine wichtige Rolle in Datensicherheitsstrategien, insbesondere in cloudzentrierten und cloudnativen Umgebungen die von herkömmlichen Sicherheitsmaßnahmen nicht ausreichend abgedeckt werden.

DSPM ist ein relativ neuer Trend im Cloud-Computing und wurde 2022 im Gartner-Bericht „Hype Cycle for Data Security“ vorgestellt. Mit dieser Technologie werden die Erkennung und der Schutz von Daten automatisiert und dadurch die größte Anforderung für ein sicheres Datenmanagement erfüllt – Transparenz. DSPM bietet Unternehmen wichtige Einblicke und hilft bei der Beantwortung der folgenden Fragen:

- Wo befinden sich sensible Daten?

- Wer hat Zugriff darauf?

- Wie werden Daten genutzt?

- Welches Sicherheitsniveau haben Datenspeicher oder Anwendungen?

So funktioniert DSPM

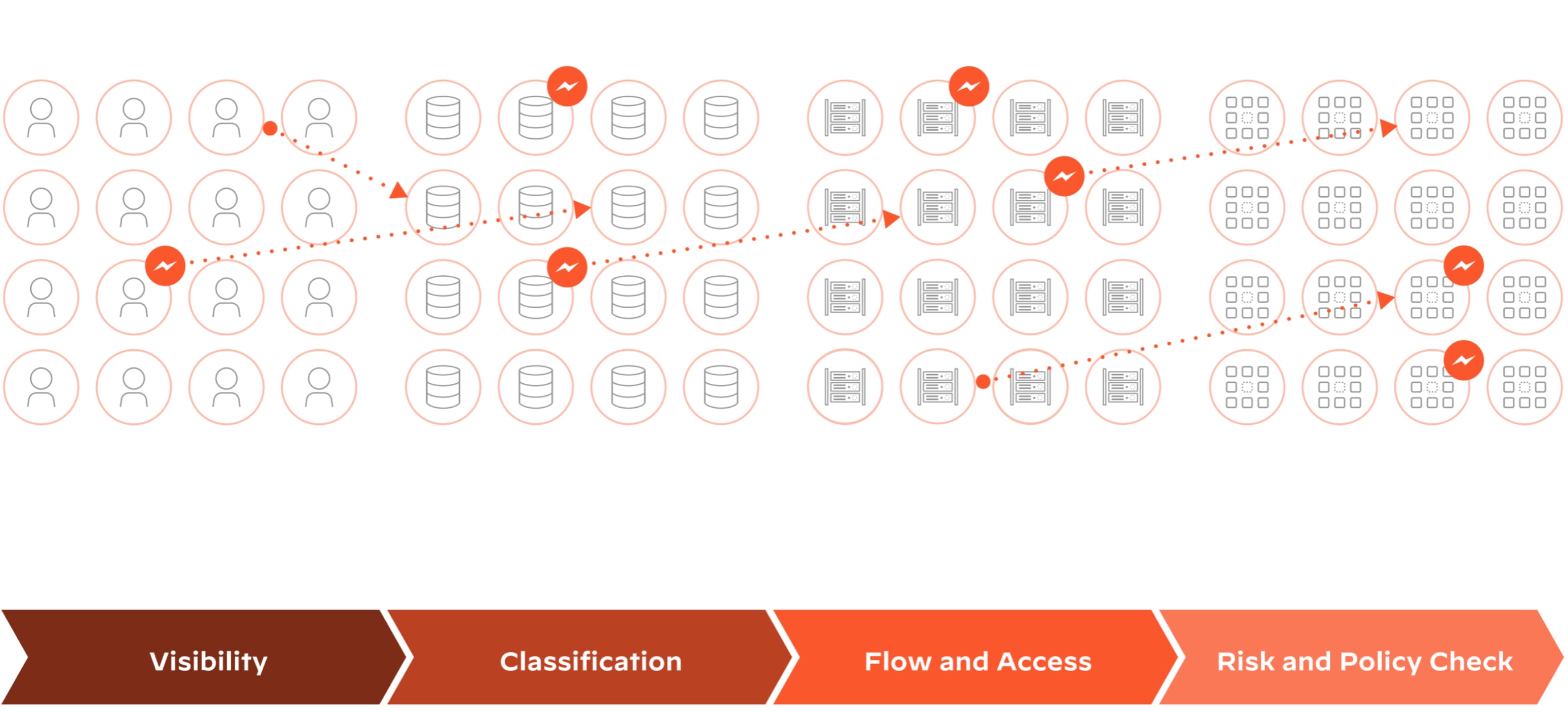

Bei DSPM wird anhand der Analyse des Datenverkehrs ermittelt, wie die Datenströme in einem Unternehmen aussehen und welche potenziellen Risiken und Sicherheitslücken es gibt. Zu den Schritten des DSPM-Prozesses gehören:

Datenerkennung

Zuerst werden die Datenquellen in der gesamten Unternehmensumgebung erfasst und katalogisiert, zum Beispiel Datenbanken, Dateisysteme, Cloud-Speicher und Anwendungen von Drittanbietern. So können Unternehmen besser feststellen, wo sich die sensiblen Daten befinden.

Datenklassifizierung

Nach der Identifizierung der Datenquellen klassifiziert DSPM die Daten unter Berücksichtigung der Vertraulichkeit und Relevanz. Handelt es sich beispielsweise um personenbezogene Daten, Finanzdaten oder geistiges Eigentum? Diese Klassifizierung dient dann als Grundlage für die Priorisierung der Datensicherheitsmaßnahmen und die Ermittlung der Complianceanforderungen.

Abbildung des Datenverkehrs

DSPM ermittelt, wie sensible Daten zwischen den unterschiedlichen Komponenten der Unternehmensinfrastruktur übertragen werden, beispielsweise Server, Datenbanken und Anwendungen. So können Unternehmen den Zugriff, die Verarbeitung und die Übertragung von Daten besser nachvollziehen und auch potenzielle Schwachstellen und Sicherheitslücken aufdecken.

Risikobewertung

Bei der Analyse des Datenverkehrs deckt DSPM potenzielle Risiken und Sicherheitslücken auf, wie nicht autorisierten Zugriff, Datenlecks oder eine unzureichende Verschlüsselung. Anhand dieser Informationen können Unternehmen dann ihre Sicherheitsmaßnahmen priorisieren und die kritischsten Bedrohungen schneller beheben.

Implementierung von Sicherheitsfunktionen

Die Ergebnisse der Risikobewertung fließen auch in die Entscheidung ein, welche Sicherheitsfunktionen Unternehmen zum Schutz der Daten implementieren. Dazu gehören beispielsweise Verschlüsselung, Zugriffskontrolle und Data Loss Prevention (DLP), damit sensible Daten während der Übertragung im Unternehmen besser geschützt sind.

Überwachung und Überprüfung

DSPM überwacht kontinuierlich den Datenverkehr, um Anomalien, potenzielle Bedrohungen und Richtlinienverstöße aufzudecken. Regelmäßige Überprüfungen helfen sicherzustellen, dass die Sicherheitsmaßnahmen auch effektiv sind und das Unternehmen die Datenschutzvorgaben erfüllt.

Reaktion auf Sicherheitsvorfälle und Schadensbehebung

Bei einem Sicherheitsvorfall stellt DSPM schnell die erforderlichen Informationen bereit, damit die betroffenen Daten identifiziert, die Ausmaße des Vorfalls eingeschätzt und Maßnahmen zur Schadensbehebung ergriffen werden können, um die Konsequenzen zu minimieren.

Abbildung 2: Datenerkennung, -klassifizierung und Zugriffs-Governance

Dank der DSPM-Analyse des Datenverkehrs können sich Unternehmen einen umfassenden Überblick darüber verschaffen, wie sensible Daten in ihrer Infrastruktur übertragen und genutzt werden. Diese Informationen helfen ihnen wiederum, potenzielle Risiken zu identifizieren und zu beheben, damit die wertvollen Datenassets angemessen geschützt sind und die gesetzlichen Vorgaben eingehalten werden.

Die Bedeutung von Data Security Posture Management

Die Bedeutung von DSPM für Unternehmen kann nicht genug betont werden: Mit DSPM lassen sich aktiv kritische Probleme und potenzielle Konsequenzen in modernen, datengestützten Umgebungen ermitteln und beheben.

Ohne DSPM sind Unternehmen und ihre wertvollen Daten anfälliger für Sicherheitsbedrohungen. Datenlecks, bei denen unter anderem sensible Daten, geistiges Eigentum und Geschäftsgeheimnisse gestohlen werden können, schädigen das Markenimage und den Ruf des Unternehmens und haben oft lange Nachwirkungen. Außerdem haben Unternehmen ohne DSPM-Funktionen häufig Schwierigkeiten, ihre Ressourcen effektiv einzusetzen, insbesondere für schnelle Abwehrmaßnahmen in einer dynamischen Bedrohungslandschaft. IT-, Sicherheits- und Business-Teams können nicht effizient zusammenarbeiten, sodass eine gemeinsame Ausrichtung der Ziele und eine Abstimmung der Sicherheitsmaßnahmen fehlen.

Wenn hingegen der Nutzen von DSPM erkannt und die Funktionen in die Prozesse integriert werden, können Unternehmen eine umfassende und effektive Sicherheitsstrategie entwickeln. DSPM trägt entscheidend zur Risikominimierung in der Datensicherheit und zur Verbesserung der Geschäftsergebnisse bei.

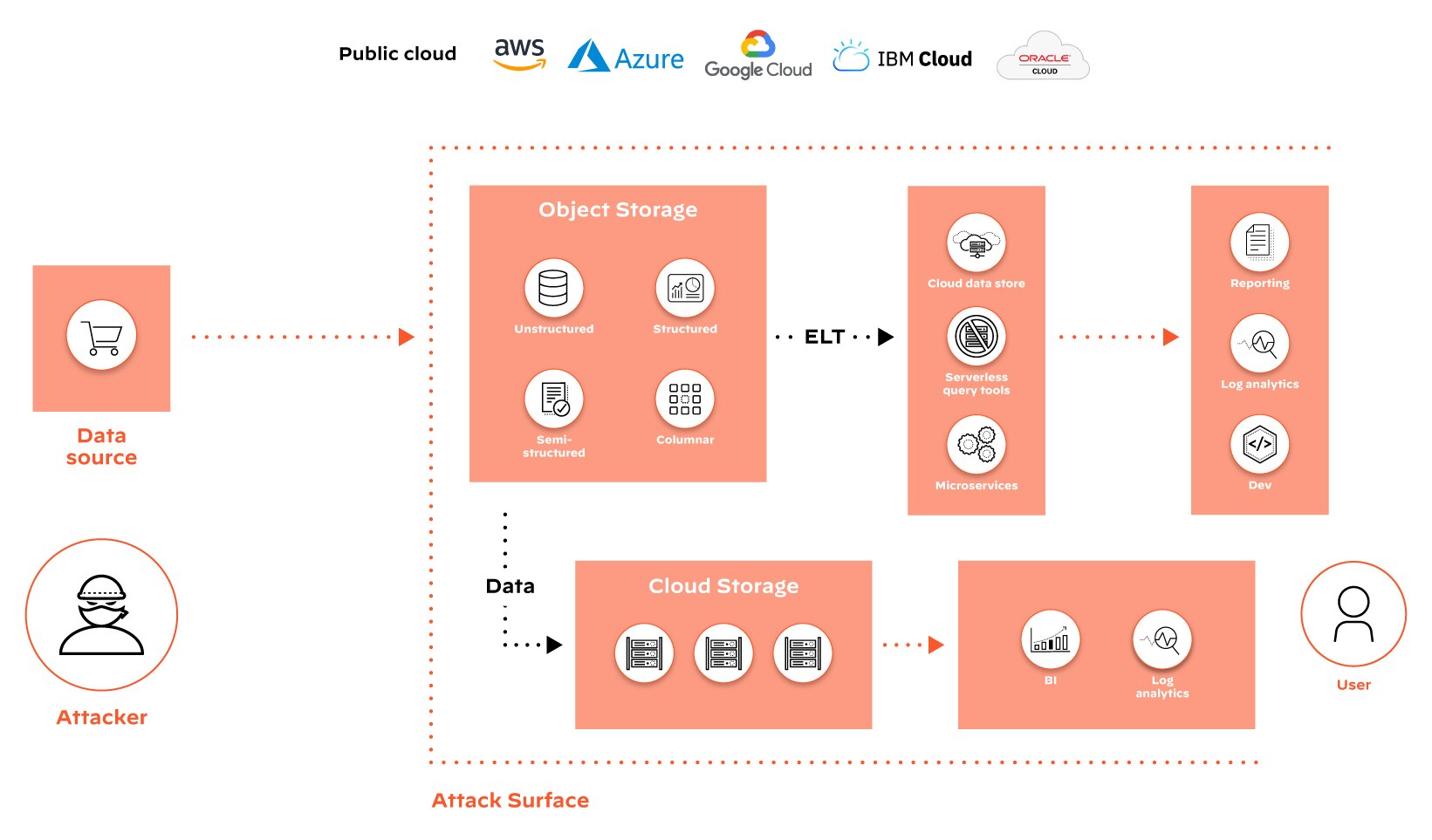

Abbildung 3: Angriffsfläche einer Multi-Cloud-Architektur mit verteilten Daten

DSPM-Funktionen

Gartner prognostiziert Folgendes: „2026 werden mehr als 20 % der Unternehmen DSPM nutzen, um schnell bisher unbekannte Datenrepositorys und deren geografische Standorte ermitteln zu können und dadurch die Sicherheits- und Datenschutzrisiken zu minimieren.“

Umfassende Datenerkennung

DSPM-Tools durchsuchen Cloud-Umgebungen und On-Premises-Datenspeicher, um Datenassets zu erfassen und zu katalogisieren. Damit leisten sie einen wichtigen Beitrag zur Aufdeckung von Schattendaten und helfen Unternehmen, sich einen besseren Überblick über die Angriffsfläche zu verschaffen.

Als Schattendaten werden Informationen bezeichnet, die außerhalb der offiziellen IT-Systeme eines Unternehmens erstellt, gespeichert und verarbeitet werden – häufig ohne Kenntnis oder Genehmigung der IT-Abteilung. Mithilfe der Datenerkennung von DSPM können Unternehmen die Quellen von Schattendaten in der gesamten Infrastruktur identifizieren. Dazu gehören auch nicht autorisierte Cloud-Dienste, private Geräte und Anwendungen von Drittanbietern.

Unternehmen müssen genau wissen, über welche Daten sie verfügen (einschließlich Schattendaten), um die relevanten Sicherheitsmaßnahmen wie Verschlüsselung, Zugriffskontrollen und Data Loss Prevention (DLP) zu implementieren.

Vorteile der Datenklassifizierung

Dank der aktiven Datenklassifizierung in DSPM können Unternehmen gezielt Sicherheitsmaßnahmen für die kritischsten Datenassets ergreifen, damit diese angemessen geschützt sind.

Die Datenklassifizierung hilft Unternehmen auch, die Datenschutzvorgaben einzuhalten, da für bestimmte Datentypen eventuell spezifische Sicherheitsmaßnahmen erforderlich sind. Wenn sie wissen, welche Daten vertraulich sind und welche gesetzlichen Vorgaben gelten, können Unternehmen die jeweils angemessenen Maßnahmen ergreifen.

Zugriffs-Governance

Die Zugriffs-Governance ist eine wichtige Funktion von DSPM. Damit wird festgelegt, wer auf welche Daten zugreifen darf, und sichergestellt, dass dabei das Least-Privilege-Prinzip, beachtet wird. Dieses besagt, dass Benutzer jeweils nur Zugriff auf die Daten haben sollten, die sie zur Erfüllung ihrer Aufgaben benötigen. DSPM hilft Unternehmen bei der Durchsetzung dieses Prinzips, da die Lösung einen Überblick über die Zugriffskontrollen bietet und zu weit gefasste oder unangemessene Zugriffsrechte identifiziert.

Erkennung und Behebung von Sicherheitslücken und Fehlkonfigurationen

Eine entscheidende Funktion von DSPM ist die Risikoerkennung. Durch die kontinuierliche Überprüfung verschiedener Datenquellen wie Datenbanken, Dateisystemen und Cloud-Speichern können DSPM-Tools verborgene Sicherheitslücken und Fehlkonfigurationen aufdecken, die nicht autorisierte Zugriffe oder die Datenausschleusung ermöglichen könnten und daher eine Gefahr für sensible Daten darstellen.

DSPM kann Anomalien im Benutzerverhalten, Zugriffsmuster und Datenbewegungen erkennen, die auf potenzielle Insiderbedrohungen oder externe Angriffe hindeuten. Durch Alarme in Echtzeit und praxisrelevante Informationen helfen DSPM-Lösungen Unternehmen, schnell auf neue Risiken zu reagieren und Datenschutzverletzungen zu vermeiden.

Video 1: QlikTech verbessert den Schutz von Kundendaten im Rahmen des Modells der gemeinsamen Verantwortung.

Unterstützung bei der Einhaltung von Complianceanforderungen

Verstöße gegen Datenschutzverordnungen wie die DSGVO, HIPAA und CCPA werden mit hohen Geldbußen und anderen Strafmaßnahmen geahndet. Da DSPM einen Überblick über die Datenassets und die Sicherheitsmaßnahmen bietet, können Unternehmen die gesetzlichen Vorgaben einhalten und die Compliance mit PCI-DSS und anderen Datenschutzverordnungen nachweisen. DSPM-Tools können zudem Complianceverstöße erkennen und Sicherheitsteams entsprechend warnen.

Statische Risikoanalyse

DSPM-Tools nutzen die statische Risikoanalyse, um potenzielle Risiken für Daten zu identifizieren. Dabei werden gespeicherte Daten analysiert, um sensible Informationen zu identifizieren, die Risikostufe einzuschätzen und festzustellen, ob sie angemessen geschützt sind. Wenn die Risiken bekannt sind, können Unternehmen ihre Sicherheitsmaßnahmen besser priorisieren und die Gefahr abwehren.

Richtlinienkontrollen

DSPM umfasst Funktionen für die Richtlinienkontrolle, sodass Unternehmen konkrete Sicherheitsrichtlinien festlegen und darin genau angeben können, wie Daten geschützt werden sollen und wer darauf zugreifen darf. DSPM setzt dann diese präzisen Kontrollen – beispielsweise Verschlüsselung, Tokenisierung und Zugriffsbeschränkungen – für alle Datenspeicher im Unternehmen durch. So werden ein konsistenter Datenschutz sichergestellt und das Risiko nicht autorisierter Zugriffe minimiert.

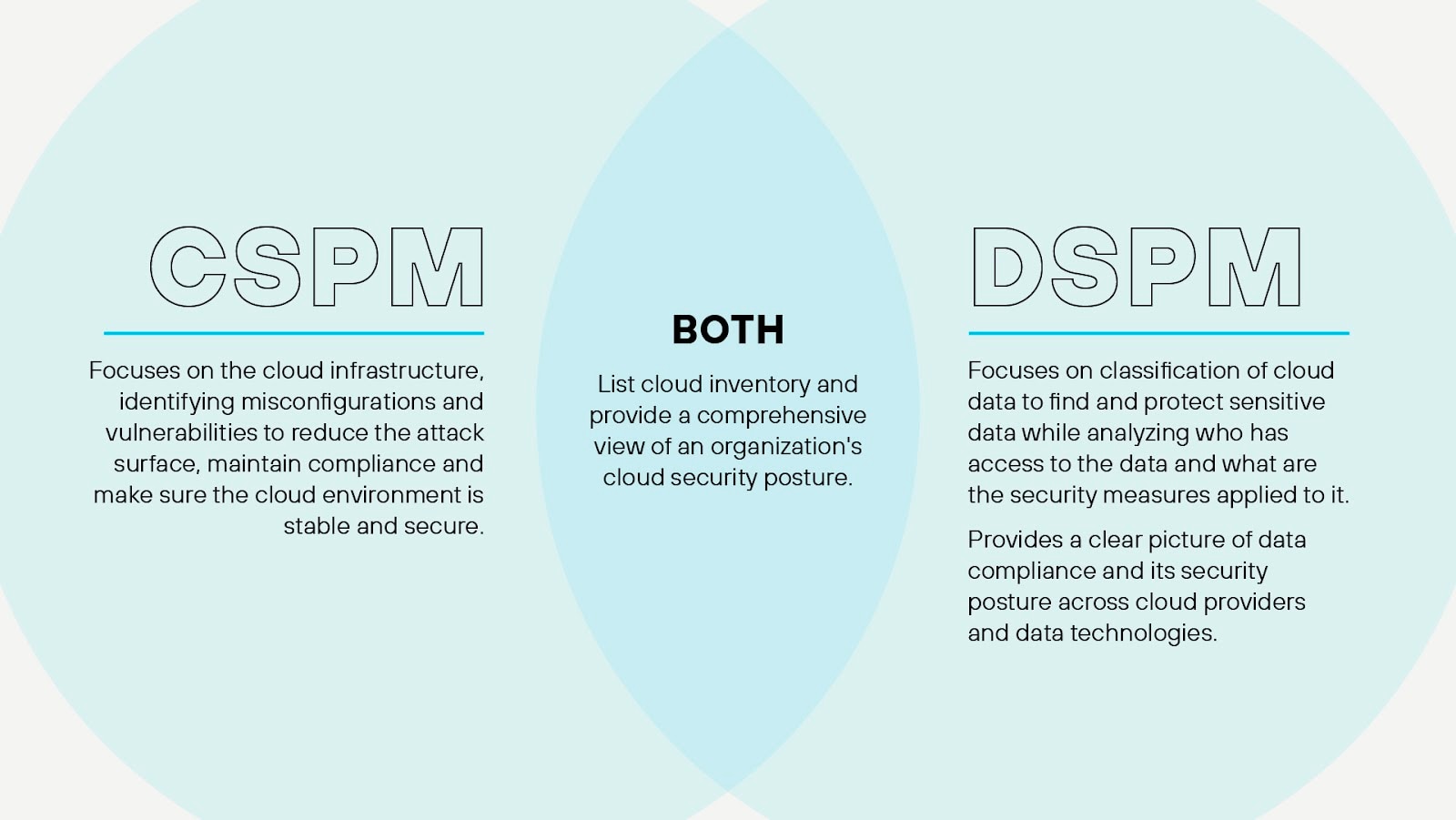

Der Unterschied zwischen DSPM und CSPM

DSPM und das Management des Cloud-Sicherheitsniveaus (Cloud Security Posture Management, CSPM) tragen zwar beide zu einem besseren Sicherheitsniveau von Unternehmen bei, beziehen sich aber auf unterschiedliche Aspekte der Informationssicherheit.

CSPM ist auf die kontinuierliche Überwachung, Überprüfung und Verbesserung des Sicherheitsniveaus von Cloud-Umgebungen ausgerichtet. Unternehmen nutzen CSPM-Lösungen, um Fehlkonfigurationen, Sicherheitslücken und Complianceverstöße in cloudbasierten Infrastrukturen, wie Infrastructure-as-a-Service (IaaS), Platform-as-a-Service (PaaS), und Software-as-a-Service (SaaS) zu identifizieren und zu beheben.

CSPM-Lösungen werden in der Regel in eine Cloud-Native Application Protection Platform (CNAPP) integriert und nutzen APIsAutomatisierung und maschinelles Lernen, um Daten aus diversen Cloud-Ressourcen, beispielsweise virtuellen Maschinen, Speichern, Netzwerken und Anwendungen, zu erfassen und zu analysieren. Sie evaluieren die Sicherheitskonfigurationen und -einstellungen dieser Ressourcen und gleichen sie mit branchenüblichen Benchmarks, Best Practices und gesetzlichen Vorgaben wie CIS, NIST, DSGVO und HIPAA ab. Werden Abweichungen von den erwarteten Einstellungen erfasst, können Unternehmen mithilfe der CSPM-Lösungen die Sicherheitsrisiken schnell priorisieren und beheben.

DSPM ist auf die Daten selbst ausgerichtet. CSPM schützt die Cloud-Umgebung, DSPM hingegen die Daten in der Umgebung. Die verschiedenen integrierten Komponenten ermöglichen die Identifizierung sensibler Daten, die Klassifizierung nach Vertraulichkeitsgrad, die Anwendung angemessener Verschlüsselungen und Zugriffskontrollen sowie die kontinuierliche Überprüfung auf Datenausschleusung oder nicht autorisierte Aktivitäten. DSPM-Lösungen umfassen auch Funktionen für die Berichterstellung und Überprüfung, sodass Unternehmen die Datennutzung verfolgen, die Compliance mit gesetzlichen Vorgaben nachweisen und Bereiche mit Verbesserungspotenzial identifizieren können.

Beide Technologien sind entscheidend, um die Vertraulichkeit, Integrität und Verfügbarkeit der kritischen Assets in Unternehmen sicherzustellen. Durch die Kombination von CSPM und DSPM lässt sich das Sicherheitsniveau erheblich verbessern.

DSPM-Anwendungsszenarien

Katalogisierung von Datenassets

Mit DSPM-Lösungen können Unternehmen Datenassets schnell erfassen und katalogisieren, auch in komplexen Multi-Cloud-Umgebungen. DSPM-Tools können Daten nach Vertraulichkeitsgrad klassifizieren und vereinfachen dadurch die Priorisierung der Sicherheitsmaßnahmen und den Schutz sensibler Daten.

Ermittlung und Minimierung der Angriffsfläche

Da DSPM-Tools einen Überblick darüber bieten, wo sich sensible Daten befinden und wer darauf Zugriff hat, können Unternehmen potenzielle Angriffsvektoren identifizieren und Maßnahmen zur Minimierung der Angriffsfläche ergreifen. Auf diese Weise lässt sich das Risiko eines Datenlecks deutlich reduzieren und damit auch der Ruf des Unternehmens besser schützen.

Durchsetzung des Least-Privilege-Prinzips

Unternehmen nutzen DSPM-Lösungen, um den Überblick über die Datenzugriffsberechtigungen zu behalten und das Least-Privilege-Prinzip durchzusetzen. DSPM-Tools bieten einen Überblick darüber, wer auf welche Daten zugreifen kann, und identifizieren zu weit gefasste oder unangemessene Zugriffsrechte. Diese Informationen helfen Unternehmen bei der Implementierung angemessener Zugriffskontrollen.

Optimierung der Datensicherheit in Multi-Cloud-Umgebungen

Unternehmen mit Multi-Cloud-Umgebungen, zum Beispiel Google Cloud, AWS, Azure und Lösungen anderer Cloud-Anbieter, geraten beim plattformübergreifenden Management der Datensicherheitsmaßnahmen schnell an ihre Grenzen. DSPM optimiert die Datenmanagementprozesse, da es einen zentralen Überblick über alle Datenassets bietet, ganz unabhängig von deren Speicherort. Viele Unternehmen setzen auf DSPM-Lösungen, um Daten in Multi-Cloud-Umgebungen zu erfassen und zu klassifizieren, konsistente Sicherheitsrichtlinien durchzusetzen und sich in Echtzeit einen Überblick über das Datensicherheitsniveau zu verschaffen.

Verbesserung der Datensicherheit bei einer cloudzentrierten Strategie

In Unternehmen mit einem cloudzentrierten Ansatz kann DSPM die Datensicherheit bei der Migration in die Cloud sicherstellen. DSPM-Lösungen können Daten bei der Übertragung in die Cloud erfassen und klassifizieren sowie potenzielle Risiken aufdecken. Außerdem können sie Daten in Echtzeit überwachen und Sicherheitsteams auf Änderungen hinweisen, die auf ein potenzielles Sicherheitsrisiko hindeuten.

Implementierung eines datenzentrierten Ansatzes

Für Unternehmen mit einem datenzentrierten Ansatz bieten DSPM-Lösungen einen erstklassigen Schutz für sensible Daten. Das ist besonders für Unternehmen interessant, die große Mengen sensibler Daten verarbeiten, zum Beispiel im Finanz- oder Gesundheitswesen. Mithilfe von DSPM können sie außerdem die Compliance mit Datenschutzverordnungen sicherstellen und nachweisen.

DSPM-Tools und -Plattformen

DSPM-Plattformen wurden für den Schutz sensibler Daten entwickelt und bieten diverse Funktionen:

- Data loss prevention (DLP): Mit DLP-Funktionen werden Datenbewegungen in Unternehmen überwacht und überprüft, um nicht autorisierte Zugriffe, Datenlecks und Datenschutzverletzungen zu vermeiden.

- Verschlüsselung: DSPM-Lösungen umfassen Funktionen für die Ver- und Entschlüsselung von Daten. Damit werden sensible Daten im Speicher und während der Übertragung geschützt.

- Identitäts- und Zugriffsmanagement (IAM): IAM- Funktionen werden für wichtige Aufgaben wie die Verwaltung von Benutzeridentitäten, Authentifizierung und Autorisierung genutzt, um sicherzustellen, dass nur autorisierte Benutzer Zugriff auf sensible Daten und Ressourcen haben.

- Maskierung und Anonymisierung von Daten: Das Maskieren von Daten bietet zusätzlichen Schutz, da sensible Daten durch fiktive oder verfremdete Daten ersetzt werden. Dabei bleiben Struktur und Format erhalten, aber die ursprünglichen Informationen sind nicht mehr erkennbar.

- Security information and event management (SIEM): SIEM-Funktionen erfassen, analysieren und melden Sicherheitsereignisse und -vorfälle, um Bedrohungen aufzudecken, forensische Analysen durchzuführen und Complianceanforderungen zu erfüllen.

- Datenklassifizierung: DSPM-Plattformen helfen Unternehmen, sensible Daten zu identifizieren und zu kategorisieren. So haben sie eine größere Kontrolle und profitieren von einem besseren Schutz.

Welche DSPM-Lösung am besten geeignet ist, hängt von den Anforderungen und Zielen des jeweiligen Unternehmens ab. Cloudnative Unternehmen mit verteilten Microservices wählen meist eine zentrale CNAPP, in die die DSPM-Funktionen nahtlos integriert sind. Aber nicht alle DSPM-Lösungen bieten den gleichen Funktionsumfang und eignen sich für dieselben Zwecke.

Unternehmen sollten eine DSPM-Lösung wählen, die ihre individuellen Datensicherheitsanforderungen erfüllt und die Compliance mit gesetzlichen Vorgaben unterstützt.