Was ist Extended Detection and Response (XDR)?

Extended Detection and Response oder kurz XDR ist ein neuer Ansatz für die Bedrohungserkennung und -abwehr, der einen umfassenden Schutz vor Cyberangriffen, nicht autorisierten Zugriffen und Missbrauch bietet. Der Begriff wurde 2018 von Nir Zuk, CTO bei Palo Alto Networks, eingeführt und beschreibt eine Strategie, mit der isolierte Sicherheitslösungen vermieden und eine umfassende Bedrohungserkennung und -abwehr für alle Datenquellen erzielt wird.

Überblick über XDR

Entwicklung und Relevanz von XDR für die Cybersicherheit

Da die Anzahl der Cyberbedrohungen exponentiell gestiegen ist, müssen Sicherheitsexperten ihre Abwehrstrategien kontinuierlich überarbeiten und anpassen. Zu den bedeutendsten Innovationen der letzten Jahre gehört Extended Detection and Response (XDR). Dabei handelt es sich um eine Weiterentwicklung von Endpoint Detection and Response (EDR) und einen Paradigmenwechsel in der Cybersicherheit, da XDR einen umfassenden und integrierten Ansatz für die Erkennung, Eindämmung und Abwehr von Bedrohungen ermöglicht.

Herkömmliche Cybersicherheitslösungen sind komplexen, modernen Bedrohungen nicht gewachsen. XDR führt diverse Daten aus mehreren Quellen in der gesamten IT-Infrastruktur einer Organisation zusammen, einschließlich Endpunkten, Netzwerken, Cloud-Umgebungen und Anwendungen. Dadurch bietet es einen umfassenden Überblick über potenzielle Bedrohungen und deren breiter gefassten Kontext. Diese Kontextinformationen tragen entscheidend dazu bei, komplexe, mehrstufige Angriffe korrekt zu identifizieren, die andernfalls unbemerkt bleiben würden, und die Zeitspanne zwischen Bedrohungserkennung und -abwehr deutlich zu verkürzen.

Angreifer nutzen längst nicht mehr nur einen Angriffsvektor, sondern orchestrieren komplexe Multi-Vektor-Kampagnen, die Sicherheitslücken bei diversen Eintrittspunkten ausnutzen. Ältere Sicherheitslösungen bieten häufig nur eine isolierte Abwehrmaßnahme – das reicht bei diesen komplexen Angriffsmethoden jedoch nicht mehr aus. XDR schließt diese Lücken, da alle Sicherheitsdaten in einer Konsole zusammengeführt werden, sodass Analysen in Echtzeit durchgeführt und Bedrohungen schnell erkannt und abgewehrt werden können. XDR verbessert allerdings nicht nur die Bedrohungsabwehr einer Organisation, sondern ermöglicht auch die Optimierung der SecOps-Prozesse, sodass Sicherheitsteams entlastet und nicht mehr so stark durch manuelle Untersuchungen und Abwehrmaßnahmen vereinnahmt werden.

Informationen zur Entwicklung der Cybersicherheit bis zur Einführung von XDR finden Sie auf unserer interaktiven Karte.

Unterschiede zwischen XDR und herkömmlichen Sicherheitslösungen

Extended Detection and Response (XDR) weicht deutlich von herkömmlichen Sicherheitsstrategien ab und bietet einen umfassenden und flexiblen Ansatz. Im Folgenden sind einige der Unterschiede und Vorteile von XDR gegenüber herkömmlichen Lösungen aufgeführt:

Abdeckung und Datenintegration:

Viele der älteren Produkte sind Punktlösungen, die nur für einen bestimmten Bereich konzipiert wurden, zum Beispiel die Endpunkt-, Netzwerk- oder Anwendungssicherheit. Aufgrund dieser Fragmentierung können koordinierte Multi-Vektor-Angriffe nicht effektiv erkannt und abgewehrt werden.

XDR integriert Daten von diversen Quellen, einschließlich Endpunkten, Netzwerken, Cloud-Umgebungen und Anwendungen. Dieser ganzheitliche Ansatz ermöglicht einen besseren Überblick über die Bedrohungen und die Korrelation von Daten verschiedener Vektoren. Auf diese Weise lassen sich auch komplexe Angriffe aufdecken, die bei punktuellen Untersuchungen vermutlich nicht aufgefallen wären.

Kontextinformationen:

Herkömmliche Lösungen stellen häufig keine Kontextinformationen bereit, sondern geben nur einen Alarm aus, sodass eine manuelle Untersuchung und Korrelation der Daten notwendig sind, um das Ausmaß eines Angriffs zu ermitteln.

XDR analysiert die Daten auf verschiedenen Ebenen der IT-Umgebung und bietet dadurch einen besseren Überblick. Mithilfe dieser Kontextinformationen können Sicherheitsteams die Taktiken, Techniken und Prozesse (TTPs) von Angreifern nachvollziehen und daher effektivere Abwehrmaßnahmen ergreifen.

Automatisierte Bedrohungserkennung und -abwehr:

Bei herkömmlichen Lösungen müssen die Analyse, Untersuchung und Abwehr von Bedrohungen in der Regel manuell vorgenommen werden. Das führt zu Verzögerungen bei der Erkennung und Eindämmung von Angriffen.

Dank Automatisierung und maschinellem Lernen (ML) sorgt XDR hingegen für eine schnelle Identifizierung und Abwehr. Automatisierte Playbooks können je nach Schweregrad der Bedrohung vorkonfigurierte Aktionen durchführen und dadurch zum einen die Reaktionszeit verkürzen und zum anderen Sicherheitsteams entlasten, die dann wieder mehr Zeit für strategisch wichtigere Aufgaben haben.

Echtzeitüberwachung:

Herkömmliche Lösungen verfügen oft nicht über Funktionen für die Echtzeitüberwachung, was die frühzeitige Identifizierung und Abwehr von Angriffen erschwert.

XDR bietet Echtzeitüberwachung und kontinuierliche Bedrohungserkennung für die gesamte IT-Infrastruktur. Dank dieses proaktiven Ansatzes können Angriffe schon sehr früh erkannt und abgewehrt werden, um den potenziellen Schaden zu minimieren.

Anpassungsfähigkeit und Skalierbarkeit:

Herkömmliche Lösungen lassen sich oft nur schwer an neue Angriffstechniken und dynamische Bedrohungen anpassen. Zudem ist die Skalierung meistens aufwendig und ressourcenintensiv.

XDR-Lösungen wurden für größtmögliche Flexibilität entwickelt und können daher entsprechend angepasst werden, um auch neue Bedrohungen und Angriffsvektoren abzudecken. Sie lassen sich für eine wachsende IT-Infrastruktur skalieren und bieten somit auch für größere Organisationsnetzwerke konsistenten Schutz.

Unterstützung von Cloud-Umgebungen und mobilem Arbeiten:

Herkömmliche Sicherheitslösungen unterstützen häufig weder Cloud-Umgebungen noch mobiles Arbeiten – doch beides gehört inzwischen fast zur Norm.

XDR eignet sich für diverse Umgebungen, einschließlich cloudbasierten Systemen und Remotegeräten. Dank dieser größeren Flexibilität können Organisationen auch verteilte und wachsende Infrastrukturen schützen.

XDR und EDR im Vergleich

Während EDR Schutz auf Endpunktebene bietet, deckt XDR verschiedene Vektoren ab und unterstützt daher einen integrierten und ganzheitlichen Ansatz für die Bedrohungserkennung und -abwehr. Diese größere Abdeckung ermöglicht eine effektivere Bedrohungssuche, schnellere Incident-Response-Maßnahmen und insgesamt ein höheres Sicherheitsniveau. Ob eine EDR- oder eine XDR-Lösung besser geeignet ist, hängt von den individuellen Anforderungen, verfügbaren Ressourcen und dem Sicherheitsreifegrad der jeweiligen Organisation ab.

Bei der Wahl zwischen EDR und XDR müssen bestimmte Punkte berücksichtigt werden, die für das Sicherheitsniveau einer Organisation relevant sind, wie beispielsweise Abdeckung, Integration, Bedrohungserkennung und -abwehr, betriebliche Effizienz, Kosten und Ressourcenbedarf sowie Abhängigkeit vom Anbieter.

Detaillierte Informationen zu Stärken, Schwächen und den besten Anwendungsbereichen für EDR und XDR finden Sie in diesem Artikel zu den Unterschieden zwischen EDR und XDR.

XDR und SIEM im Vergleich

Jeder, der im Cybersicherheitsbereich tätig ist, muss die Unterschiede zwischen Extended Detection and Response (XDR) und Security Information and Event Management (SIEM) kennen. Es handelt sich um zwei ganz unterschiedliche Tools mit spezifischen Funktionen für verschiedene Zwecke. Wenn Sie die Unterschiede kennen, können Sie die passende Lösung für Ihre Cybersicherheitsstrategie auswählen.

SIEM-Systeme aggregieren und analysieren Protokolldaten, die in der gesamten IT-Umgebung generiert wurden, zum Beispiel von Netzwerkgeräten, Systemen und Anwendungen. Sie können Sicherheitsalarme in Echtzeit analysieren sowie die Berichterstellung zu Compliancezwecken und Incident-Response-Maßnahmen unterstützen. Eine wichtige Funktion von SIEM ist die Möglichkeit, Ereignisse systemübergreifend zu korrelieren und Alarme basierend auf vordefinierten Regeln zu erstellen. Herkömmliche SIEM-Systeme sind allerdings häufig reaktiv und können nur zuvor festgelegte Regeln befolgen, weshalb sie bei neuen und komplexen Bedrohungen weniger effektiv sind.

XDR hingegen verknüpft die Kontrollpunkte, Sicherheitsinfrastruktur und Threat Intelligence auf einer einheitlichen Plattform. Das System erfasst und korreliert Daten von verschiedenen Sicherheitsprodukten, um die Bedrohungserkennung zu vereinfachen und Incident-Response-Maßnahmen zu verbessern. XDR agiert proaktiver als SIEM und nutzt maschinelles Lernen und andere moderne Analysemethoden, um Bedrohungen zu identifizieren und abzuwehren.

Weitere Informationen zu den jeweiligen Vorteilen der beiden Lösungen für Ihre Cybersicherheitsstrategie finden Sie in diesem Artikel zu den Unterschieden zwischen XDR und SIEM.

XDR und MDR im Vergleich

Die Kombination aus Extended Detection and Response (XDR) und Managed Detection and Response (MDR) kann das Sicherheitsniveau einer Organisation stärken. Es gibt allerdings einen grundlegenden Unterschied: XDR ist eine Sicherheitslösung, die von externen oder internen Teams für die Erkennung, Untersuchung und Behebung von Sicherheitsvorfällen genutzt wird. MDR-Services hingegen sind ein Sicherheitsangebot für Organisationen, die nicht über die notwendigen Ressourcen verfügen, um die Bedrohungsüberwachung, -erkennung und -abwehr intern zu bewältigen.

Lesen Sie dazu auch unseren Artikel mit den wichtigsten Unterschieden zwischen XDR und MDR.

Die Vorteile von XDR

Besserer Überblick und effektivere Erkennungsfunktionen

Transparenz und zuverlässige Erkennungsfunktionen gehören zu den Voraussetzungen für eine effektive Bedrohungsabwehr. Wenn Sie eine Bedrohung nicht erkennen, können Sie sie nicht untersuchen und erst recht nicht stoppen. Angreifer nutzen Clouds und maschinelles Lernen für groß angelegte, komplexe, mehrstufige Kampagnen, mit denen sie sich im Zielsystem festsetzen und wertvolle Daten sowie geistiges Eigentum stehlen. Daher müssen XDR-Lösungen einen umfassenden Überblick bieten und zuverlässige Erkennungsfunktionen beinhalten, unter anderem für folgende Zwecke:

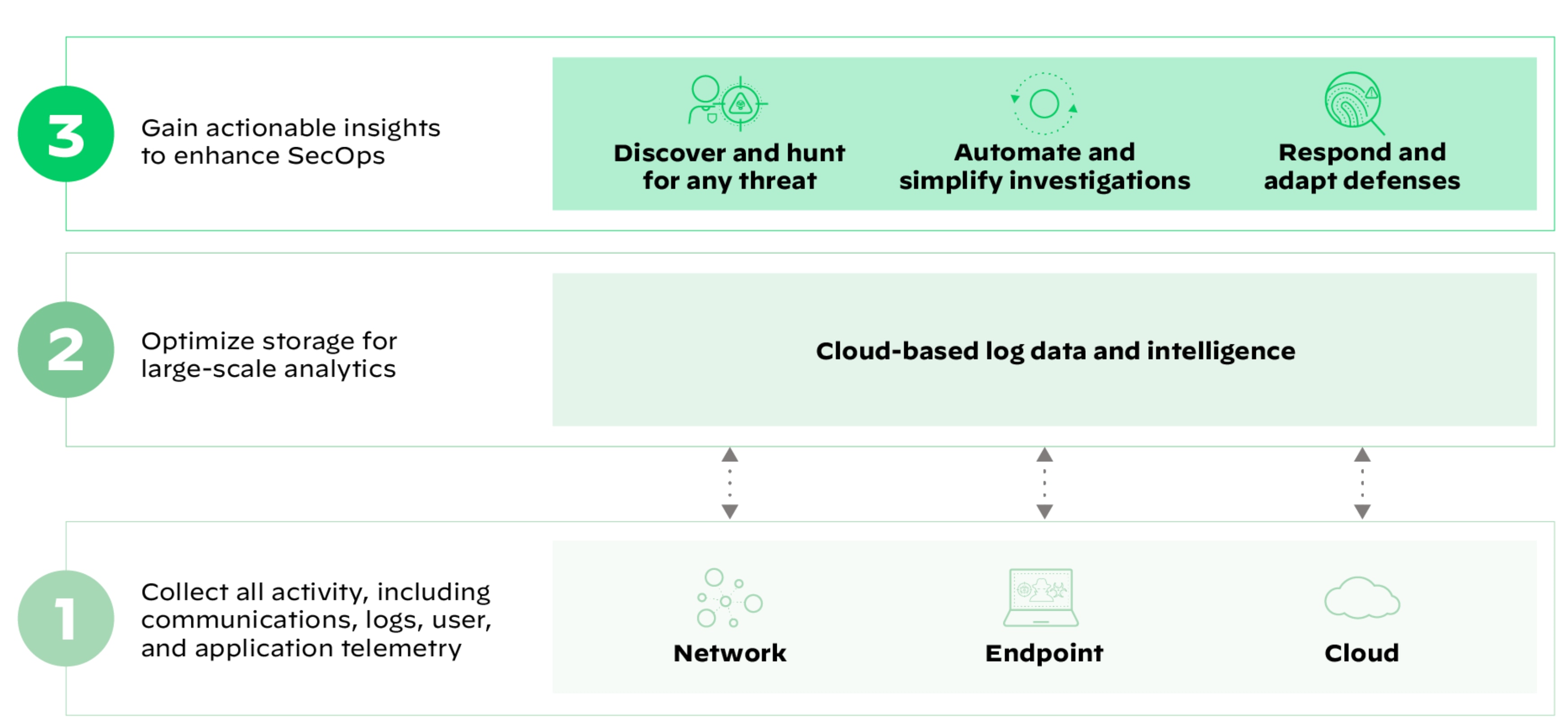

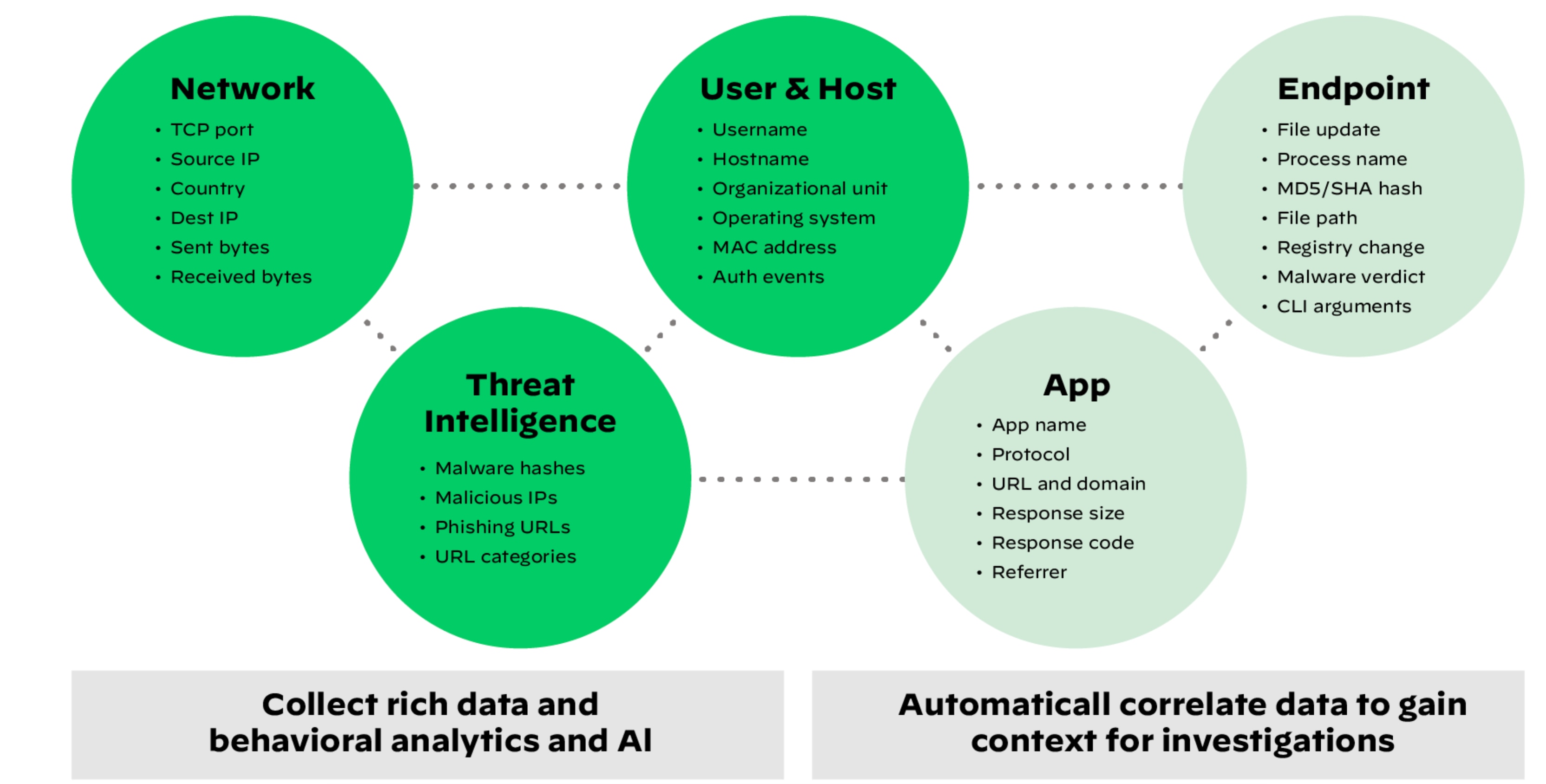

Umfassender Überblick und Kontextinformationen: Punktlösungen generieren Datensilos – das ist nicht effektiv. Sie können Angreifer nur wirksam bekämpfen, wenn Sie sich in Ihrer eigenen Infrastruktur mindestens genauso gut auskennen wie die Hacker. XDR muss Transparenz und Erkennungsfunktionen für Ihre gesamte IT-Umgebung bieten und dabei Telemetriedaten von Endpunkten, Netzwerken und Cloud-Umgebungen erfassen. Zudem muss die Lösung die Daten aus den verschiedenen Quellen zusammenführen, Beziehungen zwischen den beschriebenen Ereignissen erkennen und anhand des Kontexts ermitteln können, ob ein bestimmtes Verhalten verdächtig ist (siehe Abbildung unten).

XDR verknüpft die traditionell isolierten Bereiche Erkennung und Abwehr.

Datenaufbewahrung: Angreifer sind geduldig und hartnäckig. Sie wissen, dass sie weniger auffallen, wenn sie langsam vorgehen, und dass es sich lohnt, die Aufbewahrungszeiträume der Erkennungstechnologien auszusitzen, die im Zielsystem implementiert sind. XDR erfasst Daten von Endpunkten, Netzwerken und Cloud-Umgebungen, führt sie in einem zentralen Repository zusammen und bewahrt sie dort mindestens 30 Tage lang auf.

Analyse des internen und externen Datenverkehrs: Herkömmliche Erkennungstechnologien konzentrieren sich hauptsächlich auf externe Angreifer und übersehen dadurch zahlreiche potenzielle Bedrohungen. Die Erkennung darf sich nicht auf Angriffe von außerhalb des Perimeters beschränken. Sie muss auch interne Benutzerkreise analysieren, um ungewöhnliches und potenziell schädliches Verhalten und den Missbrauch von Anmeldedaten zu erkennen.

Integrierte Threat Intelligence: Sie müssen auch auf noch unbekannte Angriffe vorbereitet sein. Um im Kampf gegen Cyberkriminelle bessere Chancen zu haben, sollten Sie sich über neue Angriffsmethoden auf dem Laufenden halten, die bei anderen Organisationen beobachtet wurden. Dann können Sie sich bei der Erkennung auf Threat Intelligence aus einem globalen Netzwerk von Anwendern stützen. Sobald eine Organisation in Ihrer erweiterten Netzwerk-Community einen Angriff identifiziert, können Sie die Erkenntnisse aus diesem ersten Angriffsversuch anwenden, um ähnliche Versuche in Ihrer eigenen Infrastruktur zu erkennen.

Anpassbare Bedrohungserkennung: Der Schutz einer Organisation bringt gewisse Herausforderungen in Bezug auf die verwendeten Systeme, die unterschiedlichen Benutzergruppen und die diversen Angreifer mit sich. Deshalb müssen sich Erkennungssysteme flexibel an die Anforderungen der Umgebung anpassen lassen, in der sie eingesetzt werden. Aus diesem Grund muss eine XDR-Lösung sowohl benutzerdefinierte als auch vorkonfigurierte Erkennungsmethoden unterstützen.

Bedrohungserkennung auf ML-Basis: Zur Erkennung von Angriffen, bei denen keine herkömmliche Malware genutzt, sondern autorisierte Systemdateien gehackt, Skriptumgebungen missbraucht oder die Systemregistrierung unterwandert werden, müssen alle erfassten Telemetriedaten mit modernsten Analysetechniken untersucht werden. Für diesen Ansatz sind überwachtes und teilüberwachtes maschinelles Lernen erforderlich.

Vereinfachte SecOps-Prozesse

Die wachsende Bedrohungslandschaft und zunehmend komplexe IT-Infrastrukturen stellen Organisationen vor neue Herausforderungen. XDR bietet einen optimierten Ansatz für das Sicherheitsmanagement, da verschiedene Aufgaben konsolidiert und automatisiert werden.

Der größte Vorteil von XDR für die SecOps-Prozesse ist ein zentraler Überblick. Herkömmliche Sicherheitslösungen generieren häufig eine wahre Flut an Alarmen von verschiedenen Quellen, sodass Sicherheitsteams riesige Datenmengen analysieren müssen. XDR löst dieses Problem, indem Daten von Endpunkten, Netzwerken, Anwendungen und Cloud-Umgebungen auf einer zentralen Plattform zusammengeführt werden. In dieser Konsole können sich Sicherheitsteams sofort einen umfassenden Überblick über das Sicherheitsniveau der Organisation verschaffen und müssen nicht erst diverse Tools mit unterschiedlichen Oberflächen aufrufen. Dieser optimierte Ansatz beschleunigt die Bedrohungserkennung und ermöglicht eine schnellere Entscheidungsfindung, da Sicherheitsexperten Kontextinformationen zu einem Vorfall abrufen und den Schweregrad in Echtzeit ermitteln können.

Die Automatisierungsfunktionen von XDR steigern die Effizienz der SecOps-Prozesse zusätzlich. XDR nutzt vorkonfigurierte Playbooks und Algorithmen für das maschinelle Lernen, um Aufgaben je nach Bedrohungsmuster und Schweregrad zu automatisieren, sodass keine manuellen Eingriffe notwendig sind. Durch die Automatisierung wird nicht nur der Prozess beschleunigt, sondern auch die Gefahr menschlicher Fehler minimiert und das Sicherheitsteam entlastet, das sich dann strategisch wichtigeren Aufgaben widmen kann. Repetitive Aktivitäten und Routineaufgaben wie die Ersteinschätzung von Alarmen, die Isolierung infizierter Endpunkte und die Einleitung von Incident-Response-Maßnahmen werden von der XDR-Plattform nahtlos ausgeführt. So können sich Sicherheitsexperten mit wichtigeren Punkten befassen.

Schnelle Reaktion und Untersuchung

Wenn Sie vor potenziellen Bedrohungen in Ihrer Umgebung gewarnt werden, müssen Sie diese schnell untersuchen und einstufen können. Herkömmliche Systeme für die Bedrohungserkennung und -abwehr sind dabei nicht effektiv genug, besonders bei Angriffen, von denen mehrere Infrastrukturbereiche betroffen sind. Mithilfe von XDR-Lösungen lässt sich dieser Prozess erheblich beschleunigen, da sie unter anderem über die folgenden Untersuchungs- und Abwehrfunktionen verfügen:

Korrelation und Gruppierung von zusammengehörigen Alarmen und Telemetriedaten: Bei einem Angriff zählt jede Sekunde. Wenn Sie einen Alarm erhalten, arbeitet der Angreifer bereits intensiv an der Umsetzung seiner Ziele in Ihrer Umgebung. Sie müssen sich also so schnell wie möglich einen Überblick über den Angriff, seine Ursachen und die möglichen Auswirkungen verschaffen. Dazu muss Ihr XDR-Tool zunächst zusammengehörige Alarme automatisch zusammenfassen und effektiv die Ereignisse priorisieren, die zuerst untersucht werden müssen. Anschließend muss es den Angriffsverlauf unter Verwendung von Protokolldateieinträgen für das Netzwerk, die Endpunkte und die Cloud-Umgebungen rekonstruieren. Durch die grafische Darstellung der Aktivitäten und Ereignisse in der richtigen Reihenfolge können der Ausgangspunkt des Angriffs ermittelt und der mögliche Schaden und die Ausbreitung eingeschätzt werden.

XDR erfasst Daten von allen Quellen und korreliert und aggregiert sie anschließend, um die Bedrohungserkennung und -suche zu vereinfachen.

Schnelle Untersuchung von Vorfällen durch den unmittelbaren Zugriff auf alle forensischen Artefakte, Ereignisse und Threat Intelligence an einer zentralen Stelle: Die Aktivitäten von Angreifern lassen sich schnell aufspüren, indem wichtige Artefakte wie Ereignisprotokolle, Registrierungsschlüssel und Browserverläufe überprüft werden. Der Einsatz separater Agenten für Forensik, Endpunktschutz und Bedrohungserkennung und -abwehr führt unter Umständen zu einer Beeinträchtigung der Leistung und einer größeren Komplexität. Um einen Vorfall zu beheben, müssen Sie den Eintrittspunkt ermitteln und Spuren finden – auch wenn die Angreifer versucht haben, diese zu verwischen.

Konsolidierte Benutzeroberflächen für einen schnellen Wechsel zwischen Quellen: Zur effektiven Untersuchung von Alarmen benötigen Sicherheitsanalysten eine optimierte Arbeitsumgebung, in der sie mit einem Klick die Ursache der Alarme von verschiedenen Quellen überprüfen können. Sie sollten keine Zeit mit dem Wechsel zwischen mehreren unterschiedlichen Tools verschwenden müssen.

Manuelle und automatisierte Bedrohungssuche: In immer mehr Organisationen suchen SecOps-Teams proaktiv nach aktiven Angreifern, wobei die Analysten Angriffshypothesen entwickeln und in den Systemen nach entsprechenden Aktivitäten Ausschau halten. Zur Unterstützung der Bedrohungssuche sind effektive Suchfunktionen zum Auffinden von Nachweisen nötig, die diese Hypothesen untermauern, sowie integrierte und automatisierte Threat Intelligence, die ohne zeitraubende manuelle Arbeit genutzt werden kann. Analysten sollten beispielsweise nicht Dutzende Feeds in 30 Browserfenstern durchforsten müssen, um zu prüfen, ob eine verdächtige IP-Adresse bereits als „schädlich“ eingestuft wurde.

Koordinierte Abwehrprozesse: Nachdem ein Angriff entdeckt und untersucht wurde, müssen anschließend das Problem behoben und neue Richtlinien durchgesetzt werden. Ihr System muss in der Lage sein, die Abwehrmaßnahmen für aktive Bedrohungen zu koordinieren und in Zukunft ähnliche Angriffe auf Netzwerk, Endpunkte und Cloud-Umgebungen zu vereiteln. Dazu müssen die verschiedenen Abwehrtechnologien miteinander kommunizieren, entweder nativ oder über APIs (Application Programming Interfaces). So sollten beispielsweise nach der Blockierung eines Angriffs im Netzwerk automatisch die Richtlinien an den Endpunkten aktualisiert werden. Außerdem müssen Analysten direkt über die XDR-Oberfläche Abwehrmaßnahmen einleiten können.

Anwendungsbereiche für XDR

Schutz großer Unternehmen

Die meisten Unternehmen erhalten tausende Alarme aus vielen verschiedenen Überwachungslösungen, aber eine derartige Flut an Informationen ist kontraproduktiv. Für eine bessere Bedrohungserkennung sind nicht mehr, sondern bessere – also aussagekräftigere und praxistaugliche – Alarme erforderlich. Eine zuverlässige Erkennung und Validierung verdächtiger Aktivitäten in Ihren Systemen erreichen Sie durch die Integration aller verwendeten Erkennungstechnologien unter Einbeziehung intelligenter Analysen von Endpunkt-, Netzwerk- und Cloud-Daten.

Daher spielt XDR als umfassende Cybersicherheitslösung eine wichtige Rolle beim Schutz großer Unternehmen. Die zentrale Plattform umfasst verschiedene Funktionen für die Bedrohungserkennung, -abwehr und -prävention. XDR bietet einen umfassenden Überblick, da Daten aus verschiedenen Infrastrukturbereichen wie Netzwerken, Endpunkten und Cloud-Umgebungen erfasst und analysiert werden. So können Sicherheitsteams auch komplexe Bedrohungen erkennen und abwehren, die eventuell mehrere Bereiche betreffen.

Abwehr von Advanced Persistent Threats (APTs)

XDR ist ein zuverlässiges Mittel zur Abwehr von Advanced Persistent Threats (APTs), da ein mehrschichtiger Ansatz für die Bedrohungserkennung, -abwehr und -prävention verfolgt wird. APTs sind komplexe, gut getarnte Cyberangriffe, mit denen Angreifer versuchen, sich langfristigen Zugriff auf die Systeme einer Organisation zu verschaffen, um Daten zu stehlen, zu spionieren oder den Geschäftsbetrieb zu stören. XDR eignet sich ausgezeichnet für die Abwehr von APTs:

Erstens: Dank des umfassenden Überblicks und der Zusammenführung von Daten aus diversen Quellen wie Netzwerken, Endpunkten und Cloud-Umgebungen können auch schon erste Hinweise auf APTs erkannt werden. Durch die Analyse von Verhaltensmustern und Anomalien identifiziert XDR Indikatoren für potenzielle aktive APT-Kampagnen, sodass Sicherheitsteams diese Art von Angriffen frühzeitig erkennen können.

Zweitens: Die modernen Funktionen für die Bedrohungserkennung, einschließlich maschinellem Lernen und Verhaltensanalysen, können die komplexen Taktiken, Techniken und Prozesse (TTPs) der APT-Angreifer äußerst effektiv erkennen. Dank dieser Mechanismen findet XDR Anomalien, die herkömmlichen signaturbasierten Lösungen vermutlich verborgen geblieben wären.

Drittens: Die automatisierten Abwehrfunktionen von XDR ermöglichen eine schnelle Isolierung und Eindämmung von APTs. Werden APT-Aktivitäten aufgedeckt, können vorkonfigurierte Playbooks automatisch Abwehrmaßnahmen ergreifen, zum Beispiel die infizierten Endpunkte isolieren oder schädlichen Datenverkehr blockieren. Dank dieser schnellen Reaktion können sich Angreifer nicht langfristig festsetzen und auch meist keinen gravierenden Schaden anrichten.

Die Integrations- und Orchestrierungsfunktionen von XDR verstärken die APT-Abwehr zusätzlich. Durch die Verknüpfung verschiedener Sicherheitstools und den Austausch von Threat Intelligence kann XDR Daten korrelieren und einen umfassenden Überblick über das Ausmaß einer APT-Kampagne geben. Das wiederum ermöglicht gezielte Abwehrmaßnahmen.

XDR ist äußerst effektiv im Kampf gegen APTs, da es bereits kleinste Indikatoren erkennen, moderne Techniken zur Bedrohungserkennung einsetzen, Abwehrmaßnahmen automatisieren und andere Sicherheitstools integrieren kann. Diese Faktoren ermöglichen eine effektive Abwehr persistenter und neuer Bedrohungen durch APTs.

XDR zur Sicherstellung der Compliance

XDR hilft Organisationen entscheidend dabei, die Anforderungen relevanter Gesetze und Behörden wie der DSGVO (Datenschutz-Grundverordnung), zum Schutz personenbezogener Daten, des HIPAA (Health Insurance Portability and Accountability Act) und der FINRA (Financial Industry Regulatory Authority) zu erfüllen. Dazu zählen vor allem folgende Bereiche:

- Überwachung zu Datensicherheit und Datenschutz: Da XDR eine zentrale Konsole und Funktionen für die Datenaggregation bietet, können Organisationen die Datenströme und den Zugriff auf Daten in der gesamten Infrastruktur überwachen. Auf diese Weise kann der nicht autorisierte Zugriff auf sensible Daten erkannt und verhindert werden und es wird die Compliance mit Verordnungen wie der DSGVO sichergestellt, die strikte Vorgaben zu Datensicherheit und Datenschutz enthalten.

- Bedrohungserkennung und Incident-Response-Maßnahmen: Mit den leistungsstarken XDR-Funktionen zur Bedrohungserkennung können potenzielle Sicherheitsverletzungen oder nicht autorisierte Aktivitäten identifiziert werden, die eine potenzielle Gefahr für sensible Daten darstellen. Bei einem Sicherheitsvorfall tragen die schnellen Incident-Response-Maßnahmen und automatisierten Prozesse entscheidend dazu bei, die Gefahr schnell einzudämmen, das Risiko von Datenpannen zu minimieren und Compliance mit den Verordnungen sicherzustellen, die eine rasche Meldung und Behebung eines Vorfalls verlangen.

- Risikomanagement und Schwachstellenanalyse: Da XDR Daten von diversen Quellen analysieren und korrelieren kann, lassen sich Sicherheitslücken in IT-Umgebungen schneller aufdecken. Mithilfe von regelmäßigen Schwachstellenanalysen können Organisationen Probleme proaktiv beheben und erfüllen damit auch die Anforderungen von Gesetzen wie HIPAA und Behörden wie FINRA.

- Erstellung umfassender Auditprotokolle und Berichte: XDR-Lösungen erstellen detaillierte Protokolldateien und Auditprotokolle zu Sicherheitsereignissen, Benutzeraktivitäten und Systemänderungen. Anhand dieser Auditprotokolle können Organisationen Compliance nachweisen und Regulierungsbehörden oder Auditoren ihre implementierten Sicherheits- und Abwehrmaßnahmen präsentieren.

- Austausch von Threat Intelligence: XDR vereinfacht den Austausch von Threat Intelligence zwischen verschiedenen Sicherheitstools und -systemen, sodass neue Bedrohungen, die eventuell auf sensible Daten abzielen, schneller erkannt werden können. Mit diesem proaktiven Ansatz werden auch die Complianceanforderungen erfüllt, das heißt sensible Daten geschützt und die gesetzlichen Vorgaben eingehalten.

- Dokumentation und Verantwortlichkeit: XDR dokumentiert Sicherheitsereignisse, Incident-Response-Maßnahmen und Abwehrstrategien und trägt damit zu einer größeren Verantwortlichkeit und Transparenz bei – einer wichtigen Voraussetzung zur Erfüllung der Complianceanforderungen. Mit einem detaillierten und umfassenden Nachweis ihrer Sicherheitsaktivitäten können Organisationen zeigen, dass sie die Vorgaben und Verordnungen einhalten.

- Kontinuierliche Verbesserung und Überwachung: Dank der XDR-Mechanismen zur kontinuierlichen Verbesserung und Überwachung können Organisationen ein solides Sicherheitsniveau erreichen und ihre Maßnahmen dennoch dynamisch an neue Bedrohungen und gesetzliche Vorschriften anpassen. Dadurch ist eine konsistente Compliance mit neuen Vorgaben möglich.

Strategien für eine effektive XDR-Implementierung

Nachfolgend sind einige Strategien aufgeführt, die für die effektive Implementierung von XDR empfohlen werden:

- Evaluierung und Planung:

Evaluierung der aktuellen Umgebung: Analysieren Sie zuerst die bestehende Sicherheitsinfrastruktur in Ihrer Organisation, einschließlich aller Tools, Prozesse und Datenquellen. Bei dieser Evaluierung können Lücken in den Sicherheitsmaßnahmen aufgedeckt werden, die XDR schließen soll.

Festlegung von Zielen: Legen Sie eindeutige Ziele für die Implementierung von XDR fest. Dazu können beispielsweise die Verbesserung der Bedrohungserkennung, Incident-Response-Maßnahmen und Compliance oder auch der Sicherheit insgesamt zählen. Diese spezifischen Ziele sollten dann bei der Entwicklung der Implementierungsstrategie berücksichtigt werden. - Auswahl eines Anbieters:

Recherche und Evaluierung: Informieren Sie sich über die verschiedenen XDR-Lösungen, die auf dem Markt verfügbar sind. Betrachten Sie die unterschiedlichen Funktionen, die Skalierbarkeit und die Integrationsoptionen und überlegen Sie, ob sie die Anforderungen Ihrer Organisation erfüllen und die geplanten Ziele unterstützen.

Partnerschaften: Suchen Sie nach Anbietern, die bereits Erfolge nachweisen können, Drittanbieterprodukte objektiv evaluieren, Erfahrung in Ihrer Branche haben und fortlaufenden Support und kontinuierliche Updates bieten. - Integration und Erfassung von Daten:

Ermittlung der Datenquellen: Finden Sie heraus, welche Art von Datenquellen Sie in XDR integrieren müssen. Beispiele sind Netzwerkprotokolldateien, Endpunktdaten und Cloud-Aktivitäten.

Datenqualität und -anreicherung: Sorgen Sie dafür, dass die erfassten Daten korrekt, relevant und durch Kontextinformationen angereichert sind, damit die Bedrohungserkennung noch zuverlässiger wird. - Integration in vorhandene Tools:

Integrationsstrategie: Planen Sie die Integration von XDR in Ihre vorhandenen Sicherheitstools wie SIEM und EDR. Eine solche Integration verbessert Transparenz und Korrelation.

APIs und Konnektoren: Informieren Sie sich über die APIs und Konnektoren, die die XDR-Anbieter bereitstellen, um die Integration in Ihre vorhandene Infrastruktur zu vereinfachen. - Arbeitsabläufe für die Bedrohungserkennung und -abwehr:

Benutzerdefinierte Anpassung: Arbeitsabläufe für die Bedrohungserkennung und -abwehr können auf die speziellen Anforderungen Ihrer Organisation in Bezug auf Risiken, Bedrohungen und Compliance abgestimmt werden.

Automatisierung: Automatisieren Sie die Abwehrmaßnahmen für bestimmte Bedrohungsarten, um die Eindämmung zu beschleunigen und die Notwendigkeit manueller Eingriffe zu verringern. - Personal und Schulungen:

Weiterbildung: Bieten Sie Ihrem Sicherheitsteam Schulungen zur effektiven Nutzung und Verwaltung der XDR-Plattform an. So stellen Sie sicher, dass das Team das Potenzial der Lösung vollständig ausschöpfen kann.

Enge Zusammenarbeit verschiedener Teams: Unterstützen Sie die Zusammenarbeit von Sicherheits-, IT- und Complianceteams für eine möglichst reibungslose Implementierung der XDR-Strategien. - Kontinuierliche Überwachung und Verbesserung:

Leistungskennzahlen: Legen Sie wichtige Leistungskennzahlen (Key Performance Indicators, KPIs) fest, um die Effektivität der XDR-Lösung zu messen. Dazu gehören unter anderem Mean Time to Detect (MTTD) und Mean Time to Respond (MTTR).

Regelmäßige Überprüfungen: Überprüfen Sie regelmäßig Ihre XDR-Implementierung, um Bereiche mit Verbesserungsbedarf zu identifizieren, die Konfigurationen anzupassen und neue Bedrohungen abzudecken. - Compliancevorschriften:

Einhaltung der Vorschriften: Passen Sie Ihre XDR-Implementierung an die für Ihre Organisation relevanten gesetzlichen Vorschriften an, wie DSGVO, HIPAA oder sonstige branchenspezifische Standards. - Zusammenarbeit mit Anbietern:

Anbietersupport: Arbeiten Sie eng mit dem gewählten XDR-Anbieter zusammen, um von seinen Fachkenntnissen zu profitieren und Tipps, Updates und Unterstützung bei der Fehlerbehebung zu erhalten.

Für eine effektive XDR-Implementierung sind kontinuierliche Anpassungen und Änderungen notwendig. Überprüfen Sie daher regelmäßig Ihre Strategien, evaluieren Sie die Effektivität und nehmen Sie gegebenenfalls Änderungen vor, damit Ihre Organisation von allen Vorteilen der XDR-Lösung in puncto Sicherheit, Bedrohungserkennung und Compliance profitiert.