- 1. Die Entwicklung des MITRE ATT&CK-Frameworks

- 2. Was ist MITRE Engenuity?

- 3. Was sind die MITRE Engenuity ATT&CK-Bewertungen?

- 4. Was sind Taktiken im MITRE ATT&CK-Framework?

- 5. Was sind die MITRE-Techniken und wie viele gibt es?

- 6. Was sind Prozesse im MITRE ATT&CK-Framework?

- 7. Was ist der Unterschied zwischen Untertechniken und Prozessen?

- 8. Vorteile des MITRE ATT&CK-Frameworks

- 9. Herausforderungen bei der Implementierung des MITRE ATT&CK-Frameworks

- 10. ATT&CK-Technologien

- 11. Wie kann ich ATT&CK nutzen?

- 12. Weitere Informationen zu MITRE

- 13. Das MITRE ATT&CK-Framework und Cortex XDR

- 14. Häufig gestellte Fragen zum MITRE ATT&CK-Framework

- Die Entwicklung des MITRE ATT&CK-Frameworks

- Was ist MITRE Engenuity?

- Was sind die MITRE Engenuity ATT&CK-Bewertungen?

- Was sind Taktiken im MITRE ATT&CK-Framework?

- Was sind die MITRE-Techniken und wie viele gibt es?

- Was sind Prozesse im MITRE ATT&CK-Framework?

- Was ist der Unterschied zwischen Untertechniken und Prozessen?

- Vorteile des MITRE ATT&CK-Frameworks

- Herausforderungen bei der Implementierung des MITRE ATT&CK-Frameworks

- ATT&CK-Technologien

- Wie kann ich ATT&CK nutzen?

- Weitere Informationen zu MITRE

- Das MITRE ATT&CK-Framework und Cortex XDR

- Häufig gestellte Fragen zum MITRE ATT&CK-Framework

Was ist das MITRE ATT&CK-Framework?

- Die Entwicklung des MITRE ATT&CK-Frameworks

- Was ist MITRE Engenuity?

- Was sind die MITRE Engenuity ATT&CK-Bewertungen?

- Was sind Taktiken im MITRE ATT&CK-Framework?

- Was sind die MITRE-Techniken und wie viele gibt es?

- Was sind Prozesse im MITRE ATT&CK-Framework?

- Was ist der Unterschied zwischen Untertechniken und Prozessen?

- Vorteile des MITRE ATT&CK-Frameworks

- Herausforderungen bei der Implementierung des MITRE ATT&CK-Frameworks

- ATT&CK-Technologien

- Wie kann ich ATT&CK nutzen?

- Weitere Informationen zu MITRE

- Das MITRE ATT&CK-Framework und Cortex XDR

- Häufig gestellte Fragen zum MITRE ATT&CK-Framework

Das MITRE ATT&CK®-Framework ist eine Wissensdatenbank mit Taktiken und Techniken, die Bedrohungsfahndern, Blue Teams (Verteidigern) und Red Teams helfen soll, Angriffe zu klassifizieren, die Identität von Angreifern und Angriffsziele zu identifizieren und das Risiko für ihre Organisation einzuschätzen. Organisationen können das Framework nutzen, um Lücken in ihren Sicherheitsmaßnahmen aufzudecken und Abwehrmaßnahmen anhand des Risikograds zu priorisieren.

Die Entwicklung des MITRE ATT&CK-Frameworks

MITRE ist eine unabhängige US-amerikanische Non-Profit-Organisation mit Sitz in Bedford, Massachusetts, und in McLean, Virginia. Sie wurde gegründet, um staatliche Stellen in den USA bei technischen Fragen zu beraten. ATT&CK ist das Akronym für „Adversarial Tactics, Techniques, and Common Knowledge“ (Taktiken, Techniken und bekannte Informationen zu Angreifern) und bezeichnet ein Framework, das 2013 im Rahmen eines MITRE-Forschungsprojekts erstellt wurde.

Schon damals hatte MITRE das Ziel, im ATT&CK-Framework die Taktiken, Techniken und Prozesse (TTP) zu dokumentieren, mit denen Advanced Persistent Threat(APT)-Gruppen Unternehmen angreifen. Diese TTP wurden für ein anderes MITRE-Forschungsprojekt namens FMX benötigt.

Im Rahmen von FMX sollte untersucht werden, wie Telemetriedaten von Endpunkten und Verhaltensanalysen bei der Erkennung von Angreifern helfen könnten, die bereits in Unternehmensnetzwerken aktiv sind. Das ATT&CK-Framework bildete die Grundlage, um im Rahmen von FMX die Effektivität der Sensoren und Analysen zu testen, und legte allgemeine Definitionen fest, damit sowohl Red Teams als auch Blue Teams ihre Arbeit im Laufe der Zeit verbessern konnten.

Seit 2015 steht MITRE ATT&CK als kostenloser Download zur Verfügung. Es hilft Sicherheitsteams in Organisationen in allen Sektoren, Bedrohungen besser zu verstehen und ihre Systeme entsprechend effektiver abzusichern. Ursprünglich deckte MITRE ATT&CK nur Bedrohungen für Windows-Systeme in Unternehmen ab, doch inzwischen umfasst es auch Informationen für Linux-, macOS-, Cloud-, Netzwerk-, Container-, ICS-Anwendungen und mobile Apps.

Was ist MITRE Engenuity?

MITRE Engenuity ist eine Organisation, die mit Privatunternehmen zusammenarbeitet und sich mit Herausforderungen befasst, die im öffentlichen Interesse liegen. Dazu gehören die Bereiche Cybersicherheit, Resilienz von Infrastrukturen, Effektivität im Gesundheitswesen und moderne Kommunikationsmittel. Bei seiner ersten Initiative brachte MITRE Engenuity Sicherheitsexperten von führenden Unternehmen zusammen, um Know-how zu Cyberkriminellen zusammenzutragen und dadurch auch die Cyberabwehrmaßnahmen zu verbessern.

Um die Resilienz von Organisationen in Bezug auf bekannte Angriffsverhalten zu stärken, bewertet MITRE Engenuity Cybersicherheitslösungen anhand der ATT&CK®-Wissensdatenbank unter drei Gesichtspunkten:

- Bietet Endbenutzern objektive Einblicke in die Funktionen der Sicherheitsprodukte der teilnehmenden Anbieter

- Ermöglicht teilnehmenden Anbietern, die Effektivität ihrer Sicherheitsprodukte zu sehen

- Fördert die Verbesserung der Sicherheitsprodukte der teilnehmenden Anbieter

Bei diesen Bewertungen handelt es sich nicht um Wettbewerbsanalysen. Es werden daher auch kein „Sieger“ ausgezeichnet. Stattdessen wird erläutert, wie die einzelnen Anbieter ihre Abwehrmaßnahmen in Bezug auf das ATT&CK-Framework gestalten. Dabei gibt es keinen einheitlichen Ansatz für die Analyse, Einstufung und Bewertung von Lösungen. Die Bewertungsmethoden sind öffentlich einsehbar und die Ergebnisse werden ebenfalls für die Allgemeinheit veröffentlicht. Die Methoden und Inhalte werden kontinuierlich weiterentwickelt und ergänzt, um für einen fairen, transparenten und nützlichen Bewertungsprozess zu sorgen.

Was sind die MITRE Engenuity ATT&CK-Bewertungen?

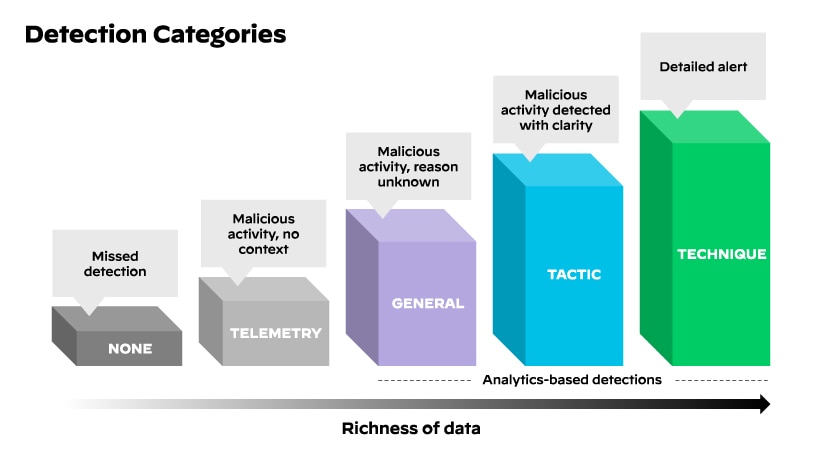

Anbieter müssen Wege finden, um potenzielles Angriffsverhalten zu erkennen und abzuwehren. Bei den MITRE Engenuity-Bewertungen müssen die Anbieter nachweisen, dass ihre Lösung den Angriff erkannt hat. Nicht alle Details dazu werden jedoch auch öffentlich gemacht. MITRE Engenuity ordnet die Daten dann verschiedenen Kategorien zu und erstellt Berichte zu den einzelnen Produkten, in die die gelieferten Informationen einfließen.

Zur Kategorisierung der Erkennungen zieht MITRE Engenuity die bereitgestellten Beweise in Form von Screenshots und Notizen aus der Bewertung heran. Die Erkennungs- oder Sicherheitsmaßnahmen können zwei Kategorien zugeordnet werden: „Hauptkategorie“ oder „Modifikatorkategorie“. Die Zuordnung zur Hauptkategorie hängt von der Menge an Kontextinformationen ab, die Benutzern zur Verfügung gestellt werden. Die Modifikatorkategorie kann helfen, die Ereignisse genauer zu beschreiben.

Die von MITRE Engenuity verwendeten Erkennungskategorien:

Im März 2022 wurde die vierte Runde der Bewertungen veröffentlicht, bei denen die Hackergruppen Wizard Spider und Sandworm im Mittelpunkt standen. Wizard Spider ist eine finanziell motivierte Hackergruppe, die schon seit August 2018 eine Gefahr für große Konzerne und Gesellschaften, einschließlich Krankenhäuser, darstellt. Sandworm ist eine destruktive russische Hackergruppe, die 2015 und 2016 Angriffe auf britische Stromanbieter ausgeführt hat und vor allem für seine NotPetya-Angriffe aus dem Jahr 2017 bekannt ist.

Turla ist eine international bekannte Hackergruppe, die schon mindestens seit Anfang der 2000er-Jahre aktiv ist. Sie hat Angriffe in mehr als 45 Ländern weltweit durchgeführt. Zu den bekannten Zielen gehören Regierungsbehörden, diplomatische Einrichtungen, militärische Einheiten sowie Forschungs- und Medieninstitute. Turla nutzt sowohl Open-Source- als auch eigene Tools für ihre Aktivitäten. Dazu zählen unter anderem ein Command-and-Control-Netzwerk sowie diverse Open-Source-Lösungen und komplexe Techniken.

Laut MITRE Engenuity wurde in dieser letzten Bewertungsrunde deutlich, dass viele Anbieter ihr Produktportfolio ausgeweitet haben, darunter auch Palo Alto Networks. Im Mittelpunkt standen dabei Abwehrmaßnahmen unter Berücksichtigung der relevanten Bedrohungen und die weitere Priorisierung des ATT&CK-Frameworks. Weitere Informationen zu den Ergebnissen der letzten Bewertung finden Sie hier.

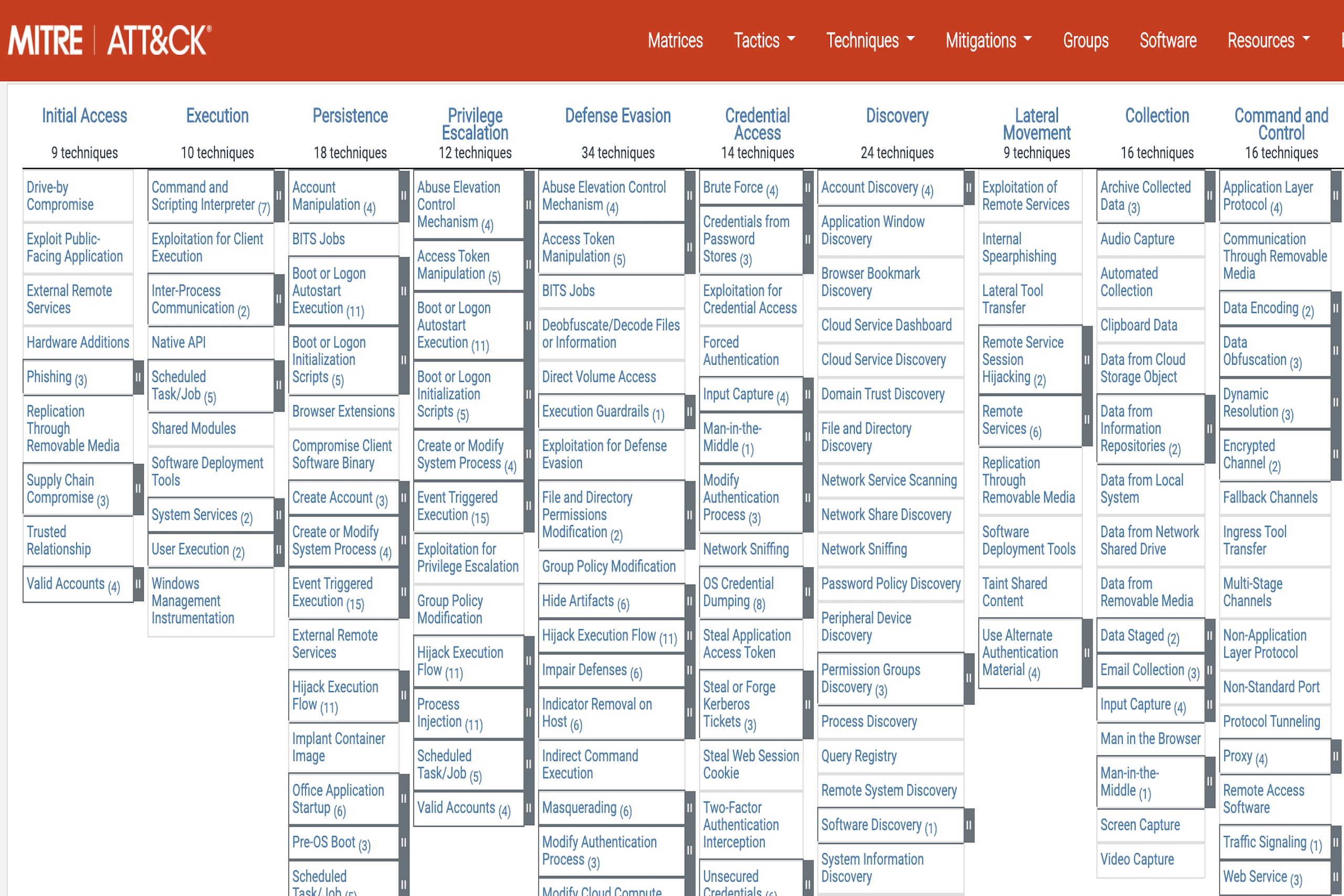

Hier finden Sie detaillierte Informationen zur ATT&CK-Matrix für Unternehmen.

Was sind Taktiken im MITRE ATT&CK-Framework?

Die Taktiken beschreiben, warum ein Angriff mit einer ATT&CK-Technik oder Untertechnik durchgeführt wird. Gemeint ist damit das Ziel der Angreifer oder der Grund für einen Angriff. Das Ziel eines Angreifers kann beispielsweise der Zugang zu Anmeldedaten sein.

Die ATT&CK-Matrix für Unternehmen umfasst 14 Taktiken:

| Taktik | Ziele der Angreifer |

|---|---|

| 1. Reconnaissance | Sammlung von Informationen zur Vorbereitung zukünftiger Aktivitäten |

| 2. Ressourcenentwicklung | Erstellung von Ressourcen für zukünftige Aktivitäten |

| 3. Eindringen | Zugang zu Ihrem Netzwerk |

| 4. Ausführung | Ausführen von Schadcode |

| 5. Persistenz | Festsetzen im Netzwerk |

| 6. Ausweitung der Zugriffsrechte | Erlangen umfassender Berechtigungen |

| 7. Umgehung von Sicherheitsmaßnahmen | Vermeidung der Identifizierung, um unerkannt zu bleiben |

| 8. Zugriff auf Anmeldedaten | Diebstahl von Kontonamen und Kennwörtern |

| 9. Erkennung | Ausspähen der Umgebung |

| 10. Ausbreitung im Netzwerk | Laterale Ausbreitung in der Umgebung |

| 11. Datenerfassung | Erfassung für ihr Ziel relevanter Daten |

| 12. Command and Control | Kommunikation mit dem infizierten System, um die Kontrolle zu übernehmen |

| 13. Ausschleusung | Datendiebstahl |

| 14. Auswirkungen | Manipulation, Störung oder Löschung von Systemen und Daten |

Was sind die MITRE-Techniken und wie viele gibt es?

Techniken beschreiben, wie und mit welchen Aktionen ein Angreifer sein taktisches Ziel erreicht. Ein Angreifer kann beispielsweise Anmeldedaten auslesen, um sie dann zu stehlen. Die MITRE ATT&CK-Matrix gruppiert die Techniken nach den Zielen, die ein Angreifer damit erreichen möchte. Diese Ziele werden in der ATT&CK-Matrix als Taktiken bezeichnet.

Die ATT&CK-Matrix für Unternehmen umfasst inzwischen Windows-, macOS- und Linux-Matrizen. Die ATT&CK-Matrix für Unternehmen aus dem Jahr 2022 enthielt 14 Taktiken, 193 Techniken, 401 Untertechniken, 135 Gruppen, 14 Kampagnen und 718 Softwareanwendungen. MITRE aktualisiert die erkannten Techniken regelmäßig und veröffentlicht eine Liste mit neuen Kampagnen und Änderungen.

Was sind Untertechniken?

Untertechniken sind detailliertere Beschreibungen der Verhaltensweisen, mit denen Angreifer ihre Ziele erreichen. Darin werden noch mehr Details zur Vorgehensweise angegeben als bei einer Technik. Beispiel: Ein Angreifer liest Anmeldedaten aus, indem er auf Local Security Authority(LSA)-Secrets zugreift.

Was sind Prozesse im MITRE ATT&CK-Framework?

Prozesse beschreiben, wie ein Angreifer eine Technik oder Untertechnik umsetzt. Ein Prozess könnte beispielsweise einen Angreifer beschreiben, der mithilfe von PowerShell eine lsass.exe-Datei injiziert, um den LSASS-Speicher eines Opfers nach Anmeldedaten zu durchsuchen. Prozesse werden im ATT&CK-Framework als Techniken bezeichnet, die in der Praxis beobachtet wurden. Sie werden daher auf der Seite der jeweiligen Technik im Abschnitt „Procedure Examples“ (Prozessbeispiele) aufgeführt.

Was ist der Unterschied zwischen Untertechniken und Prozessen?

Untertechniken und Prozesse beschreiben verschiedene Aspekte in ATT&CK. Mit den Untertechniken werden Verhaltensweisen kategorisiert. Die Prozesse hingegen beschreiben den Einsatz der Techniken in der Praxis. Da es sich bei den Prozessen um die spezifische Umsetzung von Techniken und Untertechniken handelt, umfassen sie eventuell auch weitere Verhaltensweisen, die bei der Durchführung beobachtet wurden.

Wenn beispielsweise ein Angreifer die Datei lsass.exe mit PowerShell injiziert, um den LSASS-Speicher eines Opfers nach Anmeldedaten zu durchsuchen, führt er einen Prozess mit mehreren (Unter-)Techniken im Zusammenhang mit PowerShell, Diebstahl von Anmeldedaten und Prozessinjektion bei LSASS aus.

Vorteile des MITRE ATT&CK-Frameworks

Das MITRE ATT&CK-Framework bietet Organisationen diverse Vorteile. Einer der größten Vorteile ist, dass Unternehmen stets über die aktuellen Bedrohungen und Angriffstechniken informiert sind. Das Framework wird regelmäßig mit den neu erkannten Techniken und Taktiken aktualisiert, sodass Organisationen immer auf dem neuesten Stand sind und proaktive Schritte zur Abwehr dieser Bedrohungen ergreifen können.

Außerdem können Organisationen mithilfe des Frameworks ihr Sicherheitsniveau verbessern und Risiken minimieren. Sie können die relevantesten Bedrohungen identifizieren und priorisieren und effektive Abwehrmaßnahmen entwickeln. Auf diese Weise können Organisationen ihre Ressourcen gezielt für die wichtigsten Aufgaben einsetzen und das Risiko eines erfolgreichen Angriffs minimieren.

Herausforderungen bei der Implementierung des MITRE ATT&CK-Frameworks

Das MITRE ATT&CK-Framework ist zwar ein effektives Tool zur Stärkung der Cybersicherheit, doch die Implementierung ist manchmal nicht ganz einfach. Eine der größten Herausforderungen besteht darin, dass es nur nach einer umfassenden Einführung und mit entsprechenden Fachkenntnissen genutzt werden kann. Außerdem erfordert die effektive Implementierung einen relativ hohen Zeit- und Ressourcenaufwand.

Eine Lösung für dieses Problem ist die Zusammenarbeit mit einem Cybersicherheitsexperten, der Unternehmen bei der Nutzung des Frameworks berät und Schulungen anbietet. Durch die Zusammenarbeit mit einem Experten können Organisationen sicherstellen, dass sie das Framework effektiv nutzen und die Vorteile optimal ausschöpfen.

ATT&CK-Technologien

Das MITRE ATT&CK-Framework ist keine Technologie oder Softwareanwendung, sondern eine Wissensdatenbank und ein Framework, das die von Angreifern verwendeten Taktiken, Techniken und Prozesse (TTP) beschreibt.

Das Framework kann auf jede Technologie oder Software angewendet werden, die ein potenzielles Angriffsziel darstellt, wie beispielsweise Betriebssysteme, Anwendungen, Netzwerkgeräte und Cloud-Dienste. Wenn Organisationen die von Angreifern verwendeten Techniken und Taktiken kennen, können sie effektive Abwehrmaßnahmen entwickeln und ihr Sicherheitsniveau verbessern.

Zu den ATT&CK-Technologien gehören unter anderem folgende:

- IT-Unternehmenssysteme mit Windows, macOS oder Linux

- Netzwerkinfrastrukturgeräte (Netzwerk)

- Containertechnologien (Container)

- Cloud-Systeme für Infrastructure-as-a-Service (IaaS)

- Software-as-a-Service (SaaS)

- Office 365

- Azure Active Directory (Azure AD)

- Google Workspace

- Mobilgeräte mit Android und iOS

Wie kann ich ATT&CK nutzen?

In der ATT&CK-Matrix werden alle bekannten Taktiken und Techniken einfach und verständlich beschrieben. In jeder Spalte werden oben die Angriffstaktiken und darunter die einzelnen Techniken aufgeführt. Auf der Seite Get Started (Erste Schritte) finden Sie Informationen für den Einstieg in ATT&CK. Rufen Sie auch „Resources“ (Ressourcen) im Menü oben auf der Website auf oder sehen Sie sich den blog mit Artikeln zu relevanten Projekten und anderen Themen an.

ATT&CK wird als Matrix dargestellt, in der jede Angriffssequenz aus mindestens einer Technik pro Taktik besteht. Eine vollständige Sequenz kann aus einer Abfolge der Taktiken von links nach rechts (vom Eindringen bis zu Command-and-Control) zusammengestellt werden. Für eine Taktik können mehrere Techniken zum Einsatz kommen. Wenn beispielsweise bei einem Spear-Phishing-Angriff sowohl ein Anhang als auch ein Link verwendet werden, versucht der Angreifer eventuell beide Methoden auszunutzen.

ATT&CK kann auf verschiedene Weisen genutzt werden, um Security Operations, Threat Intelligence und Sicherheitsarchitekturen zu unterstützen.

Zu den vorrangigen Anwendungsfällen gehören folgende:

- Emulation von Angreiferverhalten

- Red Teaming

- Entwicklung von Verhaltensanalysen

- Ermittlung von Lücken in der Bedrohungsabwehr

- Einschätzung des SOC-Reifegrads

- Cyber Threat Intelligence

Auch für die teilnehmenden Anbieter sind die MITRE Engenuity ATT&CK-Bewertungen nützlich, denn sie zeigen Bereiche mit Verbesserungsbedarf auf, darunter Regeln für die Bedrohungsprävention, -erkennung und -abwehr sowie Cybersicherheitsrichtlinien, die aktualisiert werden müssen. Obwohl es bei MITRE ATT&CK weder Gesamtnoten noch eine Rangliste der getesteten Anbieter gibt, werden anbieterunabhängige Zusammenfassungen der verschiedenen Methoden erstellt, die Sicherheitsprofis zur Erkennung und Vereitelung komplexer Angriffskampagnen einsetzen.

Nachfolgend finden Sie weitere Informationen zum MITRE ATT&CK-Framework und zu den Bewertungen mit Cortex XDR von Palo Alto Networks.

| MITRE-Bewertung | Bewertetes Produkt | Ressource |

|---|---|---|

| MITRE APT 3 | Cortex XDR | Webinar: Auswertung der MITRE ATT&CK-Ergebnisse mit Forrester |

| MITRE APT 29 | Cortex XDR | Whitepaper: Whitepaper: Der ultimative Leitfaden zu Runde 2 der MITRE ATT&CK-EDR-Bewertungstests |

| MITRE Carbanak + FIN 7 | Cortex XDR | Video: MITRE ATT&CK Runde 3 E-Book: Leitfaden zu MITRE ATT&CK Runde 3 Webcast: Carbanak + FIN7: Auswertung der MITRE ATT&CK Runde 3 |

| MITRE Wizard Spider und Sandworm | Cortex XDR | Webcast: MITRE ATT&CK®-Bewertungen 2022 verständlich erklärt Video: MITRE Engenuity ATT&CK-Bewertungen 2022 – Wizard Spider und Sandworm E-Book: Der Leitfaden zu MITRE ATT&CK Runde 4 Leitfaden zu MITRE ATT&CK Runde 4 Leitfaden: MITRE-4 ATT&CK 2022 |

Weitere Informationen zu MITRE

Weitere Informationen über das ATT&CK-Framework finden Sie unter MITRE.org. Mit dem Tool ATT&CK Navigator können Sie die ATT&CK-Techniken durchsuchen, grafisch darstellen und mit eigenen Anmerkungen versehen.

Über MITRE Engenuity

Die von MITRE Engenuity durchgeführten ATT&CK-Bewertungen werden von Anbietern finanziert und sollen sowohl den Anbietern selbst als auch Endbenutzern helfen, die Fähigkeiten der getesteten Produkte bezüglich des öffentlich zugänglichen ATT&CK-Frameworks besser zu verstehen. Zudem hat MITRE die ATT&CK Knowledge Base über in der Praxis beobachtete und gemeldete Angreifertaktiken und -techniken entwickelt und aktualisiert diese laufend. ATT&CK ist frei verfügbar und wird intensiv von Sicherheitsprofis im privaten und öffentlichen Sektor genutzt, um Lücken in den eigenen Tools und Prozessen für Transparenz und Cybersicherheit zu finden und zur Auswahl stehende Alternativen zur Stärkung der Netzwerksicherheit zu vergleichen.

MITRE Engenuity veröffentlicht seine Testmethoden und -ergebnisse, damit andere Unternehmen und Institutionen diese als Grundlage für eigene Analysen und Interpretationen nutzen können. Die Bewertung enthält keine Ranglisten und empfiehlt keinen der getesteten Anbieter.

Das MITRE ATT&CK-Framework und Cortex XDR

Cortex XDR unterstützt die Abwehr moderner Angriffe, indem KI und Verhaltensanalysen auf Daten von Endpunkten, Netzwerken, Cloud-Umgebungen und Drittanbietern angewendet werden. Die Lösung führt sämtliche Prozesse zur Prävention, Erkennung, Untersuchung und Abwehr von Bedrohungen auf einer Plattform zusammen und sorgt dadurch für beispiellose Sicherheit und Effizienz. Cortex XDR bietet eine branchenführende Abdeckung der MITRE ATT&CK-Techniken und liefert in unabhängigen Branchentests, einschließlich den MITRE Engenuity ATT&CK-Bewertungen, konstant eine herausragende Leistung.

Häufig gestellte Fragen zum MITRE ATT&CK-Framework

- Besseres Verständnis der Bedrohungen und des Angreiferverhaltens

- Entwicklung effektiver Sicherheitsstrategien und Erkennungsfunktionen

- Priorisierung der Sicherheitsinvestitionen

- Messung der Effektivität von Sicherheitsmaßnahmen

- Austausch von Informationen zu Bedrohungen und Abwehrmaßnahmen