Was ist Multifaktor-Authentifizierung?

Die Multifaktor-Authentifizierung (MFA) ist eine Methode zur Authentifizierung von Benutzern, wenn diese sich bei bestimmten Ressourcen wie Anwendungen, Online-Konten oder VPNs anmelden. Neben einem Benutzernamen und einem Kennwort müssen Benutzer mindestens eine zusätzliche Verifizierungsmethode verwenden, wenn nicht sogar mehrere.

Das Ziel der Multifaktor-Authentifizierung ist es, Unbefugten den Zugang zu einem System zu erschweren. In Branchen, die sich der Notwendigkeit guter Cybersicherheitspraktiken bewusst sind - einschließlich des Finanzwesens und sogar beliebter Spieleplattformen - wird es zunehmend implementiert, eine zusätzliche Überprüfung bei der Anmeldung zu verlangen. Es besteht weitgehend Einigkeit darüber, dass MFA ein Grundpfeiler guter Cybersicherheitspraktiken ist.

Warum ist Multifaktor-Authentifizierung wichtig?

Angriffsmethoden wie Credential Harvesting und Phishing sind in der aktuellen Bedrohungslandschaft immer häufiger anzutreffen. Wenn sich Bedrohungsakteure über die Zugangsdaten eines Mitarbeiters Zugang zu einem System verschaffen, können sie immensen Schaden anrichten, indem sie ihren ersten Angriff mit Malware, wie Ransomware oder Botnets, weiterverfolgen. Während die Förderung einer guten Sicherheitshygiene und die Durchführung obligatorischer Schulungen die Wahrscheinlichkeit verringern kann, dass Mitarbeiter einer Organisation auf Credential Harvesting und Phishing-Angriffe hereinfallen, ist MFA eine weitere wichtige Verteidigungslinie, um Bedrohungsakteure in Schach zu halten.

Durch die Implementierung von MFA wird es für Bedrohungsakteure schwieriger, auf die Umgebung und die Informationssysteme eines Unternehmens zuzugreifen, selbst wenn Anmeldedaten wie Kennwörter oder PINs kompromittiert wurden. Diese zusätzliche Schutzebene benachrichtigt das SOC , wenn ein MFA-Versuch fehlgeschlagen ist. So kann das Sicherheitsteam Lücken in seinem System erkennen, bevor Schaden angerichtet wird. MFA erhöht nicht nur den Schutz, sondern ist auch ziemlich einfach und benutzerfreundlich.

Wie funktioniert die Multifaktor-Authentifizierung?

Wenn ein Benutzer irgendwo ein Konto einrichtet, muss er mehrere Informationen angeben, um die Identifizierungs- und Authentifizierungsprozesse zu erfüllen, einschließlich eines Benutzernamens und eines Kennworts, das seine Identität innerhalb des Systems darstellt. Der Dienst teilt dem Benutzer dann mit, welche zusätzlichen Verifizierungsmethoden (falls vorhanden) erforderlich sind, um sein Konto zu vervollständigen.

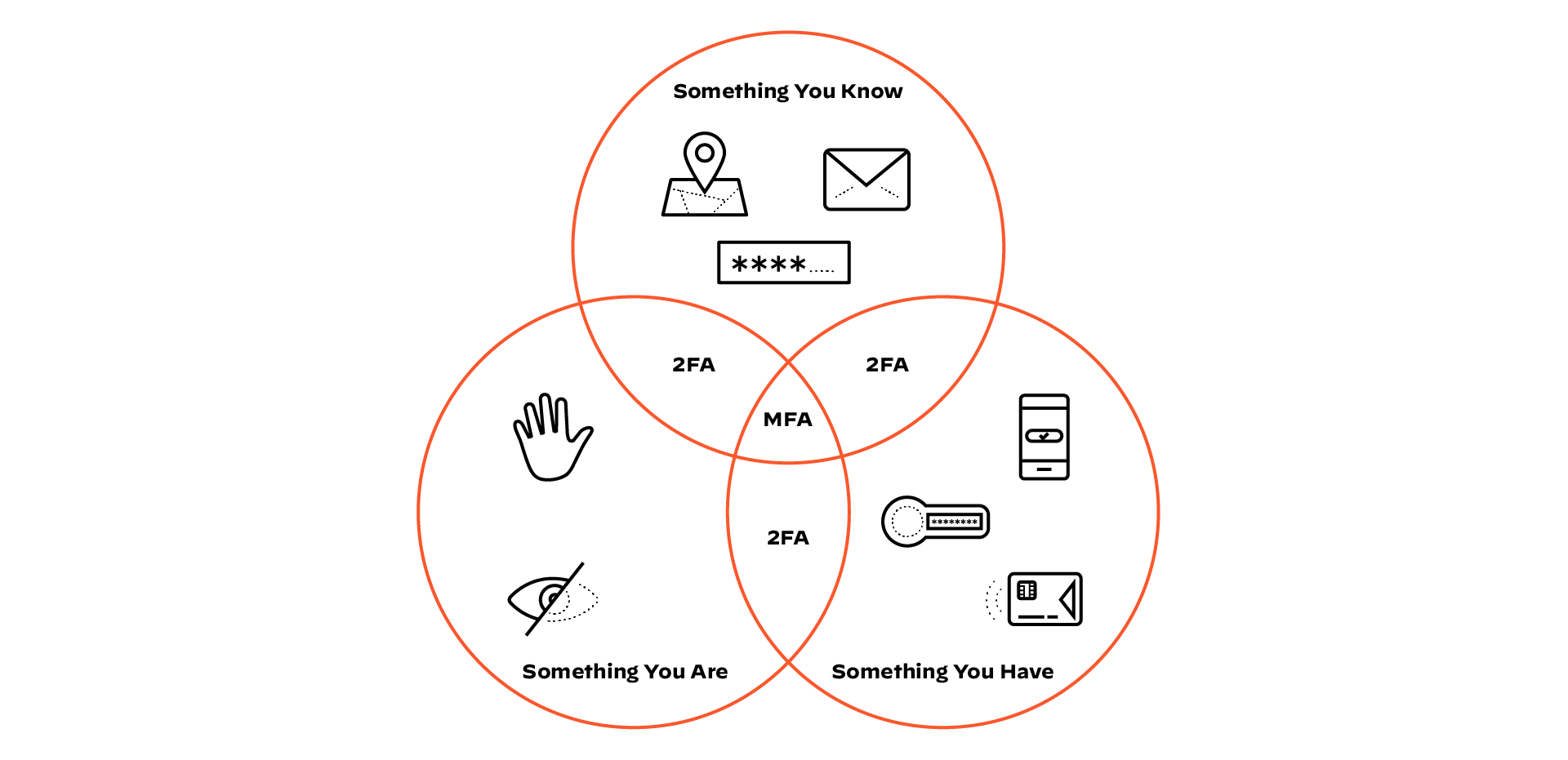

Diese zusätzlichen Methoden bestehen in der Regel aus verschiedenen Faktoren:

- Etwas, das Sie wissen (z.B. ein Kennwort, eine persönliche Identifikationsnummer oder PIN und/oder Sicherheitsfragen)

- Etwas, das Sie haben (z.B. ein mobiles Gerät, ein E-Mail-Konto, einen physischen Sicherheitsschlüssel oder eine Bankkarte), und/oder

- Etwas, das Sie sind (z.B. eine biometrische Identifikation wie Fingerabdrücke oder Gesichtserkennung)

Wenn sich jemand zu einem späteren Zeitpunkt bei diesem Dienst anmeldet, fragt das System nach den Informationen, die er bei der Anmeldung angegeben hat. Sie erhalten nur dann Zugriff auf das System, wenn sie sich mit den erforderlichen Methoden korrekt verifiziert haben. Ob dieser Prozess bei den Anmeldedaten aufhört oder mehrere Formen der Authentifizierung erfordert, hängt vom jeweiligen Dienst ab.

Arten der Authentifizierung

Während MFA der allgemeine Begriff für die Forderung nach mehreren Verifizierungsfaktoren ist, gibt es spezifische Begriffe, die zur Beschreibung spezieller Authentifizierungstechnologien oder -szenarien verwendet werden, darunter die folgenden:

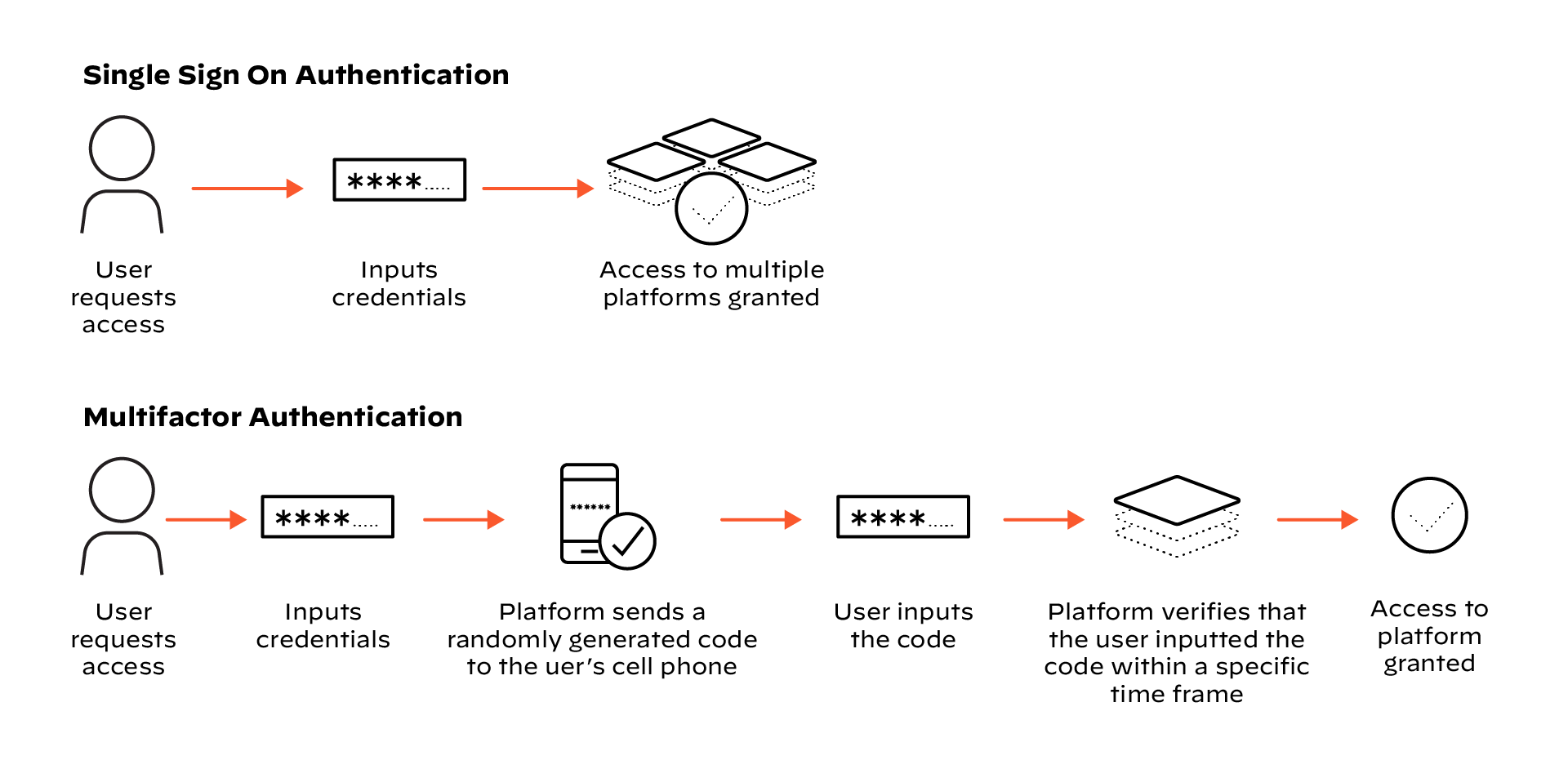

- Einmalige Anmeldung (SSO): SSO wird häufig in Verbindung mit Identitätsmanagementsystemen verwendet und ermöglicht es einem Benutzer, sich mit einem einzigen Satz von Anmeldedaten bei mehreren Plattformen oder Diensten anzumelden.

- Zwei-Faktor-Authentifizierung (2FA): Erfordert genau zwei Formen der Authentifizierung für den Zugriff eines Benutzers auf ein System.

- In-Band-Authentifizierung: Ein Dienst oder eine Plattform enthält einen Authentifizierungskanal, über den sich Benutzer direkt anmelden können.

- Out-of-band-Authentifizierung: Ein Unternehmen verwendet einen anderen Kommunikationskanal, um seine Benutzer zu authentifizieren.

- Multifaktor-Authentifizierung: MFA erfordert drei oder mehr Formen der Authentifizierung, damit ein Benutzer auf ein System zugreifen kann.

- Adaptive Multifaktor-Authentifizierung (AMFA): Bei der risikobasierten Authentifizierung (RBA) verifiziert AMFA die Identität des Benutzers durch die Analyse von Informationen wie Rolle, Standort, Gerät und mehr.

Die Plattform oder der Dienst, auf den ein Benutzer zugreift, bestimmt, welche Art der Authentifizierung zu verwenden ist und welche Methoden aktiviert sind.

Methoden zur Verifizierung

Es gibt viele Möglichkeiten für Benutzer, ihre Identität zu überprüfen, und die Liste wird immer länger. Einige gängige Formate sind:

- PIN: Ein vier- bis zehnstelliger Code, der erstellt wird, wenn sich der Benutzer für den Dienst oder die Plattform anmeldet.

- Fragen zur Sicherheit: Die Benutzer wählen und beantworten diese Fragen, wenn sie ihr Konto erstellen, und beantworten dann eine oder mehrere der Fragen, wenn sie sich einloggen.

- Überprüfen Sie persönliche Informationen: Die erneute Eingabe oder Überprüfung der Mobiltelefonnummer, der E-Mail-Adresse oder der physischen Adresse, die mit dem Konto verbunden sind.

- Chipkarten: Eine Karte mit einem integrierten Chip, wie eine Debit-/Kreditkarte.

- Token-basiert: Ein Benutzer muss einen Zufallscode eingeben, der bei der Eingabe seiner Anmeldedaten generiert wird. Dieser Code kann an das mobile Gerät oder per E-Mail gesendet werden oder auf einer Authentifizierungs-App generiert werden, die der Benutzer herunterlädt, oder sogar auf einem physischen Gerät, das ihm zugeschickt wird.

- Biometrische Daten: Methoden wie das Scannen von Fingerabdrücken, Gesichtserkennung und mehr können Benutzern helfen, ihre Identität zu verifizieren.

Viele Menschen können sich mit diesen Methoden in ihrem täglichen Leben identifizieren, egal ob sie sich mit Cybersicherheit beschäftigen oder nicht. MFA wird in vielerlei Hinsicht zu einem immer häufigeren - und integralen - Bestandteil der Gesellschaft.

Beispiele für die Authentifizierung

Die Multifaktor-Authentifizierung ist inzwischen weit verbreitet. Benutzer aller Arten von Plattformen und Branchen nutzen MFA, ohne es zu wissen!

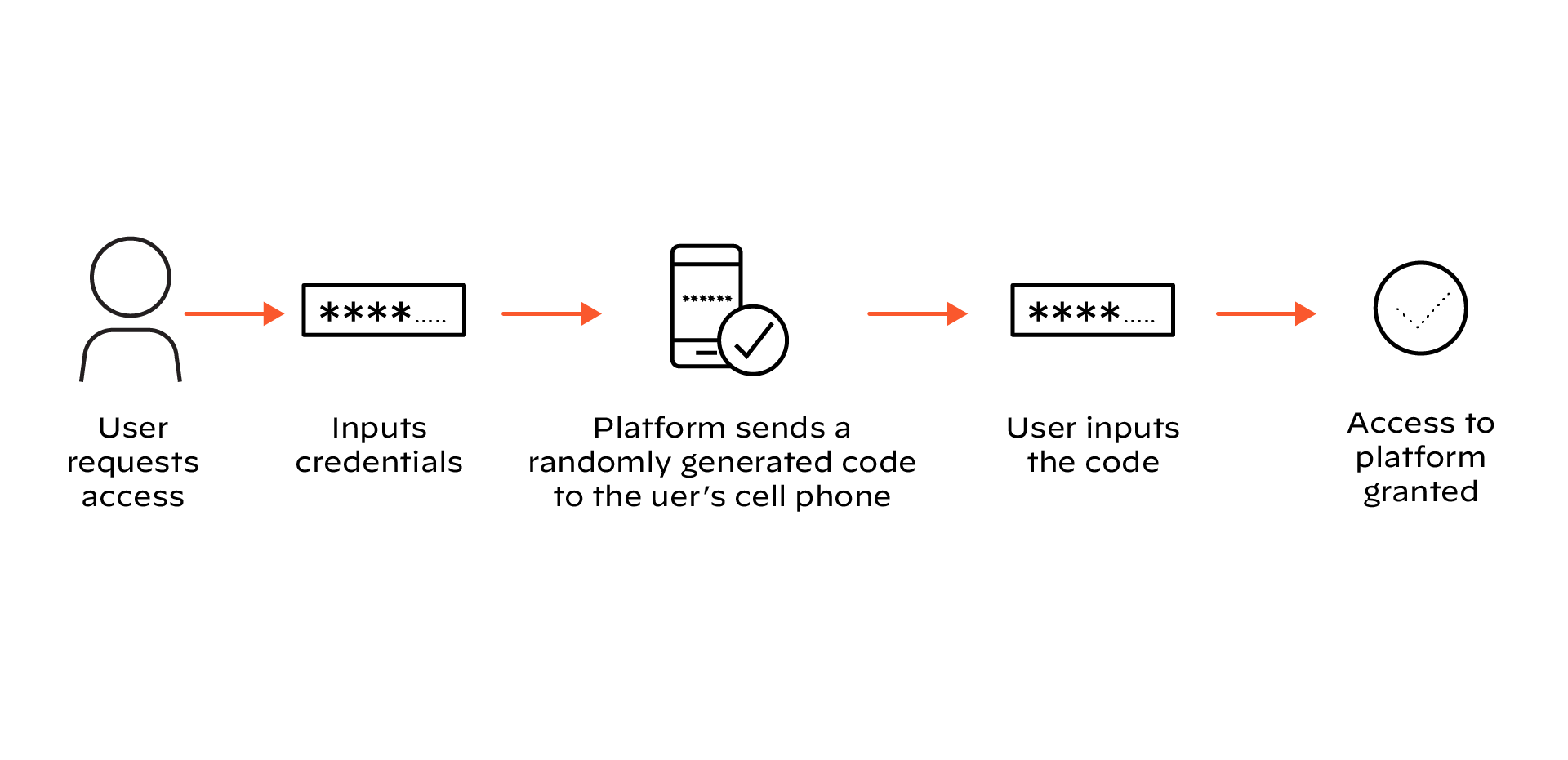

Viele Dienste verwenden 2FA, wenn sich jemand bei ihrer Online-Plattform anmeldet. Nachdem jemand seine Anmeldedaten eingegeben hat, generiert die Plattform nach dem Zufallsprinzip einen Code, der entweder über eine bei der ursprünglichen Anmeldung angegebene Telefon- oder E-Mail-Adresse an den Benutzer gesendet wird. Der Benutzer gibt diesen Code dann in die Plattform ein, um einen sicheren Zugang zu erhalten.

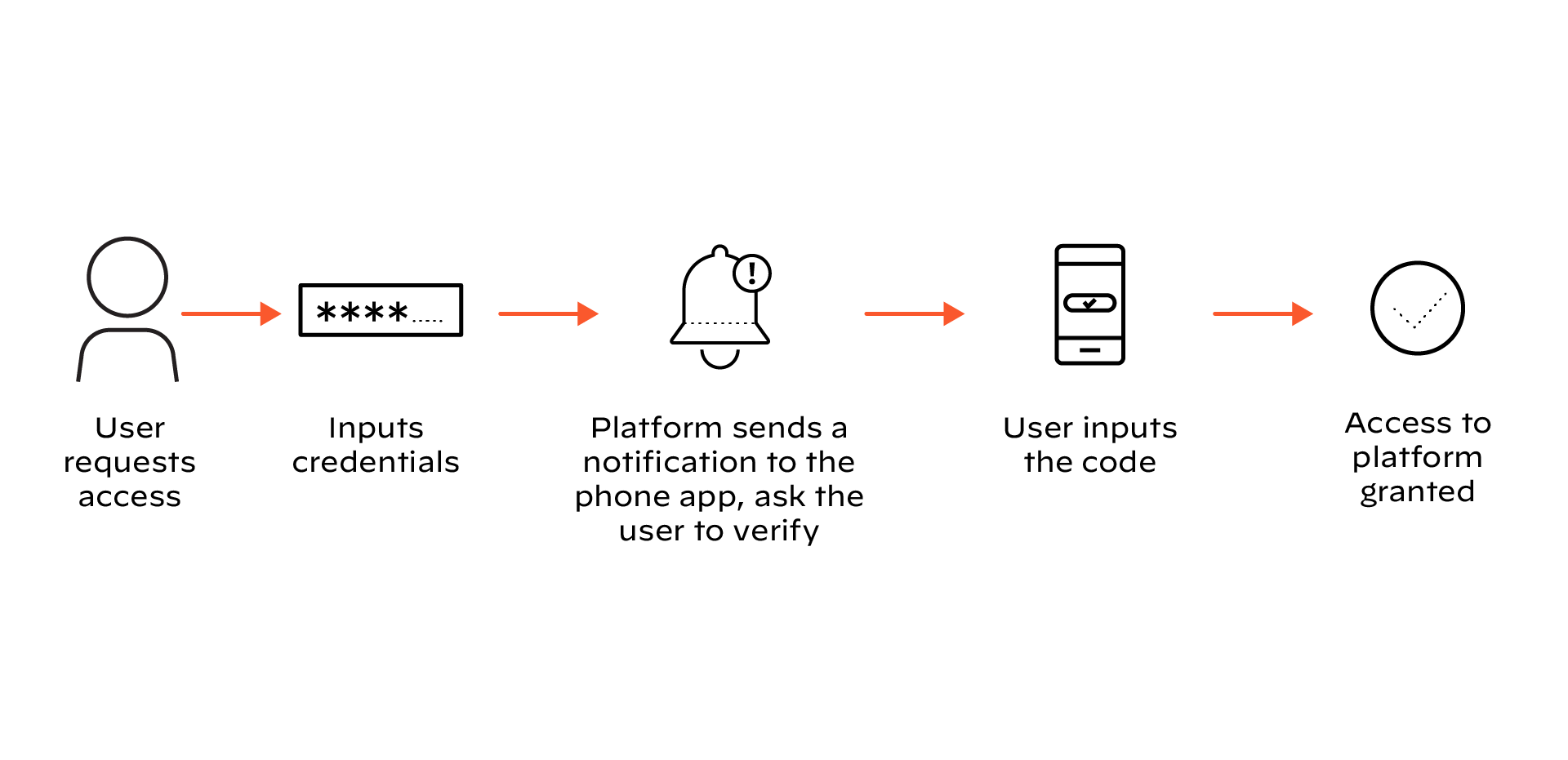

Ein weiteres Beispiel für Authentifizierung kommt von Identitäts- und Zugriffsmanagement (IAM) Unternehmen, die B2B-Authentifizierungsmethoden anbieten. Die Benutzer müssen ein Konto bei dem Drittanbieter erstellen und eine Begleit-App auf ihre mobilen Geräte herunterladen. Bei der Anmeldung im System sendet die Plattform eine Benachrichtigung an die App und fordert den Benutzer auf, die Anmeldung zu bestätigen. Dieses Beispiel der Out-of-Band-Authentifizierung ist in der aktuellen Arbeitslandschaft sehr verbreitet.

Eine der besten Methoden für den täglichen Schutz ist die Multifaktor-Authentifizierung, aber das bedeutet nicht, dass sie unangreifbar ist.

Kann MFA gehackt oder umgangen werden?

Auch wenn MFA die Wahrscheinlichkeit eines erfolgreichen Angriffs stark reduziert, kann sie immer noch auf verschiedene Weise umgangen werden. Dies ist durch Phishing, Malware und Meddler-in-the-Middle-Angriffe möglich. Manchmal liegt es sogar an Benutzerfehlern - gelegentlich aktivieren Benutzer Authentifizierungsanfragen, obwohl sie deren Herkunft nicht kennen. Sie werden einfach annehmen, dass die Anfrage von einem Hintergrundprozess kommt oder dass sie vergessen haben, dass sie um Zugriff gebeten hatten.

Auch wenn die MFA für sich genommen kein konkreter Verteidigungsplan ist, sollte sie unbedingt in einem System implementiert werden. Für zusätzlichen Schutz können SOCs auf Endpunkt -Schutzlösungen wie Cortex XDR oder SOAR -Lösungen wie Cortex XSOAR zurückgreifen, um potenzielle Sicherheitsverletzungen zu erkennen und die Reaktionen zu automatisieren.