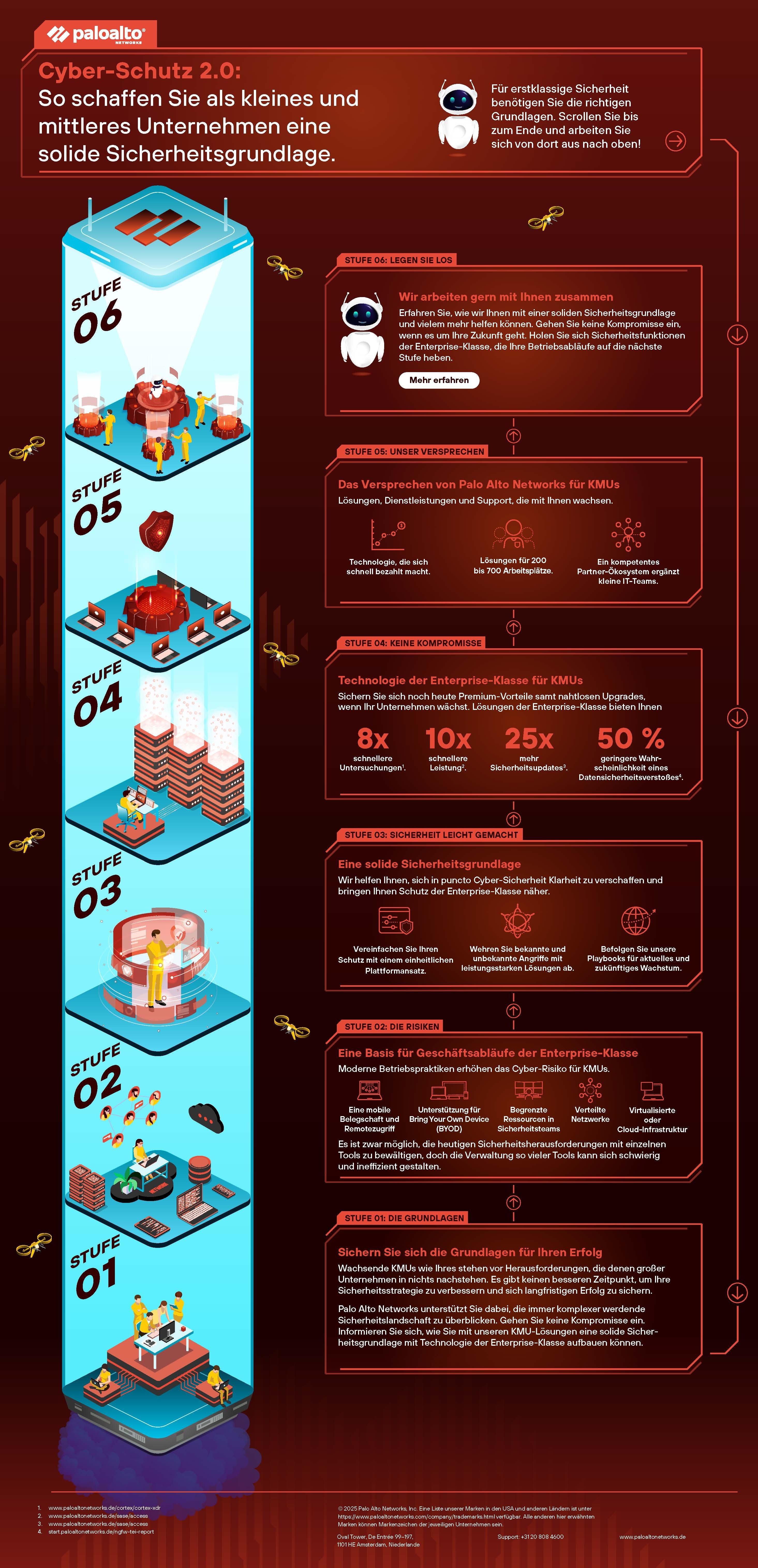

Ein neues Level der Cyber-Sicherheit

Als wachsendes mittelgroßes Unternehmen sind Sie mit denselben Herausforderungen konfrontiert wie Ihre größten Mitbewerber. Deshalb sollten Sie jetzt Ihre Sicherheitsstrategie stärken, um Ihren langfristigen Erfolg nicht zu gefährden. Erkunden Sie, wie Sie für mittelgroße Unternehmen ein felsenfestes Sicherheitsfundament legen auf Basis unserer Lösungen mit Technologie der Enterprise-Klasse.