Die neue Definition von Sandboxing und umfassender Sicherheit – um ein Drittel schneller

Unbekannten Bedrohungen und Zero-Days immer einen Schritt voraus

Schützen Sie Ihre Dateien mit der branchenweit größten Engine für Threat Intelligence und Malwareschutz, die unbekannte Schadprogramme automatisch und bis zu 180-mal schneller erkennt und stoppt.

Schnelle Abwehr komplexer Bedrohungen ohne Ausfallzeiten

Unsere Lösung analysiert pro Monat doppelt so viele Malwaresamples wie die gängigste Sandboxing-Engine und die integrierten Inline-ML-Modelle stoppen polymorphe Schadprogramme wie Ransomware und modernde Bedrohungen direkt an der Firewall. Dabei müssen keine Daten in der Cloud analysiert werden, die Integrität der Inhalte bleibt gewahrt und die Benutzerproduktivität wird nicht beeinträchtigt.

Umfassende Sicherheit für globale Unternehmen

WildFire ist weltweit verfügbar und erfüllt strikte Anforderungen hinsichtlich Data Residency und Compliance. Die Lösung kann als öffentlicher Dienst genutzt und auch in hybriden und Air-Gapped-Umgebungen bereitgestellt werden.

Automatisierter Schutz und Schwarmintelligenz in der Cloud

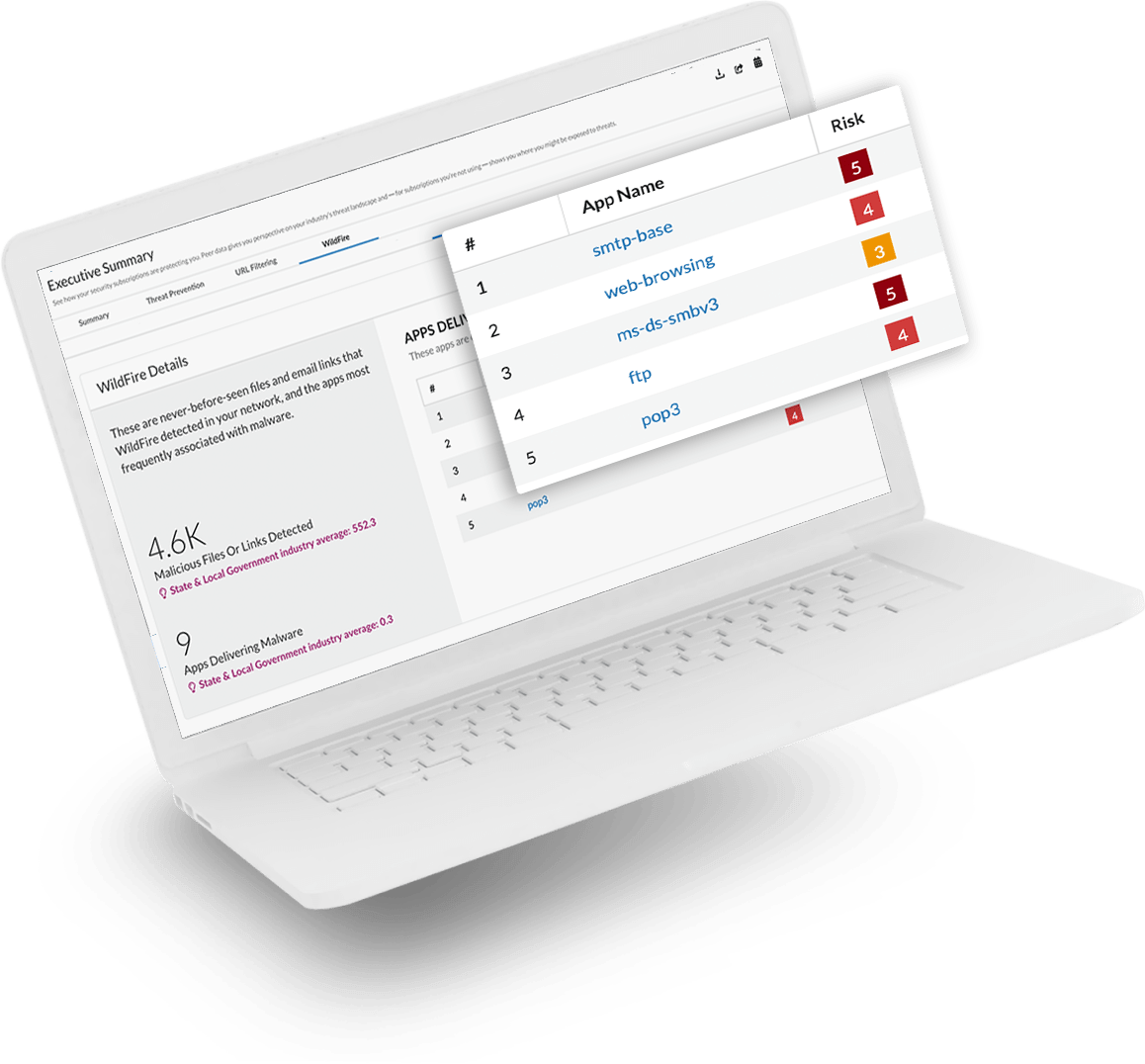

Die cloudbasierte Architektur ermöglicht in allen Netzwerken, Endpunkten und Cloud-Umgebungen die sekundenschnelle Umsetzung von Maßnahmen zum Schutz vor neuer Malware, sobald diese in der weltgrößten Community von 85.000 Cybersecurity-Kunden identifiziert wurde.

Ein sicheres Gefühl dank schnellerer Updates

Unsere Updates werden gezielt entwickelt und binnen weniger Sekunden bereitgestellt – 180-mal schneller als bei jeder anderen Sandbox-Lösung.

Ganzheitlicher Schutz vor hochkomplexen Bedrohungen

Dank maschinellen Lernens, dynamischer und statischer Analysen sowie einer maßgeschneiderten Analyseumgebung kann WildFire auch hochkomplexe Bedrohungen über mehrere Phasen und Angriffsvektoren hinweg identifizieren.

Beseitigung von Risiken durch gut getarnte Malware

WildFire basiert auf einem mehrgleisigen Ansatz zur Erkennung und Abwehr hochevasiver Bedrohungen und verfügt branchenweit über die modernste Analyse- und Präventions-Engine für gut getarnte Zero-Day-Exploits und andere Malware.

Weniger Risiko und besserer ROI

- 180-mal

SCHNELLERE ERKENNUNG UND ABWEHR

- 6X

GRÖSSER ALS DIE GÄNGIGSTE THREAT INTELLIGENCE-QUELLE

- 1.1Mio

MALWARESAMPLES MIT NUR EINER SIGNATUR GESTOPPT

Schützen Sie Ihr Unternehmen

Sprechen Sie mit unseren Experten und erfahren Sie, wie Sie Malware beim ersten Anzeichen stoppen können.