-

Was ist ein Cyberangriff?

- Überblick über Bedrohungen: Cyberangriffe

- Arten von Cyberangriffen auf einen Blick

- Globale Trends bei Cyberangriffen

- Taxonomie von Cyberangriffen

- Landschaft der Bedrohungsakteure

- Verlauf und Methoden eines Angriffs

- Antworten auf technische Fragen

- Fallstudien zu Cyberangriffen

- Tools, Plattformen und Infrastruktur

- Die Auswirkung von Cyberangriffen

- Erkennung, Abwehr und Threat Intelligence

- Aufkommende Trends bei Cyberangriffen

- Testen und Validieren

- Kennzahlen und kontinuierliche Verbesserung

- FAQs zu Cyberangriffen

Was ist ein Command and Control-Angriff?

Bösartige Angriffe auf Netzwerke haben im letzten Jahrzehnt zugenommen. Einer der schädlichsten Angriffe, der oft über DNS ausgeführt wird, erfolgt über Command and Control, auch C2 oder C&C genannt. Command and Control ist definiert als eine Technik, die von Bedrohungsakteuren verwendet wird, um über ein Netzwerk mit kompromittierten Geräten zu kommunizieren.

C2 umfasst in der Regel einen oder mehrere verdeckte Kanäle, aber je nach Angriff können die spezifischen Mechanismen stark variieren. Angreifer nutzen diese Kommunikationskanäle, um Anweisungen an das kompromittierte Gerät zu übermitteln, um zusätzliche Malware herunterzuladen, Botnets zu erstellen oder Daten zu exfiltrieren.

Laut dem MITRE ATT&CK Frameworkgibt es über 16 verschiedene Command-and-Control-Taktiken, die von Gegnern eingesetzt werden, darunter zahlreiche Subtechniken:

- Protokoll der Anwendungsschicht

- Kommunikation über Wechseldatenträger

- Datenkodierung

- Datenverschleierung

- Dynamische Auflösung

- Verschlüsselter Kanal

- Fallback-Kanäle

- Ingress Tool Transfer

- Multi-Stage-Kanäle

- Nicht-Anwendungsschicht-Protokoll

- Nicht-Standard-Port

- Protokoll-Tunneling

- Proxy

- Software für Fernzugriff

- Verkehrssignalisierung

- Webdienst

Wie ein Command-and-Control-Angriff funktioniert

Der Angreifer fängt damit an, den Zielcomputer zu infizieren, der sich möglicherweise hinter einer Next-Generation Firewallbefindet. Dies kann auf verschiedene Weise geschehen:

- Über eine Phishing-E-Mail, die:

- den Benutzer dazu verleitet, einem Link zu einer bösartigen Website zu folgen

oder - das Öffnen eines Anhangs, der bösartigen Code ausführt.

- den Benutzer dazu verleitet, einem Link zu einer bösartigen Website zu folgen

- Durch Sicherheitslücken in Browser-Plugins.

- Über andere infizierte Software.

Sobald die Kommunikation hergestellt ist, sendet der infizierte Rechner ein Signal an den Server des Angreifers und wartet auf dessen nächste Anweisung. Der kompromittierte Host führt die Befehle vom C2-Server des Angreifers aus und installiert möglicherweise zusätzliche Software. Viele Angreifer versuchen, C2-Datenverkehr mit anderen Arten von legitimem Datenverkehr wie HTTP/HTTPS oder DNS zu vermischen. Das Ziel ist es, nicht entdeckt zu werden.

Der Angreifer hat nun die vollständige Kontrolle über den Computer des Opfers und kann beliebigen Code ausführen. Der bösartige Code verbreitet sich in der Regel auf weitere Computer und bildet ein Botnet - ein Netzwerk aus infizierten Geräten. Auf diese Weise kann ein Angreifer die vollständige Kontrolle über das Netzwerk eines Unternehmens erlangen.

Command and Control ist eine der letzten Stufen der Kill Chain (geprägt von Lockheed Martin). Er tritt auf, kurz bevor die Bedrohungsakteure ihre Ziele erreichen. Das bedeutet, dass der Angreifer bereits andere Sicherheitsmaßnahmen umgangen hat, die möglicherweise vorhanden waren. Daher ist es für Sicherheitsexperten wichtig, C2 schnell zu entdecken und zu verhindern.

Arten von Befehls- und Kontrolltechniken

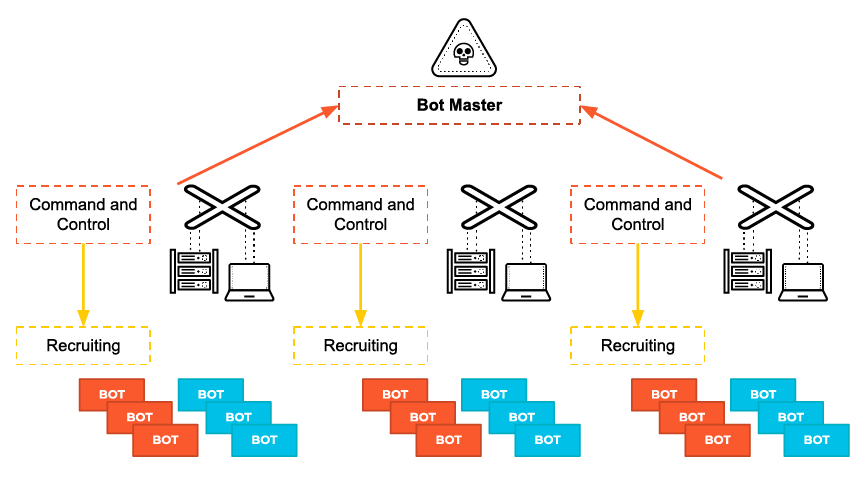

Es gibt drei verschiedene Modelle für C2C-Angriffe. Diese Modelle legen fest, wie der infizierte Computer mit dem Command and Control Server kommuniziert. Alle wurden entwickelt, um sich der Entdeckung so effektiv wie möglich zu entziehen.

1. Zentralisierte Architektur

Dies ist wahrscheinlich das gängigste Modell, ähnlich wie eine Client-Server-Transaktionsarchitektur. Wenn ein neuer Computer von einem Bot infiziert wird, tritt er dem Botnetz bei, indem er eine Verbindung zum C&C-Server herstellt. Sobald er dem Kanal beigetreten ist, wartet der Bot auf dem C&C-Server auf Befehle vom Botmaster. Angreifer nutzen oft weit verbreitete Hosting-Dienste für C2c-Server.

Dieses Modell kann leicht zu erkennen und zu blockieren sein, da die Befehle von einer Quelle stammen. Daher kann die IP schnell entdeckt und blockiert werden. Einige Cyberkriminelle haben ihren Ansatz jedoch angepasst, indem sie Load Balances, Redirectoren und Proxys in ihrem Setup einsetzen. In diesem Fall ist die Entdeckung eine größere Herausforderung.

2. Peer-to-Peer (P2P) Architektur

Dieses Modell ist dezentralisiert. Anstatt sich auf einen zentralen Server zu verlassen, übertragen die Botnet-Mitglieder ihre Befehle zwischen den Knotenpunkten. Dadurch ist das P2P-Modell viel schwieriger zu erkennen. Selbst wenn sie entdeckt werden, ist es in der Regel nur möglich, einen Knoten auf einmal auszuschalten.

Das Peer-to-Peer-Modell wird häufig in Verbindung mit dem zentralisierten Modell für eine hybride Konfiguration verwendet. Die P2P-Architektur dient als Ausweichlösung, wenn der Hauptserver kompromittiert wird oder ausfällt.

3. Zufällige Architektur

Das Modell der Zufallsarchitektur ist bei weitem am schwersten zu erkennen. Das ist gewollt. Ziel ist es, das Sicherheitspersonal daran zu hindern, den C&C-Server aufzuspüren und auszuschalten oder die Befehlskette des Botnets zu identifizieren. Dieses Modell funktioniert durch die Übertragung von Mitteilungen an den infizierten Host (oder das Botnetz) von verschiedenen Quellen aus:

- IRC-Chaträume

- CDNs

- Kommentare in sozialen Medien

Cyberkriminelle verbessern ihre Erfolgsaussichten, indem sie vertrauenswürdige, häufig genutzte Quellen auswählen.

Von C&C anvisierte Geräte

Command-and-Control-Angriffe können auf nahezu jedes Computergerät abzielen, einschließlich, aber nicht beschränkt auf.

- Smartphones

- Tabletten

- Desktops

- Laptops

- IoT-Geräte

IoT-Geräte haben das Potenzial, aus verschiedenen Gründen einem erhöhten C&C-Risiko ausgesetzt zu sein:

- Sie sind aufgrund der begrenzten Benutzeroberflächen schwer zu steuern.

- IoT-Geräte sind in der Regel von Natur aus unsicher.

- Intelligente Objekte werden nur selten gepatcht, wenn überhaupt.

- Geräte im Internet der Dinge (IoT) tauschen über das Internet große Mengen an Daten aus.

Was Hacker durch Command and Control erreichen können

- Malware-Lieferung: Mit der Kontrolle über einen kompromittierten Rechner im Netzwerk eines Opfers können Angreifer den Download weiterer Malware auslösen.

- Datendiebstahl: Sensible Daten, wie z.B. Finanzdokumente, können kopiert oder auf den Server eines Angreifers übertragen werden.

- Abschalten: Ein Angreifer kann einen oder mehrere Rechner ausschalten oder sogar das Netzwerk eines Unternehmens lahmlegen.

- Reboot: Infizierte Computer können plötzlich und wiederholt herunterfahren und neu starten, was den normalen Geschäftsbetrieb stören kann.

- Verteidigungsausweichen: Angreifer versuchen in der Regel, den normalen, erwarteten Datenverkehr zu imitieren, um nicht entdeckt zu werden. Je nach Netzwerk des Opfers übernehmen die Angreifer die Befehls- und Kontrollfunktion mit unterschiedlichem Grad an Heimlichkeit, um Sicherheitstools zu umgehen.

- Verteilter Denial-of-Service: DDoS-Angriffe überwältigen Server oder Netzwerke, indem sie sie mit Internetverkehr überfluten. Sobald ein Botnetz aufgebaut ist, kann ein Angreifer jeden Bot anweisen, eine Anfrage an die Ziel-IP-Adresse zu senden. Dadurch entsteht ein Stau von Anfragen für den Zielserver.

Das Ergebnis ist wie ein Verkehrsstau auf einer Autobahn - legitimer Verkehr zu der angegriffenen IP-Adresse wird abgewehrt. Diese Art von Angriff kann dazu verwendet werden, eine Website lahmzulegen. Lernen Sie mehr über DDoS-Angriffe in der Praxis.

Heutige Angreifer können bösartigen C2-Code anpassen und vervielfältigen, wodurch es einfacher wird, sich der Entdeckung zu entziehen. Das liegt an den ausgefeilten Automatisierungswerkzeugen, die heute zur Verfügung stehen, obwohl sie traditionell von Sicherheitsteams (Red Teams) verwendet werden.

Wie können Sie Angreifer davon abhalten, DNS gegen Sie zu verwenden? Lesen Sie unser White Paper und erfahren Sie, welche Schritte Sie unternehmen können.

Kommando und Kontrolle FAQs

Angreifer verwenden verschiedene Methoden, um C2-Kanäle einzurichten, darunter:

- Einbetten von bösartigem Code in E-Mail-Anhänge oder Links.

- Ausnutzung von Schwachstellen in Software oder Hardware.

- Nutzung kompromittierter Websites zur Verbreitung von Malware.

- Einsatz von Social-Engineering-Techniken, um Benutzer zum Ausführen bösartiger Nutzdaten zu verleiten.

- Nutzung von legitimen Diensten und Protokollen wie HTTP/HTTPS, DNS und sozialen Medien, um die Entdeckung zu umgehen.

Organisationen können sich gegen C2-Angriffe verteidigen, indem sie robuste Sicherheitsmaßnahmen implementieren, darunter:

- Verwendung fortschrittlicher Tools zur Bedrohungserkennung, um verdächtige Aktivitäten zu identifizieren und zu blockieren.

- Segmentierung des Netzwerks zur Eindämmung der Verbreitung von Malware.

- Aktualisieren und patchen Sie Ihre Systeme regelmäßig, um Sicherheitslücken zu schließen.

- Kontinuierliche Überwachung und Protokollierung des Netzwerkverkehrs.

- Aufklärung der Mitarbeiter über Phishing- und Social Engineering-Angriffe.

- Nutzen Sie Threat Intelligence, um über neue C2-Taktiken und -Infrastrukturen informiert zu bleiben.