Was ist Data Access Governance?

Data Access Governance ist eine strategische Komponente der Data Governance. Es geht um die Prozesse und Technologien, die Organisationen zur Verwaltung, Überwachung und Kontrolle des Zugriffs auf ihre Daten einsetzen. Das Hauptziel der Data Access Governance ist es, sicherzustellen, dass die richtigen Personen zur richtigen Zeit den richtigen Zugriff auf die richtigen Daten haben und gleichzeitig sensible Informationen vor unbefugtem Zugriff geschützt werden.

Data Access Governance erklärt

Kurz gesagt, bezieht sich Data Access Governance auf die Verwaltung und Kontrolle von Daten, insbesondere auf die Frage, wer Zugriff auf was hat und was er damit tun kann. Sein Hauptziel ist es, die Sicherheit, die Integrität und den Datenschutz der Datenbestände einer Organisation zu gewährleisten. Viele Benutzer und Anwendungen benötigen einen legitimen Zugriff auf Daten, aber die Implementierung übermäßiger Berechtigungen kann das Risiko einer Datenverletzung erhöhen.

Sicherheitsteams müssen die Zugriffsberechtigungen auf Daten überwachen, um sicherzustellen, dass diese nach dem Prinzip der geringsten Privilegien vergeben werden. Diese Aufsicht erfordert Werkzeuge, die es ihnen ermöglichen:

- Identifizieren, klassifizieren und überwachen Sie den Zugriff auf sensible Daten.

- Verstehen Sie, welche Benutzer, Anwendungen und Systeme die Berechtigung haben, sensible Daten anzuzeigen oder zu ändern.

- Implementieren Sie Richtlinien und Verfahren, die den Zugang beschränken.

- Behalten Sie einen klaren Prüfpfad und eine Nachvollziehbarkeit der historischen Berechtigungen für Datenbestände bei.

Data Access Governance in Compliance und Auditing

Unternehmen müssen verschiedene Datenschutz- und Datensicherheitsvorschriften wie GDPR, HIPAA und PCI DSS einhalten. Diese Rahmenwerke stellen oft strenge Anforderungen an den Zugriff, die Speicherung und die Verarbeitung von Daten.

Zu den wichtigsten Aspekten der Datenzugriffssteuerung bei Compliance und Auditing gehören:

- Identifizierung sensibler Daten, die eine strengere Zugangskontrolleerfordern.

- Anwendung granularer Zugriffskontrollen, die mit den gesetzlichen Anforderungen übereinstimmen.

- Überwachung und Prüfung des Zugriffs, um mögliche Verstöße aufzudecken.

- Mapping und Erstellung von Berichten über Zugriffskontrollen vor einer Prüfung

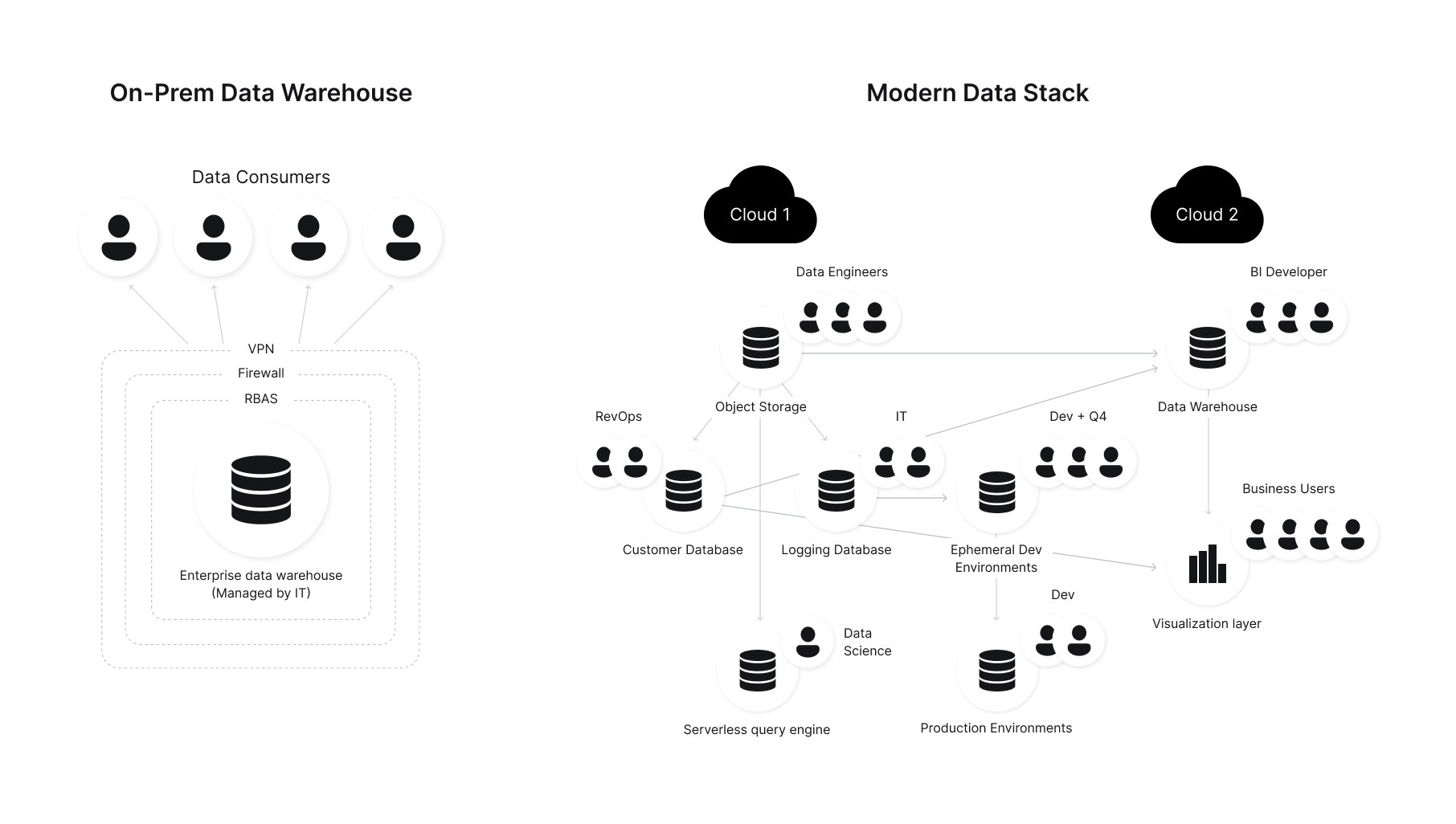

Data Governance in der Cloud-Sicherheit

Die Cloud erschwert die Verwaltung des Datenzugriffs aufgrund von Daten- und Berechtigungswildwuchs und komplexen Multi-Cloud-Architekturen. Die Verwaltung von Zugangsdaten ist eine wesentliche Komponente der Cloud-Sicherheit, da die unbefugte Preisgabe sensibler Daten in der Regel der erste Schritt zu einem Cybersecurity-Angriff wie Ransomware oder IP-Diebstahl ist.

Unter dem Sicherheitsaspekt umfasst eine effektive Verwaltung des Datenzugriffs Folgendes:

- Abbildung des Zugriffs auf sensible Daten über mehrere Cloud-Dienste hinweg, um sicherzustellen, dass nur autorisierte Benutzer und Systeme die Informationen anzeigen, ändern oder gemeinsam nutzen können.

- Überwachung und Erkennung ungewöhnlicher Zugriffsmuster oder Datenbewegungen, die auf eine Sicherheitsverletzung oder eine Insider-Bedrohung hinweisen könnten.

- Implementierung konsistenter Richtlinien und Verfahren für die Verwaltung von Zugriffsberechtigungen in verschiedenen Cloud-Umgebungen und Plattformen.

- Sie erhalten einen ganzheitlichen Überblick über den Datenzugriff in der gesamten Organisation und ermöglichen es den Sicherheitsteams, Risiken effektiv zu priorisieren und schnell auf Vorfälle zu reagieren.

Software für Data Access Governance

Verschiedene Tools und Softwarelösungen können Organisationen bei der Implementierung einer effektiven Data Access Governance helfen, indem sie Transparenz, Kontrolle und Berichtsfunktionen bieten. Einige beliebte Software, die für die Verwaltung des Datenzugriffs verwendet wird, sind:

DSPM

Data Security Posture Management (DSPM) Lösungen bieten einen umfassenden Einblick in sensible Datenbestände, Rollen und Berechtigungen in verschiedenen Cloud-Umgebungen. Sie helfen auch bei der Priorisierung und Verwaltung von Zugriffsrisiken und der Rationalisierung von Governance-Aufgaben. Einige Lösungen binden DSPM in eine umfassendere Datensicherheitsplattform ein.

Identitäts- und Zugriffsmanagement (IAM)

Tools für die Identitäts- und Zugriffsverwaltung (IAM) ermöglichen es Organisationen, Benutzeridentitäten, Zugriffskontrollen und Berechtigungen über verschiedene Systeme und Anwendungen hinweg zu verwalten. Sie werden verwendet, um Berechtigungen zu widerrufen oder zu erteilen, kennen aber nicht den Kontext der Daten, die in jeder Cloud-Ressource gespeichert sind. Beispiele hierfür sind Okta, Azure Active Directory und AWS Identity and Access Management (IAM).

Schutz vor Datenverlust (DLP)

Data-Loss-Prevention(DLP)-Lösungen konzentrieren sich auf die Verhinderung von Datenverlusten, sei es absichtlich oder versehentlich. Sie überwachen, erkennen und blockieren die Übertragung sensibler Daten und enthalten oft Funktionen zur Steuerung des Datenzugriffs, um den Zugriff auf sensible Daten zu verwalten.

FAQs zur Datenzugangsverwaltung

Data Governance ist ein umfassenderes Konzept, das die gesamte Verwaltung, Kontrolle und Betreuung der Datenbestände einer Organisation umfasst. Dazu gehört die Einführung von Prozessen, Richtlinien und Standards, um die Qualität und Konsistenz der Daten sowie die Einhaltung von Vorschriften zu gewährleisten. Data Governance konzentriert sich auf Aspekte wie Datenarchitektur, Datenintegration, Datenabfolge, Metadatenmanagement und Stammdatenmanagement.

Data Access Governance ist ein spezieller Aspekt der Data Governance, der sich mit der Verwaltung und Kontrolle der Frage befasst, wer innerhalb der Organisation Zugriff auf welche Daten hat und welche Aktionen er damit durchführen kann. Mit dem Ziel, die Sicherheit, die Integrität und die Privatsphäre von Datenbeständen zu wahren, beinhaltet es die Implementierung von Zugriffskontrollrichtlinien, die Überwachung des Datenzugriffs und die Einhaltung des Prinzips der geringsten Privilegien.

Die Compliance mit der GDPR bezieht sich auf die Einhaltung der Allgemeinen Datenschutzverordnung der Europäischen Union, einem umfassenden Datenschutzgesetz, das im Mai 2018 in Kraft getreten ist. Die Verordnung gilt für jede Organisation, die personenbezogene Daten von in der EU ansässigen Personen verarbeitet, unabhängig von ihrem geografischen Standort.

Zur Compliance mit der DSGVO gehört die Implementierung von Datenschutzmaßnahmen wie Datenminimierung, Verschlüsselung und Pseudonymisierung sowie die Sicherstellung, dass die Rechte der Betroffenen, einschließlich des Rechts auf Auskunft, Berichtigung und Löschung, respektiert werden. Organisationen müssen außerdem Datenschutz-Folgenabschätzungen durchführen, bei Bedarf einen Datenschutzbeauftragten benennen und Datenschutzverletzungen innerhalb von 72 Stunden melden.

Die HIPAA-Bestimmungen beziehen sich auf den Health Insurance Portability and Accountability Act, ein US-Bundesgesetz, das Standards für den Schutz der Privatsphäre und der Sicherheit von Gesundheitsdaten von Patienten festlegt. Die Vorschriften bestehen aus der Privacy Rule, die die Verwendung und Offenlegung geschützter Gesundheitsinformationen (PHI) regelt, und der Security Rule, die spezifische Anforderungen an die Sicherung der Vertraulichkeit, Integrität und Verfügbarkeit elektronischer PHI stellt.

Organisationen, die mit PHI umgehen, wie z.B. Gesundheitsdienstleister und ihre Geschäftspartner, müssen administrative, physische und technische Sicherheitsvorkehrungen implementieren sowie angemessene Schulungen und Risikomanagementpraktiken gewährleisten, um die HIPAA Compliance zu erreichen.

Benutzerberechtigungen sind die spezifischen Zugriffsrechte, die Einzelpersonen oder Gruppen innerhalb einer Organisation für die Interaktion mit Daten, Anwendungen und anderen Ressourcen gewährt werden. Berechtigungen legen fest, welche Aktionen Benutzer durchführen können, z. B. Lesen, Schreiben, Ändern oder Löschen, und auf welche Ressourcen.

Die Verwaltung von Benutzerberechtigungen in der Cloud beinhaltet die Implementierung einer rollenbasierten Zugriffskontrolle (RBAC) oder einer attributbasierten Zugriffskontrolle (ABAC), um auf der Grundlage von Aufgabenfunktionen oder Attributen entsprechende Berechtigungen zuzuweisen. Die regelmäßige Überprüfung und Aktualisierung von Berechtigungen in Verbindung mit dem Prinzip der geringsten Rechte hilft dabei, unbefugten Zugriff zu verhindern und eine sichere Cloud-Umgebung zu erhalten.

Bei der Überwachung des Datenzugriffs handelt es sich um die kontinuierliche Beobachtung und Analyse des Zugriffs und der Nutzung der Daten einer Organisation, um potenzielle Sicherheitsbedrohungen, Richtlinienverstöße oder Compliance-Probleme zu erkennen.

Bei der Cloud-Sicherheit umfasst die Überwachung des Datenzugriffs die Verfolgung von Benutzeraktivitäten, die Identifizierung unberechtigter Zugriffsversuche und die Überwachung von Datentransfers auf Anomalien oder verdächtiges Verhalten. Fortgeschrittene Überwachungslösungen können Algorithmen des maschinellen Lernens oder künstliche Intelligenz verwenden, um ungewöhnliche Muster zu erkennen und Warnmeldungen zu potenziellen Sicherheitsvorfällen zu generieren.