Sicherer Unternehmensbrowser | Prisma Browser

- 1. Sicherung des Zugangs von Dritten und Auftragnehmern

- 2. Überwachung und Verwaltung privilegierter Benutzeraktivitäten

- 3. Ermöglichung sicherer BYOD-Richtlinien

- 4. Verhinderung von Datenlecks in GenAI-Anwendungen

- 5. Entschärfung webbasierter Bedrohungen im Browser

- 6. Verringerung der VDI-Abhängigkeit

- 7. Absicherung von nicht entschlüsselbarem Datenverkehr

- 8. Schutz von Daten auf der letzten Meile

- 9. Sicheres M&A-Onboarding

- 10. Verhinderung von durch Insider verursachten Datenlecks

- Häufig gestellte Fragen zu sicheren Unternehmensbrowsern

10 Anwendungsfälle für sichere Unternehmensbrowser [+ Beispiele & Tipps]

- 1. Sicherung des Zugangs von Dritten und Auftragnehmern

- 2. Überwachung und Verwaltung privilegierter Benutzeraktivitäten

- 3. Ermöglichung sicherer BYOD-Richtlinien

- 4. Verhinderung von Datenlecks in GenAI-Anwendungen

- 5. Entschärfung webbasierter Bedrohungen im Browser

- 6. Verringerung der VDI-Abhängigkeit

- 7. Absicherung von nicht entschlüsselbarem Datenverkehr

- 8. Schutz von Daten auf der letzten Meile

- 9. Sicheres M&A-Onboarding

- 10. Verhinderung von durch Insider verursachten Datenlecks

- Häufig gestellte Fragen zu sicheren Unternehmensbrowsern

- 1. 1. Sicherung des Zugangs von Dritten und Auftragnehmern

- 2. 2. Überwachung und Verwaltung privilegierter Benutzeraktivitäten

- 3. 3. Ermöglichung sicherer BYOD-Richtlinien

- 4. 4. Verhinderung von Datenlecks in GenAI-Anwendungen

- 5. 5. Entschärfung webbasierter Bedrohungen im Browser

- 6. 6. Verringerung der VDI-Abhängigkeit

- 7. 7. Absicherung von nicht entschlüsselbarem Datenverkehr

- 8. 8. Schutz von Daten auf der letzten Meile

- 9. 9. Sicheres M&A-Onboarding

- 10. 10. Verhinderung von durch Insider verursachten Datenlecks

- 11. Häufig gestellte Fragen zu sicheren Unternehmensbrowsern

1. Sicherung des Zugangs von Dritten und Auftragnehmern

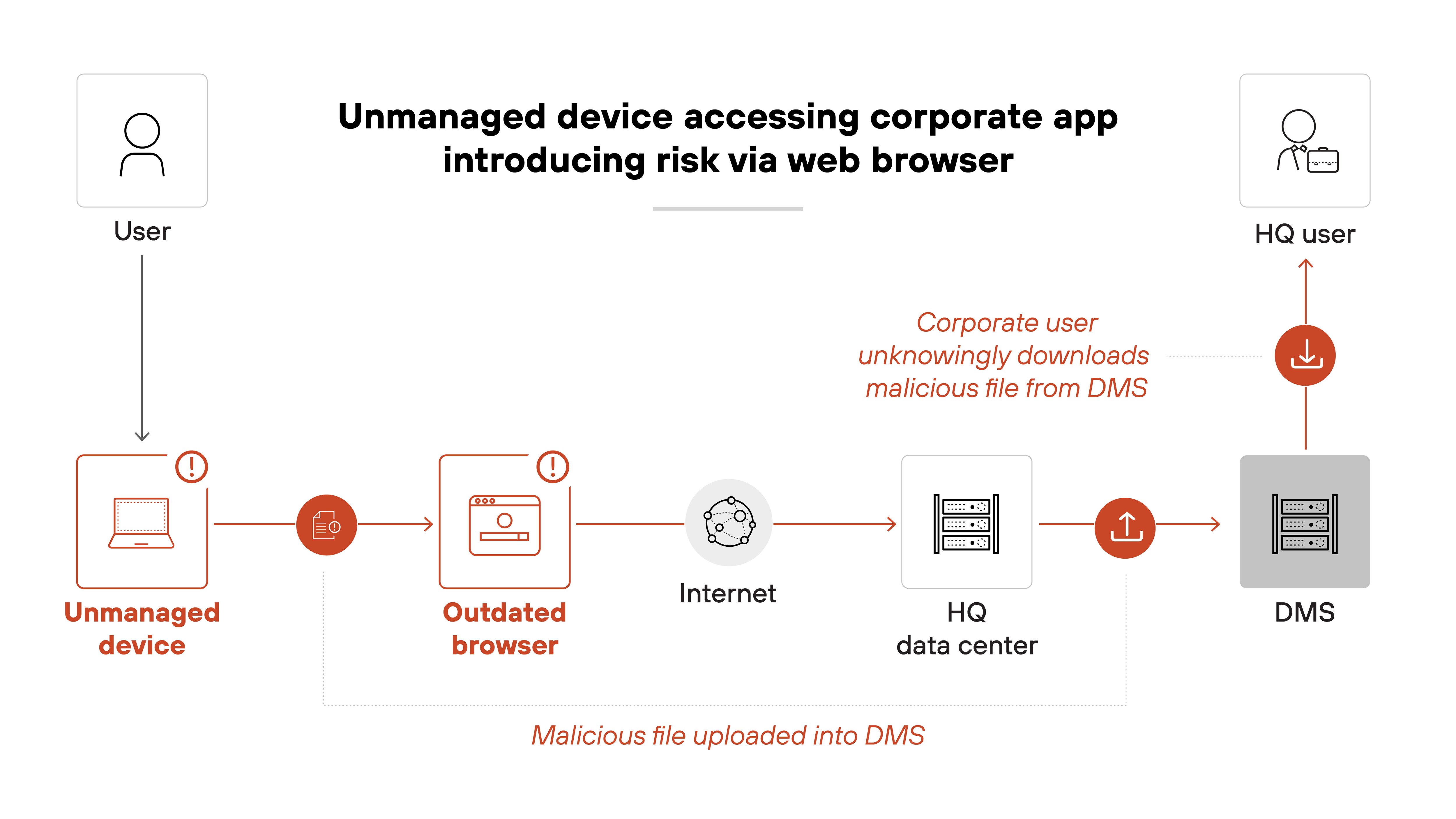

Unabhängige Mitarbeiter – wie Freiberufler, Auftragnehmer und Berater – arbeiten oft außerhalb der traditionellen IT-Grenzen. Sie verwenden ihre eigenen, nicht verwalteten Geräte, arbeiten in verschiedenen Organisationen und benötigen häufig Zugriff auf SaaS und private Anwendungen des Unternehmens. Das heißt: Sie bringen Risiken mit sich, die nur schwer zu kontrollieren sind, ohne ihre Arbeit zu verlangsamen.

Warum stellt diese Situation eine Herausforderung dar?

Nicht verwaltete Geräte vergrößern die Angriffsfläche. Die meisten Ransomware- und Phishing-Angriffe erfolgen über Webbrowser oder kompromittierte Endpunkte. Und da Selbstständige oft nicht die gleichen Onboarding- und Kontrollprozesse durchlaufen wie Vollzeitbeschäftigte, sind sensible Daten schwerer zu schützen.

Ein sicherer Unternehmensbrowser hilft, dieses Risiko einzudämmen. Selbstständige haben nur Zugang zu dem, was sie brauchen. Mit Sicherheitsrichtlinien, die auf Browserebene durchgesetzt werden, wie z. B. das Maskieren sensibler Daten, das Blockieren unbefugter Uploads und die Überprüfung des Datenverkehrs in Echtzeit, ist es möglich, die Einhaltung von Richtlinien zu gewährleisten, ohne vollständige Desktop-Umgebungen bereitzustellen.

Zum Beispiel so:

Mit anderen Worten: Organisationen können die Komplexität reduzieren und gleichzeitig den Schutz auf alle Benutzer ausweiten, unabhängig von Gerätebesitz oder Beschäftigungsstatus. So ist es möglich, Produktivität und Sicherheit zugleich aufrechtzuerhalten.

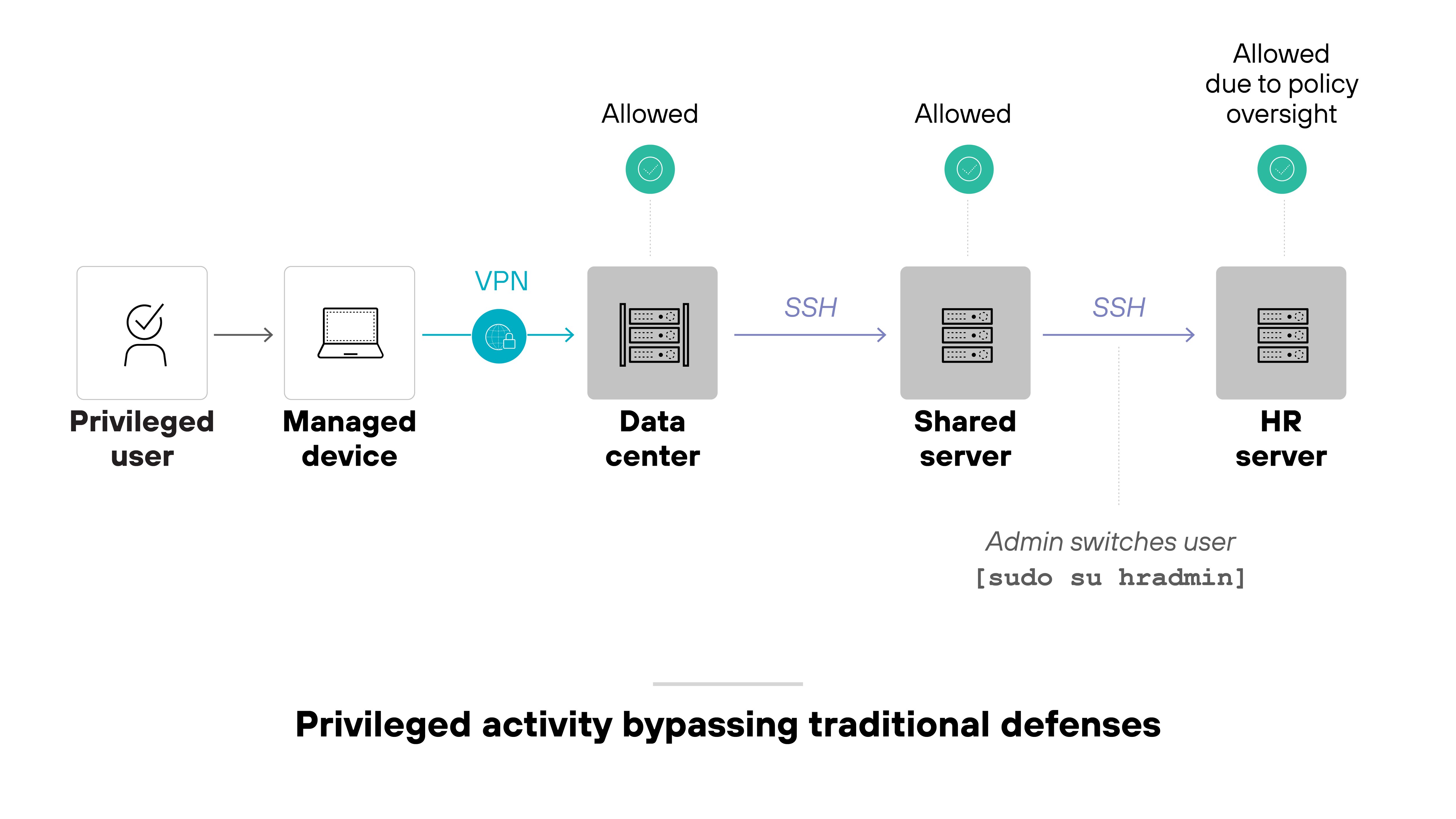

2. Überwachung und Verwaltung privilegierter Benutzeraktivitäten

Privilegierte Benutzer verwalten die Systeme, die alles am Laufen halten. Sie haben einen erweiterten Zugang zu kritischen Infrastrukturen, sensiblen Daten und administrativen Kontrollen. Jede Kompromittierung könnte schwerwiegende Folgen für den Betrieb oder die Sicherheit haben.

Die Herausforderung besteht in der Sichtbarkeit und Kontrolle. Diese Benutzer arbeiten oft in verschiedenen Umgebungen und verwenden sichere Protokolle wie SSH oder RDP, um auf entfernte Systeme zuzugreifen. Ohne fein abgestufte Zugriffskontrollen und eine angemessene Sitzungsüberwachung können privilegierte Aktivitäten herkömmliche Schutzmaßnahmen umgehen.

Ein sicherer Unternehmensbrowser hilft, dieses Risiko zu verringern.

Er ermöglicht kontextbezogene Kontrollen direkt im Browser, wie z. B. die Erzwingung von Just-in-Time-Zugriff, Geräteüberprüfungen und Step-up-Authentifizierung für sensible Aufgaben. Zudem können das Sitzungsverhalten eingeschränkt, Aktionen protokolliert und Least-Privilege-Regeln angewandt werden, ohne dass eine vollständige Kontrolle über den Endpunkt erforderlich ist.

Und so funktioniert es:

Mit anderen Worten: Organisationen können die Aktivitäten privilegierter Benutzer auf eine präzise, browsernative Weise überwachen und verwalten. Dies erleichtert die Erkennung von Anomalien, die Verhinderung unbefugten Zugriffs und die Einhaltung von Vorschriften, ohne den Betrieb zu verlangsamen.

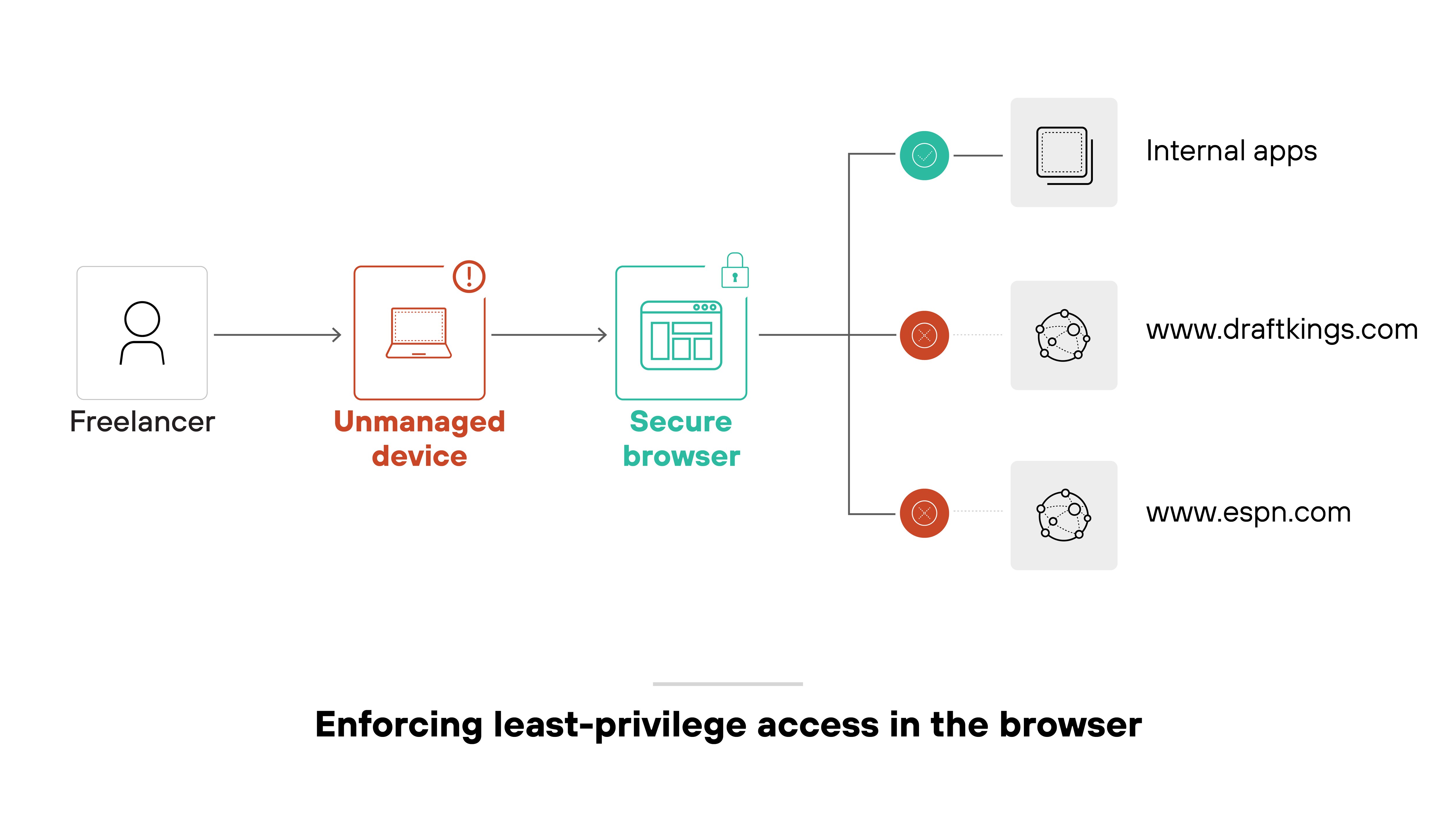

3. Ermöglichung sicherer BYOD-Richtlinien

Bring-your-own-device (BYOD)-Programme ermöglichen es Mitarbeitern, persönliche Geräte für die Arbeit zu nutzen. Dies fördert die Flexibilität und kann die Hardwarekosten senken. Aber es vergrößert auch die Angriffsfläche – vor allem, wenn nicht verwaltete Geräte auf sensible Anwendungen zugreifen.

Warum ist das ein Problem?

Die meisten webbasierten Bedrohungen gehen von Browsern aus. Ohne konsistente Kontrollen auf allen Geräten verlieren Organisationen möglicherweise den Überblick über risikoreiches Verhalten, Datenbewegungen oder sogar den Missbrauch von Zugangsdaten.

Herkömmliche Lösungen wie VDI und DaaS sind oft zu teuer oder zu schwierig in der Handhabung, um sie für jeden Benutzer zu skalieren.

Ein sicherer Unternehmensbrowser bietet einen praktischeren Ansatz. Er ermöglicht den sicheren Zugriff auf SaaS und private Anwendungen, ohne dass eine vollständige Geräteverwaltung erforderlich ist. Die Sicherheitsfunktionen werden direkt im Browser umgesetzt – durch Zustandsüberprüfungen, Richtliniendurchsetzung und Datenschutzkontrollen – so dass persönliche Geräte von Unternehmensressourcen isoliert bleiben.

Mit anderen Worten: Mit BYOD bleiben Sie flexibel, ohne den Überblick zu verlieren. Durch diese Ausgewogenheit können Sie eine moderne Belegschaft unterstützen, ohne neue Sicherheitslücken zu schaffen.

4. Verhinderung von Datenlecks in GenAI-Anwendungen

Heute haben die meisten Organisationen keinen Einblick in die Benutzeraktivitäten in GenAI-Apps.

Und doch werden generative KI-Tools zu einem Kernbestandteil vieler Arbeitsabläufe. Sie unterstützen bei allen möglichen Aufgaben, von der Erstellung von Inhalten bis zur Softwareentwicklung und Datenanalyse.

Aber KI-Tools schaffen auch neue Sicherheitsbedenken – vor allem, wenn Nutzer sensible Daten in öffentliche Modelle eingeben.

Warum ist das so wichtig?

Die meisten GenAI-Plattformen werden in der Cloud betrieben. Das bedeutet, dass Unternehmen nicht vollständig kontrollieren können, wohin die Daten gelangen, sobald sie übermittelt wurden. Ohne Sicherheitsvorkehrungen können Benutzer unwissentlich vertrauliche Informationen, geistiges Eigentum oder Kundendaten an Drittanbieterdienste weitergeben.

![Architecture diagram illustrating a scenario labeled 'Accidental data exposure in GenAI apps.' On the left, a user uploads a secure file that contains sensitive information such as social security numbers and account numbers. The user then issues a prompt that reads, 'Please summarize this file.' On the right, the GenAI system responds with a summary that includes partial sensitive data, displaying a response such as 'Account numbers starting with [000-00...].' Arrows connect the user and GenAI to show the flow of information between them. Architecture diagram illustrating a scenario labeled 'Accidental data exposure in GenAI apps.' On the left, a user uploads a secure file that contains sensitive information such as social security numbers and account numbers. The user then issues a prompt that reads, 'Please summarize this file.' On the right, the GenAI system responds with a summary that includes partial sensitive data, displaying a response such as 'Account numbers starting with [000-00...].' Arrows connect the user and GenAI to show the flow of information between them.](/content/dam/pan/en_US/images/cyberpedia/secure-enterprise-browser-use-cases/Secure-Browser-2025_10.png)

Ein sicherer Unternehmensbrowser hilft, dieses Risiko zu verringern. Er ermöglicht die Durchsetzung von Richtlinien direkt am Ort der Interaktion – innerhalb des Browsers. So können Sicherheitsteams beispielsweise sensible Eingaben blockieren oder unkenntlich machen, inhaltsbasierte Kontrollen anwenden und die Nutzung auf der Grundlage von Identität, Gerätestatus oder App-Kontext einschränken.

Mit anderen Worten: Organisationen können generative KI sicher einsetzen, ohne Kompromisse beim Datenschutz einzugehen. Das ist besonders wichtig, da diese Instrumente immer stärker in den täglichen Betrieb integriert werden.

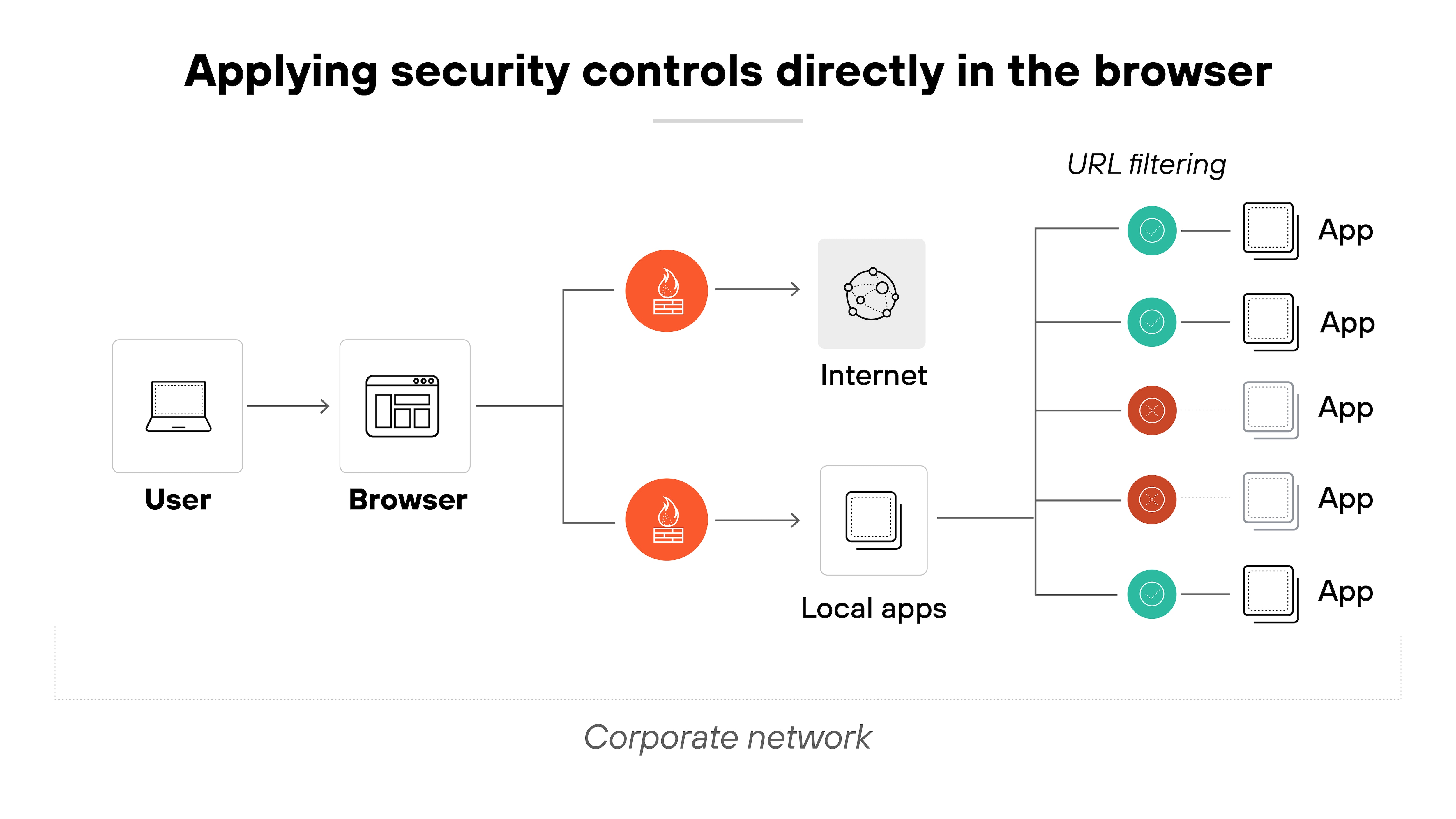

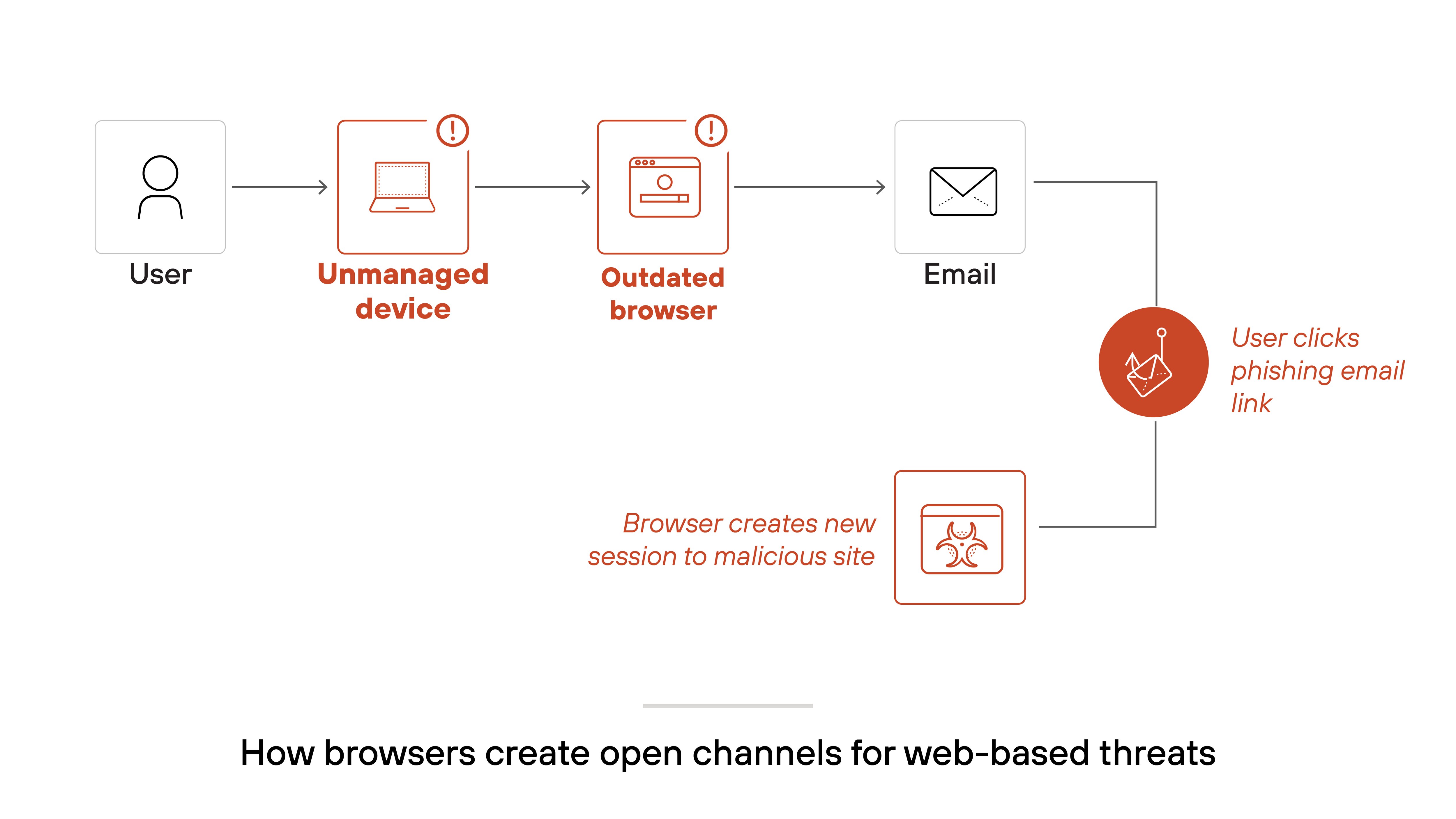

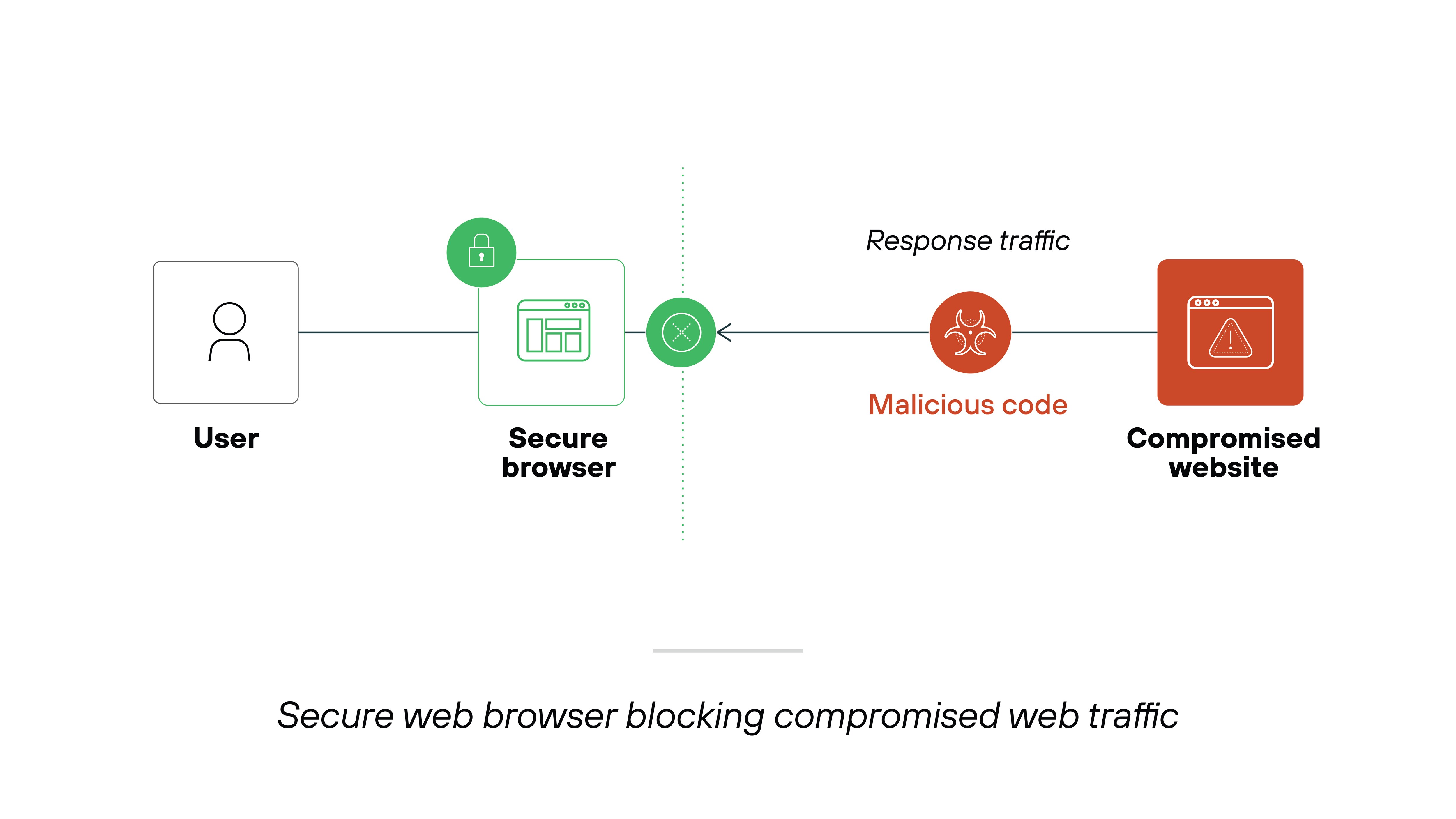

5. Entschärfung webbasierter Bedrohungen im Browser

Der Browser ist ein Hauptziel für externe Angriffe. Er verbindet Benutzer mit SaaS-Anwendungen, Cloud-Plattformen und öffentlichen Websites – und schafft so einen offenen Kanal für Phishing, Malware und Exploit-Versuche. Deshalb muss die Browseraktivität wie jede andere Bedrohungsquelle überwacht und kontrolliert werden.

Die Herausforderung besteht in Folgendem:

Die meisten Browser wurden nicht mit Blick auf Unternehmensrisiken entwickelt. Sie bieten nur begrenzte Kontrolle darüber, wie Benutzer mit Daten und Anwendungen interagieren. Das macht es einfach, Sicherheitsvorfälle – auch unbeabsichtigt – durch Downloads, Erweiterungen von Drittanbietern oder unsichere Websites auszulösen.

Ein sicherer Unternehmensbrowser ändert das.

Er führt Echtzeitkontrollen am Ort der Nutzung durch. Sicherheitsteams können das Verhalten überprüfen, Richtlinien nach App-Typ oder Gerätestatus durchsetzen und riskante Aktionen wie das Herunterladen von Malware oder die Anmeldung bei persönlichen Diensten blockieren.

Dadurch wird die Exposition reduziert, ohne die Benutzerfreundlichkeit zu beeinträchtigen.

Wenn Sie einen sicheren Browser-Zugang einrichten, sollten Sie Logins auf Domänenebene einschränken, um zu verhindern, dass sich Benutzer innerhalb derselben Sitzung bei persönlichen Konten anmelden. Dies hilft bei der Abwehr von Phishing-Versuchen, die auf kontoübergreifenden Aktivitäten beruhen, und sorgt dafür, dass sensible Arbeitsabläufe von nicht verwalteten Zielen getrennt werden.

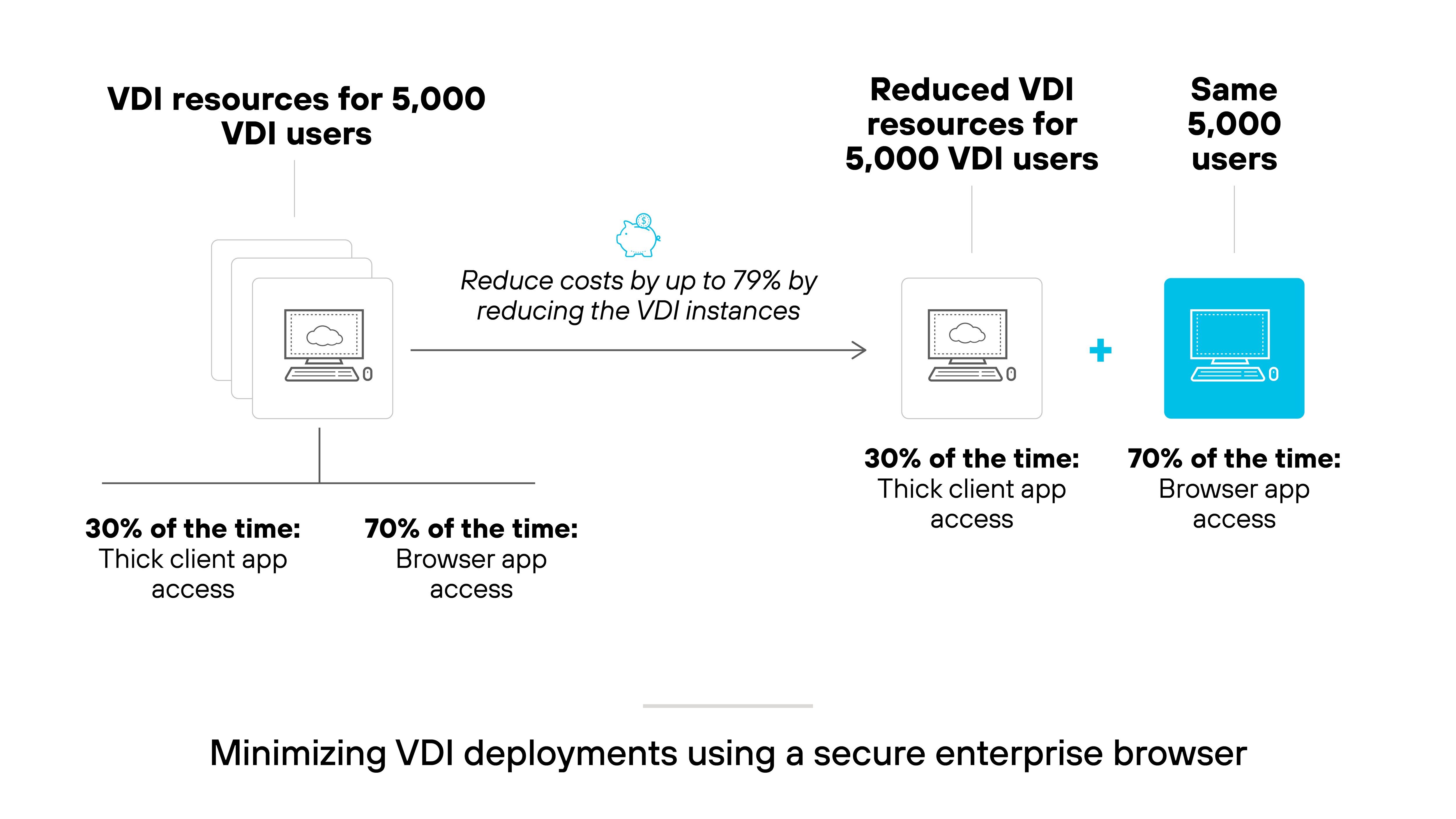

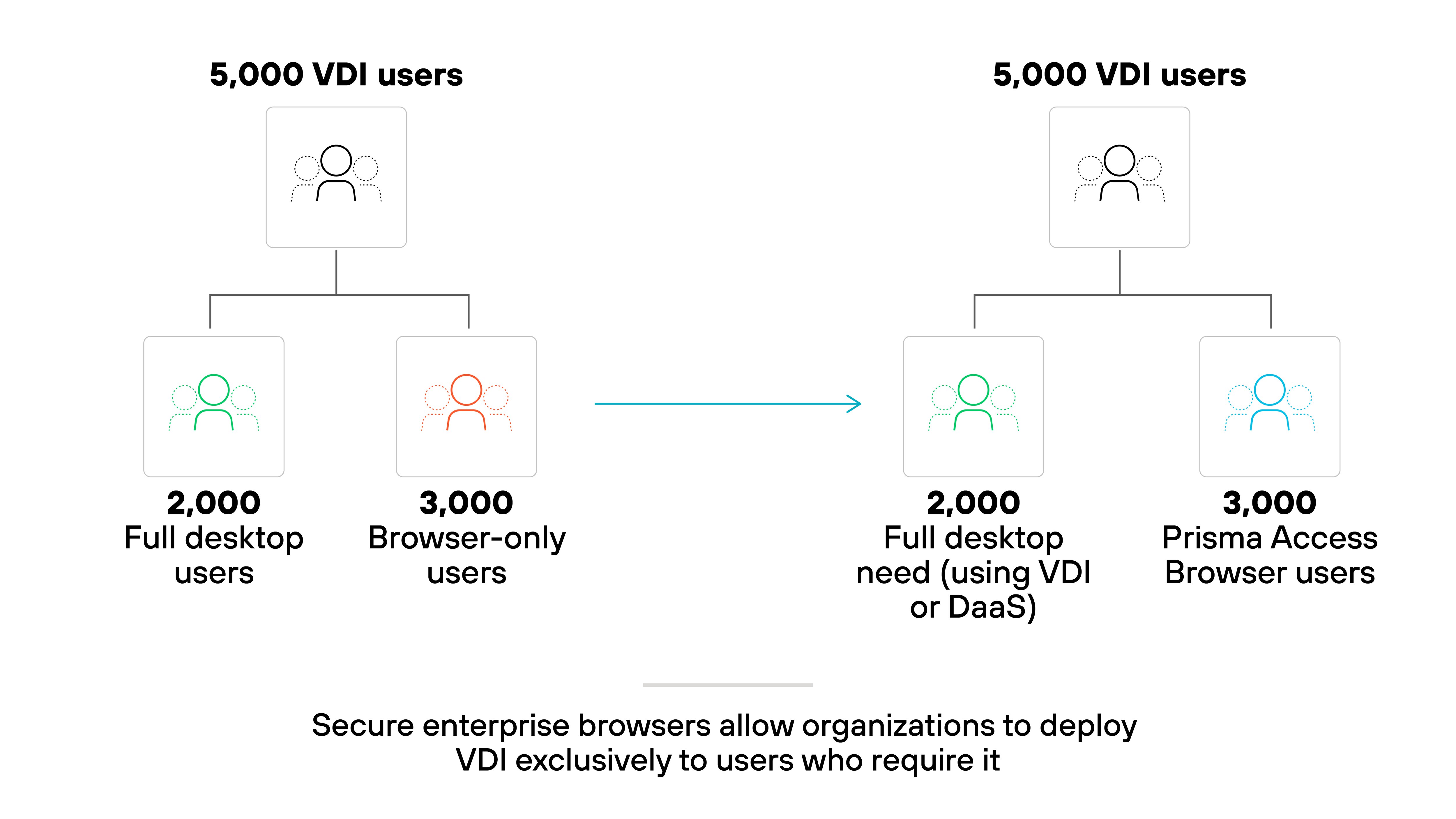

6. Verringerung der VDI-Abhängigkeit

Virtuelle Desktop-Infrastrukturen (VDI) und Desktop-as-a-Service (DaaS) werden häufig zur Unterstützung des Fernzugriffs eingesetzt. Sie bieten eine zentralisierte Kontrolle und einheitliche Benutzerumgebungen. Aber sie verursachen auch hohe Kosten, Komplexität und Leistungseinbußen.

Warum kann das zum Problem werden?

VDI-Konfigurationen sind schwer zu skalieren und zu warten. Viele Benutzer benötigen nur Zugang zu webbasierten Anwendungen und nicht zu vollständigen virtuellen Desktops. Wenn alle Aktivitäten über VDI laufen, entsteht ein möglicherweise unnötiger Aufwand.

Ein sicherer Unternehmensbrowser bietet eine einfachere Option. Er ermöglicht den sicheren Zugriff auf SaaS und interne Webanwendungen, ohne auf virtuelle Desktops angewiesen zu sein. Das bedeutet weniger VDI-Lizenzen, geringere Infrastrukturanforderungen und ein besseres Benutzererlebnis bei browserbasierten Aufgaben.

Im Wesentlichen können Unternehmen VDI für Benutzer reservieren, die sie wirklich benötigen. Alle anderen können sicher über den Browser arbeiten, was die Kosten und den betrieblichen Aufwand in allen Bereichen senkt.

7. Absicherung von nicht entschlüsselbarem Datenverkehr

Der Großteil des Internetverkehrs ist inzwischen verschlüsselt. Das ist gut für die Privatsphäre. Aber es macht es auch für herkömmliche Sicherheitstools schwieriger, zu überprüfen und zu kontrollieren, was die Benutzer tun – vor allem innerhalb des Browsers.

Weshalb das problematisch ist?

Einige Protokolle, wie QUIC, sind nicht leicht zu entschlüsseln. Für andere, wie den Datenverkehr von Microsoft 365, gelten Service-Level-Vereinbarungen, die von einer eingehenden Prüfung abhalten. Selbst wenn der Datenverkehr verdächtig ist, können die Sicherheitsteams ihn möglicherweise nicht analysieren, ohne die Compliance zu verletzen oder die Leistung zu beeinträchtigen.

Ein sicherer Unternehmensbrowser bietet einen anderen Ansatz. Anstatt den Datenverkehr während der Übertragung zu entschlüsseln, werden die Kontrollen direkt am Ort der Nutzung durchgeführt, also im Browser selbst.

Das funktioniert folgendermaßen:

Das bedeutet, dass Unternehmen auch dann den Zugriff überwachen, Richtlinien durchsetzen und riskante Aktivitäten erkennen können, wenn der zugrunde liegende Datenverkehr verschlüsselt bleibt.

Im Grunde genommen müssen Sie die Verschlüsselung nicht knacken, um die Sitzung zu sichern. Browserbasierte Transparenz hilft, die Lücken zu schließen, die netzwerkbasierte Tools hinterlassen, insbesondere da immer mehr Web- und SaaS-Anwendungen auf moderne verschlüsselte Protokolle umsteigen.

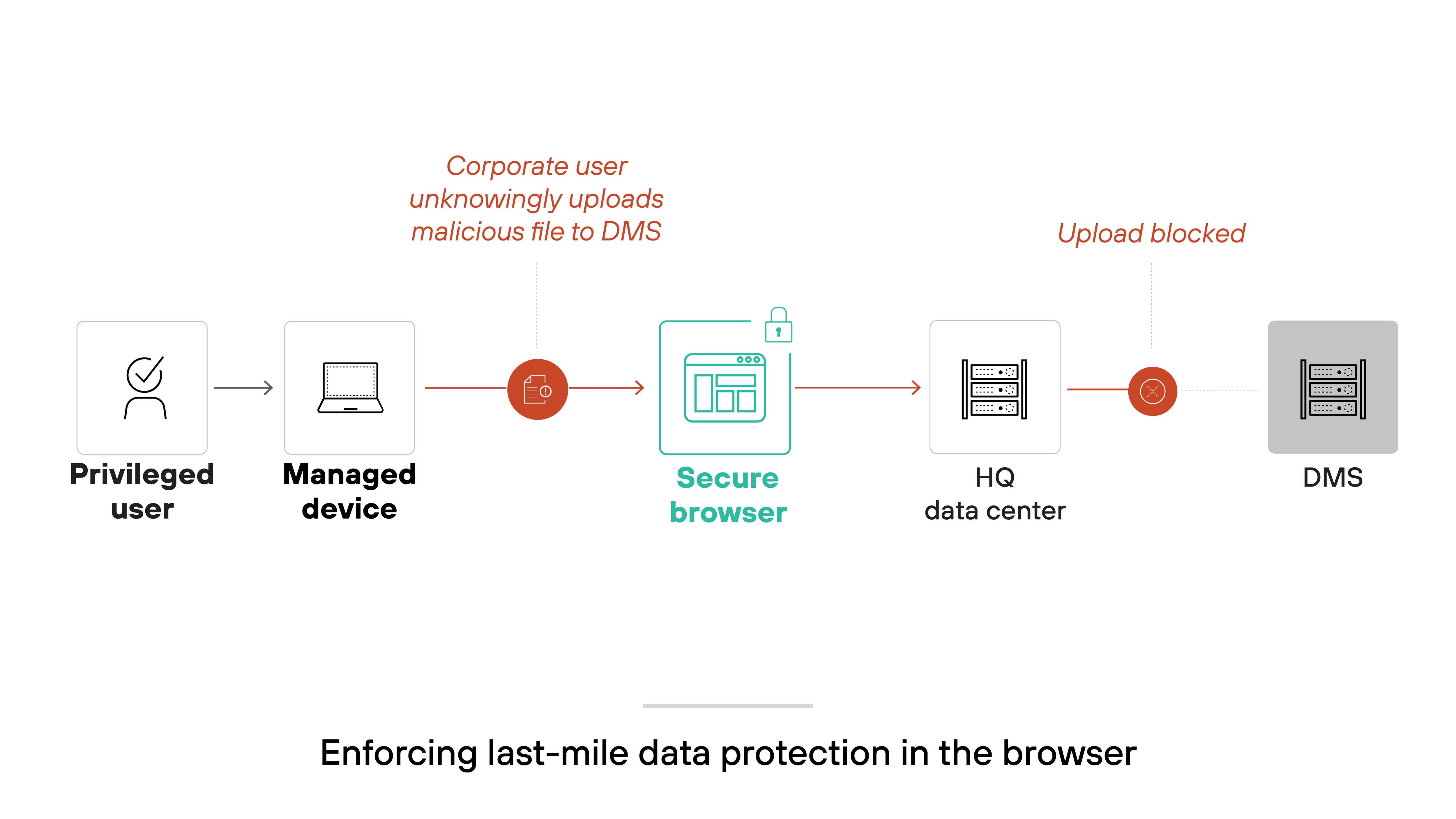

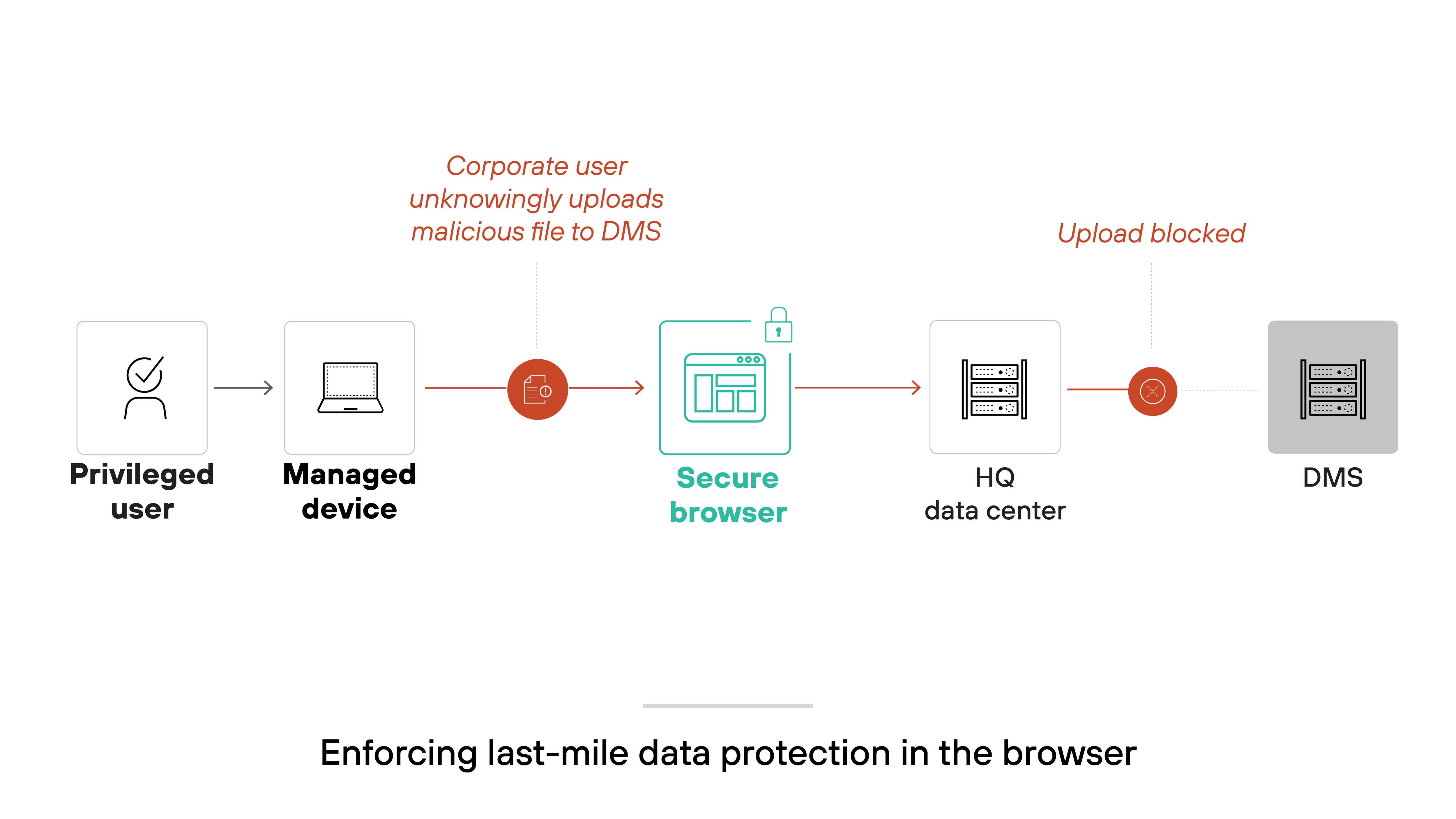

8. Schutz von Daten auf der letzten Meile

Der Browser ist der Ort, an dem sensible Daten am meisten gefährdet sind. Benutzer können geschäftskritische Informationen in Echtzeit lesen, bearbeiten, herunterladen und weitergeben. Das bedeutet, dass die letzte Meile – also der Bereich, in dem die Benutzer mit den Daten interagieren – einer der wichtigsten Orte für die Sicherheit ist.

Warum ist das so wichtig?

Selbst bei starkem Netzwerk- und Cloud-Schutz sind die Daten immer noch gefährdet, sobald sie den Nutzer erreichen. Ein Beispiel: Jemand könnte vertrauliche Inhalte in eine persönliche App kopieren, einen Screenshot von sensiblem Material machen oder Dateien auf ein nicht genehmigtes Laufwerk hochladen. Bei herkömmlichen Kontrollen wird diese Aktivität oft übersehen.

Ein sicherer Unternehmensbrowser behebt diese Lücken direkt am Endpunkt. Er kann sensible Daten maskieren, Screenshots blockieren, Datei-Uploads einschränken und Wasserzeichen anbringen, ohne dabei die Benutzererfahrung zu unterbrechen. Diese Richtlinien werden je nach Inhalt, Benutzeridentität und Kontext angepasst.

Das bedeutet im Einzelnen: Sie erhalten präzise Kontrolle darüber, wie Daten im Browser abgerufen und verwendet werden. So werden Informationen an ihrem empfindlichsten Punkt geschützt, nämlich direkt bevor sie Ihre Umgebung verlassen.

9. Sicheres M&A-Onboarding

Bei Fusionen und Übernahmen (M&A) kommt es auf Schnelligkeit an. Je schneller neu hinzukommende Mitarbeiter einen sicheren Zugang zu Unternehmensanwendungen und -daten erhalten, desto schneller lohnt sich das Geschäft. Anders ausgedrückt: Die Zeit bis zum Zugriff (time-to-access) wirkt sich direkt auf die Zeit bis zur Wertschöpfung (time-to-value) aus.

Dabei gibt es allerdings ein Problem.

Herkömmliche Onboarding-Ansätze, wie die Auslieferung von Laptops oder die Bereitstellung von VDI, dauern Wochen. Sie führen auch zu logistischen Engpässen, erhöhen die Kosten und verzögern die Produktivität. Wenn dann noch Compliance-Auflagen oder Gerätebewertungen hinzukommen, wird der Zeitrahmen noch länger.

Ein sicherer Unternehmensbrowser beseitigt viele dieser Verzögerungen. Er ermöglicht den sicheren Zugriff auf SaaS, Web und private Anwendungen sowohl auf verwalteten als auch auf nicht verwalteten Geräten. Die Mitarbeiter können innerhalb weniger Minuten mit der Arbeit beginnen, noch bevor die Hardware des Unternehmens geliefert wird.

Das bedeutet, dass Organisationen den Zugriff schnell skalieren können, ohne ihre Sicherheit zu beeinträchtigen. Browser-basierte Kontrollen setzen Richtlinien nach Benutzer, Gerätestatus oder Datentyp durch, helfen der IT-Abteilung bei der Einhaltung von Richtlinien und ermöglichen gleichzeitig eine schnelle, sichere Integration.

Sicherheitsteams können den Zugriff nach Benutzergruppen definieren, Geräteüberprüfungen durchführen und kontextabhängige Richtlinien wie Wasserzeichen, Sperrung von Screenshots oder Beschränkungen für den Datei-Upload anwenden. Dieser Schutz auf der letzten Meile trägt dazu bei, Datenverluste zu verhindern, während Mitarbeiter von persönlichen oder erworbenen Geräten aus arbeiten. Der Browser unterstützt auch ein schnelles Offboarding, so dass der Zugang bei Bedarf sofort widerrufen werden kann.

10. Verhinderung von durch Insider verursachten Datenlecks

Nicht alle Bedrohungen kommen von außen. Insider-Risiken – ob absichtlich oder versehentlich – sind eine der Hauptursachen für die Gefährdung von Daten. Dabei stellen Browser eine der einfachsten Möglichkeiten für Benutzer dar, sensible Informationen unbemerkt zu übertragen.

Das ist wichtig, denn:

Der Browser ist der Ort, an dem die Benutzer auf Unternehmenstools zugreifen, Dateien herunterladen und mit Daten interagieren. Ohne Sicherheitsvorkehrungen können sie Inhalte in private Anwendungen kopieren, Dateien an nicht genehmigte Ziele hochladen oder die Grenze zwischen beruflicher und privater Nutzung verwischen.

Ein sicherer Unternehmensbrowser gibt Sicherheitsteams Einblick und Kontrolle über diese Aktionen. So können sie beispielsweise das Hochladen von Dateien auf persönliche Laufwerke blockieren, das Einfügen von Kopien in risikoreiche Arbeitsabläufe verhindern oder sensible Sitzungen mit Wasserzeichen versehen. Sie können auch das Anmeldeverhalten einschränken oder Sitzungen vollständig auf separate Identitäten isolieren.

Anders ausgedrückt: Das Risiko eines Datenverlusts kann so ohne Arbeitsunterbrechnung verringert werden. All das macht den Schutz auf Browser-Ebene zu einer praktischen Verteidigung gegen Insider-Bedrohungen in modernen Arbeitsumgebungen.