- 1. Wie funktioniert das Least-Privilege-Prinzip in der Praxis?

- 2. Warum ist das Least-Privilege-Prinzip wichtig?

- 3. Welche Vorteile hat die Umsetzung des Least-Privilege-Prinzips?

- 4. Wie lässt sich das Least-Privilege-Prinzip in Ihrer Organisation umsetzen?

- 5. Die flächendeckende Umsetzung von Least Privilege und ZTNA 2.0 mit Prisma Access

- Wie funktioniert das Least-Privilege-Prinzip in der Praxis?

- Warum ist das Least-Privilege-Prinzip wichtig?

- Welche Vorteile hat die Umsetzung des Least-Privilege-Prinzips?

- Wie lässt sich das Least-Privilege-Prinzip in Ihrer Organisation umsetzen?

- Die flächendeckende Umsetzung von Least Privilege und ZTNA 2.0 mit Prisma Access

Was ist das Least-Privilege-Prinzip?

- Wie funktioniert das Least-Privilege-Prinzip in der Praxis?

- Warum ist das Least-Privilege-Prinzip wichtig?

- Welche Vorteile hat die Umsetzung des Least-Privilege-Prinzips?

- Wie lässt sich das Least-Privilege-Prinzip in Ihrer Organisation umsetzen?

- Die flächendeckende Umsetzung von Least Privilege und ZTNA 2.0 mit Prisma Access

Das Least-Privilege-Prinzip ist ein Grundkonzept der Informationssicherheit. Es besagt, dass ein Benutzer oder Objekt nur auf jene Daten, Ressourcen und Anwendungen Zugriff haben sollte, die zur Erfüllung seiner Aufgaben erforderlich sind. Wenn Organisationen das Least-Privilege-Prinzip umsetzen, verkleinern sie ihre Angriffsfläche, verringern das Risiko der Ausbreitung von Malware und heben ihr Sicherheitsniveau insgesamt an.

Außerdem ist das Least-Privilege-Prinzip ein Grundpfeiler von Zero-Trust-Netzwerkzugriff (ZTNA) 2.0. Denn in einer für ZTNA 2.0 ausgelegten Architektur ist die Umsetzung des Least-Privilege-Prinzips die Voraussetzung dafür, dass Anwendungen und spezifische Anwendungsfunktionen über alle Ports und Protokolle hinweg präzise identifiziert werden können – auch bei Verwendung dynamischer Ports und völlig unabhängig von den jeweils genutzten IP-Adressen und vollqualifizierten Domänennamen (Fully Qualified Domain Names, FQDNs). Dadurch müssen sich Administratoren bei der Einrichtung granularer Zugriffskontrollen nicht länger mit Netzwerkkonstrukten befassen.

Wie funktioniert das Least-Privilege-Prinzip in der Praxis?

Bei der praktischen Umsetzung des Least-Privilege-Prinzips wird der Zugriff auf Daten, Ressourcen, Anwendungen und Anwendungsfunktionen jeweils auf jene Benutzer oder Objekte beschränkt, die diese Assets zur Erfüllung ihrer spezifischen Aufgaben oder für bestimmte Arbeitsabläufe benötigen. So vermeiden die betreffenden Organisationen, dass Benutzer oder Objekte allzu umfangreiche Berechtigungen erhalten, die das Risiko einer Sicherheitsverletzung sowie des Missbrauchs kritischer Systeme und Daten erhöhen.

Darüber hinaus sieht das Least-Privilege-Prinzip im Rahmen von ZTNA 2.0 die Implementierung moderner IT-Systeme zur dynamischen Identifizierung von Benutzern, Geräten, Anwendungen und Anwendungsfunktionen vor – unabhängig von den jeweils verwendeten IP-Adressen, Protokollen und Ports. Insbesondere sollten Apps für die digitale Kommunikation und Zusammenarbeit auch dann präzise erfasst werden, wenn sie dynamische Ports nutzen.

Das bedeutet für die Administratoren, dass sie sich – wie bereits erwähnt – nicht länger mit basalen Netzwerkkonstrukten wie FQDNs, Ports oder Protokollen befassen müssen, wenn sie granulare Kontrollen für den Anwendungs- und Datenzugriff einrichten.

Video: Kumar Ramachandran, Senior Vice President of Prisma SASE, erklärt die Rolle des Least-Privilege-Prinzips in ZTNA 2.0.

Warum ist das Least-Privilege-Prinzip wichtig?

Unter den Grundkonzepten der Informationssicherheit ist das Least-Privilege-Prinzip von besonderer Bedeutung für Organisationen mit hybriden Arbeitsmodellen, weil es den Schutz mobiler Mitarbeiter vor Cyberangriffen wie Ransomware- oder Malwareattacken stärkt. Auf diese Weise trägt es dazu bei, den Verlust sensibler Daten, sowie die damit einhergehenden Imageschäden und Geldbußen zu vermeiden.

Zugleich sorgt die Umsetzung des Prinzips für ein optimales Gleichgewicht von Benutzerfreundlichkeit und Sicherheit, da seine Implementierung einerseits die Angriffsfläche sowie das von fahrlässigen Benutzern ausgehende Risiko verringert und andererseits die Effizienz der Betriebsprozesse verbessert.

Welche Vorteile hat die Umsetzung des Least-Privilege-Prinzips?

Die Merkmale des Least-Privilege-Prinzips:

- Minimierung der Angriffsfläche, indem es die Superuser- und Administratorrechte privilegierter Benutzerkonten auf das absolut nötige Maß begrenzt. Dadurch werden potenzielle Einfallstore geschlossen, die von Kriminellen für den Zugriff auf sensible Daten missbraucht werden könnten.

- Senkung des Risikos von Malware-Infektionen, weil es die Installation nicht genehmigter Anwendungen untersagt. Zudem unterbindet es die Ausbreitung solcher Bedrohungen im Netzwerk, indem es ein Überspringen erfolgreicher Angriffe auf weitere verbundene Geräte verhindert.

- Verbesserung der betrieblichen Effizienz durch die Prävention von Systemausfällen, die infolge von Sicherheitsverletzungen, Malware-Infektionen oder anwendungsbezogenen Kompatibilitätsproblemen auftreten.

- Schutz vor Insiderbedrohungen in Form von manuellen Fehlern, fahrlässigem Verhalten und böswilligen Aktivitäten.

Least-Privilege-Kontrollen für moderne Anwendungen

Kern des Least-Privilege-Prinzips ist die Forderung, dass jeder Benutzer nur die Berechtigungen erhalten darf, die zur Erledigung seiner Arbeitsaufgaben erforderlich sind. Doch unglücklicherweise können viele bestehende Sicherheitslösungen die Nutzung von SaaS und anderen beliebten modernen Apps mit dynamischen IP-Adressen und Ports nur dann unterstützen, wenn sie den Zugriff auf weit ausgedehnte Adressbereiche sowie diverse Ports und Protokolle gestatten. Dies widerspricht dem Least-Privilege-Prinzip und verursacht riesige Sicherheitslücken, die von Angreifern zur Einschleusung von Malware oder für andere schädliche Zwecke ausgenutzt werden können.

Abhilfe schafft hier der Umstieg auf ZTNA 2.0 und Prisma Access, das mit den patentierten Funktionen von App-ID alle Benutzer, Geräte, Anwendungen und Anwendungsfunktionen dynamisch über alle Protokolle und Ports hinweg identifiziert. Auf dieser Grundlage können Administratoren granulare Zugriffskontrollen einrichten und das Least-Privilege-Prinzip endlich konsequent umsetzen.

Video: Kumar Ramachandran, Senior Vice President of Prisma SASE, erläutert den standortunabhängigen Schutz von Anwendungsdaten durch ZTNA 2.0.

Least-Privilege-Kontrollen für Client-Server-Anwendungen

Moderne Least-Privilege-Technologien – wie die in Prisma Access enthaltenen – ermöglichen die Einrichtung bidirektionaler Zugriffskontrollen zwischen Client und Server. Sie unterstützen außerdem die Definition von Zugangsrichtlinien für jene Anwendungen, die über vom Server initiierte Verbindungen bereitgestellt werden. Dabei erstreckt sich der Schutz auch auf Apps für kritische Aufgaben wie das Update-, Patch- und Gerätemanagement oder Helpdeskprozesse.

Least-Privilege-Kontrollen für private Anwendungen

Viele private Anwendungen verfügen nicht über die nativen, granularen Zugangskontrollen moderner SaaS-Apps. Dementsprechend sind sie beispielsweise nicht in der Lage, einzelnen Benutzern die Ansicht von Daten zu gestatten und ihnen zugleich Uploads oder Downloads zu untersagen. Ursache dieser Defizite sind Identifizierungsmechanismen, die ausschließlich auf IP-Adresse und Portnummer basieren.

In Anbetracht dessen versetzen wir moderne Organisationen mit den in ZTNA 2.0 und Prisma Access enthaltenen Least-Privilege-Funktionen in die Lage, Anwendungen über App-ID präzise zu identifizieren und bis hinunter auf die Funktionsebene zu kontrollieren.

Wie lässt sich das Least-Privilege-Prinzip in Ihrer Organisation umsetzen?

Die Umsetzung des Least-Privilege-Prinzips sollte weder schwierig noch erdrückend sein und überdies keine Kompromisse erfordern. Entscheidend ist hier die Abstimmung Ihrer diesbezüglichen Modernisierungsinitiative auf Ihre zentralen Anforderungen, größten Bedenken und wichtigsten Herausforderungen, ohne dass die ganze Architektur umgebaut oder der Geschäftsbetrieb unterbrochen werden muss.

Wo sollten Sie mit der Implementierung ansetzen?

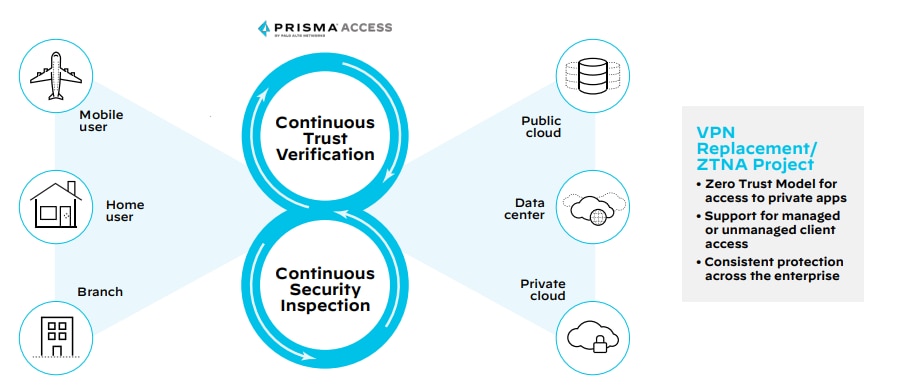

Ein guter Ansatzpunkt für die Implementierung des Least-Privilege-Prinzips in Ihrer Organisation ist die Ersetzung vorhandener VPN-Technologien. Wenn Sie alte Produkte für den Remotezugriff durch eine moderne ZTNA-2.0-Infrastruktur ablösen, beseitigen Sie Leistungsengpässe und vereinfachen das Netzwerkmanagement.

Außerdem leisten Sie durch die Abschaffung von VPN-Verbindungen möglicherweise auch in anderer Hinsicht einen Beitrag zur Modernisierung Ihrer Infrastruktur:

- Viele Organisationen möchten ihren Anwendungsbestand auf ein echtes Hybridmodell umstellen, das das volle Potenzial ihrer On-Premises-, Cloud- und Multi-Cloud-Umgebungen freisetzt. Denn die mangelnde Skalierbarkeit älterer VPN-Technologien, die den Datenverkehr über einen On-Premises-„Konzentrator“ umleiten oder sogar mehrfach hin- und herschicken, kann die Benutzererfahrung erheblich beeinträchtigen.

- Die Anforderungen für den Zugriff auf Organisationsanwendungen haben sich geändert. Früher nutzten Mitarbeiter von Organisationen verwaltete Geräte, um ihre Arbeit zu erledigen. Heute werden jedoch mehr und mehr nicht verwaltete Geräte mit dem Organisationsnetzwerk verbunden und zum Zugriff auf Anwendungen genutzt.

- Immer mehr Organisationen streben ein konsistentes Sicherungs- und Sicherheitsmodell an, das alle Anwendungen (und somit nicht nur webbasierte oder ältere Apps) abdeckt.

Obwohl sich einige dieser Anforderungen mit verschiedenen Lösungen erfüllen lassen, bietet letztlich nur ZTNA 2.0 mit Prisma Access die erforderlichen Netzwerk- und Sicherheitsfunktionen zur Implementierung organisationsweit einheitlicher Schutzmaßnahmen für verwaltete und nicht verwaltete Geräte.

Die flächendeckende Umsetzung von Least Privilege und ZTNA 2.0 mit Prisma Access

Prisma Access bietet eine cloudbasierte ZTNA 2.0-Lösung mit einer überragenden Benutzererfahrung in einem übersichtlichen, ganzheitlichen Produkt. Mit den folgenden Ressourcen können Sie sich im Detail darüber informieren, wie unser Tool mit seiner patentierten App-ID-Technologie die Einrichtung granularer Zugriffskontrollen für alle Benutzer und Anwendungen bis hinunter auf die Funktionsebene (einschließlich Upload und Download) unterstützt und so die Angriffsfläche erheblich reduziert.