Was ist eine Dark Web Leak Site?

Das Dark Web (auch als Darkweb oder Darknet bezeichnet) ist eine Untergruppe des Internets, die versteckt ist und einen bestimmten Browser oder eine bestimmte Software erfordert, um auf Inhalte zuzugreifen. Dark Web Leak Sites sind Websites im Dark Web, die von Ransomware-Gruppen, Hackern und anderen böswilligen Akteuren genutzt werden, um gestohlene Daten weiterzugeben und Lösegeldverhandlungen mit den Opfern zu führen.

Das Dark Web erklärt

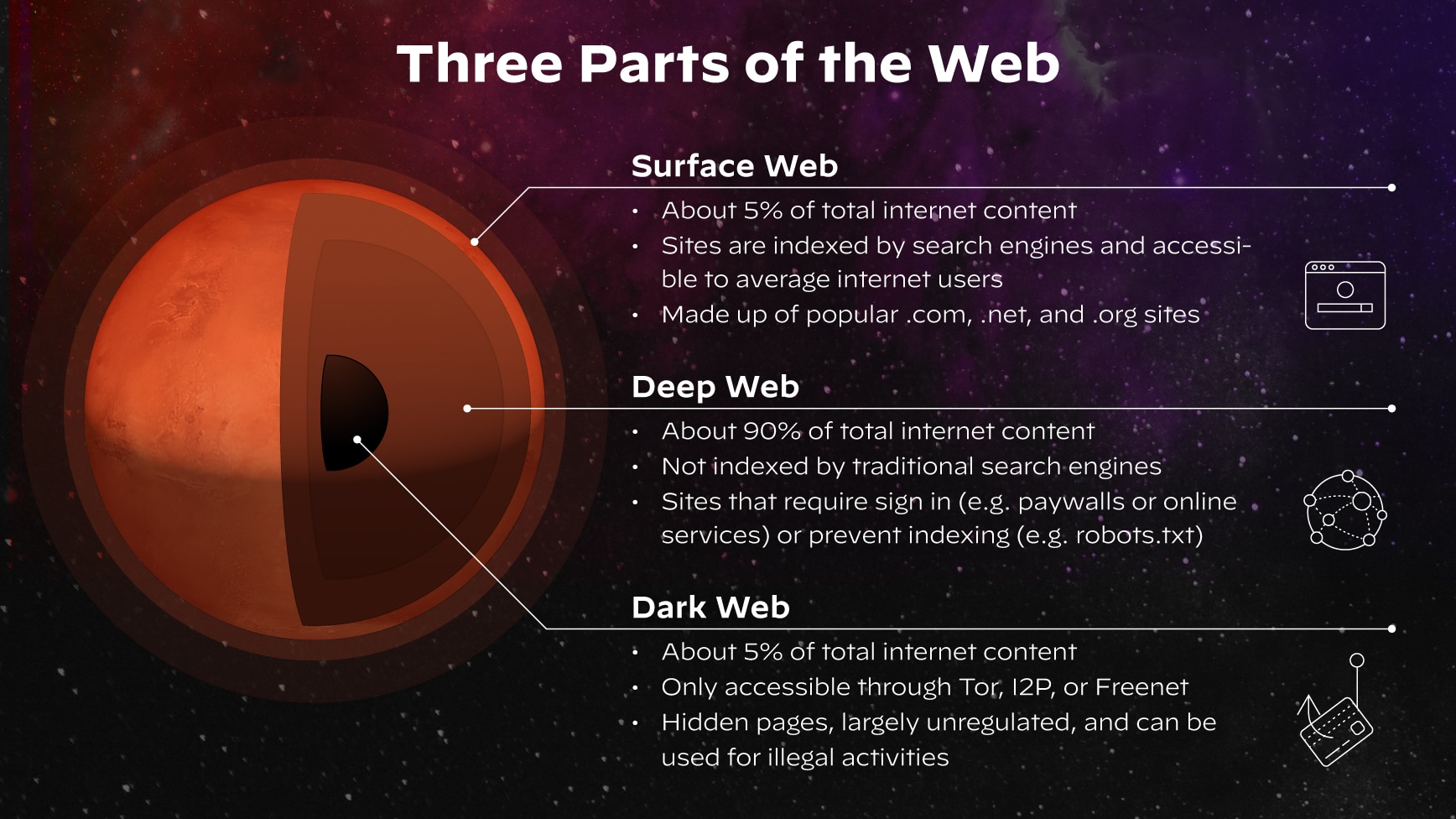

Das Dark Web ist ein Bereich des Internets, der von oberflächlichen Suchmaschinen wie Google oder Bing nicht indiziert wird. Im Gegensatz zum Deep Web, das von Suchmaschinen einfach nicht indiziert wird, werden dunkle Websites absichtlich verborgen gehalten. Der Zugang zum Dark Web erfolgt in der Regel über das Tor Netzwerk (auch bekannt als The Onion Routing oder The Onion Router, wie der Volksmund sagt).

Das Tor Netzwerk besteht aus Seiten, die als Zwiebel-Seiten oder Zwiebel-Links bekannt sind, weil sie auf .onion und nicht auf .com oder .org enden. Dieses Netzwerk ermöglicht es Benutzern, anonym zu surfen und auf nicht indizierte Inhalte zuzugreifen. Tor schützt die Benutzer, indem es Informationen über einen verschlüsselten Pfad von zufälligen Servern zur Verfügung stellt, was ihre Privatsphäre erhöht und es praktisch unmöglich macht, Gegenstand von Überwachung und Verfolgung zu sein. Bedrohungsakteure machen sich diese inhärente Privatsphäre zunutze, was bedeutet, dass das Dark Web eine Online-Unterwelt mit anonymen und oft illegalen Aktivitäten ist. Zum Beispiel wird dieses Netzwerk häufig für den Austausch von raubkopierten Inhalten sowie für den Handel und Verkauf von illegalen Drogen und Utensilien genutzt.

Wie funktionieren die Leak-Seiten im Dark Web?

Dark Web Leak Sites werden von Bedrohungsakteuren im Dark Web genutzt, um verschlüsselte Geschäfte zu tätigen und Ransomware, Malware und andere Online-Angriffe zu Geld zu machen. Dark Web Leak Sites dienen als Plattform für das Hochladen und die Weitergabe von sensiblen und persönlichen Informationen, die Bedrohungsakteure von den Zielorganisationen gestohlen haben.

So nutzen beispielsweise Ransomware-Gruppen und böswillige Akteure zunehmend das Dark Web, um Informationen über verletzte Organisationen zu veröffentlichen und Leck-Seiten einzurichten. In einigen Fällen listen Bedrohungsakteure die Namen von Organisationen auf, die sie mit Ransomware-Angriffen ins Visier genommen haben.

Einige Akteure nutzen ihre Leak-Seiten auch, um Beweise für die Kompromittierung zu veröffentlichen, bei denen es sich oft um eine Probe der Daten handelt, die während eines Ransomware-Angriffs gestohlen wurden. Böswillige Akteure drohen damit, auf der Leak-Site den kompletten Satz der kompromittierten Informationen zu veröffentlichen und diese Informationen an die Medien weiterzugeben, wenn die Organisation die Lösegeldforderung nicht bezahlt.

Infolgedessen bieten Dark Web Leak Sites Ransomware-Banden einen größeren Einfluss auf ihre Opfer. Indem sie die betroffenen Organisationen beim Namen nennen und öffentliche Drohungen aussprechen, erhöhen sie den Druck auf die Organisationen und steigern die Wahrscheinlichkeit, dass sie schnell bezahlt werden. Selbst wenn Organisationen ihre Daten gesichert haben und in der Lage sind, sich von einem Lösegeldangriff zu erholen, kann die Drohung, sensible Informationen preiszugeben, dazu führen, dass eine Organisation den Bedrohungsakteur bezahlt.

Ransomware Leak Site Trends

In allen Branchen und Sektoren sind Organisationen jeder Größe anfällig für verheerende Schäden durch diese Art von Angriffen. Trotz des wachsenden Bewusstseins der Öffentlichkeit und der Versuche, Cyberangriffe einzudämmen, bleiben die Bedrohungen durch Ransomware leider bestehen.

In der Welt der Ransomware sind Datenleckseiten im Dark Web eine relativ neue Taktik, die 2020 populär wurde. Im 2023 Unit 42® Ransomware Threat Reporthat Unit 42 diese Websites analysiert, um die neuesten Trends zu entdecken.

Jeden Tag sehen die Bedrohungsforscher von Unit 42 etwa sieben neue Ransomware-Opfer, die auf undichten Stellen gemeldet werden. Das ist einer alle vier Stunden. Im Jahr 2022 wurden die Namen und Kompromittierungsnachweise von 2.679 Opfern öffentlich auf Ransomware-Leckseiten veröffentlicht. Das sind etwa 4 % mehr als die 2021 beobachtete Zahl.

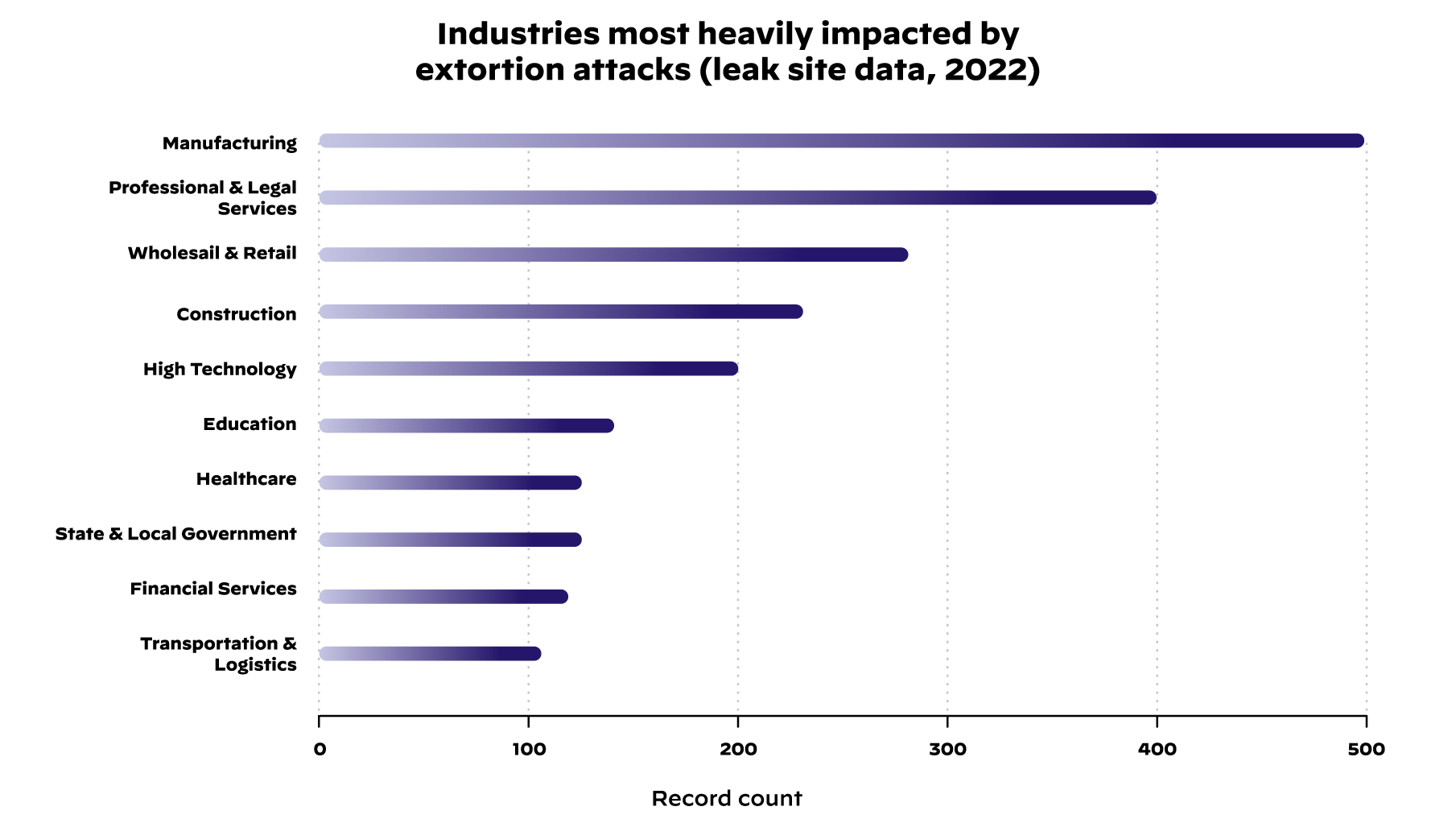

Die Bedrohungsforscher von Unit 42 fanden außerdem heraus, dass die Fertigungsindustrie im Jahr 2022 mit am stärksten von Ransomware betroffen sein wird, gefolgt von der Branche der professionellen und juristischen Dienstleistungen.

Da Ransomware-Angriffe opportunistischer Natur sind, sieht das Team einen der Gründe, warum bestimmte Branchen stärker betroffen sind, darin, dass sie häufig Systeme mit veralteter Software verwenden, die nicht ohne weiteres oder häufig aktualisiert/gepatcht wird. Ransomware-Angreifer suchen auch nach Zielen in Branchen, in denen die rechtzeitige Lieferung bestimmter Waren oder Dienstleistungen für den Geschäftsbetrieb eines Unternehmens unerlässlich ist.

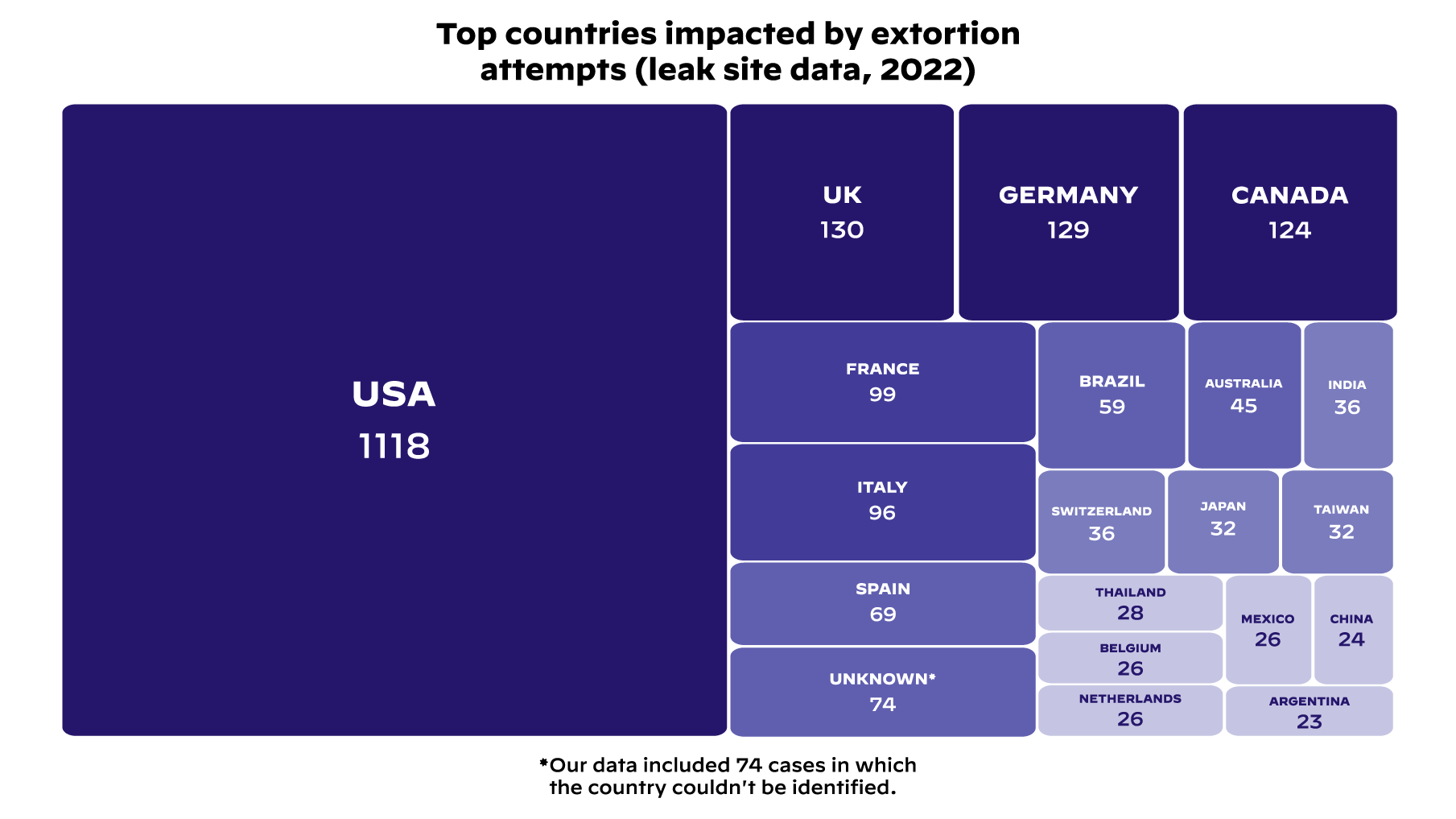

Eine weitere wichtige Analyse in dem Bericht befasste sich mit Organisationen, die auf Leak-Seiten nach Ländern gepostet wurden. Der Bericht ergab, dass die Vereinigten Staaten am stärksten von Ransomware-Aktivitäten betroffen sind und 42% der beobachteten Lecks im Jahr 2022 ausmachen, gefolgt von Deutschland und Großbritannien mit jeweils weniger als 5%. Trotz der Konzentration von Ransomware-Angriffen in den USA zeigen die Daten des Teams jedoch, dass Ransomware-Gruppen weltweit präsent sind und im Jahr 2022 in 107 Ländern beobachtet wurden.

Es ist auch erwähnenswert, dass Unit 42, wenn sie Organisationen aufspürt, deren Informationen auf einer Leck-Site veröffentlicht wurden, in der Regel nach Opfern sucht, die sich entschieden haben, das Lösegeld nicht zu zahlen. Es ist daher zu erwarten, dass der tatsächliche weltweite Einfluss von Ransomware-Banden, die Leak-Sites unterhalten, höher ist, als das Team beobachten kann, da sich vermutlich einige Organisationen dafür entscheiden, die Lösegeldforderungen zu zahlen, um ihre Informationen aus dem Dark Web fernzuhalten.

Zu den Ransomware-Gruppen, die häufig undichte Stellen nutzen, um ihre Opfer unter Druck zu setzen, gehören LockBit 2.0, Pysa, Avaddon, Hive, Black Matter und Grief. Ein wichtiger Trend, der bei den Leckseiten im Dark Web zu beobachten ist, ist das Auf und Ab der verantwortlichen Banden. Die Aktivitäten einer bestimmten Hackergruppe sind in der Regel unvorhersehbar. Auf eine starke Aktivität folgt oft eine Flaute. Dafür könnte es verschiedene Erklärungen geben, z.B. Druck von Seiten der Strafverfolgungsbehörden, betriebliche Probleme, intensiver Wettbewerb oder Rebranding.

Lesen Sie den 2023 Unit 42 Ransomware and Extortion Report für weitere Einblicke, einschließlich umsetzbarer Empfehlungen, die dem MITRE ATT&CK Framework zugeordnet sind.

Was Sie tun sollten, wenn Ihre Organisation auf einer Dark Web Leak Site auftaucht

Wenn Ihre Unternehmensdaten auf einer Dark Web Leak Site auftauchen, kann dies rechtliche und finanzielle Konsequenzen sowie Rufschädigung und damit verbundene geschäftliche Verluste nach sich ziehen. Es ist wichtig, dass Sie schnell handeln und gezielte Schritte zur Schadensbegrenzung unternehmen.

Schritt 1: Bestätigen Sie, dass das Leck legitim ist

Sammeln Sie so viele Informationen über das Leck wie möglich, einschließlich der Quelle des Hacks und der Art der Informationen, die möglicherweise preisgegeben wurden. Überprüfen Sie diese Informationen mit den internen Daten Ihrer Organisation, um festzustellen, ob das Leck legitim ist. Es gibt auch mehrere Online-Tools und -Dienste, die auf die Überwachung des Dark Web spezialisiert sind. Wenn Sie zuerst die Legitimität der undichten Stelle überprüfen, können Sie sich unnötige Aktionen ersparen.

Schritt 2: Informieren Sie das IT-Sicherheitsteam und die Rechtsabteilung Ihrer Organisation

Wenn Sie die Legitimität des Lecks im Dark Web bestätigen, müssen Sie als Nächstes Ihr IT-Sicherheitsteam und Ihre Rechtsabteilung benachrichtigen (einschließlich der Einholung von Ratschlägen von externen Anwälten). Das Sicherheitsteam wird den Verstoß untersuchen und die Systeme und Netzwerke Ihrer Organisation sichern, um eine weitere Offenlegung von Daten und persönlichen Informationen zu verhindern.

Gleichzeitig wird die Rechtsabteilung die Auswirkungen des Verstoßes bewerten und gegebenenfalls rechtliche Schritte einleiten. Sie müssen möglicherweise mit Strafverfolgungsbehörden wie dem FBI zusammenarbeiten, um den Verstoß zu untersuchen und die Täter zu identifizieren. Darüber hinaus muss das Rechtsteam Ihrer Organisation möglicherweise die rechtlichen und gesetzlichen Compliance-Anforderungen erfüllen und die betroffenen Personen und gesetzlichen Behörden benachrichtigen.

Schritt 3: Verstärken Sie Ihre Sicherheitsprotokolle und -systeme

Während Ihr IT-Team beginnt, die Art der Datenpanne zu verstehen, ist es entscheidend, die Sicherheitsprotokolle und -systeme der Organisation zu überprüfen und zu stärken, um zukünftige Verletzungen zu verhindern. Die Mitglieder des IT-Teams sollten die bestehenden Sicherheitsmaßnahmen gründlich überprüfen und Bereiche identifizieren, die verbessert oder geändert werden müssen.

Nutzen Sie diese Gelegenheit, um sensible Informationen zu schützen, indem Sie zusätzliche Sicherheitsmaßnahmen implementieren, z.B. Multifaktor-Authentifizierung, Begrenzung von Fernzugriffsprotokollen und Durchsetzung von Daten- und Verkehrsverschlüsselung. Es ist auch wichtig, klare Sicherheitsrichtlinien für die Mitarbeiter einzuführen, z. B. Anforderungen an Kennwörter und Kontrollen des Datenzugriffs. Sorgen Sie dafür, dass Ihre Mitarbeiter in den neuen Sicherheitsrichtlinien geschult werden und deren Bedeutung verstehen.

Schritt 4: Überwachen Sie das Dark Web

Sobald die Cyberbedrohung eingedämmt ist und Ihre Systeme und Ihr Netzwerk wieder funktionieren, sollten Sie das Dark Web weiterhin auf weitere Lecks überwachen. Erwägen Sie den Abschluss einer Rahmenvereinbarung mit einem renommierten Cybersicherheitsunternehmen, um mögliche Bedrohungen zu überwachen.

Wenn Ihre Organisation in der Lage ist, schnell und effizient auf eine Meldung über ein Leck im Dark Web zu reagieren, können die Auswirkungen eines Lecks auf Ihre Organisation gemildert und Ihr Ruf sowie sensible Informationen geschützt werden.