Was ist ein Port-Scan?

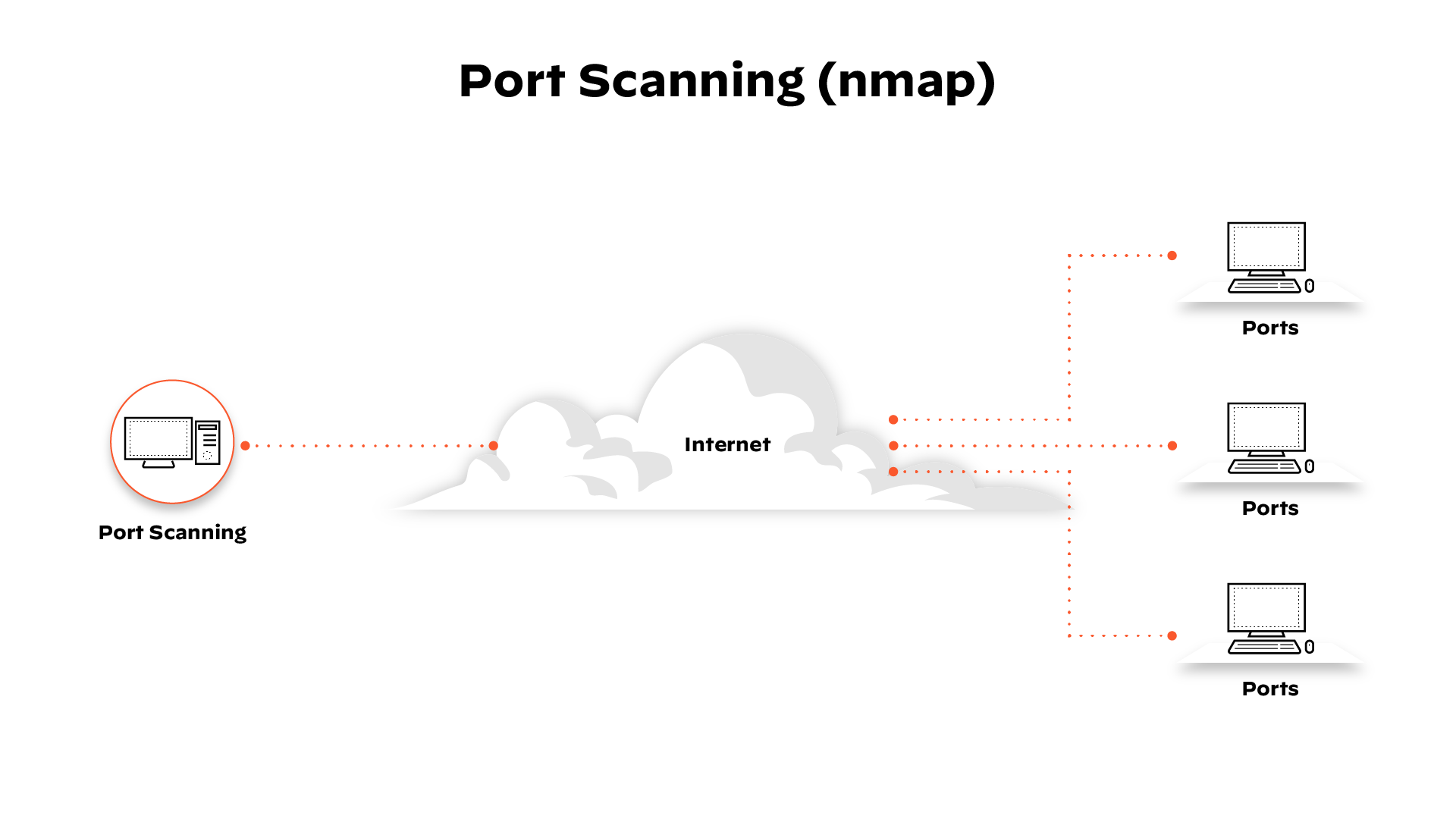

Ein Port-Scanner ist eine Anwendung, die einen Host oder Server auf offene Ports hin untersucht. Böswillige Akteure können Port-Scanner verwenden, um Schwachstellen auszunutzen, indem sie Netzwerkdienste finden, die auf einem Host laufen. Sie können auch von Sicherheitsanalysten verwendet werden, um die Richtlinien für die Netzwerksicherheit zu bestätigen.

Wie ein Port-Scan funktioniert

Ein Port-Scan in einem Netzwerk oder auf einem Server zeigt, welche Ports offen sind und abgehört werden (Informationen empfangen). Außerdem wird das Vorhandensein von Sicherheitsvorrichtungen wie Firewallsaufgedeckt, die sich zwischen dem Absender und dem Ziel befinden. Diese Technik wird als Fingerprinting bezeichnet.

Es ist auch nützlich, um die Netzwerksicherheit und die Stärke der Firewall des Systems zu testen. Aufgrund dieser Funktionalität ist es auch ein beliebtes Aufklärungswerkzeug für Angreifer, die eine Schwachstelle suchen, um in einen Computer einzubrechen.

Die Häfen unterscheiden sich in ihrem Serviceangebot. Sie sind von 0 bis 65535 nummeriert, aber bestimmte Bereiche werden häufiger verwendet. Die Ports 0 bis 1023 werden als "bekannte Ports" oder Standardports bezeichnet und wurden von der Internet Assigned Numbers Authority (IANA) mit Diensten belegt. Einige der bekanntesten Häfen und die ihnen zugewiesenen Dienste sind:

- Port 20 (UDP) - File Transfer Protocol (FTP) für die Datenübertragung

- Port 22 (TCP) - Secure Shell (SSH) Protokoll für sichere Anmeldungen, FTP und Portweiterleitung

- Port 23 (TCP) - Telnet-Protokoll für unverschlüsselte Textübertragungen

- Port 53 (UDP) - Das Domain Name System (DNS) übersetzt die Namen aller Computer im Internet in IP-Adressen

- Port 80 (TCP) - World Wide Web HTTP

Es gibt auch Standarddienste, die auf Ports nach 1023 angeboten werden, und Ports, die, wenn sie offen sind, auf ein infiziertes System hinweisen, da sie bei einigen weit verbreiteten Trojanern und Viren beliebt sind.

Arten von Hafen-Scans

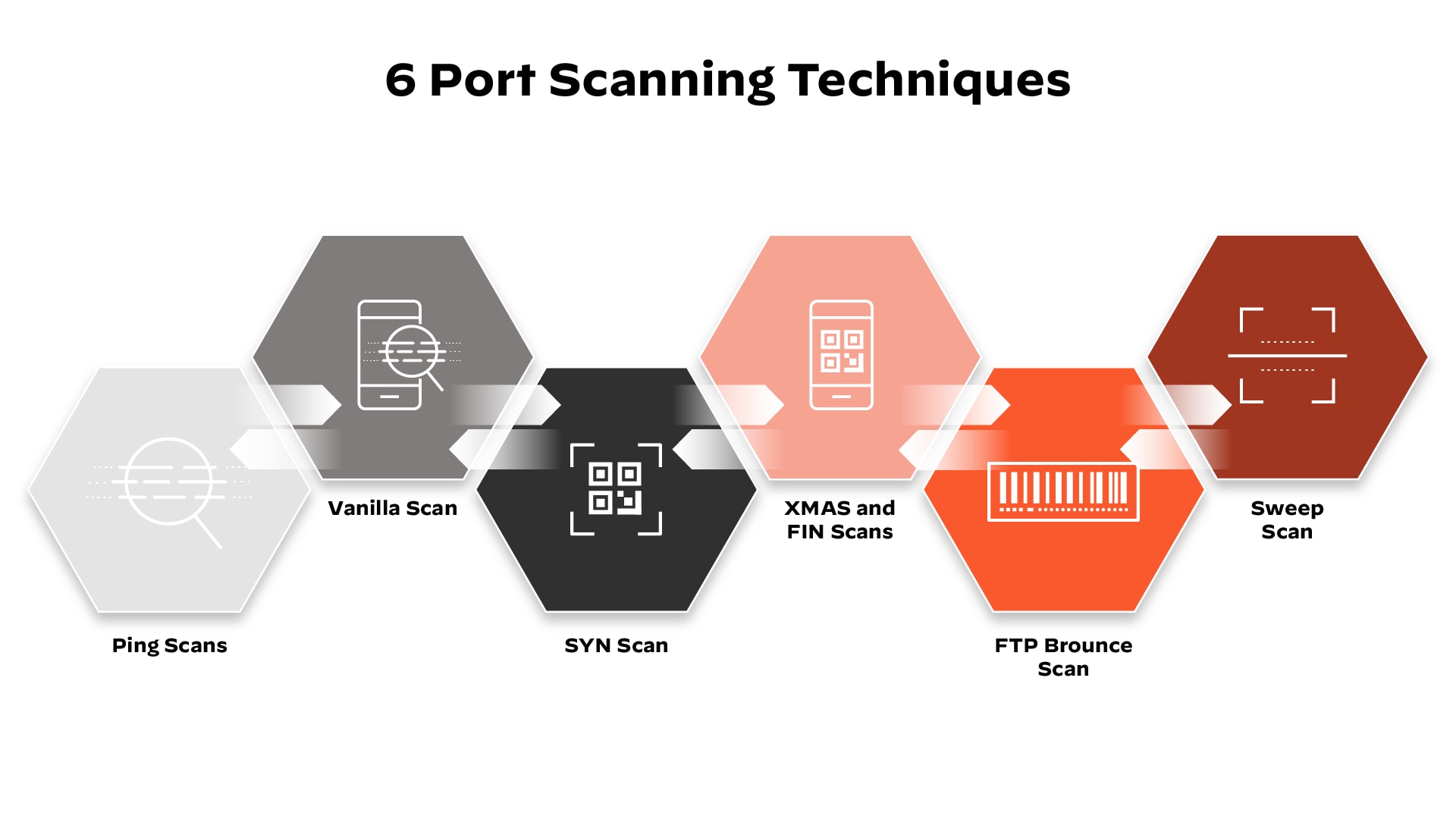

Ein Port-Scan sendet ein sorgfältig vorbereitetes Paket an jede Ziel-Portnummer. Zu den grundlegenden Techniken, die Port Scanning Software beherrscht, gehören:

- Vanilla - der einfachste Scan; ein Versuch, sich mit allen 65.536 Ports zu verbinden, einer nach dem anderen. Ein Vanilla Scan ist ein Full-Connect-Scan, d.h. er sendet ein SYN-Flag (Verbindungsanfrage) und sendet nach Erhalt einer SYN-ACK-Antwort (Verbindungsbestätigung) ein ACK-Flag zurück. Dieser Austausch von SYN, SYN-ACK, ACK umfasst einen TCP-Handshake. Vollständige Verbindungs-Scans sind genau, werden aber sehr leicht entdeckt, da vollständige Verbindungen immer von Firewalls protokolliert werden.

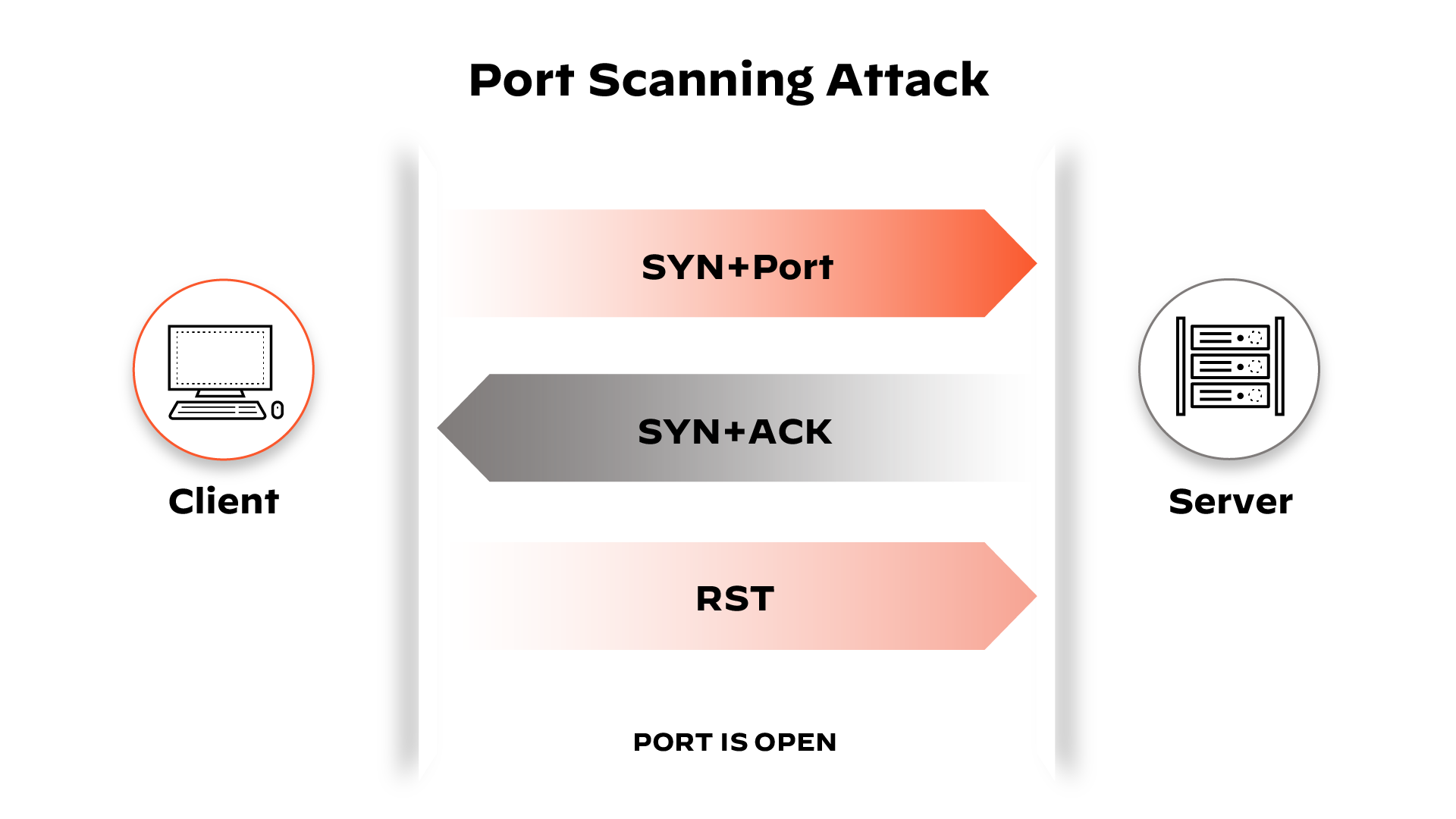

- SYN Scan - wird auch als halboffener Scan bezeichnet. Er sendet nur ein SYN und wartet auf eine SYN-ACK-Antwort vom Ziel. Wenn eine Antwort empfangen wird, antwortet der Scanner nie. Da die TCP-Verbindung nicht abgeschlossen wurde, protokolliert das System die Interaktion nicht, aber der Absender hat erfahren, ob der Port offen ist oder nicht.

- Xmas und FIN Scans - ein Beispiel für eine Reihe von Scans, die dazu dienen, Informationen zu sammeln, ohne vom Zielsystem protokolliert zu werden. Bei einem FIN-Scan wird ein unaufgefordertes FIN-Flag (das normalerweise zum Beenden einer bestehenden Sitzung verwendet wird) an einen Port gesendet. Die Antwort des Systems auf dieses Zufallsflag kann den Status des Ports oder Informationen über die Firewall offenbaren. Ein geschlossener Port, der ein unaufgefordertes FIN-Paket empfängt, antwortet beispielsweise mit einem RST-Paket (einem sofortigen Abbruch), aber ein offener Port ignoriert es. Ein Xmas-Scan sendet einfach einen Satz aller Flaggen und erzeugt damit eine unsinnige Interaktion. Die Antwort des Systems kann interpretiert werden, um die Ports und die Firewall des Systems besser zu verstehen.

- FTP Bounce Scan - ermöglicht es, den Standort des Absenders zu verschleiern, indem das Paket durch einen FTP-Server geschickt wird. Dies ist auch dafür gedacht, dass der Absender unerkannt bleibt.

- Sweep Scan - pingt denselben Port bei einer Reihe von Computern an, um festzustellen, welche Computer im Netzwerk aktiv sind. Dies gibt keine Auskunft über den Zustand des Ports, sondern teilt dem Absender mit, welche Systeme in einem Netzwerk aktiv sind. Er kann also als vorläufiger Scan verwendet werden.

Ergebnisse der Hafen-Suche

Ein Port-Scanner sendet ein UDP- oder TCP-Netzwerk-Paket, das den Port nach seinem Status fragt. Die Ergebnisse decken den Netzwerk- oder Serverstatus auf, der einer der folgenden sein kann: offen, geschlossen und gefiltert.

1. Offen - Akzeptiert

Ein offener Port bedeutet Folgendes:

- Das Zielnetzwerk/der Zieldienst nimmt Datagramme/Verbindungen an.

- Das Zielnetzwerk/der Zieldienst hat mit einem TCP SYN-Paket geantwortet, um anzuzeigen, dass es/er zuhört

- Der für den Port-Scan verwendete Dienst ist in Gebrauch (normalerweise UDP oder TCP).

Für bösartige Akteure ist das Aufspüren offener Ports die Mission. Dies stellt eine Herausforderung für das Sicherheitspersonal dar, das offene Ports mit Firewalls blockieren muss (ohne dabei den Zugriff für autorisierte Benutzer zu unterbinden).

2. Geschlossen - Nicht zuhören

Ein geschlossener Port bedeutet Folgendes:

- Das Zielnetzwerk/der Zielserver hat die Anfrage empfangen, aber kein Dienst hört zu

Auch wenn der Port geschlossen ist, kann auf ihn zugegriffen werden. Er ist daher nützlich, um festzustellen, ob ein Host unter einer IP-Adresse vorhanden ist. Das Sicherheitspersonal sollte geschlossene Ports kontinuierlich überwachen und in Erwägung ziehen, sie mit Firewalls zu verbarrikadieren (sie zu gefilterten Ports zu machen).

3. Gefiltert - Abgelehnt/Blockiert

Ein gefilterter Port zeigt Folgendes an:

- Ein Anfrage-Paket wurde gesendet. Der Host hört nicht zu und antwortet nicht.

- Das Anfrage-Paket wurde wahrscheinlich von einer Firewall oder einem Intrusion-Prevention-System blockiert.

Solange die Pakete das Ziel nicht erreichen, haben böse Akteure keine Möglichkeit, weitere Erkenntnisse zu gewinnen. Normalerweise erhalten Pakete, die an gefilterte Ports gesendet werden, keine Antwort, und wenn doch, lautet die Fehlermeldung in der Regel "Kommunikation verboten" oder "Ziel unerreichbar".

Wie bösartige Akteure Port Scanning als Angriffsmethode nutzen

Laut dem SANS Institute ist das Scannen von Ports eine der beliebtesten Taktiken, die böswillige Akteure auf der Suche nach einem verwundbaren Server anwenden. Bei der Überwachung von Netzwerken ist das Scannen von Ports normalerweise der erste Schritt. Der Port-Scan liefert nützliche Informationen über die Netzwerkumgebung, wie z.B.:

- Vorhandene Verteidigungsmaßnahmen, wie z.B. Firewalls

- Details über das Zielsystem

- Maschinen, die online sind

- Anwendungen, die ausgeführt werden

- Wer ein verwundbares Netzwerk oder einen verwundbaren Server haben könnte

Diese Art von Informationen ist für böswillige Akteure, die nach Schwachstellen in Software suchen, sehr wertvoll. Wenn Sie in der Lage sind zu erkennen, dass eine Organisation einen bestimmten DNS- oder Webserver einsetzt, ist es viel einfacher, diese Schwachstellen zu finden. Es gibt mehrere TCP-Protokolltechniken, die es böswilligen Akteuren ermöglichen, Scheinverkehr für Port-Scans zu verwenden und ihre Netzwerkadresse und ihren Standort vollständig zu verbergen.

Scans, die für den Absender entwickelt wurden, um von den Protokollen des Empfangssystems unentdeckt zu bleiben, werden als Stealth-Scans bezeichnet und sind für Angreifer von besonderem Interesse. Trotz seiner Beliebtheit in diesem Bereich ist das Port Scanning ein wertvolles Werkzeug für den Fingerabdruck eines Netzwerks und für einen Penetrationstester, um die Stärke der Netzwerksicherheit zu bewerten.

FAQs zum Port-Scan

Es gibt verschiedene Methoden zur Durchführung von Port-Scans:

- SYN-Scan (halboffener Scan): Hierbei wird ein SYN-Paket gesendet und auf eine SYN-ACK-Antwort gewartet, ohne dass der TCP-Handshake abgeschlossen wird, was die Entdeckung erschwert.

- FIN Scan: Die Technik sendet ein FIN-Paket an geschlossene Ports, was eine Reset-Antwort (RST) auslöst. Er wird häufig verwendet, um die Firewall-Erkennung zu umgehen.

- XMAS Scan: Überträgt ein Paket mit allen gesetzten Flags, das einem "beleuchteten" Weihnachtsbaum ähnelt, und hilft dabei, die Präsenz der Firewall und den Status der Ports zu erkennen.

- UDP-Scan: Ermittelt, welche UDP-Ports offen sind, indem er UDP-Pakete sendet und auf eine Antwort wartet, da dieses Protokoll keinen Handshake erfordert.

Das Scannen von Ports dient oft als Vorspiel für verschiedene Arten von Cyberangriffen. Es kann zum Beispiel verwendet werden, um:

- Erkennen Sie offene Ports, die für unbefugtes Eindringen ausgenutzt werden können.

- Sie dienen als Ausgangspunkt für spezifischere Angriffe, wie z.B. Denial-of-Service (DoS) oder Datenverletzungen.

- Versorgen Sie Angreifer mit wichtigen Informationen, die sie benötigen, um Malware einzuschleusen oder bösartigen Code auszuführen, indem Sie Schwachstellen im Netzwerk aufdecken.