-

- Was macht eine Firewall?

- Arten von Firewalls

- Firewall-Funktionen

- Vorteile von Firewalls

- Firewall-Herausforderungen

- Firewall-Bedrohungen und Schwachstellen

- Firewall-Konfiguration

- Firewall Architektur

- Firewall-Regeln

- Bewährte Firewall-Praktiken

- Was ist eine Firewall als Service (FWaaS)?

- Vergleich von Firewalls mit anderen Sicherheitstechnologien

- Geschichte der Firewalls

- FAQs

Inhaltsverzeichnis

-

Die Geschichte der Firewalls | Wer hat die Firewall erfunden?

- Zeitleiste der Firewall-Geschichte

- Alte Geschichte - 1980er Jahre: Firewall-Vorgänger

- 1990s: Erste Generation von Firewalls - Paketfilter-Firewalls

- Anfang der 2000er Jahre: Zweite Generation von Firewalls - Stateful Firewalls

- 2008: Dritte Generation von Firewalls - Next-Generation Firewalls

- 2020: Vierte Generation von Firewalls - ML-gesteuerte NGFWs

- Geschichte der Firewalls FAQs

-

IPS. vs. IDS vs. Firewall: Was sind die Unterschiede?

- Was ist eine Firewall?

- Was ist ein Intrusion Detection System (IDS)?

- Was ist ein Intrusion-Prevention-System (IPS)?

- Was sind die Unterschiede zwischen einer Firewall, einem IDS und einem IPS?

- Was sind die Gemeinsamkeiten zwischen einer Firewall, einem IDS und einem IPS?

- Können eine Firewall und ein IDS oder IPS zusammenarbeiten?

- IDS vs. IPS vs. Firewall FAQs

Was ist eine Firewall? | Firewall Definition

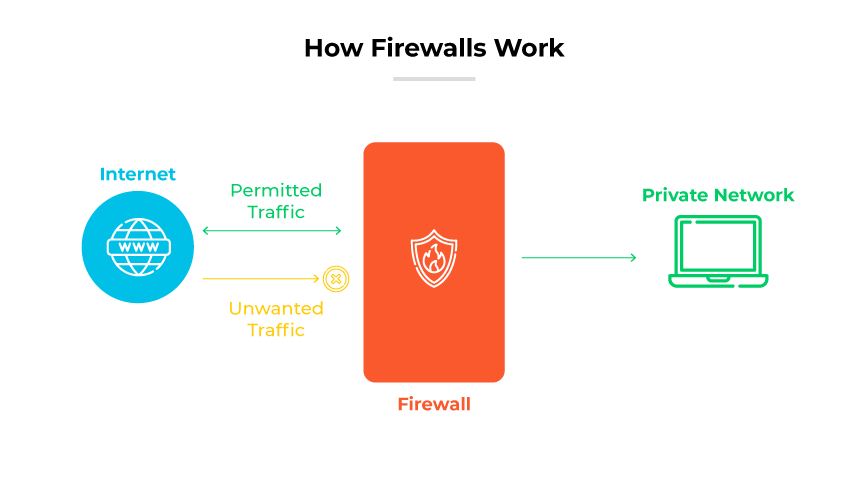

Eine Firewall ist eine Lösung für die Netzwerksicherheit, die den Datenverkehr auf der Grundlage definierter Sicherheitsregeln überwacht und reguliert und den Datenverkehr entsprechend annimmt, ablehnt oder verwirft.

Inhaltsverzeichnis

Firewalls fungieren als Barriere zwischen privaten und externen Netzwerken und prüfen und filtern Daten auf der Grundlage festgelegter Sicherheitsregeln. Anhand dieser Regeln entscheiden Firewalls, ob sie die Daten zulassen, blockieren oder verwerfen sollen, um das Netzwerk zu schützen. Formfaktoren sind Hardware, Software oder eine Mischung aus beidem. Dieses Verfahren stellt sicher, dass nur sicherer, legitimer Verkehr Zugang erhält.

Was macht eine Firewall?

Die Funktion einer Firewall ist die Sicherung von Netzwerk-Hosts durch Überwachung und Verwaltung des Datenverkehrs. Netzwerk-Hosts sind Geräte (z.B. Computer), die innerhalb eines Netzwerks kommunizieren. Sie können innerhalb eines internen Netzwerks oder zwischen internen und externen Netzwerken ausgetauscht werden.

Die Rolle einer Firewall für die Cybersicherheit ist von entscheidender Bedeutung. Es dient als erste Verteidigungslinie, indem es den Netzwerkverkehr prüft und kontrolliert, um potenzielle Cyber-Bedrohungen abzuwehren. Indem sie eine wachsame Barriere zwischen vertrauenswürdigen und nicht vertrauenswürdigen Netzwerken aufrechterhalten, sind Firewall-Systeme von zentraler Bedeutung für die digitale Sicherheit der Vermögenswerte und Daten einer Organisation.

Firewalls filtern und prüfen Pakete anhand ihrer Regelsätze. Wenn ein Paket die festgelegten Kriterien nicht erfüllt, wird der Zugang verweigert. Ein Paket ist ein formatiertes Stück Daten, das für die Online-Übertragung vorbereitet ist. Pakete transportieren alle Daten, die über das Internet übertragen werden. Sie enthalten Kerndaten, Informationen über den Ursprung der Daten, den Zielhafen und andere relevante Details.

Stateful Packet Inspection ist ein zentrales Konzept. Jedes Paket wird im Kontext seiner Ursprungssitzung geprüft. Auf diese Weise ist sichergestellt, dass die Reise eines jeden Pakets - Ursprung, Ziel und der Weg, den es genommen hat - bekannt ist, was eine umfassende Bewertung gegen potenzielle Bedrohungen ermöglicht.

Firewalls stützen sich auf mehrere Technologien und Methoden, um legitimen Netzwerkverkehr von potenziell bösartigen Aktivitäten zu unterscheiden. Grundsätzlich besagt der Least-Privilege-Zugriff, dass Unternehmen nur auf das zugreifen sollten, was sie benötigen. Durch die Festlegung von Richtlinien, die mit diesem Prinzip übereinstimmen, führen die Benutzer nicht versehentlich Bedrohungen ein.

Sie führen auch strenge Verkehrskontrollen durch. Sie vergleichen eingehende Daten mit Datenbanken mit bekannten Bedrohungssignaturen. Wenn der Datenverkehr mit einem bekannten Bedrohungsmuster übereinstimmt, wird er blockiert. Es ist wichtig zu beachten, dass es aufgrund der dynamischen Natur von Cyber-Bedrohungen nicht ausreicht, sich nur auf bekannte Signaturen zu verlassen. Lösungen müssen Datenbanken ständig mit neuen Bedrohungsmustern aktualisieren und fortschrittliche Methoden einsetzen, um bisher unbekannte Bedrohungen zu erkennen.

Die Art und Weise, wie eine Firewall eingehenden und ausgehenden Netzwerkverkehr behandelt, ist unterschiedlich. Eingehender oder Nord-Süd-Verkehr kommt aus externen Quellen wie dem Internet. Da dieser Datenverkehr bösartige URLs oder Malware enthalten könnte, wird er von Firewalls gründlich auf Bedrohungen untersucht, um sicherzustellen, dass keine schädlichen Elemente in den Perimeter eindringen. Ost-West- oder interner Verkehr bewegt sich zwischen verschiedenen Abschnitten eines internen Netzwerks. Auch wenn dies sicherer erscheint, ist es wichtig, diesen Datenverkehr zu überprüfen, da Bedrohungen den Perimeter umgehen oder über andere Wege eindringen können.

Arten von Firewalls

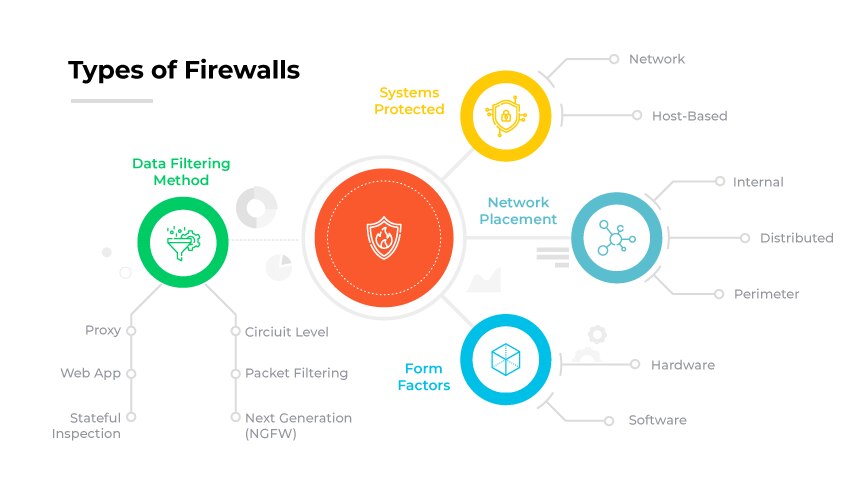

Firewalls werden in der Regel nach den zu schützenden Systemen, den Formfaktoren, der Platzierung innerhalb einer Netzwerk-Infrastruktur oder der Art der Datenfilterung eingeteilt.

Firewall-Typen nach geschützten Systemen

Netzwerk Firewall

Schützt ein gesamtes Netzwerk durch Überwachung und Kontrolle des ein- und ausgehenden Datenverkehrs auf der Grundlage von vorgegebenen Sicherheitsrichtlinien.

Host-basierte Firewall

Diese werden auf einzelnen Geräten oder Hosts installiert und überwachen den ein- und ausgehenden Datenverkehr des jeweiligen Geräts.

Firewall-Typen nach Formfaktoren

Hardwarefirewall

Eine Hardwarefirewall ist ein physisches, individuelles Gerät, das zwischen Netzwerkelementen und angeschlossenen Geräten installiert wird.

Softwarefirewall

Eine Softwarefirewall ist kein physisches Gerät, sondern ein Software-Formfaktor, der auf Servern oder virtuellen Maschinen bereitgestellt werden kann, um Cloud-Umgebungen zu sichern.

Dazu gehören Container-Firewalls, virtuelle Firewalls (auch als Cloud-Firewalls bekannt) und Managed Service Firewalls.

Erfahren Sie, wie Softwarefirewalls auf Servern oder virtuellen Maschinen bereitgestellt werden können, um Cloud-Umgebungen zu sichern. Lesen Sie dazu unseren Artikel Was ist eine Softwarefirewall?

Firewall-Typen nach Platzierung in der Netzwerk-Infrastruktur

Interne Firewall

Diese werden innerhalb eines Netzwerks und nicht am Rande positioniert, um vor internen Bedrohungen zu schützen.

Verteilte Firewall

Dies ist ein skalierbarer Ansatz, bei dem die Lösung auf mehrere Geräte oder Server verteilt wird.

Perimeter-Firewall

Diese Firewall wird am Rand oder an der Grenze eines Netzwerks platziert und kontrolliert den Datenverkehr, der in das Netzwerk eintritt oder es verlässt.

Firewall-Typen nach Datenfilterungsmethode

Next-Generation Firewall (NGFW)

NGFW ist eine anspruchsvollere Technologie, die herkömmliche Fähigkeiten mit fortschrittlichen Funktionen wie Intrusion-Prevention-Systemen (IPS) und verschlüsselter Datenverkehrsprüfung kombiniert.

Paketfilterung Firewall

Diese Technologie prüft jedes Datenpaket, das an das Netzwerk gesendet wird. Wenn das Paket einer festgelegten Sicherheitsregel entspricht, wird es zugelassen, andernfalls wird es abgelehnt.

Gateway auf Schaltungsebene

Sie funktionieren auf der Sitzungsebene und gewährleisten die Gültigkeit der Pakete in einer versuchten Verbindung. Nach der Validierung ist eine dauerhafte Verbindung zwischen Netzwerken zulässig.

Web-Anwendungs-Firewall

Diese Lösung wurde speziell für den Schutz von Webanwendungen entwickelt. Sie filtert, überwacht und blockiert den HTTP-Verkehr zu und von Webanwendungen und schützt so vor Bedrohungen wie Cross-Site Scripting und SQL-Injektion.

Proxy Firewall

Diese Lösung wird auf der Anwendungsebene eingesetzt und fungiert als Vermittler für Anfragen von Kunden. Es wertet Anfragen anhand eines Sicherheitsregelsatzes aus und blockiert oder erlaubt sie entsprechend.

Stateful Inspection Firewall

Im Gegensatz zu zustandslosen Firewalls erinnern sich diese an vergangene aktive Verbindungen. Die Entscheidungen basieren auf festgelegten Regeln und dem Kontext, wobei der Status der aktiven Verbindungen verfolgt wird.

Weitere Einzelheiten zu den einzelnen Firewall-Typen finden Sie in unserem Artikel Typen von Firewalls definiert und erklärt.

Firewall-Funktionen

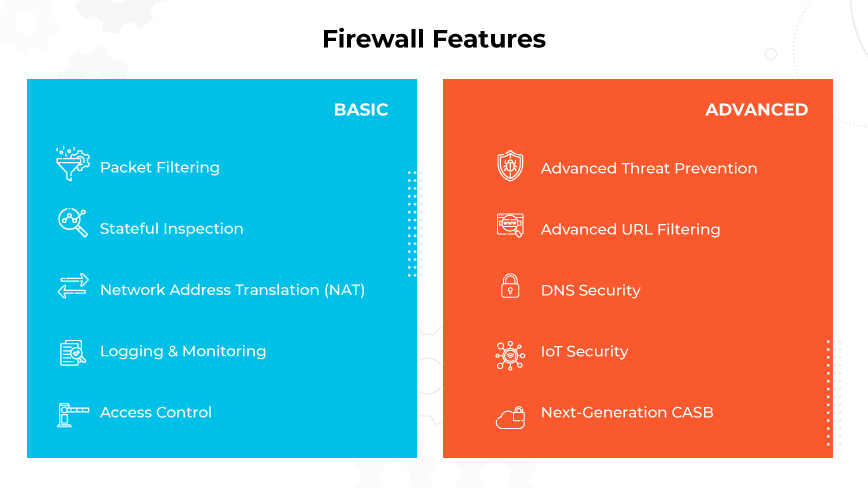

Mit dem Wandel der Zeit müssen sich auch die Methoden zum Schutz von Unternehmen anpassen. Es ist wichtig zu wissen, dass herkömmliche Firewalls einen grundlegenden Schutz bieten, aber Next-Generation Firewalls (NGFWs), einschließlich ML-gestützter Versionen, spiegeln die fortschrittlichen digitalen Bedrohungen von heute wider. Diese Firewalls vereinen alte und neue Technologien für mehr Netzwerksicherheit.

Grundlegende Firewall-Funktionen

Paketfilterung

Die Paketfilterung wertet Datenpakete aus, wenn sie eine Firewall passieren. Auf der Grundlage vorher festgelegter Kriterien, wie Quell- und Ziel-IP-Adressen oder Portnummern, entscheidet die Firewall, ob sie jedes Paket zulässt oder blockiert.

Zustandsbezogene Inspektion

Stateful Inspection überwacht die aktiven Verbindungen eines Netzwerks. Durch die Verfolgung des Status und der Attribute jedes Datenpakets wird sichergestellt, dass nur legitimer Datenverkehr durchgelassen wird, was die Sicherheit erhöht.

Netzwerk-Adressübersetzung (NAT)

NAT ändert die Quell- oder Ziel-IP-Adresse von Datenpaketen. Dadurch werden nicht nur IP-Adressen konserviert, sondern auch die internen Strukturen des Netzwerks verschleiert, so dass es für potenzielle Angreifer schwieriger wird, Einblick in das Netzwerk zu erhalten.

Protokollierung und Überwachung

Die Protokollierung speichert Aufzeichnungen über die Aktivitäten im Netzwerk. So erhalten Sie Einblicke in die Verkehrsmuster, was die Bewertung von Schwachstellen und die rechtzeitige Reaktion auf mögliche Sicherheitsverstöße erleichtert.

Zugangskontrolle

Die Zugriffskontrolle regelt, welche Entitäten mit dem System kommunizieren können. Durch die Definition einer Reihe von Regeln legen Firewalls fest, welchen Benutzern, Systemen oder IP-Adressen der Zugriff auf Netzwerkressourcen gewährt oder verweigert wird.

Erweiterte Firewall-Funktionen

Advanced Threat Prevention

Moderne Firewalls verfügen über Advanced Threat Prevention zur sofortigen Abwehr von Zero-Day-Angriffen. Durch den Einsatz von Inline Deep Learning Engines bietet diese Funktion einen überlegenen Schutz vor neuartigen Exploit-Versuchen und Command-and-Control-Mechanismen. Es unterstützt auch automatisierte Arbeitsabläufe für weithin akzeptierte Signaturformate.

Erweiterte URL Filtering

Das fortschrittliche URL Filtering in modernen Firewall-Produkten setzt Deep Learning ein, um den Internetverkehr in Echtzeit zu analysieren. Diese Technologie stoppt sowohl bekannte als auch neue webbasierte Bedrohungen wie Phishing und Malware und sorgt so für eine sicherere Weberfahrung.

DNS-Sicherheit

Die DNS-Sicherheit, die in der modernen Firewall-Technologie enthalten ist, nutzt prädiktive Analysen und maschinelles Lernen, um ausgeklügelte Angriffe auf das DNS zu vereiteln. Die enge Integration mit der Firewall automatisiert den Schutz, bietet tiefere Einblicke in Bedrohungen und macht separate Tools überflüssig.

IoT-Sicherheit

IoT Security bietet einen robusten Zero-Trust-Sicherheitsansatz für IoT-Geräte, der Transparenz, Prävention und Durchsetzung kombiniert. Durch die Integration von maschinellem Lernen können moderne Firewalls Netzwerke kontextabhängig segmentieren, Risiken reduzieren und sowohl IoT- als auch IT-Geräte vor verschiedenen Bedrohungen schützen.

CASBs der nächsten Generation

Die aktuelle Firewall-Technologie führt die Next-Generation CASB ein, um SaaS-Anwendungen in Echtzeit unternehmensweit zu sichern. Im Gegensatz zu herkömmlichen CASB-Lösungen bietet die Next-Generation-Version einen umfassenden Datenschutz, der den wachsenden Anforderungen von verteilten Arbeitsplätzen gerecht wird.

Vorteile von Firewalls

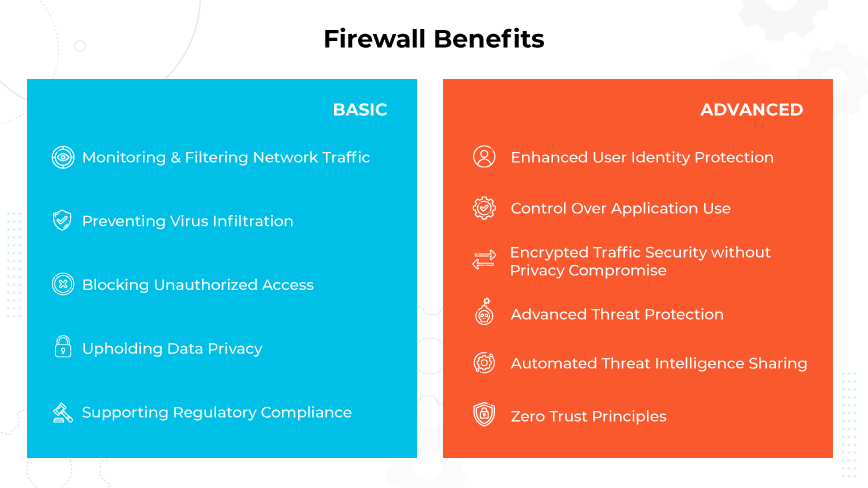

Grundlegende Vorteile einer Firewall

Überwachung und Filterung des Netzwerkverkehrs

Eine Firewall überwacht alle Datenpakete in einem Netzwerk, wobei sie hauptsächlich Stateful Inspection zur Überwachung aktiver Verbindungen einsetzt. Als erste Barriere filtert es eingehende Informationen und stellt sicher, dass schädliche Daten oder Muster blockiert werden, um das interne Netzwerk zu schützen.

Verhinderung von Vireninfiltration

Firewalls bieten zusammen mit Antiviren-Software eine wirksame Barriere gegen sich entwickelnde Viren. Durch die Analyse der Kopfzeilen von Datenpaketen können sie bösartige Muster identifizieren und neutralisieren. Next-Generation Firewalls (NGFW) verbessern diesen Schutz noch weiter und fangen selbst die fortschrittlichsten Viren ab.

Unerlaubten Zugriff blockieren

Angesichts der Zunahme unberechtigter Zugriffsversuche dienen Firewalls als Torwächter für alle digitalen Eintrittspunkte. Vor allem Netzwerk-Firewalls nutzen Zugriffskontrollen, um sicherzustellen, dass nur vertrauenswürdige Quellen mit dem System interagieren.

Wahrung des Datenschutzes

Firewalls prüfen Daten, die in ein Netzwerk ein- oder ausgehen, und stellen sicher, dass unbefugter Zugriff verhindert wird und private Daten vertraulich bleiben. Sie sind unverzichtbar für den Schutz sensibler Geschäftsinformationen vor externen Bedrohungen in der digitalen Landschaft.

Unterstützung bei der Einhaltung gesetzlicher Vorschriften

Firewalls sorgen für einen strengen Datenschutz und kontrollieren und protokollieren den Zugriff auf sensible Informationen. Diese Protokolle dienen als wichtiger Nachweis für gesetzliche Prüfungen. Durch die Aufrechterhaltung der Datenintegrität und die Bereitstellung nachprüfbarer Protokolle helfen Firewalls Organisationen, die Vorschriften einzuhalten und das Vertrauen zu fördern.

Erweiterte Firewall-Vorteile

Verbesserter Schutz der Benutzeridentität

Moderne Firewalls identifizieren Benutzer genau und stellen sicher, dass die Sicherheitsrichtlinien den spezifischen Geschäftsanforderungen entsprechen. Diese fein abgestimmte Steuerung erlaubt es nur bestimmten Benutzergruppen, bestimmte Aufgaben auszuführen.

Kontrolle über die Verwendung der Anwendung

Ausgefeilte Firewalls können den Zugriff auf Anwendungen identifizieren und kontrollieren und so sicherstellen, dass nur zugelassene Anwendungen verwendet werden. Dieses Gleichgewicht gewährleistet die Sicherheit und ermöglicht gleichzeitig die Flexibilität von Anwendungen je nach Geschäftsanforderungen.

Verschlüsselte Verkehrssicherheit ohne Kompromisse bei der Privatsphäre

Moderne Firewalls können bösartigen Datenverkehr entschlüsseln, ohne die Privatsphäre des Benutzers zu verletzen, und ermöglichen so eine gründliche Prüfung potenzieller Bedrohungen, ohne die Benutzerrechte zu verletzen.

Erweiterter Schutz vor Bedrohungen

Angesichts der eskalierenden Cyber-Bedrohungen bieten viele moderne Firewalls integrierte Lösungen für den Schutz vor verschiedenen Angriffsvektoren und gewährleisten so den Schutz vor bekannten und neuen Bedrohungen.

Automatisierter Austausch von Threat Intelligence

Einige fortschrittliche Firewalls automatisieren die Bedrohungserkennung, -analyse und -reaktion und sammeln weltweit Erkenntnisse für zeitnahe Sicherheitsupdates.

Zero-Trust-Prinzipien

Moderne Firewalls setzen auf den Zero-Trust-Ansatz und verlangen eine konsistente Validierung und Authentifizierung für alle Aktionen im Netzwerk, um sicherzustellen, dass jede potenzielle Bedrohung erkannt und angegangen wird.

Lesen Sie unter Was sind die Vorteile einer Firewall, wie der moderne Fortschritt zu noch ausgefeilteren Firewall-Funktionen und Vorteilen geführt hat.

Firewall-Herausforderungen

Auswählen einer geeigneten Firewall

Der Markt bietet verschiedene Typen an, die von einfacher Paketfilterung bis hin zu fortschrittlichen Systemen der nächsten Generation mit erweiterten Funktionen reichen. Der Auswahlprozess erfordert ein klares Verständnis der Bedürfnisse des Unternehmens. Oft stellen Organisationen mehrere Lösungen bereit, um eine optimale Sicherheit, Kosteneffizienz und Leistungsbilanz zu gewährleisten.

Effektive Konfiguration

Eine korrekte Konfiguration ist unerlässlich. Da es keine universelle Einstellung gibt, die für alle passt, ist es wichtig, Funktionen wie Netzwerksegmentierung, Bandbreitenpriorisierung und Anwendungskontrolle anzupassen. Detaillierte Richtlinien, die die erlaubten Dienste, Anwendungen und Netzwerke festlegen, sind von Vorteil.

Regelmäßige Updates

Die Bedrohungslandschaft entwickelt sich ständig weiter. Daher müssen Firewalls regelmäßig aktualisiert werden, um Sicherheitslücken zu schließen und die Definitionen für feindlichen Datenverkehr zu aktualisieren. Eine konsequente Überprüfung und Aktualisierung ist ratsam, um maximalen Schutz zu gewährleisten. Vor der Aktualisierung müssen Sie unbedingt die Auswirkungen abschätzen, wie z.B. mögliche Unterbrechungen oder Leistungsprobleme.

Verwaltung von Regeln und Richtlinien

Mit der Zeit und den sich ändernden Umständen müssen die Regeln und Richtlinien überarbeitet werden. Das kontinuierliche Hinzufügen von Regeln kann zu einem unübersichtlichen System mit möglichen Leistungsproblemen und potenziellen Schwachstellen führen. Effektive Verwaltungstools geben Aufschluss darüber, welche Regeln überflüssig sind oder optimiert werden müssen.

Verhinderung von Falschmeldungen

Zu strenge Richtlinien könnten legitimen Datenverkehr fälschlicherweise als Bedrohung identifizieren. Strenge Regeln sind zwar besser als laxe, aber sie können die Aktivitäten der Endnutzer behindern. Benutzerdefinierte Regeln und Konfigurationen sind unerlässlich, um bestimmte Verkehrsarten zu unterscheiden. Mit der Zeit kann das Verständnis der täglichen Verkehrsprofile diese Herausforderungen verringern und einen besseren Schutz bieten.

Überwachung und Verwaltung von Alarmen

Die kontinuierliche Überwachung von Leistung und Verfügbarkeit ist unerlässlich. Metriken, die sich auf den Gerätebetrieb beziehen, helfen bei der frühzeitigen Erkennung möglicher Probleme. Durch die Überwachung der Hochverfügbarkeit von Geräten können Sie beispielsweise mögliche Softwarefehler oder Hardwareprobleme erkennen, bevor sie eskalieren.

Change Management in dynamischen Umgebungen

IT-Systeme unterliegen einem ständigen Wandel. Mit jeder Erweiterung des Netzwerks müssen die Regeln aktualisiert werden. Manchmal sind in der Dokumentation des Anbieters keine klaren Angaben zu Anwendungsprotokollen oder Ports enthalten, so dass eine Fehlersuche erforderlich ist, um einen ordnungsgemäßen Zugriff sicherzustellen.

Robuste Patch-Verwaltung

Schwachstellen gibt es in allen IT-Systemen. Ein umfassender Patch-Management-Prozess für Sicherheitsgeräte ist entscheidend, um sicherzustellen, dass Schwachstellen nicht zu einem Einbruch werden. Die Überwachung von Sicherheitshinweisen und die regelmäßige Aktualisierung von Softwareversionen sorgen für eine verstärkte Netzwerkumgebung.

Übersetzung der Geschäftslogik in Firewall-Regeln

Die inhärente Architektur von Firewalls kann eine Herausforderung für die Übersetzung darstellen. CISOs und andere Führungskräfte können auf Geschäftslogik basierende Sicherheitsabsichten festlegen. Doch nicht alle Anbieter erlauben eine einfache Übersetzung dieser Geschäftslogik in Regeln. Wenn das Design diese Übersetzung nicht ohne weiteres berücksichtigen kann, kann das Ergebnis ein komplexes, ineffizientes Regelwerk sein.

Ebene 7 Übergangsschwierigkeit

Herkömmliche Layer-3- und Layer-4-Firewalls sammeln mit der Zeit oft komplexe Regelsätze an. Der Übergang von diesen eingefahrenen Systemen zu einer Layer-7-Lösung auf Anwendungsebene kann entmutigend sein. Dieser Wandel erfordert die Abkehr von der alten Politik und einen klareren, logischeren Ansatz.

Gleichgewicht zwischen Sicherheit und Leistung

Firewalls verwalten und kontrollieren riesige Mengen an Datenverkehr und können zu Engpässen im Netzwerk werden. Administratoren müssen sich oft zwischen erweiterten Sicherheitsfunktionen und optimaler Geschwindigkeit des Netzwerks entscheiden. Eine Überlastung der Firewalls kann zu einer Verlangsamung oder einem Stillstand des Netzwerks führen und die Geschäftsaktivitäten beeinträchtigen.

Wenn Sie sich zu sehr auf eine einzige Lösung verlassen, kann dies zu Leistungsproblemen oder einem totalen Systemausfall führen. Moderne Lösungen bieten vorausschauende Tools wie AIOps, mit denen Administratoren Kapazitätsprobleme vorhersehen und entsprechend anpassen können.

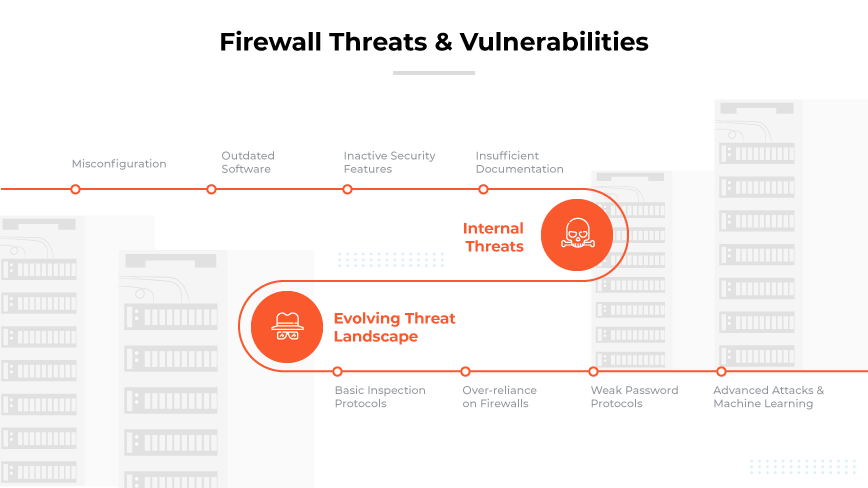

Firewall-Bedrohungen und Schwachstellen

Fehlkonfigurationen

Die Wirksamkeit von Firewalls hängt weitgehend von der richtigen Konfiguration ab. Jede Abweichung oder jedes Versehen während dieses Prozesses kann zu unbeabsichtigten Öffnungen für bösartige Organisationen führen. Wenn zum Beispiel die Standardeinstellungen unverändert bleiben, wird das Gerät zu einem leichteren Ziel. Angreifer, die mit den gängigen Produkten vertraut sind, können diese Standardeinstellungen ausnutzen und so den Weg für Cyberangriffe ebnen. Die regelmäßige Überprüfung und Anpassung von Konfigurationen kann helfen, solche Schwachstellen zu vermeiden.

Veraltete Software

Kontinuierliche Software-Updates sind für die Aufrechterhaltung der Effizienz unabdingbar. Die Hersteller veröffentlichen Patches, um neu erkannte Bedrohungen und Schwachstellen zu bekämpfen. Eine Firewall, die mit veralteter Software arbeitet, wird nicht nur anfällig für diese Bedrohungen, sondern kann auch Inkompatibilitätsprobleme mit neueren Systemen haben, was zu unvorhergesehenen Sicherheitslücken führt. Rechtzeitige Software-Updates spielen eine entscheidende Rolle bei der Wahrung der Schutzintegrität.

Inaktive Sicherheitsmerkmale

Firewalls sind oft mit einer Reihe von Sicherheitsfunktionen ausgestattet. Wenn diese Funktionen jedoch nicht aktiviert sind, bleiben sie untätig und bieten keinen wirklichen Schutz. So müssen zum Beispiel Anti-Spoofing-Maßnahmen aktiviert werden, um getarnten, bösartigen Datenverkehr zu erkennen und zu blockieren. Routinemäßige Systemprüfungen können sicherstellen, dass alle diese Tools aktiv sind und optimal funktionieren.

Unzureichende Dokumentation

Eine umfassende Dokumentation von Firewall-Konfigurationen, -Regeln und -Protokollen ist von entscheidender Bedeutung. Die Dokumentation kann die Fehlerbehebung erleichtern, eine konsistente Verwaltung der Firewall sicherstellen und die Einarbeitung neuer IT-Mitarbeiter vereinfachen. Fehlen sie, riskieren Organisationen Inkonsistenzen, insbesondere bei Personalwechseln, was die Systeme anfälliger für Verstöße macht.

Interne Bedrohungen

Böswillige oder verärgerte Mitarbeiter mit Systemzugang können manchmal Firewalls umgehen, indem sie ihre intime Kenntnis der internen Systeme ausnutzen. Die Überwachung des internen Datenverkehrs und die routinemäßige Überprüfung der Benutzerrechte sind unerlässlich, um solchen Bedrohungen entgegenzuwirken.

Schwache Kennwort-Protokolle

Schwache Kennwörter können die Wirksamkeit von Firewalls erheblich beeinträchtigen. Einfache, leicht zu erratende oder voreingestellte Kennwörter sind attraktive Einstiegspunkte für Cyberangreifer. Durch die Einführung von Protokollen für sichere Kennwörter und die regelmäßige Änderung von Kennwörtern können Organisationen diese Anfälligkeit erheblich verringern.

Grundlegende Inspektionsprotokolle

Herkömmliche Appliances verlassen sich oft auf rudimentäre Inspektionsmethoden, die Datenpakete auf Quelle und Ziel überprüfen. Böswillige Akteure können solche Methoden mit Techniken wie Spoofing leicht umgehen. Im Gegensatz dazu verwenden neuere Generationen fortschrittliche Strategien wie die Deep Packet Inspection, die den Inhalt von Datenpaketen untersucht und eine gründlichere Überprüfung des eingehenden Datenverkehrs gewährleistet.

Übermäßiges Vertrauen in Firewalls

Obwohl Firewalls für die Cybersicherheit einer Organisation unverzichtbar sind, kann es gefährlich sein, sich allein darauf zu verlassen. Effektive Sicherheit ist vielschichtig und umfasst Systeme zur Erkennung von Eindringlingen, Anti-Malware-Lösungen und regelmäßige Sicherheitsaudits. Durch die Integration mehrerer Sicherheitsebenen können Organisationen sicherstellen, dass selbst wenn eine Ebene kompromittiert wird, andere intakt bleiben, um potenzielle Bedrohungen zu neutralisieren.

Sich entwickelnde Bedrohungslandschaft

Sich ausschließlich auf bekannte Bedrohungssignaturen zur Verteidigung zu verlassen, reicht nicht mehr aus. Der technologische Fortschritt hat Hacker mit ausgefeilten Methoden ausgestattet, die es ihnen ermöglichen, neue Bedrohungen mit einzigartigen oder sich weiterentwickelnden Signaturen zu erzeugen. Diese Realität erfordert Lösungen, die sich schnell anpassen und Bedrohungen erkennen und abwehren, die nicht in das traditionelle Profil passen.

Fortgeschrittene Angriffe und maschinelles Lernen

Hacker nutzen jetzt maschinelles Lernen und KI, um ihre Angriffsmethoden zu verbessern. Diese fortschrittlichen Bedrohungen können herkömmliche, auf Signaturen basierende Abwehrmechanismen umgehen, so dass Firewalls proaktivere und intelligentere Erkennungsmechanismen einbauen müssen.

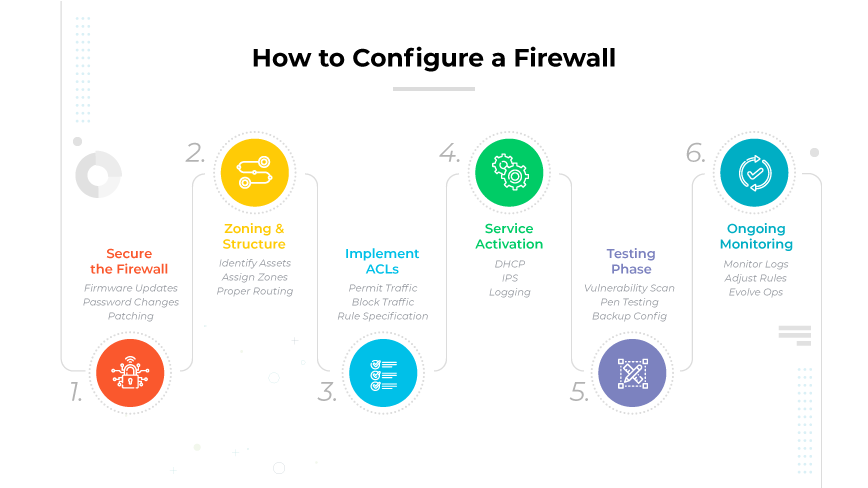

Firewall-Konfiguration

Bei der Firewall-Konfiguration werden Regeln, Richtlinien und andere Kriterien zum Schutz eines Netzwerks festgelegt und eingestellt. Bei diesem Verfahren werden Entscheidungen darüber getroffen, welchen Datenpaketen der Zugriff gewährt oder verweigert werden soll, und zwar auf der Grundlage bestimmter Kriterien, wie Quell- und Ziel-IP-Adressen oder Domänennamen.

Wie Sie eine Firewall konfigurieren

Sichern Sie die Firewall

Beginnen Sie damit, die neueste Firmware zu aktualisieren, um die neuesten Sicherheitspatches zu erhalten. Die Standardbenutzerkonten und Kennwörter sollten geändert oder deaktiviert werden. Der administrative Zugriff sollte eingeschränkt werden, um die Gefährdung durch Bedrohungen zu begrenzen.

Entwurf von Firewall-Zonen und IP-Adressenstruktur

Identifizieren und kategorisieren Sie Netzwerk-Assets basierend auf ihren Funktionen und Risiken. Server, die mit dem Internet verbunden sind, sollten sich beispielsweise in einer DMZ befinden, um das interne Netzwerk zu schützen. Weisen Sie bestimmten Schnittstellen Zonen zu, um ein ordnungsgemäßes Routing zu gewährleisten.

Implementierung von Zugriffskontrolllisten (ACLs)

ACLs definieren den erlaubten oder blockierten Verkehr zwischen Zonen. Die Regeln sollten sich auf Quell- und Ziel-IPs und Portnummern beziehen. Beenden Sie jede ACL mit einer "alles verweigern"-Regel, um sicherzustellen, dass nur expliziter Datenverkehr zugelassen wird.

Aktivieren Sie zusätzliche Dienste und Logging Services

Moderne Lösungen bieten zusätzliche Dienste wie DHCP und IPS. Aktivieren Sie diese nach Bedarf, aber deaktivieren Sie nicht genutzte Dienste. Protokollierung ist unerlässlich: Stellen Sie Firewalls so ein, dass sie detaillierte Protokolle an einen zentralen Dienst senden. Diese Daten helfen den Administratoren bei der Überwachung der Aktivitäten im Netzwerk.

Testen Sie die Konfiguration

Testen Sie die Firewall nach der Konfiguration mit Schwachstellen-Scannern und Penetrationstestern. Dies bestätigt, dass unerwünschter Verkehr blockiert wird und legitimer Verkehr passieren kann. Sorgen Sie für eine sichere Sicherung der Konfiguration für eine schnelle Wiederherstellung.

Laufende Überwachung und Verwaltung

Überwachen Sie kontinuierlich Protokolle und Warnmeldungen für optimale Sicherheit. Passen Sie die Regeln an, wenn sich die Bedrohungen weiterentwickeln oder sich die Abläufe im Netzwerk ändern. Dokumentieren Sie alle Änderungen und Aktualisierungen, um Klarheit und Verantwortlichkeit zu gewährleisten.

Der Zustand des Systems, z.B. die CPU- und Speichernutzung, ist von größter Bedeutung. Tools wie AIOps überwachen nicht nur die Übereinstimmung der Firewall mit bewährten Sicherheitspraktiken, sondern bewerten auch ihren Zustand im Laufe der Zeit. Prädiktive Analysen können potenzielle Probleme aufzeigen und so zu einer proaktiven Abhilfe beitragen.

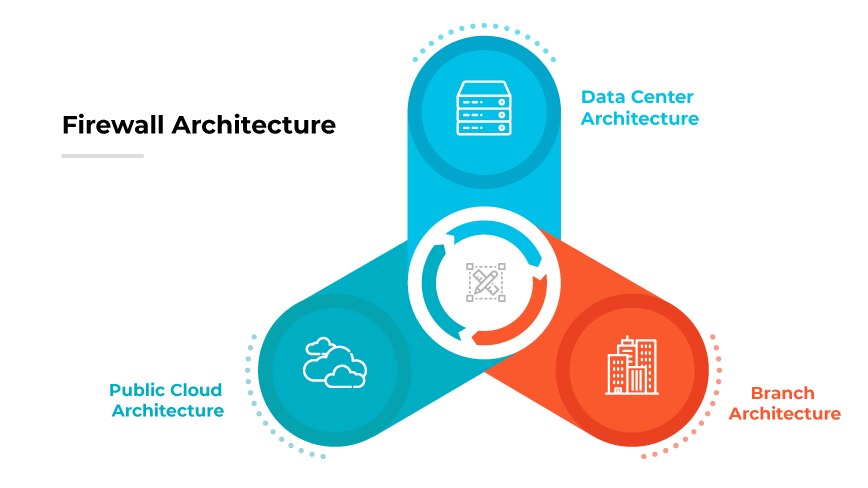

Firewall Architektur

Firewall-Architektur bezieht sich auf das Design und die Bereitstellung von Firewalls in verschiedenen Umgebungen zum Schutz von Netzwerken, Anwendungen und Daten. Firewall-Diagramme haben sich im Laufe der Jahre als Reaktion auf die sich verändernde technologische Landschaft und aufkommende Bedrohungen weiterentwickelt.

Früher verstand man unter Firewalls in erster Linie Typen, wie Paketfilter oder Intrusion-Prevention-Systeme. Der Schwerpunkt hat sich jedoch von der einfachen Klassifizierung von Firewalls nach ihren spezifischen Technologien auf das Verständnis ihrer Rolle in verschiedenen Umgebungen verlagert. Das Hauptziel moderner Architekturen bleibt der Schutz von Netzwerken und Daten.

Architektur des Rechenzentrums

Das Rechenzentrum stellt eine eigene Architektur dar. In vielen Rechenzentren schützen Firewalls, die oft als "Top-of-the-Rack"-Appliances bezeichnet werden, Server und Workloads. Diese Lösungen sind für den Hochgeschwindigkeitsbetrieb in Rechenzentren optimiert, können aber auch fortgeschrittene Aufgaben zum Schutz vor Bedrohungen wie das Aufhalten von Malware übernehmen. Außerdem wird die Segmentierung bei unterschiedlichen Arbeitslasten in einem Rechenzentrum entscheidend. Egal, ob es sich um nach außen gerichtete Webserver oder interne Server handelt, verschiedene Server haben unterschiedliche Bedrohungslandschaften. Geeignete Konfigurationen stellen sicher, dass verschiedene Workloads angemessen geschützt sind.

Architektur der öffentlichen Cloud

Mit der Verlagerung von Workloads in öffentliche Cloud-Umgebungen muss sich die Architektur anpassen. Diese Umgebungen erfordern Firewalls, die in der Lage sind, bestimmte Cloud-Konstrukte zu sichern. Darüber hinaus besteht mit der Zunahme von containerisierten Anwendungen ein Bedarf an Lösungen, die solche Anwendungsfälle in Cloud-Umgebungen abdecken können. Führende Anbieter haben damit begonnen, Lösungen anzubieten, die direkt in Cloud-Plattformen integriert sind. Dies ermöglicht die direkte Verwaltung von Regeln über Cloud-Schnittstellen, was den Betrieb rationalisiert und die Compliance sicherstellt.

Architektur der Branche

Wenn es um die Bereitstellung in einer Zweigstelle oder einem Büro geht, ist es wichtig zu wissen, dass sich der Begriff "Architektur" eher auf den Anwendungsfall als auf ein traditionelles Strukturdesign bezieht. In diesem Zusammenhang bezieht sich die Zweigstellenarchitektur darauf, wie die Firewalls in einem Büro strategisch positioniert sind, um sowohl den internen als auch den externen Datenverkehr zu schützen. Dazu gehören unter anderem zonenbasierte Lösungen, die Durchsetzung der Sicherheit mit Hilfe der Identität und die Anwendungs-ID. Eine moderne Lösung in einer Zweigstelle ist für die Überwachung und den Schutz vor Bedrohungen von entscheidender Bedeutung, insbesondere da sich die Arbeitslasten und Benutzeraktivitäten ständig weiterentwickeln.

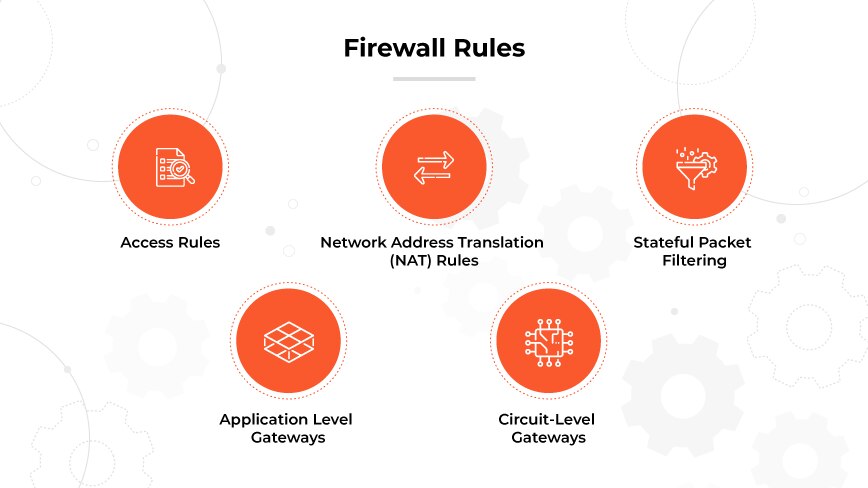

Firewall-Regeln

Firewall-Regeln sind von Netzwerkadministratoren festgelegte Spezifikationen, die einer Firewall vorschreiben, wie sie ein- und ausgehenden Netzwerkverkehr verarbeiten soll. Indem sie vorschreiben, wie Firewalls den Datenverkehr auf der Grundlage von Parametern wie Quell- oder Ziel-IP-Adressen, Ports und Protokollen behandeln sollen, spielen sie eine entscheidende Rolle bei der Aufrechterhaltung der Netzwerksicherheit.

Arten von Firewall-Regeln

Zugangsregeln

Zugriffsregeln verwalten den Datenverkehr, indem sie Parameter wie Quell- und Zieladresse, Protokoll und Portnummer auswerten. Auf der Grundlage dieser Bewertungen wird der Verkehr entweder zugelassen, blockiert oder abgewiesen.

Regeln für die Übersetzung von Netzwerkadressen (NAT)

NAT-Regeln sind unverzichtbar, um IP-Adressen zu ändern, wenn Datenverkehr zwischen Netzwerken übertragen wird. Sie erleichtern das Routing und können private Netzwerke vor externen Bedrohungen schützen.

Zustandsabhängige Paketfilterung

Die zustandsabhängige Paketfilterung prüft einzelne Datenpakete in Bezug auf die bestehenden Zustände der Netzwerkkonnektivität und entscheidet nach dem Vergleich, ob der Datenverkehr zugelassen oder blockiert wird.

Gateways auf Anwendungsebene

Auf Schicht 7 des OSI-Modells vermitteln Gateways auf Anwendungsebene den Datenverkehr zwischen dem Internet und einem internen Netzwerk und werden häufig zur Zugangskontrolle eingesetzt.

Gateways auf Leitungsebene

Gateways, die auf Schicht 5 des OSI-Modells arbeiten, überprüfen die Legitimität einer Sitzung, indem sie TCP-Handshakes überwachen und sich auf die Überprüfung der Legitimität des entfernten Systems konzentrieren, anstatt einzelne Pakete zu untersuchen.

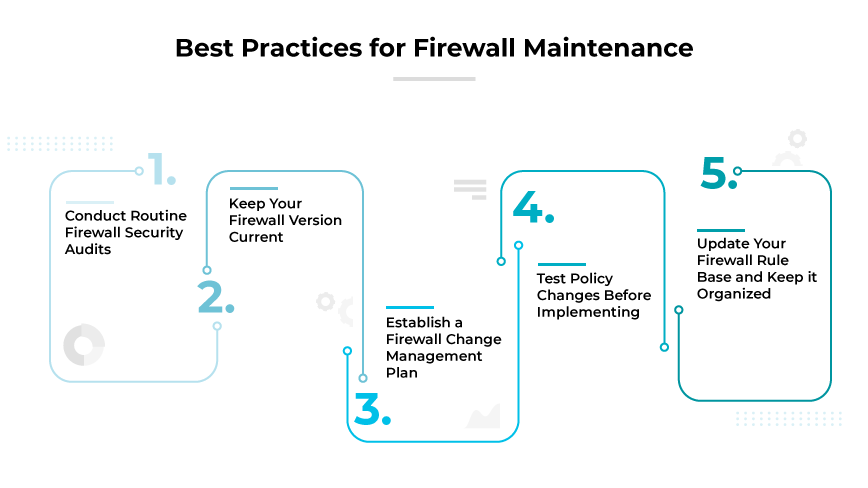

Bewährte Firewall-Praktiken

Richtig härten und konfigurieren

Bevor Sie das Betriebssystem bereitstellen, müssen Sie es unbedingt mit Patches versehen und härten. Wenn Sie die Konfigurationsrichtlinien von Anbietern und seriösen Drittanbietern wie dem Center for Internet Security befolgen, können Organisationen ihre erste Verteidigungslinie festigen.

Bereitstellung Strategie

Firewalls dienen als Grundpfeiler bei der Umsetzung von Zero-Trust-Sicherheitsdoktrinen. Ihre Rolle bei der Regulierung des Zugangs über die Grenzen von Netzwerken mit unterschiedlichen Einstellungen kann nicht unterschätzt werden - ob es sich nun um Verbindungen auf Makroebene zwischen Netzwerken oder um die Isolierung auf Mikroebene innerhalb eines Netzwerks handelt.

Verbessern Sie die Firewall-Sicherheit

Die Erhöhung der Firewall-Sicherheit umfasst mehrere Maßnahmen. Es ist ratsam, unsichere Protokolle wie Telnet und SNMP zu deaktivieren und ggf. auf sichere Konfigurationen umzustellen. Außerdem ist es wichtig, Backups zu erstellen, Systemänderungen zu überwachen und sich über bekannte Sicherheitslücken zu informieren.

Benutzerkonten verwalten

Sicherheit beginnt bei der Benutzerverwaltung. Die Standardkonten und Kennwörter sollten umgehend geändert werden. Durch die Vorgabe einer Multifaktor-Authentifizierung und strenger Kennwortvorschriften in Verbindung mit rollenbasierten Zugriffskontrollen kann das Risiko eines unbefugten Zugriffs erheblich gemindert werden.

Kontrolle von Verkehr und Zugang

Durch die Klassifizierung und Kontrolle des Datenverkehrs auf der Grundlage verschiedener Kategorien, wie z.B. extern, intern oder bestimmte Geschäftsbereiche, wird ein systematischer und organisierter Datenfluss gewährleistet.

Aufrechterhaltung der Compliance

Die Anpassung der Richtlinien an die einschlägigen gesetzlichen Vorgaben ist von größter Bedeutung. Oft erfordert diese Ausrichtung die Integration zusätzlicher Sicherheitsmechanismen wie VPNs, Antivirenprogramme und Eindringungserkennungssysteme , um einen umfassenden Schutz zu gewährleisten.

Regelmäßige Tests

Ein proaktiver Ansatz beinhaltet die Verwendung von Tools zur Pfadanalyse und zur Überprüfung der Integrität von Richtlinien. Durch eine routinemäßige Optimierung der Leistung, nicht nur auf der Grundlage von Funktionen, sondern auch von Nutzungsmustern, können Organisationen einen effizienten Betrieb sicherstellen. Außerdem sind Penetrationstests eine wertvolle Übung, um Schwachstellen aufzuspüren.

Routine-Audits

Um die Integrität zu wahren, ist es wichtig, die Aktualität von Software und Firmware sowie die Funktionalität von Protokollen zu überprüfen. Die Einführung eines strukturierten Ansatzes für Richtlinienänderungen stellt sicher, dass die Sicherheit auch bei Anpassungen nicht beeinträchtigt wird.

Lesen Sie unseren Artikel Wichtige Firewall-Best Practices, um sicherzustellen, dass Ihr Wissen über Firewall-Best Practices auf dem neuesten Stand ist.

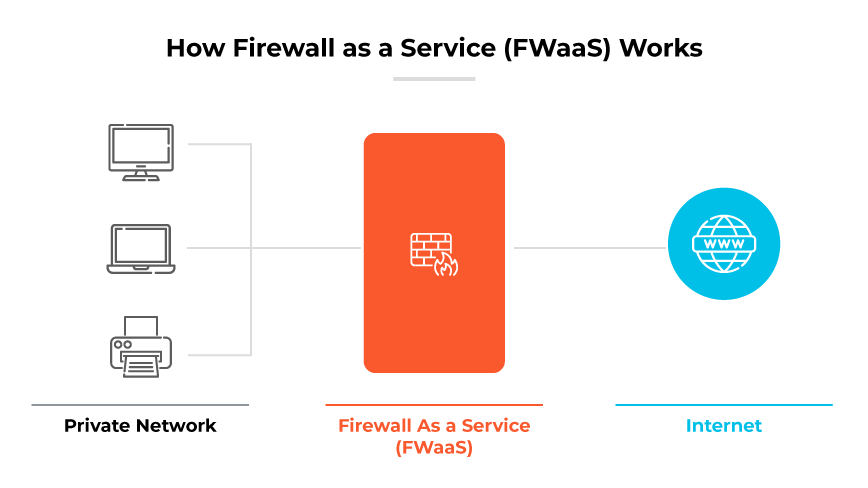

Was ist eine Firewall als Service (FWaaS)?

Firewall as a Service (FWaaS) verlagert typische Funktionalitäten von den Geräten vor Ort in die Cloud. FWaaS bietet die erweiterten Funktionen für Netzwerksicherheit, die in NGFWs zu finden sind. Dazu gehören die herkömmliche Überprüfung des Datenverkehrs sowie Intrusion Prevention, anwendungsspezifische Richtliniendurchsetzung, URL Filtering und erweiterte Malware-Erkennung.

Durch den Übergang in die Cloud kann FWaaS skalierbare Sicherheitsmaßnahmen bieten, die auf die spezifischen Bedürfnisse einer Organisation zugeschnitten sind. Durch den Betrieb in der Cloud entfällt bei FWaaS die Notwendigkeit einer physischen Infrastruktur, wodurch sich der Verwaltungs- und Wartungsaufwand verringert. Dies ist besonders wertvoll für Organisationen mit einer wachsenden Zahl von Mitarbeitern an verschiedenen Standorten, da es einheitliche Sicherheitsprotokolle gewährleistet, unabhängig davon, wo ein Mitarbeiter auf das Netzwerk zugreift.

Indem es sich zwischen ein Netzwerk und die Verbindung zum Internet stellt, untersucht FWaaS den eingehenden Datenverkehr, um Bedrohungen zu erkennen und ihnen entgegenzuwirken. Dabei werden die Kopfzeilen von Datenpaketen untersucht, um ihre Herkunft und mögliche bösartige Indikatoren zu ermitteln. Einige FWaaS-Lösungen bieten sogar eine Deep Packet Inspection, die den Inhalt von Datenpaketen untersucht und so ein umfassenderes Verständnis potenzieller Bedrohungen ermöglicht.

Erfahren Sie, warum Organisationen Firewall as a Service (FaaS) benötigen, indem Sie Was ist Firewall as a Servicelesen?

Vergleich von Firewalls mit anderen Sicherheitstechnologien

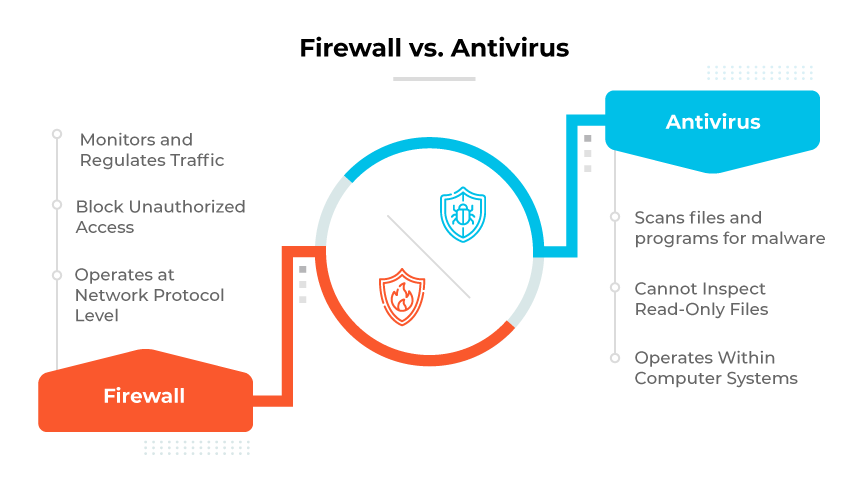

Firewall vs. Antivirus

Firewalls haben in erster Linie die Aufgabe, den Datenverkehr in und aus einem Netzwerk zu überwachen und zu regulieren, um unbefugte Zugriffe zu verhindern. Sie können sowohl hardware- als auch softwarebasiert sein und arbeiten auf der Ebene des Netzwerkprotokolls, was sie zu einem entscheidenden Faktor bei der Abwehr unerwünschter Eindringlinge macht.

Antiviren-Software hingegen arbeitet innerhalb von Computersystemen und scannt Dateien und Programme auf bösartige Elemente wie Viren, Würmer und Trojaner. Durch die Erkennung, Verhinderung und Beseitigung dieser Bedrohungen spielen Antivirenprogramme eine entscheidende Rolle beim Schutz der Integrität eines Computersystems. Eine Einschränkung ist jedoch, dass sie nicht in der Lage sind, schreibgeschützte Dateien zu inspizieren.

Während Firewalls in erster Linie Schutz auf Netzwerkebene bieten, legen Antiviren-Lösungen den Schwerpunkt auf die Sicherheit der Endpunkte. Wenn beide Tools zusammen bereitgestellt werden, bieten sie eine umfassende Verteidigung gegen eine Vielzahl von Cyber-Bedrohungen. Durch die Kombination dieser Maßnahmen wird sichergestellt, dass sowohl externe als auch interne Bedrohungen berücksichtigt werden.

Entdecken Sie die wichtigsten Unterschiede zwischen den Funktionen von Firewalls und Antivirenprogrammen, indem Sie Firewall | Antivirus:lesen. Was ist der Unterschied?

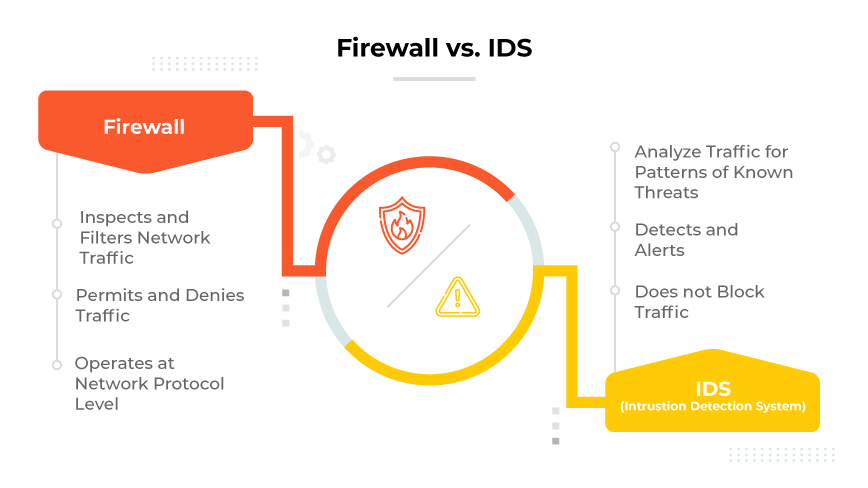

Firewall vs. IDS

Eine Firewall prüft und filtert aktiv den Netzwerkverkehr auf der Grundlage von festgelegten Regeln. Durch die Analyse der Metadaten von Netzwerkpaketen bestimmt es, welcher Datenverkehr erlaubt oder verweigert werden soll, und schafft so eine Barriere gegen unerwünschte Kommunikation.

Im Gegensatz dazu ist ein IDS eher ein aufmerksamer Beobachter. Es prüft den Netzwerkverkehr und sucht nach Mustern oder Aktivitäten, die mit bekannten Bedrohungen übereinstimmen. Wenn solche Muster erkannt werden, wird ein Alarm ausgelöst, auf den das Cybersicherheitspersonal reagieren kann. Ein IDS greift nicht in den Datenverkehr ein und blockiert ihn nicht; seine Hauptaufgabe ist die Erkennung und Alarmierung.

In vielen modernen Lösungen für die Cybersicherheit werden diese Funktionen zusammengeführt und bieten sowohl die Filterung des Datenverkehrs als auch die Bedrohungserkennung in einem einzigen System.

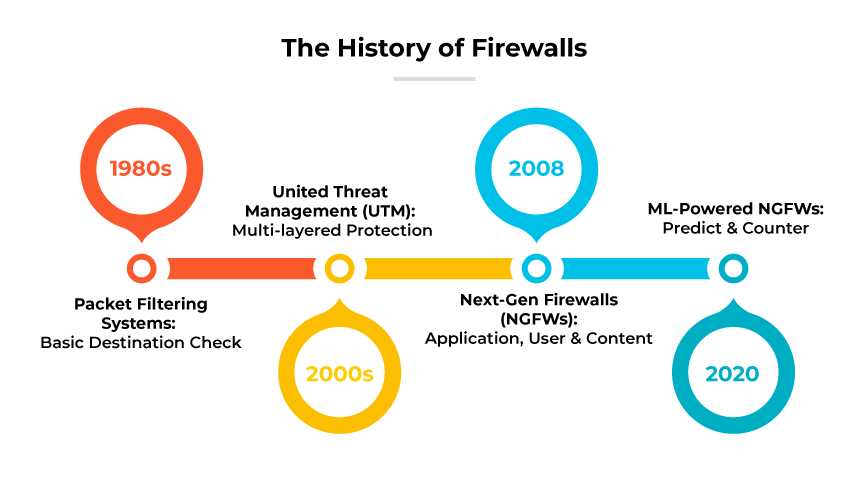

Geschichte der Firewalls

Firewalls kamen in den späten 1980er Jahren als Lösung für den Schutz interner Unternehmensressourcen auf. Die ersten, die Paketfiltersysteme, untersuchten die Zieladresse, das Protokoll und die Portnummer der Datenpakete. Datenverkehr, der einer Reihe von Regeln nicht entsprach, wurde entweder verworfen oder abgewiesen.

Der Fortschritt der Technologie führte zur Entwicklung von Stateful Firewalls. Diese neue Generation zeichnete Computerverbindungen auf und hielt die Datenpakete fest, um ihren Zustand zu beurteilen, bevor sie über ihre Legitimität entschieden. Diese Möglichkeit, festzustellen, ob ein Paket zu einer bestehenden oder neuen Verbindung gehörte, vereinfachte den Filterprozess.

In den frühen 2000er Jahren fand ein Wechsel zu Unified Threat Management (UTM)-Geräten statt. Durch die Kombination verschiedener Sicherheitstechnologien bieten UTMs eine einzige Plattform, die mehrere Schutzschichten bietet. Sie haben Firewall, Antivirus, Intrusion Prevention und mehr integriert. Obwohl sie mehrere Technologien für Netzwerksicherheitssysteme konsolidierten, führte der Mangel an nativer Integration manchmal zu Sicherheitslücken, langsamerer Leistung und komplexer Verwaltung.

Im Jahr 2008 hielten Next-Generation Firewalls (NGFWs) Einzug, und Palo Alto Networks war maßgeblich an der Definition dieses Segments beteiligt und leistete Pionierarbeit. Im Gegensatz zu UTMs bieten die NGFWs von PANW und anderen Anbietern nativ integrierte Funktionen. Sie legten den Schwerpunkt auf die Identifizierung des Datenverkehrs auf der Grundlage von Anwendung, Benutzer und Inhalt und brachten Funktionen wie Intrusion Prevention, Web-Sicherheit und verschlüsselte Datenverkehrsprüfung ein. Die NGFWs von Palo Alto Networks betonten die Wichtigkeit des Schutzes der Benutzeridentität und wiesen darauf hin, dass viele Sicherheitsverletzungen auf kompromittierte Anmeldedaten zurückzuführen sind.

Der jüngste Fortschritt ist die Einführung von Next-Generation Firewalls mit maschinellem Lernen (ML-Powered NGFWs) im Jahr 2020. Diese nutzen das maschinelle Lernen, um Bedrohungen in Echtzeit vorherzusagen und zu bekämpfen. Während die Branche begann, sich auf ML-gestützte NGFWs einzustellen, gehörte Palo Alto Networks zu den Vorreitern. Das Unternehmen nutzte maschinelles Lernen, um nicht nur bekannte Bedrohungen und ihre Varianten zu identifizieren, sondern auch Anomalien im Netzwerkverhalten zu erkennen und maßgeschneiderte Sicherheitsempfehlungen zu geben.

Im Zusammenhang mit der Umstellung auf Cloud-Computing haben Cloud-basierte Firewalls oder aus der Cloud bereitgestellte Sicherheitslösungen an Bedeutung gewonnen. Palo Alto Networks spielte hier mit seinem Prisma Access-Angebot, das Cloud-native Sicherheitslösungen für Organisationen bietet, eine wichtige Rolle.

Die Firewall-Technologie entwickelt sich kontinuierlich weiter, wobei die Integration von maschinellem Lernen und künstlicher Intelligenz bemerkenswerte Meilensteine darstellt.

Die Entwicklung von Firewalls: Von der Paketfilterung zu NGFWs mit maschinellem Lernen

FAQs

Eine Firewall ist eine Lösung für die Netzwerksicherheit, die den Datenverkehr auf der Grundlage bestimmter Sicherheitsregeln regelt. Er prüft die Datenpakete und entscheidet anhand festgelegter Kriterien, ob sie zugelassen, blockiert oder verworfen werden. Der Hauptzweck besteht darin, Netzwerkgeräte zu schützen, indem der Datenverkehr überwacht und potenzielle Bedrohungen blockiert werden.

Eine Firewall schützt Computer oder Netzwerke vor unbefugtem Zugriff und potenziellen Bedrohungen, indem sie Daten zwischen privaten und externen Netzwerken überwacht und filtert. Es identifiziert und blockiert bösartigen Datenverkehr, indem es ihn mit bekannten Bedrohungssignaturen vergleicht und den Weg eines jeden Pakets genau untersucht. Darüber hinaus schützt es vor Bedrohungen, die den Perimeter umgehen oder von einem internen Netzwerk ausgehen können.

Eine Firewall bietet die Möglichkeit, den Netzwerkverkehr auf der Grundlage definierter Sicherheitsregeln zu überwachen und zu regulieren. Es prüft die Pakete anhand festgelegter Kriterien und lehnt Daten auf der Grundlage dieser Regeln ab oder lässt sie zu. Darüber hinaus verwenden sie eine zustandsabhängige Paketprüfung, die eine umfassende Bewertung jedes Pakets im Kontext seiner Ursprungssitzung gewährleistet.

Um optimale Sicherheit zu gewährleisten, sollten sowohl Einzelpersonen als auch Organisationen Firewalls einsetzen, um ihre Daten zu schützen und die Integrität ihres privaten Netzwerks oder ihrer Systeme zu wahren.

Firewalls werden auf der Grundlage der spezifischen Anforderungen und der Architektur des Netzwerks oder Geräts implementiert, das sie schützen sollen. Zu den Arten gehören Netzwerk-Firewalls, die ganze Netzwerke schützen, Host-basierte Firewalls, die einzelne Geräte überwachen, und Formfaktoren wie Hardware- und Softwarefirewalls. Die Wahl hängt auch von der beabsichtigten Platzierung innerhalb der Netzwerk-Infrastruktur, der erforderlichen Methode der Datenfilterung und den spezifischen Systemen ab, die es schützen soll.

Eine Firewall dient der Absicherung von Netzwerken, indem sie den Datenverkehr kontrolliert und filtert, so dass nur legitimer Datenverkehr zugelassen wird und potenzielle Bedrohungen blockiert werden.

Eine Firewall kann in verschiedenen Formen auftreten. Als Hardware-Gerät ähnelt es einem typischen, in ein Rack eingebauten Netzwerk-Kasten mit Anschlüssen und LEDs. In Form von Software erscheint es oft als Benutzeroberfläche, die Einstellungen und Verkehrsdaten anzeigt. Das Aussehen variiert je nach Typ, ob es sich um ein großes Unternehmen, ein kleines Büro oder ein einzelnes Gerät handelt.

Zu den Firewall-Beispielen gehören solche, die nach geschützten Systemen wie netzwerk- und hostbasiert, nach Formfaktoren wie Hardware und Software, nach der Platzierung in der Netzwerkinfrastruktur wie verteilt oder intern und nach der Datenfilterungsmethode wie NGFW oder WAF kategorisiert sind.

Eine Firewall ist eine Lösung für die Netzwerksicherheit, die den Datenverkehr auf der Grundlage definierter Sicherheitsregeln überwacht und reguliert und den Datenverkehr entsprechend annimmt, ablehnt oder verwirft.

Ein Proxy-Server fungiert als Vermittler zwischen einem Benutzer und dem Internet und bearbeitet Benutzeranfragen, indem er Ressourcen von anderen Servern sucht. Im Gegensatz dazu überwacht und kontrolliert eine Firewall den Netzwerkverkehr auf der Grundlage definierter Sicherheitsrichtlinien und schützt Systeme vor unbefugtem Zugriff oder Bedrohungen. Beide verbessern zwar die Netzwerksicherheit, haben aber unterschiedliche Hauptfunktionen im Bereich der Cybersicherheit.