-

- Was ist eine Firewall?

- Was ist ein Intrusion Detection System (IDS)?

- Was ist ein Intrusion-Prevention-System (IPS)?

- Was sind die Unterschiede zwischen einer Firewall, einem IDS und einem IPS?

- Was sind die Gemeinsamkeiten zwischen einer Firewall, einem IDS und einem IPS?

- Können eine Firewall und ein IDS oder IPS zusammenarbeiten?

- IDS vs. IPS vs. Firewall FAQs

Inhaltsverzeichnis

-

Was ist eine Firewall? | Firewall Definition

- Was macht eine Firewall?

- Arten von Firewalls

- Firewall-Funktionen

- Vorteile von Firewalls

- Firewall-Herausforderungen

- Firewall-Bedrohungen und Schwachstellen

- Firewall-Konfiguration

- Firewall Architektur

- Firewall-Regeln

- Bewährte Firewall-Praktiken

- Was ist eine Firewall als Service (FWaaS)?

- Vergleich von Firewalls mit anderen Sicherheitstechnologien

- Geschichte der Firewalls

- FAQs

-

Die Geschichte der Firewalls | Wer hat die Firewall erfunden?

- Zeitleiste der Firewall-Geschichte

- Alte Geschichte - 1980er Jahre: Firewall-Vorgänger

- 1990s: Erste Generation von Firewalls - Paketfilter-Firewalls

- Anfang der 2000er Jahre: Zweite Generation von Firewalls - Stateful Firewalls

- 2008: Dritte Generation von Firewalls - Next-Generation Firewalls

- 2020: Vierte Generation von Firewalls - ML-gesteuerte NGFWs

- Geschichte der Firewalls FAQs

IPS. vs. IDS vs. Firewall: Was sind die Unterschiede?

Inhaltsverzeichnis

Die Firewall, das IPS und das IDS unterscheiden sich dadurch, dass die Firewall als Filter für den Datenverkehr auf der Grundlage von Sicherheitsregeln fungiert, das IPS aktiv Bedrohungen blockiert und das IDS potenzielle Sicherheitsverletzungen überwacht und Alarm schlägt.

Eine Firewall legt die Grenzen für den Netzwerkverkehr fest, indem sie Daten auf der Grundlage von vorgegebenen Protokollen blockiert oder zulässt. Ein IDS überwacht die Aktivitäten des Netzwerks und meldet Unregelmäßigkeiten zur Überprüfung, ohne den Datenfluss direkt zu beeinflussen. Ein IPS spielt eine durchsetzungsfähige Rolle, indem es identifizierte Bedrohungen nicht nur erkennt, sondern auch daran hindert, das Netzwerk zu kompromittieren.

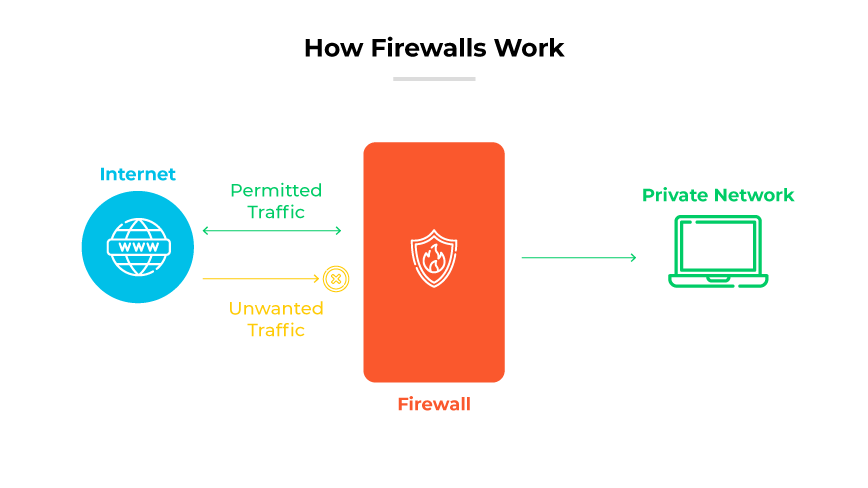

Was ist eine Firewall?

Eine Firewall ist eine Lösung für die Netzwerksicherheit, die den Datenverkehr auf der Grundlage vorher festgelegter Sicherheitsregeln prüft und reguliert und den Datenverkehr entsprechend zulässt, verweigert oder zurückweist.

Firewalls fungieren als Kontrollpunkt zwischen internen Netzwerken und potenziellen externen Bedrohungen. Sie analysieren Datenpakete anhand von definierten Sicherheitsprotokollen. Abhängig von diesen Protokollen entscheiden Firewalls, ob Daten zugelassen oder abgelehnt werden sollen.

Alle Daten im Internet werden in Netzwerkpaketen übertragen. Firewalls prüfen diese Pakete anhand einer Reihe von Regeln und blockieren sie, wenn sie nicht den Regeln entsprechen. Diese Datenpakete, die für den Internet-Transit strukturiert sind, enthalten wichtige Informationen, einschließlich ihrer Quelle, ihres Ziels und anderer wichtiger Daten, die ihre Reise durch das Netzwerk bestimmen.

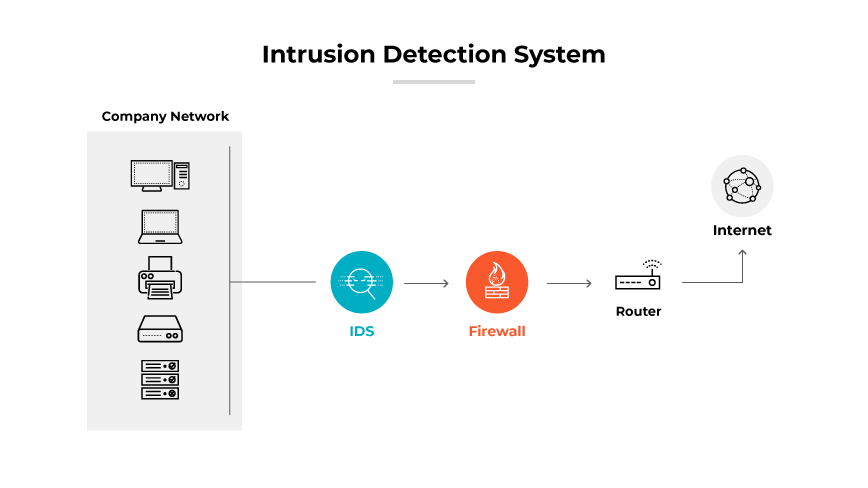

Was ist ein Intrusion Detection System (IDS)?

Ein Eindringlingserkennungssystem (IDS) identifiziert potenzielle Bedrohungen und Schwachstellen in vernetzten Systemen. Ein IDS untersucht den Netzwerkverkehr und alarmiert Administratoren über verdächtige Aktivitäten, ohne in die Datenübertragung einzugreifen.

IDS werden außerhalb des Hauptverkehrsflusses positioniert. In der Regel wird der Datenverkehr gespiegelt, um Bedrohungen zu bewerten und die Leistung des Netzwerks durch die Analyse eines doppelten Datenstroms zu erhalten. Auf diese Weise wird sichergestellt, dass das IDS ein ungestörter Beobachter bleibt.

IDS-Systeme gibt es in verschiedenen Formen, darunter Netzwerk-Intrusion-Detection-Systeme (NIDS), Host-basierte Intrusion-Detection-Systeme (HIDS), Protokoll-basierte (PIDS), Anwendungsprotokoll-basierte (APIDS) und hybride Systeme. Es gibt auch eine Untergruppe von IDS-Erkennungsmethoden. Die beiden häufigsten Varianten sind signaturbasierte IDS und anomalienbasierte IDS.

Ein IDS unterscheidet zwischen normalen Netzwerkoperationen und anomalen, potenziell schädlichen Aktivitäten. Dies wird erreicht, indem der Datenverkehr anhand bekannter Missbrauchsmuster und ungewöhnlicher Verhaltensweisen ausgewertet wird, wobei der Schwerpunkt auf Inkonsistenzen bei Netzwerkprotokollen und Anwendungsverhalten liegt.

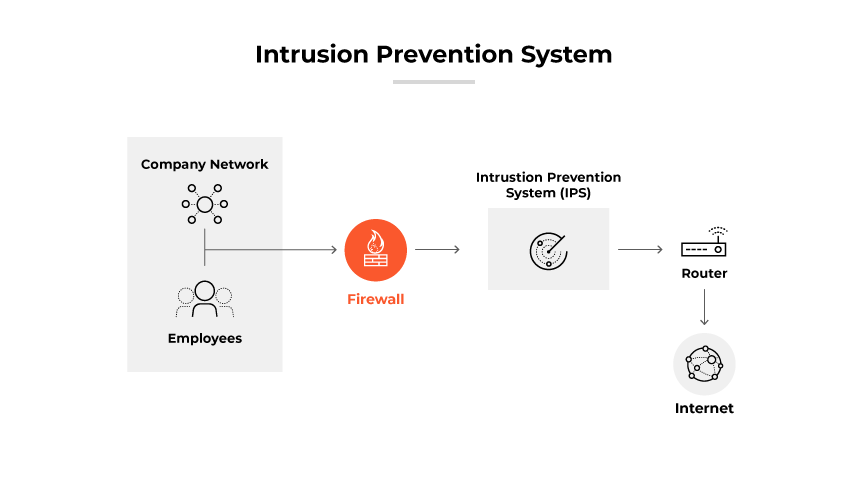

Was ist ein Intrusion-Prevention-System (IPS)?

Intrusion-Prevention-Systeme (IPS) sind dynamische Sicherheitslösungen, die bösartigen Datenverkehr abfangen und analysieren. Sie arbeiten präventiv, um Bedrohungen zu entschärfen, bevor sie die Verteidigung des Netzwerks infiltrieren können. Dadurch wird die Arbeitsbelastung der Sicherheitsteams verringert.

IPS-Tools sind besonders effektiv bei der Erkennung und Unterbindung von Versuchen, Schwachstellen auszunutzen. Sie handeln schnell, um diese Bedrohungen abzuwehren, und überbrücken oft die Zeit zwischen dem Auftreten einer Sicherheitslücke und der Bereitstellung eines Patches. Mit der Weiterentwicklung der Netzwerksicherheit wird die IPS-Funktionalität in umfassendere Systeme wie Unified Threat Management-Geräte und Firewalls der nächsten Generation integriert. Moderne IPS-Tools erstrecken sich auch auf mit der Cloud verbundene Dienste.

Das IPS wird im direkten Pfad des Netzwerkverkehrs platziert. Dies ermöglicht es dem IPS, Bedrohungen in Echtzeit zu untersuchen und darauf zu reagieren, im Gegensatz zum passiven Überwachungsansatz seines Vorläufers, des IDS. Das IPS ist in der Regel direkt hinter der Firewall positioniert und prüft eingehende Daten und ergreift bei Bedarf automatische Maßnahmen. IPS-Systeme können Warnungen signalisieren, schädliche Daten verwerfen, Quelladressen blockieren und Verbindungen zurücksetzen, um weitere Angriffe zu verhindern.

Um Fehlalarme zu minimieren, unterscheiden IPS-Systeme zwischen echten Bedrohungen und gutartigen Daten. Intrusion-Prevention-Systeme erreichen dies durch verschiedene Techniken, darunter die signaturbasierte Erkennung, die sich auf bekannte Angriffsmuster stützt, die anomaliebasierte Erkennung, die Netzwerkaktivitäten mit etablierten Basislinien vergleicht, und die richtlinienbasierte Erkennung, die spezifische, von Administratoren konfigurierte Sicherheitsregeln durchsetzt. Diese Methoden stellen sicher, dass nur autorisierter Zugriff erlaubt ist.

Was sind die Unterschiede zwischen einer Firewall, einem IDS und einem IPS?

| Intrusion-Prevention-System vs. Intrusion-Detection-System vs. Firewall | |||

|---|---|---|---|

| Parameter | Firewall | IPS | IDS |

| Zweck | Ein Gerät für die Netzwerksicherheit, das den ein- und ausgehenden Datenverkehr auf der Grundlage von vorgegebenen Sicherheitsregeln filtert. | Ein Gerät, das identifizierte Bedrohungen in Echtzeit untersucht und verhindert, indem es den Datenverkehr analysiert. | Ein System, das Netzwerk- oder Systemaktivitäten auf bösartige Aktionen oder Richtlinienverstöße überwacht. |

| Operation | Filtert den Datenverkehr anhand von Regeln, die auf Adressen und Portnummern angewendet werden. | Untersucht den Datenverkehr auf Echtzeit-Angriffe und greift ein, um sie zu stoppen, sobald sie entdeckt werden. | Beobachtet den Datenverkehr und sucht nach Angriffsmustern oder Anomalien und generiert Alarme. |

| Konfigurationsmodus | Arbeitet entweder im Inline- oder im transparenten Modus an der Grenze des Netzwerks. | Normalerweise inline, nach der Firewall innerhalb der Netzwerkschicht. | Arbeitet im Allgemeinen im Überwachungsmodus, nicht im Einklang mit dem Verkehrsfluss. |

| Verkehrsweg | Sollte die primäre Route des Netzwerkverkehrs sein. | Wird hinter der Firewall platziert, um den gefilterten Datenverkehr zu untersuchen. | Analysiert den Datenverkehr, nachdem er die Firewall passiert hat. |

| Platzierung | Befindet sich am Rande des Netzwerks als erste Verteidigungslinie. | Direkt nach der Firewall, vor dem internen Netzwerk. | Befindet sich innerhalb des Netzwerks, in der Regel nach dem IPS, um den Datenverkehr genauer zu analysieren. |

| Reaktion auf nicht autorisierten Datenverkehr | Blockiert oder erlaubt den Datenverkehr auf der Grundlage einer Regelauswertung. | Verhindert aktiv das Fortschreiten von erkannten Bedrohungen. | Gibt Warnungen oder Alarme aus, wenn verdächtige Aktivitäten entdeckt werden. |

Verkehrskontrolle vs. Überwachung

Eine Firewall reguliert den Datenverkehr und fungiert als Gatekeeper, der Datenpakete auf der Grundlage von vordefinierten Sicherheitsprotokollen zulässt oder blockiert, um die Integrität des internen Netzwerks zu wahren. Im Gegensatz dazu kontrolliert ein Intrusion-Prevention-System (IPS) aktiv den Datenverkehr, indem es automatisierte Maßnahmen ergreift, um Bedrohungen zu blockieren, und direkt im Datenfluss arbeitet. In der Zwischenzeit überwacht ein Intrusion Detection System (IDS) das Netzwerk lediglich auf Anzeichen von bösartigen Aktivitäten und alarmiert die Administratoren, ohne den Datenverkehr direkt zu beeinflussen.

Position in der Netzwerksicherheitsarchitektur

Die Firewall dient als erste Verteidigungslinie gegen externe Bedrohungen. Es prüft alle ein- und ausgehenden Daten und lässt nur solche zu, die den festgelegten Sicherheitsrichtlinien entsprechen. Ein IPS ist im Gegensatz zu einem passiven IDS aktiv in den Verkehrsfluss des Netzwerks eingebunden. Hinter der Firewall positioniert, kann das IPS die Daten analysieren und Maßnahmen ergreifen, um Bedrohungen zu stoppen, bevor sie interne Ressourcen erreichen.

Methode der Implementierung der Verteidigung

Firewalls arbeiten in erster Linie mit einer Reihe von definierten Regeln, die den Fluss des Netzwerkverkehrs auf der Grundlage von IP-Adressen, Ports und Protokollen kontrollieren. Ein IDS hingegen nutzt die Mustererkennung, um verdächtige Aktivitäten zu erkennen, indem es den Netzwerkverkehr mit einer Datenbank bekannter Bedrohungen vergleicht. Er arbeitet als Beobachter, der auf ungewöhnliches Verhalten aufmerksam macht, ohne einzugreifen. Ein IPS hingegen verfolgt einen proaktiveren Ansatz. IPS analysieren aktiv potentielle Bedrohungen und ergreifen vorbeugende Maßnahmen, wie z.B. das Blockieren schädlicher Daten oder das Zurücksetzen von Verbindungen, um laufende Angriffe zu vereiteln.

Auswirkungen auf die Leistung des Netzwerks

Firewalls erfüllen ihre Aufgabe effizient und mit minimalen Auswirkungen auf die Leistung des Netzwerks. IDS-Systeme überwachen den Datenverkehr in einem doppelten Strom, so dass sie den Betriebsablauf des Netzwerks nicht stören. Im Gegensatz dazu können IPS-Systeme einen größeren Einfluss auf die Leistung des Netzwerks haben. Das liegt an ihrer Inline-Positionierung und den aktiven Mechanismen zur Bedrohungsprävention. Es ist jedoch wichtig, darauf hinzuweisen, dass das moderne ISP-Design diese Auswirkungen minimiert.

Was sind die Gemeinsamkeiten zwischen einer Firewall, einem IDS und einem IPS?

| Inwiefern sind Firewalls, IDS und IPS gleich? |

|---|

|

Zielsetzung Sicherheit

Firewalls, IDS und IPS sind wichtige Komponenten der Netzwerksicherheit, um Informationssysteme vor Bedrohungen und unberechtigtem Zugriff zu schützen. Jede Technologie spielt eine Rolle bei der Identifizierung und Verwaltung von Datenpaketen, um sicherzustellen, dass nur sicherer und legitimer Datenverkehr zugelassen wird, und trägt so zur allgemeinen Verteidigungsstrategie der digitalen Ressourcen einer Organisation bei.

Richtlinienbasierte Verwaltung

Diese Sicherheitsmechanismen werden alle über Richtlinien verwaltet, die von Netzwerk-Administratoren festgelegt werden. Firewalls setzen Zugriffskontrollen durch, während IDS- und IPS-Systeme Richtlinien verwenden, um das normale Verhalten des Netzwerks und die angemessene Reaktion auf Bedrohungen zu bestimmen. Die Richtlinien in diesen Systemen sind entscheidend für die Sicherheitslage des Netzwerks.

Bereitstellung in verschiedenen Umgebungen

Die Bereitstellung von Firewalls, IDS und IPS ist in verschiedenen Computerumgebungen vielseitig. Ob es sich um Hardware vor Ort, softwarebasierte Lösungen oder Cloud-Umgebungen handelt, jede Lösung kann so konfiguriert werden, dass sie den spezifischen Sicherheitsanforderungen des zu schützenden Netzwerks gerecht wird, und bietet somit Flexibilität in einer Vielzahl von IT-Infrastrukturen.

Unterstützung für Bedrohungserkennung und Threat Prevention

Firewalls, IDS und IPS unterstützen die Erkennung und Verhinderung von Bedrohungen. Sie bieten eine Sicherheitsebene, die zur Erkennung verdächtiger Aktivitäten beiträgt, wobei Firewalls den Datenverkehr filtern und IDS/IPS-Systeme ihn auf potenzielle Bedrohungen analysieren und so die Sicherheitsmaßnahmen innerhalb eines Netzwerks verbessern.

Können eine Firewall und ein IDS oder IPS zusammenarbeiten?

Firewalls, Intrusion-Detection-Systeme und Intrusion-Prevention-Systeme sind grundlegende Komponenten für die Netzwerksicherheit. Mit den modernen Lösungen von heute können sie zusammenarbeiten, um einen umfassenden Sicherheitsrahmen zu schaffen.

Eine Firewall dient als primäre Barriere am Rande des Netzwerks und überwacht und kontrolliert den ein- und ausgehenden Datenverkehr auf der Grundlage vordefinierter Regeln. In Verbindung mit einer Firewall analysiert ein IDS Verkehrsmuster, um Anomalien zu erkennen, und ein IPS ergreift vorbeugende Maßnahmen gegen erkannte Bedrohungen.

Die Zusammenarbeit zwischen diesen Systemen erhöht die Sicherheit. Die Firewall filtert den ursprünglichen Datenverkehr, während IDS und IPS den gefilterten Datenverkehr auf potenzielle Bedrohungen analysieren. Dieser mehrschichtige Ansatz stellt sicher, dass selbst wenn eine Bedrohung die Firewall umgeht, das IDS Administratoren auf verdächtige Aktivitäten aufmerksam machen kann und das IPS handeln kann, um die Bedrohung daran zu hindern, Schaden anzurichten. Eine solche Integration ermöglicht eine robustere Sicherheitsposition, die in der Lage ist, auf ein breites Spektrum von Sicherheitsvorfällen zu reagieren.

Die jüngsten Entwicklungen in der Netzwerksicherheit haben dazu geführt, dass diese Tools zu einheitlichen Lösungen zusammengeführt wurden. Next-Generation Firewalls vereinen die Funktionen herkömmlicher Firewalls mit IDS- und IPS-Funktionen und schaffen so einen einzigen, effektiveren Punkt zur Durchsetzung von Richtlinien. Diese vereinheitlichten Systeme vereinfachen die Sicherheitsinfrastruktur und können Richtlinien auf der Grundlage umfassender Daten, einschließlich der Benutzeridentität, durchsetzen, was eine differenziertere Sicherheitskontrolle ermöglicht.

IDS vs. IPS vs. Firewall FAQs

Eine Firewall kontrolliert den Zugriff auf ein Netzwerk, indem sie den Datenverkehr auf der Grundlage von Sicherheitsregeln blockiert oder zulässt, während ein IDS den Netzwerkverkehr auf verdächtige Aktivitäten überwacht und analysiert, um potenzielle Bedrohungen zu erkennen.

Ja, ein IDS und eine Firewall können zusammenarbeiten, wobei die Firewall als anfänglicher Filter für den Datenverkehr fungiert und das IDS auf Anomalien innerhalb dieses Datenverkehrs überwacht.

Ein IDS wird normalerweise hinter der Firewall positioniert, um den internen Netzwerkverkehr zu überwachen, der bereits von der Firewall gefiltert wurde.