-

- Zeitleiste der Firewall-Geschichte

- Alte Geschichte - 1980er Jahre: Firewall-Vorgänger

- 1990s: Erste Generation von Firewalls - Paketfilter-Firewalls

- Anfang der 2000er Jahre: Zweite Generation von Firewalls - Stateful Firewalls

- 2008: Dritte Generation von Firewalls - Next-Generation Firewalls

- 2020: Vierte Generation von Firewalls - ML-gesteuerte NGFWs

- Geschichte der Firewalls FAQs

Inhaltsverzeichnis

-

Was ist eine Firewall? | Firewall Definition

- Was macht eine Firewall?

- Arten von Firewalls

- Firewall-Funktionen

- Vorteile von Firewalls

- Firewall-Herausforderungen

- Firewall-Bedrohungen und Schwachstellen

- Firewall-Konfiguration

- Firewall Architektur

- Firewall-Regeln

- Bewährte Firewall-Praktiken

- Was ist eine Firewall als Service (FWaaS)?

- Vergleich von Firewalls mit anderen Sicherheitstechnologien

- Geschichte der Firewalls

- FAQs

-

IPS. vs. IDS vs. Firewall: Was sind die Unterschiede?

- Was ist eine Firewall?

- Was ist ein Intrusion Detection System (IDS)?

- Was ist ein Intrusion-Prevention-System (IPS)?

- Was sind die Unterschiede zwischen einer Firewall, einem IDS und einem IPS?

- Was sind die Gemeinsamkeiten zwischen einer Firewall, einem IDS und einem IPS?

- Können eine Firewall und ein IDS oder IPS zusammenarbeiten?

- IDS vs. IPS vs. Firewall FAQs

Die Geschichte der Firewalls | Wer hat die Firewall erfunden?

Inhaltsverzeichnis

Es gibt nicht den einen Erfinder der Firewall. Die Firewall ist das Ergebnis der Weiterentwicklung der Netzwerksicherheit, die viele Experten im Laufe der Zeit vorgenommen haben, darunter Jeff Mogul, Paul Vixie, Brian Reid, William Cheswick, Steven Bellovin, David Presotto, Marcus Ranum, David Pensak, Nir Zuk, Fred Avolio und Brent Chapman.

Die Geschichte der Firewalls begann in den 1980er Jahren mit einfachen Paketfilter-Firewalls, die sich kontinuierlich zu den modernen Next-Generation Firewalls von heute weiterentwickelten.

Zeitleiste der Firewall-Geschichte

- Alte Geschichte - 1980er Jahre: Vorgänger der Firewall

- 1990s: Erste Generation von Firewalls - Paketfilter-Firewalls

- Anfang der 2000er Jahre: Zweite Generation von Firewalls - Stateful Firewalls

- 2008: Dritte Generation von Firewalls - Firewalls der nächsten Generation

- 2020: Vierte Generation von Firewalls - ML-betriebene NGFWs

Alte Geschichte - 1980er Jahre: Firewall-Vorgänger

Die Ursprünge der Firewall-Technologie gehen auf uralte Methoden der physischen Verteidigung zurück, als die Menschen begannen, Mauern zu bauen, um Eindringlinge abzuwehren. Bedeutende historische Beispiele sind die Chinesische Mauer und die Wassergräben und Vorhangmauern europäischer Schlösser.

Ursprünglich bezog sich der Begriff "Brandmauer" auf Trennwände innerhalb von Gebäuden, die Brandgefahren eindämmen sollten. Im Laufe der Zeit wurde dieses präventive Konzept für Züge adaptiert, die Eisenwände verwendeten, um die Passagierabteile vor Motorbränden zu schützen. 1

Vor dem Aufkommen von Firewalls kamen Netzwerk Router in der zweiten Hälfte der 1980er Jahre auf. Netzwerk-Router dienten als erste Formen der Trennung von Netzwerken. Diese Geräte sorgten für eine grundsätzliche Isolierung und stellten sicher, dass keine Probleme oder geschwätzigen Protokolle von einer Seite des Netzwerks zur anderen gelangten. Die grundlegende Idee der Segmentierung entwickelte sich weiter zu dem, was heute als Firewall bekannt ist.

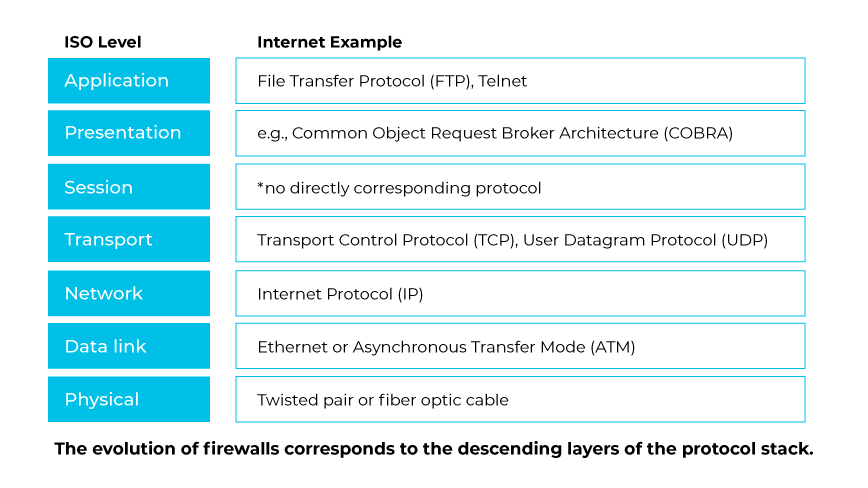

Die Geschichte der Firewall-Technologie spiegelt eine absteigende Traversierung der Netzwerk-Protokollschichten wider. Frühere Firewall-Systeme konzentrierten sich auf die Filterung des Datenverkehrs von der Anwendungsebene bis hinunter zur Transport- und Netzwerkebene. Diese ersten Schritte legen den Grundstein für die fortschrittlichen Maßnahmen zur Netzwerksicherheit, die in modernen Firewalls enthalten sind.

AT&T Bell Laboratories spielte eine entscheidende Rolle in der Geschichte der Firewalls, als sie um 1989-1990 das erste Gateway auf Leitungsebene entwickelten. Das von AT&T Bell Labs eingeführte Konzept bildete eine wichtige Grundlage für die nächste Generation von Firewalls. Im Laufe der Zeit bauten Sicherheitsexperten diese Ideen weiter aus und integrierten sie in die breitere Firewall-Technologie, die wir heute kennen.

1990s: Erste Generation von Firewalls - Paketfilter-Firewalls

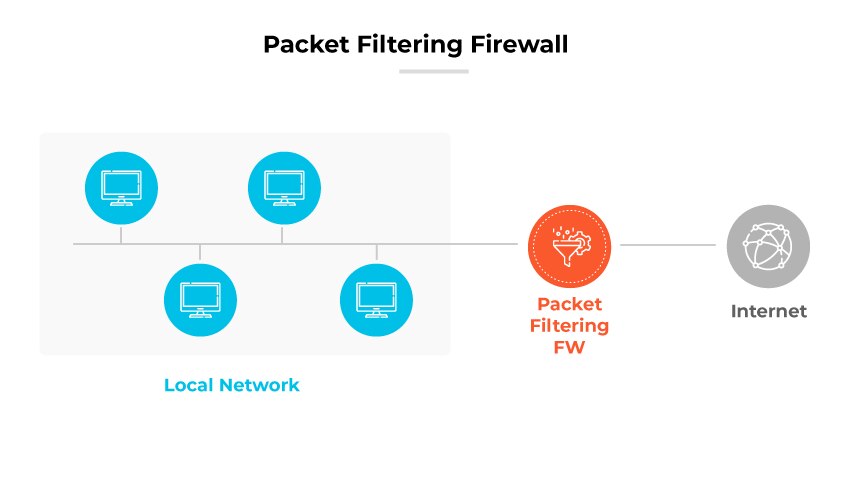

In den 1990er Jahren erfuhr die Landschaft der Netzwerksicherheit mit der Einführung der ersten Generation von Firewalls einen bedeutenden Wandel: Paketfilter-Firewalls, eine Art Netzwerk-Firewall. Der Bedarf an Systemen, die Sicherheitsrichtlinien auf Netzwerkebene durchsetzen können, wurde mit der zunehmenden Nutzung von zusammengeschalteten Netzwerken immer größer.

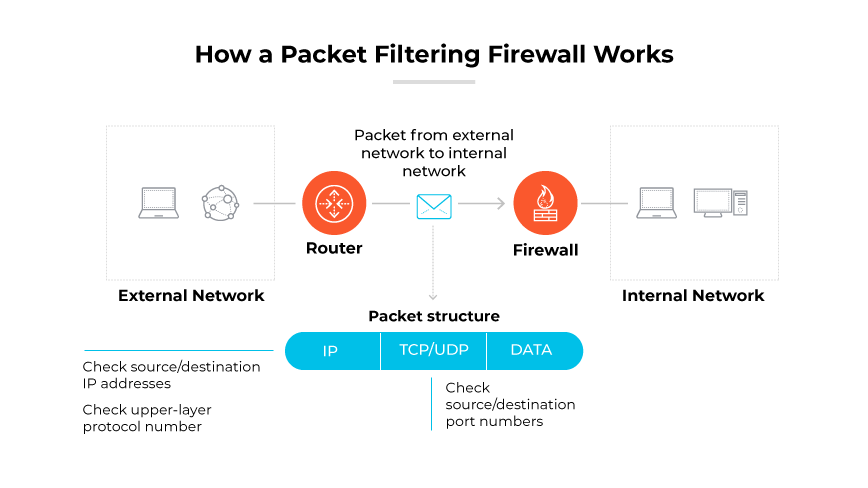

Firewalls mit Paketfilterung arbeiten auf einer grundlegenden Ebene, indem sie Datenpakete untersuchen, die über das Netzwerk übertragen werden. Diese Firewalls bewerteten Pakete auf der Grundlage vordefinierter Regeln, die oft die Quell- und Ziel-IP-Adressen, Portnummern und das verwendete Protokoll, wie TCP oder UDP, berücksichtigten. Dieser Prozess war vergleichbar mit einer Poststelle, die Briefe anhand der Adresse auf dem Umschlag sortiert, ohne die Briefe selbst zu öffnen.

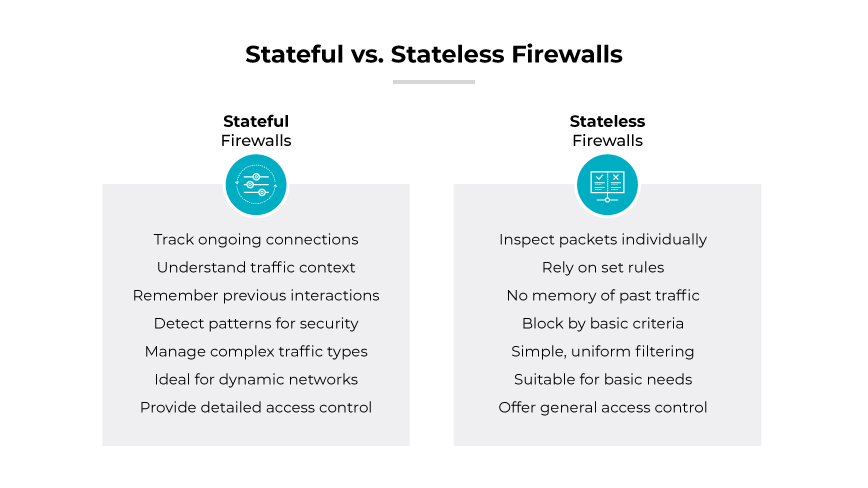

Eine der entscheidenden Eigenschaften dieser frühen Firewalls war ihre zustandslose Natur. Sie hatten keine Erinnerung an frühere Pakete und behandelten jedes neue Paket isoliert. Die Annahme oder Ablehnung eines jeden Pakets basierte allein auf dem Regelwerk, ohne den Kontext der Stellung des Pakets in einer Kommunikationssequenz. Dies war eine einfache, aber effektive Möglichkeit, den ein- und ausgehenden Netzwerkverkehr zu kontrollieren.

Diese Einfachheit führte jedoch auch zu Schwachstellen. Zustandslose Firewalls konnten den Verbindungsstatus nicht nachvollziehen, was sie anfällig für bestimmte Arten von Netzwerk-Bedrohungen machte, die sich den Mangel an historischen Daten zunutze machten. So konnten zustandslose Firewalls beispielsweise nicht sicherstellen, dass eingehende Pakete Teil einer bestehenden und legitimen Verbindung waren. Diese Unzulänglichkeit machte die Netzwerke anfällig für verschiedene Formen von Spoofing- und Session-Hijacking-Angriffen.

Trotz dieser Einschränkungen legte die Entwicklung von paketfilternden Firewalls in den 1990er Jahren den Grundstein für anspruchsvollere Sicherheitsmaßnahmen. Sie waren der erste Schritt, um die Notwendigkeit der Netzwerksicherheit in einer zunehmend vernetzten Welt zu erkennen und zu berücksichtigen. Im Laufe des Jahrzehnts wurden die Grenzen von paketfilternden Firewalls deutlich und ebneten den Weg für die nächste Generation von Firewalls mit Stateful Inspection-Funktionen.

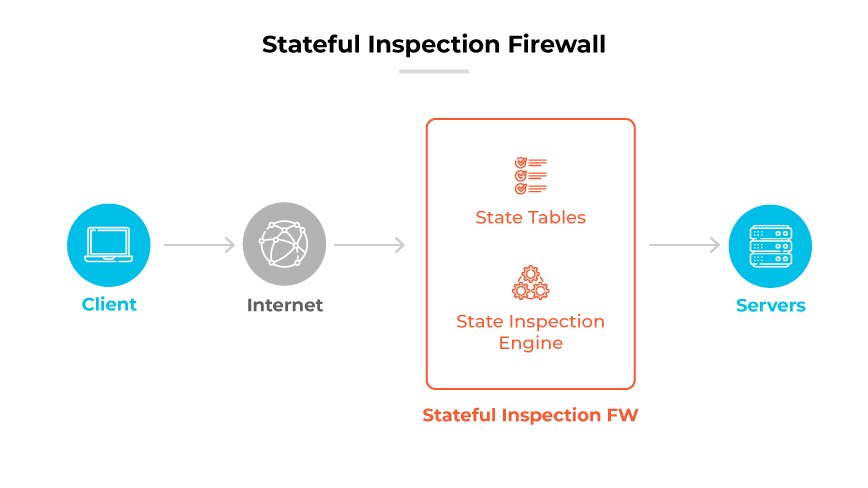

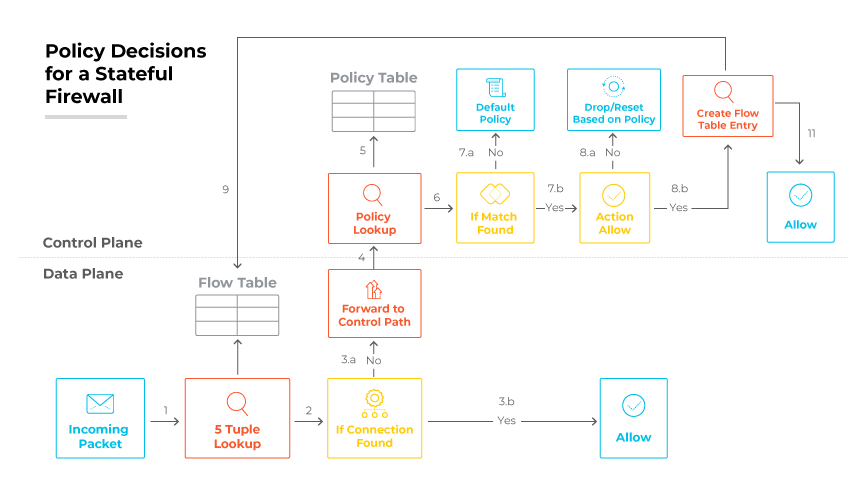

Anfang der 2000er Jahre kamen Stateful Firewalls auf, die die zweite Generation der Firewall-Technologie einleiteten. Diese Systeme stellten eine bedeutende Entwicklung gegenüber ihren Vorgängern, den einfachen Paketfiltern, dar. Stateful Firewalls haben einen Paradigmenwechsel in der Netzwerksicherheit herbeigeführt, indem sie den Status aktiver Verbindungen überwachen und den Kontext des Netzwerkverkehrs bestimmen.

Das Designprinzip von Stateful Firewalls basiert auf dem Konzept, dass nicht alle Pakete unabhängig voneinander sind, sondern Teil einer größeren Konversation zwischen Hosts. Durch die Beibehaltung des Kontextbewusstseins könnten Stateful-Firewalls fundiertere Entscheidungen darüber treffen, welche Pakete zugelassen oder abgelehnt werden sollen. Sie bewerteten nicht nur das Paket selbst, sondern auch seine Beziehung zu früheren Paketen in derselben Sitzung. Dies war vergleichbar mit dem Verstehen nicht nur von Sätzen, sondern der gesamten Unterhaltung in einem Dialog.

Stateful-Firewalls konnten den Status von Netzwerkverbindungen - wie TCP-Streams oder UDP-Kommunikation - durch die Pflege einer Statustabelle verfolgen. In dieser Tabelle wurden alle laufenden Verbindungen aufgezeichnet und es konnte festgestellt werden, ob ein eingehendes Paket Teil einer bestehenden Sitzung war. Auf diese Weise konnten sie unautorisierte Zugriffsversuche verhindern, was zustandslose Paketfilter nicht konnten. Stateful Firewalls boten einen robusten Mechanismus gegen eine Vielzahl von Netzwerk-Angriffen, die legitime Verbindungen ausnutzten.

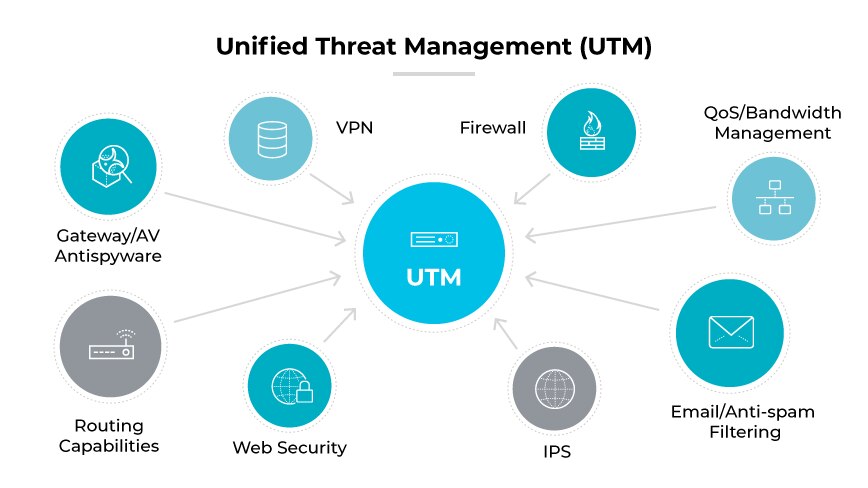

Zeitgleich mit der Entwicklung von Stateful Firewalls kamen Anfang der 2000er Jahre auch Application Firewalls auf. Mit dem zunehmenden Bedarf an Sicherheit auf Anwendungsebene aufgrund der Zunahme raffinierter webbasierter Angriffe haben die Anbieter Stateful Firewalls mit zusätzlichen Funktionen zur Analyse und Filterung des Datenverkehrs auf der Grundlage von Anwendungsdaten erweitert, was zur Entwicklung von Unified Threat Management (UTM)-Systemen führte. UTMs kombinieren die traditionellen Firewall-Funktionen mit Gateway-Virenschutz, Intrusion Detection und Spam-Filterung zu einer zusammenhängenden Plattform, die den Datenverkehr nicht nur auf der Grundlage des Status, sondern auch des Inhalts zulässt oder verweigert und so die Sicherheitsmaßnahmen erheblich verbessert.

Die Stateful Packet Inspection der UTMs erlaubte den ein- und ausgehenden Datenverkehr im Netzwerk, während ein Web-Proxy Inhalte filterte und mit Antiviren-Diensten scannte. Ein separates Intrusion-Prevention-System (IPS) erkennt und blockiert bösartigen Datenverkehr. In die UTM integrierte VPN-Server (virtuelles privates Netzwerk) könnten entfernte Büros verbinden und Remotebenutzern den Zugriff auf Unternehmensressourcen ermöglichen. Und schließlich hat der Spam-Filter auf Junk-E-Mails und Phishing-Versuche reagiert.

UTMs fassen viele unterschiedliche Technologien zur Netzwerksicherheit in einer einzigen Appliance zusammen, um die Bereitstellung zu erleichtern und die Kosten zu senken. Es gab jedoch keine native Integration zwischen den verschiedenen "Modulen" oder "Blades", was zu Sicherheitslücken, geringer Leistung und einer komplexen Richtlinienverwaltung führte.

Im Wesentlichen war die Entwicklung von Stateful-Firewalls in dieser Ära eine direkte Reaktion auf die Einschränkungen der Paketfilter der ersten Generation. Die Anforderungen an die Sicherheit waren komplexer geworden, und Stateful Inspection erfüllte die Anforderungen an eine verbesserte Sicherheit, indem sie das Netzwerk auf einer tieferen Ebene untersuchte. Trotz ihrer höheren Komplexität gelang es Stateful Firewalls, ein Gleichgewicht zwischen Sicherheit und Leistung herzustellen - ein Gleichgewicht, das die Maßnahmen zur Netzwerksicherheit in den kommenden Jahren bestimmen sollte.

Das Erbe der Stateful Firewalls ist auch heute noch offensichtlich. Sie legten den Grundstein für moderne Sicherheitssysteme, die weiterhin digitale Infrastrukturen schützen. Ihre Einführung war nicht nur ein Upgrade, sondern eine Umgestaltung, die die Perimetersicherheit von vernetzten Umgebungen neu definierte.

2008: Dritte Generation von Firewalls - Next-Generation Firewalls

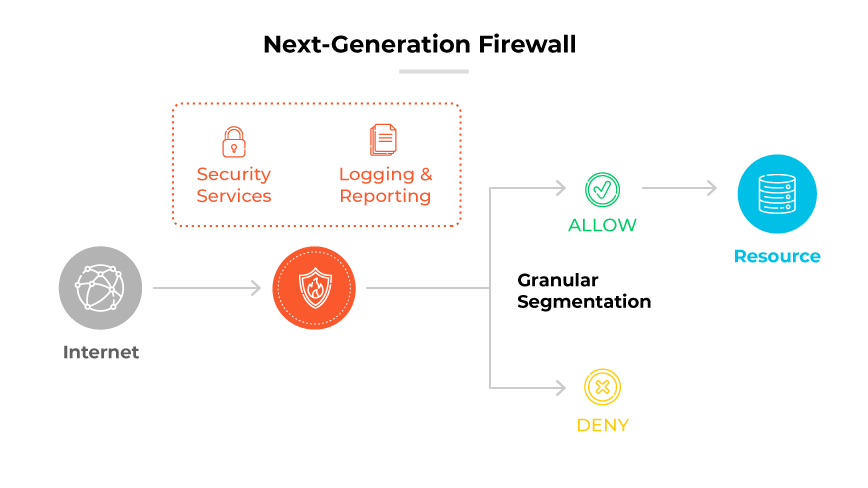

2008 lieferte Palo Alto Networks die erste Next-Generation Firewall (NGFW) der Branche. Dies war der Beginn einer neuen Ära in der Netzwerksicherheitstechnologie. Firewalls filterten nicht mehr nur Ports und IP-Adressen, sondern waren auch in der Lage, tiefer gehende Untersuchungen durchzuführen, um fundierte Entscheidungen darüber zu treffen, welcher Datenverkehr ein Netzwerk passieren darf.

Mit den NGFWs wurden integrierte Intrusion-Prevention-Systeme (IPS), vollständige Transparenz und die Möglichkeit zur Durchsetzung von Sicherheitsrichtlinien auf der Grundlage von Anwendungen, Benutzern und Inhalten eingeführt. Dieses Maß an Kontrolle war unerlässlich, denn bis 2008 nutzten Anwendungen zunehmend Standard-Web-Ports, um herkömmliche Firewalls zu umgehen. Dies machte es schwierig, unerwünschten oder potenziell bösartigen Datenverkehr zu kontrollieren.

NGFWs zeichnen sich dadurch aus, dass sie Anwendungen unabhängig von Port und Protokoll dekodieren und so einen vollständigen Einblick in alle Anwendungen bieten, die das Netzwerk durchqueren. Dies ermöglichte es Administratoren, umfassende, präzise Sicherheitsrichtlinien zu erstellen. Diese Richtlinien waren nicht nur netzwerkorientiert, sondern berücksichtigten auch die Art des Datenverkehrs, die beteiligten Anwendungen und die Benutzer dahinter.

Mit der Fähigkeit, den Inhalt zu sehen und zu verstehen, fügen NGFWs den Firewall-Richtlinien eine neue Dimension hinzu, die es ihnen ermöglicht, bösartige Inhalte zu blockieren und Unternehmensrichtlinien zur Datenübertragung zu unterstützen. Dies war besonders wichtig in einer Zeit, in der Datenlecks und Datenschutzverletzungen immer häufiger werden.

Die NGFWs waren in der Lage, SSL zu entschlüsseln, so dass sie verschlüsselten Datenverkehr inspizieren konnten, der 2008 einen wachsenden Anteil am gesamten Internetverkehr ausmachte. Dies war von entscheidender Bedeutung, da der verschlüsselte Datenverkehr sonst einen blinden Fleck in der Verteidigung des Netzwerks darstellen würde.

Insgesamt bedeutete die Entwicklung von NGFWs im Jahr 2008 eine deutliche Abkehr von passiven Netzwerkgeräten. Als NGFWs zur Norm wurden, wurden Netzwerksicherheitssysteme in die Lage versetzt, tiefere Inspektionen durchzuführen und Sicherheitsentscheidungen in Echtzeit auf der Grundlage einer umfassenden Datenanalyse zu treffen. Dies war ein wichtiger Schritt in der Entwicklung von Firewalls, der die Netzwerksicherheit enger an die komplexe und dynamische Natur des modernen Internetverkehrs und der Bedrohungen anpasste.

2020: Vierte Generation von Firewalls - ML-gesteuerte NGFWs

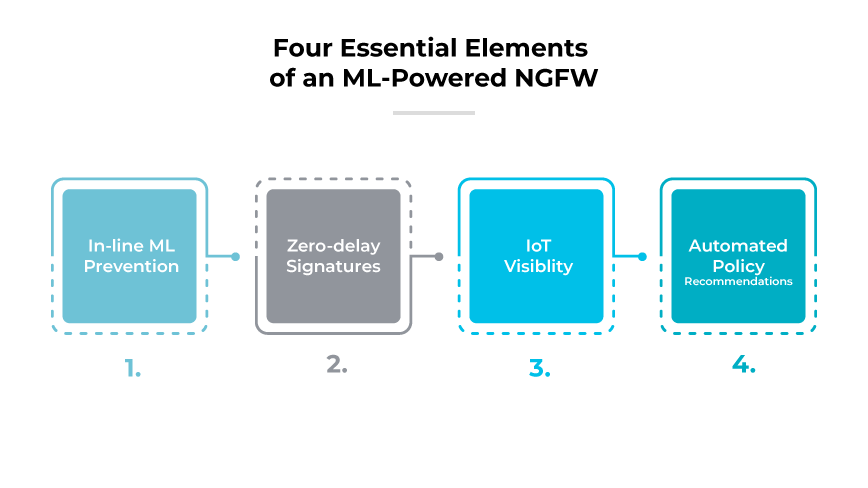

Die bisher letzte Firewall hatte ihr Debüt im Jahr 2020, als Palo Alto Networks die erste ML-gestützte Next-Generation Firewallvorstellte. Diese Firewall nutzt maschinelles Lernen, um proaktiv, in Echtzeit und inline Zero-Day-Schutz zu bieten.

Diese NGFWs gehen über die traditionelle Bedrohungserkennung hinaus, indem sie maschinelles Lernen anwenden, um Muster des Netzwerkverkehrs zu analysieren und Anomalien zu erkennen, die auf neue Arten von Cyberangriffen hindeuten könnten. Dies bietet einen dynamischen Verteidigungsmechanismus, der sich an die sich entwickelnden Bedrohungen anpasst, ohne sich ausschließlich auf bekannte Bedrohungssignaturen zu verlassen.

Mit umfassender Gerätetransparenz und der Erkennung von Verhaltensanomalien sind ML-gestützte NGFWs besonders geeignet, IoT-Geräte zu sichern. Sie tun dies, indem sie Sicherheitsrichtlinien generieren und durchsetzen, die auf kontinuierlichem Lernen aus dem Netzwerkverkehr basieren, wodurch das Zeitfenster, in dem neue Bedrohungen auftreten, erheblich reduziert wird. Diese proaktive Sicherheitsstrategie hilft Organisationen, ihre Netzwerke gegen bisher unbekannte, raffinierte Angriffe zu schützen.

ML-powered NGFWs rationalisieren auch das Sicherheitsmanagement, indem sie auf der Grundlage von Netzwerk-Telemetriedaten Richtlinien-Updates empfehlen und so den Verwaltungsaufwand minimieren. Diese Empfehlungen erleichtern die schnelle Anpassung an Sicherheitsherausforderungen, reduzieren menschliche Fehler und sorgen dafür, dass die Sicherheitsprotokolle immer auf dem neuesten Stand sind. Auf diese Weise können Organisationen eine robuste Sicherheitslage aufrechterhalten, die in der Lage ist, auf Bedrohungen zu reagieren, sobald diese auftreten.

Geschichte der Firewalls FAQs

Die erste Art von Firewall war eine paketfilternde Firewall.

Die Entwicklung von Firewalls ging von zustandslosen Paketfiltern zu Stateful Inspection und später zu Next-Generation Firewalls (NGFWs) mit Deep Packet Inspection.

Paketfilterung, Stateful Inspection und Proxy Firewalls.

Der Begriff "Firewall" stammt von physischen Brandmauern in Gebäuden, die die Ausbreitung von Feuer verhinderten.

Die Firewall wurde nicht entdeckt, sondern entwickelt. Zu den Autoren gehören Jeff Mogul, Paul Vixie, Brian Reid, William Cheswick, Steven Bellovin, David Presotto, Marcus Ranum, David Pensak's, Nir Zuk, Fred Avolio und Brent Chapman.

Neuere Firewalls verfügen über maschinelles Lernen, anwendungsspezifische Fähigkeiten und Deep Packet Inspection, im Gegensatz zu älteren, einfacheren Paketfiltern.

Die Geschichte der Firewall begann in den 1980er Jahren mit paketfilternden Firewalls und entwickelte sich zur heutigen Firewall der nächsten Generation.

Das genaue Jahr für die "Erfindung" der ersten Firewall ist etwas nebulös, da die Entwicklung eher ein evolutionärer Prozess als ein einzelnes Ereignis war.

Kommerzielle Firewall-Produkte kamen in den frühen 1990er Jahren auf.

Was als die schnellste Firewall der Welt gilt, ist subjektiv. Die Leistung kann von spezifischen Netzwerkumgebungen und -anforderungen abhängen.

Palo Alto Networks stellte 2008 die erste NGFW vor.

Der Begriff "Firewall" im Zusammenhang mit der Netzwerksicherheit wurde in Analogie zu einer physischen Brandmauer benannt, um die Ausbreitung von Feuer zu verhindern.

Es gibt drei offiziell anerkannte Generationen: Paketfilter, zustandsabhängige Filter und NGFWs.

Ein umfassender, mehrschichtiger Sicherheitsansatz gilt als stärker als jede einzelne Firewall-Lösung.