- 1. Vulnerability Management erklärt

- 2. Schwachstellen, Bedrohungen und Risiken verstehen

- 3. Warum das Management von Schwachstellen in der Cloud eine Herausforderung ist

- 4. Schwachstellenmanagement vs. Patch Management

- 5. Überblick über häufige Schwachstellen und Gefährdungen (CVEs)

- 6. Schwachstellen-Management vs. Schwachstellen-Bewertung

- 7. Einrichten eines Rahmens für das Management von Schwachstellen

- 8. Die vier wichtigsten Schritte des Schwachstellenmanagements

- 9. Verbessern Sie Ihr Programm zum Management von Schwachstellen

- 10. Best Practices für die Verwaltung von Schwachstellen bei Cloud Workloads

- 11. FAQs zum Schwachstellenmanagement

- Vulnerability Management erklärt

- Schwachstellen, Bedrohungen und Risiken verstehen

- Warum das Management von Schwachstellen in der Cloud eine Herausforderung ist

- Schwachstellenmanagement vs. Patch Management

- Überblick über häufige Schwachstellen und Gefährdungen (CVEs)

- Schwachstellen-Management vs. Schwachstellen-Bewertung

- Einrichten eines Rahmens für das Management von Schwachstellen

- Die vier wichtigsten Schritte des Schwachstellenmanagements

- Verbessern Sie Ihr Programm zum Management von Schwachstellen

- Best Practices für die Verwaltung von Schwachstellen bei Cloud Workloads

- FAQs zum Schwachstellenmanagement

Was ist Vulnerability Management?

- Vulnerability Management erklärt

- Schwachstellen, Bedrohungen und Risiken verstehen

- Warum das Management von Schwachstellen in der Cloud eine Herausforderung ist

- Schwachstellenmanagement vs. Patch Management

- Überblick über häufige Schwachstellen und Gefährdungen (CVEs)

- Schwachstellen-Management vs. Schwachstellen-Bewertung

- Einrichten eines Rahmens für das Management von Schwachstellen

- Die vier wichtigsten Schritte des Schwachstellenmanagements

- Verbessern Sie Ihr Programm zum Management von Schwachstellen

- Best Practices für die Verwaltung von Schwachstellen bei Cloud Workloads

- FAQs zum Schwachstellenmanagement

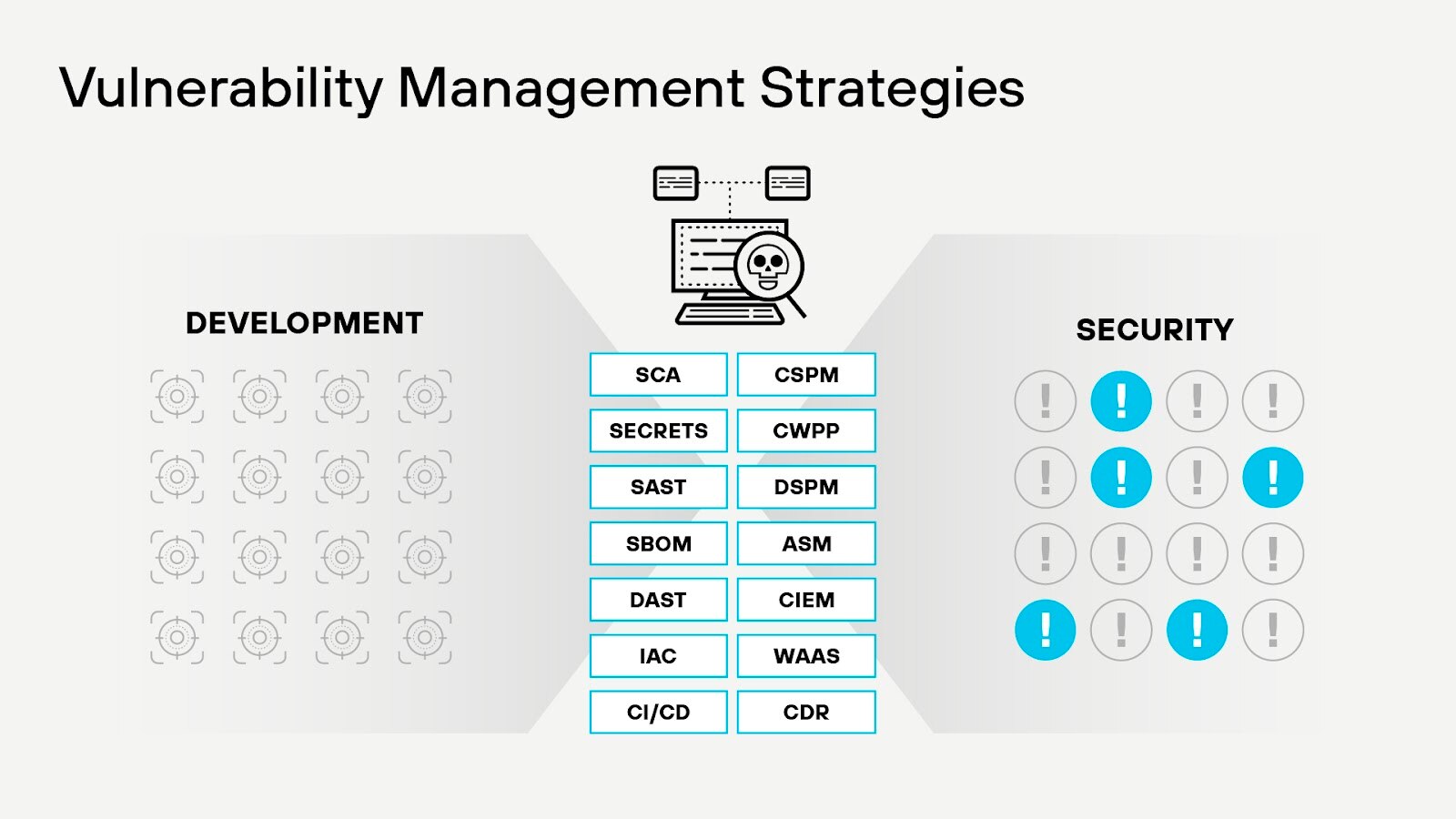

Die Verwaltung von Schwachstellen ist ein fortlaufendes Programm, das sich auf verschiedene Technologien und Praktiken stützt, um Schwachstellen - insbesondere Cyber-Risiken - zu identifizieren und sie rechtzeitig zu beheben, um die Infrastruktur und Ressourcen einer Organisation zu schützen. Das Ziel des Schwachstellenmanagements besteht darin, systematische Prozesse zur Erkennung und Behebung von Schwachstellen einzurichten, unabhängig davon, wo sie entstehen.

Neben dem Schutz herkömmlicher Netzwerke ist das Schwachstellenmanagement ein wesentlicher Bestandteil der Identifizierung und Vermeidung von Schwachstellen im gesamten Lebenszyklus von Anwendungen. Dazu gehört die Integration des Schwachstellenmanagements in KI-Prozesse und die kontinuierliche Überwachung aller Hosts, Images und Funktionen in Ihrer cloudnativen Umgebung , um Risiken zu identifizieren, zu priorisieren und zu mindern.

In dieser Hinsicht legt das Schwachstellenmanagement den Grundstein für eine gesunde Cybersicherheitsstrategie, indem es sicherstellt, dass Sicherheitsteams Schwachstellen zuverlässig finden und beheben können, bevor sie zu Systemeinbrüchen, Datenverletzungen oder anderen negativen Sicherheitsvorfällen führen.

Abbildung 1: Sobald die Schwachstellen entdeckt sind, müssen sie kontextualisiert werden, um ihre potenziellen Auswirkungen, ihre Quelle und die betroffenen Ressourcen zu definieren.

Vulnerability Management erklärt

Netzwerkgeräte, Server, Speichersysteme, Workstations, Legacy-Anwendungen, virtuelle Maschinen, Container, Cloud-Anwendungen, Microservices, Datenbanken, APIs, Cloud-Infrastrukturdienste, Cloud-Plattformdienste, Sicherheitskonfigurationen - die Liste ist scheinbar endlos. Mit der zunehmenden Verbreitung von agilen Methoden und Cloud-Diensten, die die IT-Umgebungen erweitern, ist das Schwachstellenmanagement immer komplexer geworden. Wie bei traditionellen IT-Umgebungen ist das Schwachstellenmanagement für Cloud-Workloads ein kontinuierlicher, vielschichtiger Prozess, der die Identifizierung, Bewertung, Priorisierung und Entschärfung von Sicherheitsschwachstellen umfasst, um den Schutz sensibler Datenzu gewährleisten, die Cloud Complianceaufrechtzuerhalten und das Risiko von Cyberangriffen zu verringern.

Der Prozess beginnt mit der Pflege eines aktuellen Bestandsverzeichnisses und dem Einsatz von Schwachstellen-Scans, um potenzielle Bedrohungen in Cloud-Ressourcen zu entdecken. Die Schwachstellen werden dann anhand ihres Schweregrads und ihrer Auswirkungen bewertet, so dass eine Priorisierung der Abhilfemaßnahmen möglich ist. Patch- und Konfigurationsmanagement beheben Software-Schwachstellen und Fehlkonfigurationen, während kontinuierliche Überwachung und Reaktion auf Vorfälle die schnelle Erkennung und Eindämmung neuer Bedrohungen gewährleisten. Schließlich sorgen Berichterstattungs- und Prüfungsaktivitäten für Transparenz und Rechenschaftspflicht, um die Effektivität und Compliance des Schwachstellenmanagementprogramms sicherzustellen.

Schwachstellen, Bedrohungen und Risiken verstehen

Um zu verstehen, warum Schwachstellen wichtig sind und wie sie sich auf Ihr Unternehmen auswirken können, müssen Sie die Beziehung zwischen Schwachstellen, Bedrohungen und Risiken verstehen.

Eine Schwachstelle ist ein Fehler, eine Schwäche, eine Fehlkonfiguration oder ein Versehen in einem IT-System, das Angreifer ausnutzen könnten, um die Kontrolle über das System zu übernehmen, Daten daraus zu exfiltrieren, den Betrieb zu stören oder dem Unternehmen anderweitig Schaden zuzufügen.

Das bedeutet, dass Schwachstellen eine Gelegenheit für Cyberbedrohungen darstellen. Eine Bedrohung ist jede Entität, die einen Cyberangriff beabsichtigt - und möglicherweise auch durchführen könnte. Um einen Cyberangriff durchführen zu können, müssen Bedrohungen jedoch Schwachstellen finden, die sie ausnutzen können.

Wenn eine Schwachstelle existiert und eine Bedrohung aktiv versucht, diese auszunutzen, ist die Organisation gefährdet.

Schwachstellen machen es also möglich, dass Bedrohungen zu tatsächlichen Risiken werden. Ohne Schwachstellen können Bedrohungen - wie Hacker, die sensible Daten aus Ihrer Organisation stehlen wollen, um finanziellen Gewinn zu erzielen, oder staatlich unterstützte Bedrohungsakteure, die versuchen, kritische Systeme für geopolitische Zwecke zu stören - immer noch existieren. Aber nur wenn Schwachstellen vorhanden sind, besteht das Risiko, dass die Bedrohung tatsächlich ausgenutzt wird.

Warum das Management von Schwachstellen in der Cloud eine Herausforderung ist

Die Verwaltung von Schwachstellen ist für jede Art von Workloads nicht einfach, aber bei Cloud-Workloads ist das Aufspüren und Abschwächen von Schwachstellen eine besondere Herausforderung.

Cloud-Dienste sind komplex und vielfältig

Cloud-Workloads können sehr unterschiedlich sein. Sie können VMs, Container, serverlose Funktionen, Orchestrierungsdiensteoder alle oben genannten Elemente umfassen. Jede Art von Cloud-Workload kann unterschiedlichen Arten von Schwachstellen unterliegen. Daher benötigen Sie eine Strategie zur Verwaltung von Schwachstellen, die je nach Kontext des Workloads unterschiedliche Bedrohungen erkennen kann.

Die Cloud unterliegt einem ständigen Wandel

Cloud-Umgebungen sind in der Regel dynamischer als die meisten On-Premises-Umgebungen. Die Konfigurationen ändern sich ständig, wenn die Arbeitsbelastung steigt oder sinkt, wenn Benutzer hinzugefügt oder entfernt werden, wenn Anwendungen aktualisiert werden und so weiter. Aus diesem Grund ist die Fähigkeit, kontinuierlich nach Schwachstellen zu suchen, von entscheidender Bedeutung.

Cloud-Risiken variieren im Umfang

Nicht alle Schwachstellen sind gleich. Einige - wie diejenigen, die Remotecode-Ausführung ermöglichen - sind riskanter als diejenigen, die nur unter seltenen Konfigurationen ausgenutzt werden können. Sie müssen wissen, welche davon schwerwiegend sind, damit Sie sie zuerst angehen können.

Schwachstellenmanagement vs. Patch Management

In mancher Hinsicht ähnelt der Prozess des Schwachstellenmanagements anderen Sicherheitsprozessen, die IT-Organisationen seit Jahrzehnten praktizieren, wie z.B. dem Patch-Management. Wie bei der Schwachstellenverwaltung geht es auch bei der Patch-Verwaltung darum, potenzielle Sicherheitsrisiken (d.h. ungepatchte Software, die von Angreifern ausgenutzt werden könnte) systematisch zu finden und darauf zu reagieren, bevor sie zu aktiven Problemen werden.

Aber der Prozess der Schwachstellenverwaltung geht über die Patch-Verwaltung hinaus.

- Ungepatchte Software ist eine Möglichkeit, wie Schwachstellen in IT-Umgebungen eingeschleust werden können, aber es ist nicht die einzige Möglichkeit. Das Schwachstellenmanagement befasst sich auch mit anderen Eintrittspunkten für Schwachstellen, wie z.B. unsicheren Konfigurationen.

- Während die Patch-Verwaltung in der Regel die regelmäßige Installation von Software-Patches beinhaltet, ist die Verwaltung von Sicherheitslücken ein kontinuierlicher Prozess. Sie scannen nicht nur einmal in der Woche oder sogar einmal am Tag nach Sicherheitslücken - oder sollten dies nicht tun. Stattdessen sollten Sie kontinuierlich scannen, damit Sie Schwachstellen in Echtzeit finden und darauf reagieren können, wann und wo immer sie auftauchen.

- Der Prozess des Schwachstellenmanagements gilt nicht nur für Assets (wie Anwendungen), die gepatcht werden können, sondern auch für Cloud-Dienste, Infrastruktur und andere Arten von Ressourcen, die Ihr IT-Team in der Regel nicht im herkömmlichen Sinne patchen kann.

Überblick über häufige Schwachstellen und Gefährdungen (CVEs)

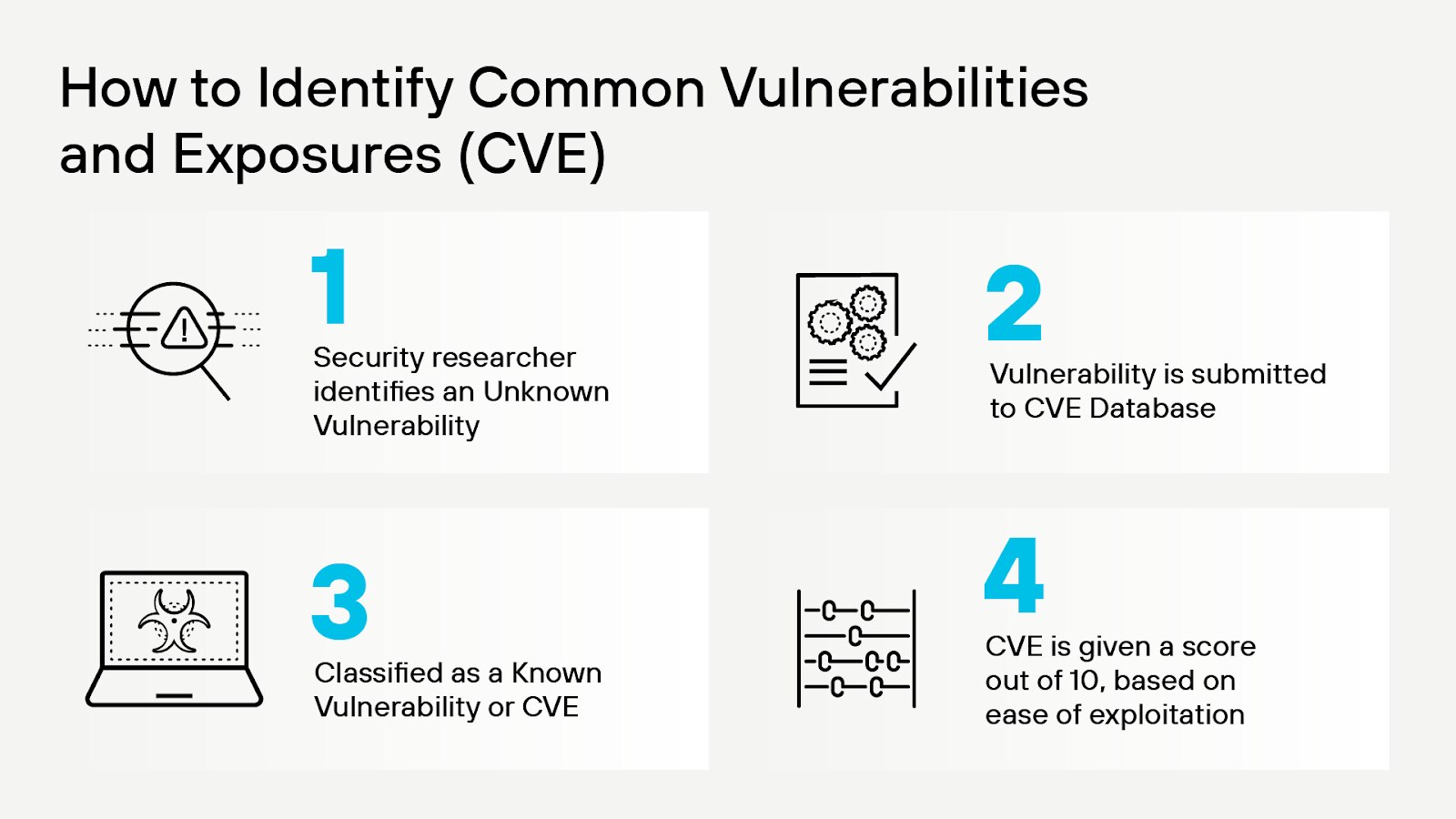

Wenn Sicherheitsforscher eine Sicherheitslücke in öffentlich genutzter Software entdecken, melden sie diese in der Regel an eine CVE-Datenbank (Common Vulnerabilities and Exposures). CVE-Datenbanken sind Listen mit bekannten Sicherheitslücken. Sie enthalten Details zu den Ursachen der Schwachstelle, wie sie ausgenutzt werden kann, wie schwerwiegend sie ist und wie man Systeme patchen oder aktualisieren kann, um die Schwachstelle zu entschärfen.

Die meisten CVE-Datenbanken definieren diese Informationen mit Hilfe des Common Vulnerability Scoring System (CVSS), einem offenen Rahmen für den Austausch von Details über Sicherheitslücken und deren Schweregrad. Indem CVEs und CVSS Daten über Sicherheitslücken zugänglich machen, stellen sie eine wichtige Ressource dar, die Organisationen nutzen können, um festzustellen, welche Sicherheitslücken die von ihnen verwendeten Systeme oder Software betreffen. Außerdem kann es den Teams mitteilen, wie schwerwiegend diese Schwachstellen sind und ob sie auf der Grundlage der spezifischen Konfiguration, die das Unternehmen verwendet, ausgenutzt werden können.

Die National Vulnerability Database und die MITRE CVE Datenbank gehören zu den beliebtesten öffentlichen CVE-Datenbanken. Organisationen können jedoch auch private oder erweiterte CVE-Daten pflegen, die sie anderen Organisationen im Rahmen von Threat Intelligence-Angeboten zur Verfügung stellen können.

Abbildung 2: CVE-Identifizierungsprozess

Eine wichtige Einschränkung der CVEs ist, dass sie in der Regel nur Bedrohungen auflisten, die öffentlich verfügbare Software betreffen, wie z.B. Open-Source-Anwendungen. Der Hauptgrund dafür ist, dass jeder öffentliche Software inspizieren und möglicherweise Schwachstellen darin finden kann. Software, die eine Organisation für den internen Gebrauch reserviert, ist für externe Forscher schwieriger zu untersuchen. Infolgedessen wurden Schwachstellen in der Software nicht unbedingt in CVE-Datenbanken gefunden oder offengelegt.

Das bedeutet, dass Sie niemals davon ausgehen sollten, dass eine Anwendung frei von Sicherheitslücken ist, nur weil eine CVE-Datenbank keine bekannten Sicherheitslücken darin aufzeigt. Es besteht immer die Möglichkeit, dass Schwachstellen existieren - und den Bedrohungsakteuren bekannt sind - aber einfach noch nicht gemeldet wurden.

Aber Sicherheitslücken gibt es, wie bereits erwähnt, in vielen Formen.

Fehlerhafte Authentifizierung

Unwirksame Zugangskontrollprozesse oder Konfigurationen innerhalb der Software können es böswilligen Akteuren ermöglichen, auf die Software zuzugreifen oder die Rechte über die des Benutzers hinaus zu erweitern.

SQL-Injektion

SQL-Injektionen ermöglichen es Angreifern, böswillige Abfragen in eine Datenbank einzuschleusen, um Daten zu manipulieren oder Informationen aus ihr zu exfiltrieren. Schwachstellen durch SQL-Injektion entstehen in der Regel durch eine unzureichende Eingabevalidierung innerhalb einer Anwendung, die eine Schnittstelle zu einer Datenbank hat.

Cross-Site Scripting (XSS)

Eine Cross-Site Scripting (XSS)-Schwachstelle ermöglicht es Angreifern, bösartige Skripte auszuführen. Diese Art von Sicherheitslücke betrifft am häufigsten Websites, die schlecht geschriebenen Javascript-Code enthalten. Wenn Angreifer den verwundbaren Code finden, können sie die Website so austricksen, dass sie Skripte ihrer Wahl ausführt, wodurch sie möglicherweise Zugriff auf Ressourcen auf den Endpunkten erhalten, die mit der Website verbunden sind.

Cross-Site Request Forgery

Angreifer können Schwachstellen in der Cross-Site-Request-Forgery ausnutzen, um Benutzer dazu zu bringen, bösartigen Code in eine Website oder Anwendung zu injizieren, bei der sie gerade authentifiziert sind. Sie ähneln Cross-Site Scripting-Schwachstellen. Der Hauptunterschied besteht darin, dass bei Cross-Site Request Forgery-Schwachstellen die Identität authentifizierter Benutzer vorgetäuscht wird, um böswillige Aktionen auszuführen, anstatt böswilligen Code über unsicheres Javascript auszuführen.

Fehlkonfigurationen bei der Sicherheit

Jede Art von Fehler in der Sicherheitskonfiguration oder ein Versehen kann eine Sicherheitslücke auslösen. Zum Beispiel könnten Administratoren aufgrund eines Konfigurationsfehlers der Firewall versehentlich sensible Daten über das Internet zugänglich machen oder vergessen, bei der Bereitstellung einer neuen Anwendung eine Multifaktor-Authentifizierung zu verlangen.

Schwachstellen-Management vs. Schwachstellen-Bewertung

Schwachstellenmanagement ist die Strategie, die IT-Organisationen anwenden, um Schwachstellen zu identifizieren und darauf zu reagieren. Wenn jedoch eine individuelle Schwachstelle entdeckt wird, verwenden sie einen Prozess, der als Schwachstellenbewertung bekannt ist, um zu verstehen, welchen Grad an Risiko die Schwachstelle darstellt und um zu bestimmen, wie sie behoben werden kann.

Die Bewertung von Schwachstellen ist wichtig, denn nicht alle Schwachstellen stellen das gleiche Risiko dar. So stellt beispielsweise eine Schwachstelle, die nur von Angreifern ausgenutzt werden kann, die direkten physischen Zugang zu einem anfälligen System haben, im Allgemeinen ein geringeres Risiko dar als eine, die über das Netzwerk ausgenutzt werden kann, da die Zahl der Bedrohungsakteure, die über das Netzwerk operieren, in der Regel viel höher ist als die Zahl derer, die physischen Zugang zu IT-Anlagen haben.

Darüber hinaus können Schwachstellen in einigen Fällen nur unter bestimmten Konfigurationen oder Umgebungen ausgenutzt werden. So kann beispielsweise eine Schwachstelle in einer Anwendung ausgenutzt werden, wenn die Anwendung auf einem Windows-Server gehostet wird, nicht aber auf einem Linux-Server oder umgekehrt.

Auf der Grundlage dieser Faktoren können Organisationen mit Hilfe der Schwachstellenbewertung den spezifischen Risikograd bestimmen, den jede Schwachstelle für sie darstellt. Sie können dann der Behebung der schwerwiegendsten Schwachstellen Priorität einräumen, um das Gesamtrisiko zu minimieren.

Einrichten eines Rahmens für das Management von Schwachstellen

Obwohl Programme zum Management von Schwachstellen auf die individuellen Anforderungen der jeweiligen Organisationen zugeschnitten werden müssen, bietet Gartner einen Leitfaden für das Management von Schwachstellen an, der einen hilfreichen Ausgangspunkt für den Einstieg in das Schwachstellenmanagement darstellt.

Zu den wichtigsten Komponenten von Gartners Rahmenwerk gehören:

- Definieren Sie den Umfang des Programms: Unternehmen beginnen ihre Strategie für das Management von Schwachstellen, indem sie bestimmen, wie viele IT-Ressourcen und Schwachstellenarten sie angehen müssen.

- Definieren Sie Rollen und Verantwortlichkeiten: Die Festlegung, wer was wann tut, ist eine wichtige Komponente des Schwachstellenmanagements. Von Mitarbeitern an vorderster Front, wie IT-Ingenieuren, bis hin zu CISOs und CTOs, spielt jeder eine Rolle beim Auffinden, Melden und Verwalten von Schwachstellen.

- Wählen Sie Tools zur Bewertung von Schwachstellen: Unternehmen müssen entscheiden, welche Tools sie zum Auffinden und Bewerten von Schwachstellen verwenden wollen und wie die Behebung von Schwachstellen in ihre Arbeitsabläufe und Tools integriert werden soll.

- Erstellen und verfeinern Sie Richtlinien-SLAs: SLAs bestimmen, wie schnell Organisationen auf Schwachstellen reagieren und welches Maß an aktiven Schwachstellen sie tolerieren können. SLAs sind eine besonders wichtige Ressource, die auf das Unternehmen zugeschnitten werden muss, da verschiedene Organisationen unterschiedliche Risikoniveaus tolerieren können.

- Identifizieren Sie Quellen zum Kontext der Vermögenswerte: Quellen für den Asset-Kontext liefern ergänzende Informationen - z. B. Daten über die Rolle, die ein System oder eine Anwendung im Unternehmen spielt -, die für die Bewertung von Schwachstellen und deren Schweregrad entscheidend sein können.

Indem sie jede dieser Anforderungen erfüllen, können Organisationen Programme zum Management von Schwachstellen einrichten, die sie in die Lage versetzen, Schwachstellen in allen relevanten Systemen zu finden und darauf zu reagieren.

Die vier wichtigsten Schritte des Schwachstellenmanagements

Bei vollständiger Implementierung sollte ein effektives Programm zur Verwaltung von Schwachstellen es Ihrem Unternehmen ermöglichen, jeden der folgenden Schritte im Prozess der Schwachstellenverwaltung durchzuführen.

Identifizieren Sie Schwachstellen

Sie können nicht reparieren, was Sie nicht sehen können. Bei der Suche nach Schwachstellen werden alle IT-Ressourcen in Ihrer Organisation gescannt und es wird ermittelt, ob sie (oder eine Komponente davon) Schwachstellen aufweisen. CVE-Datenbanken sind eine wichtige Ressource für diesen Zweck, obwohl auch hier nicht jede Schwachstelle in öffentlichen CVE-Listen aufgeführt ist.

Schwachstellen auswerten

Nach der Entdeckung muss jede Schwachstelle bewertet werden, um den Grad des Risikos zu bestimmen, das sie für das Unternehmen darstellt. In manchen Fällen kann eine manuelle Bewertung der Schwachstellen erforderlich sein, aber Tools zur Verwaltung von Schwachstellen können den Prozess beschleunigen, indem sie automatisch den Schweregrad jeder Schwachstelle bestimmen und bewerten, wie wahrscheinlich es ist, dass die Schwachstelle in der Umgebung des Unternehmens ausgenutzt werden kann.

Schwachstellen behandeln

Schwachstellen können im Wesentlichen auf drei Arten behandelt werden:

- Abhilfe: Die Behebung beinhaltet die vollständige Beseitigung einer Schwachstelle, in der Regel durch Aktualisierung oder Patching der betroffenen Anlage, so dass die Schwachstelle nicht mehr existiert.

- Milderung: Minderung ermöglicht es Organisationen, das Risiko, dass eine Schwachstelle ausgenutzt werden kann, zu minimieren oder den potenziellen Schaden, den sie verursachen kann, zu verringern. Abschwächung ist eine gute Strategie in Fällen, in denen eine Sanierung nicht möglich oder machbar ist. Wenn Sie beispielsweise eine anfällige Legacy-Anwendung nicht aktualisieren können, weil keine Patches für sie verfügbar sind, können Sie die Schwachstelle möglicherweise dennoch durch eine Änderung der Anwendungskonfiguration entschärfen.

- Akzeptanz: In manchen Fällen entscheiden IT-Organisationen, dass Schwachstellen nicht schwerwiegend genug sind, um sie zu beheben oder zu entschärfen. In diesem Fall akzeptieren sie die Schwachstelle einfach.

Schwachstellen melden

Die Meldung von Schwachstellen ist der Prozess der Offenlegung von Schwachstellen gegenüber externen Interessengruppen. Oft geht es dabei um die Übermittlung von Schwachstellenberichten an öffentliche CVE-Datenbanken, aber Organisationen können auch durch Compliance-Anforderungen oder vertragliche Vereinbarungen dazu verpflichtet sein, Schwachstellen direkt an Aufsichtsbehörden, Kunden oder Partner zu melden. In jedem Fall besteht das Ziel der Berichterstattung darin, Informationen darüber weiterzugeben, welche Schwachstellen bestehen, wodurch sie verursacht werden und wie sie behoben werden können, damit andere auf die Schwachstellen reagieren können, bevor sie zu Exploits führen.

Verbessern Sie Ihr Programm zum Management von Schwachstellen

Ein Programm zur Verwaltung von Schwachstellen bedeutet nicht, dass Sie sich nicht mehr um Schwachstellen kümmern müssen und sich anderen Problemen zuwenden können. Stattdessen sollte das Schwachstellenmanagement von einer Strategie der kontinuierlichen Verbesserung profitieren, was bedeutet, dass IT-Organisationen kontinuierlich nach Möglichkeiten zur Verbesserung ihrer Schwachstellenmanagement-Strategien suchen.

Gängige Beispiele für Verbesserungen des Schwachstellenmanagement-Programms sind:

- Umfassendere Nutzung von Automatisierungen zur Steigerung der Effizienz und Konsistenz des Schwachstellenmanagements.

- Einbeziehung zusätzlicher Systeme oder Anwendungen in das Schwachstellenmanagement, um die Abdeckung umfassender zu gestalten.

- Nutzung zusätzlicher Datenbanken für Schwachstellen und/oder Quellen für den Kontext von Vermögenswerten, um die bei der Bewertung von Schwachstellen verfügbaren Daten zu erweitern.

- Bereitstellung neuer oder verbesserter Tools zur Verwaltung von Schwachstellen, um Arten von Schwachstellen aufzuspüren, die bisherige Systeme nicht unterstützen konnten.

Schritte wie diese ermöglichen es Organisationen, das Schwachstellenmanagement effektiver und effizienter zu gestalten und so dem Ziel näher zu kommen, alle Schwachstellen in Echtzeit zu erkennen und zu beheben, unabhängig davon, was sie beinhalten oder wo sie existieren.

Best Practices für die Verwaltung von Schwachstellen bei Cloud Workloads

Es gibt keinen einfachen Trick, um sicherzustellen, dass Sie alle Cloud-Schwachstellen erkennen und beheben können, bevor sie zu kritischen Bedrohungen werden. Strategien wie die folgenden können Ihnen jedoch dabei helfen, Ihr Risiko für schwerwiegende Cyberangriffe in der Cloud zu mindern.

Integration von Schwachstellen-Scans in CI-Prozesse

Je früher im Entwicklungszyklus Schwachstellen entdeckt werden, desto geringer ist das Risiko, dass sie zu Sicherheitslücken in Produktionsumgebungen führen.

Aus diesem Grund sollte das Scannen auf Sicherheitslücken in Ihre CI-Prozesse integriert werden. Anstatt zu warten, bis die Workloads in der Produktion sind, um sie zu scannen, scannen Sie Ihre Hosts, Container, serverlosen Funktionen und andere Ressourcen in Entwicklungs- und Staging-Umgebungen. Selbst wenn sich Ihre Konfigurationen zwischen Entwicklung/Staging und Produktion ändern, maximiert die Überwachung auf Schwachstellen vor der Bereitstellung Ihre Chancen, zu verhindern, dass sich Schwachstellen in die Produktion einschleichen.

Scannen in der Produktion beibehalten

Natürlich sollten Sie auch nach der Bereitstellung Ihrer Workloads für die Produktion eine kontinuierliche Überwachung der Schwachstellen durchführen. Kein noch so gutes Scannen vor der Bereitstellung kann die Überprüfung der Produktions-Workloads auf Risiken ersetzen.

Scannen Sie alle Ebenen Ihrer Cloud-Umgebung

Ein typischer Cloud-Workload umfasst mehrere Ebenen der Konfiguration. In jedem von ihnen können Schwachstellen vorhanden sein.

Wenn Sie beispielsweise Container bereitstellen, könnte das Container-Image Sicherheitslücken aufweisen. Auch in den RBAC-Richtlinien, die Sie im Container-Orchestrator konfigurieren, könnten Schwachstellen lauern. Darüber hinaus können Richtlinien, die Sie über das IAM-Framework Ihres Cloud-Anbieters konfigurieren, Risiken für die containerisierte Arbeitslast darstellen.

Deshalb ist es so wichtig, alle Ebenen Ihrer Cloud-Workloads zu scannen. Wo immer Daten existieren können, kann auch eine Schwachstelle existieren.

Verwenden Sie CVEs, um einen Kontext für Schwachstellen zu erhalten

Wie bereits erwähnt, sind einige Schwachstellen gravierender als andere. Aber es ist nicht immer offensichtlich, welche davon sofortige Aufmerksamkeit erfordern.

Dennoch müssen Sie den Schweregrad jeder einzelnen Schwachstelle kennen, damit Sie die Warnungen so gut wie möglich umsetzen können. Dazu können Sie die CVE-Datenbanken (Common Vulnerabilities and Exposures) verwenden, in denen bekannte Schwachstellen aufgelistet und nach ihrem Risikopotenzial bewertet werden.

Durch die Verknüpfung der Schwachstellenerkennung mit CVE-Daten erhalten Sie kontextbezogene, umsetzbare Einblicke in die Risiken von Cloud-Workloads.

FAQs zum Schwachstellenmanagement

- Netzwerkschwachstellen sind Schwachstellen in der Netzwerkinfrastruktur, in Protokollen oder Konfigurationen, die es Angreifern ermöglichen, Datenübertragungen abzufangen, zu verändern oder zu stören.

- Schwachstellen in Betriebssystemen beziehen sich auf Fehler innerhalb des Betriebssystems oder seiner Komponenten, die ausgenutzt werden können, um unbefugten Zugriff zu erhalten, Privilegien zu erweitern oder bösartigen Code auszuführen.

- Menschliche Schwachstellen entstehen durch menschliches Versagen oder böswillige Handlungen, z.B. durch Phishing-Angriffe, schwache Kennwörter oder Insider-Bedrohungen.

- Anwendungsschwachstellen entstehen durch unsichere Codierungspraktiken und Fehlkonfigurationen.

- Prozessschwachstellen entstehen durch unzureichende Sicherheitsrichtlinien, Verfahren oder Compliance-Kontrollen, die zu Schutzlücken und einem erhöhten Risiko von Sicherheitsverletzungen führen.

Zu den Herausforderungen des Schwachstellenmanagements gehören:

- Das ständige Auftauchen neuer Schwachstellen

- Begrenzte Ressourcen für die Behebung erkannter Schwachstellen

- Priorisierung der Sanierungsbemühungen

- Sicherstellung rechtzeitiger Patching- und Konfigurationsupdates

- Aufrechterhaltung der Transparenz in einer komplexen und sich weiterentwickelnden IT-Umgebung

- Überwindung menschlicher Faktoren, wie Widerstand gegen Veränderungen oder mangelndes Bewusstsein.

Darüber hinaus müssen Organisationen mit Branchenvorschriften und Compliance-Anforderungen Schritt halten, was den Prozess des Schwachstellenmanagements noch komplexer macht.