Was ist ein VPN-Tunnel?

Ein VPN-Tunnel ist eine sichere, verschlüsselte Verbindung zwischen einem Netzwerkgerät und einem VPN-Server, die die Datenübertragung über das Internet schützt.

Der VPN-Tunnel schafft einen privaten Weg, der die übertragenen Informationen vor Abhören und unbefugtem Zugriff schützt. Verschlüsselungsalgorithmen wandeln die Daten während der Übertragung in einen unlesbaren Code um und sorgen dafür, dass die Daten auch dann unzugänglich und sicher bleiben, wenn sie abgefangen werden.

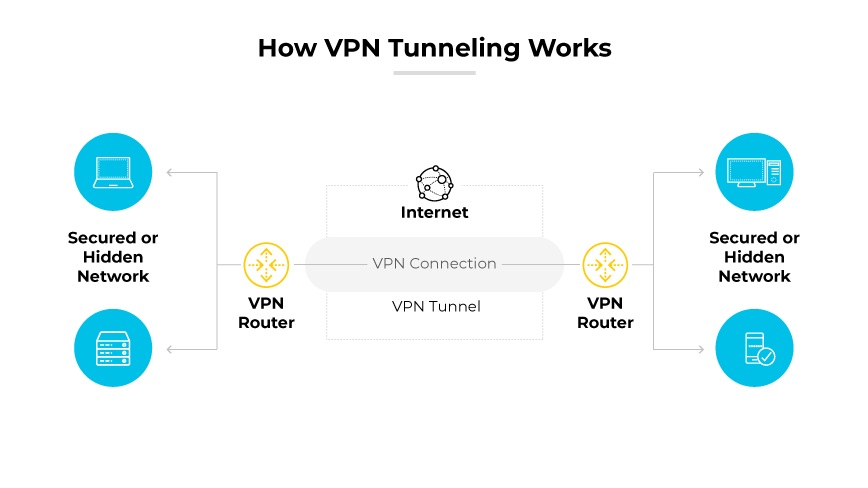

Wie funktioniert VPN-Tunneling?

VPN Tunneling beinhaltet den Aufbau einer sicheren und verschlüsselten Verbindung über ein Netzwerk, typischerweise das Internet. Diese Verbindung wird als "Tunnel" bezeichnet, weil sie einen sicheren Durchgang für die Datenübertragung zwischen einem Gerät und einem VPN-Server bietet.

VPN-Tunneling verbirgt die IP-Adresse eines Benutzers und verschlüsselt seine Daten. Dies bietet Schutz, insbesondere bei der Nutzung von ungesichertem öffentlichem Wi-Fi. Der Verschlüsselungsprozess kann mit dem Versand eines versiegelten Umschlags per Post verglichen werden. Selbst wenn Postangestellte den Umschlag sehen oder anfassen, bleibt der Inhalt privat, es sei denn, jemand öffnet ihn.

VPN-Tunneling umfasst Sicherheitsvorkehrungen wie einen Kill Switch, der den Internetverkehr stoppt, wenn die VPN-Verbindung abbricht. Dadurch wird verhindert, dass die öffentliche IP-Adresse des Benutzers sichtbar wird, wodurch die Integrität des sicheren Tunnels erhalten bleibt.

Der Tunneling-Prozess umfasst mehrere Schritte, um Sicherheit und Datenschutz zu gewährleisten:

1. Initiierung der VPN-Verbindung

Ein Benutzer muss einen VPN-Dienst auswählen und sein Gerät mit dem gewählten VPN-Server verbinden.

2. Aufbau eines verschlüsselten Tunnels

Die VPN-Anwendung auf dem Gerät des Benutzers erzeugt einen verschlüsselten Kanal. Diese Verschlüsselung schützt den Internetverkehr vor unbefugtem Zugriff, während er über die Internetverbindung des Benutzers zum VPN-Server läuft.

3. Verschlüsselung von Daten

Die durch den Tunnel übertragenen Daten werden mit einem speziellen Protokoll verschlüsselt, das die Informationen in ein kodiertes Format umwandelt, das als "Chiffretext" bezeichnet wird. Diese verschlüsselten Daten sind ohne die richtigen Entschlüsselungsschlüssel für niemanden zu entziffern.

4. Entschlüsselung auf dem VPN-Server

Der VPN-Server empfängt die verschlüsselten Daten und verwendet Schlüssel, um sie zu entschlüsseln. Sobald die Daten entschlüsselt sind, können sie im Internet an ihren Bestimmungsort weitergeleitet werden.

5. Rückgabe der Daten an das Gerät des Benutzers

Daten, die vom Internet zurück zum Benutzer gesendet werden, durchlaufen ebenfalls den verschlüsselten Tunnel, so dass Datenschutz und Sicherheit in beide Richtungen gewährleistet sind.

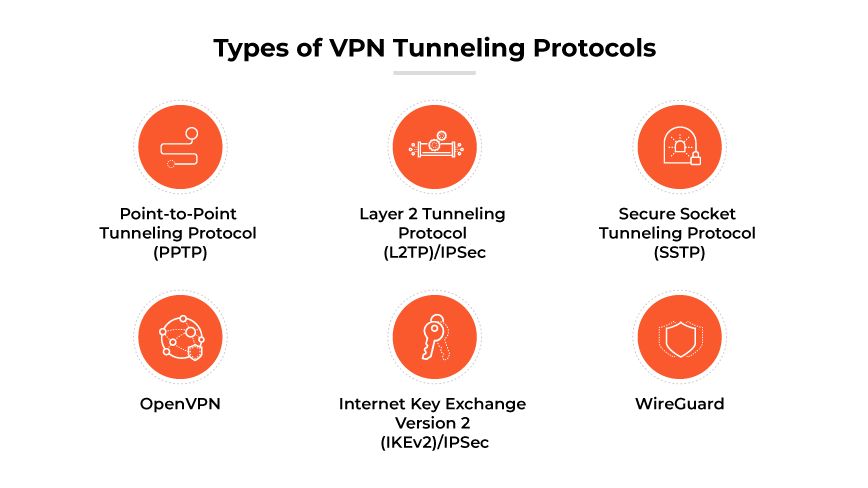

Arten von VPN-Tunneling-Protokollen

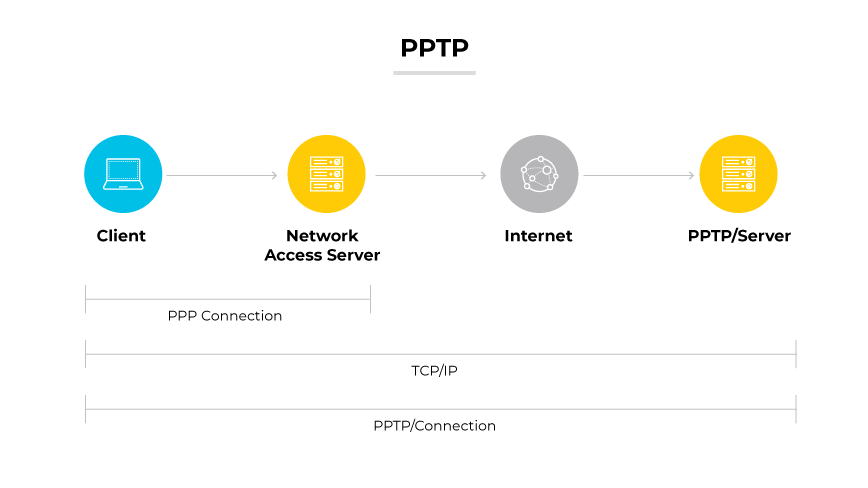

Punkt-zu-Punkt-Tunneling-Protokoll (PPTP)

PPTP erleichtert die Einrichtung eines privaten Netzwerks über das Internet und ermöglicht eine sichere Datenübertragung. Dieses Protokoll kapselt Datenpakete ein. Ein wesentlicher Vorteil ist die einfache Einrichtung, die nur eine minimale Konfiguration erfordert. Die Verschlüsselung, die PPTP bietet, ist nicht so stark wie bei neueren Protokollen, was es anfällig für Sicherheitslücken macht.

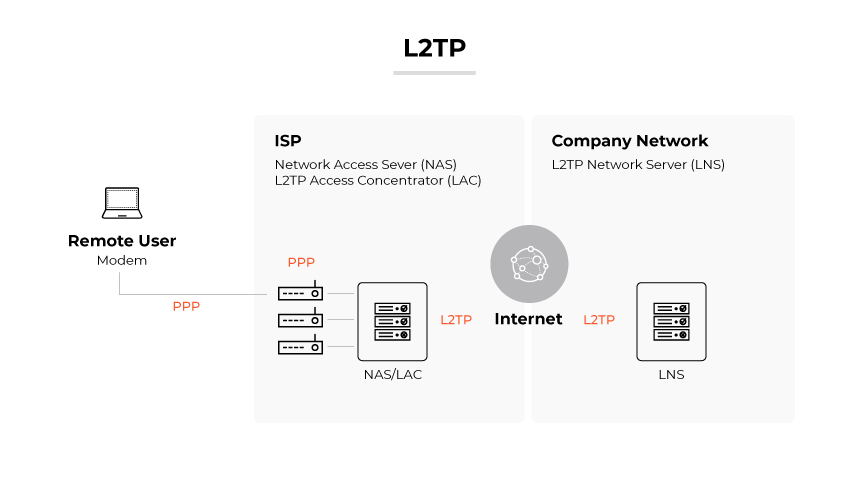

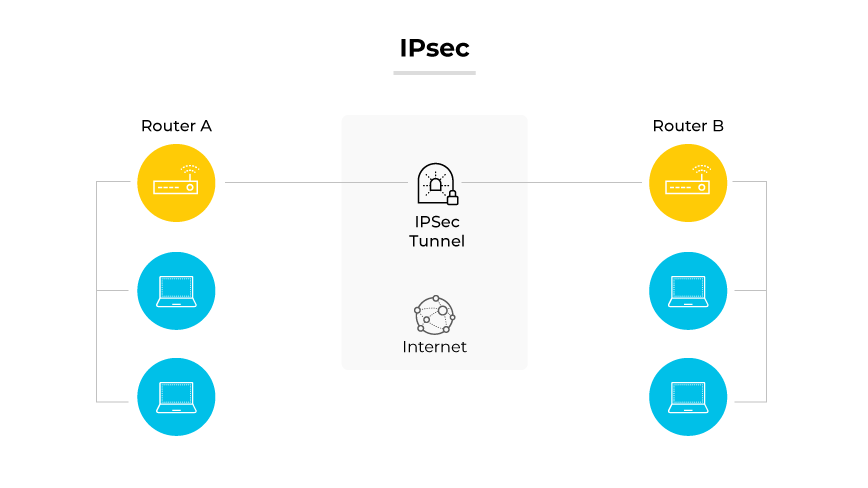

Layer 2 Tunneling Protokoll (L2TP)/IPSec

L2TP/IPSec ist eine Kombination aus zwei Protokollen: L2TP zur Erstellung des Tunnels und IPSec zur Datenverschlüsselung und sicheren Kommunikation.

Dieses Protokoll ist für seine Kompatibilität mit einer breiten Palette von Geräten und Betriebssystemen bekannt. Allerdings können die beiden Sicherheitsebenen die Übertragungsgeschwindigkeit verlangsamen. Außerdem kann die Verwendung fester Ports zu Komplikationen mit einigen Firewalls führen.

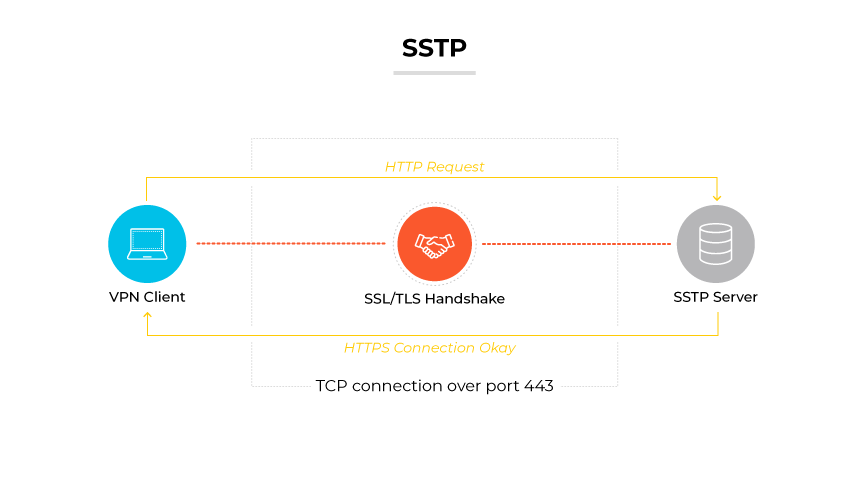

Secure Socket Tunneling Protokoll (SSTP)

SSTP verwendet SSL 3.0 für die sichere Datenübertragung durch den Tunnel. Es ist für seine robusten Verschlüsselungsfunktionen bekannt. SSTP ist nicht auf feste Ports angewiesen. Einer seiner besonderen Vorteile ist daher die Fähigkeit, Firewalls zu umgehen. Die Einschränkung des Protokolls liegt in seiner Plattformexklusivität, da es keine Nicht-Windows-Systeme unterstützt.

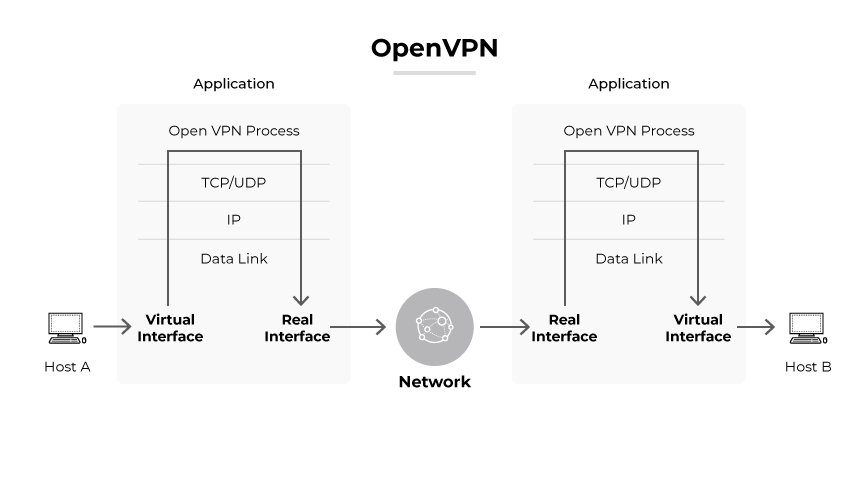

OpenVPN

OpenVPN, ein Open-Source-Protokoll, bietet eine starke Verschlüsselung und die Fähigkeit, über mehrere Betriebssysteme hinweg zu arbeiten. Es wird für seine Flexibilität und Sicherheit geschätzt, da es eine AES 256-Bit-Verschlüsselung verwendet. OpenVPN ermöglicht zwar eine umfangreiche Anpassung, erfordert aber komplexere Einrichtungsvorgänge, die durch die Verwendung von Konfigurationssoftware gemildert werden können.

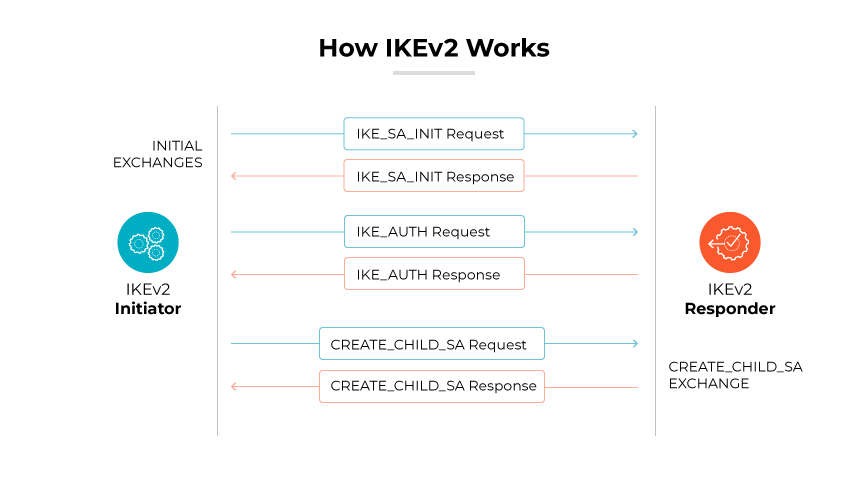

Internet Key Exchange Version 2 (IKEv2)/IPSec

IKEv2bietet in Kombination mit IPSec ein sicheres und effizientes VPN-Erlebnis. Es ist bekannt für seine Fähigkeit, eine VPN-Verbindung bei einem Wechsel des Netzwerks schnell wiederherzustellen, was es zu einer geeigneten Wahl für mobile Geräte macht. Die native Unterstützung bestimmter Plattformen, wie iOS, macht das Programm noch attraktiver, obwohl die Einrichtung auf nicht-nativen Plattformen kompliziert sein kann.

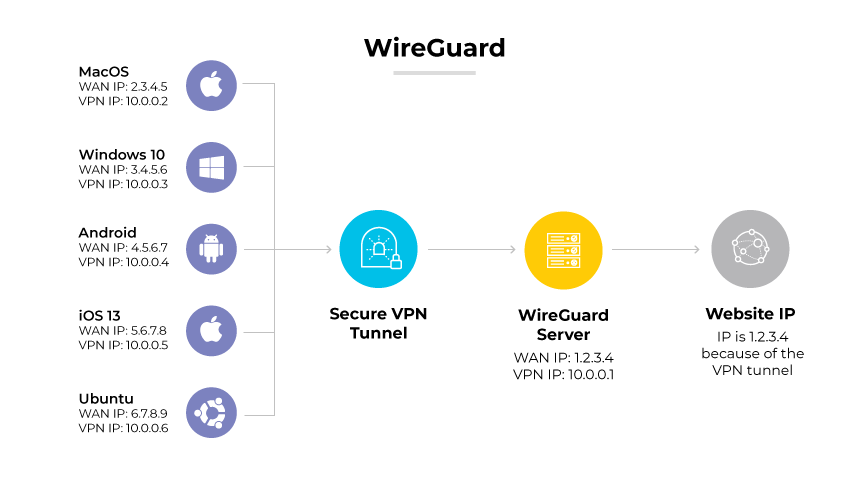

WireGuard

WireGuard ist ein modernes VPN-Protokoll, das für sein minimalistisches Design und seine hohe Leistung gelobt wird. Dank modernster Verschlüsselung ist es sowohl sicher als auch schnell. WireGuard ist leicht zu implementieren und zu überprüfen, was zu seiner wachsenden Beliebtheit beiträgt, insbesondere bei mobilen Anwendungen.

Was ist VPN Split Tunneling?

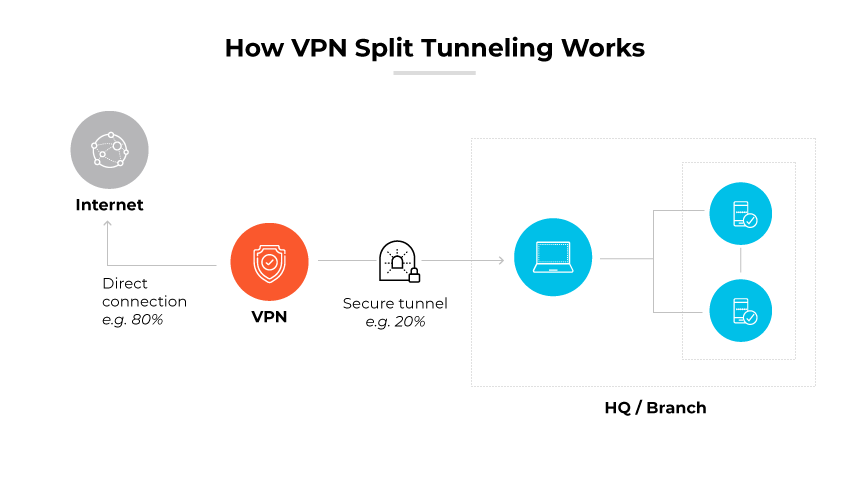

VPN Split Tunneling ist eine Funktion, die es einem Benutzer ermöglicht, einen Teil des Internetverkehrs durch ein sicheres VPN zu leiten, während der andere Verkehr direkt auf das Internet zugreift und das VPN umgeht. Diese Methode ermöglicht die Aufteilung des Netzwerkverkehrs in zwei Ströme. Ein Stream ist verschlüsselt und wird durch einen VPN-Tunnel geleitet, der andere ist mit dem Internet verbunden. Dies ist besonders nützlich, wenn der gleichzeitige Zugriff auf Ressourcen in privaten und öffentlichen Netzwerken erforderlich ist.

Der Vorteil des Split-Tunneling ist seine Effizienz. Indem Sie nur den notwendigen Datenverkehr durch das VPN leiten, können Sie Bandbreite sparen und die Geschwindigkeit für Aktivitäten, die keine Verschlüsselung erfordern, erhöhen. So könnte ein Mitarbeiter beispielsweise über das VPN auf die internen Dokumente seines Unternehmens zugreifen und gleichzeitig Musik direkt über seine lokale Internetverbindung streamen, was keine VPN-Sicherheit erfordert.

Allerdings gibt es potenzielle Risiken. Der Datenverkehr, der nicht über das VPN abgewickelt wird, ist unverschlüsselt, was ihn potenziell anfällig für Bedrohungen wie das Abfangen von Daten macht. Split-Tunneling kann zwar die Leistung des Netzwerks optimieren, muss aber mit Bedacht implementiert werden, um die Sicherheit dort aufrechtzuerhalten, wo sie am dringendsten benötigt wird. Diese Funktion hängt von der Unterstützung des VPN-Dienstanbieters ab und kann von Gerät zu Gerät und von Betriebssystem zu Betriebssystem variieren.