-

- Das Aufkommen der WAF-Technologie

- WAFs: Eine wichtige Sicherheitskomponente

- Die Bedrohungslandschaft verstehen

- Funktionen einer effektiven Web Application Firewall

- Verschiedene Arten von Web Application Firewalls

- WAFs vs. andere Sicherheitstools

- Wie Sie eine Web Application Firewall bereitstellen

- Was Sie bei der Auswahl einer Sicherheitslösung für Webanwendungen beachten sollten

- Die Zukunft der Web-App- und API-Sicherheit (WAAS)

- Sichern Sie Ihre Apps für die Zukunft

Inhaltsverzeichnis

-

Was ist API-Sicherheit?

- Überblick über die API-Sicherheit

- Was ist eine API?

- Weshalb ist die API-Sicherheit so wichtig?

- Der herkömmliche Ansatz zum Schutz von Webanwendungen

- Verlauf eines API-Angriffs

- Sicherheitsrisiken in Verbindung mit APIs

- API-Sicherheit für SOAP, REST und GraphQL

- Best Practices für die API-Sicherheit

- API-Sicherheit mit Prisma Cloud

- API-Sicherheit – FAQ

- Was ist Layer 7?

-

Was ist Application Security Posture Management (ASPM)?

- Application Security Posture Management (ASPM) wird erklärt

- Warum ist ASPM wichtig?

- Die Rolle von ASPM bei der Cyber-Verteidigung

- ASPM: Geschäftswert

- Vergleich von ASPM mit anderen Sicherheitstechnologien

- Wie ASPM funktioniert

- ASPM Anwendungsfälle

- Wichtigste Überlegungen bei der Auswahl einer ASPM-Lösung

- ASPM-FAQs

Was ist eine WAF? | Web Application Firewall erklärt

Inhaltsverzeichnis

Eine Web Application Firewall (WAF) ist eine Art Firewall, die Webanwendungen und APIs schützt, indem sie bösartigen Webverkehr und Angriffe auf der Anwendungsebene - wie DDoS, SQL-Injektion, Cookie-Manipulation, Cross-Site Scripting (XSS), Cross-Site-Forgery und File Inclusion - filtert, überwacht und blockiert.

Als Layer 7-Verteidigung konzentrieren sich WAFs auf den Verkehr zwischen Webanwendungen und dem Internet. Ihre Fähigkeit, bösartige Anfragen zu erkennen und darauf zu reagieren, bevor Webanwendungen und Webserver die Anfragen akzeptieren, bietet Unternehmen (und ihren Kunden) wesentliche Sicherheit.

Das Aufkommen der WAF-Technologie

In der Vor-Cloud-Ära konnten Sie Firewalls verwenden, um interne von externen Netzwerken zu trennen und Ihre Assets vor bösartigem Netzwerkverkehr zu schützen. Aber der traditionelle Firewall-Ansatz ist nicht ideal für die Cloud. Viele Anwendungen können in internen Netzwerken nicht isoliert werden, da sie eine Verbindung zum Internet benötigen.

Die Bemühungen, sich gegen die Zunahme von Angriffen auf Webanwendungen zu schützen, führten Ende der 1990er Jahre zur Entwicklung der WAF-Technologie. Frühe Versionen von Web Application Firewalls schützten Anwendungen vor der Übermittlung von illegalen Zeichen. Die WAF hat sich seither so weiterentwickelt, dass sie zwischen der Anwendung und dem Client sitzt - eine Position, die als "inline" bezeichnet wird - wo sie den HTTP-Verkehr zum und vom Webservice filtert, um die bösartige Anfrage zu blockieren.

Parallel zum Aufkommen der WAF-Technologie wurde die Arbeit des OASIS Web Application Security Technical Committee (WAS TC) an Schwachstellen zur Top-10-Liste des Open Web Application Security Project (OWASP)erweitert. Jahrzehnte später ist die OWASP Top 10 immer noch der Industriestandard für die Compliance von Webanwendungen.

Zusammen haben uns diese beiden Entwicklungen - die WAF und die OWASP Top 10 - eine Verteidigung gegeben, die uns hilft, Bedrohungsakteure zu stoppen, die versuchen, unsere Systeme zu kompromittieren, unsere Ressourcen zu verbrauchen und unsere Daten zu exfiltrieren.

Video: Verstehen Sie den Unterschied zwischen Netzwerk-Firewalls und Web Application Firewalls (WAFs).

WAFs: Eine wichtige Sicherheitskomponente

Angesichts der Tatsache, dass Angriffe auf Webanwendungen eine der Hauptursachen für Sicherheitsverletzungen sind, war und ist der Schutz von Anwendungen und APIs ein Hauptanliegen für Anwendungssicherheitsingenieure, Sicherheitsarchitekten und Informationssicherheitsexperten. Da Anwendungen häufig mit OWASP Top 10-Schwachstellen veröffentlicht werden, müssen die Sicherheitsstandards für Webanwendungen in den Softwareentwicklungszyklus (SDLC)integriert werden.

Web Application Firewalls spielen eine Rolle beim Schutz vor Schwachstellen, indem sie eine Sicherheitsebene bieten, die mit Netzwerk-Firewalls nicht erreicht werden kann. Herkömmliche Netzwerk-Firewalls sind einfach nicht in der Lage, Webanwendungen zu schützen, die Anfragen nach Webinhalten aus dem Internet annehmen und beantworten müssen.

WAFs lösen das Problem, indem sie eine Möglichkeit zur Filterung des Netzwerkverkehrs bieten, während Anwendungen weiterhin direkt mit dem Internet verbunden werden können. Anstatt eine Mauer zwischen internen und externen Netzwerkressourcen zu errichten, funktionieren WAFs wie Bildschirme, die freundlichen Verkehr durchlassen, aber bösartigen Verkehr blockieren.

Auf diese Weise helfen WAFs, sich gegen einige häufige Sicherheitsrisiken von Webanwendungenzu schützen, wie z.B. unsachgemäß entwickelte Anwendungen und Injektionsangriffe. WAFs beheben zwar nicht die zugrundeliegenden Schwachstellen oder Fehler in Webanwendungen, aber sie können verhindern, dass Angriffe, die versuchen, diese Fehler auszunutzen, jemals die Anwendung erreichen. WAFs machen es Angreifern schwer, indem sie anfängliche Tests stoppen, gängige Angriffswege blockieren und die Rate der Anfragen begrenzen.

Darüber hinaus können Web Application Firewalls den Datenverkehr von Webanwendungen, Angriffsversuche und Maßnahmen, die ein Unternehmen zur Sicherung seiner Webanwendungen ergriffen hat, protokollieren - all dies unterstützt Auditing- und Compliance-Aktivitäten.

Die Bedrohungslandschaft verstehen

Bevor wir über die kritischen Komponenten einer effektiven Web Application Firewall sprechen, sollten wir die verschiedenen Arten von Bedrohungen für Ihre Webanwendung betrachten. Wir haben bereits XSS, SQL-Injektion und lokale Dateieinbindung erwähnt. Das Ziel der ursprünglichen Anwendungs-Firewalls war es, vor diesen Arten von Angriffen zu schützen, aber das Schlachtfeld hat sich verändert und entwickelt sich ständig weiter.

Denial-of-Service(DoS)-Angriffe oder DoS- und DDoS-Angriffe werden mit der zunehmenden Beliebtheit von Cloud-Computing auf Abruf immer häufiger.

Die jüngste OWASP Top 10 Liste enthält jetzt mehr Risiken im Zusammenhang mit Zugriffskontrolle und Konfiguration. Fehlerhafte Zugriffskontrolle und kryptografische Fehler belegten die ersten beiden Plätze auf der Liste für 2021. Die damit verbundenen Probleme, die von Fehlkonfigurationen der Sicherheit bis hin zu veralteten Komponenten reichen, haben ebenfalls zugenommen. Sie müssen nicht nur Ihre Dienste vor Angriffen schützen, sondern auch verhindern, dass sensible Daten versehentlich preisgegeben werden.

Funktionen einer effektiven Web Application Firewall

Eine Web Application Firewall arbeitet mit einer Reihe von Regeln oder Richtlinien zum Schutz vor Sicherheitslücken in webbasierten Anwendungen, indem sie den Netzwerkverkehr überwacht und filtert, der Webprotokolle, insbesondere HTTP und HTTPS, verwendet.

Wir können die Funktion der WAF in zwei verschiedene Teile unterteilen: Schutz des eingehenden und des ausgehenden Datenverkehrs. Die Funktion zum Schutz eingehender Daten der WAF ist für die Überprüfung des Anwendungsdatenverkehrs von außen zuständig. Als Teil des Schutzes der Webanwendung vor eingehendem Datenverkehr muss die WAF gefährliche Aktivitätsmuster, verdächtige Nutzdaten und Schwachstellen erkennen.

Da Hacker hartnäckig und innovativ sind, ändert sich die Art der eingehenden Angriffe. WAFs müssen auf der Grundlage einer proaktiven Reihe von Sicherheitsrichtlinien arbeiten, die vor bekannten Schwachstellen in der Webanwendung schützen. Um verschiedene Arten von bösartigem Datenverkehr herauszufiltern, muss jede Sicherheitsrichtlinie auf dem neuesten Stand gehalten werden, um mit den sich entwickelnden Angriffsvektoren Schritt zu halten. Web Application Firewalls sind besonders effektiv, da sie für Änderungen der Sicherheitsrichtlinien ausgelegt sind.

Beim Outbound-Schutz geht es darum, zu verhindern, dass Unternehmens- und Kundendaten nach außen dringen. Obwohl die genaue Analyse ausgehender Daten in der realen Welt eine Herausforderung darstellt, können proxy-basierte Inline-WAFs ausgehende Daten abfangen und sensible Daten maskieren oder blockieren, damit sie nicht versehentlich oder böswillig nach außen dringen.

Verschiedene Arten von Web Application Firewalls

Wenn Sie WAFs zum Schutz von Webanwendungen einsetzen, definieren Sie Regeln, die Webanfragen auf der Grundlage bestimmter Kriterien zulassen, blockieren oder überwachen. Sie können zum Beispiel eine WAF-Regel so anpassen, dass eingehende Anfragen, die einen bestimmten HTTP-Header enthalten oder von einer bestimmten IP-Adresse stammen, blockiert werden.

Blocklist vs. Allowlist WAFs

Kategorisch gesehen können Web Application Firewalls durch ihre Funktionsweise unterschieden werden. Eine WAF mit Blockliste basiert auf einem negativen Sicherheitsmodell, während eine WAF mit Erlaubnisliste einem positiven Sicherheitsmodell folgt:

- Blocklist-WAFs sind so konzipiert, dass sie bestimmte Endpunkte oder Arten von Datenverkehr blockieren und alle anderen zulassen.

- Allowlist WAFs funktionieren in gewisser Weise umgekehrt zu Blocklist WAFs. Sie blockieren standardmäßig den gesamten Datenverkehr und lassen nur den ausdrücklich genehmigten Datenverkehr passieren.

Allowlist WAFs gelten als sicherer, da sie das Risiko minimieren, dass bösartiger Datenverkehr aufgrund von falsch konfigurierten Firewall-Regeln die Abwehr umgeht. Abgesehen davon funktionieren WAFs mit Erlaubnislisten nicht gut in Situationen, in denen Sie nicht alle gültigen Verkehrsarten oder Endpunkte vorhersehen können.

Angesichts der Vor- und Nachteile dieser beiden WAFs ist es nicht verwunderlich, dass viele WAFs heute mit einem hybriden Sicherheitsmodell aus "Erlaubnis- und Sperrlisten" arbeiten.

Netzwerk-basierte, Host-basierte und Cloud-basierte WAFs

WAFs können nach ihrem Bereitstellungsmodell kategorisiert werden - netzwerkbasiert, hostbasiert und Cloud-basiert.

- Netzwerkbasiert: Eine netzwerkbasierte WAF - in Form einer Hardware-Appliance, die lizenziert und gewartet werden muss - arbeitet auf einer Netzwerkinfrastruktur (z.B. einem Switch), die zwischen Anwendungen und dem Internet steht.

- Host-basierte WAF: Host-basierte WAFs befinden sich auf den Servern, auf denen sich die Webanwendungen befinden. Da sie als Teil des Betriebssystems der Anwendung bereitgestellt werden, nutzen sie die Filterung auf Betriebssystemebene, um den Datenverkehr zu filtern, der an Webanwendungen weitergeleitet wird, die leicht skaliert werden können.

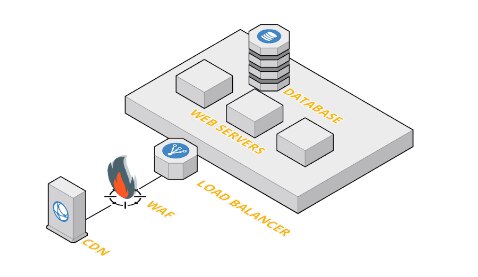

- Cloud-basierte WAF: Anwendungen, die in der Cloud gehostet werden, können eine Cloud-basierte WAF verwenden, die mit virtuellen Netzwerkdiensten oder Load Balancern in der Cloud integriert wird, um den Webverkehr zu filtern. Cloud-basierte WAFs erfordern zwar kein großes Team, um sie bereitzustellen oder zu warten, aber sie bieten in der Regel keinen vollständigen Überblick über die Bedrohungen.

Welches WAF-Bereitstellungsmodell ein Unternehmen verwendet, hängt zum Teil davon ab, wo sich seine Webanwendungen befinden. Eine Cloud-basierte WAF funktioniert zum Beispiel nur, wenn Anwendungen in der Cloud bereitgestellt werden. Wenn die Wartung bei der Auswahl eines Bereitstellungsmodells eine Rolle spielt, erfordern Netzwerk- und Host-basierte WAFs in der Regel einen höheren Einrichtungs- und Verwaltungsaufwand, während Cloud-basierte WAFs kaum mehr als eine DNS- oder Proxy-Änderung benötigen.

WAFs vs. andere Sicherheitstools

Web Application Firewalls bieten Funktionen, die sie von anderen Firewalls und Sicherheitslösungen unterscheiden, aber sie sind nicht dazu gedacht, als allumfassendes Sicherheitstool zu dienen. Tatsächlich sind WAFs nicht dafür ausgelegt, alle Arten von Angriffen abzuwehren. Eine Web Application Firewall ist nur eine Komponente der Sicherheit und soll eine integrierte Suite von Tools ergänzen, um eine ganzheitliche Verteidigung gegen alle denkbaren Angriffsvektoren zu bieten.

WAFs vs. traditionelle Firewalls

Herkömmliche Firewalls sind so konzipiert, dass sie Ressourcen, die in einem internen Netzwerk arbeiten, von denen trennen, die direkt mit dem Internet verbunden sind. WAFs sind insofern nuancierter, als sie Anwendungen eine Schnittstelle zum Internet ermöglichen und dennoch eine Schutzschicht bieten.

WAFs vs. Next-Generation Firewalls

Eine Next-Generation Firewall (NGFW) ist eine Art von Anwendungs-Firewall, die die besten Eigenschaften einer traditionellen Netzwerk-Firewall und einer WAF kombiniert. Zusätzlich zur Blockierung eingehender Anfragen durch die Inspektion der Pakete auf der Netzwerkebene verfügt die NGFW über Inspektionsfunktionen, mit denen Sie unerwünschten Datenverkehr in Ihrem privaten Netzwerk blockieren können.

Obwohl sich NGFW- und WAF-Funktionen überschneiden, liegen die Hauptunterschiede in ihren zentralen Verantwortungsmodellen. Next-Generation Firewalls erfassen mehr Kontext des Netzwerkverkehrs, setzen benutzerbasierte Richtlinien durch und fügen wichtige Funktionen wie Antiviren- und Antimalware hinzu. Durch das Hinzufügen von Kontext zu Sicherheitsrichtlinien können NGFWs außerdem Threat Intelligence-Engines kombinieren, um den Entscheidungsprozess zu unterstützen.

Im Gegensatz dazu beschränken sich WAFs auf die Anwendungsschicht. Sie sind darauf spezialisiert, gängige Webangriffe wie XSS- oder DDoS-Attacken zu verhindern, was sie für die Absicherung von internetbasierten und Cloud-nativen Anwendungen unerlässlich macht.

Aber der übergreifende Unterschied zwischen den beiden Technologien lässt sich am besten anhand von Proxys verstehen. Die von Servern verwendete WAF ist fast immer ein Reverse Proxy. NGFWs werden von Clients verwendet und sollen diese schützen, was sie in den meisten Fällen zu Forward Proxies macht.

WAFs vs. Intrusion-Prevention-Systeme

Wie eine WAF ist ein Intrusion-Prevention-System (IPS) darauf ausgelegt, bösartigen Netzwerkverkehr zu erkennen und zu blockieren. IPS sind jedoch so konzipiert, dass sie alle Arten von Datenverkehr über alle Protokolle hinweg filtern.

Allerdings sind WAFs in der Regel besser in der Lage, komplexe Angriffe zu erkennen, die über Web-Protokolle laufen. IPS-Lösungen stützen sich in der Regel auf generische Angriffssignaturen (bestimmte Arten von Paketen oder Verkehrsmustern) und nutzen keine kontextbezogenen Daten (historische Verkehrsmuster oder Muster des Benutzerverhaltens), um festzustellen, welcher Verkehr bösartig sein könnte.

Wie Sie eine Web Application Firewall bereitstellen

Eine WAF kann auf verschiedene Arten bereitgestellt werden, je nachdem, wo Ihre Anwendungen eingesetzt werden, welche Dienste Sie benötigen, wie Sie sie verwalten möchten und welches Maß an architektonischer Flexibilität und Leistung erforderlich ist.

Fragen, die Sie berücksichtigen sollten:

- Möchten Sie die WAF selbst verwalten, oder möchten Sie die Verwaltung auslagern?

- Ist ein Cloud-basiertes Modell die bessere Option, oder möchten Sie Ihre WAF vor Ort haben?

Die Art und Weise, wie Sie die WAF bereitstellen möchten, ist ausschlaggebend dafür, welche WAF die richtige für Sie ist. Sie müssen dann entscheiden, wie Sie die WAF in Ihr Netzwerk für Webanwendungen integrieren wollen. Sie haben drei Ansätze zur Auswahl:

- Transparente Brücke: Im transparenten Bridge-Modus ist die WAF an die gleichen Ports gebunden wie die Webanwendungen, die sie schützt. Aus Sicht der Webanwendungen und der Clients, die sich mit ihnen verbinden, scheint es keine Firewall zu geben, aber die Port-Bindung arbeitet im Hintergrund, damit die WAF den Datenverkehr abfangen und entscheiden kann, ob sie ihn passieren lässt.

- Transparenter Reverse Proxy: Bei einem transparenten Reverse-Proxy-Ansatz wissen die Webanwendungen von der Existenz einer Firewall, aber die Clients nicht. Die WAF akzeptiert den Datenverkehr auf Ports und Adressen, die für externe Endpunkte als Anwendungen erscheinen, aber die Anwendungen selbst arbeiten auf anderen, internen Ports und Adressen. Die WAF prüft den Datenverkehr und entscheidet, ob er an diese Ports und Adressen weitergeleitet werden soll.

- Reverse Proxy: Ein Reverse Proxy bedeutet, dass Clients Anfragen an eine WAF senden, die auf Ports oder Adressen arbeitet, die zur Ausführung eines Proxy-Dienstes verwendet werden, und dann Anfragen an Anwendungen weiterleitet. Ein Reverse Proxy ähnelt einem transparenten Reverse Proxy. Der Hauptunterschied besteht darin, dass die Clients bei einem einfachen Reverse Proxy wissen, dass ein Proxy Server existiert.

Das transparente Brückenmodell ist am einfachsten zu implementieren, da es die wenigsten Anforderungen an Netzwerkbindungen, Adressen und Portkonfigurationen stellt. Es isoliert jedoch keine Webanwendungen von der WAF auf Netzwerkebene. Transparente Reverse Proxies und Reverse Proxies bieten mehr Isolation und die Möglichkeit, den Datenverkehr zu überprüfen, bevor er Anwendungen erreicht.

Der nächste Schritt bei der Bereitstellung einer WAF ist die Entscheidung, wo sie gehostet werden soll. Die wichtigsten Optionen sind:

- Cloud-basiert als vollständig verwalteter Service: Die WAF läuft in der Cloud als vollständig verwalteter Service. Die Benutzer schalten ihn einfach ein und konfigurieren ihn, wobei außer der Einrichtung der gewünschten Netzwerkrichtlinien keine weitere Verwaltung erforderlich ist.

- Cloud-basiert und selbst verwaltet: Die WAF wird in der Cloud gehostet, aber die Benutzer sind für die Bereitstellung, Konfiguration und Verwaltung verantwortlich.

- Cloud-basiert und mit automatischer Provisionierung: Die WAF wird in der Cloud gehostet. Obwohl die Benutzer es konfigurieren und verwalten müssen, wird es automatisch mit Netzwerkregeln gefüllt, die auf die Cloud-Umgebung abgestimmt sind. Dieser Ansatz bietet einen Mittelweg zwischen vollständig verwalteten und selbst verwalteten WAF-Optionen.

- Erweiterte WAF für den Einsatz vor Ort: Die WAF wird auf einer lokalen Infrastruktur gehostet. Die Einrichtung vor Ort ist aufwändiger, und die Unternehmen müssen die Host-Infrastruktur für die WAF bereitstellen. Der Kompromiss ist eine größere Kontrolle über die Konfiguration der WAF.

- Agent oder agentenlose hostbasierte WAFs: Die WAF läuft auf Host-Servern oder Anwendungscontainern. Benutzer müssen möglicherweise Agenten auf jedem Server bereitstellen, um den Web Application Firewall Service zu hosten, aber es gibt auch agentenlose Ansätze mit erzwungenen Firewall-Regeln.

Was Sie bei der Auswahl einer Sicherheitslösung für Webanwendungen beachten sollten

Faktoren, die Sie bei der Bewertung von Web Application Firewall-Optionen berücksichtigen sollten:

- Welche Bereitstellungsmodelle werden unterstützt? Die besten WAFs unterstützen eine Reihe von Bereitstellungsoptionen, so dass sie sowohl vor Ort als auch in der Cloud betrieben werden können, entweder mit vollständig verwalteten oder selbst verwalteten Ansätzen, je nachdem, welche Optionen für das Unternehmen geeignet sind.

- Wie filtert die WAF den Datenverkehr? Je mehr Kontext eine WAF bei der Auswertung des Datenverkehrs berücksichtigen kann, desto besser ist sie in der Lage, ausgeklügelte Angriffe zu erkennen, die generischen Firewalls oft entgehen.

- Wie effizient muss die WAF sein? Alle WAFs sollten effizient arbeiten, um zu vermeiden, dass Anwendungen die Infrastrukturressourcen vorenthalten werden, die sie zur Ausführung benötigen.

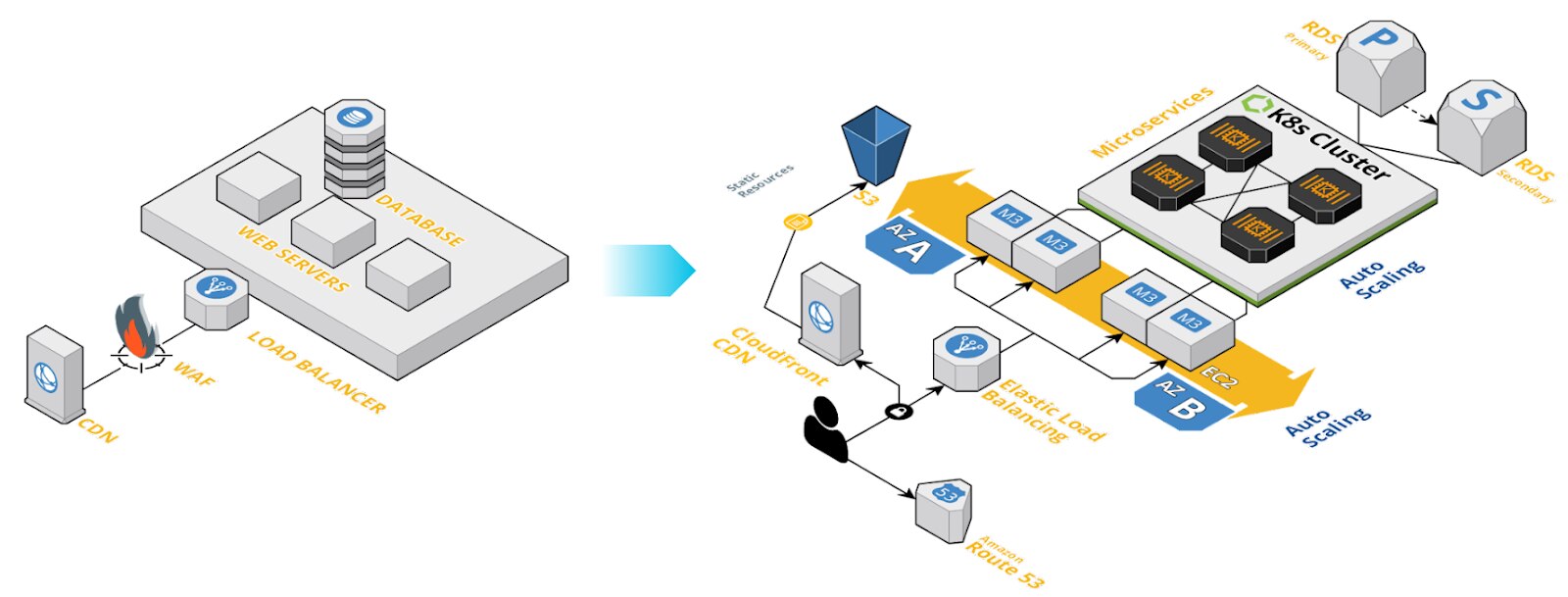

Zusätzlich zu den oben genannten Überlegungen bei der Auswahl einer Sicherheitslösung für Webanwendungen ist es ratsam, die Skalierbarkeit zu berücksichtigen. Wie wird die WAF in Zukunft erweitert werden müssen? Wird es Anwendungen unterstützen müssen, die in hybriden und Multi-Cloud-Architekturen betrieben werden? Muss es APIs unterstützen? Da APIs für die Kommunikation zwischen Anwendungen und Benutzern immer wichtiger werden, wird die Fähigkeit, APIs und Webanwendungen zu schützen, von entscheidender Bedeutung sein.

Die Zukunft der Web-App- und API-Sicherheit (WAAS)

Moderne Webanwendungen, die auf Cloud-nativen Architekturen basieren, sind komplexer denn je. Agile Entwicklungsprozesse, kontinuierliche Integration und Bereitstellung sowie sich verändernde Umgebungen stellen neue Herausforderungen für die traditionelle WAF dar. Die nächste Generation von Webanwendungs- und API-Schutz ist die Webanwendungs- und API-Sicherheit (WAAS).

WAAS enthält traditionelle WAF-Funktionen wie die automatische Erkennung von Webanwendungen. Es geht sogar noch einen Schritt weiter, um alle API Endpunkte in Ihrer Umgebung zu ermitteln. Dieser Ansatz vereinfacht die Konfiguration von Sicherheitsregeln zum Schutz Ihrer Webanwendungen und APIs oder zur Aktualisierung bestehender Anwendungen in Ihrer Umgebung.

Indem Sie Ihre webbasierten Anwendungen und APIs automatisch erkennen und schützen, verringern Sie auch das Risiko, dass eine Anwendung falsch konfiguriert oder ungeschützt bereitgestellt wird.

Eine effektive WAAS-Lösung akzeptiert API-Spezifikationen aus verschiedenen Formaten, wie Swagger und OpenAPI, und verwendet diese Definitionen, um Anfragen auf Konformität mit der Spezifikation zu prüfen. Einige Endpunkte benötigen möglicherweise weniger Schutz und mehr Zugriff, während diejenigen, die mit sensiblen Daten umgehen, das höchste Maß an Schutz und Kontrolle benötigen. Darüber hinaus bietet eine WAAS-Lösung von Haus aus DoS-Schutz.

Weitere Funktionen, die Sie bei der Auswahl einer Lösung für die Anwendungssicherheit berücksichtigen sollten, sind die Möglichkeit, Anfragen auf der Grundlage des Herkunftsortes zu überprüfen. Außerdem möchten Sie die Möglichkeit haben, das Niveau der Abwehrmaßnahmen für jede Anwendung oder API mit benutzerdefinierten Regeln anzupassen. Möglicherweise möchten Sie auch den Grad der Warnungen und Fehlerberichte für jede Anwendung auf der Grundlage einer Kombination aus Schweregrad und potenziellem Risiko festlegen.

Sichern Sie Ihre Apps für die Zukunft

Während Cloud-Computing seinen Platz in der Industrie festigt, breiten sich Cloud-native Anwendungen weiter aus und werden immer wichtiger und komplexer. Die Sicherheit muss in der Lage sein, sich genauso schnell zu entwickeln wie die dynamische Bedrohungslandschaft.

Fachleute für Informationssicherheit - DevOps -Ingenieure, Sicherheitsarchitekten und Sicherheitsteams für Anwendungen - müssen zusammenarbeiten und sich die Erfahrungen der anderen zunutze machen, um eine umfassende Strategie für die Sicherheit zu entwickeln, die das moderne Unternehmen verteidigen kann.

WAF-FAQs

Web- und Netzwerk-basierte Lösungen schützen Unternehmen vor verschiedenen Arten von Datenverkehr. Eine Netzwerk-Firewall wehrt Angriffe auf der Netzwerkebene ab, und WAFs verhindern Website-Angriffe. Die beiden Sicherheitslösungen arbeiten zusammen, um den Schutz zu erweitern.

Eine Web Application Firewall (WAF) ist eine Sicherheitslösung, die Webanwendungen vor gängigen Angriffen wie SQL-Injektion, Cross-Site Scripting (XSS) und Distributed Denial-of-Service (DDoS) schützt. WAFs überwachen und filtern den HTTP/HTTPS-Verkehr zwischen Clients und Webanwendungen und ermöglichen es Organisationen, benutzerdefinierte Sicherheitsregeln zu implementieren und bösartige Anfragen zu blockieren. Im Gegensatz dazu ist eine Anwendungsprogrammierschnittstelle (API) ein Satz von Regeln und Protokollen, die es Softwareanwendungen ermöglichen, miteinander zu kommunizieren. APIs erleichtern den Austausch von Daten und Funktionen zwischen verschiedenen Diensten und ermöglichen es Entwicklern, funktionsreiche Anwendungen zu erstellen, indem sie vorhandene Komponenten nutzen.

Eine API WAF ist eine spezielle Web Application Firewall, die APIs vor Sicherheitsbedrohungen und Schwachstellen schützt. Sie erweitert die traditionelle WAF-Funktionalität, indem sie sich auf die einzigartigen Aspekte der API-Kommunikation konzentriert, wie die Verwendung von RESTful- oder GraphQL-Protokollen, JSON- oder XML-Datenformaten und Authentifizierungs-Tokens. API WAFs überwachen und filtern den API-Verkehr und wenden Sicherheitsregeln und -richtlinien an, um unbefugten Zugriff, Datenverluste oder Missbrauch von API-Endpunkten zu verhindern. Indem sie böswillige Anfragen erkennen und blockieren, tragen API WAFs dazu bei, die Integrität, Vertraulichkeit und Verfügbarkeit von APIs und der von ihnen verarbeiteten Daten zu wahren.

Web Application and API Protection (WAAP) ist eine umfassende Sicherheitslösung, die WAF- und API-Sicherheitsfunktionen umfasst. Während sich WAFs meist auf den Schutz von Webanwendungen vor gängigen Angriffen konzentrieren, erweitert WAAP diesen Schutz auf APIs, die in modernen Anwendungsarchitekturen immer wichtiger werden.

WAAP-Lösungen kombinieren die Funktionalität herkömmlicher WAFs mit fortschrittlichen API-Sicherheitsfunktionen, wie z.B. Ratenbegrenzung, Authentifizierung und Zugriffskontrolle. Durch die Bereitstellung eines ganzheitlichen Ansatzes für die Sicherheit von Webanwendungen und APIs ermöglichen die Lösungen von WAAP Organisationen einen effektiveren und effizienteren Schutz ihrer digitalen Ressourcen und gewährleisten die Sicherheit und Compliance ihrer Anwendungen und Dienste.

WAAP-Lösungen kombinieren die Funktionalität herkömmlicher WAFs mit fortschrittlichen API-Sicherheitsfunktionen, wie z.B. Ratenbegrenzung, Authentifizierung und Zugriffskontrolle. Durch die Bereitstellung eines ganzheitlichen Ansatzes für die Sicherheit von Webanwendungen und APIs ermöglichen die Lösungen von WAAP Organisationen einen effektiveren und effizienteren Schutz ihrer digitalen Ressourcen und gewährleisten die Sicherheit und Compliance ihrer Anwendungen und Dienste.

Web-APIs sind fester Bestandteil zahlreicher Anwendungen und ermöglichen einen nahtlosen Datenaustausch und die gemeinsame Nutzung von Funktionen. Beispiele hierfür sind soziale Medienplattformen wie Facebook und Twitter, die APIs anbieten, mit denen Entwickler soziale Funktionen in ihre Anwendungen integrieren können. Zahlungsabwicklungsdienste wie Stripe und PayPal bieten APIs für sichere Online-Transaktionen. Wetteranwendungen wie OpenWeatherMap und WeatherAPI liefern Echtzeit-Wetterdaten über APIs. Content-Management-Systeme wie WordPress und Drupal stellen APIs für den Abruf und die Verwaltung von Inhalten zur Verfügung. Darüber hinaus bieten Cloud-Service-Anbieter wie Amazon Web Services (AWS), Microsoft Azure und Google Cloud Platform (GCP) umfangreiche APIs zur programmatischen Interaktion mit ihren Diensten an.

Die Absicherung einer Web-API umfasst mehrere Schutzschichten. Beginnen Sie mit der Implementierung starker Authentifizierungs- und Autorisierungsmechanismen, wie OAuth 2.0 oder JWT-Tokens, um sicherzustellen, dass nur autorisierte Clients und Benutzer auf die API zugreifen. Setzen Sie die Grundsätze der geringsten Privilegiendurch und gewähren Sie den Benutzern den minimal notwendigen Zugriff, um ihre Aufgaben zu erfüllen. Wenden Sie Eingabevalidierung und Ausgabeverschlüsselung an, um Injektionsangriffe zu verhindern. Verschlüsseln Sie sensible Daten bei der Übertragung mit HTTPS und im Ruhezustand mit Verschlüsselungsalgorithmen wie AES. Implementieren Sie eine Ratenbegrenzung, um Missbrauch und Distributed-Denial-of-Service-Angriffe (DDoS) zu verhindern. Überwachen und protokollieren Sie regelmäßig API-Aktivitäten, um Anomalien und potenzielle Sicherheitsbedrohungen zu erkennen. Und schließlich sollten Sie API-Sicherheitstools wie API WAFs oder Lösungen zum Schutz von Webanwendungen und APIs (WAAP) für zusätzliche Sicherheit einsetzen.

Während WAFs Webanwendungen effektiv vor gängigen Angriffen schützen, bieten sie möglicherweise keine umfassende API-Sicherheit, da sie sich in erster Linie auf HTTP/HTTPS-Datenverkehr konzentrieren. APIs verwenden oft unterschiedliche Protokolle, Datenformate und Authentifizierungsmechanismen, die spezielle Sicherheitsmaßnahmen erfordern. Herkömmlichen WAFs fehlt möglicherweise die Fähigkeit, API-spezifische Datenformate wie JSON oder XML zu analysieren oder RESTful- oder GraphQL-Protokolle zu unterstützen. Außerdem bieten WAFs möglicherweise nicht die granulare Zugriffskontrolle und Ratenbegrenzung, die für die Sicherung von API-Endpunkten erforderlich sind. API-Sicherheit erfordert einen gezielteren Ansatz, wie z.B. API-spezifische WAFs oder Lösungen zum Schutz von Webanwendungen und APIs (WAAP), die maßgeschneiderte Sicherheitsfunktionen zum Schutz von APIs vor Bedrohungen und Schwachstellen bieten.

Eine Web Application Firewall ersetzt keine herkömmliche Netzwerk-Firewall. WAFs konzentrieren sich auf den Schutz von Webanwendungen vor spezifischen Angriffen auf der Anwendungsebene. Netzwerk-Firewalls arbeiten auf der Netzwerkebene und filtern den Datenverkehr auf der Grundlage von IP-Adressen, Ports und Protokollen. Sowohl WAFs als auch Netzwerk-Firewalls erfüllen in der Sicherheitsarchitektur einer Organisation unterschiedliche Zwecke und bieten ergänzende Schutzschichten, um Netzwerkressourcen und Webanwendungen vor verschiedenen Bedrohungen zu schützen.

Eine WAF ist auch dann empfehlenswert, wenn Sie eine Netzwerk-Firewall haben. Während Netzwerk-Firewalls einen wichtigen Schutz auf der Netzwerkebene bieten, können sie Angriffe auf der Anwendungsebene, die auf Webanwendungen abzielen, nicht abwehren. WAFs bieten speziellen Schutz für Webanwendungen, indem sie den HTTP/HTTPS-Verkehr überwachen und filtern, bösartige Anfragen blockieren und anwendungsspezifische Schwachstellen entschärfen. Die Implementierung sowohl einer Netzwerk-Firewall als auch einer WAF gewährleistet eine umfassendere und robustere Sicherheitslage, die mehrere Ebenen der Infrastruktur Ihrer Organisation abdeckt.

WAF-Typen lassen sich in drei Kategorien einteilen: netzwerkbasiert, hostbasiert und cloudbasiert.

- Bei netzwerkbasierten WAFs handelt es sich um Hardware-Appliances, die in der Netzwerk-Infrastruktur einer Organisation bereitgestellt werden und Schutz für Webanwendungen mit geringer Latenz bieten.

- Host-basierte WAFs sind Software-Lösungen, die auf demselben Server wie die Webanwendung installiert werden können und eine bessere Anpassung und Integration in die Anwendungsumgebung ermöglichen.

- Cloud-basierte WAFs werden als Service von Drittanbietern zur Verfügung gestellt und erfordern nur eine minimale Einrichtung und Wartung vor Ort. Diese WAFs lassen sich leicht skalieren, bieten ein Pay-as-you-go-Preismodell und können zusätzliche Funktionen wie DDoS-Schutz und die Integration von Content Delivery Network (CDN) enthalten.

Die Wahl des geeigneten WAF-Typs hängt von den Bedürfnissen, Ressourcen und Anforderungen einer Organisation ab.

WAFs sind nach wie vor ein wesentlicher Bestandteil der modernen Webanwendungssicherheit. Da sich Webanwendungen kontinuierlich weiterentwickeln und immer komplexer werden, müssen sich WAFs auch an neue Bedrohungen und Schwachstellen anpassen. Fortschrittliche WAFs enthalten jetzt Funktionen wie maschinelles Lernen, Verhaltensanalysen und API-spezifische Sicherheit, um einen umfassenderen Schutz zu bieten. WAFs allein reichen zwar nicht aus, um alle Aspekte einer Anwendung zu schützen, aber sie bilden eine entscheidende Schicht in einer Defense in Depth Sicherheitsstrategie.

WAFs sind zwar ein wirksamer Schutz gegen Angriffe auf der Anwendungsebene, schützen aber nicht vor allen Arten von Bedrohungen. WAFs schützen möglicherweise nicht vor Angriffen auf der Netzwerkebene, wie z.B. Port-Scanning, IP-Spoofing oder SYN-Flood-Angriffe, für die Netzwerk-Firewalls oder Intrusion-Prevention-Systeme erforderlich sind. WAFs bieten keinen Schutz vor Social-Engineering-Angriffen wie Phishing oder Spear-Phishing. Hierfür sind Schulungen zur Sensibilisierung der Benutzer und Lösungen für die E-Mail-Sicherheit erforderlich. Außerdem können WAFs nicht vor Insider-Bedrohungen, kompromittierten Benutzerkonten oder schlechten Sicherheitspraktiken innerhalb einer Organisation schützen. Eine umfassende Sicherheitsstrategie sollte mehrere Schutzebenen umfassen, darunter WAFs, Firewalls, Intrusion Detection Systeme, Benutzerschulung und robuste Sicherheitsrichtlinien.

Bei einer WAF mit Blockliste wird der gesamte Datenverkehr durchgelassen, und nur Anfragen von identifizierten Bedrohungen werden blockiert. Bei einer WAF mit Erlaubnisliste wird der meiste Datenverkehr blockiert, und nur die in der Konfiguration angegebenen vertrauenswürdigen Anfragen werden zugelassen.

Eine bösartige Anfrage bezieht sich auf eine schädliche Domain-Anfrage, die absichtlich verwendet wird, um ein System auszunutzen. Ein Cross-Site Request Forgery ist beispielsweise eine bösartige Anfrage, die an einen authentifizierten Benutzer gesendet wird und Parameter enthält, um eine Anwendungsanfrage ohne das Wissen des Benutzers zu vervollständigen.

Ein DDoS-Angriff ist ein weiteres Beispiel für eine bösartige Anfrage. Das Ziel eines DDoS-Angriffs ist es, legitime Anfragen an ein System zu blockieren, indem die Ressourcen des Systems erschöpft werden. Hacker erreichen manchmal einen erfolgreichen DDoS-Angriff, indem sie ein System mit falschen Anfragen überschwemmen.

Der beste Weg, ein System vor DDoS-Angriffen zu schützen, besteht darin, jede mit dem System verbundene IP-Adresse zu verbergen. Es ist auch wichtig, die IP-Adressen, die mit einem böswilligen Benutzer assoziiert sind, zu den Sicherheitsregeln hinzuzufügen, damit böswillige Pakete von dieser Quelle künftig erkannt und gefiltert werden können.

Ein DDoS-Angriff ist ein weiteres Beispiel für eine bösartige Anfrage. Das Ziel eines DDoS-Angriffs ist es, legitime Anfragen an ein System zu blockieren, indem die Ressourcen des Systems erschöpft werden. Hacker erreichen manchmal einen erfolgreichen DDoS-Angriff, indem sie ein System mit falschen Anfragen überschwemmen.

Der beste Weg, ein System vor DDoS-Angriffen zu schützen, besteht darin, jede mit dem System verbundene IP-Adresse zu verbergen. Es ist auch wichtig, die IP-Adressen, die mit einem böswilligen Benutzer assoziiert sind, zu den Sicherheitsregeln hinzuzufügen, damit böswillige Pakete von dieser Quelle künftig erkannt und gefiltert werden können.

Sowohl ein DoS als auch ein DDoS-Angriff sind Denial-of-Service-Angriffe. Bei einem DoS-Angriff überflutet ein einzelner Computer einen Server mit TCP- und UDP-Paketen. Bei einem verteilten Denial-of-Service-Angriff (DDoS) überschwemmen mehrere Systeme, die von mehreren Standorten aus arbeiten, ein einzelnes System mit Paketen.

Ein Angriff auf der Anwendungsebene ist eine Art von DDoS-Angriff. Dieser Angriff zielt auf eine Anwendung, in der Regel einen Webserver, und erfolgt, wenn ein bösartiger Akteur bösartige Bots einsetzt, um wiederholt eine Ressource von einem Webserver anzufordern, bis der Server überlastet ist. Da sich Identifikatoren, wie z.B. eine IP-Adresse, bei jeder Anfrage ändern, kann der Server den Angriff nicht erkennen.

SQL-Injektion bezieht sich auf eine Technik, die Hacker verwenden, um unbefugten Zugriff auf die Datenbank einer Webanwendung zu erlangen, indem sie einer Datenbankabfrage eine Zeichenfolge mit bösartigem Code hinzufügen.

Die Manipulation von Cookies, auch Cookie Poisoning genannt, beinhaltet die Veränderung eines Cookies, um unbefugte Informationen über einen Benutzer zu erhalten, in der Regel mit dem Ziel, einen Identitätsdiebstahl zu begehen.

Geräte kommunizieren über das Internet, indem sie Internetprotokoll-Pakete (IP) senden und empfangen. IP-Spoofing oder IP-Adress-Spoofing ist eine Technik, mit der Hacker diese Kommunikation ausnutzen und sich Zugang zu Computern verschaffen, um sie möglicherweise mit Malware zu infizieren, Daten zu stehlen oder Server zum Absturz zu bringen. Beim IP-Spoofing werden IP-Pakete von einer falschen IP-Adresse aus gesendet, um die eigene Identität zu verschleiern oder sich als ein anderes Computersystem auszugeben.

Eine Layer 7-Firewall ist eine Firewall, die auf der siebten Schicht des OSI-Modells arbeitet, die auch als Anwendungsschicht bekannt ist und erweiterte Regeln zur Filterung des Datenverkehrs ermöglicht. Anstatt auf der Grundlage einer IP-Adresse zu filtern, kann eine Layer 7-Firewall Datenpakete daraufhin untersuchen, ob sie bösartige Bots oder andere Bedrohungen enthalten.

Der größte Unterschied besteht darin, dass WAFs Webanwendungen und Endpunkte schützen, die dem Internet ausgesetzt sind, während die traditionelle Netzwerk-Firewall den Datenverkehr in Ihrem vertrauenswürdigen Netzwerk überwacht.

WAFs haben sich weiterentwickelt, um vor bösartigen Bots, API-Missbrauch und den in den OWASP Top 10 aufgeführten Punkten zu schützen, einschließlich Angriffen auf der Anwendungsebene, wie DDoS-Schutz und Schutz vor Datendiebstahl.

Ursprünglich haben CDN-Anbieter WAFs entwickelt, weil sie bereits die Inhalte bereitstellten und es sinnvoll war, diese mit Sicherheitskontrollen zu ergänzen. Dann begannen WAF-Anbieter, zusätzliche Funktionen, wie z.B. Bot-Abwehr, in dasselbe Produkt einzubauen. WAFs verlagerten sich schließlich weg vom Perimeter und in die Cloud. Heute haben WAFs die Trennung aufgehoben und sind näher an die Anwendung herangerückt, um mehr Sicherheitskontext zu bieten.

Ein CDN oder Content Delivery Network ist eine geografisch verteilte Gruppe von Servern, die die Bereitstellung von Internetinhalten beschleunigen. CDNs legen Inhalte auf Proxy-Servern in verschiedenen Regionen zwischen, so dass Nutzer weltweit ein Video ansehen oder Software herunterladen können, ohne exorbitante Wartezeiten beim Laden der Inhalte in Kauf nehmen zu müssen.

Die verschiedenen WAF-Anbieter können in drei Kategorien eingeteilt werden:

- CDN-Anbieter, die WAFs anbieten

- Cloud-Dienstanbieter (CSP) WAFs

- Moderne WAF-Anbieter

Zu den CDN-Anbietern, die WAFs anbieten, gehören Akamai, Fastly, Cloudflare und Imperva. Zu den Anbietern von CSP WAFs gehören Cloud Armor von Google Cloud, AWS WAF, Azure Web Application Firewall und Barracuda Web Application Firewall. Die modernen WAF-Anbieter sind Prisma Cloud, Akamai, Cloudflare, Traceable und Imperva.

PCI DSS ist ein Akronym für Payment Card Industry Data Security Standard, einen Informationssicherheitsstandard für Organisationen, die mit Kreditkarten arbeiten. Dieser Standard, der vom Payment Card Industry Security Standards Council verwaltet wird, wurde geschaffen, um Fälle von Kreditkartenbetrug zu reduzieren. Zur Erreichung der PCI Compliance gehören technische und betriebliche Standards, die Unternehmen befolgen, um Kreditkartendaten zu sichern und zu schützen.