-

- Application Security Posture Management (ASPM) wird erklärt

- Warum ist ASPM wichtig?

- Die Rolle von ASPM bei der Cyber-Verteidigung

- ASPM: Geschäftswert

- Vergleich von ASPM mit anderen Sicherheitstechnologien

- Wie ASPM funktioniert

- ASPM Anwendungsfälle

- Wichtigste Überlegungen bei der Auswahl einer ASPM-Lösung

- ASPM-FAQs

Inhaltsverzeichnis

-

Was ist API-Sicherheit?

- Überblick über die API-Sicherheit

- Was ist eine API?

- Weshalb ist die API-Sicherheit so wichtig?

- Der herkömmliche Ansatz zum Schutz von Webanwendungen

- Verlauf eines API-Angriffs

- Sicherheitsrisiken in Verbindung mit APIs

- API-Sicherheit für SOAP, REST und GraphQL

- Best Practices für die API-Sicherheit

- API-Sicherheit mit Prisma Cloud

- API-Sicherheit – FAQ

-

Was ist eine WAF? | Web Application Firewall erklärt

- Das Aufkommen der WAF-Technologie

- WAFs: Eine wichtige Sicherheitskomponente

- Die Bedrohungslandschaft verstehen

- Funktionen einer effektiven Web Application Firewall

- Verschiedene Arten von Web Application Firewalls

- WAFs vs. andere Sicherheitstools

- Wie Sie eine Web Application Firewall bereitstellen

- Was Sie bei der Auswahl einer Sicherheitslösung für Webanwendungen beachten sollten

- Die Zukunft der Web-App- und API-Sicherheit (WAAS)

- Sichern Sie Ihre Apps für die Zukunft

- Was ist Layer 7?

Was ist Application Security Posture Management (ASPM)?

Inhaltsverzeichnis

Application Security Posture Management (ASPM) ist ein umfassender Ansatz zur Verwaltung und Verbesserung der Sicherheit der Anwendungen einer Organisation während ihres gesamten Lebenszyklus. Es kombiniert kontinuierliche Bewertung, automatisiertes Schwachstellenmanagement und zentralisierte Richtliniendurchsetzung, um einen ganzheitlichen Überblick über die Sicherheitslandschaft einer Anwendung zu erhalten - einschließlich ihrer Dienste, Bibliotheken, APIs, Angriffsflächen und Datenströme. ASPM hilft Teams dabei, Risiken zu priorisieren, Abhilfemaßnahmen zu rationalisieren und eine starke Sicherheitslage in verschiedenen Entwicklungsumgebungen und Cloud-Infrastrukturen aufrechtzuerhalten.

Application Security Posture Management (ASPM) wird erklärt

Bei der Verwaltung der Anwendungssicherheit geht es um die kontinuierliche Überwachung und Verbesserung der Sicherheitslage von Anwendungen während ihres gesamten Lebenszyklus. Es integriert ein System von Sicherheitsmaßnahmen, die Folgendes umfassen:

- Bewerten und überwachen Sie kontinuierlich die Anwendungssicherheit in Entwicklungsumgebungen und Cloud-Infrastrukturen.

- Integriert sich in verschiedene Sicherheitstest-Tools, Entwicklungspipelines und Ticketing-Systeme, um einen ganzheitlichen Überblick über die Anwendungssicherheit einer Organisation zu erhalten.

- Automatisiert die Erkennung, Korrelation und Priorisierung von Schwachstellen auf der Grundlage von Risiken und geschäftlichen Auswirkungen.

- Zentralisiert die Verwaltung und Durchsetzung von Richtlinien, um einheitliche Sicherheitspraktiken für alle Teams und Projekte zu gewährleisten.

- Bietet kontextbezogene Einblicke und risikobasierte Bewertungen, damit sich die Teams auf die wichtigsten Sicherheitsprobleme konzentrieren können.

- Bietet Einblick in sensible Datenströme und verfolgt Änderungen (Drift) in der Anwendungsarchitektur und den Abhängigkeiten.

- Erleichtert die Zusammenarbeit zwischen Sicherheits- und Entwicklungsteams, indem es die Arbeitsabläufe zur Behebung von Problemen rationalisiert und eine zentrale Quelle für den Sicherheitsstatus von Anwendungen bietet.

ASPM wird häufig in DevSecOps -Pipelines integriert, um sicherzustellen, dass die Sicherheitsmaßnahmen von der Entwicklung bis zur Produktion konsistent angewendet werden. Fortschrittliche ASPM-Lösungen nutzen KI und Maschinelles Lernen , um potenzielle Bedrohungen vorherzusagen und proaktive Maßnahmen zu empfehlen. Durch die Konsolidierung und Automatisierung dieser Funktionen unterstützt ASPM Organisationen bei der Skalierung ihrer Maßnahmen zur Anwendungssicherheit und verbessert gleichzeitig die Sicherheitslage.

Warum ist ASPM wichtig?

Indem ASPM proaktiv Schwachstellen identifiziert und behebt, hilft es, Sicherheitsverletzungen zu verhindern, die zu Datenverlusten, finanziellen Schäden und Rufschädigung führen können. Organisationen sind mit immer komplexeren und dynamischeren Anwendungsumgebungen konfrontiert, so dass eine umfassende Strategie zur Abwehr bestehender und neuer Bedrohungen unerlässlich ist.

ASPM bietet die notwendige Transparenz und Kontrolle, um diese Komplexität zu verwalten. Die gesetzliche Compliance verlangt strenge Sicherheitspraktiken, und ASPM hilft bei der Einhaltung dieser Standards und hilft Organisationen, rechtliche Strafen und den Verlust von Kundenvertrauen zu vermeiden. Effektives ASPM fördert auch eine Kultur des Sicherheitsbewusstseins und der Verantwortlichkeit in den Entwicklungs- und Betriebsteams, was letztlich zu sichereren und widerstandsfähigeren Anwendungen führt.

Die Rolle von ASPM bei der Cyber-Verteidigung

ASPM konzentriert sich auf die Verwaltung und Verbesserung der Sicherheitslage von Anwendungen während ihres gesamten Lebenszyklus, von der Entwicklung bis zur Bereitstellung und darüber hinaus.

In der Entwicklungsphase werden ASPM-Tools in CI/CD-Pipelines integriert, um Schwachstellen und Fehlkonfigurationen im Code zu erkennen, bevor dieser in Produktion geht. Die Verschiebung nach links ermöglicht es den Entwicklern, Probleme frühzeitig anzugehen und das Risiko von Sicherheitsvorfällen zu verringern, was den Zeit- und Kostenaufwand für die Behebung von Schwachstellen nach der Bereitstellung reduziert.

Sobald die Anwendungen bereitgestellt sind, bietet ASPM weiterhin einen Mehrwert, indem es kontinuierlich auf Schwachstellen, Fehlkonfigurationen und potenzielle Bedrohungen überwacht. Durch das Sammeln von Daten aus verschiedenen Quellen - in Verbindung mit einer laufenden Überwachung - erhält es einen umfassenden Überblick über die Sicherheitslage der Anwendung.

ASPM verbessert die Reaktionsfähigkeit bei Zwischenfällen. Durch die Bereitstellung von Warnmeldungen mit hoher Priorität und nahezu in Echtzeit können Organisationen schnell auf Bedrohungen reagieren und die Auswirkungen von Sicherheitsvorfällen minimieren. Sicherheitsteams können die aus ASPM gewonnenen Erkenntnisse nutzen, um eine Ursachenanalyse durchzuführen und Korrekturmaßnahmen so zu implementieren, dass das Auftreten ähnlicher Bedrohungen in Zukunft verhindert wird.

Darüber hinaus unterstützt ASPM die Compliance-Bemühungen, indem es sicherstellt, dass die Anwendungen die Branchenvorschriften und -standards einhalten. Es rationalisiert den Prozess der Erstellung und Überprüfung von Compliance-Berichten und spart so Zeit und Ressourcen. Organisationen können ASPM nutzen, um ihr Engagement für Sicherheit und Compliance gegenüber Interessengruppen, einschließlich Kunden, Partnern und gesetzlichen Behörden, zu demonstrieren.

ASPM: Geschäftswert

ASPM bietet Organisationen einen erheblichen geschäftlichen Nutzen, der über seine technischen Fähigkeiten hinausgeht. Die Implementierung einer ASPM-Lösung kann sich erheblich auf das Endergebnis, die Risikosituation und die betriebliche Effizienz einer Organisation auswirken.

Verbessertes Risikomanagement und Entscheidungsfindung

Durch die Bereitstellung eines umfassenden Überblicks über die Anwendungssicherheitslandschaft einer Organisation versetzt ASPM die Führungskräfte in die Lage, fundierte, datengestützte Entscheidungen zu treffen. Führungskräfte erhalten Zugang zu Echtzeit-Einblicken und Trendanalysen, die es ihnen ermöglichen, Ressourcen effektiv zuzuweisen. Die Fähigkeit, Sicherheitsrisiken zu quantifizieren und in geschäftlichen Begriffen zu visualisieren, ermöglicht es Führungskräften, präziser mit Vorstandsmitgliedern und Stakeholdern zu kommunizieren, Sicherheitsausgaben zu rechtfertigen und den Return on Investment nachzuweisen.

Beschleunigte Rollouts und Ausfallsicherheit von Anwendungen

Die risikobasierte Analyse der ASPM-Plattform korreliert die Ergebnisse, bewertet ihre potenziellen Auswirkungen und priorisiert die Schwachstellen nach Schweregrad, Ausnutzbarkeit und geschäftlichen Auswirkungen. Durch die Automatisierung von Sicherheitsprozessen und die Überwachung in Echtzeit sorgt ASPM dafür, dass Anwendungen gegen neue Bedrohungen gewappnet bleiben. Diese Funktionen ermöglichen es Organisationen, sichere, qualitativ hochwertige Anwendungen zu erstellen und zu pflegen, die den sich entwickelnden Cyberbedrohungen standhalten und das Risiko von Sicherheitsverletzungen oder Systemausfällen minimieren können.

ASPM unterstützt und beschleunigt Initiativen zur digitalen Transformation. Führungskräfte können Innovationen und digitale Initiativen mit Zuversicht vorantreiben, da sie wissen, dass die Sicherheitsmaßnahmen mit den technologischen Fortschritten Schritt halten.

Bewahrte Markenreputation und Kundenvertrauen

In einer Zeit, in der Datenschutzverletzungen Schlagzeilen machen, ist eine zuverlässige Anwendungssicherheit ein Wettbewerbsvorteil. ASPM versetzt Organisationen in die Lage, Sicherheitslücken proaktiv zu beheben und so die Wahrscheinlichkeit aufsehenerregender Sicherheitsvorfälle zu verringern. Organisationen können diese erhöhte Sicherheit nutzen, um das Vertrauen ihrer Kunden zu gewinnen, ihre Produkte auf dem Markt zu differenzieren und potenziell einen höheren Preis für als sicher wahrgenommene Dienste zu erzielen.

Operative Effizienz und Kostenreduzierung

ASPM steigert die betriebliche Effizienz in der gesamten Organisation, indem es viele Aspekte der Sicherheitsverwaltung automatisiert. Der geringere manuelle Aufwand für Sicherheitsbewertungen, Schwachstellenmanagement und Compliance-Berichte führt zu erheblichen Kosteneinsparungen. Durch die Verlagerung der Sicherheit nach links in den Entwicklungsprozess hilft ASPM außerdem, Schwachstellen früher zu erkennen und zu beheben, was die Kosten für die Behebung drastisch reduziert. Führungskräfte wissen die langfristigen Kostenvorteile zu schätzen, die sich ergeben, wenn man Sicherheitsproblemen vorbeugt, anstatt sie reaktiv anzugehen.

Verbesserte Zusammenarbeit und Sicherheitskultur

ASPM verbessert die Zusammenarbeit zwischen Sicherheits- und Entwicklungsteams, indem Sicherheitsprüfungen direkt in den Entwicklungsworkflow integriert werden. Entwickler erhalten zeitnahes, kontextbezogenes Feedback zu potenziellen Sicherheitsproblemen, so dass sie Schwachstellen frühzeitig im Entwicklungszyklus beheben können. Die optimierte Kommunikation und die gemeinsame Sichtbarkeit, die ASPM-Plattformen bieten, minimieren Verzögerungen und verringern den Bedarf an Nacharbeit in späteren Phasen des Entwicklungsprozesses. Dadurch werden Reibungsverluste reduziert und die Veröffentlichung von sicherer Software beschleunigt.

Die Sichtbarkeit von Sicherheitsmetriken und Risiken fördert die Zusammenarbeit. Führungskräfte profitieren von einer verbesserten funktionsübergreifenden Abstimmung, da dies zu einer verbesserten Problemlösung und einer gemeinsamen Verantwortung für die Sicherheitsergebnisse führt.

Wettbewerbsvorteil bei Fusionen und Übernahmen

Bei Fusionen und Übernahmen kann eine gut implementierte ASPM-Lösung ein zuverlässiges Bild der Sicherheitslage sowohl des übernehmenden Unternehmens als auch des Zielunternehmens liefern. Organisationen erhalten wertvolle Einblicke in potenzielle Sicherheitsrisiken, die mit der Übernahme verbunden sind, was eine fundiertere Entscheidungsfindung ermöglicht und möglicherweise die Bewertung des Geschäfts beeinflusst. Nach der Übernahme erleichtert ASPM die reibungslose Integration neuer Anwendungen und Systeme in den bestehenden Sicherheitsrahmen.

Agilität bei der Reaktion auf Marktveränderungen

ASPM ermöglicht es Organisationen, sich schnell an veränderte Marktbedingungen und Kundenwünsche anzupassen. Indem Sie einen klaren Überblick über die Auswirkungen neuer Anwendungen oder Funktionen auf die Sicherheit erhalten, können Führungskräfte schnelle Entscheidungen über die Einführung neuer Produkte oder die Erweiterung von Dienstleistungen treffen. Die Fähigkeit, Sicherheitsrisiken in Echtzeit zu bewerten und zu mindern, ermöglicht es Organisationen, Marktchancen zu nutzen, ohne Kompromisse bei der Sicherheit einzugehen.

Anziehung und Bindung von Talenten

Ein starkes Engagement für die Anwendungssicherheit, das durch die Implementierung fortschrittlicher Lösungen wie ASPM demonstriert wird, kann eine starke Anziehungskraft auf Spitzentalente im Technologiesektor ausüben. Führungskräfte können ihre Investitionen in hochmoderne Sicherheitspraktiken als Rekrutierungsinstrument nutzen, um qualifizierte Fachkräfte anzuziehen, die die Arbeit mit modernsten Technologien und Best Practices schätzen.

Langfristige strategische Planung

ASPM liefert Führungskräften wertvolle Daten und Trends für die langfristige strategische Planung. Durch die Analyse historischer Sicherheitsdaten und die Identifizierung von Mustern können Führungskräfte künftige Sicherheitsbedürfnisse vorhersehen, Technologieinvestitionen planen und Sicherheitsstrategien mit breiteren Geschäftszielen abstimmen. Die Vorhersagefähigkeiten fortschrittlicher ASPM-Lösungen ermöglichen eine proaktive statt reaktive Sicherheitsplanung und sorgen dafür, dass die Organisation neuen Bedrohungen und technologischen Veränderungen immer einen Schritt voraus ist.

Vergleich von ASPM mit anderen Sicherheitstechnologien

Durch das Verständnis der verschiedenen Sicherheitskategorien und Lösungen können Organisationen besser bestimmen, welche Technologie ihren Sicherheitsanforderungen und -strategien entspricht.

ASPM vs. AST

Application Security Posture Management und Application Security Testing (AST) erfüllen unterschiedliche, aber sich ergänzende Aufgaben im Bereich der Anwendungssicherheit. AST-Tools wie Static Application Security Testing (SAST), Dynamic Application Security Testing (DAST) und Software Composition Analysis (SCA)konzentrieren sich auf das Scannen von Anwendungen, um Schwachstellen in verschiedenen Phasen des Softwareentwicklungszyklus zu identifizieren. Diese Tools generieren zahlreiche Ergebnisse, darunter auch falsch positive Ergebnisse und Duplikate, die Entwicklungs- und Sicherheitsteams überfordern können.

ASPM behebt diese Einschränkungen, indem es die Ergebnisse mehrerer AST-Tools zusammenfasst und analysiert. Es destilliert die riesige Menge an Alarmen auf die kritischsten Probleme, so dass sich die Entwickler auf die echten Positivmeldungen konzentrieren können, die das Risiko erheblich beeinflussen. ASPM bietet eine ganzheitliche Sicht auf die Anwendungssicherheit und ermöglicht eine bessere Priorisierung und Verwaltung von Schwachstellen über den gesamten Lebenszyklus von Anwendungen.

Verbundener Artikel: Infrastruktur als Code-Sicherheit und AppSec: Rationalisierte DevSecOps von der App bis zur Infra

ASPM vs. ASOC

Application Security Orchestration and Correlation (ASOC) und ASPM haben einige Ähnlichkeiten, aber ASPM erweitert die Möglichkeiten von ASOC. ASOC-Lösungen konzentrieren sich auf die Orchestrierung von Sicherheitstests und die Konsolidierung von Scan-Ergebnissen, um die Ergebnisse zu korrelieren und die Abhilfemaßnahmen zu priorisieren. Sie helfen, die Verwaltung von Sicherheitstests zu rationalisieren und die Effizienz des Schwachstellenmanagements zu verbessern.

ASPM baut auf ASOC auf, indem es DevSecOps-Praktiken einbezieht und einen umfassenden Einblick in die Anwendungssicherheit bietet. Der Schwerpunkt liegt dabei auf einem risikobasierten Ansatz, der es Organisationen ermöglicht, Schwachstellen auf der Grundlage ihrer potenziellen Auswirkungen zu priorisieren. ASPM kann als eine Weiterentwicklung von ASOC angesehen werden, die einen stärker integrierten und ganzheitlichen Ansatz für die Verwaltung der Anwendungssicherheit bietet.

ASPM vs. KSPM

Cloud Security Posture Management (CSPM) und ASPM zielen auf unterschiedliche Schichten des IT-Stacks ab. CSPM konzentriert sich auf die Sicherung von Cloud-Infrastrukturen, indem es Fehlkonfigurationen und Risiken in Cloud-Umgebungen aufspürt und abmildert. Sie bietet eine Beobachtbarkeit der Cloud-Ressourcen und stellt sicher, dass die Infrastruktur bewährte Sicherheitsverfahren und Compliance-Anforderungen einhält.

Im Gegensatz dazu verwaltet ASPM die Sicherheitslage von Anwendungen, vom Entwurf bis zur Produktion. Es fasst die Ergebnisse von AST-Tools zusammen, um Transparenz zu schaffen und eine risikobasierte Priorisierung von Anwendungsschwachstellen vorzunehmen. Während CSPM dafür sorgt, dass die Cloud-Umgebung sicher ist, sorgt ASPM dafür, dass die in dieser Umgebung ausgeführten Anwendungen sicher sind.

ASPM vs. CNAPP

Cloudnative Plattformen für den Anwendungsschutz (CNAPP) und ASPM zielen beide auf die Verbesserung der Anwendungssicherheit ab, konzentrieren sich aber auf unterschiedliche Aspekte. CNAPP wurde entwickelt, um Cloud-native Anwendungen durch die Integration verschiedener Sicherheitsfunktionen zu schützen, z.B. Containerscanning, Cloud Security Posture Management, Infrastructure as Code Scanning und Laufzeitschutz. Es bietet spezielle Sicherheitskontrollen, die auf die besonderen Anforderungen von Cloud-nativen Umgebungen zugeschnitten sind.

ASPM konzentriert sich auf die Verwaltung der Gesamtsicherheit von Anwendungen, unabhängig von der Umgebung, in der sie bereitgestellt werden. Es konsolidiert die Sicherheitsergebnisse verschiedener Scanning-Tools und bietet eine risikobasierte Priorisierung sowie automatisierte Workflows zur Verwaltung von Schwachstellen während des gesamten Lebenszyklus einer Anwendung. Während CNAPP auf Cloud-native Anwendungen zugeschnitten ist, bietet ASPM einen breiteren Ansatz, der sich auf Anwendungen in verschiedenen Umgebungen anwenden lässt.

ASPM vs. CASB

Während ASPM die Anwendungen absichert, konzentriert sich cloud access security broker (CASB) auf die Absicherung der Interaktionen zwischen Benutzern und Cloud-Diensten. ASPM bietet tiefe Einblicke in Anwendungsschwachstellen und hilft bei der Priorisierung von Abhilfemaßnahmen, während CASB für Transparenz und Kontrolle der Cloud-Nutzung sorgt. Sie bieten Funktionen wie, Bedrohungsprävention und Compliance-Überwachung, um zu gewährleisten, dass Daten, die zu und von Cloud-Diensten verschoben werden, sicher sind und der Compliance entsprechen.

Zusammen bilden ASPM und CASB ein umfassendes Sicherheits-Framework, das sowohl die Sicherheit auf Anwendungsebene als auch die Interaktion mit Cloud-Diensten berücksichtigt.

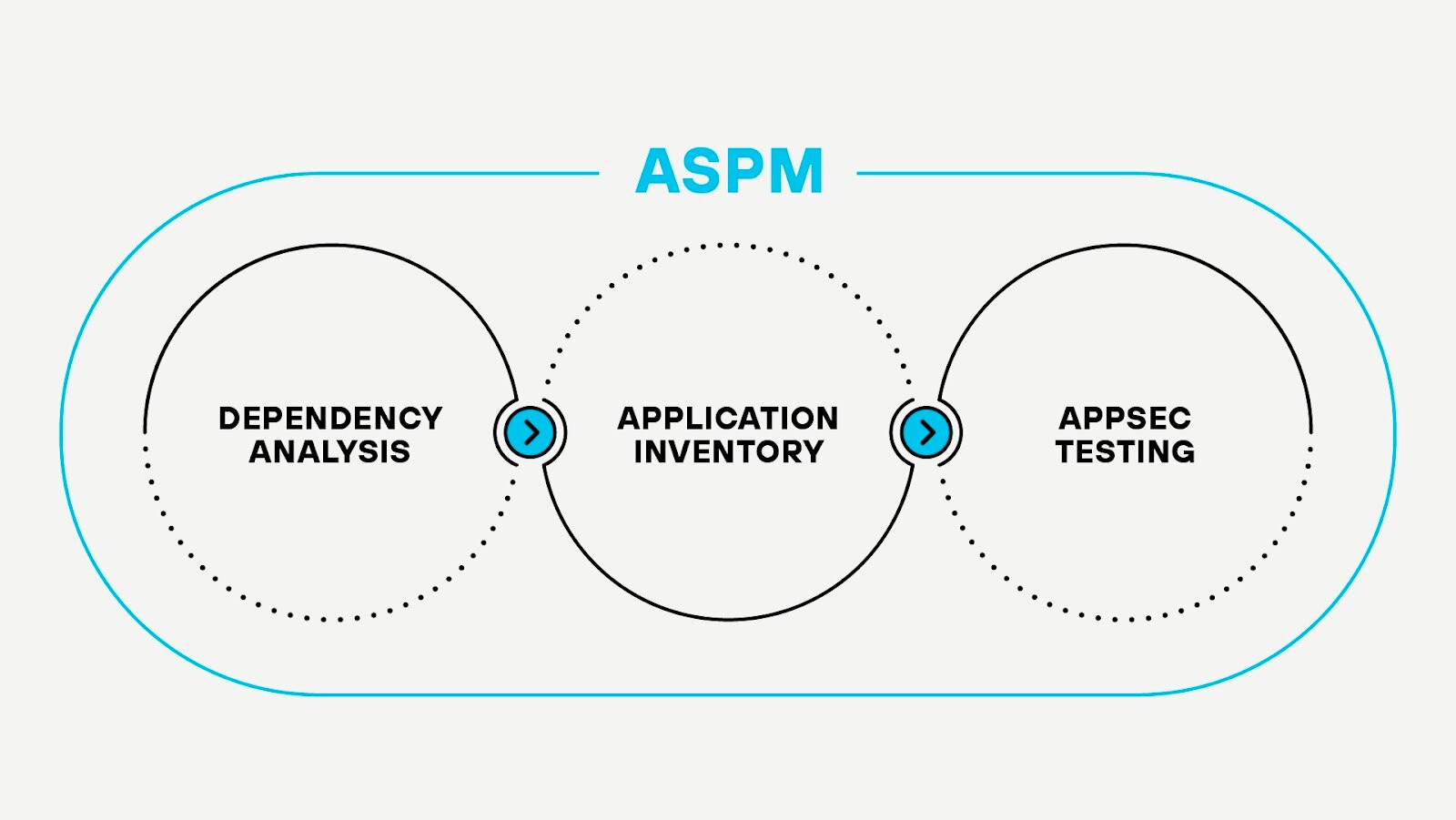

Wie ASPM funktioniert

ASPM hat mehrere wichtige Funktionen, um die Sicherheit von Anwendungen zu erhöhen.

Aktuellstes Inventar

ASPM katalogisiert und pflegt automatisch ein umfassendes Inventar der Anwendungen einer Organisation und ihrer Abhängigkeiten, einschließlich Bibliotheken, Konfigurationsdateien, Microservices, APIs, Datenbanken, Services von Drittanbietern und Umgebungsvariablen innerhalb des Software-Ökosystems einer Organisation. Durch eine kontinuierliche und dynamische Bestandsverwaltung gewinnen die Teams ein klares Verständnis der Architektur und potenzieller Sicherheitsrisiken. Durch die Indizierung und Grundlegung aller Elemente bietet ASPM eine zuverlässige Grundlage für Risikoanalysen und Einblicke in die Sicherheitslage.

Priorisierung von Schwachstellen

Dynamische kontextbezogene Einblicke von ASPM korrelieren Sicherheitserkenntnisse aus Application Security Testing (AST) Tools, Coderepositorys, statischen Metadaten und Laufzeitumgebungen. Die Zentralisierung bietet einen umfassenden Überblick über die Risiken in der gesamten Organisation und versetzt die Teams in die Lage, die einzelnen Ergebnisse effizient und effektiv zu bewerten und zu beheben.

Darüber hinaus bewertet und priorisiert ASPM die Risiken, einschließlich der Geschäftsrisiken, die mit Anwendungsschwachstellen verbunden sind. Risikobewertungen, die auf der Grundlage der potenziellen Auswirkungen auf das Geschäft vergeben werden, ermöglichen es Organisationen, sich zuerst auf die kritischsten Sicherheitsprobleme zu konzentrieren. Ein risikobasierter Ansatz sorgt für eine effiziente Ressourcenzuweisung, um die größten Bedrohungen zu entschärfen.

Verwandter Artikel: Sicherheitstheater: Wer interessiert sich für Ihre AppSec-Ergebnisse?

Daten Intel

Sensible Daten wie persönlich identifizierbare Informationen (PII), geschützte Gesundheitsinformationen (PHI) und Zahlungskarteninformationen (PCI) werden von ASPM identifiziert und in Anwendungen eingeordnet. Teams können Risiken auf der Grundlage der Art der Daten, die möglicherweise gefährdet sind, bewerten und so die Compliance mit Datenschutzbestimmungen sicherstellen. Ein Verständnis der Datenströme zwischen Anwendungen und Systemen hilft, Datenverluste und unbefugten Zugriff zu verhindern.

Drift Awareness

Durch die Festlegung einer Baseline für die Anwendungsarchitektur und die Implementierung einer Versionskontrolle verwaltet ASPM die Abweichung effektiv. Es erkennt nicht autorisierte oder unerwartete Änderungen im Anwendungscode oder in der Konfiguration, die neue Sicherheitsrisiken mit sich bringen könnten. Die Überwachung der Drift stellt sicher, dass die Anwendungen im Laufe der Zeit sicher bleiben und dass Abweichungen von der Baseline umgehend behoben werden.

Durchsetzung von Richtlinien

Die Sicherheitsrichtlinien für den gesamten Lebenszyklus der Softwareentwicklung (SDLC) werden von ASPM durchgesetzt. Durch die Automatisierung von Richtlinienprüfungen und die Einsicht in den Compliance-Status wird sichergestellt, dass Anwendungen die internen Sicherheitsstandards und gesetzlichen Anforderungen einhalten. Mit dieser Funktion wird es einfacher, konsistente Sicherheitspraktiken aufrechtzuerhalten und Strafen für die Nichteinhaltung von Vorschriften zu vermeiden.

Automatisierung

Viele Aspekte herkömmlicher Sicherheitsüberprüfungen und -tests werden durch ASPM automatisiert, wodurch die Belastung für Sicherheits- und Entwicklungsteams verringert wird. Automatisierte Überwachung, Erkennung von Schwachstellen, Risikobewertung und Durchsetzung von Richtlinien rationalisieren die Prozesse, so dass sich die Teams auf strategische Aufgaben konzentrieren können. Insbesondere die kontinuierliche Überwachung und automatisierte Abhilfeworkflows sorgen dafür, dass die Sicherheitskontrollen wirksam und aktuell bleiben.

Einfache Bereitstellung und Skalierung

ASPM-Lösungen sind für die einfache Bereitstellung und Skalierung in verschiedenen Entwicklungsteams und Umgebungen konzipiert. Dank der nahtlosen Integration in bestehende DevSecOps-Pipelines und -Tools können Organisationen ihre Bemühungen zur Verwaltung des Sicherheitsniveaus mit ihrem Wachstum erweitern. Dank dieser Skalierbarkeit halten die Sicherheitspraktiken mit der schnellen Entwicklung und Bereitstellung von Anwendungen Schritt.

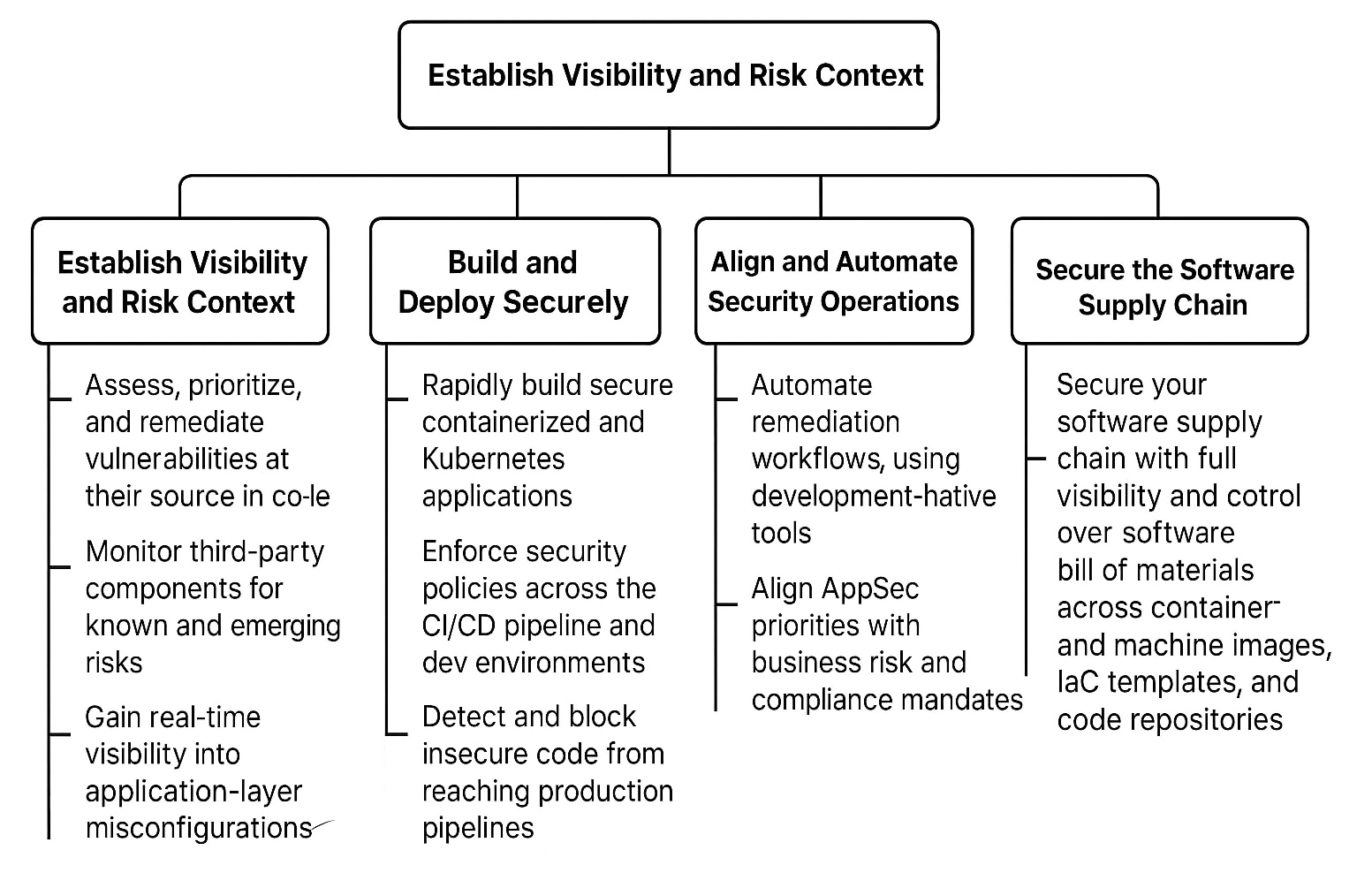

ASPM Anwendungsfälle

Die Verwaltung des Sicherheitsstatus von Anwendungen erfüllt mehrere wichtige Anforderungen an die moderne Anwendungssicherheit.

Anwendung Beobachtbarkeit

Organisationen erhalten einen umfassenden Einblick in ihr Anwendungsökosystem, indem ASPM Daten aus verschiedenen Sicherheitstools in einer einzigen Schnittstelle zusammenfasst. Die Teams können die Sicherheitslage jeder Anwendung leicht nachverfolgen und sicherstellen, dass keine Komponente übersehen wird.

API-Entdeckung

ASPM unterstützt API-Sicherheitund hilft Organisationen dabei, ein Inventar interner, externer und fremder APIs aus einer Hand zu führen - einschließlich bekannter und unbekannter APIs. Ein umfassender Einblick in die API-Landschaft liefert den Sicherheitsteams wichtige Informationen über den Zweck jeder API, den Umgang mit Daten, den Grad der Gefährdung und die Wichtigkeit für die Geschäftsabläufe. Darüber hinaus können Organisationen dank der kontinuierlichen Erkennung von APIs durch ASPM mit den sich entwickelnden Anwendungsumgebungen Schritt halten. Wenn neue APIs entwickelt oder bestehende geändert werden, wird das Inventar automatisch aktualisiert, so dass die Sicherheitsteams immer ein aktuelles, genaues Bild ihrer API-Landschaft haben.

Compliance und Berichterstattung

Die Erfüllung gesetzlicher Compliance-Anforderungen wie GDPR, HIPAAund CCPA wird durch die automatische Durchsetzung von Richtlinien und die Erstellung detaillierter Audit-Berichte von ASPM einfacher. Diese Berichte geben Aufschluss über den Compliance-Status und zeigen die Einhaltung bewährter Sicherheitsverfahren. Die kontinuierliche Compliance wird durch automatische Kontrollen sichergestellt, wodurch das Risiko von Strafen bei Nichteinhaltung der Vorschriften verringert wird.

Reaktion auf Vorfälle und Abhilfemaßnahmen

Rationalisierte Reaktion auf Vorfälle und Abhilfemaßnahmen werden durch umsetzbare Erkenntnisse und Anleitungen zur Abschwächung von Schwachstellen erreicht. Automatisierte Arbeitsabläufe, wie die Erstellung von Tickets und die Eskalation, ermöglichen es den Sicherheitsteams, effizienter auf Vorfälle zu reagieren. Dadurch werden Unterbrechungen minimiert und die mittlere Zeit bis zur Lösung (MTTR) verkürzt, so dass Schwachstellen umgehend behoben werden können.

Katastrophenhilfe

In Notfallwiederherstellungsszenarien ist eine genaue und aktuelle Baseline entscheidend für die Wiederherstellung der Systeme in ihrem letzten bekannten guten Zustand. Drift Awareness stellt sicher, dass alle Abweichungen von der Baseline erkannt und korrigiert werden, was einen zuverlässigeren und effizienteren Wiederherstellungsprozess ermöglicht. Diese ASPM-Funktion minimiert die Ausfallzeiten und sorgt dafür, dass wiederhergestellte Systeme sicher und konform sind.

Wichtigste Überlegungen bei der Auswahl einer ASPM-Lösung

Bei der Auswahl einer ASPM-Lösung müssen Organisationen über die Kernfunktionalitäten hinaus mehrere weitergehende Faktoren berücksichtigen. Diese Überlegungen tragen dazu bei, dass die gewählte Lösung auf die spezifischen Bedürfnisse, Ressourcen und langfristigen Ziele der Organisation abgestimmt ist.

Reputation und Unterstützung des Anbieters

Organisationen sollten sich über potenzielle ASPM-Anbieter informieren und deren Erfolgsbilanz, den Ruf der Branche und die Kundenzufriedenheit bewerten. Die Langlebigkeit eines Anbieters auf dem Markt, seine finanzielle Stabilität und sein Engagement für eine kontinuierliche Produktentwicklung sind entscheidende Indikatoren für seine Zuverlässigkeit. Ein solider Kundensupport, einschließlich reaktionsschneller Helpdesk-Dienste, umfassender Dokumentation und regelmäßiger Schulungen, kann die erfolgreiche Implementierung und laufende Nutzung der ASPM-Lösung erheblich beeinflussen.

Gesamtbetriebskosten

Der Anschaffungspreis ist zwar wichtig, aber Organisationen müssen auch die Gesamtbetriebskosten im Laufe der Zeit berücksichtigen. Zu den Faktoren, die es zu bewerten gilt, gehören Lizenzmodelle (pro Benutzer, pro Anwendung oder unternehmensweit), potenzielle Anforderungen an die Hardware, laufende Wartungskosten und eventuell erforderliche Mitarbeiterschulungen oder zusätzlicher Personalbedarf. Versteckte Kosten, z. B. im Zusammenhang mit Integrationen oder Anpassungen, sollten ebenfalls in den Entscheidungsprozess einbezogen werden.

Fähigkeiten zur Integration

Eine effektive ASPM-Lösung muss sich nahtlos in bestehende Entwicklungs- und Sicherheitstools integrieren lassen. Suchen Sie nach einer Plattform, die sich mit verschiedenen AppSec-Testing-Tools, Entwickler-Tools und Issue-Trackern verbinden lässt - oder nach einer Plattform, die in eine CNAPP mit umfassendem Service integriert ist. Die Fähigkeit, Daten aus Entwicklungs-, Bereitstellungs- und Betriebsumgebungen zu ziehen, ist für die Anwendungssicherheit von grundlegender Bedeutung.

Anpassbarkeit und Flexibilität

Jede Organisation hat ihre eigenen Sicherheitsanforderungen und Arbeitsabläufe. Eine ideale ASPM-Lösung sollte ein hohes Maß an Anpassungsfähigkeit bieten, um den spezifischen Anforderungen des Unternehmens gerecht zu werden. Die Möglichkeit, Dashboards, Berichte und Risikobewertungsmodelle individuell anzupassen, ermöglicht eine bessere Abstimmung mit bestehenden Prozessen und aussagekräftigere Erkenntnisse für die Beteiligten auf verschiedenen Ebenen der Organisation.

Anpassung an Compliance und gesetzliche Vorschriften

Für viele Organisationen, insbesondere in stark regulierten Branchen, ist die Compliance mit bestimmten Standards und Vorschriften von größter Bedeutung. Die gewählte ASPM-Lösung sollte nicht nur die aktuellen Compliance-Anforderungen unterstützen, sondern auch Flexibilität bei der Anpassung an sich verändernde gesetzliche Rahmenbedingungen zeigen. Integrierte Funktionen für die Compliance-Berichterstattung und die Möglichkeit, Sicherheitskontrollen auf verschiedene gesetzliche Rahmenbedingungen abzustimmen, können Audit-Prozesse erheblich rationalisieren.

Benutzerfreundlichkeit und Akzeptanz

Die Wirksamkeit einer ASPM-Lösung hängt davon ab, ob sie in der gesamten Organisation angenommen wird. Eine benutzerfreundliche Oberfläche, eine intuitive Navigation und klare, umsetzbare Erkenntnisse können eine breitere Nutzung durch Entwicklungs-, Sicherheits- und Betriebsteams fördern. Lösungen, die einen rollenbasierten Zugriff und anpassbare Ansichten bieten, erfüllen die unterschiedlichen Bedürfnisse der verschiedenen Interessengruppen, von Entwicklern bis hin zu Führungskräften.

Integration Ökosystem

Auch wenn Kernintegrationen eine Priorität sind, sollten Organisationen auch die Breite und Tiefe des Integrations-Ökosystems der ASPM-Lösung berücksichtigen. Ein breites Spektrum an vorgefertigten Integrationen mit gängigen Entwicklungstools, Cloud-Plattformen und Sicherheitslösungen kann die Zeit und Kosten für die Implementierung reduzieren. Darüber hinaus ermöglichen robuste APIs und Webhooks kundenspezifische Integrationen, so dass Organisationen die ASPM-Lösung mit proprietären oder Nischen-Tools in ihrem Technologie-Stack verbinden können.

Skalierbarkeit und Leistung

Wenn Organisationen wachsen und ihre Anwendungsportfolios sich erweitern, muss die gewählte ASPM-Lösung in der Lage sein, entsprechend zu skalieren, ohne dass die Leistung signifikant abnimmt. Entscheidend für den langfristigen Erfolg ist die Fähigkeit der Lösung, wachsende Datenmengen zu bewältigen, eine wachsende Anzahl von Benutzern zu unterstützen und die Reaktionsfähigkeit unter Last aufrechtzuerhalten.

Maschinelles Lernen und Vorhersagefähigkeiten

Moderne ASPM-Lösungen nutzen Algorithmen des maschinellen Lernens, um die Bedrohungserkennung zu verbessern, Risiken zu priorisieren und vorausschauende Erkenntnisse zu liefern. Organisationen sollten den Reifegrad und die Effektivität dieser KI-gesteuerten Funktionen bewerten, da sie die Genauigkeit von Risikobewertungen und die Effizienz von Sicherheitsoperationen im Laufe der Zeit erheblich verbessern können.

Überlegungen zum Vendor Lock-In

Organisationen sollten bei der Auswahl einer ASPM-Lösung sorgfältig prüfen, ob sie sich an einen bestimmten Anbieter binden können. Die Möglichkeit, Daten in Standardformaten zu exportieren, die Verwendung offener APIs und die einfache Migration zu alternativen Lösungen sind wichtige Faktoren, die Sie berücksichtigen sollten. Die Vermeidung einer übermäßigen Abhängigkeit von proprietären Technologien oder Formaten bietet Flexibilität und schützt die Interessen der Organisation auf lange Sicht.

Zukünftiger Fahrplan und Innovation

Und schließlich sollten Organisationen die Produkt-Roadmap des Anbieters und sein Engagement für Innovationen prüfen. Ein zukunftsorientierter ASPM-Anbieter sollte Pläne für die Integration neuer Technologien, die Bewältigung neuer Sicherheitsherausforderungen und die kontinuierliche Verbesserung seiner Lösung vorlegen. Regelmäßige Funktionsaktualisierungen, eine klare Vision für die zukünftige Entwicklung und ein offenes Ohr für das Feedback der Kunden sind Indikatoren für das Engagement eines Anbieters für ein langfristig hervorragendes Produkt.

Durch sorgfältiges Abwägen dieser umfassenderen Überlegungen neben den Kernfunktionalitäten können Organisationen eine fundiertere Entscheidung bei der Auswahl einer ASPM-Lösung treffen, die nicht nur ihre aktuellen Anforderungen erfüllt, sondern auch ihre langfristigen Sicherheits- und Geschäftsziele unterstützt.

ASPM-FAQs

SAST beinhaltet die Analyse von Quellcode, Bytecode oder Binärcode auf Sicherheitsschwachstellen, ohne das Programm auszuführen. Es identifiziert Schwachstellen wie SQL-Injektion, Cross-Site Scripting (XSS) und Pufferüberläufe, indem es die Code-Basis untersucht. SAST-Tools lassen sich in die Entwicklungsumgebung integrieren, geben den Entwicklern Echtzeit-Feedback und ermöglichen es ihnen, Probleme frühzeitig im Entwicklungszyklus zu beheben. Sie verwenden in der Regel Mustervergleiche, Datenflussanalysen und Kontrollflussanalysen, um Schwachstellen zu ermitteln.

Fortschrittliche SAST-Tools können komplexe Codebasen verarbeiten und unterstützen mehrere Programmiersprachen und Frameworks. Durch detaillierte Einblicke in die Codestruktur und potenzielle Sicherheitslücken hilft SAST Organisationen dabei, sichere Codierungspraktiken durchzusetzen, die Angriffsfläche zu verringern und die Compliance mit Branchenstandards und Vorschriften zu gewährleisten.

DAST konzentriert sich auf die Identifizierung von Sicherheitsschwachstellen in laufenden Anwendungen. Im Gegensatz zur statischen Analyse testet DAST Anwendungen in ihrem Betriebszustand und interagiert mit ihnen über das Frontend, um reale Angriffsszenarien zu simulieren.

DAST erfasst Laufzeitprobleme wie Authentifizierungsfehler, Injektionsschwachstellen und Fehlkonfigurationen, die bei der statischen Analyse möglicherweise übersehen werden. DAST-Tools verwenden in der Regel automatisierte Scanner, die Anwendungen auf Schwachstellen untersuchen und dabei HTTP-Anfragen und -Antworten zur Analyse aufzeichnen.

Runtime Application Self-Protection (RASP) sichert Anwendungen, indem es Bedrohungen während der Ausführung in Echtzeit erkennt und abmildert. RASP ist in die Anwendung oder ihre Laufzeitumgebung integriert und überwacht und analysiert das Verhalten und den Kontext der Anwendung, um bösartige Aktivitäten zu identifizieren. Wenn eine Bedrohung erkannt wird, kann RASP sofortige Maßnahmen ergreifen, z. B. die Ausführung blockieren, Sicherheitsteams alarmieren oder den Vorfall zur weiteren Analyse protokollieren.

Im Gegensatz zu herkömmlichen Perimeter-Schutzmaßnahmen bietet RASP einen granularen, kontextbezogenen Schutz, der sich an den Zustand und die Umgebung der Anwendung anpasst. Es kann raffinierte Angriffe wie Zero-Day-Exploits und Advanced Persistent Threats (APTs) vereiteln, indem es die Logik und den Ablauf der Anwendung versteht.

Die Analyse der Softwarezusammensetzung identifiziert und verwaltet Open-Source-Komponenten innerhalb der Codebasis einer Anwendung. SCA-Tools scannen den Code, um Bibliotheken und Abhängigkeiten von Drittanbietern aufzuspüren und sie auf bekannte Schwachstellen, Lizenzprobleme und Compliance mit Unternehmensrichtlinien zu prüfen. Sie liefern detaillierte Berichte über Sicherheitsrisiken, Versionskontrolle und Empfehlungen zur Behebung von Problemen, so dass die Entwickler die Probleme umgehend angehen können.

Fortschrittliche SCA-Lösungen lassen sich in CI/CD-Pipelinesintegrieren und bieten Einblicke in Echtzeit und automatische Warnmeldungen, wenn neue Schwachstellen entdeckt werden. Durch die Pflege eines aktuellen Inventars von Open-Source-Komponenten können Organisationen die mit veralteten oder ungepatchten Bibliotheken verbundenen Risiken minimieren. SCA unterstützt auch die rechtliche und gesetzliche Compliance, indem es sicherstellt, dass die Softwarekomponenten die Anforderungen der Lizenzierung erfüllen. Ein proaktiver Ansatz bei der Verwaltung von Open-Source-Software verbessert die Anwendungssicherheit erheblich.

Threat Intelligence beinhaltet die Integration von externen und internen Bedrohungsdaten in die Sicherheitsabläufe einer Organisation. Es bietet verwertbare Erkenntnisse über neue Bedrohungen, Angreifertaktiken und potenzielle Schwachstellen. Sicherheitsteams nutzen diese Daten, um Erkennungs-, Reaktions- und Eindämmungsstrategien zu verbessern.

Moderne Threat Intelligence-Plattformen aggregieren, normalisieren und analysieren Daten aus verschiedenen Quellen, einschließlich Open-Source-Feeds, kommerziellen Anbietern und eigener Forschung. Sie verwenden maschinelles Lernen und analytische Algorithmen, um Muster zu erkennen, Gefahrenindikatoren (IOCs) zu korrelieren und potenzielle Angriffsvektoren vorherzusagen.

Durch die Integration von Threat Intelligence in SIEM-Systeme, Firewalls und Lösungen zum Schutz von Endpunkten können sich Organisationen proaktiv gegen ausgefeilte Bedrohungen verteidigen und das allgemeine Situationsbewusstsein verbessern, was die Sicherheitslage erheblich verbessert.

Security Orchestration, Automation and Response (SOAR) rationalisiert und automatisiert die Sicherheitsabläufe und verbessert die Reaktionsmöglichkeiten auf Vorfälle. Es integriert unterschiedliche Sicherheitstools und -systeme und ermöglicht so einen nahtlosen Datenaustausch und koordinierte Aktionen.

SOAR-Plattformen automatisieren sich wiederholende Aufgaben wie die Sichtung von Alarmen, die Untersuchung von Vorfällen und die Bedrohungssuche, so dass sich die Sicherheitsanalysten auf komplexe Probleme konzentrieren können. Sie verwenden Playbooks - vordefinierte Arbeitsabläufe - um Reaktionsverfahren zu standardisieren und so eine einheitliche und effiziente Bearbeitung von Vorfällen zu gewährleisten.

Microservices-Sicherheit konzentriert sich auf den Schutz von Anwendungen, die mit einer Microservices-Architektur erstellt wurden, bei der Funktionalitäten in lose gekoppelte, unabhängig bereitzustellende Dienste aufgeteilt werden. Jeder Microservice kommuniziert über Netzwerkprotokolle, was sie anfällig für verschiedene Angriffsvektoren macht.

Zu den Sicherheitsmaßnahmen gehören gegenseitiges TLS für die Verschlüsselung von Dienst zu Dienst, Authentifizierungs- und Autorisierungsmechanismen und API-Gateways für die Verwaltung des Datenverkehrs. Die Implementierung von Sicherheitsrichtlinien auf der Service-Mesh-Ebene ermöglicht eine granulare Kontrolle über Kommunikation und Zugriff.

Microservices erfordern auch Protokollierung und Überwachung für die Erkennung von Anomalien und die Reaktion auf Vorfälle. Containerisierung, die häufig in Microservices verwendet wird, fügt eine zusätzliche Ebene von Sicherheitsanforderungen hinzu, einschließlich Image-Scanning und Laufzeitschutz. Eine wirksame Sicherheit für Microservices stellt sicher, dass jede Komponente ihre Integrität bewahrt und gleichzeitig zur allgemeinen Widerstandsfähigkeit der Anwendung beiträgt.

Containersicherheit beinhaltet den Schutz von containerisierten Umgebungen während ihres gesamten Lebenszyklus, von der Entwicklung über die Bereitstellung bis zur Laufzeit. Container kapseln Anwendungen und ihre Abhängigkeiten ein, wodurch sie portabel werden, aber auch einzigartige Sicherheitsherausforderungen mit sich bringen. Zu den wichtigsten Praktiken gehören Image-Scans, um Schwachstellen und Fehlkonfigurationen vor der Bereitstellung zu erkennen.

Laufzeitsicherheit beinhaltet die Überwachung des Container-Verhaltens auf Anomalien, wie z.B. nicht autorisierte Netzwerkverbindungen oder Dateisystemänderungen. Die Implementierung der Grundsätze der geringsten Privilegien und die Durchsetzung der Segmentierung des Netzwerks können die Risiken vermindern. Orchestratoren wie Kubernetes benötigen sichere Konfigurationen und rollenbasierte Zugriffskontrolle , um Container-Cluster effektiv zu verwalten. Darüber hinaus sind die Pflege einer aktuellen Registrierung vertrauenswürdiger Images und der Einsatz automatischer Patching-Mechanismen unerlässlich.

API-Sicherheit konzentriert sich auf den Schutz von Anwendungsprogrammierschnittstellen (APIs) vor Bedrohungen und Schwachstellen. APIs stellen Anwendungsfunktionen und Daten für externe und interne Nutzer zur Verfügung. Dadurch werden sie zu einem bevorzugten Ziel für Angriffe wie Injektionen, unbefugten Zugriff und Datenverletzungen.

Zu den Sicherheitsmaßnahmen gehört die Implementierung starker Authentifizierungs- und Autorisierungsmechanismen wie OAuth und JWT-Tokens, um sicherzustellen, dass nur rechtmäßige Benutzer auf APIs zugreifen. Eingabevalidierung und Ratenbegrenzung verhindern Missbrauch und Injektionsangriffe. API Gateways fungieren als Vermittler und bieten zusätzliche Sicherheitsebenen, einschließlich Verkehrsüberwachung, Drosselung und Bedrohungserkennung. Die Verschlüsselung gewährleistet die Vertraulichkeit der Daten während der Übertragung . Regelmäßige Sicherheitsbewertungen, einschließlich Penetrationstests und Code-Reviews, helfen dabei, Schwachstellen zu erkennen und zu beseitigen.

Die Zero-Trust-Architektur ist ein Sicherheitsmodell, bei dem kein implizites Vertrauen für einen Benutzer oder ein Gerät innerhalb oder außerhalb des Netzwerks vorausgesetzt wird. Es erfordert eine kontinuierliche Überprüfung der Identitäten und strenge Zugriffskontrollen nach dem Prinzip der geringsten Privilegien. Zu den wichtigsten Komponenten gehören die Multifaktor-Authentifizierung (MFA), Mikrosegmentierungund die Ende-zu-Ende-Verschlüsselung.

Die Mikrosegmentierung isoliert Netzwerkressourcen und schränkt die seitliche Bewegung im Falle eines Einbruchs ein. Identitäts- und Zugriffsverwaltungssysteme (IAM) setzen granulare Zugriffsrichtlinien durch und stellen sicher, dass Benutzer und Geräte über die minimal erforderlichen Berechtigungen verfügen. Kontinuierliche Überwachung und Verhaltensanalysen erkennen Anomalien und potenzielle Bedrohungen in Echtzeit. Die Zero-Trust-Architektur reduziert die Angriffsfläche und verbessert die Sicherheitslage einer Organisation, indem sie strenge Überprüfungs- und Zugriffskontrollen für alle Interaktionen innerhalb des Netzwerks durchsetzt.

CI/CD-Sicherheit konzentriert sich auf die Integration von Sicherheitspraktiken in die CI/CD-Pipelines, um eine sichere Softwarebereitstellung zu gewährleisten. Es umfasst automatisierte Sicherheitsprüfungen in verschiedenen Phasen, von der Codeübergabe bis zur Bereitstellung.

- Statische und dynamische Analysetools scannen den Code während des Build-Prozesses auf Schwachstellen und geben den Entwicklern sofortiges Feedback. Die Analyse der Softwarezusammensetzung identifiziert Risiken in Open-Source-Abhängigkeiten.

- Tools zur Verwaltung von Geheimnissen sorgen dafür, dass sensible Informationen wie API-Schlüssel und Kennwörter sicher gespeichert und abgerufen werden.

- Container und Infrastructure-as-code-Sicherheit sorgen dafür, dass die Bereitstellungsumgebungen frei von Schwachstellen und Fehlkonfigurationen sind.

Die Implementierung dieser Sicherheitsmaßnahmen innerhalb der CI/CD-Pipeline ermöglicht es Organisationen, Probleme frühzeitig zu erkennen und zu beheben und so sicherzustellen, dass nur sicherer Code in die Produktion gelangt.

Security Information and Event Management (SIEM) Lösungen aggregieren und analysieren Sicherheitsdaten aus verschiedenen Quellen, um Einblicke in Echtzeit und Bedrohungserkennung zu ermöglichen. Sie sammeln Protokolle und Ereignisse von Netzwerkgeräten, Servern, Anwendungen und anderen Sicherheitstools und normalisieren die Daten für die Analyse.

Moderne SIEM-Systeme verwenden Korrelationsregeln und Algorithmen für maschinelles Lernen, um verdächtige Muster und Anomalien zu erkennen. Sie generieren Warnmeldungen für potenzielle Sicherheitsvorfälle und ordnen diese nach Risiko und Auswirkungen. Die Integration mit Threat Intelligence-Feeds verbessert den Kontext für erkannte Bedrohungen und ermöglicht eine genauere Erkennung und Reaktion. SIEM-Plattformen unterstützen auch die Compliance-Berichterstattung durch die Bereitstellung detaillierter Prüfpfade und Protokolle. Durch die Zentralisierung und Analyse von Sicherheitsdaten hilft SIEM Organisationen, Sicherheitsvorfälle effektiver zu erkennen, zu untersuchen und darauf zu reagieren.

Die Verhaltensanalyse konzentriert sich auf die Überwachung und Analyse von Benutzer- und Entitätsverhalten, um Anomalien zu erkennen, die auf Sicherheitsbedrohungen hindeuten. Es nutzt Algorithmen des maschinellen Lernens, um eine Grundlage für normale Verhaltensmuster von Benutzern, Geräten und Anwendungen zu schaffen. Abweichungen von diesen Basiswerten, wie z.B. ungewöhnliche Anmeldezeiten, abnorme Datenzugriffe oder unerwartete Netzwerkaktivitäten, lösen Alarme aus.

Verhaltensanalysen können Insider-Bedrohungen, kompromittierte Konten und Advanced Persistent Threats (APTs) identifizieren, die bei herkömmlichen signaturbasierten Methoden möglicherweise übersehen werden. Die Integration mit SIEM- und SOAR-Systemen verbessert die Bedrohungserkennung und die Reaktionsmöglichkeiten insgesamt. Durch kontinuierliches Lernen und Anpassung an sich verändernde Verhaltensweisen bietet die Verhaltensanalyse einen dynamischen und proaktiven Ansatz zur Identifizierung und Minderung von Sicherheitsrisiken in Echtzeit.

Advanced Persistent Threats (APTs) sind ausgeklügelte, gezielte Cyberangriffe, die von gut finanzierten Gegnern, oft Nationalstaaten oder organisierten kriminellen Gruppen, durchgeführt werden. APTs zielen darauf ab, unbefugten Zugang zu einem Netzwerk zu erlangen und über einen längeren Zeitraum aufrechtzuerhalten, um sensible Daten zu exfiltrieren oder den Betrieb zu stören. Sie nutzen mehrere Angriffsvektoren, darunter Phishing, Zero-Day-Exploits und Social Engineering, um das Ziel zu infiltrieren. Wenn die Angreifer erst einmal drin sind, nutzen sie seitliche Bewegungstechniken, um sich im Netzwerk zu bewegen, wobei sie oft legitime Anmeldedaten und Tools nutzen, um nicht entdeckt zu werden. Fortgeschrittene Umgehungstaktiken wie polymorphe Malware und verschlüsselte Kommunikation machen es besonders schwierig, APTs zu identifizieren und zu bekämpfen.

Eine wirksame Verteidigung gegen APTs erfordert einen mehrschichtigen Sicherheitsansatz, der Threat Intelligence, kontinuierliche Überwachung, Verhaltensanalysen und Reaktionsmöglichkeiten auf Vorfälle umfasst.

Die Durchsetzung von Sicherheitsrichtlinien beinhaltet die Implementierung und Pflege von Sicherheitskontrollen, um die Compliance mit Unternehmensrichtlinien und gesetzlichen Anforderungen zu gewährleisten. Es umfasst Zugriffskontrollen, Datenschutzmaßnahmen und Konfigurationen für die Netzwerksicherheit.

Tools wie Firewalls, Intrusion-Prevention-Systeme (IPS) und Endpunkt-Schutzplattformen (EPP) setzen diese Richtlinien auf verschiedenen Ebenen durch. Automatisierte Compliance-Prüfungen und Audits validieren die Einhaltung festgelegter Richtlinien und erstellen Berichte für Sicherheitsteams und Auditoren. Die rollenbasierte Zugriffskontrolle (RBAC) schränkt den Zugriff auf der Grundlage von Benutzerrollen ein und minimiert so das Risiko nicht autorisierter Aktionen. Kontinuierliche Überwachung und Echtzeitwarnungen ermöglichen eine schnelle Identifizierung und Behebung von Richtlinienverstößen.

Metriken zur Anwendungssicherheit quantifizieren die Effektivität von Sicherheitsmaßnahmen und bieten Einblicke in die allgemeine Sicherheitslage von Anwendungen. Zu den wichtigsten Kennzahlen gehören die Anzahl der entdeckten Schwachstellen, die durchschnittliche Zeit bis zur Behebung (MTTR) und der Prozentsatz der Anwendungen, die Sicherheitstests bestehen. Die Metriken erfassen auch die Häufigkeit und den Schweregrad von Sicherheitsvorfällen, die Codeabdeckung durch Sicherheitstests und die Compliance mit Sicherheitsrichtlinien.

Fortgeschrittene Metriken können die Rate der falsch positiven und negativen Ergebnisse von Sicherheitsscans und die Auswirkungen von Sicherheitsproblemen auf den Geschäftsbetrieb umfassen. Dashboards und Berichte visualisieren diese Metriken und ermöglichen es den Sicherheitsteams, Trends zu erkennen, Abhilfemaßnahmen zu priorisieren und Verbesserungen im Laufe der Zeit nachzuweisen.

Sicherheitsgrundlagen legen Mindeststandards für die Sicherheit von Systemen, Anwendungen und Netzwerken fest. Sie definieren die Konfigurationseinstellungen, Zugriffskontrollen und Sicherheitsmaßnahmen, die erforderlich sind, um gängige Bedrohungen zu entschärfen. Organisationen verwenden Baselines, um konsistente Sicherheit für alle Assets zu gewährleisten und das Risiko von Schwachstellen aufgrund von Fehlkonfigurationen zu verringern. Sicherheits-Baselines leiten sich häufig von Industriestandards wie CIS Benchmarks oder NIST -Richtlinien ab und sind auf die spezifischen Bedürfnisse der Organisation zugeschnitten. Automatisierte Compliance-Prüfungen validieren die Einhaltung dieser Grundregeln und erstellen Berichte und Warnmeldungen bei Abweichungen. Regelmäßige Aktualisierungen der Baselines, um neuen Bedrohungen und technologischen Fortschritten Rechnung zu tragen.

Bei der Risikoquantifizierung geht es darum, Cybersecurity-Risiken zu messen und in Zahlen auszudrücken, um Prioritäten bei den Bemühungen zur Risikominderung zu setzen. Es bewertet die potenziellen Auswirkungen und die Wahrscheinlichkeit verschiedener Bedrohungen und übersetzt sie in finanzielle oder operative Kennzahlen. Techniken wie Monte-Carlo-Simulationen, Fehlerbaumanalysen und Bayes'sche Netzwerke helfen bei der Modellierung und Bewertung von Risiken. Fortschrittliche Tools zur Risikoquantifizierung integrieren Threat Intelligence, Schwachstellendaten und die Kritikalität von Anlagen, um eine umfassende Risikolandschaft zu erstellen. Sie erstellen Risikobewertungen und Heatmaps, die den Entscheidungsträgern bei der Ressourcenzuweisung und der strategischen Planung helfen. Die kontinuierliche Risikoquantifizierung ermöglicht es Organisationen, Veränderungen in ihrem Risikoprofil in Echtzeit zu überwachen und ihre Abwehrmaßnahmen entsprechend anzupassen.

Die Automatisierung der Reaktion auf Vorfälle rationalisiert und beschleunigt die Erkennung, Untersuchung und Behebung von Sicherheitsvorfällen mithilfe automatisierter Workflows und Tools. Es lässt sich in bestehende Sicherheitsinfrastrukturen wie SIEM- und SOAR-Plattformen integrieren, um Reaktionen über mehrere Systeme hinweg zu orchestrieren. Darüber hinaus:

- Automatisierte Playbooks führen vordefinierte Aktionen für häufige Vorfälle aus, einschließlich der Isolierung betroffener Systeme, der Blockierung bösartiger IP-Adressen und der Benachrichtigung relevanter Interessengruppen.

- Algorithmen für maschinelles Lernen verbessern die Erkennungsgenauigkeit durch die Analyse von Mustern und die Vorhersage potenzieller Bedrohungen.

- Die Korrelation und Anreicherung von Daten in Echtzeit bietet einen umfassenden Kontext, der schnellere Entscheidungen ermöglicht.

- Die Automatisierung der Reaktion auf Vorfälle verkürzt die Reaktionszeiten, minimiert menschliche Fehler und gibt den Sicherheitsanalysten Zeit, sich auf Aufgaben mit hoher Priorität zu konzentrieren.