-

- Threat Intelligence: Warum es wichtig ist

- Die Vorteile von Cyberbedrohungen

- Die Herausforderungen der Aufklärung von Cyberbedrohungen

- Arten der Aufklärung von Cyberbedrohungen

- Quellen für Threat Intelligence

- Tools und Dienste für Threat Intelligence

- Praktische Implementierung von Threat Intelligence

- Der Lebenszyklus von Threat Intelligence: Ein Überblick

- Aufbau eines effektiven Threat Intelligence Programms

- FAQs zu Threat Intelligence

Inhaltsverzeichnis

-

Was sind Tools zur Aufklärung von Cyberbedrohungen?

- Arten von Threat Intelligence Tools

- Wie Threat Intelligence Tools funktionieren

- Schlüsselfunktionen von Threat Intelligence Tools

- Was ist eine Threat Intelligence Plattform (TIP)?

- Bewährte Praktiken für die Implementierung von Threat Intelligence Tools

- Aufkommende Trends bei Threat Intelligence

- FAQs zu Threat Intelligence Tools

- Was ist der Lebenszyklus von Threat Intelligence?

Was ist Cyberbedrohung Intelligence (CTI)?

Inhaltsverzeichnis

In einer Welt, in der praktisch jede Branche, jede Organisation und jeder Einzelne zunehmend auf digitale Systeme angewiesen ist, ist die Erkennung und Minderung des Risikos von Cyberangriffen eine entscheidende proaktive Sicherheitsmaßnahme.

Cyberbedrohungs-Intelligence (CTI) bezeichnet die Informationen, die eine Organisation über potenzielle und laufende Bedrohungen der Cybersicherheit und der Infrastruktur sammelt und analysiert.

Threat Intelligence liefern leitenden Informationssicherheitsbeauftragten (CISOs) und Sicherheitsteams wertvolle Einblicke in die Motivationen und Methoden potenzieller Cyberbedrohungsakteure, um Sicherheitsteams dabei zu helfen, Bedrohungen vorherzusehen, Cyberabwehrprogramme zu verbessern, die Reaktion auf Vorfälle zu verbessern, Cyber-Schwachstellen zu verringern und potenzielle Schäden durch Cyberangriffe zu reduzieren.

Threat Intelligence: Warum es wichtig ist

Threat Intelligence ist eine wesentliche Komponente der Cyberbedrohung einer Organisation, die laut NIST"die Fähigkeit umfasst, Bedrohungen, Angriffe oder Kompromittierungen von Systemen zu antizipieren, ihnen zu widerstehen, sich davon zu erholen und sich anzupassen".

Threat Intelligence unterstützt Cybersicherheitsprogramme , indem es leistungsstarke taktische Informationen bereitstellt, mit denen Organisationen Cyberangriffe besser erkennen und auf sie reagieren können. Das Sammeln dieser Informationen unterstützt auch das Risikomanagement, indem Schwachstellen in Cybersicherheitssystemen aufgedeckt werden. Sicherheitsteams sind dann in der Lage, ihre Ressourcen besser zu verteilen, um den wichtigsten Cyberbedrohungen in ihrer Branche zu begegnen und wertvolle Daten, Vermögenswerte und geistiges Eigentum zu schützen.

Die Vorteile von Cyberbedrohungen

Ein robustes CTI-Programm mit einem erfahrenen Threat Intelligence-Analysten kann die Cybersicherheit und die Widerstandsfähigkeit auf mehreren Ebenen verbessern:

- Einrichten einer proaktiven Cyber-Verteidigung: Im Gegensatz zur traditionellen reaktiven Cyberabwehr (Reaktion auf bekannte Bedrohungen) versetzt KTI Organisationen in die Lage, potenzielle Bedrohungsakteure zu verstehen und mögliche Angriffe zu antizipieren.

- Verbesserung des Risikomanagementplans: CTI liefert verwertbare Informationen über die Motivationen, Mittel und Methoden, die potenzielle Bedrohungsakteure einsetzen. CISOs und SOCs können diese Erkenntnisse bei der Bewertung von Risikoprofilen und der Zuweisung von Cybersicherheitsressourcen nutzen, um die Bedrohungserkennung und den Schutz zu maximieren.

- Verbesserung der Reaktion auf Zwischenfälle: CTI unterstützt nicht nur die Angriffsprävention, sondern liefert auch Erkenntnisse, die eine Organisation besser darauf vorbereiten, auf einen Cyberangriff zu reagieren und sich davon zu erholen. Ein gründliches Verständnis der Umstände eines Verstoßes kann die Auswirkungen eines Verstoßes drastisch reduzieren.

- Steigern Sie das Bewusstsein Ihrer Mitarbeiter: Organisationen können CTI nutzen, um Mitarbeiter über Cyberbedrohungen aufzuklären und sicherheitsorientierte Betriebsabläufe und Schulungen einzuführen.

Die Herausforderungen der Aufklärung von Cyberbedrohungen

Das Sammeln von CTI hat in der modernen digitalen Landschaft zunehmend an Bedeutung gewonnen, aber es ist nicht ohne Herausforderungen. Hier sind nur einige der häufigsten Herausforderungen:

- Informationsüberlastung: CTI-Teams müssen nicht nur immense Datenmengen sammeln, verarbeiten und analysieren, sondern auch zwischen "normalen" und "bösartigen" Aktivitäten unterscheiden. Die Bedrohungen müssen auch bewertet werden, um festzustellen, welche Informationen für die Branche, die Größe und das Risikoprofil der Organisation am relevantesten sind, neben anderen Faktoren.

- Informationen aktualisiert: Die Wirksamkeit eines KTI-Programms hängt von der Aktualität der analysierten Informationen ab. Entscheidungen, die auf der Grundlage veralteter CTI getroffen werden, können die Bedrohungserkennung einer Organisation behindern und die Anfälligkeit für Cyberangriffe erhöhen.

- Compliance: CTI beinhaltet oft persönlich identifizierbare Informationen (PII). Organisationen müssen sicherstellen, dass alle CTI-Systeme mit den geltenden Datenschutzbestimmungen übereinstimmen.

Arten der Aufklärung von Cyberbedrohungen

CTI deckt ein breites Spektrum an Informationen und Analysen zum Thema Cybersicherheit ab. Sie können jedoch in drei allgemeine Kategorien eingeteilt werden, die auf der Art der Informationen und der Anwendung basieren. Ein gut abgerundetes KTI-Programm enthält verschiedene Stufen jedes Typs, um den besonderen Anforderungen der Organisation an die Cybersicherheit gerecht zu werden.

Strategische Intelligenz

Strategische Threat Intelligence (STI) beruht auf einer umfassenden Analyse der allgemeinen Trends im Bereich der Cybersicherheit und ihrer möglichen Auswirkungen auf eine Organisation. Es bietet Einblicke in die Motive, Fähigkeiten und Ziele der Bedrohungsakteure und hilft Führungskräften und Entscheidungsträgern außerhalb der IT-Abteilung, potenzielle Cyberbedrohungen zu verstehen. Strategische Threat Intelligence ist in der Regel weniger technisch und ereignisspezifisch als andere Arten von CTI und wird häufig zur Formulierung von Risikomanagement-Strategien und -Programmen verwendet, um die Auswirkungen zukünftiger Cyberangriffe abzuschwächen.

Taktische Intelligenz

Wie der Name schon sagt, konzentriert sich die taktische Threat Intelligence (TTI) auf die Taktiken, Techniken und Verfahren (TTPs) der Bedrohungsakteure und versucht zu verstehen, wie ein Bedrohungsakteur eine Organisation angreifen könnte. Die taktische Threat Intelligence erforscht auch die Schwachstellen von Bedrohungen mit Hilfe der Bedrohungssuche, die proaktiv nach zunächst unentdeckten Bedrohungen im Netzwerk einer Organisation sucht. TTI ist technischer als STI und wird in der Regel von IT- oder SOC-Teams eingesetzt, um die Cybersicherheitsmaßnahmen zu verbessern oder die Reaktionspläne auf Vorfälle zu optimieren.

Operative Intelligenz

Operational Threat Intelligence (OTI) ist detaillierter, ereignisspezifischer und unmittelbarer als STI und TTI und besteht aus Echtzeitdaten, die eine rechtzeitige Bedrohungserkennung und Reaktion auf Vorfälle ermöglichen. CISOs, CIOs und SOC-Mitglieder nutzen OTI häufig, um mögliche Angriffe zu erkennen und zu vereiteln.

Quellen für Threat Intelligence

Die Quellen für Threat Intelligence sind fast so vielfältig wie die Cybersicherheitslandschaft selbst. Es gibt jedoch mehrere gemeinsame Quellen für CTI.

- Interne Daten: Informationen, die eine Organisation aus ihren eigenen Daten, Netzwerkprotokollen, Reaktionen auf Vorfälle usw. sammelt.

- Open-Source-Intelligence (OSINT): Informationen aus Quellen, die als öffentlich zugänglich gelten.

- Closed-Source-Dienste: Informationen, die der Öffentlichkeit nicht zugänglich sind.

- Informationsaustausch- und Analysezentren (ISACs): branchenspezifische Organisationen, die verwertbare Informationen über Bedrohungen sammeln, analysieren und mit den Mitgliedsorganisationen teilen.

- Regierungshinweise: Informationen, die von Behörden wie dem FBI (USA), dem National Cyber Security Centre (Großbritannien) oder der Europäischen Agentur für Cybersicherheit (ENISA) veröffentlicht werden.

- Deep- und Dark-Web-Intelligence: verschlüsselte und anonyme Informationen, die Informationen über Cyberkriminalität und -aktivitäten, Frühwarnungen vor drohenden Angriffen und Erkenntnisse über die Motive und Methoden von Cyberkriminellen liefern.

Nutzung von externen und internen Threat Intelligence

CTI aus internen und externen Quellen bietet unterschiedliche, aber gleichermaßen wichtige Einblicke in die Bedrohungslandschaft einer Organisation.

Die Analyse interner Daten schafft eine "kontextbezogene CTI", die einer Organisation hilft, die wichtigsten Bedrohungen auf der Grundlage individueller Umstände, Geschäftssysteme, Produkte und Dienstleistungen zu identifizieren und zu bestätigen. Die Überprüfung von Informationen aus früheren Vorfällen kann Gefahrenindikatoren (IOCs) aufdecken, die Ursache und die Auswirkungen einer Sicherheitsverletzung detailliert aufzeigen und Möglichkeiten zur Verbesserung der Reaktionspläne auf Vorfälle bieten. Interne CTI schafft auch ein besseres Verständnis für die Schwachstellen einer Organisation und ermöglicht es CISOs und SOCs, maßgeschneiderte und gezielte Maßnahmen zur Cybersicherheit zu entwickeln.

Externe CTI liefert die nötigen Erkenntnisse, um aktuellen und zukünftigen Bedrohungsakteuren einen Schritt voraus zu sein. Von globalen TTPs bis hin zu sektorspezifischen Informationen aus Quellen wie ISACs und Branchenverbänden - externe CTI erhöht das Bewusstsein für Bedrohungen und verbessert die Fähigkeit einer Organisation, ein leistungsfähigeres Cybersicherheitsprogramm zu entwickeln.

Der Wert intelligenter Daten für die Bedrohungserkennung

Als entscheidendes Element in jedem Programm zur Bedrohungserkennung und -abwehr unterstützen intelligente Daten eine proaktive Verteidigungshaltung, die Organisationen dabei hilft, ihre Schwachstellen besser zu verstehen, Cyberbedrohungen vorherzusehen, Ressourcen auf die wichtigsten Bedrohungen zu konzentrieren und einen Reaktionsplan zu entwickeln, der die Auswirkungen von Cyberangriffen minimiert.

Intelligente Daten können auch ein tieferes Verständnis von Risikomanagement- und Compliance-Problemen vermitteln und so den potenziellen finanziellen und rufschädigenden Schaden durch eine Datenschutzverletzung verringern.

Tools und Dienste für Threat Intelligence

Es gibt eine wachsende Zahl von Tools zur Generierung von Cyberbedrohungen, die jeweils einzigartige Formen und Funktionen aufweisen, die den Anforderungen einer Organisation an die Cybersicherheit entsprechen.

Durch die Kombination der Funktionen mehrerer Tools und Threat Intelligence-Plattformen entsteht das umfassendste und gründlichste Programm zur Bedrohungserkennung und -prävention.

Ein Überblick über Threat Intelligence Tools und ihre Funktionen

- Threat Intelligence Plattformen (TIPs): sammeln, aggregieren und analysieren automatisch externe Bedrohungsdaten.

- Security Information and Event Management (SIEM) Systeme: sammeln und analysieren interne Bedrohungsdaten, die aus Systemprotokollen, Ereignisdaten und anderen kontextbezogenen Quellen bestehen.

- Threat Intelligence Feeds: liefern Echtzeit-Informationsströme zu aktuellen oder laufenden Cyberbedrohungen, die sich oft auf einen bestimmten Interessenbereich konzentrieren (IP-Adressen, Domänen, Malware-Signaturen usw.).

- Sandboxing-Tools: bieten kontrollierte Umgebungen, in denen Organisationen potenziell gefährliche Dateien oder Programme analysieren oder öffnen können, ohne die internen Systeme der Organisation zu gefährden.

- Open-Source Intelligence (OSINT) Tools: Sammeln Sie Daten aus öffentlichen Quellen (soziale Medien, Blogs, offene Diskussionsforen usw.).

Threat Intelligence Dienste: Wie sie die Cybersecurity verbessern

Threat Intelligence Services unterstützen die Cybersecurity-Bemühungen von Organisationen, indem sie CISOs und SOCs die Tools zur Entwicklung und Optimierung von Programmen zur Analyse, Bedrohungsprävention und Wiederherstellung von Cyberbedrohungen zur Verfügung stellen. Effektive CTI-Unterstützung erhöht das allgemeine Bewusstsein für Bedrohungen, ermöglicht proaktive Verteidigungsmaßnahmen, verbessert die Reaktionspläne auf Vorfälle und verbessert die Entscheidungsfindung und das Risikomanagement.

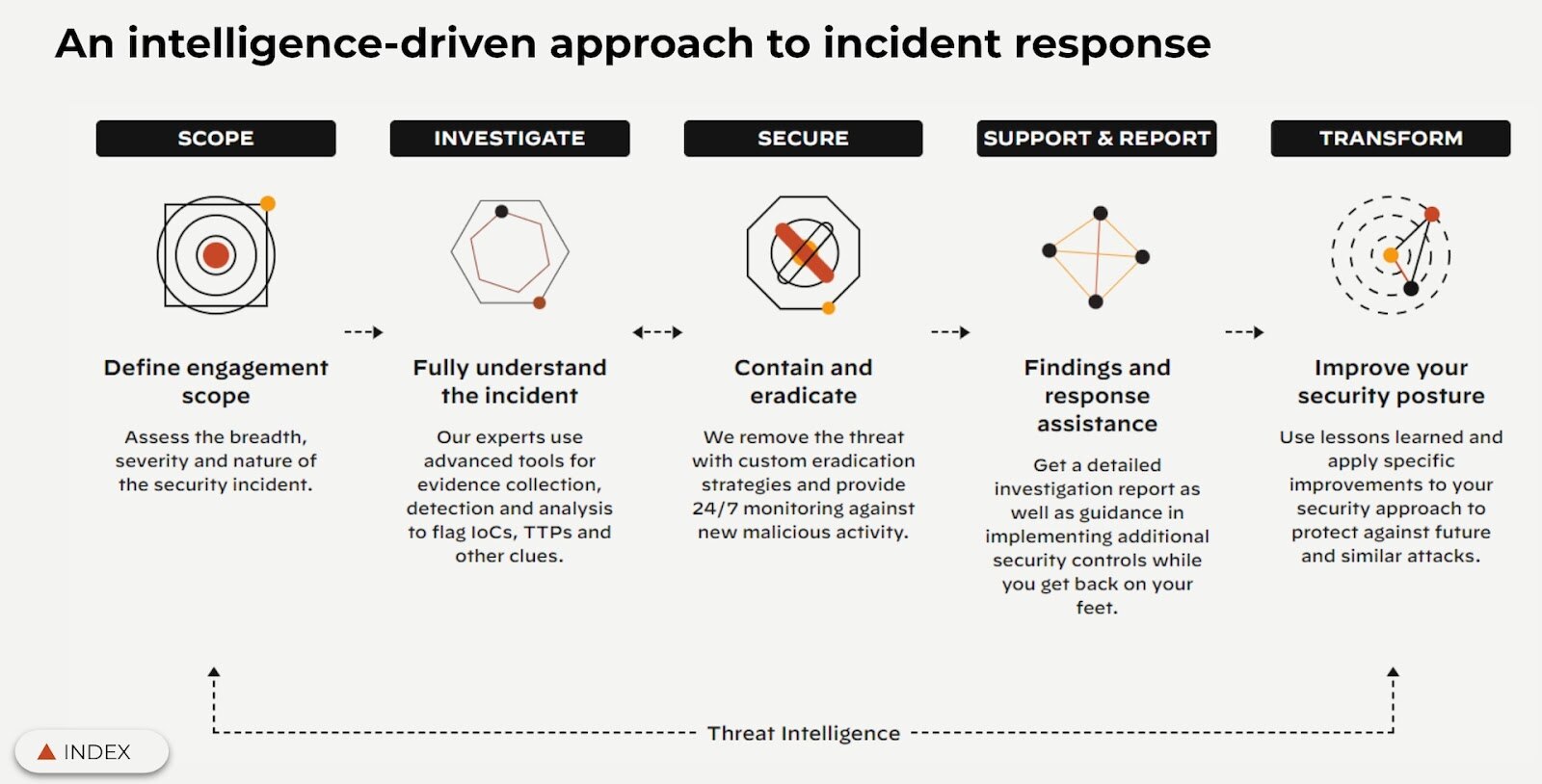

Die Rolle von Incident Response in einem Threat Intelligence Programm

Ein Incident Response Plan (IRP) dient mehreren Zwecken in einem Threat Intelligence Programm. Ein IRP beschreibt, wie eine Organisation auf einen Cyber-Sicherheitsvorfall reagieren und sich davon erholen wird. Eine gut geplante IRP stellt nicht nur sicher, dass eine Organisation auf einen Cyberangriff vorbereitet ist, sondern liefert auch verschiedene Arten von Threat Intelligence, die zur Verbesserung künftiger Cybersicherheitsmaßnahmen genutzt werden können.

Praktische Implementierung von Threat Intelligence

Die praktische Implementierung von Cyberbedrohungen beginnt mit der Definition klarer Ziele und dem Sammeln relevanter Daten aus einer Vielzahl interner und externer Quellen. Sobald die Daten analysiert sind, können sie verwendet werden, um umsetzbare Informationen zu generieren, die in das bestehende Cybersicherheitsprogramm integriert werden können.

Threat Intelligence in Ihre Cybersecurity Strategie integrieren

Wenn Sie die Erkenntnisse aus Ihrem KTI-Programm in Ihre allgemeine Cybersicherheitsstrategie einfließen lassen, verbessern Sie das Bewusstsein für Bedrohungen, die Angriffsprävention und die Reaktion auf Zwischenfälle. Es ist wichtig zu beachten, dass diese Integration möglicherweise die Anpassung bestehender Prozesse, die Anpassung von Kontrollmaßnahmen, die Aktualisierung von Plänen oder die Änderung von Schulungsprogrammen für Benutzer erfordert.

Bedrohungssuche: Ein proaktiver Ansatz für die Cybersicherheit

Raffinierte Hacker können ein Netzwerk infiltrieren und unentdeckt bleiben, während sie nach Daten, Anmeldeinformationen oder anderen sensiblen Materialien suchen oder diese sammeln. Unter Bedrohungssuche versteht man die proaktive Suche nach bisher unentdeckten Cyberbedrohungen in einem internen Netzwerk. Die Bedrohungssuche ist entscheidend für die Beseitigung von Advanced Persistent Threats (APTs).

Der Lebenszyklus von Threat Intelligence: Ein Überblick

Der Threat Intelligence-Lebenszyklus ist ein Überblick über den Prozess, mit dem CISOs Programme zur Aufklärung von Cyberbedrohungen entwickeln und implementieren. Es ist ein Rahmenwerk für die kontinuierliche Umwandlung von rohen Bedrohungsdaten in verwertbare Threat Intelligence, die dann genutzt werden kann, um Bedrohungen für die Cybersicherheit einer Organisation zu erkennen und zu vermeiden.

Abbildung 2. Unit 42 Lebenszyklus von Bedrohungsdaten

Die Phasen des Threat Intelligence Lebenszyklus verstehen

- Discovery: Entdecken Sie Threat Intelligence-Daten (Indikatoren, gegnerische Taktiken, Tools usw.) aus verschiedenen Quellen, darunter interne Untersuchungen und Quellen, Threat Intelligence-Feeds, Partnerschaften und andere Open Source Threat Intelligence (OSINT).

- Kollektion: Sobald Threat Intelligence-Daten entdeckt werden, sammeln und speichern Sie diese Daten zur weiteren Verarbeitung und Analyse.

- Verarbeitung: Bereinigen Sie Daten, um Duplikate, Inkonsistenzen und irrelevante Informationen zu entfernen. Dann wandeln Sie die Rohdaten in ein für die Analyse geeignetes Format um und ergänzen sie mit zusätzlichem Kontext und Metadaten.

- Analyse: Führen Sie eine gründliche Analyse der verarbeiteten Daten durch, um Muster, Trends und potenzielle Bedrohungen zu erkennen, und setzen Sie verschiedene Techniken ein, um verborgene Erkenntnisse aufzudecken. Bewerten Sie dann die Glaubwürdigkeit und die Auswirkungen der identifizierten Bedrohungen.

- Aktion: bereiten Sie verwertbare Informationen vor und verteilen Sie diese an die relevanten Interessengruppen, einschließlich der Teams für die Reaktion auf Vorfälle, der SOCs und der Führungskräfte. Achten Sie darauf, die Informationen auf die spezifischen Bedürfnisse der verschiedenen Zielgruppen zuzuschneiden, damit sie prägnant und klar sind.

- Feedback-Schleife: Erfassen Sie Rückmeldungen von wichtigen Interessengruppen über die Effektivität und Relevanz der bereitgestellten Threat Intelligence. Dann verfeinern und verbessern Sie kontinuierlich die Erfassung, Verarbeitung, Analyse und Prozesse auf der Grundlage von Rückmeldungen und Erkenntnissen.

Aufbau eines effektiven Threat Intelligence Programms

Der Aufbau eines effektiven KTI-Programms geht über die Suche nach den richtigen Tools und Daten hinaus und erfordert einen strategiegesteuerten Plan, ein Team von Spezialisten, gut organisierte Prozesse und ein organisationsweites Engagement für kontinuierliches Lernen und Verbesserung.

Wichtige Schritte bei der Einrichtung eines Threat Intelligence Programms

- Definieren Sie Ziele und Vorgaben.

- Zuweisung von Ressourcen und entsprechend qualifiziertem Personal.

- Implementierung von Prozessen für die Sammlung relevanter Daten.

- Entwicklung von Methoden zur Datenanalyse und Generierung von Informationen.

- Integration und Nutzung von Informationen in Cybersicherheitsprogrammen.

- Festlegung von Formaten für die Verbreitung von Informationen.

- Sammeln und Prüfen von Feedback.

- Sicherstellung der Compliance und der Einhaltung von Branchenstandards, Vorschriften und internen Unternehmensrichtlinien.

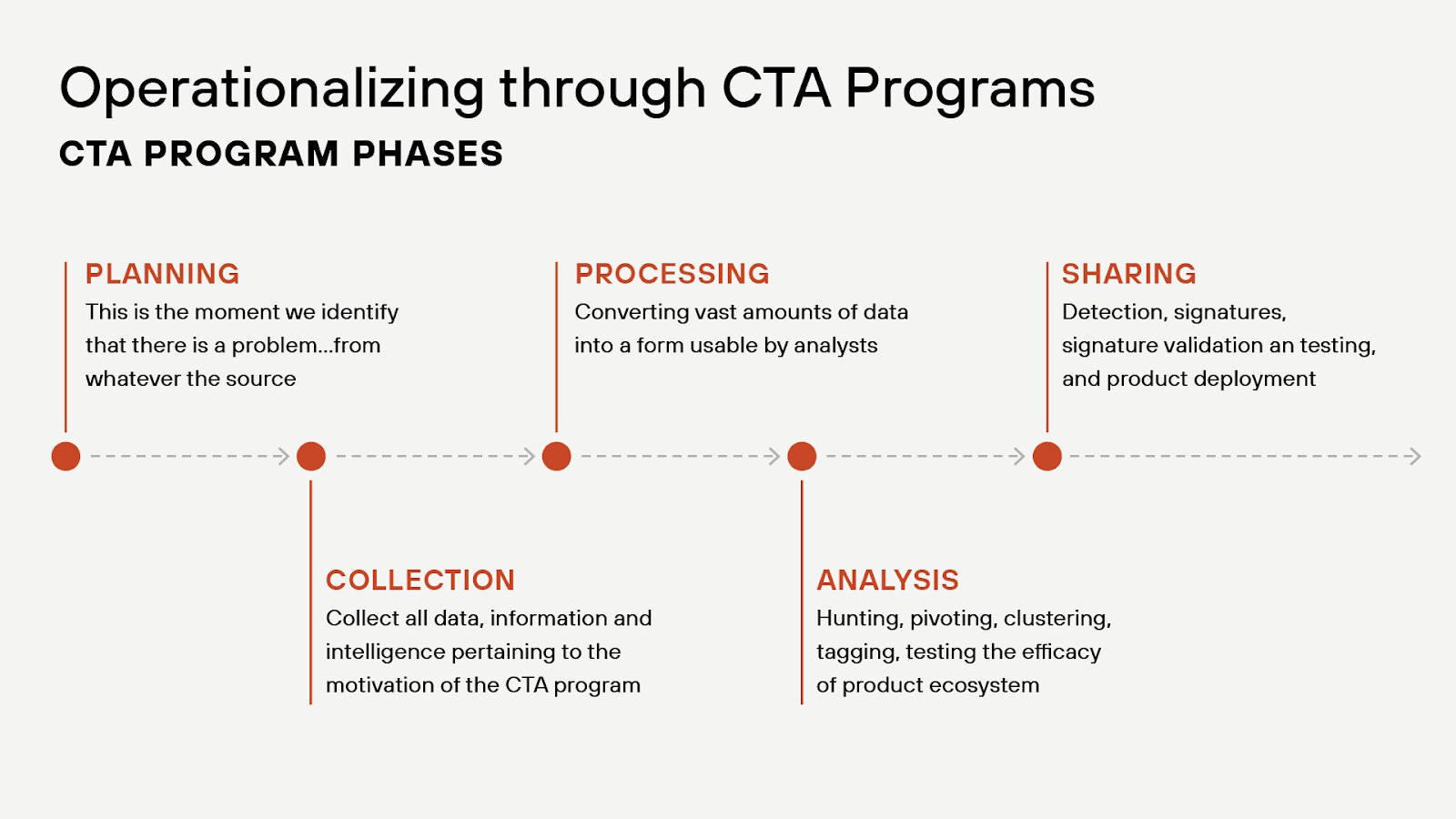

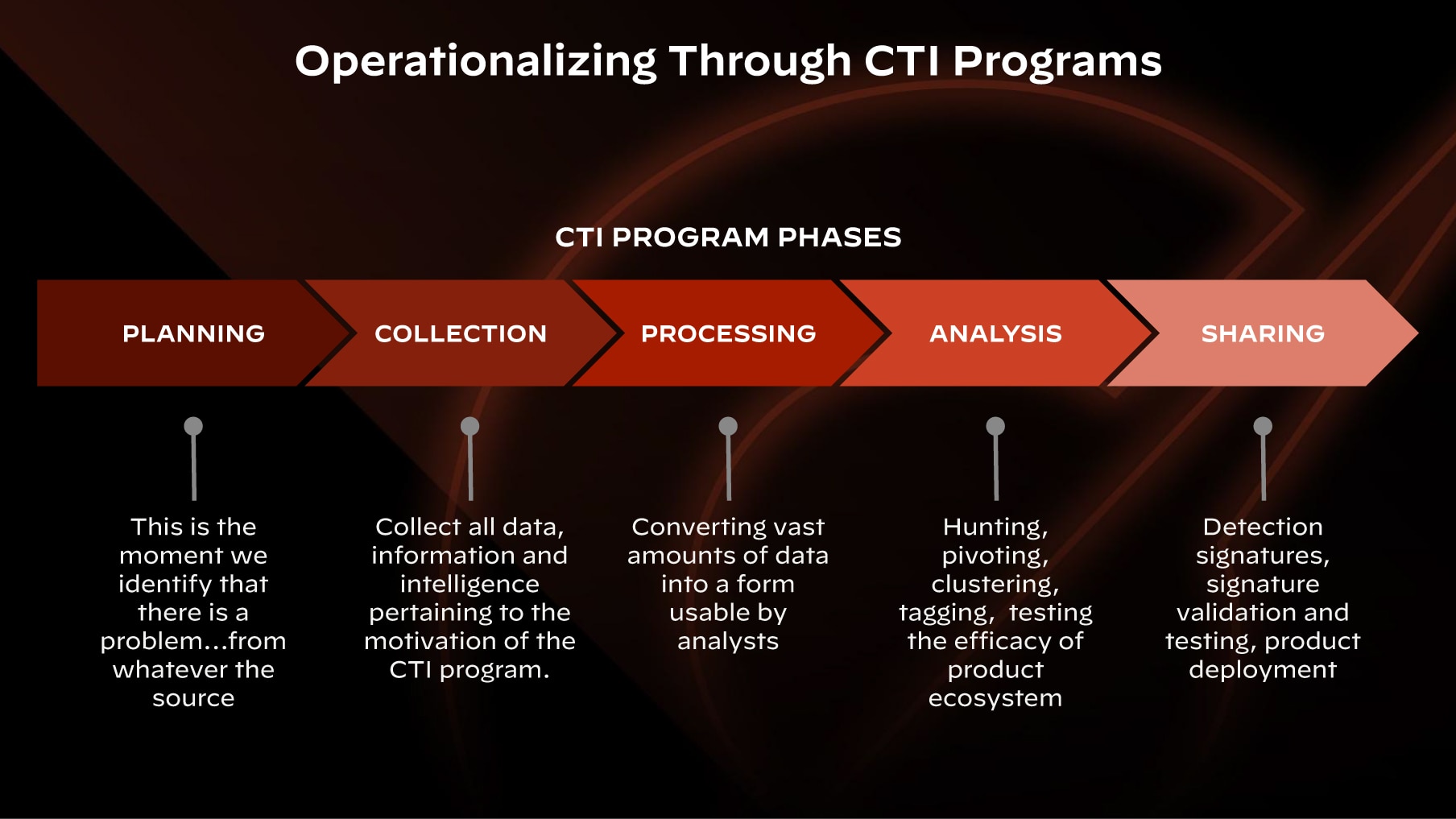

Abbildung 3. Unit 42 KTI-Programm-Phasen

Die Bedeutung von kontinuierlichem Lernen und Anpassung bei Threat Intelligence

Die Landschaft der Cyberbedrohungen verändert sich kontinuierlich, da die Bedrohungsakteure immer sachkundiger und raffinierter werden. Ein effektives CTI-Programm kann nur wirksam bleiben, wenn es so dynamisch ist wie die Bedrohungen, die es abwehren soll. Durch das Lernen aus früheren Vorfällen und das Feedback von Threat Intelligence können Organisationen die Elemente eines KTI-Programms kontinuierlich anpassen und verbessern, um es so relevant und effektiv wie möglich zu halten.

FAQs zu Threat Intelligence

Cyberbedrohung ist der Prozess der Sammlung und Analyse von Informationen über potenzielle und bestehende Cyberbedrohungen für eine Organisation.

Das Ziel von Cyberbedrohung Intelligence ist es, Organisationen mit verwertbaren Erkenntnissen zu versorgen, die ihnen helfen, die von Bedrohungsakteuren verwendeten Taktiken, Techniken und Verfahren zu verstehen. Die gesammelten Informationen ermöglichen es Organisationen, wirksame Sicherheitsmaßnahmen zu entwickeln und zu implementieren, die die Auswirkungen von Cyberangriffen verhindern oder abschwächen können.

Die Trends bei der Cyberbedrohung Intelligence variieren je nach Branche, Region und Art der Bedrohung. Es gibt jedoch einige allgemeine Trends, die Unternehmen und Organisationen aller Art betreffen.

- Cyberangriffe nehmen zu und werden immer teurer.

- Cyber-Kriminelle arbeiten zusammen und spezialisieren sich.

- Botnets und automatische Tools zur Bereitstellung von Malware werden immer ausgefeilter.

- Die Zusammenarbeit zwischen staatlich geförderten Akteuren und Cyberkriminellen nimmt zu.

- Organisationen jeder Größe sind in Gefahr, insbesondere kleine und mittlere Unternehmen (KMU).

Das Aufkommen des Internets schuf ein noch nie dagewesenes Maß an Informationsaustausch und Verbindung. Mit der Ausweitung der digitalen Landschaft wuchs auch die Notwendigkeit, Einzelpersonen und Organisationen vor der wachsenden Bedrohung durch Cyberangriffe zu schützen.

Schnell wachsende Bedrohungen führten zu frühen Cyberschutz-Protokollen wie IP- und URL-Blacklists und Systemen zur Abwehr von Cyberbedrohungen wie Antivirenprogrammen und Firewalls.

In den 2000er Jahren nahm die Cyberkriminalität mit bemerkenswerten Cyberangriffen wie dem "ILOVEYOU"-Wurm zu, der Schäden in Höhe von über 15 Milliarden Dollar verursachte. Spam, Botnets und Trojaner wurden immer häufiger, und die Notwendigkeit leistungsfähigerer und proaktiverer Cybersicherheitsmaßnahmen wurde immer deutlicher. Es war jedoch das Aufkommen von Advanced Persistent Threats (APTs), das die Bewegung der Cyberbedrohung Intelligence entfachte. Sowohl Unternehmen als auch Regierungen richteten Teams für die Aufklärung von Cyberbedrohungen ein, und Cybersecurity-Firmen begannen, Organisationen dabei zu helfen, Cyberbedrohungen besser vorherzusehen und zu verhindern.

Seit 2010 sind die Cyberangriffe immer raffinierter und schädlicher geworden. Komplexe Hacks, Malware und Ransomware-Angriffe führten zu einem Wandel in der KTI, der sich auf die Taktiken, Techniken und Verfahren der Bedrohungsakteure konzentrierte, die heute als TTPs bezeichnet werden. Diese umfassenden Analysen geben Organisationen den Einblick und das Verständnis, das sie benötigen, um Bedrohungen zu antizipieren, anstatt nur auf sie zu reagieren.

Modernes Threat Intelligence ist ein wesentlicher Bestandteil jedes Cybersecurity-Programms und wirkt sich auf die Ressourcenzuweisung, die Richtlinien zur Analyse von Bedrohungen und die Pläne zur Reaktion auf Vorfälle aus.