- 1. Warum Endpunkt-Sicherheitssoftware wichtig ist

- 2. Vorteile von Endpunkt-Sicherheitssoftware

- 3. Sicherheit am Endpunkt vs. Antivirus

- 4. So funktioniert Endpunkt-Sicherheitssoftware

- 5. Endpunkt-Schutzplattformen (EPPs)

- 6. Erweiterte Technologien zum Schutz von Endpunkten

- 7. Auswahl der richtigen Lösung für die Sicherheit am Endpunkt

- 8. FAQs zur Endpunkt-Sicherheitssoftware

- Warum Endpunkt-Sicherheitssoftware wichtig ist

- Vorteile von Endpunkt-Sicherheitssoftware

- Sicherheit am Endpunkt vs. Antivirus

- So funktioniert Endpunkt-Sicherheitssoftware

- Endpunkt-Schutzplattformen (EPPs)

- Erweiterte Technologien zum Schutz von Endpunkten

- Auswahl der richtigen Lösung für die Sicherheit am Endpunkt

- FAQs zur Endpunkt-Sicherheitssoftware

Was ist Endpunkt-Sicherheitssoftware?

- Warum Endpunkt-Sicherheitssoftware wichtig ist

- Vorteile von Endpunkt-Sicherheitssoftware

- Sicherheit am Endpunkt vs. Antivirus

- So funktioniert Endpunkt-Sicherheitssoftware

- Endpunkt-Schutzplattformen (EPPs)

- Erweiterte Technologien zum Schutz von Endpunkten

- Auswahl der richtigen Lösung für die Sicherheit am Endpunkt

- FAQs zur Endpunkt-Sicherheitssoftware

Die Sicherheitssoftware für Endpunkte ist ein wichtiger Bestandteil des Cybersecurity-Systems einer jeden Organisation. Es zielt speziell auf die mit dem Netzwerk des Unternehmens verbundenen Geräte ab, die so genannten Endpunkte, einschließlich Laptops, Desktops, Smartphones, Tablets, Server und sogar Internet der Dinge (IoT)-Geräte.

Die Hauptfunktion dieser Software besteht darin, Bedrohungen, denen diese Geräte ausgesetzt sind, zu erkennen, zu verhindern und darauf zu reagieren. Angesichts der Vielfalt und Anzahl der Endpunkte in modernen Unternehmen ist die Herausforderung, diese zu sichern, beträchtlich.

Warum Endpunkt-Sicherheitssoftware wichtig ist

Cyberbedrohungen entwickeln sich schnell weiter, und es gibt ständig neue Malware, Ransomware und Phishing-Angriffe. Endpunkt-Sicherheitssoftware setzt verschiedene Techniken zur Bekämpfung dieser Bedrohungen ein, darunter Viren- und Malware-Schutz, Firewall-Verwaltung und Intrusion Detection Systeme.

Außerdem werden häufig fortschrittliche Funktionen wie maschinelles Lernen und Verhaltensanalysen eingesetzt, um Zero-Day-Bedrohungen zu erkennen und zu neutralisieren - neue, bisher unbekannte Angriffe, die von herkömmlichen Sicherheitsmaßnahmen möglicherweise übersehen werden.

Effektive Sicherheit für Endpunkte geht über die bloße Abwehr von externen Bedrohungen hinaus. Sie ist von zentraler Bedeutung für die Gewährleistung der Datenintegrität und der Compliance mit gesetzlichen Standards. Die Überwachung und Kontrolle des Datenzugriffs und der Datenübertragung über verschiedene Geräte hinweg hilft, Datenschutzverletzungen und den Verlust sensibler Informationen zu verhindern. Dieser Aspekt ist besonders wichtig in Branchen, die strengen Datenschutzbestimmungen unterliegen, wie z.B. das Gesundheitswesen und das Finanzwesen.

Mit der zunehmenden Verbreitung von Telearbeit und digitaler Transformation in Organisationen steigt die Anzahl und Vielfalt der Endpunkte, wodurch sich die Angriffsfläche für potenzielle Cyber-Bedrohungen vergrößert. Dies macht die Einführung und kontinuierliche Aktualisierung robuster Lösungen für die Sicherheit von Endpunkten unverzichtbar für den Schutz von Unternehmensressourcen und die Aufrechterhaltung der betrieblichen Kontinuität.

Vorteile von Endpunkt-Sicherheitssoftware

Die Bereitstellung von Sicherheitssoftware für Endpunkte ist entscheidend für die Wahrung der Datenintegrität und -vertraulichkeit. Es reduziert das Risiko von Cyberangriffen erheblich, indem es einen robusten Abwehrmechanismus gegen verschiedene Formen von Malware wie Ransomware und Phishing-Versuche bietet.

Ein weiterer wichtiger Vorteil ist die Verbesserung der gesetzlichen Compliance. In vielen Branchen gelten strenge Vorschriften für den Datenschutz und die Privatsphäre. Endpunkt-Sicherheitssoftware sorgt dafür, dass Organisationen diese Anforderungen erfüllen, indem sie Tools für die Datenverschlüsselung, die sichere Datenübertragung und detaillierte Prüfprotokolle bereitstellt. Dies hilft, hohe Geldstrafen zu vermeiden und schafft Vertrauen bei Kunden und Stakeholdern, indem es ein Engagement für die Datensicherheit demonstriert.

Lösungen für die Sicherheit von Endpunkten spielen auch eine wichtige Rolle bei der Aufrechterhaltung der betrieblichen Effizienz. Durch die Verhinderung von Unterbrechungen durch Cyberangriffe können Organisationen sicherstellen, dass ihre Abläufe reibungslos funktionieren, ohne dass es zu Ausfallzeiten aufgrund von Sicherheitsverletzungen kommt. Dies ist besonders wichtig in der heutigen schnelllebigen Geschäftswelt, in der selbst kleinere Unterbrechungen erhebliche finanzielle Auswirkungen haben können.

Darüber hinaus bietet die Anpassungsfähigkeit der Endpunkt-Sicherheitssoftware an die sich entwickelnde Landschaft der Cyber-Bedrohungen den Organisationen einen dynamischen Verteidigungsmechanismus. Durch den Einsatz fortschrittlicher Technologien wie maschinelles Lernen können diese Systeme aus neuen Bedrohungen lernen und ihre Fähigkeiten zur Erkennung und Prävention kontinuierlich verbessern.

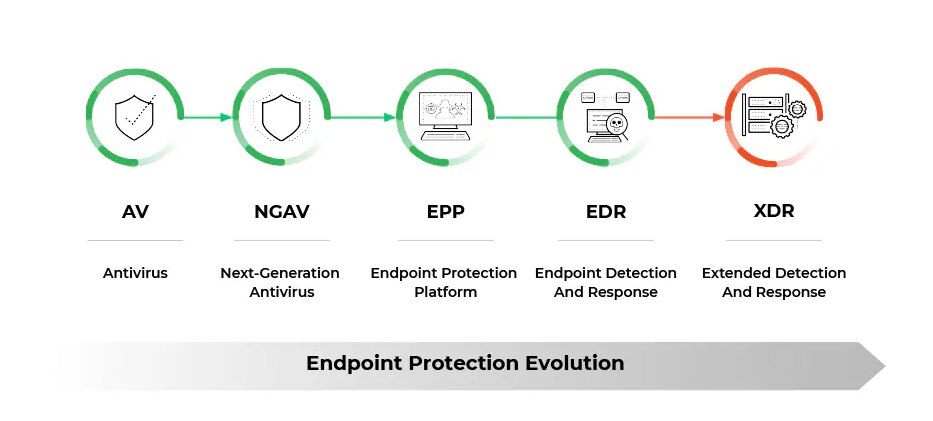

Sicherheit am Endpunkt vs. Antivirus

Traditionell ist Antiviren-Software die beste Lösung, um bösartige Software auf einzelnen Geräten zu erkennen und zu entfernen. Wenn man sich die wichtigsten Unterschiede ansieht, dient Antiviren-Software in erster Linie als erste Verteidigungslinie gegen bekannte Malware, indem sie signaturbasierte Erkennungsmethoden verwendet.

Dieser Ansatz ist zwar unverzichtbar, greift aber oft zu kurz, wenn es um Zero-Day-Exploits und ausgefeilte Cyber-Bedrohungen geht, die sich kontinuierlich weiterentwickeln. Antivirenprogramme konzentrieren sich auf die unmittelbare Erkennung und Beseitigung von Viren auf einem einzelnen Gerät und lassen eine Lücke in der Netzwerksicherheit.

Die Endpunkt-Sicherheit füllt diese Lücke durch eine umfassende Strategie, die über die Entfernung von Malware hinausgeht. Es integriert eine Reihe von Sicherheitstools, einschließlich herkömmlicher Antivirenfunktionen. Firewalls und Intrusion-Prevention-Systeme verstärken die Grenzen des Netzwerks, während Endpunkt-Erkennungs- und Reaktionsmechanismen (EDR) tiefere Einblicke in Bedrohungsmuster und -verhalten bieten. Diese mehrschichtige Verteidigungsstrategie gewährleistet die Erkennung bekannter Bedrohungen und die Identifizierung abnormaler Aktivitäten, die auf einen Verstoß hinweisen könnten.

Ein weiterer entscheidender Unterschied liegt im Umfang des Schutzes. Während Antivirenlösungen in der Regel auf einzelnen Geräten installiert werden, bietet Endpunktsicherheit eine zentrale Verwaltungsplattform, die alle angeschlossenen Geräte überwacht. Diese ganzheitliche Ansicht ermöglicht es Administratoren, Sicherheitsrichtlinien durchzusetzen, Patch-Management durchzuführen und effektiver auf Vorfälle im gesamten Netzwerk zu reagieren.

Integration und umfassender Schutz

Die Nutzung der Synergie zwischen Virenschutz und Endpunktsicherheit ebnet den Weg für eine besser abgesicherte digitale Umgebung.

Mit ihrer signaturbasierten Erkennung eignet sich herkömmliche Antivirensoftware hervorragend zur Abwehr von bekannter Malware. In Verbindung mit den fortschrittlichen Funktionen von Endpunkt-Sicherheitssystemen geht der Schutz über die bloße Entfernung von Malware hinaus und ermöglicht eine proaktive Abwehr ausgefeilter Cyberangriffe.

Endpunkt-Sicherheitssysteme erweitern diese Schutzschicht durch Firewalls und Intrusion-Prevention-Systeme, die als Torwächter gegen unbefugten Zugriff fungieren.

Die Einbeziehung von Endpunkt-Erkennungs- und Reaktionsmechanismen (EDR) bereichert diesen Sicherheitsrahmen zusätzlich. EDR-Tools erforschen die Feinheiten von Bedrohungsmustern und -verhaltensweisen und bieten so entscheidende Einblicke, um potenziellen Verstößen vorzubeugen. Diese tiefgreifende Analyse und Reaktionsfähigkeit stellt eine bedeutende Weiterentwicklung gegenüber der reaktiven Natur herkömmlicher Antiviren-Lösungen dar.

Die zentralisierte Verwaltung ist ein weiterer Eckpfeiler dieses integrierten Ansatzes. Im Gegensatz zu Antiviren-Lösungen, die in Silos arbeiten, bieten Endpunkt-Sicherheitssysteme eine einheitliche Plattform für die Überwachung aller mit dem Netzwerk verbundenen Geräte. Diese zentralisierte Aufsicht erleichtert eine kohärentere und effizientere Implementierung von Sicherheitsrichtlinien, Patch-Management und Reaktion auf Vorfälle. Sie ermöglicht es Administratoren, Schwachstellen schnell zu erkennen und koordinierte Verteidigungsmaßnahmen zu ergreifen, wodurch das Zeitfenster für Cyber-Angreifer erheblich verkleinert wird.

So funktioniert Endpunkt-Sicherheitssoftware

Die Sicherheitssoftware für Endpunkte errichtet einen Schutzwall um jeden Endpunkt, der mit einem Netzwerk verbunden ist, und schirmt diese Knoten effektiv vor bösartigen Aktivitäten ab. Es untersucht den ein- und ausgehenden Netzwerkverkehr auf Anzeichen von Bedrohungen und setzt dabei signaturbasierte, heuristische und verhaltensbasierte Erkennungsmethoden ein, um Malware und andere Cyberangriffe zu identifizieren und zu blockieren.

Die signaturbasierte Erkennung stützt sich auf eine Datenbank mit bekannten Bedrohungssignaturen, während heuristische und verhaltensbasierte Methoden Muster und Anomalien analysieren, die auf eine neue oder sich entwickelnde Bedrohung hinweisen könnten.

Dieser strategische Rahmen schützt vor einer Vielzahl von Cyber-Bedrohungen und unterstützt die gesetzliche Compliance und den Datenschutz, was ihn zu einem Eckpfeiler moderner Cybersicherheitsstrategien macht.

Schutzmechanismen

Die Sicherheitssoftware für Endpunkte bietet verschiedene Schutzmechanismen, darunter Echtzeit-Scans, um Bedrohungen abzufangen, sobald sie auftreten, und zeitgesteuerte Scans, um eine ständige Wachsamkeit gegenüber potenziellen Schwachstellen zu gewährleisten.

Die Verschlüsselung ist entscheidend für den Schutz von Daten bei der Übertragung und im Ruhezustand, so dass sie für unbefugte Benutzer unverständlich sind. Darüber hinaus verhindert die Anwendungskontrolle die Ausführung nicht zugelassener Programme und verringert so das Risiko des Eindringens von Malware.

Zentralisierte Verwaltung und Kontrolle

Die zentrale Verwaltung und Kontrolle ermöglicht es Administratoren, von einer einzigen Konsole aus Richtlinien bereitzustellen, Sicherheitsupdates zu verwalten und auf Vorfälle zu reagieren, was eine einheitliche und einfache Verwaltung aller Endpunkte gewährleistet. Durch die Zentralisierung der Aufsicht erhalten Organisationen einen umfassenden Einblick in ihre Sicherheitslage und können so Bedrohungen sofort erkennen und beheben.

Endpunkt-Schutzplattformen (EPPs)

Endpunkt-Schutzplattformen (EPPs) bieten eine einheitliche Lösung zum Schutz von Endpunkten vor bösartigen Aktivitäten und unberechtigtem Zugriff. Durch die Integration verschiedener Sicherheitstechnologien bieten EPPs einen ganzheitlichen Ansatz zum Schutz des digitalen Umfelds einer Organisation.

Die Einführung von EPPs ist von entscheidender Bedeutung, wenn es darum geht, die Verteidigung einer Organisation gegen die sich ständig weiterentwickelnde Landschaft von Cyber-Bedrohungen zu stärken. Durch umfassenden Schutz und Anpassungsfähigkeit an sich verändernde Umgebungen spielen EPPs eine entscheidende Rolle bei der Aufrechterhaltung der Integrität und Verfügbarkeit von Unternehmensressourcen.

Komponenten und Funktionen

EPPs umfassen in der Regel mehrere wichtige Komponenten und Funktionen, darunter Malware-Schutz in Echtzeit, Threat Intelligence sowie Funktionen zur Bedrohungserkennung und -beantwortung (EDR) am Endpunkt, aber nicht nur. Diese Elemente arbeiten zusammen, um Bedrohungen zu erkennen, zu verhindern und auf sie zu reagieren, so dass eine umfassende Abdeckung aller Endpunkte gewährleistet ist.

Die Integration von EDR-Funktionen in EPPs stellt eine bedeutende Weiterentwicklung herkömmlicher Antivirenlösungen dar und bietet fortschrittliche Funktionen zur Bedrohungssuche und -abwehr, die für die Identifizierung und Neutralisierung ausgefeilter Angriffe entscheidend sind.

Modelle für die Bereitstellung

Die Auswahl des richtigen Bereitstellungsmodells für Endpunkt-Schutzplattformen (EPPs) ist entscheidend für die Maximierung ihrer Effektivität und die Gewährleistung einer nahtlosen Integration in die bestehende IT-Infrastruktur. Organisationen haben in der Regel die Wahl zwischen lokalen, Cloud-basierten oder hybriden Bereitstellungsmodellen, die jeweils unterschiedliche Vorteile und Überlegungen mit sich bringen.

Vor-Ort-Bereitstellung

Die Bereitstellung vor Ort ermöglicht eine vollständige Kontrolle über die EPP-Infrastruktur und bietet mehr Anpassungsmöglichkeiten und Sicherheit. Dieses Modell eignet sich besonders für Organisationen, die strenge gesetzliche Compliance-Anforderungen haben oder über umfangreiche interne IT-Ressourcen verfügen. Die größte Herausforderung liegt in den erheblichen Vorabinvestitionen in Hardware und den laufenden Wartungskosten.

Cloud-basierte Bereitstellung

Andererseits bietet die Bereitstellung in der Cloud Flexibilität und Skalierbarkeit, was sie zu einer attraktiven Option für Unternehmen jeder Größe macht. Es macht erhebliche Anfangsinvestitionen in Hardware überflüssig und entlastet die internen IT-Teams, da der EPP-Anbieter die Infrastruktur verwaltet.

Das Cloud-Modell ermöglicht eine schnellere Bereitstellung und Aktualisierung und sorgt dafür, dass die Schutzmaßnahmen immer auf dem neuesten Stand sind. Organisationen müssen jedoch die Sicherheits- und Datenschutzrichtlinien des von ihnen gewählten Anbieters sorgfältig prüfen, um mögliche Risiken zu minimieren.

Hybrid-Bereitstellung

Hybride Bereitstellungsmodelle vereinen das Beste aus beiden Welten und ermöglichen die Verwaltung sensibler Vorgänge vor Ort, während die Cloud für Skalierbarkeit und einfache Verwaltung genutzt wird. Dieses Modell ist ideal für Organisationen, die auf die Cloud umsteigen, oder für Organisationen mit unterschiedlichen betrieblichen Anforderungen.

Die Wahl des geeigneten Bereitstellungsmodells erfordert ein gründliches Verständnis der organisatorischen Anforderungen, der gesetzlichen Anforderungen und der spezifischen Bedrohungen. Diese Entscheidung wirkt sich direkt auf die Effektivität des EPP beim Schutz der Endpunkte vor immer raffinierteren Cyber-Bedrohungen aus.

Erweiterte Technologien zum Schutz von Endpunkten

Fortschrittliche Schutztechnologien erkennen und reagieren auf Vorfälle und sagen potenzielle Angriffe voraus und verhindern sie, bevor sie auftreten.

Endpunkt-Erkennung und -Reaktion (EDR)

Endpunkt-Erkennung und -Reaktion (EDR) zeichnet sich dadurch aus, dass es die Überwachung und Analyse von Endpunktdaten in Echtzeit bietet. EDR-Lösungen sind so konzipiert, dass sie verdächtige Aktivitäten erkennen und den Sicherheitsteams die nötigen Erkenntnisse liefern, um schnell auf Bedrohungen zu reagieren.

Erweiterte Erkennung und Reaktion (XDR)

Über die Möglichkeiten von EDR hinaus integriert Extended Detection and Response (XDR) Daten aus verschiedenen Quellen jenseits der Endpunkte, z.B. aus Netzwerken und Cloud-Diensten. Dieser ganzheitliche Ansatz verbessert die Sichtbarkeit der gesamten digitalen Umgebung und ermöglicht eine genauere Bedrohungserkennung und einen koordinierten Reaktionsmechanismus. XDR-Systeme nutzen die Vernetzung der verschiedenen Sicherheitskomponenten, um eine umfassende Verteidigungsstrategie gegen komplexe Angriffe zu bieten.

Managed Detection and Response (MDR)

Managed Detection and Response (MDR) Dienste verfolgen einen anderen Ansatz, indem sie Technologie mit menschlichem Fachwissen kombinieren. Organisationen, die sich für MDR entscheiden, erhalten eine kontinuierliche Überwachung und Analyse ihrer Sicherheitslage und profitieren dabei von den Fachkenntnissen externer Sicherheitsanalysten. Dieses Modell ermöglicht eine schnelle Identifizierung und Eindämmung von Bedrohungen und entlastet die internen Sicherheitsteams von der Last der täglichen Arbeit. MDR-Anbieter passen ihre Dienste an die individuellen Bedürfnisse jeder Organisation an und gewährleisten so eine flexible und effektive Sicherheitslösung.

Auswahl der richtigen Lösung für die Sicherheit am Endpunkt

Die Auswahl der richtigen Sicherheitslösung für den Endpunkt ist entscheidend für den Schutz des digitalen Ökosystems einer Organisation. Dabei werden verschiedene Lösungen anhand von Kriterien bewertet, die auf die spezifischen Bedürfnisse und den betrieblichen Kontext der Organisation zugeschnitten sind. Für kleine Unternehmen können sich die Überlegungen erheblich von denen größerer Unternehmen unterscheiden, oft aufgrund von Ressourcenbeschränkungen und unterschiedlichen Risikoprofilen.

Zu den Bewertungskriterien gehören die folgenden:

- Effektivität der Bedrohungserkennung und der Reaktionsmöglichkeiten

- Leichte Integration in die bestehende IT-Infrastruktur

- Skalierbarkeit und Kosteneffizienz. Zusätzlich

- Umfassende Transparenz über alle Endpunkte

- Unterstützung bei der Einhaltung gesetzlicher Vorschriften

Angesichts der sich ständig weiterentwickelnden Cyber-Bedrohungen und der zunehmenden Komplexität von IT-Umgebungen ist die Auswahl einer Lösung, die sich an die Organisation anpassen und mit ihr skalieren kann, von größter Bedeutung. Diese Entscheidung wirkt sich auf die unmittelbare Sicherheitslage der Organisation und die langfristige Widerstandsfähigkeit gegen Cyber-Bedrohungen aus.