Was ist Zero-Trust-Netzwerkzugriff (ZTNA)?

Was ist ZTNA?

Zero-Trust-Netzwerkzugriff (ZTNA) beschreibt eine Kategorie von Technologien, die basierend auf vordefinierten Richtlinien sicheren Remotezugriff auf Anwendungen und Services bieten. Im Gegensatz zu VPNs, die vollständigen Zugang zu einem LAN bieten, blockieren ZTNA-Lösungen Zugriffsanfragen standardmäßig und bieten nur explizit autorisierten Benutzern Zugriff auf Services. Da es immer mehr Remotebenutzer im Netzwerk gibt, ist es äußerst wichtig zu verstehen, welche Sicherheitslücken bestehen und welche Vorteile ZTNA-Lösungen Organisationen zu bieten haben.

Wie funktioniert ZTNA?

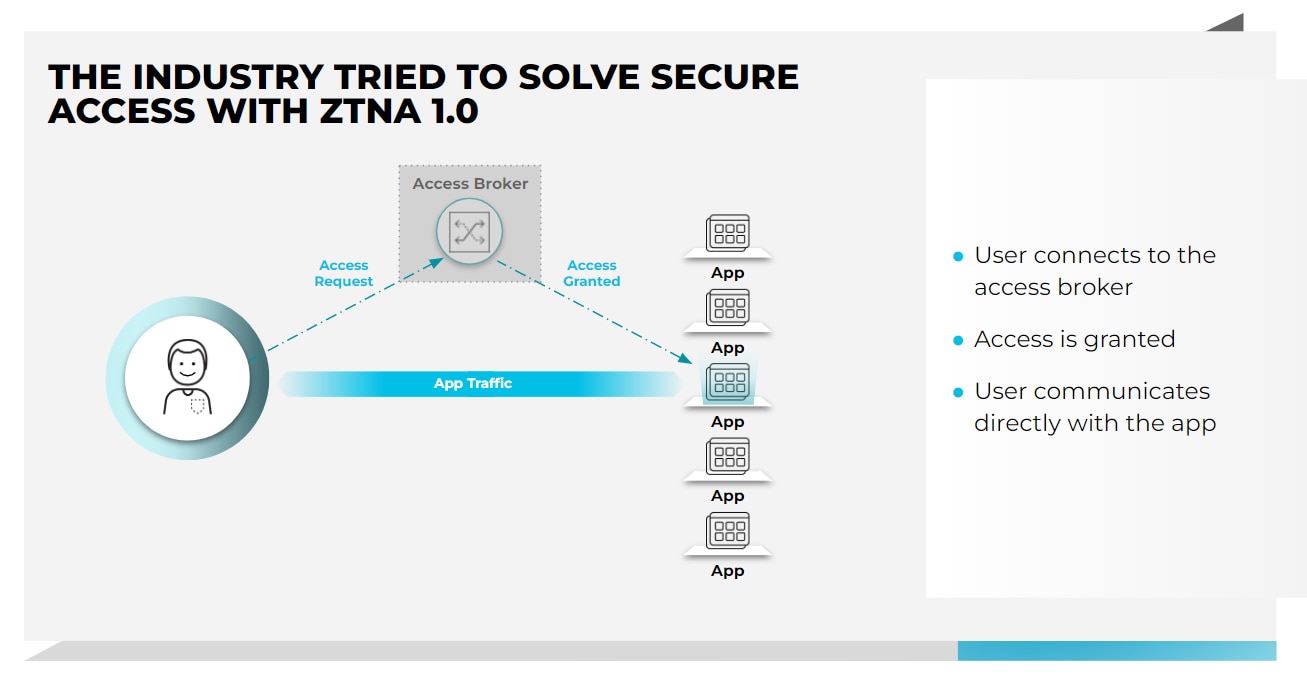

Bei ZTNA erhalten Benutzer erst Zugriff, nachdem sie durch den ZTNA-Service authentifiziert worden sind. Der ZTNA-Service stellt dann über einen sicheren, verschlüsselten Tunnel den Zugang zur Anwendung für den Benutzer her. So wird die Sicherheit von Unternehmensanwendungen und -services gestärkt, indem normalerweise öffentlich sichtbare IP-Adressen abgeschirmt werden.

Wie softwaredefinierte Perimeter (SDPs) auch nutzt ZTNA das Konzept der „Dark Cloud“, um Benutzer davon abzuhalten, Anwendungen und Services zu sehen, für die sie keine Zugriffsberechtigung haben. Dies ermöglicht den Schutz vor der lateralen Ausbreitung von Angreifern, bei der ein infizierter Endpunkt oder gestohlene Anmeldedaten dazu genutzt werden, um Scans durchzuführen oder sich Zugang zu anderen Services zu verschaffen.

ZTNA oder VPN

VPNs sind darauf ausgelegt, vollständigen Zugang zu einem LAN zu bieten, indem mobile Mitarbeiter über einen privaten, verschlüsselten Tunnel mit dem Unternehmensnetzwerk verbunden werden. Auch wenn dies praktisch erscheint, bieten VPNs nicht die Flexibilität und Granularität, um genau zu sehen und zu kontrollieren, was Benutzer tun und auf welche Anwendungen sie zugreifen können. Sobald Benutzer Zugriffsrechte haben, können sie auf alles im Netzwerk zugreifen, was Sicherheitslücken und Probleme in puncto Richtliniendurchsetzung zur Folge haben kann.

ZTNA hingegen ermöglicht einen sicheren Remotezugriff auf Anwendungen, der auf granularen Richtlinien für die Zugangskontrolle beruht, sowie kontinuierliche Prüfungen, wenn Benutzer sich mit Anwendungen verbinden – im Gegensatz zu VPNs, die nach dem Ansatz „Einmal verifizieren reicht aus“ operieren. ZTNA bietet also einen Least-Privilege-Ansatz – ganz nach dem Prinzip „Niemandem vertrauen, alles verifizieren“ –, bei dem das Benutzer-, Geräte- und Anwendungsverhalten während einer Benutzersitzung kontinuierlich geprüft wird.

VPN-Austausch / Geschützter Remotezugriff

Für viele Organisationen ist es heute äußerst wichtig, veraltete VPN-Technologien für den Netzwerkzugriff ihrer Remote- und Hybridmitarbeiter durch eine moderne ZTNA-Lösung zu ersetzen, die Leistungsengpässe beseitigt und die Verwaltung vereinfacht. VPNs werden aus verschiedenen Gründen ausgetauscht:

- Anwendungen werden auf ein Hybridmodell umgestellt, um On-Premises-, Cloud- und Multi-Cloud-Umgebungen optimal nutzen zu können. Ältere VPN-Technologien, die den Datenverkehr über einen internen „Konzentrator“ umleiten oder sogar mehrfach hin- und herschicken, sind nicht skalierbar und liefern auch keine optimale Benutzererfahrung.

- Die Anforderungen für den Zugriff auf Unternehmensanwendungen ändern sich ebenfalls. Früher haben die Benutzer verwaltete Geräte verwendet, inzwischen nutzen sie jedoch immer mehr nicht verwaltete Geräte, um sich mit Unternehmensnetzwerken zu verbinden und auf Unternehmensanwendungen zuzugreifen.

- Außerdem möchten immer mehr Unternehmen ein konsistentes Sicherheitsmodell implementieren, das alle Anwendungen (und nicht nur webbasierte oder ältere Anwendungen) abdeckt.

VPN-Lösungen sind nicht auf die schnell skalierbare, hochleistungsfähige und konsistente Bereitstellung moderner Sicherheitsdienste ausgelegt, die heutzutage erforderlich sind, um Hybridbenutzer mit der Vielzahl an Anwendungen zu verbinden, die diese für ihre Arbeit benötigen. Aufgrund dessen haben Organisationen damit begonnen, ihre veralteten VPN-Technologien durch ZTNA-Lösungen zu ersetzen.

Die Vorteile von ZTNA

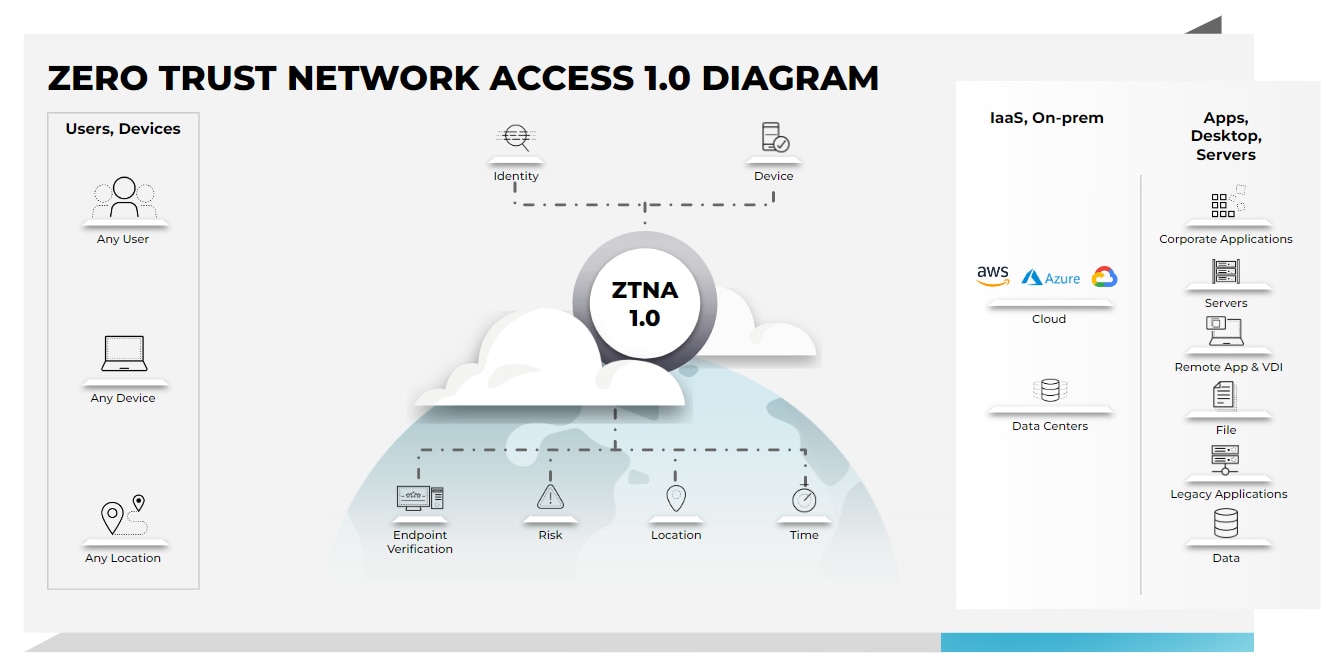

Die identitätsbasierte Authentifizierung und Zugriffskontrolle bei ZTNA-Services ist eine gute Alternative zur IP-basierten Zugriffskontrolle von VPN-Konfigurationen und unterstützt Organisationen dabei, ihre Angriffsfläche zu reduzieren. ZTNA gibt Organisationen auch die Möglichkeit, standort- oder gerätespezifische Richtlinien für die Zugangskontrolle zu implementieren, um Verbindungen zwischen ungepatchten oder anfälligen Geräten und Services im Unternehmensnetzwerk zu verhindern. Somit werden gängige VPN-Herausforderungen umgangen, wie beispielsweise die Tatsache, dass Remotebenutzer, die ihre eigenen Geräte für die Arbeit nutzen, die gleichen Zugriffsrechte haben wie Benutzer, die in den Büros einer Organisation arbeiten – obwohl sie oft über wesentlich weniger Sicherheitsvorkehrungen verfügen. Manche agentenbasierten ZTNA-Lösungen bieten vor der Authentifizierung eine Überprüfung der Vertrauenswürdigkeit der sich verbindenden Benutzer und Geräte, darunter die Erfassung der Gerätesicherheit, des Authentifizierungsstatus und des Benutzerstandorts. Aufgrund des rapiden Wandels zu Remote- und Hybridarbeitsmodellen sowie der immer breiteren Cloud-Nutzung wurden die Defizite der ersten Instanz von ZTNA – oder ZTNA 1.0 – schnell ersichtlich.

ZTNA 2.0

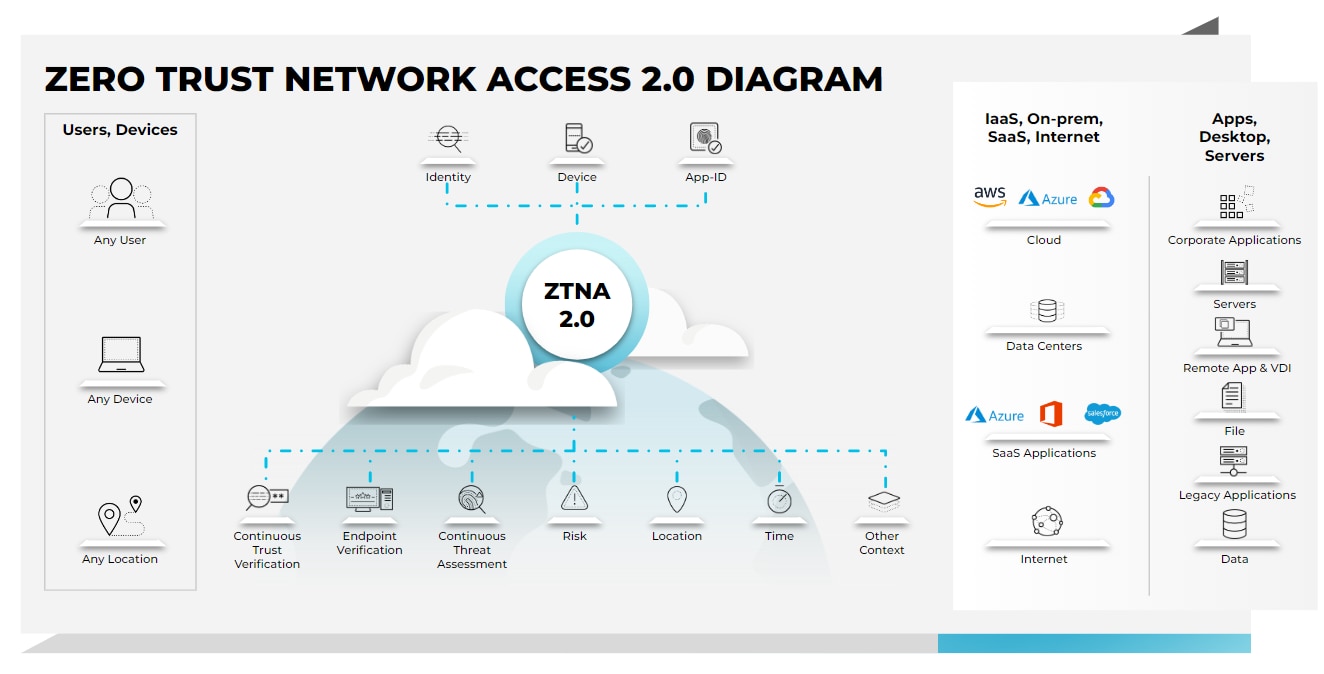

Zero Trust Network Access 2.0 überwindet die Beschränkungen älterer ZTNA-Lösungen, stellt sichere Verbindungen bereit und stärkt so die Sicherheit in Unternehmen mit hybriden Belegschaften. ZTNA 2.0 bietet Folgendes:

- Echter Least-Privilege-Zugriff: Anwendungen werden durch App-IDs auf Layer 7 identifiziert. So werden präzise Zugriffskontrollen in Anwendungen und Sub-Apps ermöglicht – unabhängig von Netzwerkkonstrukten wie IP-Adressen und Portnummern.

- Kontinuierliche Prüfung der Vertrauenswürdigkeit: Nachdem Zugriff auf eine Anwendung gewährt wurde, wird die Vertrauenswürdigkeit kontinuierlich weiter geprüft, wobei Veränderungen des Geräte-, Benutzer- und Anwendungsverhaltens berücksichtigt werden. Falls verdächtiges Verhalten erkannt wird, kann der Zugriff in Echtzeit widderrufen werden.

- Kontinuierliche Sicherheitsprüfung: Der gesamte Datenverkehr wird kontinuierlich geprüft, auch für zulässige Verbindungen, zum Schutz vor allen Bedrohungen, einschließlich Zero-Day-Exploits. Das ist besonders wichtig, wenn die Anmeldedaten legitimer Benutzer gestohlen und für einen Angriff auf Anwendungen und Infrastrukturen ausgenutzt werden.

- Schutz aller Daten: Mit einer einzigen DLP-Richtlinie wird für konsistente Datensicherheit für alle im Unternehmen genutzten Anwendungen gesorgt, einschließlich privater und SaaS-Anwendungen.

- Schutz aller Anwendungen: Alle Anwendungen im Unternehmen werden konsistent geschützt, einschließlich moderner cloudnativer Apps, älterer privater Anwendungen, SaaS-Anwendungen, vom Server gestarteter Anwendungen und Anwendungen, die dynamische Ports nutzen.

Vergleich von ZTNA 1.0 und ZTNA 2.0

Dass Arbeit nicht länger als physischer Ort, sondern als Tätigkeit gesehen wird, war die größte Veränderung in den Bereichen Netzwerk und Sicherheit der letzten Jahre. Die Hybridarbeit ist mittlerweile zur Norm geworden. Somit können sich Anwendungen und Benutzer inzwischen an beliebigen Orten befinden, was die Angriffsfläche erheblich wachsen lässt. Außerdem haben die Komplexität und die Frequenz von Cyberattacken zugenommen, da Hacker versuchen, die größere Angriffsfläche auszunutzen.

Aktuelle ZTNA 1.0-Lösungen können nur einige der Probleme beheben, die mit dem Direktzugriff auf Apps einhergehen. Vor allem haben ZTNA 1.0-Lösungen folgende Nachteile im Vergleich zu ZTNA 2.0:

ZTNA und SASE

ZTNA – wie auch SDP – bietet keine Inline-Prüfung des von der Anwendung ausgehenden Benutzerdatenverkehrs, nachdem der Benutzer die Verbindung hergestellt hat. Das kann zu potenziellen Sicherheitsrisiken führen, wenn das Gerät eines Benutzers oder seine Anmeldedaten kompromittiert werden oder wenn ein böswilliger Insider seinen Zugriff auf eine Ressource nutzt, um die Anwendung oder den Host zu beeinträchtigen.

Secure Access Service Edge (SASE) beschreibt die Zusammenführung von Wide Area Networking (WAN) und Sicherheitsdiensten in einem cloudbasierten Service-Edge, das darauf ausgelegt ist, Organisationen bei der Modernisierung ihrer Netzwerk- und Sicherheitsinfrastruktur zu unterstützen, um den Bedürfnissen hybrider Umgebungen und Belegschaften gerecht zu werden. SASE-Lösungen konsolidieren zahlreiche Punktlösungen, darunter ZTNA, Cloud SWG, CASB, FWaaS und SD-WAN, in einem einzigen integrierten Service. Dadurch lässt sich einerseits die Komplexität der Netzwerke und Sicherheitsmaßnahmen reduzieren und andererseits die Agilität des Unternehmens steigern.

Es gibt viele Wege, SASE zu implementieren, und ZTNA ist ein guter Startpunkt. SASE-Lösungen mit ZTNA 2.0-Funktionen wie identitätsbasierter Authentifizierung und detaillierten Zugriffskontrollen ermöglichen einen umfassenden, holistischen Ansatz

In diesem Blogbeitrag erfahren Sie mehr zur Evolution von ZTNA.