Was ist Zero-Trust-Netzwerksicherheit?

Der durch die COVID-19 Pandemie ausgelöste abrupte Wechsel zur Telearbeit entwickelt sich zu einer permanent hybriden Belegschaft, und die Anwendungen, die die Geschäftsergebnisse vorantreiben, befinden sich zunehmend in der Cloud. Die Geschäftswelt befindet sich an einem Wendepunkt, an dem Benutzer von überall aus auf Daten zugreifen können, um produktiv zu bleiben. In einer zunehmend digitalen Welt suchen Organisationen nach neuen, robusteren Möglichkeiten, ihr Unternehmen vor neuen Bedrohungen zu schützen, darunter Zero-Trust-Netzwerksicherheit.

Zero-Trust-Netzwerksicherheit ist ein Element von Zero Trust, einem strategischen Ansatz für die Cybersicherheit, der die Daten, Vermögenswerte und Mitarbeiter einer Organisation schützt, indem er kontinuierlich jede digitale Interaktion validiert.

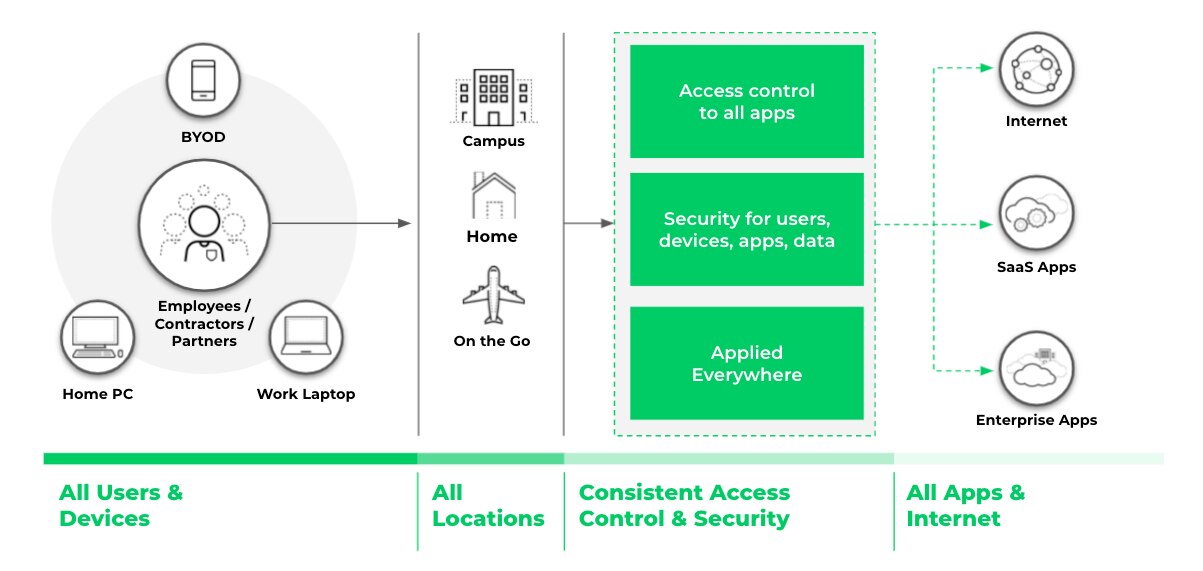

Wie der Name schon sagt, ist Zero-Trust-Netzwerksicherheit der Teil, der sich auf Benutzer und Geräte bezieht, die auf Anwendungen und Daten zugreifen und deren Sicherheitsanforderungen erfüllen. Zero-Trust-Netzwerksicherheit ermöglicht Geschäftsanwendern die sichere Interaktion mit jeder Anwendung von jedem Gerät in jeder Umgebung. Im Mittelpunkt der Zero-Trust-Netzwerksicherheit steht ein einfaches Konzept: Der Benutzer, der ein beliebiges Gerät verwendet, tätigt Transaktionen mit einer Anwendung, die sich überall befinden kann.

Abbildung 1. Zero-Trust-Netzwerksicherheit bietet konsistente Zugriffskontrolle und Sicherheit, unabhängig davon, wo sich Benutzer, Geräte oder Anwendungen befinden.

Um Zero-Trust-Netzwerksicherheit zu erreichen, sind drei Kernfunktionen erforderlich:

- Bieten Sie kontextbasierten Zugang

- Zugang sicher machen

- Bieten Sie konsistenten Zugang und Sicherheit und machen Sie sie weltweit verfügbar

Kontextbasierter Zugriff

Organisationen, die erfolgreich Zero-Trust-Netzwerksicherheit anstreben, müssen in der Lage sein, kontextbasierten Zugriff anzuwenden. Das bedeutet, dass der Zugriff auf Anwendungen und Daten auf einem vollständigen Kontext basieren muss, der den Benutzer, das Gerät und die Anwendung umfasst. Der Kontext umfasst:

- Überprüfung der Benutzeridentität, um festzustellen, wer den Zugriff beantragt

- Überprüfung der Integrität des Geräts, mit dem der Benutzer den Zugriff beantragt

- Identifizierung der Anwendungen oder Ressourcen, auf die zugegriffen wird

Der kontextbasierte Zugriff muss auf alle Anwendungen angewendet werden, unabhängig davon, wo sie sich befinden, sei es in unternehmenseigenen Rechenzentren, öffentlichen Cloud-Umgebungen, SaaS oder im Internet insgesamt. Wenn bei jeder Entscheidung über die Zugriffsrichtlinien der Kontext von Benutzer, Gerät und Anwendung berücksichtigt wird, sind Organisationen besser in der Lage, konsistente Sicherheit und Benutzerfreundlichkeit zu gewährleisten.

Der kontextbasierte Zugriff erfordert fortschrittliche Technologie, einschließlich einer Cloud-Identitäts-Engine und SaaS-Sicherheit. Eine Cloud-Identitäts-Engine kann die konsistente Authentifizierung von Benutzeridentitäten und die Autorisierung von Benutzern erleichtern, unabhängig davon, wo sich die Benutzeridentität befindet - vor Ort, in der Cloud oder in einer Mischung aus beidem. Ein integrierter Cloud Access Security Broker (CASB) ermöglicht es Organisationen, den sicheren Zugang zu allen SaaS-Anwendungen proaktiv zu erweitern.

Abbildung 2. Jede Entscheidung über Zugriffsrichtlinien sollte auf der Grundlage eines vollständigen Kontexts und mit verifiziertem Wissen über Benutzeridentitäten, Geräte und Anwendungen getroffen werden.

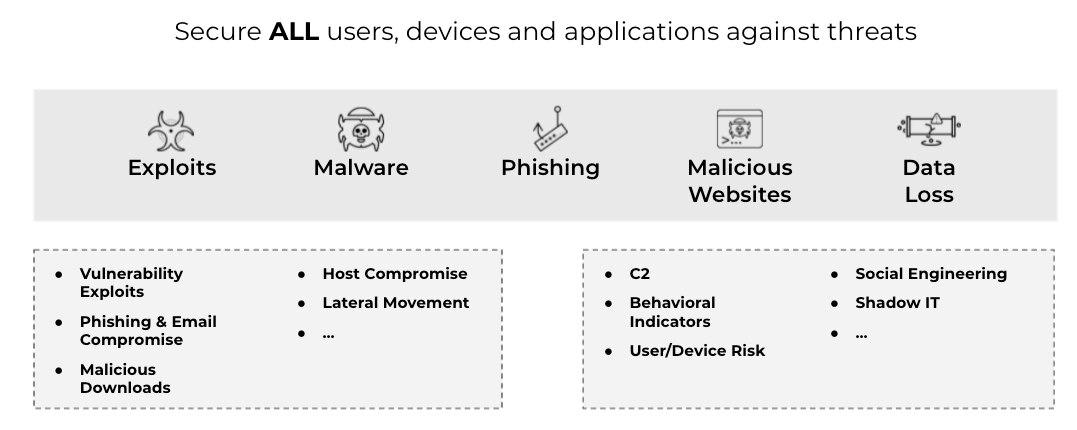

Sicherer Zugang

Eine echte Zero-Trust-Architektur ermöglicht nicht nur den Zugriff auf die richtigen Anwendungen und Daten, sondern sichert diesen Zugriff auch ab. Das bedeutet, dass es Sicherheitslücken, Tunneling, Malware, Phishing und bösartige Websites verhindert. Um den Zugang für alle Benutzer, Geräte, Apps und Daten sicher zu machen, müssen Organisationen kontinuierlich alle Inhalte überprüfen, um bösartige Aktivitäten zu verhindern und Unternehmensdaten zu sichern.

Zero-Trust-Netzwerksicherheit setzt eine umfassende Sicherheitsüberwachung für alle Benutzer, Geräte, Anwendungen und Daten ein, um bösartige Aktivitäten in der gesamten Geschäfts-, IT- und Sicherheitsinfrastruktur zu erkennen. Die erforderliche Technologie für einen sicheren Zugriff umfasst Advanced URL Filtering , um Zero-Day-Webangriffe zu verhindern. Ein sicherer Zugang erfordert auch DNS-Sicherheit -Fähigkeiten, um aufkommende DNS-Angriffe (wie Angriffe auf der DNS-Schicht des Netzwerks) und Datenexfiltrationstechniken (wie Dangling DNS und ultralangsames Tunneling) zu verhindern, die zur Ausnutzung von Netzwerken und zum heimlichen Datendiebstahl verwendet werden.

Abbildung 3. Eine echte Zero-Trust-Architektur schützt alle Benutzer, Geräte und Anwendungen vor Schwachstellenausnutzung, Tunneling, Malware, Phishing und bösartigen Websites.

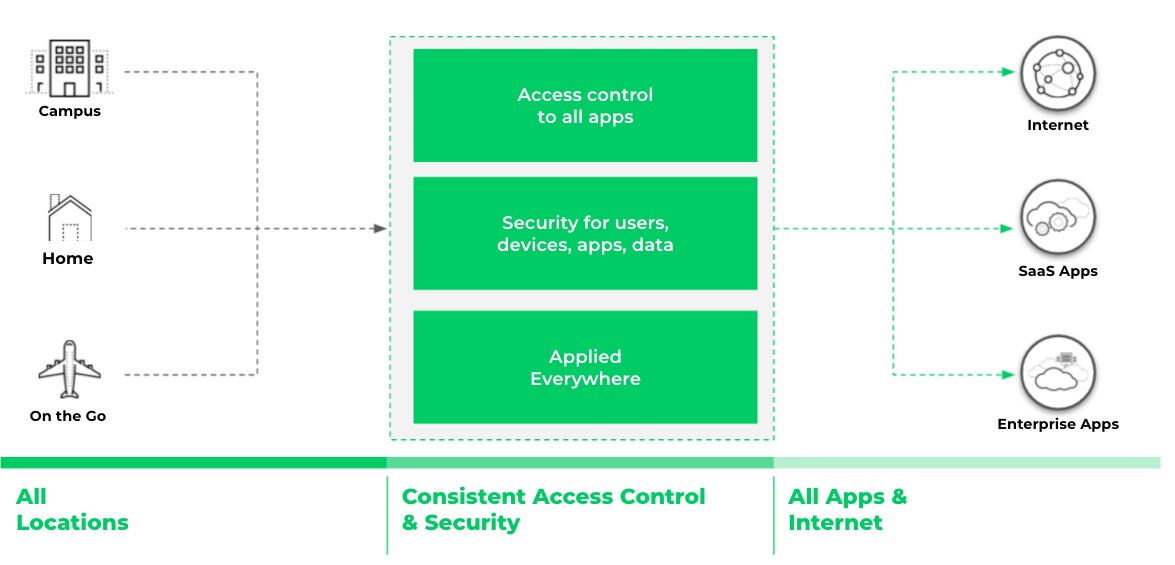

Konsistenter Zugang und Sicherheit, weltweit verfügbar

Um Zero-Trust-Netzwerksicherheit zu erreichen, müssen die oben beschriebenen Zugriffs- und Sicherheits-Kernfunktionen überall dort verfügbar sein, wo Benutzer und Geräte leben und arbeiten. Zugang und Sicherheit müssen einheitlich sein. Der Standort des Benutzers, des Geräts oder der Anwendung sollte keine Rolle spielen. So können alle Benutzer von jedem Gerät aus sicher auf jede Anwendung zugreifen, die sie für ihre Arbeit benötigen. Dies kann die Produktivität sichern und ein leistungsfähiger Business Enabler sein.

Die Technologie, die benötigt wird, um konsistenten Zugang und Sicherheit auf globaler Ebene zu erreichen, umfasst Firewalls der nächsten Generation (für kontextbasierten Zugang und Sicherheit vor Ort, in der Cloud und in Cloud-Umgebungen) und eine offene, programmierbare und hoch skalierbare Plattform.

Abbildung 4. Zugang und Sicherheit müssen konsistent und überall dort verfügbar sein, wo die Benutzer und Geräte leben und arbeiten.

Palo Alto Networks ist in einer einzigartigen Position, um das Versprechen von Zero Trust einzulösen, da die Benutzer einen hybriden Arbeitsplatz bevorzugen. Für Ihre Mitarbeiter, die einen Teil ihrer Zeit am Arbeitsplatz und einen Teil ihrer Zeit an anderen Orten verbringen, können Sie die Benutzererfahrung optimieren, indem Sie konsistente Funktionen über unsere cloudnativen Service-, Hardware- und Software-Formfaktoren nutzen.

Erfahren Sie in der Complete Zero-Trust-Netzwerksicherheit -Veranstaltungsreihe, wie Palo Alto Networks es Unternehmen ermöglicht, Zero-Trust im gesamten Netzwerk-Sicherheits-Stack einzuführen.

Wenn Sie mit der Implementierung von Zero-Trust-Netzwerksicherheit in Ihrer Organisation beginnen möchten, lesen Sie, einen Forrester-Leitfaden zur Implementierung von Zero Trust. Sie werden Ihren Ausgangspunkt für Zero Trust entdecken und eine Roadmap erstellen, die einen mehrschichtigen Ansatz zum Schutz vor Bedrohungen verfolgt und gleichzeitig die volle Mitarbeiterproduktivität und Cloud-Einführung ermöglicht.