Was ist Zero Trust Edge (ZTE)?

Zero Trust Edge (ZTE) ist eine Cloud-gesteuerte Architektur, die Netzwerk und Sicherheit integriert und Zero Trust zur Authentifizierung und Überwachung von Netzwerk-Interaktionen verwendet.

Unternehmen nutzen zunehmend die Prinzipien des Zero-Trust-Netzwerks, um eine wachsende Zahl von Benutzern und Geräten sicher mit Ressourcen zu verbinden, was ein Hauptgrund für ZTE ist. Für viele Organisationen besteht eine Hauptanwendung von ZTE darin, Remote-Mitarbeiter zu schützen und die Abhängigkeit von virtuellen privaten Netzwerken (VPNs) zu verringern.

Warum ist Zero Trust Edge wichtig?

ZTE ist wichtig, weil es ein sichereres Gateway zum Internet und den Zugang zu den Anwendungen und Daten einer Organisation für die physischen Standorte und die Fernmitarbeiter einer Organisation bietet.

Drei Schlüsselfaktoren treiben die tiefere Integration von Netzwerk und Sicherheit bei ZTE voran:

- Der Netzwerk-Verkehr muss strenge Sicherheitsstufen einhalten und den festgelegten Richtlinien entsprechen.

- Anstatt dass Sicherheitsteams Unternehmensnetzwerke überlagern, müssen Organisationen die ZTE-Richtlinien übernehmen und die Vernetzung mit einem sicherheitszentrierten Ansatz verfolgen.

- Alle Clients und Endpunkte müssen über einen sicheren Internetzugang verfügen, der in der Lage ist, potenzielle Malware-Bedrohungen an jedem Punkt der Netzwerkroute zu neutralisieren oder zu umgehen.

Die digitale Beschleunigung, die durch hybride Arbeitsplätze und den weit verbreiteten Zugriff auf Anwendungen gekennzeichnet ist, vergrößert die Angriffsfläche und erhöht die Anfälligkeit von Unternehmen für fortschrittliche Bedrohungen. Traditionelle Netzwerk-Architekturen mit Punktlösungen und implizitem Zugriff auf alle Anwendungen sind nicht mehr ausreichend.

Das ZTE-Modell geht diese Herausforderung an, indem es einen neuen Umkreis bildet. Es konvergiert Sicherheit und Netzwerk über alle Punkte hinweg und gewährt expliziten Zugriff auf Anwendungen auf der Grundlage einer kontinuierlichen Validierung von Benutzeridentität und Kontext. Dies unterstreicht die entscheidende Rolle von ZTE im modernen digitalen Ökosystem, das in einem zunehmend vernetzten, bedrohungsanfälligen Umfeld als effektiver Schutzschild dient.

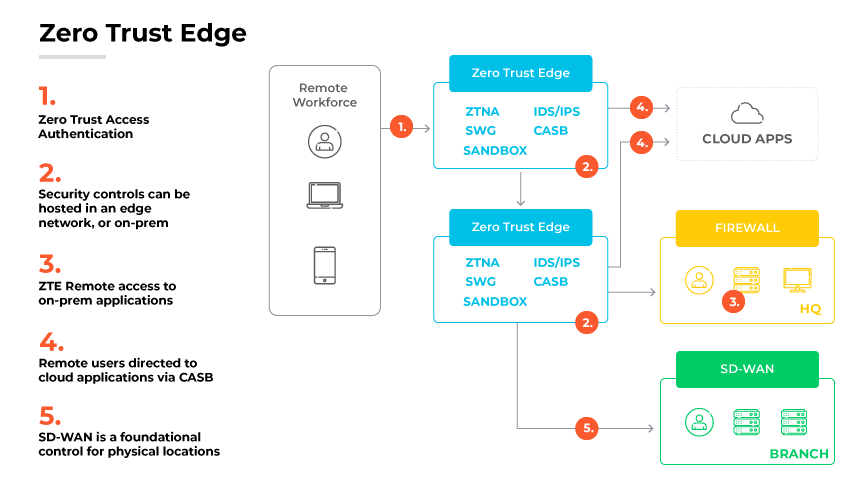

Wie funktioniert Zero Trust Edge?

Zero Trust Edge wendet eine akribische Authentifizierung und Validierung an; im Wesentlichen wird jede Transaktion im Netzwerk als potenziell riskant betrachtet.

Was die Mechanik von ZTE betrifft, so werden die Elemente von ZTE in einem Cloud- oder Edge-gehosteten Sicherheits-Stack platziert, wobei Bandbreitenbeschränkungen berücksichtigt werden, die eine lokale Infrastruktur für einige Komponenten erforderlich machen könnten.

ZTE stützt sich auf zwei entscheidende Cloud-gesteuerte Prinzipien:

Cloud-basiertes Netzwerk- und Sicherheitsmanagement:

Sorgt für einheitliche Richtlinien im gesamten Unternehmen, reduziert Fehler und verbessert die Effizienz.Analysetools, die Netzwerk und Sicherheit nahtlos verbinden:

Ermöglicht eine bessere Auslastung der Verbindungen, eine frühzeitige Erkennung von Anomalien im Netzwerk und eine umfassende Überwachung des Netzwerks.

Dies erfordert Cloud-basierte Lösungen, da die großen Datenmengen für eine effektive Analyse gespeichert und verarbeitet werden müssen.

Wenn ZTE bereitgestellt wird, können Organisationen eine Reihe von Sicherheits- und Netzwerkdiensten zentral verwalten, überwachen und analysieren, unabhängig davon, ob sie in der Cloud oder aus der Ferne gehostet werden. Das ultimative Ziel ist es, strenge Sicherheitsvorkehrungen zu treffen, ohne Kompromisse bei den Netzwerkfunktionen einzugehen.

ZTE Implementierung

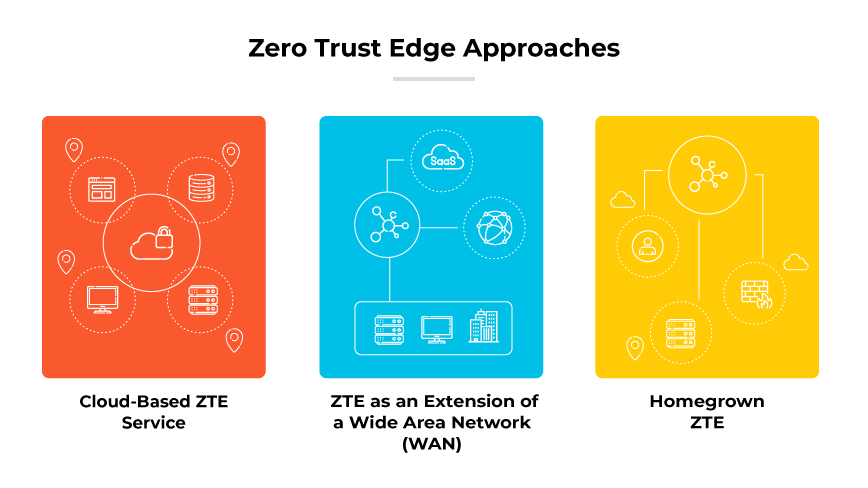

Organisationen können ZTE im Wesentlichen auf drei Arten implementieren:

Cloud-basierter ZTE-Dienst

Ein Cloud-basierter ZTE-Dienst nutzt mehrere Points of Presence (POPs) mit inhärenten ZTE-Funktionen. Dieser Ansatz spiegelt die Software-as-a-Service (SaaS) Bereitstellungsmodelle wider.ZTE als Erweiterung eines Wide Area Netzwerks (WAN)

Bei einem hausgemachten Ansatz wird ZTE als Erweiterung eines WAN-Verbindungsdienstes (Wide Area Network) eingesetzt.

Die Netzbetreiber bieten ZTE-Funktionalität und ausgelagerte Sicherheit. Es gibt zwar mehrere Optionen für Lösungen vor Ort, aber ihnen fehlt möglicherweise die Flexibilität von Cloud-basierten Systemen. Darüber hinaus erfordern Kombinationen von SD-WAN und ZTE individuelle Richtlinienkonfigurationen für jeden Dienst, so dass eine einzige, ganzheitliche Lösung nicht praktikabel ist.ZTE im eigenen Land

Größere, wendige Organisationen haben die Möglichkeit, ihr eigenes ZTE-Angebot zu entwickeln. Diese Methode erfordert öffentliche Cloud-Dienste für POPs und in der Cloud gehostete Firewalls, neben anderen Sicherheitsdiensten. Trotz seiner inhärenten Flexibilität erfordert die Eigenentwicklung von ZTE eine ständige Überwachung der sich weiterentwickelnden Sicherheitskomponenten und Cloud-Dienste. Eine angemessene IT-Kompetenz zur Verwaltung und Pflege des Angebots ist ebenfalls entscheidend.

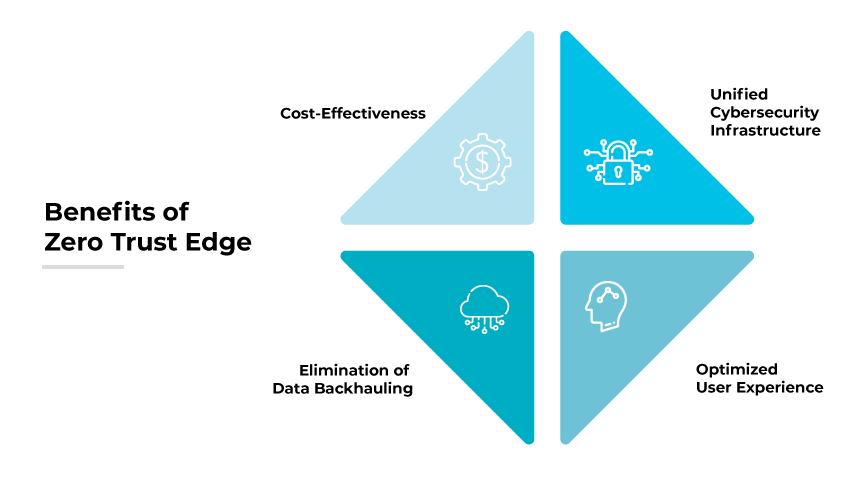

Vorteile von Zero Trust Edge

Verbesserte Risikominderung

Ein Hauptvorteil von ZTE liegt in der Fähigkeit, Schwachstellen im Netzwerk erheblich zu reduzieren. Da die Sicherheit auf jeder Ebene des Netzwerks verankert ist und jede Transaktion einer strengen Authentifizierung unterzogen wird, werden potenzielle Bedrohungen erheblich gemindert. Unabhängig davon, von wo aus sich die Benutzer verbinden oder welche Anwendungen sie verwenden, bietet ZTE konsistente Sicherheit auf hohem Niveau.

Durch die Durchsetzung konsistenter und koordinierter Sicherheitsrichtlinien über alle Verbindungsquellen hinweg schützt ZTE auch hybride Arbeitsplätze. Unabhängig davon, ob die Mitarbeiter eine Verbindung von einem nicht verwalteten Netzwerk oder vom Büro aus herstellen, wendet ZTE das gleiche Maß an Kontrolle an.

ZTE ermöglicht außerdem überall Zero Trust Netzwerkzugang (ZTNA) . Es geht von implizitem Vertrauen zu explizitem Zugriff auf der Grundlage von Identität und Kontext über, was zu einer kontinuierlichen Validierung führt. Dies gewährleistet eine effektive Kontrolle des Netzwerkzugriffs und erhöht die Netzwerksicherheit insgesamt.

ZTE verbessert die Reaktionsmöglichkeiten auf Vorfälle. Durch die Förderung der Zusammenarbeit im Team verbessert ZTE die Reaktionsmöglichkeiten auf Vorfälle und vereinfacht die Fehlerbehebung, so dass ein proaktiverer Ansatz für das Sicherheitsmanagement möglich wird.Kosten-Wirksamkeit

Dank ihrer Cloud-basierten und automatisierten Natur bieten die Netzwerke von ZTE eine wirtschaftliche, skalierbare Sicherheitslösung. Als fester Bestandteil des Internets ermöglichen sie mühelos die digitale Transformation, ohne durch veraltete Architekturen behindert zu werden. Dies führt zu erheblichen Kosteneinsparungen und stellt sicher, dass Organisationen nur für die von ihnen genutzten Ressourcen zahlen.Optimierte Benutzererfahrung

ZTE sorgt für ein verbessertes Benutzererlebnis, indem es die Netzwerkleistung und den Datendurchsatz verbessert. Es konzentriert sich auf die Bereitstellung optimaler Pfade und eines umfassenden digitalen Erlebnisses, das die Anwendungsleistung erheblich beschleunigt.Einheitliche Infrastruktur für Cybersicherheit

Mit der Einführung von ZTE werden mehrere Cybersecurity-Tools zu einer einheitlichen Lösung zusammengefasst, die die Überwachung, Analyse und Reaktion auf Cybersecurity-Bedrohungen vereinfacht. Die Konsolidierung führt zu einer überschaubareren, effizienteren Cybersicherheitsinfrastruktur und beseitigt potenzielle Kompatibilitätsprobleme.

Die umfassenden Fähigkeiten von ZTE reduzieren den Bedarf an mehreren Sicherheitsanbietern und bieten die Option für einen einzigen oder eine begrenzte Anzahl von Anbietern. Es ist jedoch wichtig, dass Organisationen sicherstellen, dass die Anbieter ihre Lösungen effektiv in die bestehende Netzwerk-Infrastruktur integrieren können.Eliminierung von Daten-Backhauling

Herkömmliche Virtual Private Network (VPN) -Konfigurationen leiten den Datenverkehr von Remotebenutzern häufig über Unternehmensnetzwerke weiter. Dieser Vorgang kann zu erheblichen Bandbreitenüberlastungen führen. ZTE nutzt jedoch Cloud On-Ramps für die globale Konnektivität und Sicherheitsüberprüfung, wodurch das Backhauling von Daten entfällt und die Leistung gesteigert wird.

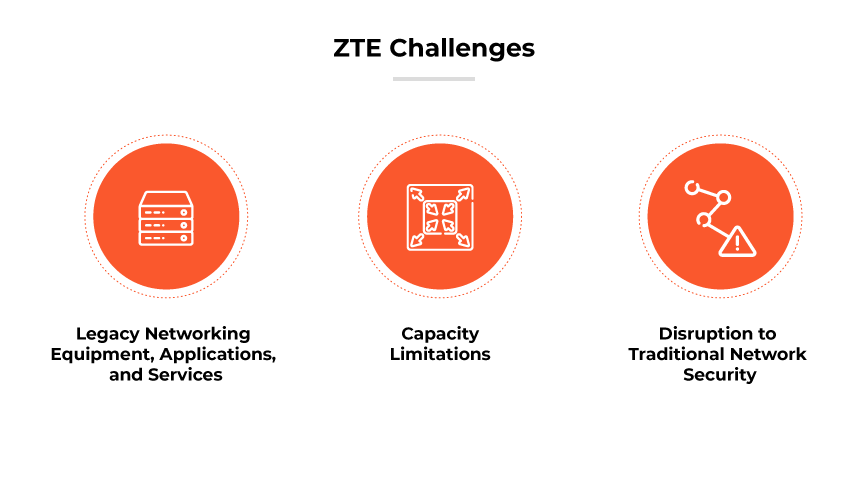

ZTE Herausforderungen

Ältere Netzwerkgeräte, Anwendungen und Dienste

Die Einbeziehung von Betriebstechnologie (OT) und Internet der Dinge (IoT)-Geräten kann den Übergang zu einem ZTE-Framework erschweren. Diese Geräte, deren Anzahl in einer Organisation in die Tausende gehen kann, sind möglicherweise an ältere Netzwerkgeräte gebunden. Die Umstellung dieser Geräte auf ein ZTE Netzwerk kann ein komplexer Prozess sein, der eine umfassende Überholung der Infrastruktur erfordert.

Die Kompatibilität mit älterer Hardware ist eine weitere große Hürde bei der Umstellung auf ZTE. Kritische Infrastrukturkomponenten können von veralteter Hardware abhängen, und die Modernisierung dieser Komponenten kann eine gewaltige Aufgabe sein. Außerdem kann es sein, dass einige ältere Geräte die Anforderungen von ZTE nicht erfüllen, so dass eine Neubewertung und ein möglicher Austausch von Betriebstechnologien und IoT-Geräten erforderlich ist.

Die Integration von Legacy-Anwendungen und -Diensten in das ZTE-Framework stellt ebenfalls eine große Herausforderung dar. Besonders problematisch sind Anwendungen, die auf Nicht-Web-Protokollen basieren, wie Remote Desktop Protocol (RDP) oder Virtual Desktop Infrastructure (VDI) für Fernzugriffe und Session Initiation Protocol (SIP) oder Voice over IP (VoIP) für Sprachdienste. Diesen Anwendungen fehlen standardisierte Verfahren für die Nutzung von ZTE, was ihre Integration erschwert.Kapazitätsbeschränkungen

Kapazitätsengpässe sind bei der Implementierung von ZTE schwierig. ZTE kann zwar die Probleme des Fernzugriffs von Mitarbeitern lösen, ist aber derzeit nicht in der Lage, großvolumige Netzwerk- und Sicherheitsdienste zu ersetzen, die den Zugang zum Rechenzentrum ermöglichen. Daher müssen Organisationen möglicherweise eine Cloud-Migration durchführen, bevor sie bestimmte Unternehmensressourcen in den Schutz von ZTE überführen.

Vor der Implementierung von ZTE müssen die Unternehmen die Kapazität ihres Netzwerks sorgfältig prüfen. Wenn Sie sich der Kapazitätsgrenze nähern, müssen Sie möglicherweise zusätzliche Umgehungslösungen finden oder umfangreiche Upgrades vornehmen. In einigen Fällen kann es notwendig sein, vor der Implementierung von ZTE auf eine Cloud-basierte Infrastruktur zu migrieren, was den Übergangsprozess weiter verkomplizieren könnte.Störung der traditionellen Netzwerksicherheit

Mit seinem neuen und transformativen Ansatz unterbricht ZTE die traditionellen Praktiken der Netzwerksicherheit. Dieser Umbruch kann zu Herausforderungen führen, wenn sich Organisationen auf den Paradigmenwechsel einstellen, zumal die Netzwerksicherheit traditionell auf grundlegend andere Weise praktiziert wurde. Der Übergangsprozess kann daher kompliziert sein und erfordert eine umfangreiche Planung und Anpassung.

Was ist der Unterschied zwischen Zero Trust Edge und SASE?

Secure Access Service Edge (SASE) und Zero Trust Edge (ZTE) haben gemeinsame Prinzipien und Ziele wie die Konsolidierung der Netzwerkfunktionalität und die in der Cloud bereitgestellte Sicherheit. Sie unterscheiden sich jedoch in ihrem Schwerpunkt und Ansatz.

SASE stellt eine Konvergenz von Software-Defined Wide Area Networking (SD-WAN) und einer Reihe von Netzwerksicherheitsdiensten in einem einheitlichen Cloud-basierten Angebot dar. Es ermöglicht einen sicheren, effizienten Netzwerk-Zugang, der den Anforderungen von zunehmend entfernten und verteilten Arbeitsplätzen gerecht wird.

ZTE, das als Weiterentwicklung des ursprünglichen SASE-Modells definiert ist, konzentriert sich auf die Komponente "Zero Trust" und zielt darauf ab, über die Zugangskontrollen hinaus ein rigoroses Zero-Trust-as-a-Service zu etablieren. ZTE folgt dem Zero Trust-Ansatz, indem es von einem Worst-Case-Szenario ausgeht, bei dem jede Verbindung unabhängig von ihrer Art und Herkunft authentifiziert wird.

Während SASE eine Verschmelzung von Netzwerkdiensten und Sicherheit in einem Cloud-basierten Modell bietet, nimmt ZTE eine strengere Haltung ein und konzentriert sich intensiv auf die Authentifizierung, um die Zero-Trust-Prinzipien in der gesamten Netzwerkinfrastruktur zu wahren.

Zero Trust Edge FAQs

Zero Trust-Netzwerkzugriff (ZTNA) ist eine Kategorie von Technologien, die einen sicheren Fernzugriff auf Anwendungen und Dienste auf der Grundlage definierter Zugriffskontrollrichtlinien ermöglicht. Es verwendet die gleichen Zero Trust-Prinzipien, dient aber als Bestandteil von ZTE.