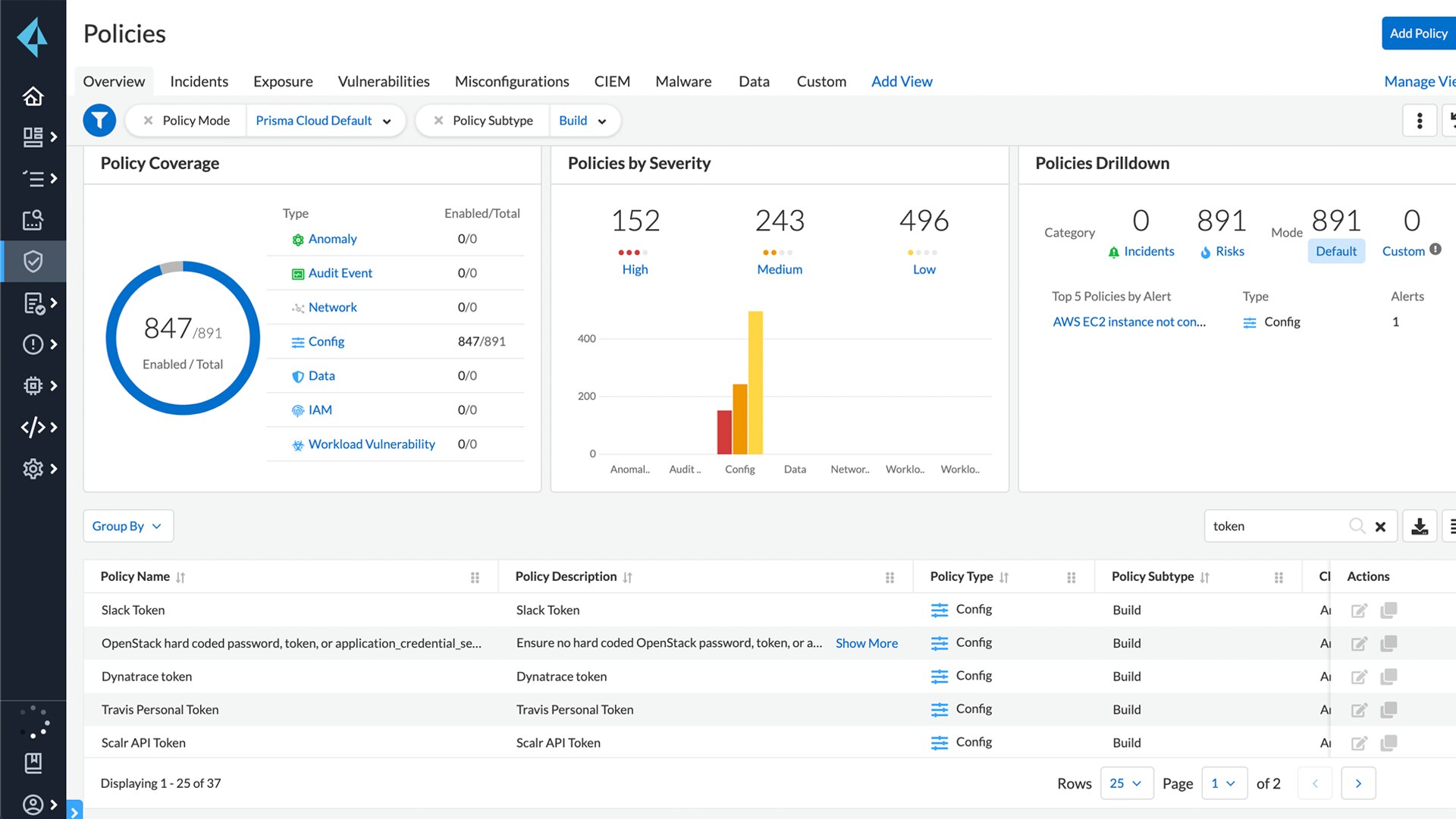

Genaue Erkennung

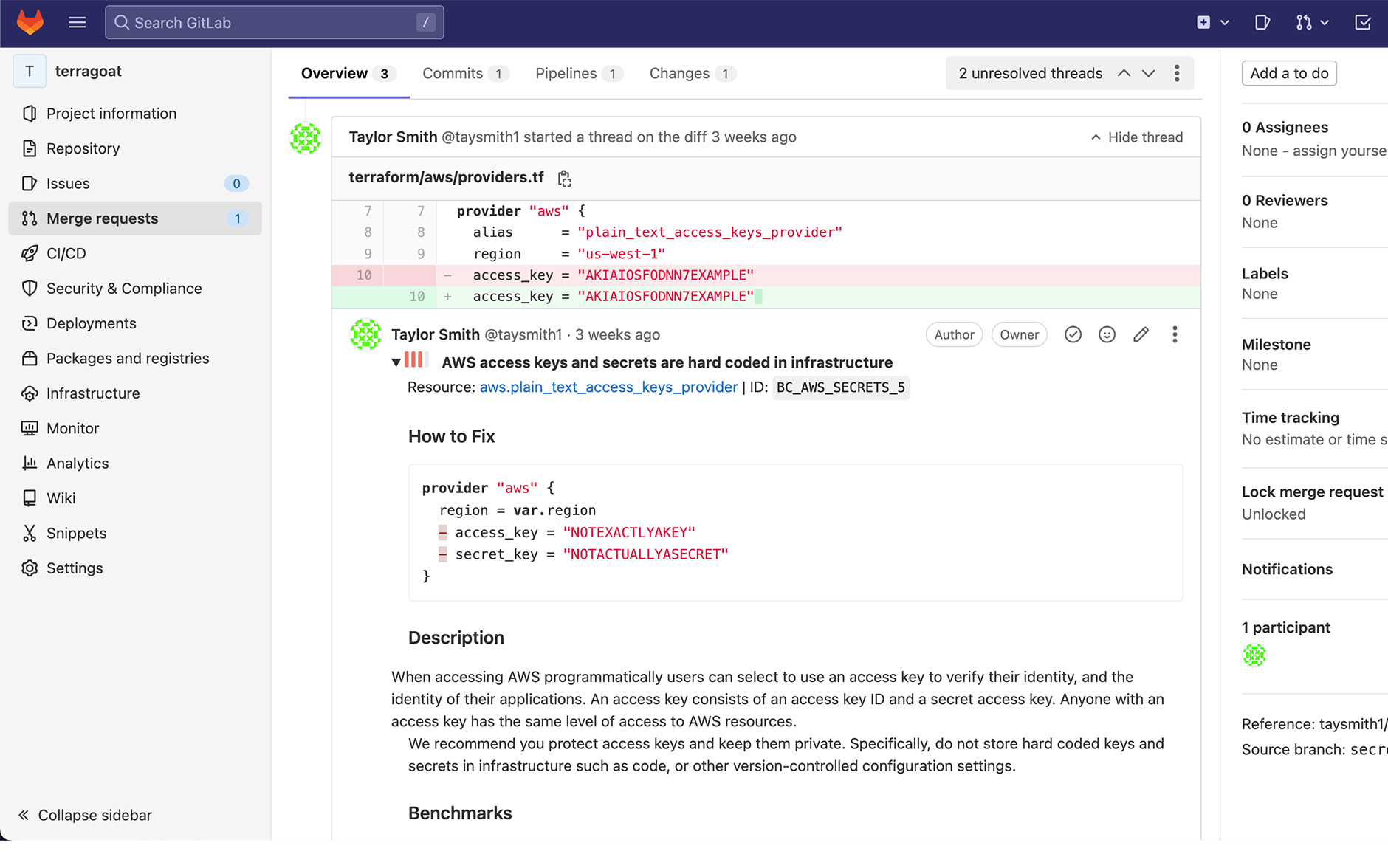

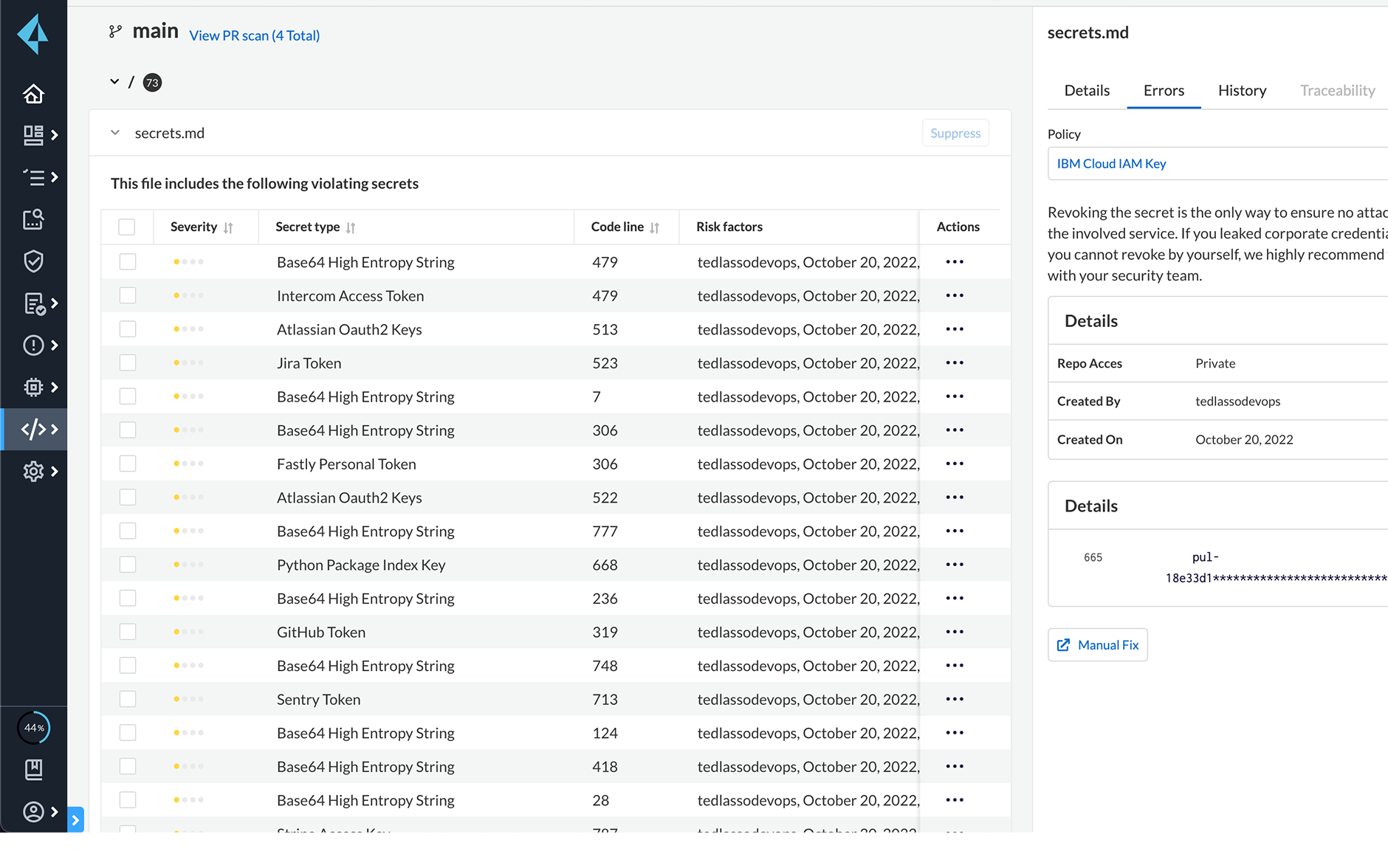

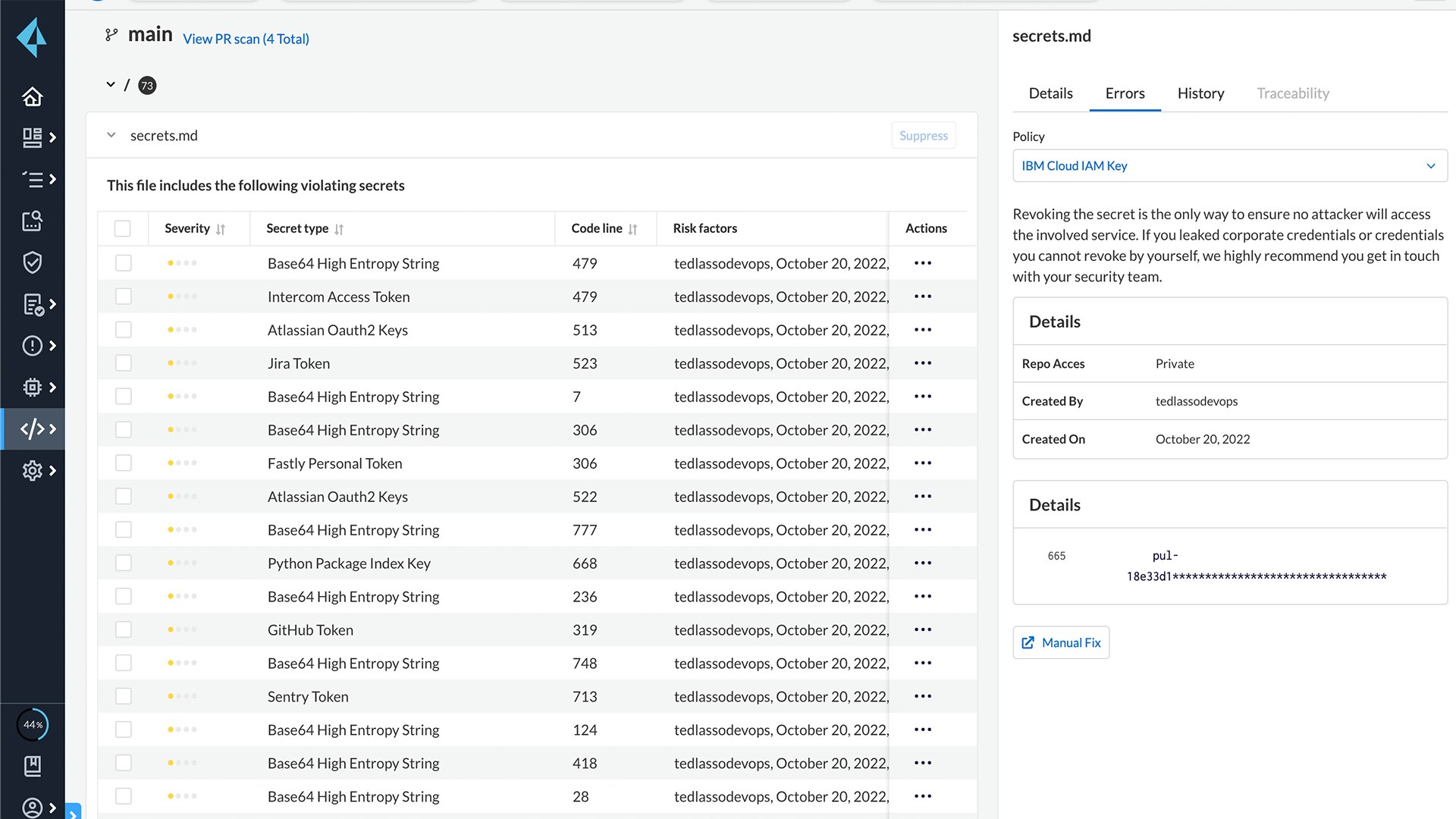

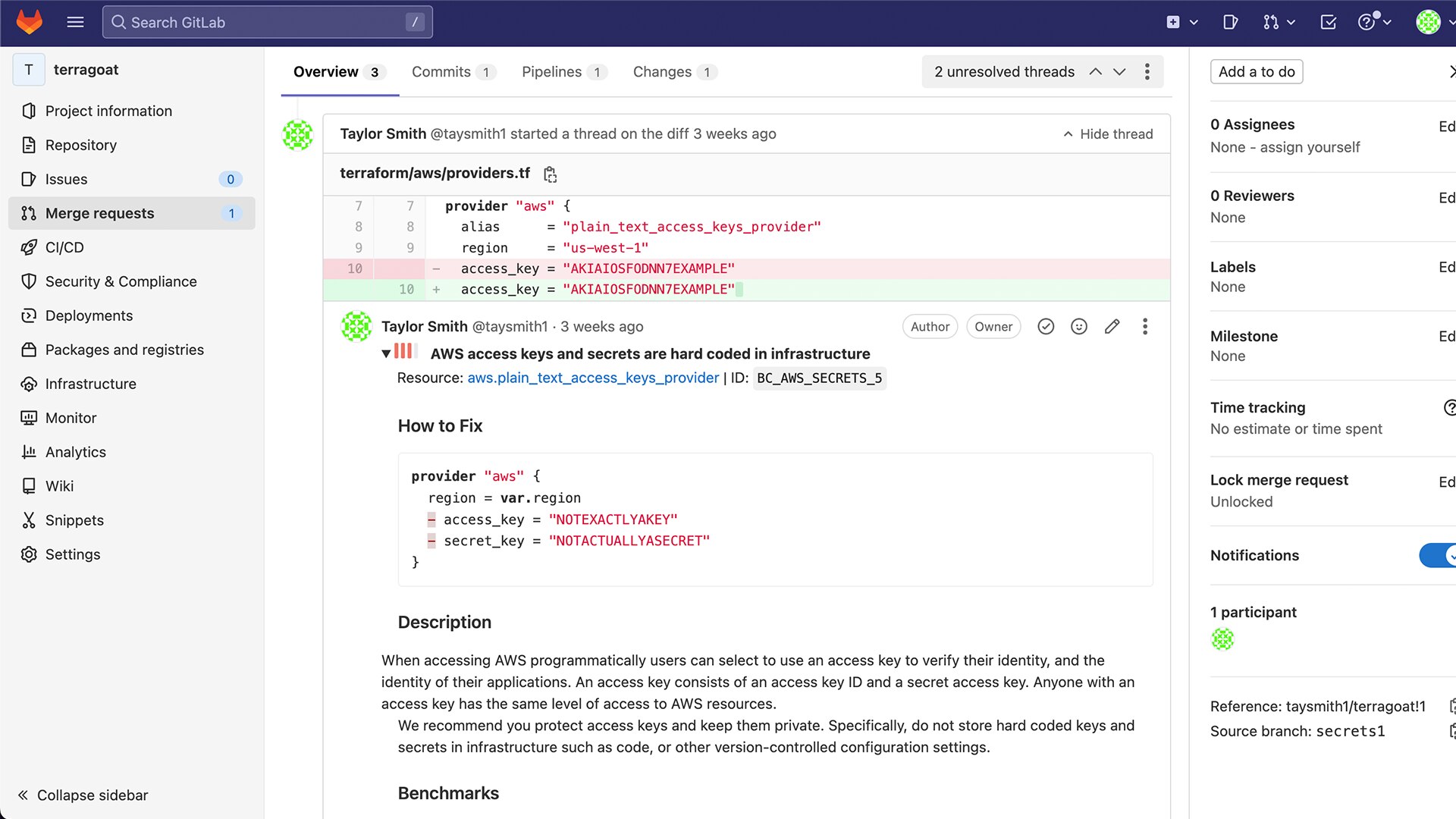

Am häufigsten werden Secrets gefunden, die reguläre Ausdrücke – Zugriffstoken, API-Schlüssel, Verschlüsselungsschlüssel, OAuth-Token, Zertifikate usw. – enthalten. Prisma Cloud nutzt über 100 Signaturen, um ein breites Spektrum von Secrets mit bekannten, vorhersehbaren Ausdrücken zu erkennen und zu melden.

Umfassende Abdeckung

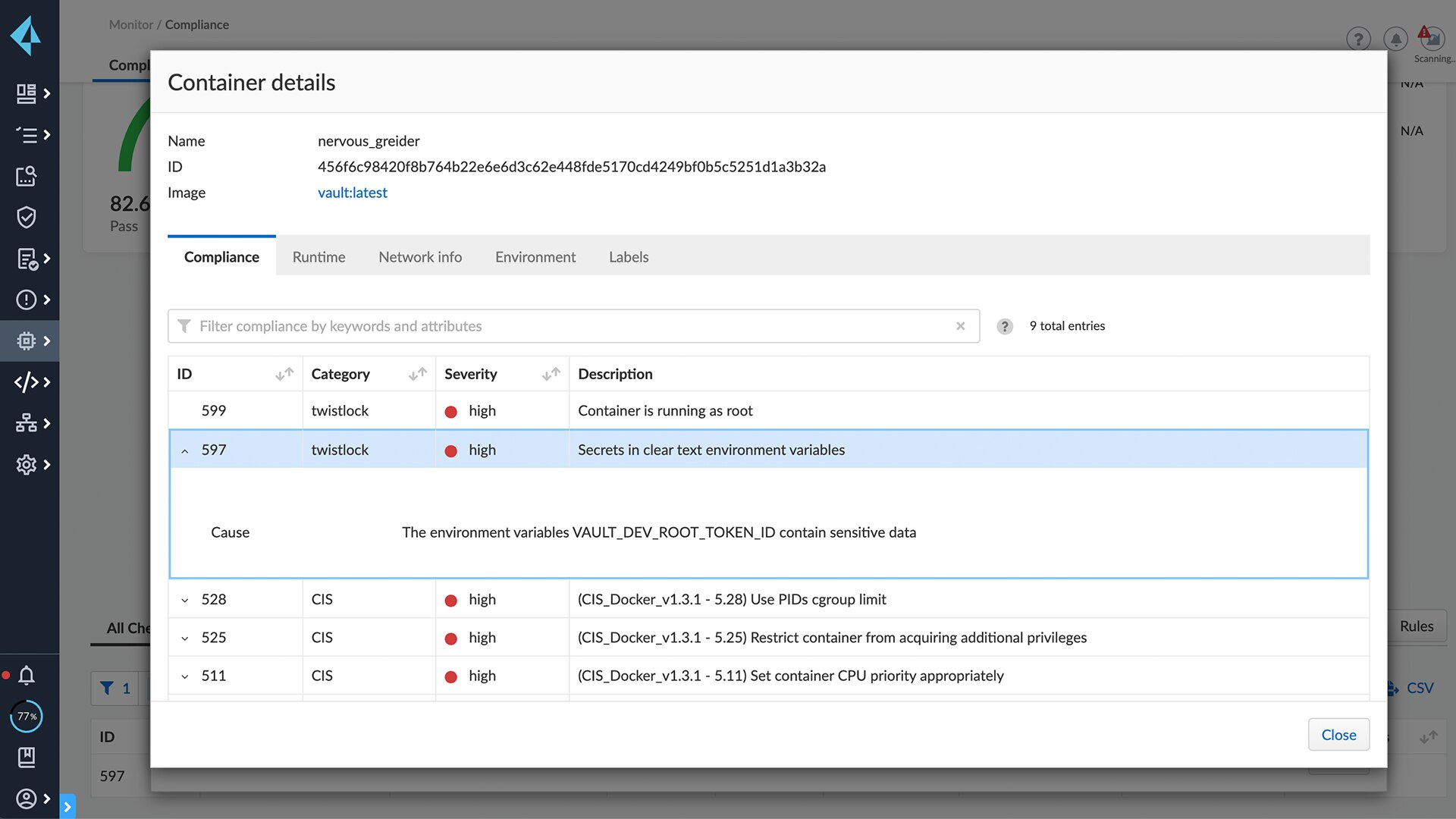

Über 100 domainspezifische Erkennungsfunktionen für Secrets stellen eine präzise Benachrichtigung sowohl während der Entwicklung als auch der Laufzeit sicher.

Breitere und tiefergehende Scans

Alle Dateien in Ihren Repositorys und die gesamte Versionshistorie in allen Integrationen werden nach Secrets durchsucht.