Äußerst präzise und kontextbasiert

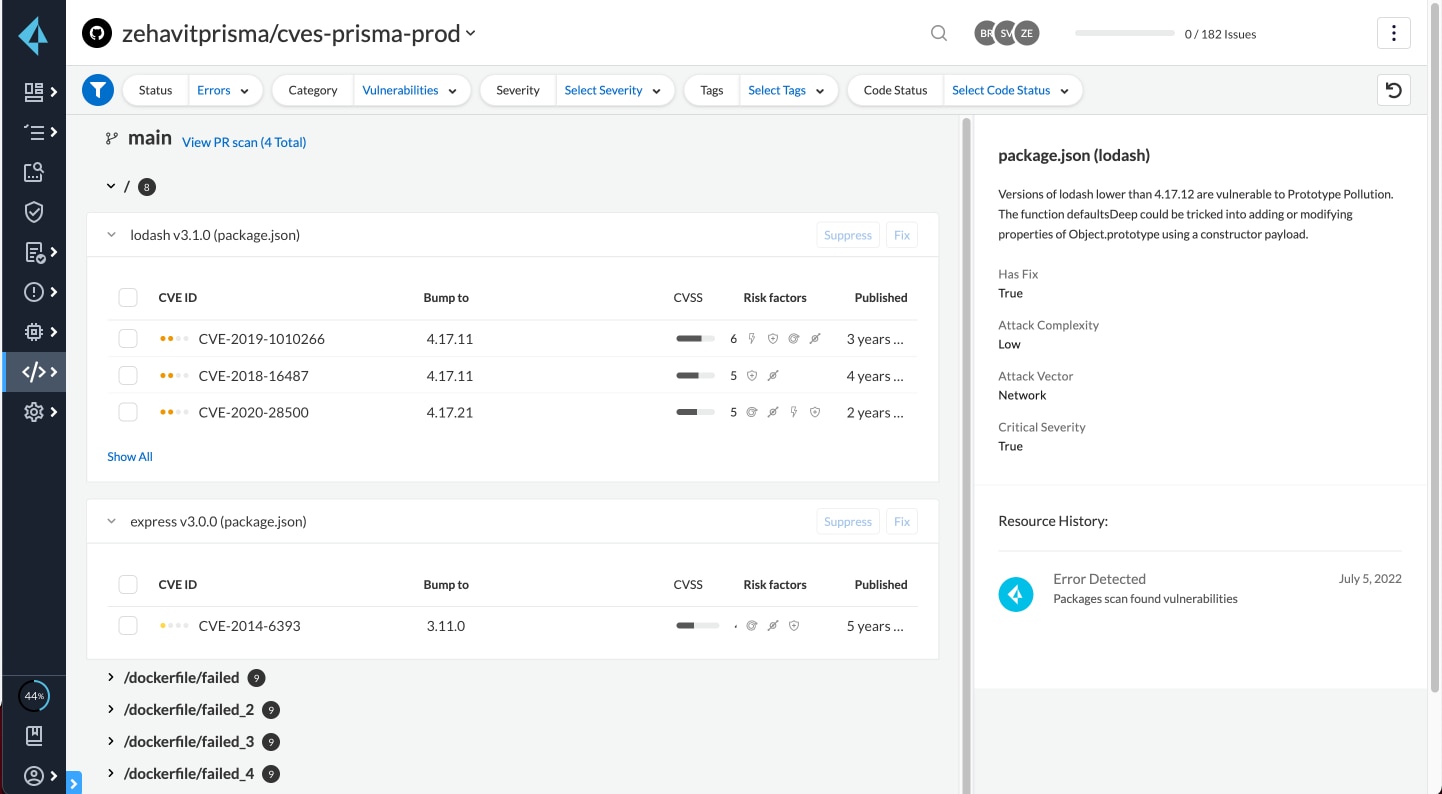

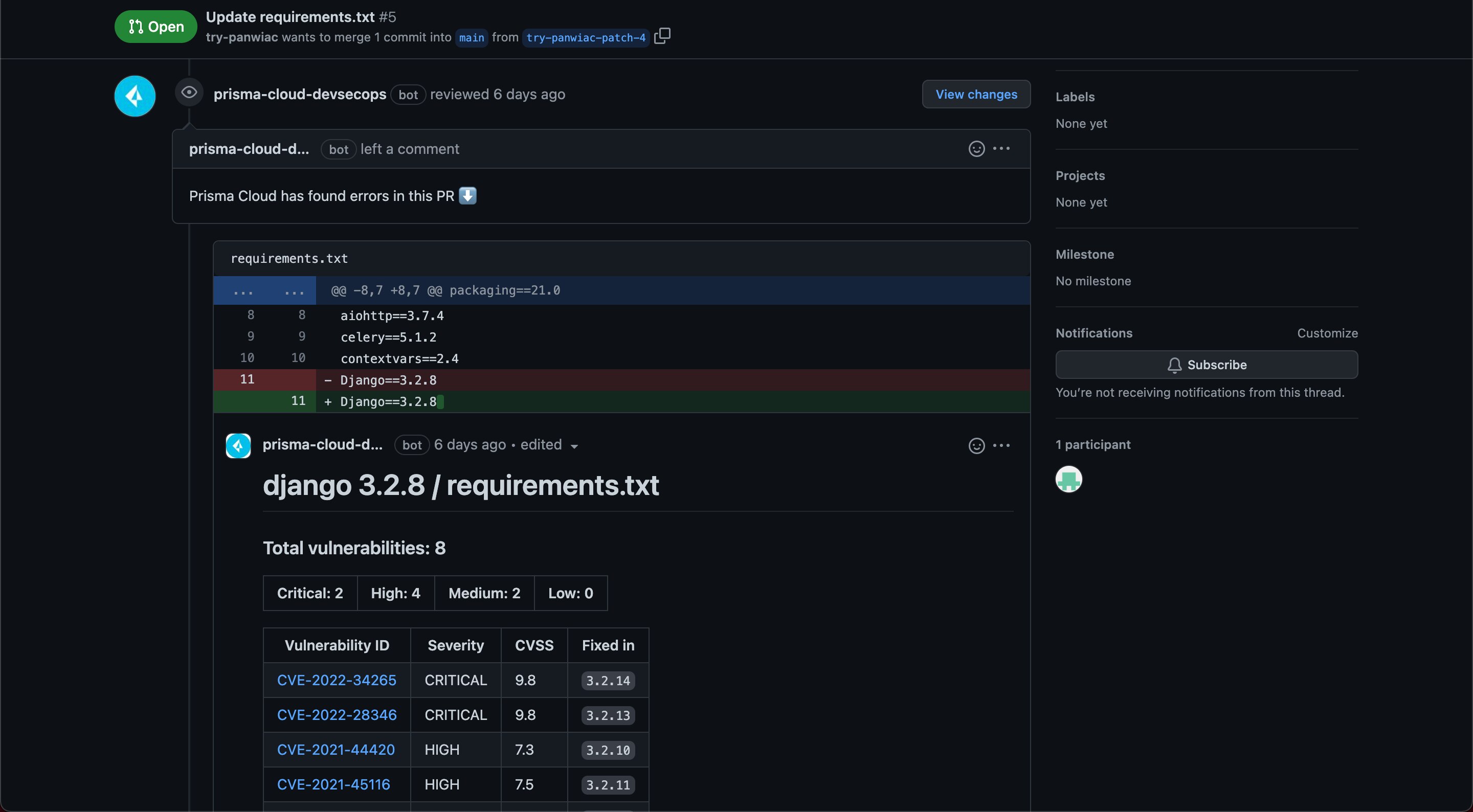

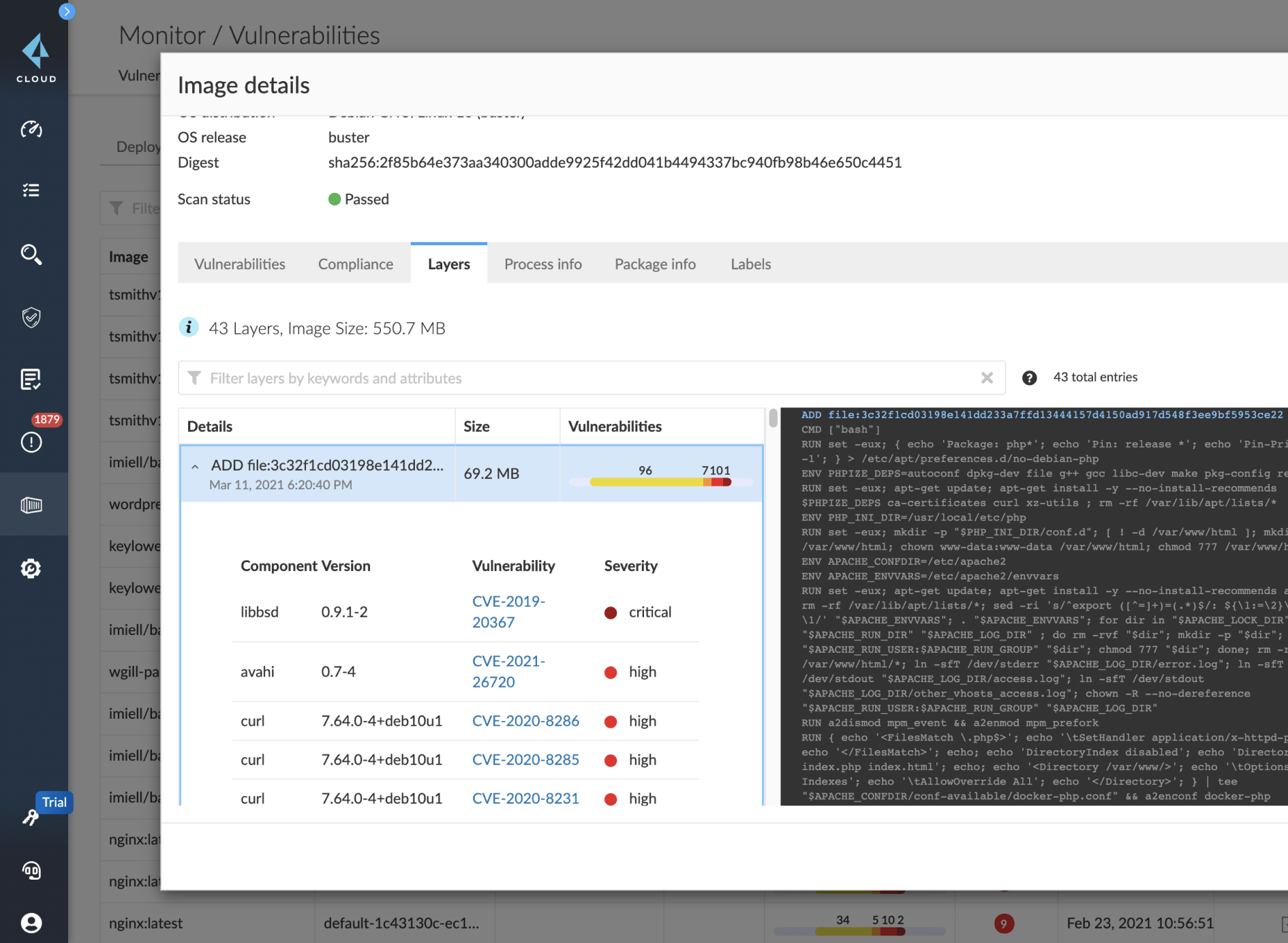

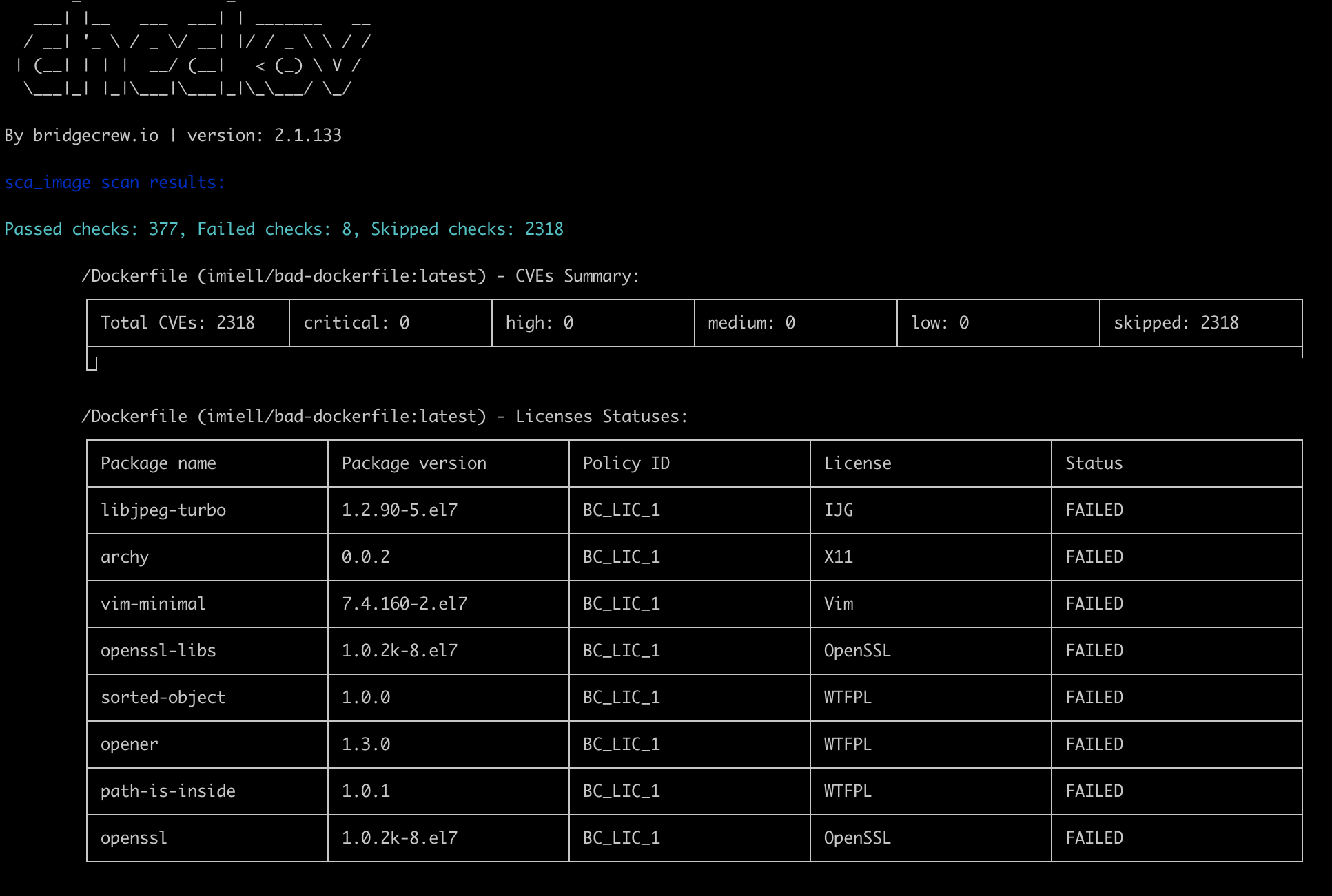

Da das SCA-Modul von Prisma Cloud die renommiertesten Datenbanken zu Schwachstellen nutzt und mit der branchenweit robustesten Datenbank für Infrastrukturrichtlinien verknüpft ist, liefert es Entwicklern den Kontext zu Schwachstellen mit, den diese zur Beurteilung des Risikos und zur schnellen Behebung benötigen. Prisma Cloud bietet die weitreichende Abdeckung bei Open-Source-Analysen, die notwendig ist, um Sicherheitslücken rechtzeitig zu verhindern:

Extrem präzise Scans für alle Sprachen und Paketmanager

Die Suche nach Schwachstellen in Open-Source-Paketen unterstützt alle gängigen Sprachen und nutzt über 30 Datenquellen aus frühen Entwicklungsphasen zur Minimierung falscher Positivmeldungen.

Branchenführende Quellen für zuverlässige Open-Source-Sicherheit

Prisma Cloud prüft Open-Source-Abhängigkeiten und gleicht sie mit öffentlichen Datenbanken wie NVD und Prisma Cloud Intelligence Stream ab, um Schwachstellen aufzudecken und wichtige Informationen zu deren Behebung bereitzustellen.

Verbindung von Infrastruktur- und Anwendungsrisiken

Durch die gezielte Suche nach Schwachstellen, die sich in Ihrer Codebasis befinden, können Sie falsche Positivmeldungen reduzieren und Behebungsmaßnahmen schneller priorisieren.

Identifizierung von Schwachstellen auf allen Abhängigkeitsebenen

Prisma Cloud verarbeitet Daten aus der Paketverwaltung, um Abhängigkeitsstrukturen bis auf die niedrigste Ebene zu ermitteln und so auch Open-Source-Risiken aufzudecken, die tief im Code versteckt sind.

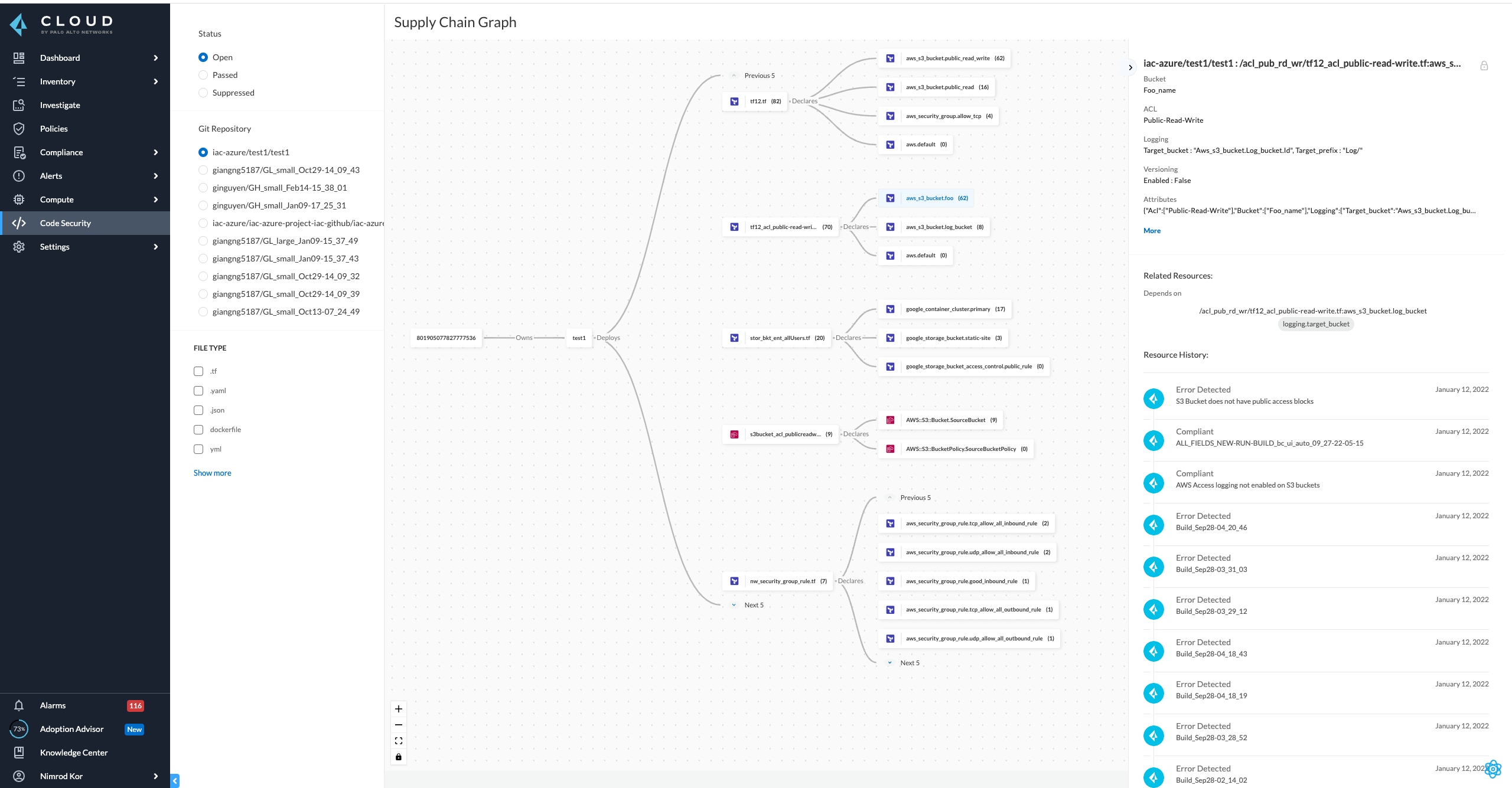

Visualisierung und Katalogisierung der Softwarelieferkette

Das Lieferkettendiagramm bietet eine konsolidierte Darstellung Ihrer Pipelines und des gesamten Codebestands. Die Visualisierung all dieser Verbindungen und die Möglichkeit zur Erstellung einer Softwarestückliste (SBOM) erleichtern es, Anwendungsrisiken und die Angriffsfläche im Blick zu behalten.