Was ist ein Unternehmens-VPN? Nutzen und Grenzen

Was ist ein virtuelles privates Netzwerk (VPN)?

Ein virtuelles privates Netzwerk (VPN) stellt eine sichere Internetverbindung zwischen einem Gerät und einem (geografisch entfernten) Netzwerk her, indem es diese Verbindung auf dem jeweiligen Ausgangsgerät verschlüsselt. Durch die Nutzung eines VPN kann man eine Internetverbindung sicherer machen, die eigene Privatsphäre schützen und seine Anonymität wahren.

Organisationen aller Größen im öffentlichen und im privaten Sektor nutzen VPNs für sichere Internetverbindungen an Remotestandorten, um sich vor Lauschangriffen zu schützen. Auch viele Einzelpersonen verwenden VPNs, wenn sie ihren geografischen Standort nicht preisgeben, Daten verschlüsselt übermitteln oder anonym im Internet surfen möchten.

Was ist ein Unternehmens-VPN?

Ein Unternehmens-VPN ist – wenig überraschend – eine VPN-Verbindung, die von Unternehmen und anderen professionellen Organisationen eingerichtet wird, um Mitarbeitenden an Remotestandorten und in Filialen sicheren Zugriff auf kritische Anwendungen, Daten, Tools und Ressourcen zu gewähren.

Viele Unternehmensnetzwerke werden mit herkömmlichen Sicherheitsvorkehrungen am Netzwerkrand geschützt. Ein Unternehmens-VPN ergänzt diesen perimeterbasierten Schutz durch ein virtuelles Netzwerk, über das mobile Mitarbeitende und Angestellte in Filialen sich mit dem Unternehmensnetzwerk verbinden können – unabhängig davon, wo sie sich befinden und ob ihre Internetverbindung öffentlich oder privat ist.

Bei einem rein perimeterbasierten Sicherheitsansatz beschränkt sich der Schutz auf die Unternehmensnetzwerke an den physischen Standorten der Organisation. Die Abdeckung in puncto Netzwerksicherheit gleicht damit dem Grundriss des Unternehmensgeländes. Eine solche Übereinstimmung der physischen Standorte mit den Computernetzwerken einer Organisation war lange Zeit üblich und hat es Netzwerksicherheitsteams ermöglicht, die Transparenz und Verwaltung des Netzwerkzugangs wesentlich zu vereinfachen.

Angestellte, die ihrer Arbeit am Hauptsitz der Organisation nachgehen, befinden sich innerhalb der Sicherheitsgrenze und können sich somit direkt mit dem Unternehmensnetzwerk verbinden. Ein Unternehmens-VPN ist in diesem Fall überflüssig. Angestellte in Filialen oder an Außenstellen sowie Kollegen auf Dienstreise befinden sich jedoch außerhalb des gesicherten Perimeters und benötigen daher ein Unternehmens-VPN, um sich sicher mit dem Netzwerk verbinden und arbeiten zu können.

Traditionell wurden zwei Arten von VPN-Verbindungen genutzt, um Mitarbeitende außerhalb des Hauptsitzes zu schützen: Remote-Access-VPN für mobile Mitarbeiter und Site-to-Site-VPN für Angestellte in Filialen.

Ein Remote-Access-VPN ist eine temporäre Verbindung zwischen Benutzern und dem Hauptsitz des Unternehmens, die typischerweise für den Zugriff auf im Rechenzentrum gehostete Anwendungen genutzt wird. Dafür kann IPsec verwendet werden, doch häufig wird auch ein SSL-VPN genutzt, um ein Benutzergerät mit einem VPN-Gateway zu verbinden.

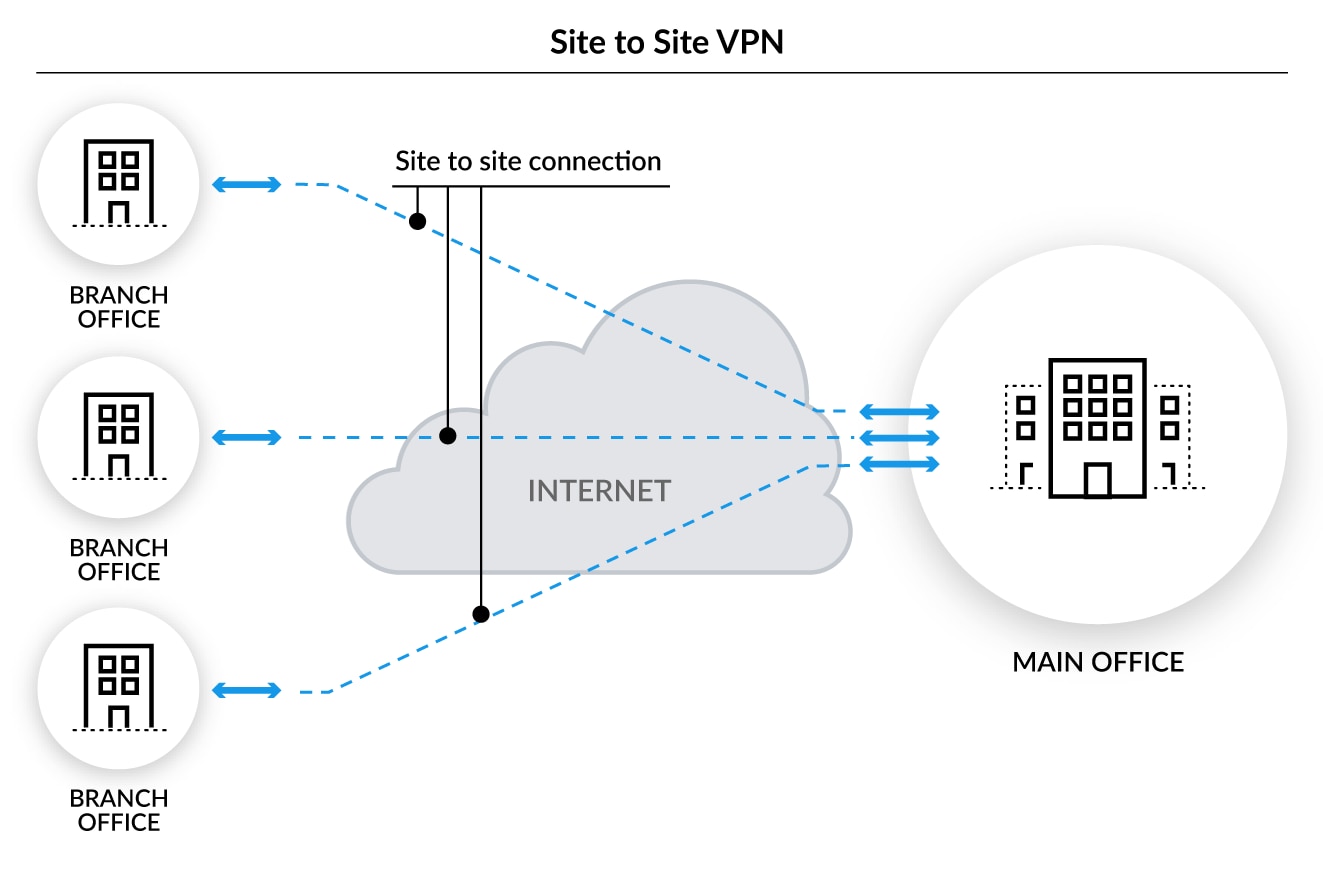

Ein Site-to-Site-VPN ist eine permanente Verbindung, die als verschlüsselter Übertragungspfad zwischen Standorten fungiert, typischerweise als IPsec-Netzwerkverbindung zwischen Netzwerkgeräten.

Remote-Access-VPN

Ein Remote-Access-VPN gewährt Remotebenutzern sicheren Zugriff auf die Netzwerkinfrastruktur der Organisation. Zudem verschlüsselt eine solche Lösung den gesamten Datenverkehr zwischen den Mitarbeitenden und der Netzwerkinfrastruktur, sodass sie sicher auf Anwendungen, Daten, Tools und Ressourcen im Rechenzentrum bzw. am Hauptsitz des Unternehmens zugreifen und diese nutzen können.

Ein Remote-Access-VPN ermöglicht diesen sicheren Zugriff, indem es einen sogenannten Tunnel zwischen dem Unternehmensnetzwerk und dem Remotebenutzer aufbaut, der zwar das öffentliche Internet nutzt, den Datenverkehr aber durch die Verschlüsselung trotzdem vor fremden Augen und Ohren schützt. Ein derart verschlüsselter Remotezugriff reduziert das Risiko, dass Daten bei der Übertragung zwischen dem sicheren Perimeter und Remotebenutzern abgefangen und/oder manipuliert werden.

In jüngerer Zeit stoßen Remote-Access-VPNs jedoch immer öfter an ihre Grenzen. Die rasant steigende Anzahl an mobilen Mitarbeitenden einerseits und cloudbasierten Anwendungen andererseits macht immer deutlicher, dass Remote-Access-VPNs weder für Cloud-Umgebungen optimiert noch sicher genug sind.

Für Remote-Access-VPNs wird in der Regel eine Sterntopologie eingerichtet, bei der die Benutzer (bzw. ihre Endgeräte) über verschieden lange „Strahlen“ mit dem zentralen Knoten – dem unternehmensinternen Rechenzentrum – verbunden sind. Mit zunehmender Entfernung vom Rechenzentrum sinkt die Leistung, während Probleme wie die Latenz zunehmen. Dennoch ist dies die bestmögliche Architektur für den Zugriff auf Anwendungen im Rechenzentrum, da dies auf direktem Weg erreicht wird. Um die mit VPN verbundenen Netzwerkprobleme zu umgehen, nutzen Unternehmen oft Kompromisslösungen mit negativen Auswirkungen auf die Sicherheit.

Die Netzwerksicherheitsarchitektur und -lösungen einer Organisation mit Remotebenutzern müssen in der Lage sein, den Zugang zum Rechenzentrum, zum Internet und zu Anwendungen in öffentlichen, privaten und Hybrid-Clouds zu optimieren.

Site-to-Site-VPN

Anders als ein Remote-Access-VPN, bei dem einzelne Geräte bzw. Benutzer mit einem Unternehmensnetzwerk verbunden werden, besteht ein Site-to-Site-VPN aus mindestens zwei miteinander verbundenen Netzwerken, wie einem Unternehmens- und einem Filialnetzwerk. Viele Organisationen richten Site-to-Site-VPNs ein, um Internetverbindungen (anstatt privater Multiprotocol-Label-Switching(MPLS)-Verbindungen) für den privaten Datenverkehr zu nutzen.

Site-to-Site-VPNs werden häufig von Unternehmen mit Filialen in verschiedenen geografischen Regionen eingesetzt, die ununterbrochenen Zugriff auf das Unternehmensnetzwerk benötigen. Mit einem Site-to-Site-VPN können Unternehmen ihr zentrales Netzwerk sicher mit den Remotestandorten verknüpfen, um zu kommunizieren und Ressourcen zu teilen – in einem einzelnen Netzwerk.

Unternehmens- und persönliche VPNs im Vergleich

Der wichtigste Unterschied ist, dass Unternehmens-VPNs eine Verbindung zu einem Unternehmensnetzwerk und persönliche VPNs eine Verbindung zu einem privaten Netzwerk herstellen. Wenn wir auf Anwendungen, Ressourcen oder Daten unseres Arbeitgebers zugreifen möchten, benötigen wir dafür ein VPN, das von unserem Unternehmen verwaltet wird, und häufig auch ein Firmengerät, wie einen Laptop, ein Mobiltelefon oder ein anderes verwaltetes Gerät. Die Verbindung zum Unternehmensnetzwerk ist grundsätzlich auch von einem privaten Gerät aus möglich, wenn auf diesem Gerät der nötige VPN-Agent zur Herstellung der Verbindung installiert wurde.

Persönliche VPNs benutzen wir, um über eine private Netzwerkverbindung auf Anwendungen, Ressourcen und Daten zuzugreifen, die für uns als Privatpersonen interessant oder relevant sind. Viele Menschen verwenden persönliche VPNs, damit ihre Aktivitäten im Internet trotz der Verbindung über einen Internetdienstanbieter (ISP) oder ein öffentliches WLAN privat bleiben. Mancherorts werden persönliche VPNs auch genutzt, um auf Webseiten oder Inhalte zuzugreifen, die am tatsächlichen Standort bzw. in der Region des Benutzers gesperrt sind. Die Nutzung persönlicher VPNs ist nicht so weit verbreitet wie die von Unternehmens-VPNs, denn nur etwa ein Viertel aller Internetbenutzer greifen über ein persönliches VPN auf Online-Inhalte zu.

Leistungsgrenzen von Unternehmens-VPNs

Trotz ihrer Beliebtheit können weder Remote-Access-VPNs noch Site-to-Site-VPNs einen wirklich zuverlässigen Schutz bieten. Das liegt in erster Linie daran, dass das auf Sicherheitsmaßnahmen am Netzwerkrand basierende Sicherheitsmodell dazu generell nicht in der Lage ist.

Durch den gleichzeitigen Anstieg der Anzahl der Remotebenutzer und der – unter anderem für die Cybersicherheit – genutzten cloudbasierten Infrastrukturen und Anwendungen wird der konsequente Einsatz perimeterbasierter Schutzmaßnahmen immer umständlicher, reicht aber dennoch oft nicht aus, wenn er nicht durch andere Tools ergänzt wird. Deshalb sollten Sicherheitsteams nicht nur an VPNs denken, wenn es darum geht, Geräte außerhalb des eigenen Netzwerkrands an das Unternehmensnetzwerk anzubinden und die Daten, die zwischen diesen Geräten und dem Netzwerk übertragen werden, zu schützen.

Geschwindigkeit von VPNs

Die Übertragungsgeschwindigkeit einer VPN-Verbindung hängt hauptsächlich von der Geschwindigkeit der genutzten Internetverbindung ab – kein VPN kann schneller sein als die Internetverbindung zwischen dem Gerät und dem Unternehmensnetzwerk.

Der zweitwichtigste Faktor ist die genutzte VPN-Technologie. Bei der Entwicklung von VPN-Technologien konzentrieren Anbieter sich auf Datenschutz und Datensicherheit. Je nachdem, wie sie den VPN-Datenverkehr verschlüsseln und authentifizieren, werden die zu übertragenden Datenpakete eventuell größer und/oder müssen mehrere Kontrollstellen passieren oder umgeleitet werden. All das kann ihre Übertragung verlangsamen.

Ein weiterer wichtiger Faktor ist, wie viele Daten gleichzeitig über die VPN-Verbindung versendet werden. So kann das VPN bei einer Videokonferenz (für die große Datenmengen im Netzwerk hin- und hergeschickt werden müssen) langsamer sein als bei weniger datenintensiven Aufgaben wie dem Öffnen und Speichern von Textdokumenten auf dem Unternehmensserver.

Schutz durch VPNs

Mit einem VPN können Internetbenutzer ihre Privatsphäre und ihre Daten schützen. Unternehmen können einzelne Remotebenutzer mit Remote-Access-VPNs und ganze Filialen mit Site-to-Site-VPNs sicher an das Unternehmensnetzwerk anbinden.

Alternative Lösungen für die Netzwerksicherheit in Unternehmen

Es gibt heute bessere Netzwerksicherheitslösungen für die Anbindung von Remotebenutzern an Unternehmensnetzwerke als Remote-Access-VPNs. Auch für Site-to-Site-VPNs gibt es attraktive Alternativen: So lassen sich Filialen beispielsweise mit SD-WAN-Lösungen schützen. Mit einem Next-Generation SD-WAN können Unternehmen die Übertragungsgeschwindigkeit steigern, die Gesamtbetriebskosten senken und eine breite Palette an cloudbasierten Netzwerk- und Sicherheitsdiensten nutzen.

Netzwerksicherheit in der Cloud

Aufgrund der zunehmenden Anzahl an Remotemitarbeitenden und an genutzten cloudbasierten Anwendungen benötigen immer mehr Organisationen einen umfassenden Ansatz für die Cloud-Netzwerksicherheit, da herkömmliche Unternehmens-VPNs ihren Anforderungen nicht mehr gewachsen sind. Eine Secure Access Service Edge(SASE)-Lösung stellt die benötigten Netzwerk- und Sicherheitsdienste in einer einzigen cloudbasierten Lösung bereit und versetzt Organisationen somit in die Lage, stärker vom Cloud-Computing und mobilen Arbeiten zu profitieren.

Zudem kann das einheitliche Rahmenwerk einer SASE-Lösung Unternehmen helfen, das nötige Cloud- und Netzwerksicherheitsniveau zu erreichen und zugleich die Administration zu vereinfachen, sich einen umfassenden Überblick über alle Benutzer, Geräte und Anwendungen – unabhängig von deren Standort – zu verschaffen und diese effektiver zu schützen.