- 1. Wie funktioniert ein VPN-Konzentrator?

- 2. Warum einen VPN-Konzentrator verwenden?

- 3. VPN-Konzentrator Vorteile

- 4. Nachteile des VPN-Konzentrators

- 5. VPN-Konzentrator Verschlüsselungsprotokolltypen

- 6. VPN-Konzentrator vs. VPN-Router

- 7. VPN-Konzentrator vs. Standort-zu-Standort-VPN

- 8. VPN-Konzentrator vs. IPsec-Verschlüsselung

- 9. VPN-Konzentrator vs. VPN-Client

- 10. VPN-Konzentrator FAQs

- Wie funktioniert ein VPN-Konzentrator?

- Warum einen VPN-Konzentrator verwenden?

- VPN-Konzentrator Vorteile

- Nachteile des VPN-Konzentrators

- VPN-Konzentrator Verschlüsselungsprotokolltypen

- VPN-Konzentrator vs. VPN-Router

- VPN-Konzentrator vs. Standort-zu-Standort-VPN

- VPN-Konzentrator vs. IPsec-Verschlüsselung

- VPN-Konzentrator vs. VPN-Client

- VPN-Konzentrator FAQs

Was ist ein VPN-Konzentrator?

- Wie funktioniert ein VPN-Konzentrator?

- Warum einen VPN-Konzentrator verwenden?

- VPN-Konzentrator Vorteile

- Nachteile des VPN-Konzentrators

- VPN-Konzentrator Verschlüsselungsprotokolltypen

- VPN-Konzentrator vs. VPN-Router

- VPN-Konzentrator vs. Standort-zu-Standort-VPN

- VPN-Konzentrator vs. IPsec-Verschlüsselung

- VPN-Konzentrator vs. VPN-Client

- VPN-Konzentrator FAQs

Ein VPN-Konzentrator ist ein Netzwerkgerät, das den VPN-Datenverkehr für mehrere Benutzer verwaltet.

Es baut VPN-Verbindungen auf und kontrolliert sie, so dass Mitarbeiter von außerhalb sicher auf das Netzwerk des Unternehmens zugreifen können. Dieses Gerät unterstützt eine hohe Anzahl von gleichzeitigen Verbindungen und gewährleistet so einen zuverlässigen und sicheren Fernzugriff. Ein sicherer Fernzugriff ist für Organisationen mit einer großen Anzahl von Mitarbeitern an entfernten Standorten oder mehreren Niederlassungen von entscheidender Bedeutung.

Wie funktioniert ein VPN-Konzentrator?

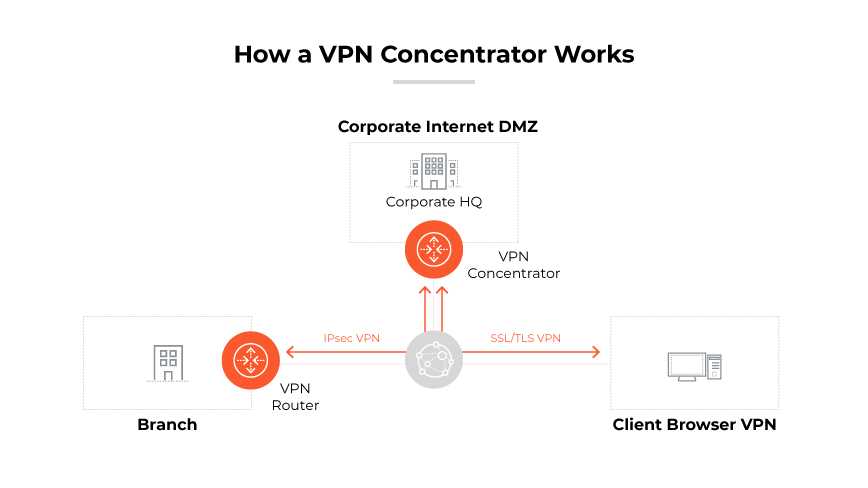

Ein VPN (virtuelles privates Netzwerk) Konzentrator dient als robuster Konnektor und Manager für mehrere verschlüsselte VPN-Tunnel innerhalb eines Unternehmensnetzwerks. Es beginnt seine Aufgabe am Rande des Netzwerks und sorgt dafür, dass alle ein- und ausgehenden Daten durch seine sicheren Kanäle laufen. Der Konzentrator authentifiziert Remotebenutzer und gewährt den Zugriff auf das Netzwerk erst, nachdem er ihre Anmeldedaten überprüft hat. Sobald ein Benutzer authentifiziert ist, weist der Concentrator ihm eine eindeutige IP-Adresse zu, die eine individuelle Identifizierung innerhalb des Netzwerks ermöglicht.

Das Gerät übernimmt die schwere Arbeit der Ver- und Entschlüsselung und stellt sicher, dass Daten, die an das und aus dem Netzwerk des Unternehmens gesendet werden, für Unbefugte unlesbar sind. Durch die Verwaltung aller VPN-Verbindungen wahrt der Konzentrator die Integrität und Vertraulichkeit des Datenverkehrs, der in das und aus dem Netzwerk des Unternehmens fließt. Diese Funktion ist entscheidend für den Schutz vor Datenschutzverletzungen und die Gewährleistung einer sicheren Kommunikation für entfernte oder mobile Mitarbeiter.

Darüber hinaus verwaltet der Konzentrator die kryptografischen Schlüssel, die für eine sichere Datenübertragung erforderlich sind. Es verwendet etablierte VPN-Protokolle , um die Komplexität des Aufbaus, der Pflege und der Beendigung der verschlüsselten Tunnel zu verwalten und eine nahtlose und sichere Verbindung für alle Benutzer zu gewährleisten. Dieser Prozess ist für Unternehmen, die ein hohes Maß an Datenschutz benötigen, und für Mitarbeiter, die von verschiedenen Standorten aus auf sensible Unternehmensressourcen zugreifen müssen, unerlässlich.

Warum einen VPN-Konzentrator verwenden?

Ein VPN-Konzentrator wird in einer Unternehmensumgebung eingesetzt, um große Mengen von VPN-Verbindungen zu verarbeiten. Es dient der Einrichtung und Verwaltung einer sicheren Kommunikation für Mitarbeiter, die von unterwegs auf Unternehmensressourcen zugreifen. Dieses Gerät fungiert als Router, der speziell für die Erstellung, Konfiguration und Verwaltung des VPN-Netzwerkverkehrs entwickelt wurde. Er dient als zentraler Punkt für Remote-Verbindungen und leitet sichere, verschlüsselte Daten kontrolliert und effizient von und zu mehreren Endpunkten weiter.

Organisationen setzen einen VPN-Konzentrator ein, um gleichzeitige Verbindungen zu unterstützen und den Fernzugriff auf ein Netzwerk zu ermöglichen, ohne die Sicherheit zu gefährden. Diese Fähigkeit ist für groß angelegte Operationen unerlässlich, bei denen Mitarbeiter, Interessengruppen oder Zweigstellen einen zuverlässigen und konsistenten Zugang zum zentralen Netzwerk für den täglichen Betrieb benötigen.

VPN-Konzentrator Vorteile

Nahtlose Integration

Sobald die VPN-Client-Software gestartet wird, verbindet sie sich automatisch mit dem VPN-Konzentrator. Dieser automatische Tunnelaufbau ermöglicht eine nahtlose Benutzererfahrung ohne manuelle Konfiguration für jede Sitzung.

Zentralisierte Kontrolle

Ein VPN-Konzentrator zentralisiert die Verwaltung von Netzwerkverbindungen und ermöglicht eine vereinfachte administrative Überwachung des VPN-Zugangs und der Sicherheitsrichtlinien.

Erweiterte Routing-Funktionen

Als fortschrittliche Form der Routing-Ausrüstung verwalten VPN-Konzentratoren komplexere Protokolle und Algorithmen als Standard-Router. Dies bietet spezielle Funktionen, die auf sichere Verbindungen mit hohem Volumen zugeschnitten sind.

Effiziente Skalierbarkeit

Der Konzentrator ist in der Lage, schnell mehrere VPN-Tunnel zu erstellen. Dadurch wird der Verbindungsbedarf zahlreicher entfernter Mitarbeiter gedeckt, ohne dass die mit individuellen VPN-Client-Einrichtungen verbundenen Latenzzeiten auftreten.

Zugriffsverwaltung

Mit einem VPN-Konzentrator können Administratoren eine fein abgestufte Zugriffskontrolle implementieren. So können Sie den Benutzerzugriff auf sensible Bereiche des Netzwerks auf der Grundlage definierter Rollen oder Attribute einschränken.

Nachteile des VPN-Konzentrators

Hohe Anfangsinvestition

Ein VPN-Konzentrator kann mit erheblichen Vorlaufkosten verbunden sein. Die Kosten sind oft mit der für die Bereitstellung erforderlichen unternehmensgerechten Hardware und Software verbunden.

Bandbreitenbeschränkungen

VPN-Konzentratoren haben endliche Bandbreitenkapazitäten. Wenn zahlreiche Remote-Mitarbeiter gleichzeitig eine Verbindung herstellen, kann die verfügbare Bandbreite unzureichend sein, was zu einer Beeinträchtigung des Dienstes führen kann.

Komplexität im Management

Die Konfiguration eines VPN-Konzentrators erfordert qualifiziertes Personal. Es erfordert Netzwerk-Ingenieure, die eine reibungslose Integration mit bestehenden Systemen und die Einhaltung von Sicherheitsprotokollen gewährleisten.

Leistung Decke

Der Konzentrator hat eine maximale Leistungsgrenze. Um die Leistung über diese Grenze hinaus zu steigern, kann zusätzliche Hardware erforderlich sein, die weitere Investitionen nach sich zieht.

Bedenken hinsichtlich der Skalierbarkeit

Die Skalierung von Diensten mit einem Hardware-VPN-Konzentrator kann eine Herausforderung sein. Eine Erweiterung erfordert oft zusätzliche Konzentratoren, was die Kosten und die Komplexität erhöht.

Einzelner Fehlerpunkt

Wenn ein VPN-Konzentrator ausfällt, kann die gesamte Kommunikation im Netzwerk beeinträchtigt werden, was besonders für große Organisationen mit vielen Mitarbeitern an entfernten Standorten störend sein kann.

VPN-Konzentrator Verschlüsselungsprotokolltypen

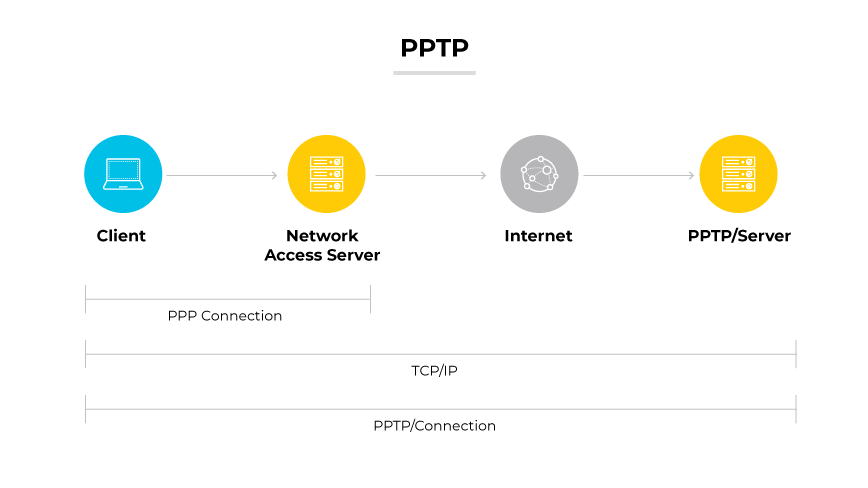

PPTP/MPPE

Point-to-Point Tunneling Protocol kombiniert mit Microsoft Point-to-Point Encryption ist ein gängiges Verschlüsselungsprotokoll für VPNs. Es nutzt MPPE zur Verschlüsselung von Daten, da PPTP keine eigenständige Verschlüsselung bietet.

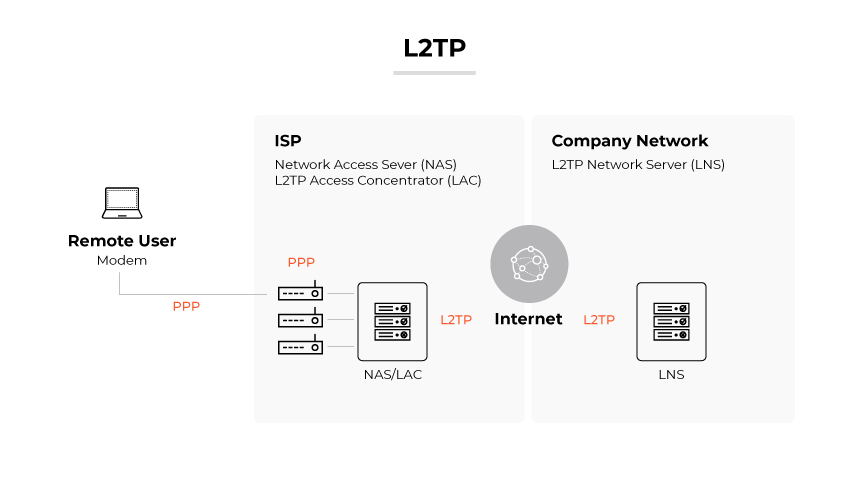

L2TP/IPsec

Layer 2 Tunneling Protocol über IPsec wird häufig in Fernzugriffs-VPNs verwendet, insbesondere bei älteren Systemen. IPsec ist für die Verschlüsselungsdienste bei der Verwendung von L2TP zuständig.

IPsec

Internet Protocol Security ist eine robuste Suite von Protokollen. Es bietet Verschlüsselung und Authentifizierung auf hohem Niveau. IPsec arbeitet in zwei Modi, die jeweils unterschiedliche Sicherheitsfunktionen erfüllen.

SSL/TLS

Secure Sockets Layer (SSL) und sein Nachfolger, Transport Layer Security (TLS), sind Verschlüsselungsprotokolle, die VPN-Verbindungen sichern können. Sie ermöglichen einen browserbasierten sicheren Fernzugriff, so dass VPN-Konzentratoren verschiedene Client-Systeme ohne spezielle VPN-Software unterstützen können.

VPN-Konzentrator vs. VPN-Router

Ein VPN-Konzentrator ist für Unternehmen konzipiert, die umfangreiche Fernzugriffsmöglichkeiten benötigen. Es kann eine große Anzahl gleichzeitiger VPN-Verbindungen verarbeiten und bietet robuste Sicherheit und nahtlose Konnektivität für eine große Anzahl von Mitarbeitern an entfernten Standorten. Seine fortschrittlichen Funktionen sind auf die Aufrechterhaltung von Leistung und Sicherheit in komplexen und großen Netzwerkinfrastrukturen zugeschnitten.

Im Gegensatz dazu ist ein VPN Router auf kleinere Netzwerke ausgerichtet und eignet sich für die Verschlüsselung des Datenverkehrs von Geräten an einem einzigen Standort. Es bietet zwar ein grundlegendes Maß an Sicherheit, seine Funktionen sind jedoch nicht für die Skalierbarkeit und die Leistungsanforderungen größerer Unternehmen mit umfangreichen Remote-Mitarbeitern oder standortübergreifenden Netzwerken gedacht.

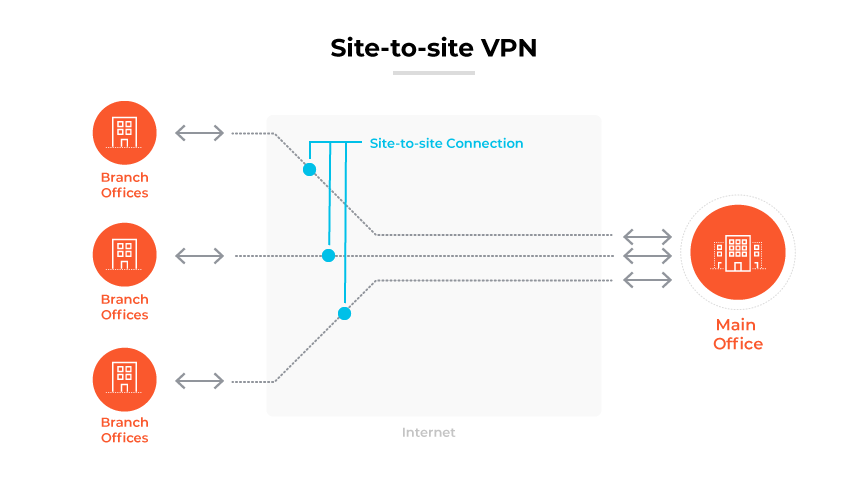

VPN-Konzentrator vs. Standort-zu-Standort-VPN

Ein VPN ist ideal für Organisationen, die über verstreute Mitarbeiter verfügen, die einen sicheren Fernzugriff auf das Netzwerk benötigen. VPN-Konzentratoren sind in der Lage, den Datenverkehr zu verwalten und sichere Verbindungen für Benutzer zu gewährleisten, unabhängig von deren Standort und über verschiedene Geräte, einschließlich Mobilgeräte und Laptops.

Im Gegensatz dazu ist ein Site-to-Site VPN eine Konfiguration, die eine virtuelle Brücke schafft, die ganze Netzwerke an verschiedenen Standorten miteinander verbindet, so dass sie wie ein einziges Netzwerk wirken. Dies ist besonders nützlich für Unternehmen mit mehreren Niederlassungen, die eng zusammenarbeiten und Ressourcen gemeinsam nutzen müssen, als ob sie sich im selben lokalen Netzwerk befänden. Bei Site-to-Site-VPNs geht es nicht in erster Linie um individuelle Benutzerverbindungen, sondern um die Verknüpfung von Netzwerkressourcen zwischen verschiedenen Büros.

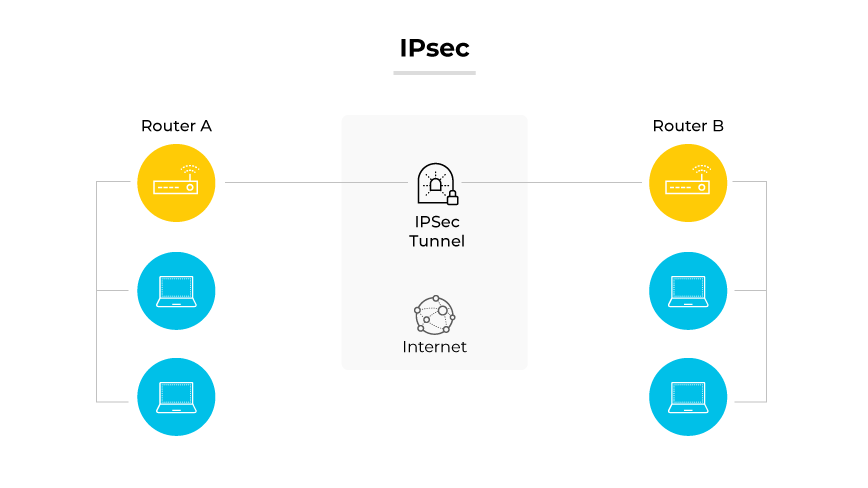

VPN-Konzentrator vs. IPsec-Verschlüsselung

Ein VPN-Konzentrator wird für den Aufbau und die Verwaltung einer großen Anzahl von VPN-Tunneln eingesetzt, häufig in Unternehmen. Der VPN-Konzentrator ist dafür verantwortlich, dass die Verbindung stabil und sicher ist, die Verschlüsselung verwaltet wird und die Integrität der Datenübertragung gewahrt bleibt.

Die IPsec-Verschlüsselung hingegen ist eine Protokollsuite zur Sicherung der Internet Protocol (IP)-Kommunikation durch Authentifizierung und Verschlüsselung jedes IP-Pakets einer Kommunikationssitzung. Es wird häufig für den Aufbau von VPN-Tunneln verwendet und bietet ein hohes Maß an Sicherheit für Daten. Während ein VPN-Konzentrator IPsec als eine der Methoden zum Aufbau eines sicheren Tunnels verwenden kann, befasst sich IPsec selbst mit der eigentlichen Verschlüsselung und Sicherheit der Datenpakete, die über das Netzwerk gesendet werden.

VPN-Konzentrator vs. VPN-Client

Ein VPN-Konzentrator bietet eine zentralisierte VPN-Lösung, die Sicherheitsprotokolle, Verschlüsselung und die Weiterleitung des Datenverkehrs für mehrere Benutzer gleichzeitig verwaltet, oft über verschiedene geografische Standorte hinweg. Der Konzentrator sorgt für sichere, verschlüsselte Verbindungen für eine große Anzahl von Geräten und zentralisiert die VPN-Verwaltung für eine Organisation.

Im Gegensatz dazu ist ein VPN-Client eine Software, die es einem einzelnen Gerät ermöglicht, eine sichere Verbindung zu einem VPN-Server herzustellen. Es wird von Fernarbeitern oder Einzelpersonen verwendet, die von verschiedenen Standorten aus sicher auf das Netzwerk des Unternehmens zugreifen müssen. Während der VPN-Konzentrator die kollektiven Anforderungen an die Netzwerksicherheit erfüllt, ist der VPN-Client für die Anforderungen eines einzelnen Benutzers oder Geräts an eine sichere Verbindung zuständig.